|

Опрос

|

реклама

Быстрый переход

Новая статья: Intel Xeon 6+ Clearwater Forest: большой плюс для маленьких ядер

13.10.2025 [17:12],

3DNews Team

Данные берутся из публикации Intel Xeon 6+ Clearwater Forest: большой плюс для маленьких ядер AMD выпустила Ryzen 5 9500F и Ryzen 7 9700F — первые Granite Ridge без графического ядра

16.09.2025 [20:57],

Анжелла Марина

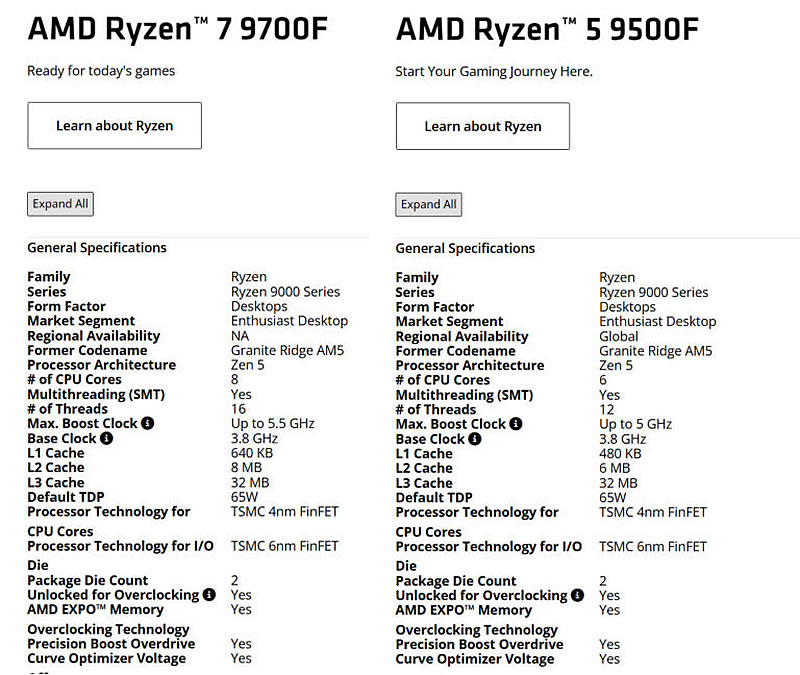

Компания AMD официально представила первые процессоры Ryzen 9000F на архитектуре Zen5 для сокета AM5, не оснащённые встроенной графикой. К линейке добавились две модели: 8-ядерный Ryzen 7 9700F и 6-ядерный Ryzen 5 9500F, которые появились в каталогах ритейлеров и на официальном сайте компании. Запуск этих процессоров подтверждает слухи, циркулировавшие с июня, когда партнёры по производству материнских плат начали выпускать обновления BIOS с упоминанием этих вариантов Ryzen.

Источник изображений: AMD Процессор Ryzen 7 9700F с восемью ядрами, как сообщает VideoCardz, работает на базовой частоте 3,8 ГГц с возможностью авторазгона до 5,5 ГГц, что делает его близким родственником модели Ryzen 7 9700X, поскольку оба процессора построены на дизайне Granite Ridge. Основное различие между этими моделями заключается в отсутствии встроенной графики RDNA2 на кристалле ввода-вывода, что требует обязательного использования дискретной видеокарты. Шестиядерник Ryzen 5 9500F имеет базовую частоту 3,8 ГГц и может повышать её до 5,0 ГГц. Таким образом, его можно рассматривать как последователя популярного Ryzen 5 7500F с примерно такими же частотами, но с более свежей архитектурой Zen 5. Графического ядра у Ryzen 5 9500F тоже нет. Оба новых процессора используют дизайн Granite Ridge, а значит используют те же полупроводниковые кристаллы, что и привычные Ryzen 9000.  Модель Ryzen 5 9500F, уже выпущенная в Китае в начале сентября, теперь будет доступна на глобальном рынке, тогда как широкая доступность Ryzen 7 9700F пока под вопросом, возможно просто по причине отсутствия актуальной информации. Информация о ценах на официальном сайте отсутствует, однако, по данным компании, обе модели, вероятно, будут поставляться преимущественно OEM-производителям и системным интеграторам. Восьмиядерные CPU стали самыми популярными в мире по статистике CPU-Z — AMD стремительно отбирает рынок у Intel и Nvidia

03.04.2025 [20:50],

Николай Хижняк

Восьмиядерные процессоры являются самыми популярными решениями согласно статистике валидатора CPU-Z за первый квартал 2025 года. Следует сразу прояснить, что указанная статистика не охватывает всех пользователей утилиты CPU-Z, а лишь тех, кто использовал функцию валидации.

Источник изображений: VideoCardz / Valid X86 Согласно последним данным, доля процессоров Intel в базе данных валидации CPU-Z составляет 56,3 %. Чипы Intel по-прежнему доминируют на платформе, однако их доля за последний год снизилась на 10 %. В то же время доля процессоров AMD выросла на 16,6 % и теперь составляет 43,7 %. Восьмиядерные процессоры являются наиболее распространёнными в базе данных CPU-Z. Их используют 24,7 % пользователей, прошедших валидацию. При этом самой популярной моделью оказался Ryzen 7 9800X3D. Вероятно, именно эта модель стала драйвером роста популярности восьмиядерных чипов. Ещё одна интересная деталь статистики связана с мониторами. Самыми популярными остаются 27-дюймовые модели, их доля выросла на 7 % за год. На втором месте находятся 24-дюймовые дисплеи, чья популярность за тот же период снизилась на 7,9 %. На 32-дюймовые модели приходится 12,7 % всех валидаций, а на 34-дюймовые и более крупные — чуть больше 10 %. Статистика также отражает изменения в популярности брендов GPU. Nvidia за год потеряла 6,4 % своей доли рынка, которая теперь составляет 67,9 %. В свою очередь, AMD увеличила свою долю на 16,6 %, доведя её до 31,1 %. Доля видеокарт Intel составляет 0,7 % валидаций, что свидетельствует о росте на 27 % за год. Intel представила процессоры Xeon 6700P и 6500P — до 86 ядер за $10 400

25.02.2025 [13:31],

Сергей Карасёв

Корпорация Intel официально представила серверные процессоры Xeon 6700Р и Xeon 6500Р поколения Granite Rapids, в основу которых положены производительные P-ядра. Изделия являются родственниками чипов Xeon 6900P, дебютировавших в сентябре прошлого года. Анонсированные процессоры объединяют от восьми до 86 вычислительных ядер с поддержкой многопоточности. В зависимости от модификации чипы могут устанавливаться в одно-, двух-, четырёх- и восьмисокетные серверы. Показатель TDP варьируется от 150 до 350 Вт. Для сравнения: решения Xeon 6900P насчитывают до 128 ядер и обладают TDP до 500 Вт, но могут применяться только в одно- и двухсокетных машинах. Чипы Xeon 6700Р и Xeon 6500Р поддерживают восемь каналов памяти DDR5-6400 или MRDIMM-8000 (не у всех моделей). Объём кеша L3 варьируется от 48 до 336 Мбайт. Реализована поддержка 88 линий PCIe 5.0 (136 линий у модификаций для односокетных серверов), а также до четырёх линий UPI 2.0. Максимальная тактовая частота в режиме «турбо» составляет 4,3 ГГц (см. характеристики ниже). Реализованы расширения AVX-512 (Advanced Vector Extensions), AMX (Advanced Matrix Extensions) и пр. Xeon 6

Флагманская модель Xeon 6787P имеет 86 ядер с частотой до 3,8 ГГц и показателем TDP в 350 Вт: чип оценён в $10 400. В сегменте восьмисокетных серверов самым мощным чипом стала модель Xeon 6788P с аналогичными характеристиками, которая стоит $19 000. Самыми доступными из анонсированных изделий являются восьмиядерный Xeon 6507P (до 4,3 ГГц, 150 Вт) за $765 и 12-ядерный Xeon 6505P (4,1 ГГц, 150 Вт) за $563. Серию чипов для односокетных серверов возглавляет вариант Xeon 6781P с 80 ядрами, частотой до 3,8 ГГц и величиной TDP в 350 Вт: такой чип обойдётся в $8960. Passmark впервые зафиксировал падение средней производительности процессоров

12.02.2025 [08:06],

Анжелла Марина

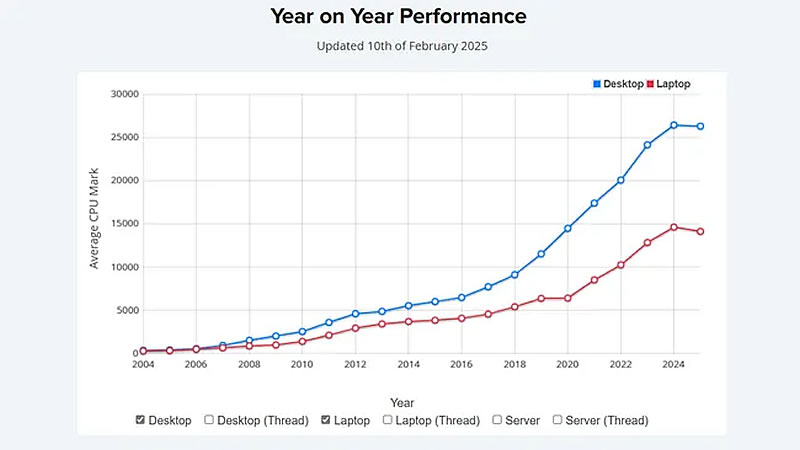

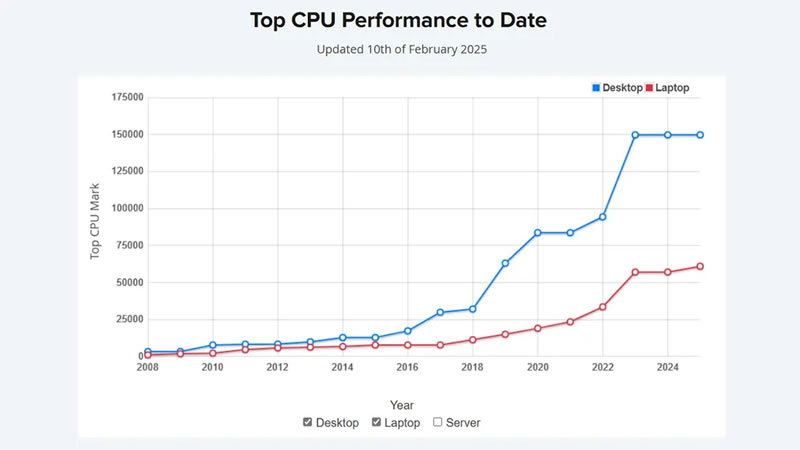

Популярный бенчмарк Passmark впервые за последние 20 лет зафиксировал снижение средней производительности процессоров. Данные основаны на анализе результатов тестов пользовательских Windows PC по всему миру. Согласно данным Tom's Hardware, производительность CPU для ноутбуков упала на 3,4 % по сравнению с прошлым годом, а для настольных ПК на 0,5 %.

Источник изображения: Copilot Наибольшее снижение зафиксировано у ноутбуков. В 2024 году средний результат тестирования этих устройств составил 14 632 балла (по данным 101 316 тестов), а в 2025 году — 14 130 баллов на основе 25 541 теста, составив снижение на 3,4 %. Производительность настольных ПК также снизилась. Средний результат в 2024 году составил 26 436 баллов на основе 186 053 тестов. В 2025 году этот показатель снизился до 26 311 баллов (47 810 тестов), что эквивалентно снижению на 0,5 %. Хотя это падение невелико, согласно долгосрочным трендам, процессоры должны наоборот становиться быстрее.

Источник изображения: Tom's Hardware Производительность флагманских процессоров также застопорилась — за последние три года PassMark отмечает в этом плане стагнацию топовых процессоров для ПК и ноутбуков. После значительного скачка в 2023 году — на 58,6 % для настольных и на 69,9 % для мобильных процессоров благодаря AMD Ryzen Threadripper Pro 7995WX и Ryzen 9 7945HX3D — прирост стал минимальным. Например, новый Intel Core Ultra 275HX для ноутбуков увеличил производительность всего на 6,8 %.

Источник изображения: Tom's Hardware Производители программного обеспечения PassMark предполагают, что снижение может быть связано с переходом пользователей на более доступные устройства с меньшей мощностью. Также возможно, что Windows 11 оказывает негативное влияние на производительность по сравнению с Windows 10, особенно в играх, где возможности процессоров AMD и Intel пока оптимизированы слабо. В настоящее время точная причина снижения производительности остаётся неизвестной. Однако, поскольку сейчас только начало 2025 года, результаты могут измениться в течение года по мере того, как больше пользователей приобретут новые устройства и проведут тесты. Два процессора AMD Ryzen 7 9800X3D сгорели на материнских платах MSI — проводится расследование

15.11.2024 [16:07],

Павел Котов

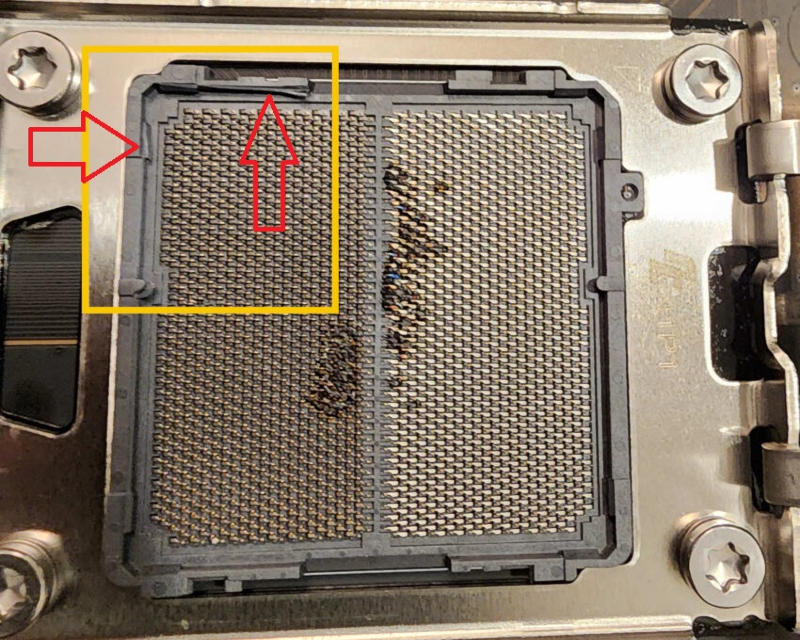

Один пользователь Reddit и один пользователь форумов Quasarrzone сообщили о сгоревших процессорах AMD Ryzen 7 9800X3D. В обоих случаях использовалась материнская плата MSI MAG X870 TOMAHAWK WIFI — MSI пообещала расследовать инцидент.

Источник изображения: reddit.com Сразу двое владельцев AMD Ryzen 7 9800X3D, лучших игровых процессоров на рынке, опубликовали фотографии CPU и разъёма AM5 с обгоревшими контактами. По одной из версий процессоры были неправильно установлены в сокеты — не везде было обеспечено плотное соприкосновение контактов, что спровоцировало короткое замыкание. Ещё одну версию предварительно озвучила MSI: процессоры AMD Ryzen потребительской линейки имеют квадратную форму, из-за чего их слишком легко установить неправильно. Таким, вероятно, оказался сценарий инцидента с процессором пользователя Reddit — он сообщил, что машина не смогла пройти проверку POST. На фото можно разглядеть ещё одну примечательную деталь: пластиковые края процессорного разъёма на материнской плате выглядят повреждёнными, и выступающий пластик мог помешать пользователям правильно установить процессоры. Если это действительно так, то речь может идти о бракованной партии MSI MAG X870 TOMAHAWK WIFI с дефективными сокетами.

Источник изображения: quasarzone.com «Недавно мы получили сообщение потребителя, указывающее на повреждение процессора AMD Ryzen 7 9800X3D на материнской плате MSI MAG X870 TOMAHAWK WIFI. Мы в MSI в полной мере привержены качеству нашей продукции и приступили к расследованию этого инцидента», — гласит краткое заявление MSI. Новая статья: Эпичная эволюция: AMD EPYC Turin получили до 192 ядер Zen 5c и до 128 ядер Zen 5

14.10.2024 [01:44],

3DNews Team

Данные берутся из публикации Эпичная эволюция: AMD EPYC Turin получили до 192 ядер Zen 5c и до 128 ядер Zen 5 Новая статья: Догнать, но не перегнать: Intel Xeon 6900P (Granite Rapids) получили 128 ядер и 504 Мбайт L3-кеша

26.09.2024 [00:10],

3DNews Team

Данные берутся из публикации Догнать, но не перегнать: Intel Xeon 6900P (Granite Rapids) получили 128 ядер и 504 Мбайт L3-кеша Flow придумала, как ускорить центральные процессоры в 100 раз без переписывания всего софта

12.06.2024 [20:29],

Анжелла Марина

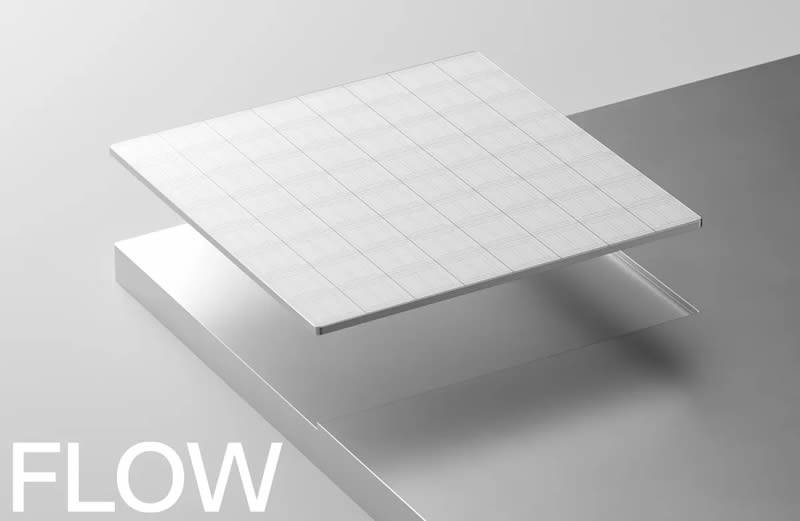

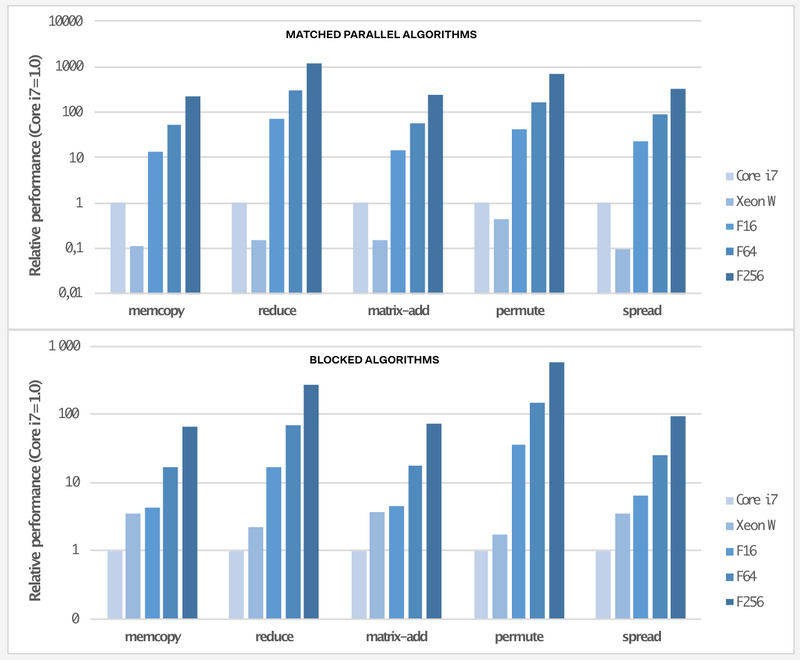

Финский стартап Flow Computing разработал вычислительный блок, который способен в разы увеличить производительность любого центрального процессора. Во всяком случае, так утверждает сама компания. Запатентованный блок, получивший название Parallel Processing Unit (PPU), предназначен для интеграции в процессор и может ускорить его на величину до 100 раз.

Источник изображения: Flow Computing Центральные процессоры прошли долгий путь со времен вакуумных трубок и перфокарт, но в некоторых фундаментальных аспектах они всё те же. Их основное ограничение заключается в том, что они исполняют задачи последовательно, а не параллельно, то есть могут делать только одну вещь за раз. Конечно, они выполняют эту работу миллиарды раз в секунду, используя множество ядер и потоков, но это всё не может полностью компенсировать однополосную природу CPU. «Центральный процессор – самое слабое звено в вычислениях, — говорит соучредитель и генеральный директор Flow Тимо Валтонен (Timo Valtonen). — Он не справляется со своей задачей, и это должно измениться». Процессоры стали очень быстрыми, но даже при скорости обработки команд на наносекундном уровне существует огромное количество потерь при последовательном выполнении инструкций просто из-за того, что одна задача должна быть выполнена до того, как начнёт выполняться следующая. Flow утверждает, что её PPU устраняет это ограничение. Процессор по-прежнему будет ограничен выполнением одной задачи за раз, но PPU от Flow обеспечит управление потоками задач в наносекундном масштабе, чтобы перемещать задачи в процессор и из него быстрее, чем это было возможно ранее, пишет издание TechCrunch.

Таким образом, PPU позволит эффективно и очень быстро распределять задачи между ядрами, что ускорит их обработку. Что ещё важнее, это стало возможным без необходимости каких-либо изменений в существующем программном коде, что и является ключевым достижением Flow Computing. По словам основателя и генерального директора Тимо Валтонена, подобные концепции и раньше обсуждались в научных кругах, но их практическая реализация была невозможна без переписывания всего кода с нуля. Кроме того, PPU не увеличивает тактовую частоту и не нагружает систему другими способами, которые могли бы привести к дополнительному нагреву или повышенному энергопотреблению. Компания продемонстрировала работоспособность своей технологии в тестах на платформах FPGA и теперь ведёт переговоры с производителями чипов по интеграции PPU в их будущие процессоры, что позволит совершить революционный скачок в производительности. Дальнейшее увеличение быстродействия возможно за счёт оптимизации программного обеспечения с учётом возможностей PPU. Flow Computing заявляет, что таким образом производительность может вырасти до 100 раз. Компания уже работает над инструментами для упрощения этого процесса. Однако по мнению независимых аналитиков, главным препятствием на пути технологии Flow Computing может стать нежелание производителей чипов рисковать устоявшимися планами развития ради непроверенной технологии, хотя потенциальные выгоды очевидны. Стартап Flow Computing только что привлек 4 млн евро на развитие от венчурных инвесторов. Теперь стартапу предстоит убедить индустрию в необходимости использования технологии для удовлетворения быстрорастущего спроса на вычислительные мощности для нужд искусственного интеллекта. Поставлена первая коммерческая система на «кремниевом мозге» IBM

30.03.2016 [14:45],

Геннадий Детинич

Компания IBM официальным пресс-релизом сообщила, что Ливерморская национальная лаборатория им. Лоуренса стала первым покупателем единственного в мире компьютера, имитирующего работу головного мозга. Уникальная система базируется на разработке IBM по созданию нейросинаптического процессора. Проект стартовал в 2008 году по заказу агентства DARPA. Ожидалось, что IBM создаст процессор, способный на оперативный анализ данных на поле боя. Процессор должен был работать по алгоритмам, имитирующим работу головного мозга. Соответственно, в основе разработки лежит архитектура, отличная от классической неймановской логики.

Структура кристалла процессора IBM TrueNorth (IBM) После серии изысканий в 2011 году компания IBM представила процессор TrueNorth. Решение выпускалось с использованием 45-нм техпроцесса SOI-CMOS и содержало 256 аналогов нейронов. Кроме этого одно ядро содержало 262 тысяч программируемых аналогов синапсов, а в другом находились 65 тысяч обучаемых синапсов. Естественно, все эти «нейроны и синапсы» представляли собой электронные цепи из обычных кремниевых транзисторов, но связанных между собой специальной логикой по типу ячеистых сетей.

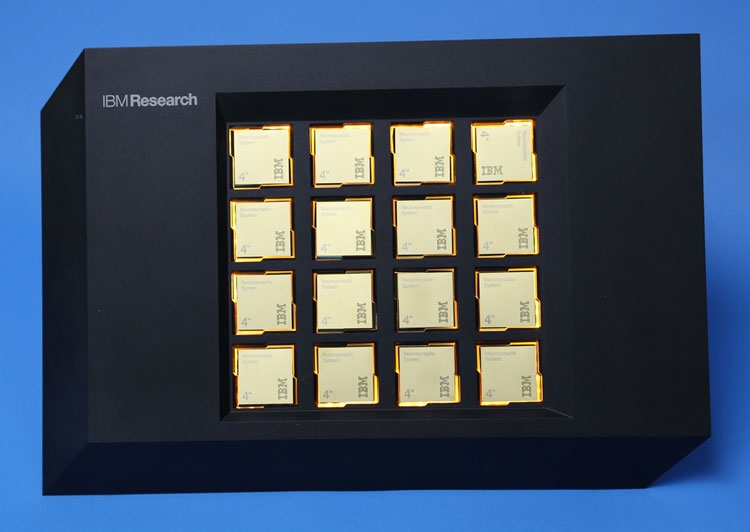

Процессор IBM TrueNorth второго поколения (IBM) Второе поколение процессоров TrueNorth вышло в 2014 году. Производством процессора с использованием 28-нм техпроцесса занималась компания Samsung. Новый процессор включал уже один миллион цифровых нейронов и 256 млн программируемых синапсов. При всём этом процессор TrueNorth — это чип с 5,4 млрд транзисторов. Что поразительно, довольно большое число транзисторов не сказалось на потреблении процессора. В ходе вычислений с производительностью 46 млрд синаптических операций в секунду процессор потребляет всего 70 милливатт (0,8 вольт). Ливерморской лаборатории передан компьютер на базе 16 таких процессоров и его потребление составляет всего 2,5 Вт — как у планшета.

16-ядерная система на «когнитивных» процессорах IBM TrueNorth, проданная Ливерморской лаборатории Кроме компьютера компания IBM включила в поставку набор необходимого программного обеспечения как для работы системы, так и для разработки программ. Ожидается, что имитирующий работу мозга компьютер поможет решить ряд сложных для традиционной логики задач. В лаборатории не скрывают, что основным направлением деятельности с использованием «познающей» системы станет изучение проблем по заказам Национальной администрации по ядерной безопасности (National Nuclear Security Administration), которая занимается широким спектром вопросов контроля над распространением ядерного вооружения. Также в лаборатории будут прорабатывать варианты создания суперкомпьютеров будущего с 50-кратно увеличенной производительностью по отношению к современным системам.

Ведущий разработчик «когнитивного» процессора IBM, Дхармендра Модха (Dharmendra S. Modha) Кстати, по неофициальным данным, которые приводит сайт The Wall Street Journal, система IBM обошлась лаборатории всего в один млн долларов США. В принципе, неплохо для IBM за систему с 16-ядерным процессором. Компаниям Intel и AMD такое даже не снилось. |