|

Опрос

|

реклама

Быстрый переход

Лабораторные атаки показали уязвимости в менеджерах паролей LastPass, Bitwarden и Dashlane — ими пользуются 60 млн человек

18.02.2026 [16:57],

Павел Котов

Облачные менеджеры паролей традиционно обещают пользователям полную безопасность данных за счёт механизма «шифрования с нулевым разглашением». Но, как выяснили исследователи Швейцарской высшей технической школы Цюриха (ETH Zurich), этой модели не соответствуют даже такие уважаемые сервисы как Bitwarden, LastPass и Dashlane.

Источник изображения: Jakub Żerdzicki / unsplash.com Три указанных сервиса управляют учётными данными примерно 60 млн пользователей, и это значительная доля рынка. Чтобы проверить надёжность этих сервисов, исследователи обратились к «модели угроз со стороны вредоносных серверов» — они смоделировали работу серверов, способных вести себя аномально при взаимодействии с клиентами, например, при входе в систему или синхронизации данных. В результате они провели 12 успешных атак на Bitwarden, семь на LastPass и шесть на Dashlane. Во многих случаях эксперты получили полный доступ к паролям и данным учётных записей, продемонстрировав, как злоумышленники могут манипулировать обычными действиями пользователей для взлома хранилищ. Уязвимости оказались серьёзнее, чем ожидалось, отметили исследователи. Аналогичные проблемы фиксировались в других облачных приложениях, но эксперты исходили из того, что менеджеры паролей разрабатывались как более надёжные средства защиты. Основной проблемой оказалось чрезмерно большое влияние серверов на процесс расшифровки — сказывается противоречие между безопасностью и удобством для пользователей. Для удобства пользователей им предлагают такие функции как восстановление учётной записи и семейный доступ. Но из-за этих удобств система усложняется, а поверхность атаки расширяется.

Источник изображения: Towfiqu / unsplash.com Швейцарские учёные дали компаниям, в сервисах которых обнаружили уязвимости, 90 дней на их устранение, прежде чем публично раскрыть результаты исследования. Большинство поставщиков отреагировали конструктивно, а некоторые решали свои проблемы недостаточно быстро. Операторы сервисов неохотно пересматривают системы шифрования из-за опасений, что пользователи могут потерять доступ к хранящимся данным — это особенно актуально для корпоративных клиентов, которые управляют данными сотрудников в разных организациях. Из-за этого многие поставщики продолжают использовать средства шифрования, разработанные ещё в девяностые годы и считающиеся устаревшими в академических кругах. Чтобы устранить выявленные проблемы, учёные предлагают гибридную модель перехода: переводить новых клиентов на обновлённые архитектуры, а существующим пользователям дать возможность добровольно перейти на системы нового образца, полностью осознавая риски. Актуальные системы, считают исследователи, должны по умолчанию работать с использованием современного сквозного шифрования и проходить проверки с участием сторонних организаций. Несмотря на уязвимости, эксперты продолжают считать менеджеры паролей ценными средствами для управления сотнями учётных данных, что актуально для большинства пользователей. Предпочтение они рекомендовали отдавать сервисам, операторы которых открыто заявляют об ограничениях в области безопасности и регулярно проходят независимую проверку. Важно не дискредитировать какие-то технологии, а обеспечить всей отрасли прозрачность и надёжные принципы проектирования, заключили учёные. В Швейцарии построили грузового робота LEVA, который и ездит, и ходит, и загружается, и разгружается

03.05.2025 [15:19],

Павел Котов

Наземные грузовые роботы всё чаще используются в различных отраслях и даже доставляют товары простым потребителям. Но все эти машины до сих пор объединяет одна особенность: загружать их приходится вручную. Швейцарские инженеры построили робота LEVA, который сам захватывает и высвобождает грузовые ящики массой до 85 кг.

Источник изображения: leva.ethz.ch Разработкой LEVA, пока существующего в виде функционирующего прототипа, занимаются молодые инженеры и дизайнеры Швейцарской высшей технической школы Цюриха (ETH Zurich), Цюрихского университета прикладных наук и Цюрихского университета искусств. Робот передвигается на четырёх ногах с суставами, а вместо ступней эти ноги заканчиваются колёсами. Это позволяет LEVA быстро и с минимальными энергетическими затратами передвигаться по ровным поверхностям — он ориентируется по GPS, лидару и камерам, благодаря которым осуществляет навигацию в автономном режиме и избегает препятствий. Когда машине нужно подняться по лестнице или перешагнуть бордюр, она блокирует колёса и начинает шагать, как собака или другое четвероногое животное. Эту возможность LEVA может подключить при движении по любой пересечённой местности, которая не подходит для колёсной езды. Наиболее примечательной является способность LEVA самостоятельно обнаруживать, захватывать и переносить грузовые ящики европейского стандарта массой до 85 кг. Для этого он обрабатывает данные с пяти камер: четырёх на боковых сторонах и одной на нижней поверхности. Вычислив местоположение ящика, робот зависает над ним, сгибает ноги в суставах и опускает на него весь свой корпус; произведя захват, машина поднимается вместе с грузом и следует к месту назначения. О сроках выпуска LEVA как коммерческого продукта авторы проекта ещё не говорят — они ещё дорабатывают его возможности. В Linux обнаружен механизм обхода защиты от уязвимости Spectre на процессорах Intel и AMD

19.10.2024 [16:50],

Павел Котов

Потребительские и серверные процессоры Intel последних поколений, а также процессоры AMD на старых микроархитектурах оказались уязвимыми перед атаками с использованием механизмов спекулятивного выполнения, которые обходят существующие средства защиты от уязвимости Spectre.

Источник изображения: Damian / pixabay.com Новой уязвимости подвержены потребительские процессоры Intel Core 12, 13 и 14 поколений, серверные Xeon 5 и 6 поколений, а также чипы AMD Zen 1, Zen 1+ и Zen 2. Обнаруженная исследователями Швейцарской высшей технической школы Цюриха (ETH Zurich) схема атаки позволяют обойти защитный механизм IBPB (Indirect Branch Predictor Barrier), не позволяющий злоупотреблять спекулятивным выполнением. Спекулятивное выполнение — функция, которая оптимизирует работу процессора, выполняя инструкции ещё до того, как становится ясно, есть ли в них потребность: если прогноз верен, процесс ускоряется. Результаты инструкций, выполненных на основе неверного прогноза, игнорируются. Этот механизм составил основу для атак вроде Spectre, поскольку при спекулятивном выполнении могут быть задействованы конфиденциальные данные, которые злоумышленник может извлечь из кеша процессора. Швейцарские учёные подтвердили возможность перехватывать результаты спекулятивного выполнения даже после срабатывания механизма IBPB, то есть с обходом существующих средств защиты и с утечкой конфиденциальной информации — в частности, это может быть извлечённый из процесса suid хэш пароля root. В случае процессоров Intel механизм IBPB не в полной мере устраняет результат выполнения недействительной функции после смены контекста. У процессоров AMD метод IBPB-on-entry в ядре Linux срабатывает неправильно, из-за чего результаты работы устаревших функций не удаляются после IBPB.

Источник изображения: Colin Behrens / pixabay.com О своём открытии исследователи сообщили Intel и AMD в июне 2024 года. В Intel ответили, что к тому моменту проблема уже была обнаружена силами самой компании — соответствующей уязвимости присвоили номер CVE-2023-38575. Ещё в марте Intel выпустила обновление микрокода, но, как установили исследователи, это не помогло исправить ошибку во всех операционных системах, включая Ubuntu. В AMD также подтвердили факт наличия уязвимости и заявили, что она уже была задокументирована и зарегистрирована под номером CVE-2022-23824. При этом производитель включил в список уязвимых архитектуру Zen 3, которую швейцарские учёные в своей работе не отметили. В AMD ошибку охарактеризовали как программную, а не аппаратную; учитывая, что производитель знает о ней давно, и она затрагивает только старые микроархитектуры, в компании приняли решение не выпускать закрывающее уязвимость обновление микрокода. Таким образом, оба производителя знали о механизме обхода уязвимости, но в документации они отметили его как потенциальный. Швейцарские учёные, однако, продемонстрировали, что атака срабатывает на Linux 6.5 с защитой IBPB-on-entry, которая считается наиболее эффективной против эксплойтов типа Spectre. И поскольку AMD отказалась закрывать её, исследователи связались с разработчиками ядра Linux с намерением самостоятельно разработать патч для «красных» процессоров. Учёные сделали литийметаллические аккумуляторы дружелюбнее к окружающей среде без ухудшения характеристик

06.07.2024 [08:36],

Геннадий Детинич

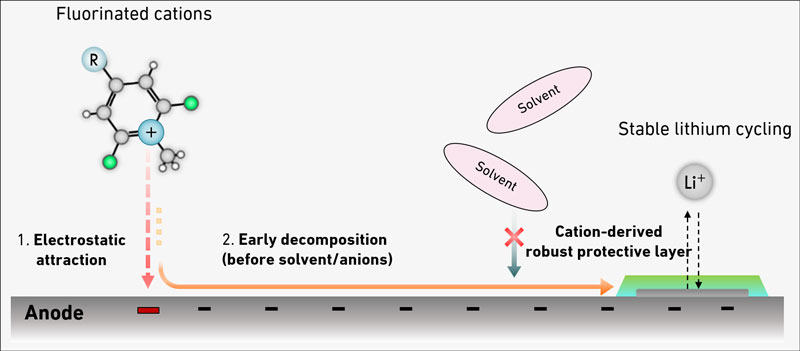

Исследователи из Швейцарской высшей технической школы Цюриха (ETH Zurich) придумали способ радикально сократить вредное воздействие на природу и человека фтора, который в избытке вносится в жидкие электролиты литийметаллических аккумуляторов. Фтор стабилизирует параметры аккумуляторов и делает их безопаснее, но сохранить здоровье он не поможет. Разработка заметно снизит использование фтора в электролитах и приблизит выход ёмких батарей на рынок.

Источник изображений: ETH Zurich Фторированные соединения в электролите способствуют образованию защитного слоя вокруг металлического лития на отрицательном электроде аккумулятора (аноде). «Этот защитный слой можно сравнить с эмалью зуба, — пояснила Мария Лукацкая (Maria Lukatskaya), профессор электрохимических энергетических систем в ETH Zurich. — Это защищает металлический литий от продолжительной реакции с компонентами электролита». Без этого электролит быстро истощился бы в процессе циклов заряда и разряда, а элемент вышел бы из строя. Что хуже всего, отсутствие защитного слоя привело бы в процессе заряда к образованию металлических нитевидных наростов на аноде (дендритов), которые печально известны своей особенностью создавать короткие замыкания в аккумуляторах и приводить к пожарам. «Вопрос заключался в том, как уменьшить количество добавляемого фтора без ущерба для стабильности защитного слоя», — объясняют учёные. Новый метод группы Лукацкой использует электростатическое притяжение для достижения желаемой цели. Учёные подобрали такие заряженные молекулы-носители, которые стали своего рода переносчиками молекул фтора, доставляя их прямо к аноду. Это привело к тому, что в жидком электролите теперь может быть по весу всего 0,1 % фтора, а это как минимум в 20 раз ниже, чем в предыдущих исследованиях.

Подвижность заменила насыщенность Преимуществом предложенного метода является то, что для его внедрения в производство не требуется никаких существенных изменений. Меняется только формула электролита. Учёные испытали своё решение на аккумуляторах формфактора «монетка» и готовятся создать прототип аккумулятора формфактора «мешочек», которые знакомы нам, например, по смартфонам. Сделать такие батареи безопаснее для эксплуатации и утилизации — это шаг в правильном направлении. Исследователи выявили атаку ZenHammer на системы с чипами AMD Zen 2 и Zen 3

26.03.2024 [11:57],

Павел Котов

Учёные Швейцарской высшей технической школы Цюриха (ETH Zurich, Швейцария) раскрыли механизм атаки ZenHammer, которая позволяет получать контроль над системами на процессорах с архитектурой AMD Zen 2 и Zen 3, памятью DDR4 и защитным механизмом Target Row Refresh. Это новый вариант раскрытой десять лет назад атаки Rowhammer, актуальной для чипов Intel.

Источник изображения: amd.com В июне 2014 года исследователи университета Карнеги — Меллона и компании Intel описали атаку Rowhammer. Память DDR структурирована по столбцам и строкам, и её крупные фрагменты разбиты на «песочницы» — диапазоны, доступные отдельным приложениям или процессам для безопасности. Суть атаки Rowhammer состоит в запуске приложения, которое тысячи раз за доли секунды обращается к одним и тем же участкам, то есть «стучит по ним молотком». Из-за этого электромагнитное излучение проникает в соседние фрагменты памяти и изменяет в них биты данных, что позволяет вредоносным приложениям повышать привилегии и получать административный контроль в системе. До настоящего момента атака Rowhammer работала с процессорами Intel и, в меньшей степени, с чипами Arm. Учёные ETH Zurich реализовали её аналог для процессоров AMD и памяти DDR4. Атака получила название ZenHammer, и она позволяет аналогичным образом подменять биты данных в шести (Zen 2) и семи (Zen 3) случаях из десяти, то есть чипы AMD Zen 3 оказываются более уязвимыми, чем Intel Coffee Lake. Первоначально Rowhammer относилась к атакам локального типа: для её осуществления требовался физический доступ к целевой машине, но впоследствии появились реализации на смартфонах, в веб-браузерах и виртуальных машинах. ZenHammer пока также является локальной атакой. Предполагается, что злоумышленник знает модель центрального процессора на целевой машине, при помощи средств обратного проектирования получил сопоставления адресов DRAM и может выполнять на этой машине программы. Но авторы исследования допускают, что ZenHammer можно реализовать и на основе JavaScript, как это ранее удалось для процессоров Intel. Исследователи также продемонстрировали подмену битов на чипе AMD Ryzen 7 7700X (микроархитектура Zen 4) с памятью DDR5. Правда, пока успеха удалось добиться лишь на одной машине из десяти. AMD заявила, что средства смягчения данной уязвимости уже существуют. Швейцарский робопёс ANYmal сам научился грациозно и изобретательно преодолевать препятствия

14.03.2024 [11:06],

Павел Котов

Инженеры Швейцарской высшей технической школы Цюриха (ETH Zurich) представили обновлённую версию собакоподобного робота ANYmal, которого обучили преодолевать препятствия различными способами и самостоятельно принимать решения по каждому из них.

Источник изображения: ethz.ch ANYmal преодолевает препятствия, пользуясь методом проб и ошибок: он оценивает препятствие и выбирает способ, как его преодолеть — машина может перелезть, перепрыгнуть его, проползти под ним или применить любую комбинацию движений, которая сработала в прошлом. Создатели робота применили комплексный подход к его обучению, сочетая реализованное в предыдущих версиях проекта программное управление и технологии машинного обучения. Движения самообучающегося робота на удивление грациозны и эффективны, что отличает его от большинства подобных машин. Алгоритмы машинного обучения помогают ANYmal оценивать ландшафт и ориентироваться в нём; робот по необходимости с гибкостью применяет библиотеку движений, которая постоянно увеличивается. Это помогает машине уверенно держаться на неровных и скользких поверхностях. На практике ANYmal сможет работать на промышленных и строительных площадках, а также при разборе завалов во время стихийных бедствий. |