|

Опрос

|

реклама

Быстрый переход

Microsoft затруднит доступ к режиму Internet Explorer в Edge из-за атак хакеров — уязвимости останутся без патчей

13.10.2025 [23:06],

Анжелла Марина

Несмотря на официальное прекращение поддержки Internet Explorer в 2022 году, Microsoft вынуждена ввести дополнительные ограничения на использование режима IE в браузере Edge после того, как стало известно об эксплуатации уязвимостей Internet Explorer хакерами для удалённого получения контроля над устройствами пользователей через функцию IE Mode, встроенную в Edge.

Источник изображения: AI Microsoft сохранила режим IE в своём современном браузере Edge, поскольку некоторые старые веб-сайты, особенно в отдельных регионах мира, по-прежнему доступны только через Internet Explorer. Однако, как сообщает издание PCMag, было обнаружено что злоумышленники, включая хакеров из Северной Кореи, научились принуждать пользователей активировать IE Mode с помощью простых методов социальной инженерии.

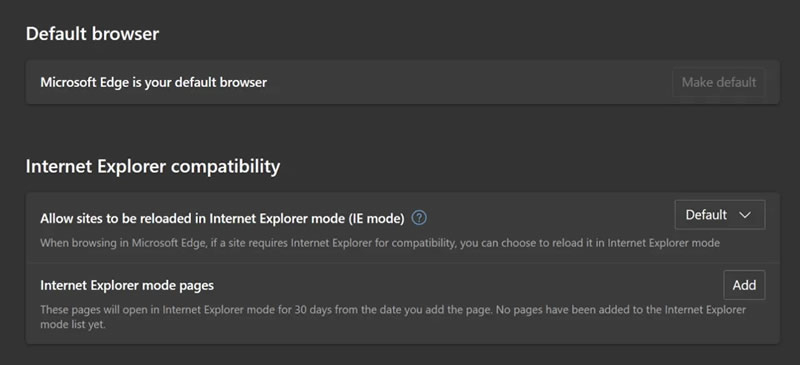

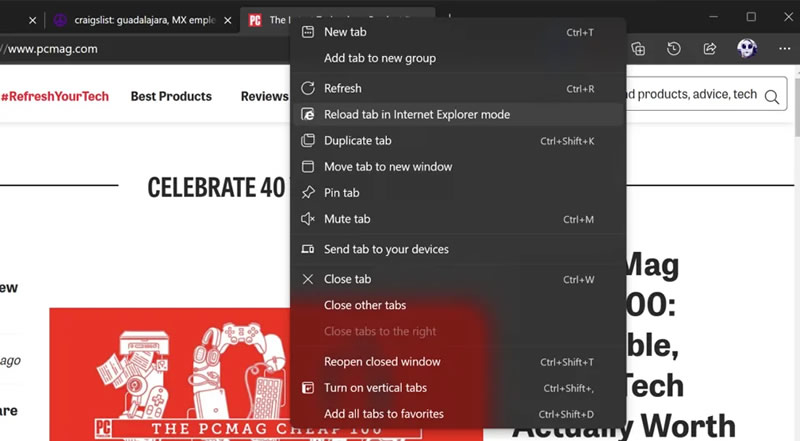

Источник изображения: pcmag.com Атакующие сначала направляют жертву на поддельный официальный сайт, а затем предлагают перезагрузить страницу в режиме Internet Explorer с помощью всплывающего элемента интерфейса. После этого они используют эксплойт для получения удалённого выполнения кода, а затем применяют второй эксплойт для повышения привилегий и полного захвата устройства. Такой метод атаки позволяет обойти встроенные механизмы защиты Edge, установить вредоносное ПО, шпионить за сетевым трафиком и похищать данные. В ответ Microsoft ввела дополнительные ограничения для некоммерческих пользователей: удалены наиболее рискованные способы запуска IE Mode, включая отдельную кнопку на панели инструментов, пункт контекстного меню и элементы в «гамбургере». Теперь активация режима возможна только через настройки Edge и только для конкретных сайтов, добавленных пользователем вручную.

Источник изображения: pcmag.com Однако, как заявили в Microsoft, введённые меры — это не исправление уязвимостей, а лишь барьер для их эксплуатации. Для корпоративных пользователей, управляющих IE Mode через корпоративные политики, никаких изменений не предусмотрено. Компания настоятельно рекомендует полностью отказаться от использования Internet Explorer, поскольку он опирается на устаревшие веб-технологии, несущие серьёзные риски безопасности. Корейские хакеры распространяют вирусы через Internet Explorer

16.10.2024 [23:37],

Анжелла Марина

Северокорейские хакеры нашли способ распространения вредоносного ПО через старый браузер Internet Explorer. Хотя этот обозреватель был официально отключен, его компоненты продолжают существовать благодаря специальному режиму в Microsoft Edge. Атака происходит без какого-либо участия самого пользователя.

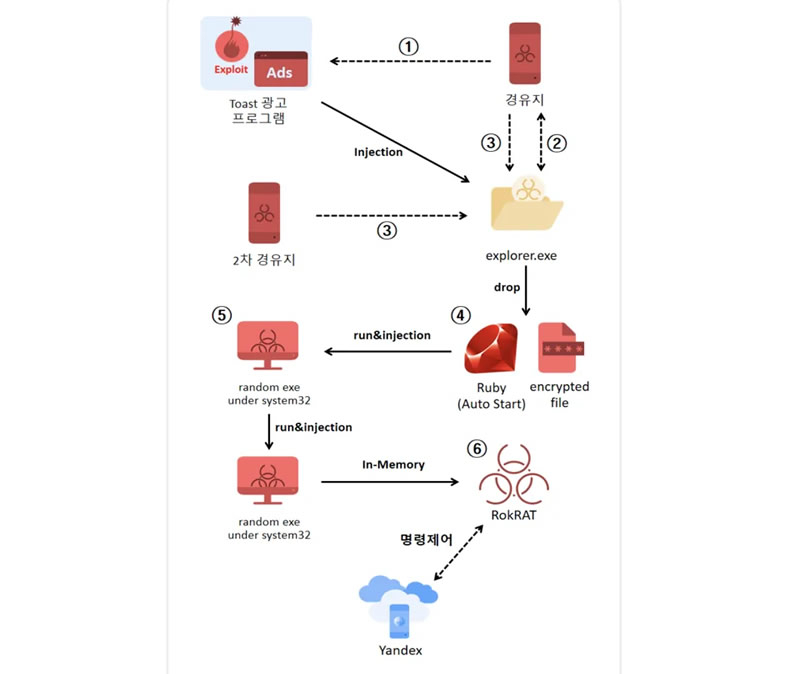

Источник изображения: Rubaitul Azad/Unsplash Согласно совместному отчёту Национального центра кибербезопасности Южной Кореи (NCSC) и местного IT-поставщика безопасности AhnLab, злоумышленники использовали неизвестную ранее уязвимость нулевого дня в Internet Explorer для распространения вредоносного ПО среди пользователей в Южной Корее. Несмотря на отключение Internet Explorer на ПК с Windows, элементы браузера функционируют через сторонние приложения, установленные на компьютере, а также есть режим IE в браузере Edge, открывая тем самым возможность для атаки, поясняет PCMag. Инцидент произошёл в мае этого года. Группа хакеров, известная как APT 37 или ScarCruft, использовала уязвимость Internet Explorer для проведения масштабных злонамеренных действий. Как сообщается в отчёте NCSC и компании AhnLab, хакеры скомпрометировали сервер южнокорейского агентства онлайн-рекламы, что позволило им загрузить вредоносный код через всплывающие рекламные окна. «Эта уязвимость эксплуатируется, когда рекламная программа загружает и отображает рекламное содержимое, — говорится в отчёте AhnLab. — В результате происходит атака нулевого клика, не требующая взаимодействия пользователя».

Источник изображения: AhnLab Исследователи также отметили, что многие южнокорейские пользователи устанавливают бесплатное ПО, такое как антивирусы и другие утилиты, которые отображают рекламное окно в правом нижнем углу экрана. Однако проблема заключается в том, что такие программы часто используют модули, связанные с Internet Explorer, благодаря чему хакеры смогли распространить вредоносное ПО RokRAT, разработанное для выполнения удалённых команд и кражи данных с компьютеров жертв. В августе Microsoft выпустила патч для устранения уязвимости нулевого дня, получившей код CVE-2024-38178. Однако, как отмечает издание BleepingComputer, существует риск, что хакеры могут найти и другие способы эксплуатации компонентов Internet Explorer, поскольку они продолжают использоваться в Windows и сторонних приложениях. Хакеры стали использовать отключенный Internet Explorer для атак на Windows 10 и 11

11.07.2024 [04:37],

Анжелла Марина

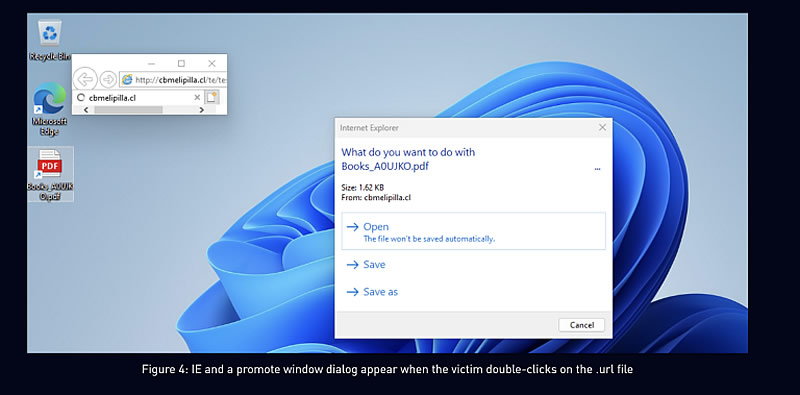

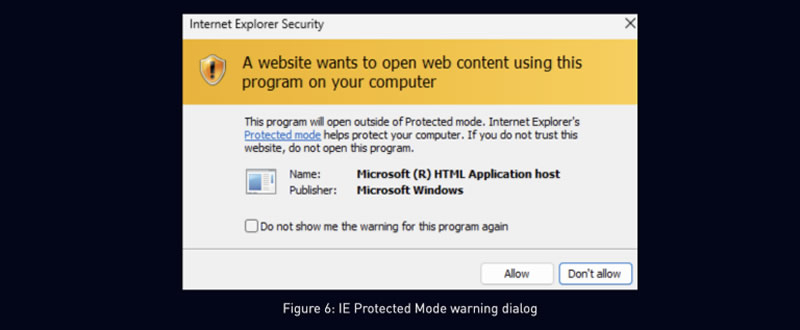

Хакеры нашли уязвимость в Windows для атак через давно устаревший и отключенный браузер Internet Explorer, несмотря на меры безопасности Microsoft. Для этого используются файлы с ярлыками .url и .hta. Если пользователь подтверждает их открытие, то на его компьютер немедленно загружается вредоносное ПО.

Источник изображения: Gerd Altmann / Pixabay Специалисты по кибербезопасности из компании Check Point обнаружили новую схему атак на компьютеры с Windows 10 и Windows 11, использующую уязвимость в устаревшем браузере Internet Explorer, сообщает PCMag. Несмотря на то, что Microsoft официально прекратила поддержку Internet Explorer и навсегда отключила его в своей операционной системе в прошлом году, хакеры нашли способ устанавливать через него вредоносное программное обеспечение.

Источник изображения: Checkpoint.com Исследователь Check Point Хайфэй Ли (Haifei Li) выявил, что злоумышленники используют файлы ярлыков Windows с расширением .url, которые можно настроить для вызова Internet Explorer. Сразу скажем, этот метод не позволит обойти современную систему защиты, присутствующую в более новых браузерах, таких как Chrome или Edge. Атака особенно эффективна при использовании фишинговых писем или вредоносных вложений. Ли обнаружил, что хакеры маскируют ярлыки под PDF-файлы. При открытии такого ярлыка Internet Explorer загружает вредоносную программу в виде файла .hta, если пользователь подтверждает все запросы.

Источник изображения: Checkpoint.com Уилл Дорман, эксперт по безопасности, отметил, что современные браузеры блокируют загрузку файлов .hta, в то время как Internet Explorer лишь выводит текстовое предупреждение, которое пользователи по незнанию могут легко проигнорировать. Особую опасность представляет тот факт, что Microsoft прекратила выпуск обновлений безопасности для Internet Explorer, что и позволяет хакерам использовать неисправленные уязвимости через этот браузер. Исследование Check Point показало, что эти атаки проводятся как минимум с января 2023 года. Хорошая новость состоит в том, что в ответ на обнаруженную уязвимость Microsoft выпустила патч, предотвращающий запуск Internet Explorer через файловые ярлыки. Специалисты также рекомендуют пользователям Windows быть особенно осторожными при работе с файлами, имеющими расширения .url, полученными из ненадёжных источников. |