|

Опрос

|

реклама

Быстрый переход

Google запустила ИИ-сортировку поисковой выдачи Web Guide — пока в тестовом режиме

25.07.2025 [07:50],

Анжелла Марина

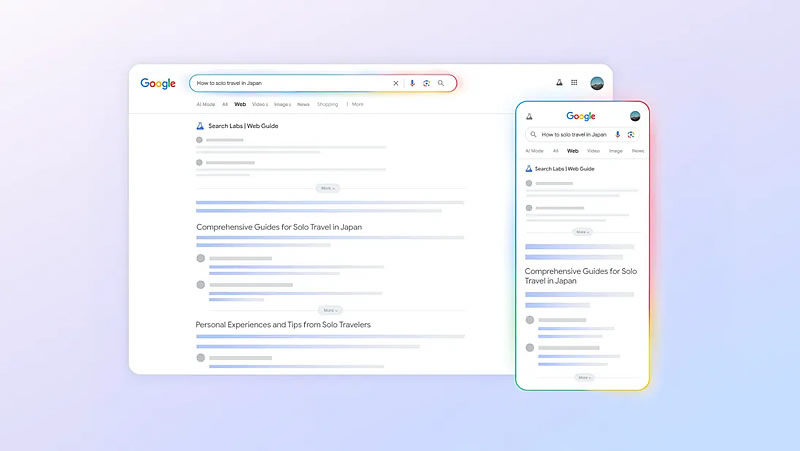

Google представила новую экспериментальную функцию Web Guide в своём поиске, которая использует искусственный интеллект (ИИ) для выдачи структурированных данных. Функция, доступная в рамках экспериментальной программы Search Labs, автоматически сортирует веб-страницы в поисковой выдаче по тематическим группам, чтобы упростить поиск информации по сложным запросам.

Источник изображения: Shutter Speed/Unsplash Web Guide работает на основе модели Gemini, которая анализирует поисковые запросы и предлагает релевантные подборки ссылок, включая те, что могли бы остаться незамеченными при обычном поиске. Как отмечает TechCrunch, инструмент особенно полезен для сложных, более широких запросов, например, связанных с самостоятельными путешествиями по странам. В подобных случаях результаты выдачи теперь могут разделятся на блоки: подробные гиды, советы по безопасности и личные истории путешественников.

Источник изображения: Google Эксперимент с Web Guide является частью лаборатории Search Labs и доступен только для пользователей, подключившихся к Search Labs. Пока функция изменяет выдачу во вкладке «Веб», но её можно временно отключать, не покидая программу тестирования. В Google заявили, что со временем Web Guide может появиться и в других разделах поиска, включая основную вкладку «Все». В рамках этой инициативы доступны и другие эксперименты, включая AI Mode, Notebook LM, инструмент для создания фильмов Flow и аудиоверсии новостей из ленты Google Discover. Участники могут самостоятельно включать и отключать тестируемые функции в любое время. Dr.Web отмечает 33 года: скидка 20 % на Dr.Web Security Space в честь дня рождения легендарного антивируса

22.04.2025 [10:00],

Андрей Созинов

22 апреля 2025 года российский разработчик антивирусного программного обеспечения — компания «Доктор Веб» — отмечает 33-летие антивируса Dr.Web. В честь этой знаменательной даты пользователи получают подарок: скидку 20 % на лицензию Dr.Web Security Space для 1 персонального компьютера сроком на 3 года. Акция продлится с 22 по 29 апреля 2025 года включительно.  Антивирус Dr.Web был создан в 1992 году, став одним из первых антивирусов в мире. За более чем три десятилетия существования продукт прошёл путь от антивирусного сканера до мощного комплексного решения по защите от всех типов цифровых угроз. Благодаря собственным технологиям детектирования и лечения вредоносного ПО, Dr.Web завоевал доверие миллионов пользователей. Dr.Web Security Space — это современное решение для комплексной защиты персональных компьютеров (Windows, Linux. macOS). Продукт объединяет в себе новейшие технологии противодействия вирусам, троянам, шпионским и рекламным программам, фишинговым сайтам и другим интернет-угрозам. Преимущества Dr.Web Security Space:

Dr.Web Security Space — это ваша уверенность в безопасности. Оплачивайте онлайн-покупки, общайтесь с друзьями в соцсетях, смотрите видео и трансляции, загружайте приложения — все это безопасно с Dr.Web. С 22 по 29 апреля Dr.Web Security Space можно приобрести по праздничной цене — всего за 2959,2 рублей вместо 3699 рублей. Не упустите возможность защитить свой компьютер или ноутбук надолго и по выгодной цене! Выяснилось, кто взломал серверы «Доктор Веб» — хакеры DumpForums заявили о похищении 10 Тбайт информации

09.10.2024 [15:02],

Николай Хижняк

Ответственность за взлом внутренней инфраструктуры российского разработчика антивирусного ПО «Доктор Веб» (Dr.Web) взяла на себя хакерская группировка DumpForums. Об этом в своём Telegram-канале сообщили эксперты сервиса поиска утечек и мониторинга даркнета DLBI.

Источник изображения: Bleeping Computer Через официальный Telegram-бот компании «Доктор Веб» (@DrWebBot) пользователям приходят сообщения о взломе.  В качестве подтверждения хакеры предоставили несколько дампов баз данных внутренних ресурсов, таких как, ldap.dev.drweb.com, vxcube.drweb.com, bugs.drweb.com, antitheft.drweb.com, rt.drweb.com и др. Судя по информации из дампов, данные в них актуальны на 17.09.2024. Хакеры заявляют, что взломали и выгрузили сервер корпоративного GitLab, где хранились внутренние разработки и проекты, сервер корпоративной почты, Confluence, Redmine, Jenkins, Mantis, RocketChat — системы, где велась разработка и обсуждались задачи. Общий объём полученных данных составил около 10 Тбайт. Злоумышленники добавляют, что после проникновения во внутреннюю инфраструктуру компании «Доктор Веб», они оставались незамеченными на протяжении целого месяца. О взломе своей инфраструктуры «Доктор Веб» сообщила в середине сентября. В компании пояснили, что атака началась 14-го числа, а признаки внешнего воздействия на инфраструктуру обнаружены 16-го, тогда же «оперативно отключили серверы». На протяжении этого времени исследователи Dr.Web «внимательно наблюдали за угрозой». «В субботу 14 сентября специалисты "Доктор Веб" зафиксировали целевую атаку на ресурсы компании. Попытка навредить нашей инфраструктуре была своевременно пресечена. На данный момент в соответствии с протоколом безопасности все ресурсы отключены от сети с целью проверки. В связи с этим временно приостановлен выпуск вирусных баз Dr.Web. Следуя установленным политикам безопасности, мы отключили все наши серверы от сети и начали комплексную диагностику безопасности». Позже Dr.Web сообщила, что обновление вирусной базы данных возобновилось. В компании добавили, что нарушение безопасности не затронуло ни одного из её клиентов. «Для анализа и устранения последствий инцидента мы реализовали ряд мер, включая использование Dr.Web FixIt! для Linux. Собранные данные позволили нашим экспертам по безопасности успешно изолировать угрозу и гарантировать, что наши клиенты не пострадают от неё». Хакеры атаковали «Доктор Веб» — компания отключила серверы и приостановила обновление вирусных баз

18.09.2024 [23:45],

Николай Хижняк

Российский разработчик антивирусного ПО «Доктор Веб» (Dr.Web) сообщил о кибератаке на свою внутреннюю сеть, осуществлённой неизвестной стороной в минувшие выходные. После обнаружения «признаков несанкционированного вмешательства» в свою ИТ-инфраструктуру компания отключила все серверы от внутренней сети. Dr.Web также была вынуждена прекратить доставку обновлений вирусных баз клиентам в понедельник на время расследования инцидента.

Источник изображения: Bleeping Computer «В субботу 14 сентября специалисты "Доктор Веб" зафиксировали целевую атаку на ресурсы компании. Попытка навредить нашей инфраструктуре была своевременно пресечена. На данный момент в соответствии с протоколом безопасности все ресурсы отключены от сети с целью проверки. В связи с этим временно приостановлен выпуск вирусных баз Dr.Web. Следуя установленным политикам безопасности, мы отключили все наши серверы от сети и начали комплексную диагностику безопасности», — заявил разработчик антивирусного ПО. В новом заявлении, опубликованном в среду, Dr.Web сообщила, что обновление вирусной базы данных возобновилось во вторник. В компании добавили, что нарушение безопасности не затронуло ни одного из её клиентов. «Для анализа и устранения последствий инцидента мы реализовали ряд мер, включая использование Dr.Web FixIt! для Linux. Собранные данные позволили нашим экспертам по безопасности успешно изолировать угрозу и гарантировать, что наши клиенты не пострадают от неё», — заявила компания. Dr.Web не первая российская компания, занимающаяся вопросами кибербезопасности, которая сама подверглась кибератакам за последние годы. Как пишет портал Bleeping Computer, в июне этого года хакеры взломали серверы российской компании по информационной безопасности Avanpost, украли и опубликовали, как они утверждали 390 Гбайт данных и зашифровали более 400 её виртуальных машин. В июне 2023 года компания Kaspersky Lab также сообщила, что использующиеся её сотрудниками смартфоны iPhone были заражены шпионским ПО через эксплойты iMessage zero-click, нацеленные на уязвимости iOS нулевого дня в рамках кампании, которая теперь известна как «Операция “Триангуляция”». На тот момент в компании также заявили, что атаки, затрагивающие её московский офис и сотрудников в разных странах, начались ещё с 2019 года и продолжаются до сих пор. |