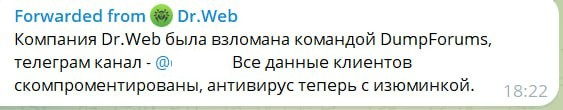

Ответственность за взлом внутренней инфраструктуры российского разработчика антивирусного ПО «Доктор Веб» (Dr.Web) взяла на себя хакерская группировка DumpForums. Об этом в своём Telegram-канале сообщили эксперты сервиса поиска утечек и мониторинга даркнета DLBI.

Источник изображения: Bleeping Computer

Через официальный Telegram-бот компании «Доктор Веб» (@DrWebBot) пользователям приходят сообщения о взломе.

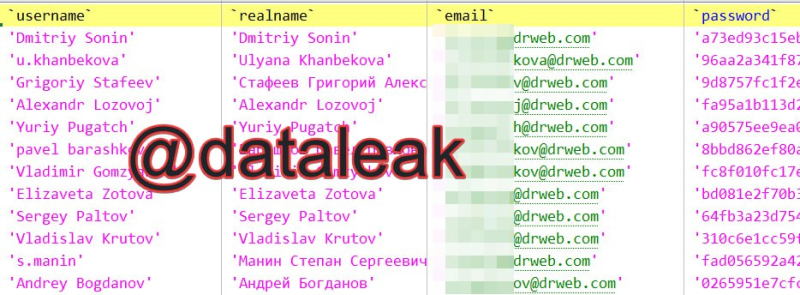

В качестве подтверждения хакеры предоставили несколько дампов баз данных внутренних ресурсов, таких как, ldap.dev.drweb.com, vxcube.drweb.com, bugs.drweb.com, antitheft.drweb.com, rt.drweb.com и др. Судя по информации из дампов, данные в них актуальны на 17.09.2024.

Хакеры заявляют, что взломали и выгрузили сервер корпоративного GitLab, где хранились внутренние разработки и проекты, сервер корпоративной почты, Confluence, Redmine, Jenkins, Mantis, RocketChat — системы, где велась разработка и обсуждались задачи. Общий объём полученных данных составил около 10 Тбайт. Злоумышленники добавляют, что после проникновения во внутреннюю инфраструктуру компании «Доктор Веб», они оставались незамеченными на протяжении целого месяца.

О взломе своей инфраструктуры «Доктор Веб» сообщила в середине сентября. В компании пояснили, что атака началась 14-го числа, а признаки внешнего воздействия на инфраструктуру обнаружены 16-го, тогда же «оперативно отключили серверы». На протяжении этого времени исследователи Dr.Web «внимательно наблюдали за угрозой».

«В субботу 14 сентября специалисты "Доктор Веб" зафиксировали целевую атаку на ресурсы компании. Попытка навредить нашей инфраструктуре была своевременно пресечена. На данный момент в соответствии с протоколом безопасности все ресурсы отключены от сети с целью проверки. В связи с этим временно приостановлен выпуск вирусных баз Dr.Web. Следуя установленным политикам безопасности, мы отключили все наши серверы от сети и начали комплексную диагностику безопасности».

Позже Dr.Web сообщила, что обновление вирусной базы данных возобновилось. В компании добавили, что нарушение безопасности не затронуло ни одного из её клиентов.

«Для анализа и устранения последствий инцидента мы реализовали ряд мер, включая использование Dr.Web FixIt! для Linux. Собранные данные позволили нашим экспертам по безопасности успешно изолировать угрозу и гарантировать, что наши клиенты не пострадают от неё».

Источник:

MWC 2018

MWC 2018 2018

2018 Computex

Computex

IFA 2018

IFA 2018