Специалисты по информационной безопасности, работающие в рамках инициативы Google Android Partner Vulnerability Initiative (APVI), обнаружили случаи использования легитимных сертификатов для подписи вредоносных приложений для устройств на базе Android. Обычно такие сертификаты или ключи платформы используются производителями устройств для подписи системных приложений.

Источник изображений: Bleeping Computer

«Сертификат платформы — это сертификат подписи приложения, используемый для подписи приложения «android» в образе системы. Приложение «android» запускается с идентификатором пользователя с высокими привилегиями — android.uid.system — и имеет системные разрешения, включая разрешение на доступ к данным пользователя. Любое другое приложение, подписанное тем же сертификатом, может работать с таким же идентификатором пользователя, что предоставляет ему такой же уровень доступа к операционной системе Android», — рассказал Лукаш Сиверски (Lukasz Siewirski), один из участников инициативы APVI.

Исследователь обнаружил несколько образцов вредоносного ПО, которые были подписаны с помощью десяти сертификатов, а также предоставил SHA256-хэши для каждого из них. Согласно имеющимся данным, некоторые из сертификатов принадлежат Samsung, LG и MediaTek. На данный момент нет информации относительно того, как сертификаты для подписи системных приложений попали в руки злоумышленников. Также нет информации о том, где были обнаружены образцы вредоносного ПО, поэтому нельзя исключать того, что исследователь нашёл их в магазине цифрового контента Play Маркет.

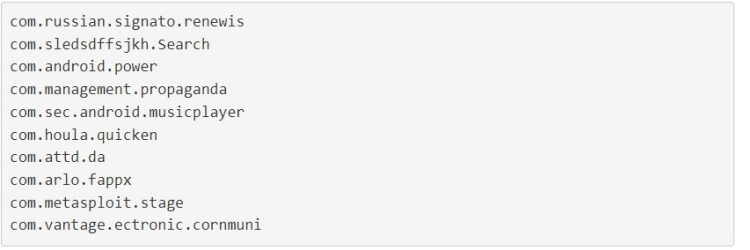

Названия пакетов 10 приложений, которые были подписаны скомпрометированными сертификатами

С помощью поиска опубликованных исследователем хэшей по базе VirusTotal удалось обнаружить некоторые вредоносы, подписанные сертификатами упомянутых компаний. Google уведомила партнёров, которых затрагивает данная проблема, и порекомендовала сменить сертификаты, используемые для подписи легитимных приложений.

Источник:

MWC 2018

MWC 2018 2018

2018 Computex

Computex

IFA 2018

IFA 2018

Компьютер месяца, спецвыпуск: собираем игровой ПК по цене PlayStation 5 Pro

58

Компьютер месяца, спецвыпуск: собираем игровой ПК по цене PlayStation 5 Pro

58

Обзор материнской платы MSI B760 Gaming Plus WiFi: почему она так популярна?

16

Обзор материнской платы MSI B760 Gaming Plus WiFi: почему она так популярна?

16

Обзор видеокарты Predator BiFrost Radeon RX 7800 XT OC: строгий дизайн, тихая работа

6

Обзор видеокарты Predator BiFrost Radeon RX 7800 XT OC: строгий дизайн, тихая работа

6

Обзор и тестирование ноутбука Digma Pro Pactos 14”: недорого, но и не очень сердито

4

Обзор и тестирование ноутбука Digma Pro Pactos 14”: недорого, но и не очень сердито

4

Подписаться

Подписаться