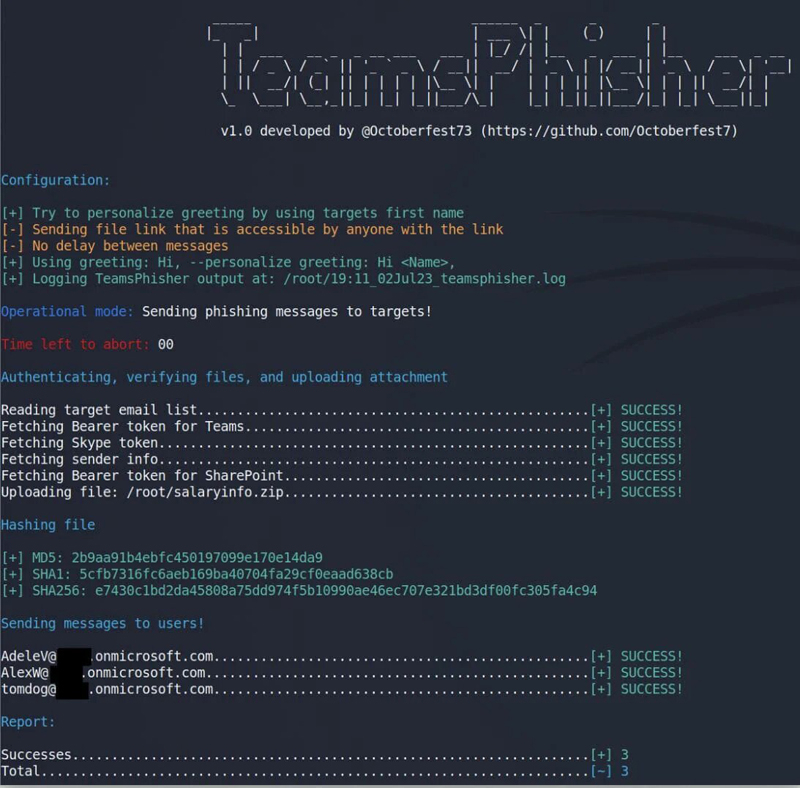

Ресурс BleepingComputer сообщил о создании участником команды red team ВМС США Алексом Ридом (Alex Reid) инструмента под названием TeamsPhisher, который позволяет использовать нерешённую проблему безопасности в Microsoft Teams для обхода ограничений на входящие файлы от пользователей за пределами целевой организации и рассылать вредоносное ПО.

Источник изображения: Pixabay

Инструмент использует проблему, о которой сообщила в прошлом месяце британская ИБ-компания Jumpsec. Как выяснилось, средства защиты Microsoft Teams на стороне клиента можно обойти, изменив идентификатор в POST-запросе сообщения, чтобы действовать под видом внутреннего пользователя.

Созданный с использованием Python инструмент действует полностью автономно. Он объединил в себе концепт атаки исследователей Jumpsec, методы, разработанные ИБ-экспертом Анджреа Сантезе (Andrea Santese), а также аутентификацию и вспомогательные функции инструмента TeamsEnum Бастиана Канбаха (Bastian Kanbach).

Источник изображений: github.com/Octoberfest7

TeamsPhisher вначале проверяет существование целевого пользователя и его способность получать внешние сообщения, что является необходимым условием для осуществления атаки. Затем он формирует новый поток данных и отправляет сообщение со ссылкой на вложение в Sharepoint. Поток отображается в интерфейсе Teams отправителя для возможного ручного взаимодействия.

Для успеха TeamsPhisher необходимо, чтобы у пользователя был бизнес-аккаунт Microsoft Business с лицензией Teams и Sharepoint, что характерно для многих крупных компаний.

Инструмент также имеет режим предварительного просмотра, позволяющий проверить установленные целевые списки и как выглядят сообщения с точки зрения получателя. Кроме того, он позволяет устанавливать задержки на отправку сообщений для обхода ограничений скорости и записывать выходные данные в журнал.

Данная уязвимость в Microsoft Teams по-прежнему существует, и Microsoft утверждает, что она не настолько серьёзна и поэтому не требует немедленного исправления. В ответ на просьбу дать комментарий по этому поводу представитель Microsoft сообщил BleepingComputer, что использование TeamsPhisher основано на социальной инженерии. Он призвал пользователей соблюдать меры безопасности и «проявлять осторожность при переходе по ссылкам на веб-страницы, открытии неизвестных файлов или принятии передачи файлов».

Источник:

MWC 2018

MWC 2018 2018

2018 Computex

Computex

IFA 2018

IFA 2018