Исследователи из компании Binarly обнаружили опасную уязвимость в механизме безопасной загрузки (Secure Boot), которая позволяет злоумышленникам отключать защиту и запускать вредоносный код до загрузки операционной системы. Проблема, получившая идентификатор CVE-2025-3052, связана с подписанным UEFI-модулем, используемым для обновления BIOS.

Источник изображения: Muha Ajjan / Unsplash

Уязвимость затрагивает модуль, изначально разработанный для защищённых устройств DT Research, но подписанный доверенным сертификатом Microsoft UEFI CA 2011. Поскольку этот сертификат используется в большинстве современных систем, включая загрузчик Linux shim (маленький, но важный компонент загрузочного процесса), уязвимый код может выполняться на огромном количестве компьютеров, отмечает HotHardware.

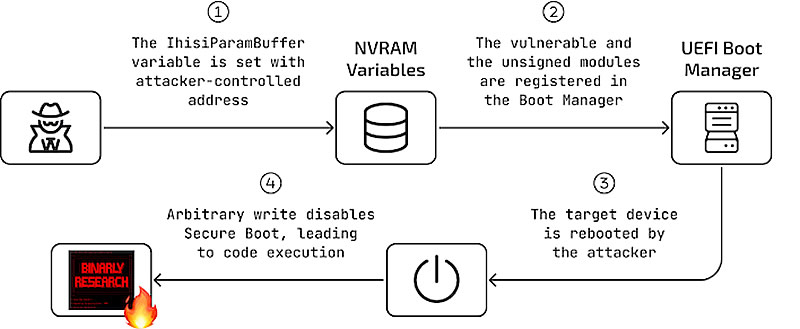

Проблема возникает из-за некорректной обработки переменной NVRAM с именем IhisiParamBuffer. Модуль использует её содержимое как указатель памяти без проверки, позволяя атакующему получить контроль над памятью и полностью отключить протокол Secure Boot. Это открывает путь для скрытых буткитов (вредоносные программы, модифицирующие загрузочный сектор), которые работают на уровне прошивки и остаются невидимыми для антивирусов и систем мониторинга.

Источник изображения: Binarly

По данным Binarly, уязвимость затронула не только один модуль. Microsoft в ходе совместного исследования выявила как минимум 14 проблемных компонентов. Однако всё не так плохо, ибо уже вышло исправление в рамках июньского обновления Patch Tuesday 2025 года, которое включает обновлённый список отзыва (dbx), блокирующий выполнение опасных модулей.

Специалисты рекомендуют установить последние обновления Windows, поскольку именно через них осуществляется актуализация списка dbx. Без этого хакер, получивший административные права, может отключить Secure Boot и установить вредоносное ПО, удаление которого потребует полного форматирования диска и сброса параметров UEFI.

Источник:

MWC 2018

MWC 2018 2018

2018 Computex

Computex

IFA 2018

IFA 2018