В сетевом взаимодействии между Microsoft Defender для конечных точек (Microsoft Defender for Endpoint, DFE) и его облачными сервисами обнаружены критические уязвимости, позволяющие злоумышленникам обходить аутентификацию, подделывать данные, раскрывать конфиденциальную информацию и даже загружать вредоносные файлы в пакеты для проверок, сообщил ресурс Cyber Security News со ссылкой на исследование экспертов блога InfoGuard Labs.

Источник изображения: Ed Hardie/unsplash.com

Перечисленные уязвимости указывают на сохраняющиеся риски в системах обнаружения атак на конечные точки (EDR), потенциально подрывая усилия по реагированию на инциденты, отметил Cyber Security News. В июле 2025 года InfoGuard Labs сообщил центру реагирования на инциденты безопасности Microsoft (MSRC) об обнаружении уязвимостей, которые тот признал низкокритичными, и по состоянию на октябрь 2025 года исправления не были подтверждены.

Данное исследование было основано на предыдущем анализе атак на EDR с упором на взаимодействие агента с облачными серверными компонентами. Обойдя закрепление сертификатов с помощью изменения функции CRYPT32!CertVerifyCertificateChainPolicy таким образом, чтобы она всегда возвращала корректный результат, злоумышленники обеспечивают передачу HTTPS-трафика без шифрования открытым текстом. Аналогичные исправления были применены к SenseIR.exe, компоненту DFE, для полного перехвата данных, включая загрузку в хранилище Azure Blob.

В итоге, злоумышленник получает возможность перехвата доступных команд до того, как их получит легитимный агент. Это позволяет подделывать ответы, например, подделывать статус «Уже изолирован» для команды изоляции, оставляя устройство неизолированным, в то время как портал Microsoft Defender сообщает о его безопасности.

Формат сериализации, часто используемый в Microsoft Bond, усложняет ручную разработку, но для эксплойтов, основанных на этой концепции, достаточно перехвата и изменения легитимных ответов, пишет Cyber Security News.

Уязвимость также затрагивает конечные точки /senseir/v1/actions/ для Live Response и Automated Investigations, где токены CloudLR также игнорируются и доступны без аутентификации, используя только идентификатор машины.

Уязвимость позволяет злоумышленникам декодировать полезные данные действий с помощью пользовательских скриптов, использующих большие языковые модели для десериализации Bond, и загружать сфабрикованные данные в предоставленные URI BLOB-объектов Azure через токены SAS, которые остаются действительными в течение нескольких месяцев.

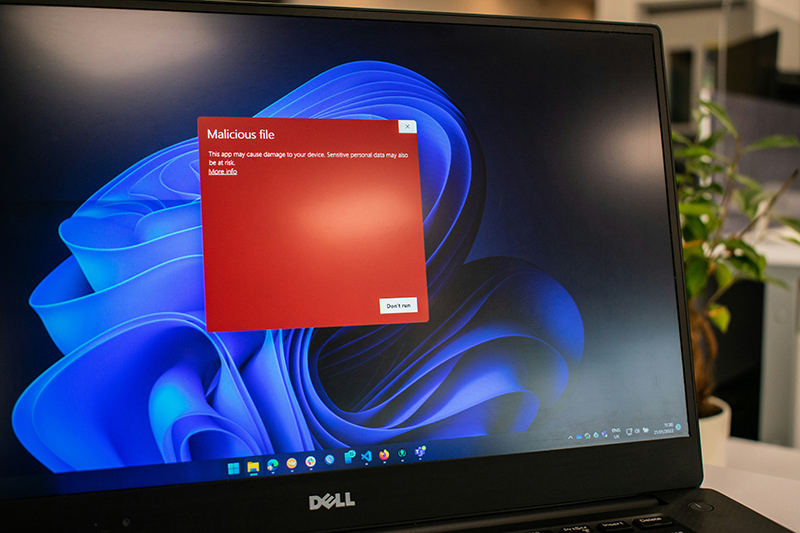

После взлома злоумышленники могут перечислить пакеты проверки в файловой системе, доступные для чтения любому пользователю, содержащие данные об автозапуске, установленных программах и сетевых подключениях. Поддельные загрузки в эти пакеты позволяют внедрять вредоносные файлы с безобидными названиями, обманывая аналитиков во время проверки.

Источник:

MWC 2018

MWC 2018 2018

2018 Computex

Computex

IFA 2018

IFA 2018