|

Опрос

|

реклама

Быстрый переход

ИИ-модель Anthropic Claude обнаружила 22 уязвимости в Mozilla Firefox за две недели — из них 14 весьма серьёзны

09.03.2026 [11:52],

Владимир Мироненко

Всего за две недели ИИ-модель Claude Opus 4.6 компании Anthropic обнаружила 22 уязвимости в браузере Mozilla Firefox, что больше, чем было выявлено за любой отдельный месяц 2025 года, сообщил The Wall Street Journal. Всего за этот период было выявлено более 100 ошибок, приводящих к сбоям, включая указанные баги. «ИИ позволяет обнаруживать серьёзные уязвимости безопасности с очень высокой скоростью», — отметили исследователи.

Источник изображения: Anthropic Для того, чтобы обнаружить первую уязвимость, ИИ-модели потребовалось всего 20 минут. Из выявленных за две недели уязвимостей 14 были отнесены к уязвимостям высокой степени серьёзности, что составляет почти пятую часть от 73 уязвимостей такого уровня в Firefox, которые Mozilla исправила в 2025 году. Большинство ошибок были исправлены в Firefox 148, версии браузера, вышедшей в феврале этого года, хотя некоторые исправления пришлось отложить до следующего релиза. Сообщается, что команда Anthropic выбрала для проверки Firefox, потому что это «одновременно сложный код и один из самых хорошо протестированных и безопасных проектов с открытым исходным кодом в мире». Оказалось, что ИИ-модель гораздо эффективнее в поиске ошибок, чем в их эксплуатации. Когда исследователи Anthropic предложили Claude разработать эксплойт-код на основе выявленных багов, ИИ-модель создала всего два работающих эксплойта, которые сработали на тестовой версии браузера, но в реальном мире они были бы остановлены другими механизмами безопасности Firefox, сообщил Логан Грэм (Logan Graham), глава подразделения Frontier Red Team Anthropic, занимающегося оценкой рисков Claude. Вместе с тем эксперты по безопасности говорят, что скорость, с которой ИИ-системы находят ошибки в программах и превращают их в код для атак, меняет способы защиты организаций. «Нынешние методы киберзащиты не способны справиться со скоростью и частотой происходящего», — заявил Гади Эврон (Gadi Evron), генеральный директор компании Knostic, занимающейся кибербезопасностью с использованием ИИ. Вирусы научились напрямую обращаться к ИИ в реальном времени во время кибератак

13.02.2026 [15:17],

Павел Котов

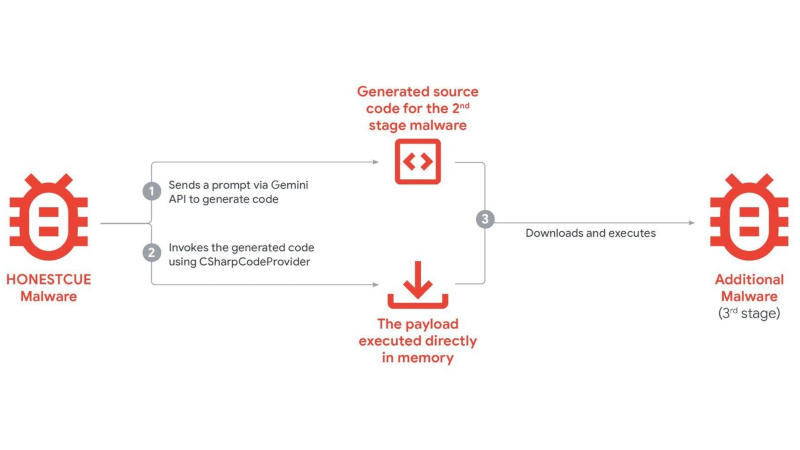

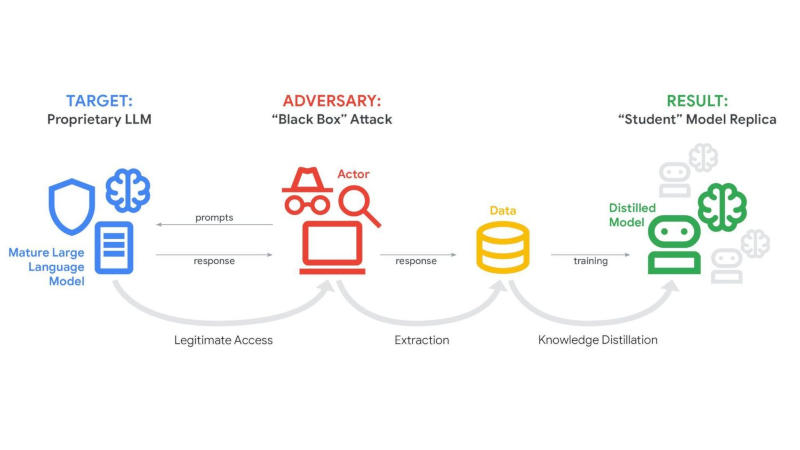

Киберпреступники теперь не просто предаются случайным экспериментам с искусственным интеллектом в ходе кибератак, а используют его в качестве штатного инструмента, к которому регулярно производятся обращения со стороны вредоносного ПО. Об этом предупредили эксперты Google Threat Intelligence Group.

Источник изображений: cloud.google.com/blog Некоторые семейства вредоносного ПО совершают прямые вызовы к ИИ-помощнику Gemini при совершении кибератак, обратили внимание исследователи в области кибербезопасности из Google. Вредоносы динамически направляют запросы на генерацию кода у модели при выполнении определённых задач, что позволяет не включать соответствующие фрагменты в основной код. Так, вредоносы семейства HONESTCUE отправляли запросы на генерацию кода C#, который выполнялся в цепочке атак. Логика выносится за пределы статического бинарного файла, что усложняет традиционные методы обнаружения по сигнатурам или поведенческим индикаторам.  Ещё один тип атак — попытки копирования моделей ИИ через дистилляцию. Злоумышленники отправляют моделям большие объёмы структурированных запросов, чтобы скопировать её поведение, шаблоны ответов и внутреннюю логику. Систематически анализируя выходные данные, злоумышленники с некоторой точностью воспроизводят возможности закрытых моделей ИИ, обучая альтернативные системы и не неся при этом затрат на разработку и инфраструктуру, связанных с разработкой с нуля. Google удалось выявить и пресечь кампании, связанные с большими объёмами запросов, направленных на извлечение знаний из моделей Gemini. Активно повышается частота использования ИИ у хакерских группировок, действующих при поддержке правительств. ИИ используется в разведке, изучении уязвимостей, разработке скриптов и генерации фишингового контента. Модели генеративного ИИ оказываются полезными в создании убедительных приманок, отладке фрагментов вредоносного кода и ускорении технических исследований против целевых систем. Киберпреступники изучают возможности агентного ИИ — он может разрабатываться для выполнения многоэтапных задач с минимальным участием человека, то есть будущие вредоносы, вероятно, получат элементы самостоятельного принятия решений. На практике такие средства пока не используются — они дополняют, но не заменяют живых операторов. Сайт-двойник 7-Zip десять дней заражал пользователей — вредонос подменял ссылки с задержкой

12.02.2026 [18:13],

Павел Котов

При установке ОС большинство пользователей, практически не задумываясь, устанавливает архиваторы, такие как 7-Zip, PeaZip или WinRAR. Но легко попасть в ловушку, по недосмотру загрузив исполняемый файл из неофициального источника — так и происходило в течение десяти дней с сайтом 7-zip.com.

Источник изображения: Xavier Cee / unsplash.com Официальный сайт проекта 7-Zip доступен только по адресу 7-zip.org. К сожалению, проекты бесплатного ПО часто сопровождаются сайтами-подражателями — они занимают достаточно высокие места в поисковиках, получают клики и зарабатывают деньги на рекламе. Так было и с 7-zip.com, но с 12 по 22 января этот сайт предоставлял ссылки для скачивания вредоносных исполняемых файлов. Перенаправление ссылок было реализовано довольно хитрым образом. При переходе на сайт 7-zip.com пользователь видел обычные ссылки на скачивание официальных исполняемых файлов на 7-zip.org. Но примерно через 20–30 секунд срабатывал скрипт, подменяющий ссылки, и пользователи скачивали уже заражённые файлы. Из-за этого базовые автоматизированные утилиты сканирования сайтов видели чистую ссылку, и ресурс не помечался как вредоносный. Устанавливаемый с архиватором вредонос поднимал на компьютере жертвы прокси-сервер, превращая его в звено удалённо управляемого ботнета. В результате киберпреступники могли осуществлять свою деятельность через него и скрывать своё происхождение. Трудно сказать, была ли это осознанная альтернатива владельцев сайта-подражателя — едва ли они рассчитывали и далее зарабатывать на рекламе, когда ресурс помечен как распространяющий вредоносное ПО. Вывод очевиден: всегда рекомендуется загружать ПО из официальных источников, и всегда следует выяснять, какой из источников является официальным. Осенью в Substack произошла утечка данных пользователей — обнаружили её только в феврале

05.02.2026 [17:17],

Владимир Мироненко

В популярном сервисе Substack, позволяющем блогерам и журналистам создавать контент и отправлять его напрямую подписчикам по электронной почте, прошлой осенью произошла утечка данных, которую удалось обнаружить лишь 3 февраля. Глава Substack Крис Бест (Chris Best) заверил пользователей, что их конфиденциальная информация не пострадала.

Источник изображения: Kevin Horvat/unsplash.com «3 февраля мы обнаружили признаки проблемы в наших системах, которая позволила неавторизованной третьей стороне получить доступ к ограниченным данным пользователей без разрешения, включая адреса электронной почты, номера телефонов и другие внутренние метаданные», — сообщил в электронном письме Бест, отметив, что «нет доказательств того, что эта информация используется не по назначению», и призвав пользователей «проявлять особую осторожность с любыми подозрительными электронными письмами или текстовыми сообщениями», которые те получают. Бест выразил сожаление по поводу происшедшего. «Мы серьезно относимся к своей ответственности за защиту ваших данных и вашей конфиденциальности, и в данном случае мы не справились с этой задачей», — отметил он в электронном письме. Вместе с тем Substack утверждает, что проблема безопасности устранена. По словам компании, в настоящее время проводится полное расследование случившегося, а также укрепляются системы, чтобы предотвратить подобные инциденты в дальнейшем. Европа разогнала отказ от американских цифровых сервисов и ПО

04.02.2026 [15:08],

Владимир Мироненко

По всей Европе правительства и учреждения стремятся сократить использование цифровых сервисов американских технологических компаний, переходя на отечественные или бесплатные альтернативы в связи с опасениями по поводу чрезмерной зависимости от неевропейских технологий и стремлением к суверенитету, пишет AP.

Источник изображения: Juanjo Jaramillo/unsplash.com Также существуют опасения, что под давлением администрации Дональда Трампа (Donald Trump) гиганты Кремниевой долины могут быть вынуждены ограничить доступ к своим сервисам. Они усилились после того, как в связи с санкциями администрации Трампа Microsoft заблокировала электронную почту прокурора Международного уголовного суда (МУС) Карима Хана (Karim Khan). Microsoft утверждает, что поддерживала связь с МУС «на протяжении всего процесса, который привёл к отключению ее представителя, находящегося под санкциями, от услуг Microsoft. Компания ни в коем случае не прекращала и не приостанавливала предоставление услуг МУС». Тем не менее, это не развеяло опасения по поводу «аварийного выключателя», который крупные технологические компании могут использовать для отключения услуг по своему усмотрению. В ходе недавнего Всемирного экономического форума в Давосе (Швейцария) представитель Европейской комиссии по вопросам технологического суверенитета Хенна Вирккунен (Henna Virkkunen) заявила, что зависимость Европы от других может быть использована против ЕС. «Именно поэтому так важно, чтобы мы не зависели от одной страны или одной компании, когда речь идёт о важнейших областях нашей экономики или общества», — сказала она, не называя конкретных стран и организаций. В прошлом году федеральная земля Шлезвиг-Гольштейн (Германия) перевела 44 тыс. почтовых ящиков сотрудников с Microsoft на почтовую программу с открытым исходным кодом. Она также перешла с системы обмена файлами SharePoint от Microsoft на Nextcloud, платформу с открытым исходным кодом. Кроме того, обсуждается возможность замены Windows на Linux, а телефонов и видеоконференцсвязи — на системы с открытым исходным кодом. «Мы хотим стать независимыми от крупных технологических компаний и обеспечить цифровой суверенитет», — заявил министр цифровизации Дирк Шрёдтер (Dirk Schrödter). Французский город Лион заявил в прошлом году о переходе на бесплатное офисное программное обеспечение с софта Microsoft. Правительство Дании и города Копенгаген и Орхус также тестируют программное обеспечение с открытым исходным кодом. В Австрии военные перешли на программный пакет LibreOffice, аналог Word, Excel и PowerPoint из Microsoft 365. Они выразили обеспокоенность тем, что Microsoft переносит хранение файлов в облако — стандартная версия LibreOffice не является облачной. Некоторые итальянские города и регионы внедрили упомянутое программное обеспечение несколько лет назад, сообщил представитель Document Foundation. По его словам, тогда это было связано с отсутствием необходимости платить за лицензии на программное обеспечение. Теперь главная причина заключается в том, чтобы избежать привязки к проприетарной системе. «Лаборатория Касперского» показала сценарии потенциальных цифровых угроз будущего

29.01.2026 [20:06],

Андрей Крупин

По мере развития цифровых систем возникают риски, которые выходят за рамки традиционных киберугроз. «Лаборатория Касперского» представила сценарии возможных событий, которые в перспективе могут существенно изменить сферу IT-безопасности и повлиять на жизнь общества.

Источник изображения: Kevin Ku / unsplash.com Атаки на NTP-серверы. Практически все современные цифровые операции — от финансовых транзакций и промышленной автоматизации до мониторинга безопасности и реагирования на инциденты — зависят от точного времени, синхронизацию которого обеспечивают сетевые узлы по протоколу Network Time Protocol (NTP). Массированные атаки на такие серверы и вмешательство в их работу могут привести к расхождениям временных меток транзакций в финансовых системах, сбоям в процессах клиринга и расчётных операций, аннулировать сертификаты шифрования. Кроме того, это может поставить под угрозу целостность логов безопасности. В результате организациям станет сложнее сопоставлять события и анализировать инциденты, поскольку их нельзя будет точно выстроить в хронологическом порядке. Утрата цифровых знаний. Ещё один долгосрочный риск — постепенное устаревание больших объёмов данных, накопленных с 1970-х по 2020-е годы. Значительная часть этой информации содержится в проприетарных базах данных, файлах устаревших форматов и списанных в утиль программных средах, а также на подверженных деградации физических носителях, таких как магнитные ленты, жёсткие и оптические диски. Со временем это может привести к появлению огромных массивов данных, для которых не осталось ни подходящего ПО, ни квалифицированных специалистов, способных с ними работать. Это, в свою очередь, приведёт к необратимой утрате цифровых исторических источников, научных исследований и других знаний. Кризис интеллектуальной собственности в связи с использованием ИИ. Технологии электронного разума на базе нейросетей и машинного обучения ускоряют научные открытия. При этом корпорации всё чаще патентуют не только конкретные аппаратные решения, но и широкие классы методов и алгоритмов, разработанные с помощью ИИ. В некоторых областях, таких как биомедицина, химия, материаловедение, это может создавать множество дублирующих друг друга претензий на право интеллектуальной собственности и привести к правовой неопределённости, связанной со свободой использования подобных разработок. Как следствие, такая ситуация может не только затормозить прогресс, но и в целом сформировать необходимость в пересмотре самой модели интеллектуальной собственности в эпоху ИИ. Пересмотр отношения к ИИ. На искусственный интеллект инвесторы возлагают большие надежды, обусловленные представлениями о скором появлении сильного ИИ (Artificial General Intelligence, AGI) — системы, сравнимой по уровню развития с человеком. Потенциальная проблема заключается в растущем разрыве между ожиданиями и результатами, как это было в случае с другими технологическими пузырями. По мнению «Лаборатории Касперского», это будет не одномоментный крах ИИ, а серия громких разочарований крупных инвесторов в технологиях электронного разума. При этом искусственный интеллект по-прежнему будет интегрироваться в разные отрасли, однако ожидания от него могут стать более сдержанными, фокус сместится на инженерные задачи, а также изменится подход к финансовым вложениям с учётом рисков.

Источник изображения: Roman Budnikov / unsplash.com Коллапс криптографии из-за математического прорыва. Внимание экспертов по кибербезопасности приковано к отдалённой угрозе со стороны квантовых компьютеров, которые потенциально смогут взломать современные алгоритмы шифрования данных. К этому заранее готовятся, разрабатывая и внедряя постквантовую криптографию. Однако угрозой может стать вовсе не это, а внезапное математическое открытие в области теории чисел, которое кардинально упростит решение таких задач, как факторизация или дискретные логарифмы, на обычной классической вычислительной технике. Если такой алгоритм будет опубликован, он может мгновенно подорвать математические основы широко используемых современных криптографических систем. При таком сценарии инфраструктура открытых ключей, лежащая в основе сетевых соединений, цифровых подписей и шифрования, быстро потеряет доверие. Весь защищённый трафик, когда-либо перехваченный и сохранённый, станет потенциально расшифрованным. Киберэкотерроризм. Ещё один потенциальный сценарий будущего, предполагающий возможные атаки злоумышленников на химические или индустриальные предприятия с целью оказания негативного влияния на экологическую ситуацию в том или ином регионе мира. Например, взлом систем управления на промышленном заводе может привести к незаметным, но постоянным выбросам вредных веществ в небольших количествах в природные экосистемы. Это может оставаться незамеченным в течение длительного времени, пока ущерб окружающей среде уже не станет явным и приведёт к тяжёлым, трудноисправимым последствиям. Цифровая изоляция национальных сегментов интернета. На протяжении многих лет фрагментация глобальной сетевой инфраструктуры на национальные и региональные сегменты обсуждалась как постепенный процесс, обусловленный политическими решениями. Однако вероятен и более кардинальный сценарий, когда цифровая изоляция произойдёт целенаправленно, в результате скоординированного внешнего давления. При таком стечении обстоятельств коалиция стран может применить комплекс технических и инфраструктурных мер, включая масштабные манипуляции с маршрутизацией трафика, аннулирование критически важных сертификатов, физический саботаж подводных кабелей в критических точках. Считается, что глобальная сеть слишком децентрализована и устойчива для такого поворота событий. Однако концентрация критической инфраструктуры (корневые серверы DNS, основные сертификационные центры, магистральные кабели) в реальности создаёт уязвимые точки, давление на которые может быть скоординировано в беспрецедентных геополитических условиях. «Большинство отраслевых прогнозов основаны на рациональной экстраполяции — те же угрозы, те же векторы атак, только в большем масштабе. В этом анализе преследовалась другая цель. Перечисленные сценарии — не предсказания того, что произойдёт в следующем году, а структурированные мысленные эксперименты о том, что может произойти, если некоторые из наших основных технических предположений не сбудутся. Они занимают среднее положение между обычными прогнозами и полноценными «чёрными лебедями» — их сложно смоделировать, но они потенциально могут серьёзно повлиять на развитие отрасли», — уверен главный технологический эксперт «Лаборатории Касперского» Александр Гостев. В системе защиты Cloudflare обнаружили опасную дыру — её уже заделали

20.01.2026 [14:04],

Павел Котов

В инструменте защиты Cloudflare Web Application Firewall (WAF) обнаружилась уязвимость, которая позволяла злоумышленникам обходить систему безопасности и открывать доступ к защищаемым сайтам, злоупотребляя механизмом проверки сертификата.

Источник изображения: cloudflare.com Запросы к сайтам на адрес «/.well-known/acme-challenge/» доходили до них даже в тех случаях, когда настроенный клиентом WAF явным образом блокировал весь остальной трафик, обнаружили эксперты по кибербезопасности из компании FearsOff. Протокол автоматической среды проверки сертификатов ACME (Automatic Certificate Management Environment) позволяет автоматизировать проверку SSL/TLS-сертификатов, сверяя с центрами сертификации имя владельца домена. При реализации метода проверки HTTP-01 центр сертификации исходит из того, что сайт предоставляет одноразовый токен по адресу «/.well-known/acme-challenge/{token}». Этот путь существует почти для каждого современного сайта как сервисный маршрут при автоматической выдаче сертификатов. Метод предполагает, что доступ реализуется только для бота проверки и одного конкретного файла — и это не должен быть открытый шлюз к исходному серверу. Тем не менее, даже конфигурация WAF, при которой блокируется глобальный доступ, и в разрешённые попадают лишь определённые источники, делала исключение для механизма проверки ACME HTTP-01. Чтобы подтвердить свою гипотезу, эксперты создали домены третьего уровня для основного сайта компании и обнаружили, что если запрошенный токен не соответствовал порядку управляемых Cloudflare сертификатов, при запросе проверка WAF попросту обходилась, и любому посетителю открывался прямой доступ к сайту клиента. Это породило целую череду уязвимостей при работе, в частности, с приложениями Spring/Tomcat, Next.js и PHP. И даже если пользователь вручную настраивал соответствующие правила блокировки, система игнорировала их, чтобы не мешать проверке данных для центров сертификации. Специалисты FearsOff сообщили Cloudflare об обнаруженной уязвимости 9 октября 2025 года, Cloudflare начала проверку 13 октября, подтверждение на платформе HackerOne пришло 14 октября. Проблему исправили 27 октября — защитный механизм изменили таким образом, чтобы функции безопасности отключались лишь тогда, когда запросы соответствуют действительным токенам проверки ACME HTTP-01 для конкретного имени хоста. Дальнейшее тестирование показало, что правила WAF теперь применяются единообразно ко всем путям, в том числе для уязвимого ранее ACME. От клиентов Cloudflare никаких действий не требуется, и признаков злонамеренной эксплуатации уязвимости обнаружено не было. Google усложнит установку приложений на Android из сторонних источников

19.01.2026 [16:21],

Анжелла Марина

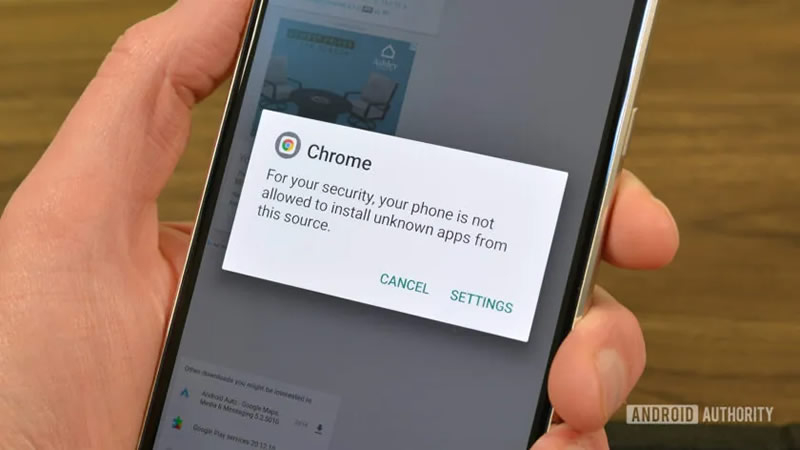

Google подтвердила, что устанавливать приложения в Android из cторонних источников в обход официального магазина скоро станет сложнее. Директор по управлению продуктами Google Play Мэтью Форсайт (Matthew Forsyth) в соцсети X объяснил, что речь идёт не о жёстком запрете загрузки сторонних файлов, а о введении так называемого «уровня ответственности».

Источник изображения: androidauthority.com По словам Форсайта, технически продвинутые пользователи по-прежнему смогут выбрать опцию «Установить без проверки». Однако уточняется, что этот путь будет включать дополнительные шаги, которые смогут гарантировать, что владелец устройства в полной мере осознаёт потенциальные риски, запуская сторонний APK-файл от непроверенных разработчиков. Информация о новых правилах, как отмечает Android Authority, совпадает с находками в коде свежих версий Google Play, где уже появились новые предупреждения о проверке авторов приложений. Пока неясно, насколько сильно компания решит усложнить процесс установки, но о радикальных мерах вроде обязательного подключения к компьютеру или использования внешних инструментов речь пока не идёт. Судя по всему, Google пытается найти баланс: добавить дополнительные шаги для защиты обычных пользователей, но сохранить традиционную открытость Android для энтузиастов. Почти половина российских телеком-компаний страдает от дыр в IT-системах

14.01.2026 [13:15],

Владимир Мироненко

У почти половины российских телекоммуникационных компаний в IT-системах имеются критические уязвимости, сообщили «Ведомости» со ссылкой на исследование экспертов коллектива CICADA8, работающего в сфере информационной безопасности.

Источник изображения: Mika Baumeister/unsplash.com Лучше всего обстоят дела с безопасностью бизнеса в финансовом секторе. В госсекторе и ретейле уязвимости в IT-системах есть у 31 % компаний, в сфере здравоохранения — у 23 % организаций. Более высокую защищённость финсектора по сравнению с другими отраслями подтверждает ранее проведенное исследование компании «Кибериспытание» среди 74 компаний, согласно которому IT-системы 67 % компаний можно взломать менее чем за сутки, и в более чем в 60 % случаев это может привести к остановке работы бизнеса. Наиболее защищённой оказалось отрасль финансов, где успешные взломы, которые привели к остановке операций, удалось осуществить лишь в 25 % случаев. В ретейле уровень безопасности гораздо ниже — в 83 % случаев хакеры реализовали успешный взлом. Немного лучше обстоят дела в обрабатывающих производствах (80 %) и сфере информации и связи (59 %). Согласно данным центра мониторинга киберугроз «Спикател», в 2025 году количество хакерских атак на бизнес увеличилось год к году на 42 % до 22 тыс. инцидентов. В 25 % случаев последствия атак были признаны серьёзными либо по размерам финансового ущерба, либо по продолжительности операционного сбоя, либо по обоим критериям, сообщил ведущий аналитик мониторинга ИБ-компании Алексей Козлов. По его словам, больше всего подверглись атакам промышленный сектор (34 %) и телекоммуникационные компании (26 %). Руководитель проектов компании «Интеллектуальная аналитика» Тимофей Воронин объясняет слабую защищённость в телекоме недостатком необходимых для обеспечения ИБ средств. «Даже несмотря на повышение абонентской платы, сотовые операторы не всегда могут увеличить долю средств, которые будут направлены на устранение уязвимостей в области ИБ, так как в условиях модернизации сетей, замены базовых станций, санкционных ограничений сильно поднимаются издержки», — сообщил он. Директор центра киберзащиты Cloud.ru Сергей Волков добавил, что телекоммуникационная отрасль — это инфраструктурно сложная среда со множеством разнородных систем и сетевых устройств, что само по себе ведёт к росту вероятности возникновения критических уязвимостей. Генеральный директор CICADA8 Алексей Кузнецов отметил, что очень высоким уровнем защиты в сфере телекоммуникаций могут похвастать крупнейшие компании, а множество мелких операторов защищены крайне слабо. Также играет свою роль в росте атак то, что данные, обрабатываемые телеком-операторами, и доступ к ним имеют очень высокую коммерческую ценность, сообщила директор департамента корпоративных продаж «Телеком биржи» Дина Фомичева. То, что финансовая индустрия считается одной из самых защищённых сфер, связано с жёстким регуляторным контролем Банка России, который последовательно ужесточает требования к ИБ финансовых организаций, подчеркнул директор департамента расследований T.Hunter Игорь Бедеров. Он отметил, что финансовый сектор стал первой регулируемой отраслью критической информационной инфраструктуры. Интерпол арестовал хакера, который заразил миллионы компьютеров через поддельную утилиту KMSAuto

30.12.2025 [11:14],

Павел Котов

В Грузии арестован 29-летний гражданин Литвы — он подозревается в заражении 2,8 млн компьютеров вредоносным ПО, которое манипулирует содержимым буфера обмена, маскируясь под утилиту KMSAuto для нелицензионной активации Microsoft Office и Windows.

Источник изображения: Ed Hardie / unsplash.com Подозреваемый, по версии следствия, обманным путём заставлял жертв загружать маскирующийся под KMSAuto вредоносный исполняемый файл, при запуске которого в системе начинает работать опасный алгоритм. Этот алгоритм отслеживает в буфере обмена адреса криптовалютных кошельков и подменяет их на адреса, подконтрольные злоумышленнику. Такие вредоносы называются «вирусами-клипперами». «С апреля 2020 по январь 2023 года хакер распространил по всему миру 2,8 млн копий вредоносного ПО, замаскированного под нелегальную программу активации лицензий Windows (KMSAuto). С помощью этого вредоносного ПО хакер похитил виртуальные активы на сумму около 1,7 млрд вон ($1,2 млн) за 8400 транзакций у пользователей 3100 виртуальных активов», — заявили в Национальном полицейском управлении Кореи. Полиция начала расследование в августе 2020 года на основании заявления о краже средств в криптовалюте. Правоохранительным органам удалось отследить движение средств, идентифицировать подозреваемого, и в декабре 2024 года в Литве был проведён рейд, в ходе которого были изъяты 22 предмета, в том числе ноутбуки и телефоны. По результатам экспертизы были выявлены улики, которые привели к аресту мужчины в апреле 2025 года, когда тот ехал из Литвы в Грузию. Полиция Южной Кореи напомнила общественности, что использование ПО, предназначенного для нарушения авторских прав, сопряжено с рисками — вместе с такими утилитами в систему могут внедряться вредоносы. Рекомендуется не пользоваться неофициальными активаторами программных продуктов и вообще любыми исполняемыми файлами для Windows, у которых нет цифровой подписи, или целостность которых невозможно проверить. Назван главный источник утечек данных россиян — на него пришлось более 70 % инцидентов в 2025 году

22.12.2025 [15:19],

Владимир Мироненко

В завершающемся году больше всего утечек данных из российских организаций (73 %) пришлось на госсектор, сообщил «Коммерсантъ» со ссылкой на исследование компании «Еca Про» (входит в ГК «Кросс технолоджис»). По мнению аналитиков, это связано с политической мотивацией хакеров, а также низким уровнем кибербезопасности некоторых организаций.

Источник изображения: Towfiqu barbhuiya/unsplash.com Согласно исследованию «Еca Про», всего за 2025 год утекли более 145 млн строк данных. У лидирующего по количеству утечек госсектора было «слито» более 105 млн строк данных с записями о пользователях и компаниях. На втором мест — ретейл (19 % утечек), на третьем — сфера услуг, включающая образование, онлайн-сервисы, медицину и т.д (6,5 %). Аналитики связывают уязвимость госсектора как с политической составляющей (ранее сообщалось по итогам за первую половину 2025 года, что каждая пятая атака носит идеологический характер), так и с низким уровнем кибербезопасности многих организаций из-за «халатности сотрудников и недостатка финансирования». В ГК «Солар» подтвердили лидерство госсектора по количеству утекших строк данных, отметив при этом, что за девять месяцев 2025 года число сообщений об утечках баз данных российских компаний сократилось на 17 % год к году. В «Еca Про» тоже фиксируют снижение количества утечек, что связано с ужесточением законодательства в области защиты данных и улучшением ИБ-систем. То, что ретейл и сфера услуг чаще других подвергаются угрозам аналитики объяснили тем, что у организаций этого сегмента хранится большое количество персональных данных, например, банковские реквизиты и адреса. По словам руководителя направления анализа защищенности «Информзащиты» Анатолия Песковского, на «чёрном» рынке растёт спрос не на «сырые» строки, а на полные цифровые профили граждан, включающие паспортные данные, СНИЛС и биометрию, собранные из множества мелких утечек. В F6 сообщили о росте утечек строк с данными пользователей почти на 68 %, до 767 млн, хотя количество слитых баз данных в тематических Telegram-каналах и на андерграундных форумах сократилось на 50 %, до 225 единиц. Разница в цифрах объясняется разными методиками подсчёта, а также их «приблизительным» характером, поскольку не все утечки попадают в общий доступ, пояснил начальник отдела по ИБ компании «Код безопасности» Алексей Коробченко. «Злоумышленники особенно активно используют уязвимости в легитимном ПО. Например, браузеры на базе Chrome, мессенджер Telegram, Linux. Если говорить о вредоносном ПО, то чаще всего хакеры использовали трояны-стилеры, например, Lumma Stealer, программы-вымогатели и различные бэкдоры», — добавил он. Что касается перспектив, то аналитики прогнозируют дальнейшее увеличение утечек из-за кибератак на фоне «напряжённого геополитического противостояния», а также в связи с развитием цифровизации и увеличением хакерских атак. Microsoft наконец похоронит RC4 — шифр, который больше 10 лет помогал хакерам

16.12.2025 [18:08],

Павел Котов

Microsoft заявила о намерении отказаться от устаревшего и уязвимого алгоритма шифрования RC4, который использовался по умолчанию в течение 26 лет. Более десяти лет он являлся причиной мощных хакерских атак, в которых эксплуатировалась его уязвимость; недавно это решение подверг резкой критике американский сенатор.

Источник изображения: BoliviaInteligente / unsplash.com В 2000 году Microsoft представила службу Active Directory, в которой RC4 был единственным средством защиты компонента Windows, который используется для управления учётными записями администраторов и пользователей. Потоковый шифр RC4 (Rivist Cipher 4) в 1987 году изобрёл математик и криптограф Рон Ривест (Ron Rivest) из RSA Security; в 1994 году была продемонстрирована схема атаки, которая значительно ослабляет защиту, которую должен обеспечивать этот алгоритм. Несмотря на это, RC4 оставался основным протоколом шифрования в SSL и TLS ещё десять лет назад. Microsoft обновила платформу Active Directory, которая стала поддерживать значительно более надёжный алгоритм AES. При этом по умолчанию серверы на Windows продолжали отвечать на запросы аутентификации по RC4 и возвращать ответы по RC4. Этот алгоритм стал излюбленной мишенью хакеров при взломе корпоративных сетей — из-за него, в частности, пострадала крупная американская система здравоохранения Ascension. В результате взлома возникли опасные для жизни людей сбои в работе 140 больниц; добычей злоумышленников оказались медицинские записи 5,6 млн пациентов. В сентябре американский сенатор Рон Уайден (Ron Wyden) призвал Федеральную торговую комиссию США инициировать в отношении Microsoft проверку в связи с «грубой халатностью в области кибербезопасности» из-за того, что RC4 оставался потоковым шифром по умолчанию. На минувшей неделе Microsoft, наконец, заявила, что откажется от RC4 из-за уязвимости Kerberoasting — эта известная с 2014 года схема атаки стала первопричиной вторжения хакеров в сети Ascension. «К середине 2026 года мы обновим настройки контроллера домена по умолчанию для центра распределения ключей (KDC) Kerberos в Windows Server 2008 и более поздних версиях, чтобы разрешать только шифрование AES-SHA1. RC4 будет отключён по умолчанию и сможет использоваться только в том случае, если администратор домена явным образом настроит учётную запись или KDC на работу с ним», — пояснили в компании.

Источник изображения: Simon Ray / unsplash.com Алгоритм AES-SHA1 считается безопасным и поддерживается всеми версиями Windows, начиная с Windows Server 2008; клиентские системы после выхода этой версии стали по умолчанию аутентифицироваться с использованием более безопасного стандарта, и серверы отвечали соответствующим образом. RC4 по умолчанию при запросах аутентификации использовался только серверами Windows, в результате чего сети оказывались уязвимыми для атаки Kerberoasting. В следующем году принцип работы изменится на обратный: аутентификация по RC4 перестанет работать, если администраторы не проведут дополнительную работу по включению этого алгоритма. Крайне важно, подчёркивают в Microsoft, чтобы администраторы идентифицировали в своих сетях все машины, которые используют этот потоковый шифр. Несмотря на уязвимости, RC4 остаётся основным алгоритмом для устаревших систем — они часто остаются незамеченными в сетях, но продолжают выполнять важные функции для организаций. Для решения этой задачи Microsoft предоставит несколько инструментов. Одним из них станет обновление журналов KDC, с которым будут отслеживаться запросы и ответы с использованием RC4 в Kerberos. Kerberos остаётся единственным способом взаимной аутентификации в Active Directory, и для хакеров это своего рода «Святой Грааль», потому что при взломе они получают значительные полномочия. Microsoft также развернёт новые скрипты PowerShell для анализа журналов событий безопасности, чтобы упростить выявление RC4. Компания работала над отказом от RC4 последние десять лет, но задача оказалась непростой. Выбор алгоритма и регулирующие его правила охватывают двадцать лет изменений кода, отметили в Microsoft. За эти два десятилетия в RC4 было обнаружено множество критических уязвимостей, которые требовали устранения при помощи «хирургических» методов. Компания хотела отказаться от устаревшего алгоритма в этом году, но не стала делать этого, когда обнаружились уязвимости, требующие ещё большего количества исправлений — она внесла некоторые улучшения, которые способствовали переход на AES, а присутствие RC4 сократилось на несколько порядков — практически до нуля. В реализации аутентификации Active Directory не используется криптографическая «соль», и применяется только одна итерация хеширования по алгоритму MD4. «Соль» — это метод, при котором к каждому паролю перед хешированием добавляются случайные входные данные, из-за чего от хакеров требуются значительные затраты времени и ресурсов на взлом хеша. MD4 — быстрый алгоритм, который требует умеренных ресурсов. Реализация AES-SHA1 от Microsoft работает намного медленнее, а хеширование производится в несколько итераций, в результате чего взлом усложняется ещё сильнее — необходимо в тысячу раз больше времени и ресурсов. Личное стало публичным: за год в открытый доступ утекли 760 млн строк персональных данных россиян

16.12.2025 [11:48],

Павел Котов

В 2025 году в открытый доступ попали базы данных общим объёмом более 760 млн строк с личной информацией россиян, сообщают «Ведомости» со ссылкой на сведения от специализирующейся на вопросах кибербезопасности компании F6.

Источник изображения: Kevin Ku / unsplash.com Объёмы и интенсивность атак на ресурсы российских компаний относительно стабилизировались, отмечают эксперты, но продолжает расти количество группировок киберпреступников, представляющих постоянную серьёзную угрозу — ими могут двигать финансовые или политические мотивы. С начала 2025 года специалисты Threat Intelligence компании F6 обнаружили 225 не публиковавшихся ранее баз данных отечественных компаний — они распространялись через Telegram-каналы и теневые форумы; в прошлом году в открытый доступ утекли 455 баз. Обнаружены также 20 баз компаний из других стран СНГ, в том числе 10 из Беларуси. 187 из 225 баз были выложены в Telegram; в одном случае публиковался архив из 457 баз данных. В «группу риска» за этот год внесли розничных продавцов и интернет-магазины, учреждения госсектора, предприятия из области профессиональных услуг, здравоохранения и информационных технологий. В 2025 году эксперты F6 установили 27 группировок киберпреступников, которые атакуют ресурсы в России и СНГ в интересах правительств других стран; 7 из них попали в поле зрения аналитиков впервые; большинство из всех этих группировок начали работать ещё в прошлом году. Обнаружены более 20 хакерских групп, движимых финансовыми мотивами. На 15 % выросло число инцидентов с атаками вирусов-вымогателей — в 15 % таких инцидентов целями киберпреступников были средние и крупные предприятия, и атаковали их не ради получения выкупа, а чтобы уничтожить инфраструктуру и нанести ущерб. В одном из случаев группировка CyberSec в 2025 году потребовала выкуп в размере 50 биткоинов или 500 млн руб. на момент инцидента; в прошлом году максимальный размер затребованного выкупа достиг 240 млн руб. Хакерский ИИ уже почти обошёл человека — девять из десяти экспертов оказались слабее

12.12.2025 [13:29],

Павел Котов

Современные средства взлома компьютерных систем, основанные на искусственном интеллекте, стали настолько мощными, что уже почти превзошли человека. Таковы результаты эксперимента, проведённого исследователями Стэнфордского университета (США), пишет The Wall Street Journal.

Источник изображения: Fotis Fotopoulos / unsplash.com Почти весь прошедший год группа учёных из Стэнфорда вела разработку чат-бота с ИИ Artemis, предназначенного для хакерских операций. Artemis сканирует сеть на предмет возможных ошибок — уязвимостей ПО, а затем находит способы эксплуатировать эти уязвимости для взлома систем. Обучив ИИ, они выпустили его из лаборатории и попросили найти ошибки в реальной компьютерной сети инженерного факультета в университете. Деятельность Artemis сравнили с работой настоящих хакеров — специалистов по тестированию на проникновение. Первоначально авторы эксперимента не ожидали от ИИ многого, но на деле он оказался чрезвычайно хорош и превзошёл девятерых из десяти специалистов, нанятых исследователями для проверки. Artemis обнаруживал ошибки с молниеносной скоростью, а его обслуживание было относительно недорогим — $60 в час, тогда как специалист того же профиля зарабатывает в час от $2000 до $2500. Но и идеальной работа Artemis тоже не была — около 18 % его сообщений об ошибках были ложными срабатываниями; кроме того, он пропустил очевидную ошибку, которую большинство людей заметило на веб-странице. Сеть в Стэнфорде ранее не взламывалась с помощью ИИ-ботов, и проведённый эксперимент оказался удачным поводом устранить некоторые изъяны в средствах защиты. У Artemis также была функция аварийного отключения, которая позволила бы исследователям мгновенно деактивировать ИИ-агента в случае возникновения проблем. Значительная часть программного кода во всём мире, указывают учёные, не проходила надёжного тестирования на наличие уязвимостей, поэтому инструменты вроде Artemis в долгосрочной перспективе способны обернуться благом для защитников сетевых ресурсов, помогая им находить и исправлять большее число ошибок в коде, чем когда-либо прежде. Но в краткосрочной перспективе это также и угроза — к ИИ за поиском уязвимостей могут обратиться и злоумышленники. Любопытно, что одну из ошибок Artemis обнаружил на странице, которая не открывалась современными браузерами — специалисты по поиску уязвимостей её пропустили, а он нашёл, потому что открыл эту страницу при помощи утилиты cURL. Ранее разработчик этой утилиты пожаловался, что на него обрушилась лавина ложных сообщений об ошибках в ней, которые якобы обнаруживают модели ИИ. Google подготовила Chrome к внедрению ИИ-агентов — и объяснила, как защитит их от взлома и мошенников

09.12.2025 [00:08],

Владимир Мироненко

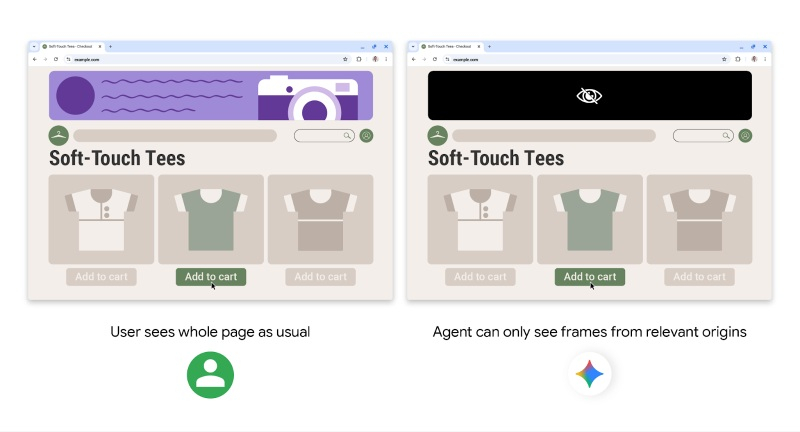

Компания Google подробно описала свой подход к обеспечению безопасности пользователей в Chrome в связи с планами вскоре добавить в браузер агентские функции, анонсированные в сентябре.

Источник изображений: Google Использование в браузере агентских функций, способных выполнять действия от имени пользователя, например бронировать билеты или совершать покупки, обеспечивает определённые удобства, но также сопряжено с рисками безопасности, которые могут привести к потере данных или денег. Google отметила, что основная новая угроза, исходящая от злоумышленников для агентских браузеров, — это «непрямое внедрение подсказок» с целью «заставить агента выполнить нежелательные действия, такие как инициирование финансовых транзакций или кража конфиденциальных данных». Атака может «появляться на вредоносных сайтах, в стороннем контенте в iframe или в пользовательском контенте, например в отзывах». Для контроля действий ИИ-агентов используется несколько моделей. Google создала модель User Alignment Critic на основе Gemini для тщательной проверки действий, сформированных моделью-планировщиком для конкретной задачи. Она «запускается после завершения планирования для повторной проверки каждого предложенного действия» и его одобрения или отклонения. Если запланированные задачи не отвечают целям пользователя, она просит модель-планировщик пересмотреть стратегию. Google отметила, что модель User Alignment Critic видит только метаданные предлагаемого действия, а не какой-либо неотфильтрованный, недостоверный веб-контент, что гарантирует невозможность его прямого заражения из интернета. Чтобы предотвратить доступ агентов к запрещённым или ненадёжным сайтам, Google использует наборы источников Agent Origin Sets, которые ограничивают доступ модели к источникам только для чтения и к источникам, доступным для чтения и записи. В первом случае это данные, из которых Gemini разрешено получать контент. Например, на сайте интернет-магазина листинги подходят для решения задачи, а рекламные баннеры — нет. Аналогичным образом агенту разрешено кликать или вводить текст только в определённых iframe страницы. «Такое разграничение гарантирует, что агенту доступны только данные из ограниченного набора источников, и эти данные могут быть переданы только на источники, доступные для записи. Это ограничивает вектор угрозы кросс-источниковых утечек данных. Это также даёт браузеру возможность применять часть этого разделения, например, даже не отправляя модели данные, находящиеся за пределами набора, доступного для чтения», — пояснила Google в блоге. С помощью ещё одной модели — Observe — компания также контролирует навигацию по страницам, анализируя URL-адреса, что позволяет предотвратить переход на вредоносные URL, сгенерированные моделью. При этом пользователи могут контролировать процесс: Gemini в Chrome «подробно описывает каждый шаг в рабочем журнале» с возможностью остановки и перехвата управления в любой момент. Например, перед переходом на конфиденциальный сайт с такой информацией, как банковские или медицинские данные, агент запрашивает подтверждение пользователя. Для сайтов, требующих входа в систему, он запрашивает у пользователя разрешение на использование менеджера паролей Chrome (у агента нет прямого доступа к сохранённым паролям). Также агент будет запрашивать подтверждение пользователя перед выполнением таких действий, как совершение покупки или отправка сообщения. По словам компании, у неё также есть классификатор подсказок для предотвращения нежелательных действий, а также она тестирует возможности агентов по противодействию атакам, разработанным исследователями. |