|

Опрос

|

реклама

Быстрый переход

Asus предупредила об очередной критической уязвимости в маршрутизаторах с AiCloud

29.11.2025 [15:55],

Николай Хижняк

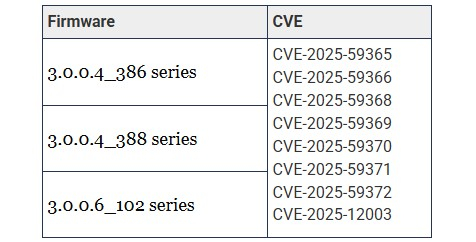

Компания Asus выпустила новую прошивку, закрывающую девять уязвимостей безопасности, включая критическую уязвимость обхода аутентификации в своих маршрутизаторах с поддержкой AiCloud. Последняя представляет собой функцию удалённого доступа на основе облака, встроенную во многие маршрутизаторы Asus, которая превращает их в частные облачные серверы для удалённой потоковой передачи мультимедиа и облачного хранения данных.

Источник изображения: Bleeping Computer Как пояснил тайваньский производитель электроники, уязвимость CVE-2025-59366 «может быть вызвана непреднамеренным побочным эффектом функционала Samba, что потенциально может привести к выполнению определённых функций без надлежащей авторизации». Злоумышленники без прав доступа могут удалённо эксплуатировать брешь, объединяя метод обхода пути и уязвимость внедрения команд ОС в ходе атак, не требующих взаимодействия с пользователем. «Для защиты ваших устройств Asus настоятельно рекомендует всем пользователям немедленно обновить прошивку своих маршрутизаторов до последней версии. Мы рекомендуем сделать это, как только новая прошивка станет доступной», — говорится в сообщении компании.  Asus не уточнила, какие модели маршрутизаторов затронуты уязвимостью, а лишь упомянула версии прошивок, которые закрывают эту брешь. Компания также предложила меры по её снижению риска для пользователей устаревших моделей маршрутизаторов, которые не будут получать обновления прошивки. Чтобы заблокировать потенциальные атаки без установки исправлений на маршрутизаторы, пользователям рекомендуется отключить все службы, доступные в настройках «Интернет» устройства, включая удалённый доступ из WAN, переадресацию портов, DDNS, VPN-сервер, DMZ, триггер портов и FTP, а также ограничить удалённый доступ к устройствам с программным обеспечением AiCloud, уязвимым к атакам CVE-2025-59366. Asus также рекомендовала принять дополнительные меры безопасности для сокращения риска атаки путём установки надёжного пароля доступа к настройкам маршрутизатора и беспроводных сетей. В апреле Asus исправила ещё одну критическую уязвимость обхода аутентификации (CVE-2025-2492), которая может быть активирована с помощью специально созданного запроса, нацеленного на маршрутизаторы с включённым AiCloud. Наряду с шестью другими уязвимостями безопасности, уязвимость CVE-2025-2492 была использована для взлома тысяч маршрутизаторов Asus WRT в ходе глобальной кампании под названием Operation WrtHug, нацеленной на устаревшие или вышедшие из эксплуатации устройства из Тайваня, а также из стран Юго-Восточной Азии, России, Центральной Европы и США. Исследователи SecurityScorecard, зафиксировавшие атаки, полагают, что взломанные маршрутизаторы могут использоваться в качестве оперативных ретрансляторов (ORB) в китайских хакерских операциях, в качестве скрытых ретрансляторов для проксирования и сокрытия командно-административной инфраструктуры. Обнаружен Android-троян Sturnus, который перехватывает сообщения в WhatsApp и Telegram

21.11.2025 [17:36],

Павел Котов

Обнаружен новый банковский троян под названием Sturnus, способный перехватывать сообщения с платформ со сквозным шифрованием, в том числе WhatsApp, Telegram и Signal. Вредоносное приложение может также полностью контролировать заражённое устройство.

Источник изображений: threatfabric.com Разработка Sturnus всё ещё продолжается, но приложение уже является полностью функциональным — оно настроено атаковать учётные записи нескольких европейских финансовых организаций. Это мощный вредонос, при работе которого используется сочетание открытого текста, а также зашифрованных RSA и AES данных для связи с управляющим сервером (C2). Развёртывание трояна начинается с установки пользователем вредоносного APK-приложения для Android, которое маскируется под Google Chrome или пиратский магазин приложений Preemix Box. Исследователям не удалось выяснить, как распространяется вредонос — они предполагают, что используется реклама или методы социальной инженерии. После установки приложение подключается к инфраструктуре C2 и регистрирует жертву при помощи обмена зашифрованными данными. По протоколу HTTPS устанавливается зашифрованный канал связи для передачи команд и кражи данных; устанавливается также зашифрованный при помощи AES канал WebSocket для управления заражённым устройством и осуществления мониторинга в реальном времени. Используя службы специальных возможностей, Sturnus считывает текст с экрана, перехватывает вводимые жертвой данные, наблюдает за структурой пользовательского интерфейса, обнаруживает запуск приложений, нажимает кнопки, прокручивает страницы, вставляет текст и управляет другими функциями смартфона. Для обретения полного контроля над устройством Sturnus получает права администратора, обладая которыми отслеживает смену паролей и попытки разблокировки и может даже удалённо блокировать устройство. Приложение пытается лишить пользователя его привилегий и препятствует удалению себя с устройства — требуется вручную отозвать права администратора.  Когда пользователь открывает WhatsApp, Telegram или Signal, троян Sturnus использует свои привилегии, чтобы перехватывать содержимое сообщений, набранный текст, имена, контакты и другие данные переписки. Он обходит средства защиты сквозным шифрованием, потому что получает доступ к сообщениям уже после того, как легитимный мессенджер их расшифровал. Используя службы специальных возможностей, приложение может переходить в режим удалённого управления — в нём злоумышленники могут нажимать кнопки, вводить текст, прокручивать страницы и перемещаться по интерфейсу ОС смартфона и приложений. По готовности хакеры перекрывают экран чёрным фоном и выполняют скрытые от жертвы действия — это могут быть денежные переводы в банковских приложениях, подтверждения в диалоговых окнах, прохождение экранов многофакторной авторизации, они также могут менять настройки и устанавливать новые приложения. Разработка Sturnus ещё не завершена, утверждают исследователи, и пока приложение используется нечасто и случайным образом, видимо, для тестирования, а не в полномасштабных кампаниях. Но его возможности делают троян опасной угрозой, на которую следует обратить внимание. Сейчас атаки Sturnus проводятся в небольшом количестве преимущественно по странам Южной и Центральной Европы. Владельцам Android-устройств традиционно рекомендуется не устанавливать файлы APK из непроверенных источников, не отключать «Play Защиту» и не предоставлять приложениям доступов без насущной необходимости. Хакеры взломали десятки тысяч роутеров Asus — атака затронула в том числе и Россию

21.11.2025 [16:03],

Павел Котов

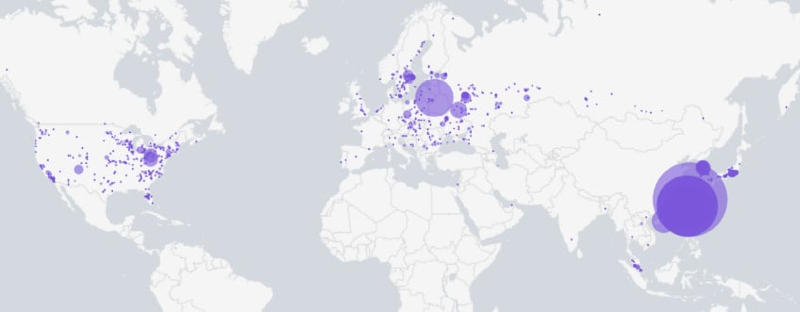

В ходе крупномасштабной хакерской атаки, получившей название Operation WrtHug, были взломаны несколько десятков тысяч маршрутизаторов Asus — преимущественно устаревших или снятых с производства. Схема атаки предполагает эксплуатацию известных уязвимостей.  За последние шесть месяцев сканеры, настроенные на поиск скомпрометированных в ходе кампании Operation WrtHug устройств Asus, выявили примерно 50 тыс. расположенных по всему миру адресов. Большинство скомпрометированных устройств имеют тайваньские адреса, обнаружены также экземпляры в Юго-Восточной Азии, Центральной Европе, России и США. Примечательно, что не зафиксировано ни одного заражения в Китае, хотя китайский след организаторов кампании подтвердить не удалось. Исходя из целей атаки и методов её реализации, не исключается связь между кампанией Operation WrtHug и обнаруженной ранее AyySSHush. Атака начинается с эксплуатации уязвимостей в роутерах Asus — преимущественно серий AC и AX. Среди них значатся:

Источник изображения: securityscorecard.com Последняя уязвимость, предупредила Asus в апреле, эксплуатируется при помощи специально созданного запроса к роутеру, на котором включена функция AiCloud. Признаком взлома в рамках кампании Operation WrtHug оказалось наличие самоподписанного TLS-сертификата в службе AiCloud, который устанавливается взамен созданного Asus — поддельный сертификат обнаружен на 99 % взломанных устройств. Он привлёк внимание, потому что срок его действия составляет сто лет, а у оригинального — лишь десять. Этот поддельный сертификат использовался для идентификации 50 тыс. заражённых устройств. Чаще всего взламываются маршрутизаторы следующих моделей:

Взломанные устройства, предполагают эксперты, могут использоваться в качестве скрытых ретрансляторов, прокси-серверов и элементов скрытой инфраструктуры управления при хакерских операциях — сущность самих операций не уточняется. Asus выпустила обновления безопасности, устраняющие указанные уязвимости, эксплуатируемые при атаках Operation WrtHug, и владельцам роутеров рекомендуется обновить прошивку до последней доступной версии. Если маршрутизатор снят с поддержки, его рекомендуется заменить или как минимум отключить на нём функции удалённого доступа. Google нашла три вируса, которые тайно подключаются к ИИ для усиления атак

06.11.2025 [10:58],

Павел Котов

Специализирующееся на вопросах кибербезопасности подразделение Google Threat Intelligence Group (GTIG) рассказало о вирусах нового поколения, которые для повышения эффективности атаки удалённо подключаются к моделям генеративного искусственного интеллекта. Сторонний исследователь, однако, назвал угрозу преувеличенной.

Источник изображения: Xavier Cee / unsplash.com Первая схема атаки получила название Quietvault — этот вредонос разработан для кражи учётных данных с ПК под управлением Windows. При работе он отправляет «запрос к ИИ и при помощи локальных инструментов командной строки производит поиск возможных секретов на заражённой системе и извлекает эти файлы», рассказали в компании, не вдаваясь в дальнейшие подробности. Второй вредонос Promptflux предположительно является экспериментальной разработкой хакеров — он удалённо обращается к чат-боту Google Gemini для модификации собственного компьютерного кода, чтобы избежать обнаружения антивирусными средствами. В частности, обнаружен запрос, который Promptflux отправляет Gemini через API Google: «Напиши небольшую автономную функцию VBScript или блок кода, способный избежать обнаружения антивирусом». На практике этот вредонос, утверждают специалисты Google, пока не смог нанести ущерба ни пользовательским устройствам, ни сетевым ресурсам. Кроме того, компания изменила механизмы работы Gemini, чтобы ИИ отклонял подобные запросы. Сомнение в эффективности Promptflux выразил эксперт Маркус Хатчинс (Marcus Hutchins), который в 2017 году участвовал в нейтрализации вируса-вымогателя WannaCry. «В нём [в запросе] не указывается, что должен делать фрагмент кода, или как он будет обходить антивирус. Он просто отправляется, исходя из предположения, что Gemini инстинктивно знает, как обманывать антивирусы (а он не знает)», — написал он. Третий ИИ-вирус получил название Promptsteal. Для кражи данных он подключается к большой языковой модели Alibaba Qwen. Promptsteal действует как троян, маскирующийся под генератор изображений. При запуске он обращается к ИИ для генерации кода, направленного на извлечение данных — сам вредонос такого кода не содержит; код выполняется вслепую, пока информация не будет похищена. Эксперты предполагают, что Promptflux разработали киберпреступники, имеющие целью извлечение материальной выгоды; а Promptsteal они связали с одной из провластных хакерских группировок. Принудительного сканирования всех переписок граждан ЕС не будет — пока что

01.11.2025 [16:50],

Владимир Мироненко

Европейский союз пошёл на попятную, хотя и не окончательно, в попытке ввести так называемый регламент «Контроль чатов» (Chat Control), обязывающий цифровые платформы производить автоматическое сканирование всей личной переписки граждан на наличие материалов, содержащих сцены сексуального насилия над детьми (CSAM).

Источник изображения: ALEXANDRE LALLEMAND/unsplash.com Дания, которая после получения полномочий страны-председателя ЕС сразу повторно внесла на голосование проект закона «О контроле чатов», была вынуждена отступить под давлением ряда государств-членов, включая Германию, объявив, что выполнение регламента не будет обязательным и будет приниматься отдельными странами в добровольном порядке. По словам министра юстиции Дании Петера Хуммельгора (Peter Hummelgaard), «новый компромисс не будет включать обязательные предписания об обнаружении, но позволит технологическим компаниям продолжать добровольный поиск незаконных материалов». Желание авторов законопроекта ввести тотальный контроль за перепиской граждан, хотя и с благими намерениями, подверглось жёсткой критике со стороны правительств, экспертов по цифровым правам и защитников конфиденциальности, которые предупреждали, что эта инициатива представляет собой явный риск «массовой слежки» за личными сообщениями миллионов европейцев, пишет ресурс The European Conservative. Критики законопроекта, первоначально предложенного Европейской комиссией в 2022 году, прозвали его «законом о цифровом шпионаже». Германия, Австрия и Нидерланды решительно выступили против планов Еврокомиссии обязать сервисы с шифрованием, такие как WhatsApp, Signal и Telegram, сканировать изображения, видео и сообщения на предмет потенциальных случаев злоупотреблений, заявляя, что это является нарушением основополагающих принципов европейского права в области конфиденциальности и защиты данных. Это послабление было воспринято как крупная победа в области гражданских свобод и цифровой конфиденциальности. Однако председательство Дании вовсе не исключает возможности возвращения ею предложения о контроле чатов после получения необходимого большинства в Совете Европы. Судя по этом эпизоду, некоторые правительства ЕС — в данном случае с Германией во главе, поддерживаемой несколькими северными и восточными странами, — всё ещё способны препятствовать технократическим излишествам Брюсселя, пишет The European Conservative, отметив, что институты ЕС редко отказываются от своих проектов. Они просто откладывают их, пока не заручатся достаточной политической поддержкой. Google Chrome начнёт по умолчанию использовать защищённое подключение HTTPS

29.10.2025 [11:24],

Павел Котов

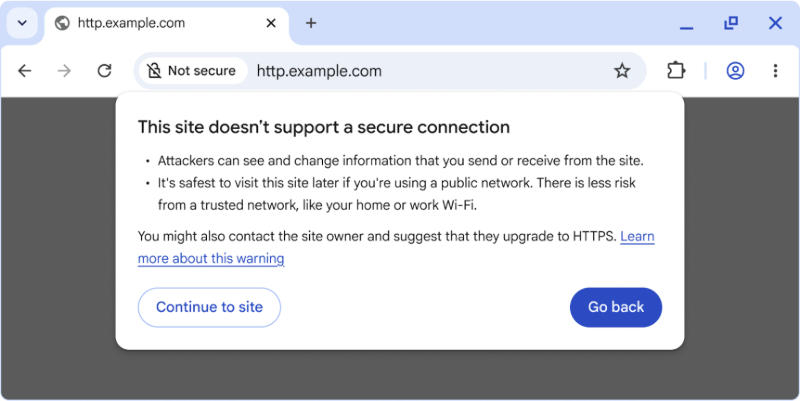

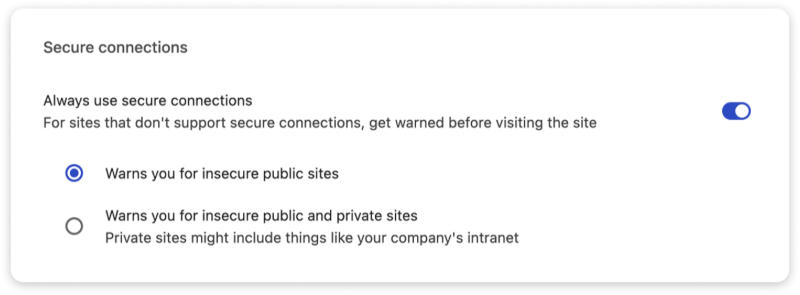

В следующем году Google внесёт существенные изменения в систему безопасности браузера Chrome. С выходом Chrome 154, запланированным на октябрь 2026 года, для всех пользователей автоматически включится настройка «Всегда использовать защищённые соединения».

Источник изображения: Rubaitul Azad / unsplash.com Когда эта опция активна, Chrome сначала пытается подключаться к сайтам по протоколу HTTPS и выводит предупреждение, прежде чем открыть общедоступный сайт, который его не поддерживает. Функция доступна с 2022 года — пока её приходится включать самостоятельно, а со следующего года она станет активной по умолчанию в самом популярном браузере в мире, ознаменовав тем самым переход интернета в эпоху HTTPS.

Источник изображения: security.googleblog.com Изменение назрело давно, отметили в Google. Без HTTPS злоумышленники могут перехватывать трафик и перенаправлять пользователей на вредоносные страницы — уже с HTTPS, и это происходит так быстро, что браузер не успевает вывести предупреждение. Если в 2015 году на HTTPS работали 30–45 % сайтов, то в 2020 году их стало 95–99 %, после чего динамика замедлилась. Но и эти считанные проценты в масштабах Chrome означают миллионы посещений потенциально опасных ресурсов.

Источник изображения: security.googleblog.com Новый режим работы браузера будет развёртываться постепенно: в апреле 2026 года с выходом Chrome 147 он будет по умолчанию включен для участников программы Enhanced Safe Browsing, а для всех остальных — с выходом Chrome 154 в октябре. С частными сайтами, такими как корпоративные интрасети или настройки маршрутизатора в веб-интерфейсе, браузер работает иначе, и для их взлома потенциальному злоумышленнику необходимо проникнуть в локальную сеть, поэтому для них браузер показывать предупреждений не станет. Повысить безопасность при работе с локальными ресурсами в Chrome призвана функция «Доступ к локальной сети» (Local Network Access) — она позволяет доверенным HTTPS-страницам взаимодействовать с локальными устройствами без блокировок и предупреждений о смешанном контенте, когда на одной странице выводятся элементы через протоколы HTTP и HTTPS. Chrome — не первый браузер с таким подходом; ранее его развернули ориентированные на конфиденциальность Tor, LibreWolf и Mullvad, а в Brave можно выбрать степень строгости применяемых мер. Но Chrome — это тяжеловес, за которым следует колоссальное множество производных проектов; вероятно, этот режим развернут браузеры на базе Chromium, хотя в Google не уточнили, появится ли это нововведение и там. Хакеры-вымогатели теряют прибыль — жертвы всё чаще отказываются платить выкуп

28.10.2025 [13:34],

Владимир Мироненко

В III квартале 2025 года число организаций, пострадавших от кибератак и согласившихся заплатить выкуп злоумышленникам, использующим программы-вымогатели, достигло нового минимума: лишь 23 % всех жертв согласились на их требования, сообщил ресурс BleepingComputer со ссылкой на исследование Coveware.

Источник изображения: David Rangel / unsplash.com Исследователи отметили, что тенденция к снижению выплат пострадавшими от программ-вымогателей наблюдается последние шесть лет. В I квартале 2024 года процент выплат составил 28 %. Как полагают исследователи, это связано с внедрением организациями более эффективных и целенаправленных мер защиты от программ-вымогателей, а также усилением давления властей на пострадавших, чтобы те не платили хакерам. «Киберзащитники, правоохранительные органы и юристы должны рассматривать это как подтверждение коллективного прогресса», — заявила Coveware, отметив, что каждый невыплаченный платеж «перекрывает кислород киберпреступникам». По данным Coveware, более 76 % атак, зафиксированных в III квартале 2025 года, были связаны с кражей данных. При атаках, которые не шифруют данные, а только крадут их, уровень выплат резко сократился до 19 %, что также является рекордом для этой подкатегории. При этом злоумышленники переходят от атак с использованием шифрования к двойному вымогательству с угрозой публичной утечки похищенных данных. Coveware сообщила, что средний размер выплат киберпреступникам-вымогателям в III квартале снизился по сравнению с предыдущим кварталом до $377 тыс. и $140 тыс. соответственно. Исследователи также отмечают, что такие группировки вымогателей, как Akira и Qilin, на долю которых в III квартале пришлось 44 % всех зарегистрированных атак, переключили внимание на предприятия среднего размера, которые с большей вероятностью готовы платить выкуп. Также Coveware зафиксировала тренд на рост числа атак с применением средств удалённого доступа и значительное увеличение использования уязвимостей программного обеспечения. Падение прибыли побуждает хакерские группировки, использующие программы-вымогатели, действовать более целенаправленно, и крупные компании будут всё чаще подвергаться атакам по мере снижения извлекаемых злоумышленниками доходов, считают в Coveware. Официальный сайт Xubuntu взломали для распространения вирусов, ворующих криптовалюту

21.10.2025 [12:22],

Павел Котов

Неизвестное лицо подменило установщик операционной системы Xubuntu — официальной версии Ubuntu с рабочим столом Xfce — вредоносным файлом, предназначенным для кражи криптовалюты. К счастью, сведений о пострадавших от атаки пока не поступало.

Источник изображения: Gabriel Heinzer / unsplash.com Вместо файла для скачивания образа ОС через протокол BitTorrent с официального сайта Xubuntu загружался архив ZIP, в котором находились исполняемый файл и файл tos.txt — в последнем значился 2026 год, хотя он ещё не наступил. В исполняемом файле для Windows содержится указание на некую Test Company с незначительными синтаксическими ошибками. Архив был размещён в одной из папок сайта Xubuntu под управлением WordPress, который около месяца назад подвергся взлому и начал показывать рекламу азартных игр. Сейчас администрация сайта проблему преимущественно устранила — большинство ссылок в навигационном меню ведут или на главную, или на страницу с ошибкой 503 («Сервис недоступен»); на сайте новостей говорится о тестировании Xubuntu 21.04 четыре с половиной года назад. Дистрибутив Xubuntu можно скачать с зеркала компании Canonical, ответственной за разработку основной версии Ubuntu, информации о появлении вредоносных компонентов в ISO-образах установщиков не поступало. Исполняемый файл, по одной из версий, предназначен для кражи криптовалюты. При его запуске под Windows по нажатии кнопки «Сгенерировать ссылку для загрузки» в папку AppData Roaming сохраняется файл elzvcf.exe, а в системный реестр вносится запись о его автозапуске. Это приложение отслеживает содержимое буфера обмена и при копировании криптовалютных реквизитов подменяет их на принадлежащие мошенникам. Информации о пострадавших от этой схемы пока не поступало. Официальным продуктом Canonical является только Ubuntu Desktop с рабочим столом GNOME. В сторонних проектах за всё время работал только один сотрудник компании — он помогал в создании версии Kubuntu и был переведён на другую работу ещё в 2012 году. Пятилетнюю поддержку LTS-версий системы получает только вариант с GNOME, а остальные — не более трёх лет. Инцидент с сайтом Xubuntu — ещё не худший вариант: в 2018 году разработчики Lubuntu утратили контроль над доменным именем lubuntu.net и были вынуждены зарегистрировать новый lubuntu.me. А администраторы сайта Xubuntu сейчас пытаются перевести его на статические HTML-страницы, чтобы исключить возможность взлома системы управления содержимым (CMS) в дальнейшем. Китай обвинил США в кибератаках на Национальный центр службы времени — это угроза сетям связи, финансовым системам и не только

20.10.2025 [18:01],

Владимир Фетисов

Министерство государственной безопасности Китая выдвинуло обвинение против Агентства национальной безопасности США, заявив, что ведомство организовало серию кибератак на Национальный центр службы времени. Успешная атака на этот объект могла привести к сбоям в работе сетей связи по стране, сбоям в финансовых системах, системах энергоснабжения и др.

Источник изображения: AI В сообщении Министерства госбезопасности Китая в сети WeChat сказано, что американское агентство в 2022 году использовало уязвимости в сервисах обмена сообщениями иностранного производителя смартфонов для кражи конфиденциальной информации с устройств сотрудников Национального центра службы времени. О смартфонах какого именно бренда идёт речь, не уточняется. При этом ведомство заявило, что США использовали 42 типа специализированных средств для проведения кибератак высокой интенсивности на IT-системы Национального центра службы времени с целью проникнуть в ключевую систему синхронизации в период с 2023 по 2024 годы. В Министерстве госбезопасности Китая добавили, что у ведомства есть доказательства причастности Агентства национальной безопасности США к серии кибератак за озвученный период. Национальный центр службы времени Китая отвечает за установку, поддержание и трансляцию пекинского времени, а также осуществляет синхронизацию времени в разных сферах, включая связь, финансы, энергетику, транспорт и др. Специалисты центра создали высокоточную наземную систему измерения времени, сбои в работе которой могли повлечь серьёзные последствия. ИИ повысил результативность фишинга в 4,5 раза, подсчитали в Microsoft

17.10.2025 [17:42],

Павел Котов

Написанные при помощи искусственного интеллекта фишинговые письма в прошлом году спровоцировали 54 % получателей перейти по вредоносным ссылкам или скачать вредоносные файлы — без ИИ показатель «конверсии» киберпреступных кампаний составлял 12 %.

Источник изображения: Simon Ray / unsplash.com ИИ помогает адаптировать содержание фишинговых писем под особенности потенциальных жертв и предлагать им более правдоподобные приманки; он увеличивает шансы мошенников провоцировать граждан на клики и обещает увеличить прибыльность фишинговых атак на величину до 50 раз. «Эта огромная окупаемость вложений выступит стимулом для киберпреступников, которые ещё не пользуются ИИ, добавить его в свой арсенал в будущем», — говорится в ежегодном докладе (PDF) Microsoft, посвящённом вопросам цифровой защиты. Документ охватывает 2025 финансовый год Microsoft — с июля 2024 по июнь 2025 календарного года. Инструменты ИИ помогли киберпреступникам повысить эффективность и результативность своих атак — они помогают составлять фишинговые письма, упрощают и ускоряют поиск различных уязвимостей, прорабатывают схему их масштабной эксплуатации, помогают в проведении разведки, в выборе объектов атак — организаций и частных лиц — с использованием методов социальной инженерии, а также оказывают помощь в разработке вредоносного ПО. Злоумышленники теперь могут подделывать голос и создавать дипфейки в видеороликах. Всё чаще ИИ используют и структуры, связанные с властями стран. В июле 2023 года эксперты Microsoft не зафиксировали ни одной единицы контента, созданного поддерживаемыми властями стран организациями; в июле 2024 года их стало 50; в январе 2025 года — 125, а в июле — уже 225.

Источник изображения: BoliviaInteligente / unsplash.com Серьёзной угрозой остаются атаки на ресурсы органов государственной власти — только в США за отчётный период обнаружены 623 таких инцидента; мотивом для 52 % всех атак была финансовая выгода, шпионские интересы преследовались лишь в 4 % случаев. В тех случаях, когда экспертам Microsoft удалось установить цели злоумышленников, 37 % инцидентов были направлены на кражу данных, 33 % реализовывались с целью вымогательства, 19 % были направлены на нанесение ущерба и 7 % — на подготовку инфраструктуры к будущим атакам. Сообщается о новом методе фишинговых атак, который набрал популярность в отчётный период — он получил название ClickFix. Это метод социальной инженерии, при котором пользователя обманом заставляют выполнить вредоносную команду на своём компьютере под видом безобидных или необходимых операций. С помощью ClickFix осуществляется кража информации, устанавливаются трояны удалённого доступа, бэкдоры и многое другое в подконтрольных жертвам средах. ClickFix использовался как первая ступень атаки в 47 % инцидентов. На классические виды фишинга пришлись 35 % атак. Злоумышленники становятся изощрённее — они реализуют «многоэтапные цепочки атак, сочетающие технические эксплойты, социальную инженерию, злоупотребление особенностями инфраструктуры и обход защиты через легитимные средства». В качестве одного из примеров приводится комбинированная атака с использованием «бомбардировки» через электронную почту, голосового фишинга и имитации обращений через Microsoft Teams — в результате злоумышленник убедительно выдаёт себя за специалиста техподдержки и получает удалённый доступ. При бомбардировке по электронной почте ящик жертвы регистрируется в тысячах новостных рассылок и онлайн-служб, в результате чего он заполняется тысячами писем, среди которых теряются критические оповещения, такие как оповещения о сбросе пароля или многофакторной авторизации, а также сообщения о мошенничестве. Хакеры научились похищать коды 2FA и личные сообщения со смартфонов на Android

14.10.2025 [13:56],

Павел Котов

Группа американских учёных разработала схему атаки Pixnapping, которая позволяет перехватывать закрытую информацию с устройств под управлением Android, выводя её на экран и считывая отображаемые данные по пикселям — точнее, по времени, которое необходимо для их отрисовки.

Источник изображений: pixnapping.com Атака предполагает, что владелец Android-устройства предварительно установил на него вредоносное приложение. Такое приложение не требует системных разрешений, но позволяет считывать с экрана данные, которые выводит любое другое, целевое приложение. Исследователи продемонстрировали реализацию атаки Pixnapping на смартфонах серии Google Pixel и Samsung Galaxy S25 — вероятно, её можно адаптировать и для других моделей. Вредоносное приложение производит вызов программных интерфейсов Android, которые заставляют средства многофакторной аутентификации и другие приложения выводить конфиденциальную информацию на экран устройства. Далее оно анализирует данные графического конвейера и попиксельно восстанавливает сведения, интересующие злоумышленника — те данные, которые на экране не показываются, перехватить не получится. Атака производится в три этапа. На первом вредоносное приложение вызывает средства API Android, которые обращаются к целевым приложениям или позволяют сканировать устройство на предмет установки этих приложений. С помощью этих вызовов вредонос заставляет целевые приложения выводить на экран необходимые данные, например, переписку в мессенджере или коды двухфакторной аутентификации для входа на сайт. На втором этапе алгоритм Pixnapping выводит поверх интерфейса целевого приложения прозрачное или полупрозрачное изображение и осуществляет анализ данных графического конвейера, чтобы по одному пикселю восстановить информацию, которую требуется перехватить. Это может делаться несколькими способами. Например, алгоритм анализирует область экрана, в которую Google Authenticator выводит коды двухфакторной аутентификации и по времени отрисовки определяет, является ли пиксель по заданной координате белым или нет — или в общем случае соответствует ли он исходному цвету. На третьем этапе производится замер времени, необходимый для отрисовки кадра, которое зависит от цвета пикселя в определённой координате. Уязвимость возникла из-за механизмов сжатия в графическом конвейере, из-за которого время на отрисовку кадра зависит от его содержимого. Если пиксель соответствует исходному цвету, для его отрисовки требуется меньше времени, если не соответствует — больше. Эти измерения производятся многократно, чтобы статистически повысить точность механизма атаки. Используя эти данные, вредоносный алгоритм по одному пикселю восстанавливает изображение, которое выводит целевое приложение, и соответствующую ему информацию. Применение этой атаки на практике усложняется тем, что некоторые данные, которые призван перехватить вредоносный алгоритм, остаются актуальными очень непродолжительное время — так, код двухфакторной авторизации может истечь всего за 30 секунд. В некоторых случаях создателям схемы атаки удалось её оптимизировать, сократив число проходов при сканировании кадра для считывания целевого пикселя по заданной координате до 16 (было 34 или даже 64) и уменьшив время между такими проходами с 1,5 с до 70 мс. Реализация атаки для смартфона Google Pixel 6 помогла восстановить шестизначный код Google Authenticator в 73 % случаев со средним временем 14,3 с. Для других смартфонов того же производителя показатели успешности атаки распределились следующим образом: Pixel 7 — 53 % и 25,8 с; Pixel 8 — 29 % и 24,9 с; Pixel 9 — 53 % и 25,3 с соответственно. В случае Samsung Galaxy S25 авторам исследования из-за высокого уровня шума не удалось уложиться в 30 секунд. В Google отметили, что уязвимость, которой присвоили номер CVE-2025-48561, была частично исправлена в сентябрьском обновлении Android; допускается, что в декабрьском обновлении она будет исправлена полностью. Получить подтверждений того, что данная схема эксплуатировалась на практике, пока не удалось. В Microsoft Defender нашли давние уязвимости, позволяющие обойти аутентификацию и загружать вредоносные файлы

13.10.2025 [15:15],

Владимир Мироненко

В сетевом взаимодействии между Microsoft Defender для конечных точек (Microsoft Defender for Endpoint, DFE) и его облачными сервисами обнаружены критические уязвимости, позволяющие злоумышленникам обходить аутентификацию, подделывать данные, раскрывать конфиденциальную информацию и даже загружать вредоносные файлы в пакеты для проверок, сообщил ресурс Cyber Security News со ссылкой на исследование экспертов блога InfoGuard Labs.

Источник изображения: Ed Hardie/unsplash.com Перечисленные уязвимости указывают на сохраняющиеся риски в системах обнаружения атак на конечные точки (EDR), потенциально подрывая усилия по реагированию на инциденты, отметил Cyber Security News. В июле 2025 года InfoGuard Labs сообщил центру реагирования на инциденты безопасности Microsoft (MSRC) об обнаружении уязвимостей, которые тот признал низкокритичными, и по состоянию на октябрь 2025 года исправления не были подтверждены. Данное исследование было основано на предыдущем анализе атак на EDR с упором на взаимодействие агента с облачными серверными компонентами. Обойдя закрепление сертификатов с помощью изменения функции CRYPT32!CertVerifyCertificateChainPolicy таким образом, чтобы она всегда возвращала корректный результат, злоумышленники обеспечивают передачу HTTPS-трафика без шифрования открытым текстом. Аналогичные исправления были применены к SenseIR.exe, компоненту DFE, для полного перехвата данных, включая загрузку в хранилище Azure Blob. В итоге, злоумышленник получает возможность перехвата доступных команд до того, как их получит легитимный агент. Это позволяет подделывать ответы, например, подделывать статус «Уже изолирован» для команды изоляции, оставляя устройство неизолированным, в то время как портал Microsoft Defender сообщает о его безопасности. Формат сериализации, часто используемый в Microsoft Bond, усложняет ручную разработку, но для эксплойтов, основанных на этой концепции, достаточно перехвата и изменения легитимных ответов, пишет Cyber Security News. Уязвимость также затрагивает конечные точки /senseir/v1/actions/ для Live Response и Automated Investigations, где токены CloudLR также игнорируются и доступны без аутентификации, используя только идентификатор машины. Уязвимость позволяет злоумышленникам декодировать полезные данные действий с помощью пользовательских скриптов, использующих большие языковые модели для десериализации Bond, и загружать сфабрикованные данные в предоставленные URI BLOB-объектов Azure через токены SAS, которые остаются действительными в течение нескольких месяцев. После взлома злоумышленники могут перечислить пакеты проверки в файловой системе, доступные для чтения любому пользователю, содержащие данные об автозапуске, установленных программах и сетевых подключениях. Поддельные загрузки в эти пакеты позволяют внедрять вредоносные файлы с безобидными названиями, обманывая аналитиков во время проверки. Salesforce не будет платить выкуп хакерам, укравшим из её базы данные 39 клиентов, включая Toyota и FedEx

09.10.2025 [13:03],

Владимир Фетисов

Ранее в этом году группа хакеров заявила о краже около 1 млрд записей компаний, хранящих контакты своих клиентов в облачных базах данных Salesforce. Злоумышленники запустили вымогательский веб-сайт с требованиями выкупа и угрозами опубликовать эту информацию в сети. Теперь же Salesforce заявила, что не намерена платить киберпреступникам.

Источник изображений: unsplash.com За этим инцидентом стоит сообщество киберпреступников Scattered LAPSUS$ Hunters. Название представляет собой гибрид трёх известных вымогательских группировок: Scattered Spider, LAPSUS$ и ShinyHunters. По данным принадлежащей Google ИБ-компании Mandiant, хакеры начали вредоносную кампанию в мае этого года. Они обзванивали организации, хранящие данные на платформе Salesforce, и под разными предлогами убеждали жертв установить вредоносное приложение. Mandiant отслеживает эту группировку под идентификатором UNC6040, поскольку исследователям не удалось однозначно идентифицировать принадлежность её членов к конкретным киберпреступным сообществам. В начале месяца хакеры запустили вымогательский веб-сайт, на котором разместили информацию о том, что Toyota, FedEx и 37 других крупных клиентов Salesforce стали жертвами их вредоносной кампании. В заявлении хакеров говорилось, что общее количество похищенных ими записей составило 989,45 млн. На этом же сайте они призвали Salesforce начать переговоры о сумме выкупа, угрожая раскрыть похищенную информацию. На этой неделе представитель Salesforce заявил, что компания не намерена платить выкуп. «Могу подтвердить, что Salesforce не будет вступать в контакт, вести переговоры или платить по какому-либо требованию выкуп», — приводит источник слова представителя компании. Это сообщение появилось на следующий день после того, как стало известно, что Salesforce уведомила клиентов по почте о своём намерении не вступать в контакт с хакерами. Отметим, что Salesforce отказалась платить выкуп хакерам на фоне продолжающегося роста числа атак вымогательского ПО на компании по всему миру. Причина, по которой атаки такого типа всё ещё пользуются большой популярностью среди злоумышленников, в том, что они могут приносить огромные суммы, которые жертвы атак нередко платят за восстановление данных или обещание хакеров не публиковать конфиденциальную информацию. По данным ИБ-компании Deepstrike, разные организации по всему миру в прошлом году выплатили хакерам $813 млн, а годом ранее этот показатель был равен $1,1 млрд. Хакеры заявили о взломе Huawei и получении доступа к средствам разработки и исходному коду

07.10.2025 [18:31],

Павел Котов

Киберпреступники сообщили о взломе внутренних репозиториев Huawei, из которых они якобы похитили проприетарный исходный код и средства разработки. Подтвердить утечку пока не удалось, но если заявления хакеров окажутся правдой, это будет чревато значительными рисками для компании и её клиентов по всему миру.  В социальных сетях и на закрытых форумах начали появляться сообщения о взломе, в которых хакеры утверждают, что им удалось получить доступ к внутренним репозиториям кода Huawei, в том числе к ПО для управления сетевым оборудованием, прошивкам базовых станций и библиотекам безопасности. Исследователи в области кибербезопасности сейчас пытаются проверить достоверность этих заявлений, потому что злоумышленники могут фальсифицировать или преувеличивать масштабы инцидента, чтобы укрепить свою репутацию. Если информация подтвердится, в распоряжении хакеров может оказаться подробная информация об архитектуре ПО Huawei, процедуры шифрования, процессы аутентификации и возможные уязвимости. Эти уязвимости киберпреступники могут эксплуатировать в атаках против телекоммуникационного оборудования и ПО Huawei, поставив под угрозу безопасность сетей по всему миру. Инцидент также усиливает опасения по поводу присутствия продукции Huawei в критически важной инфраструктуре. Факт компрометации внутренних систем обострит дискуссии о безопасности оборудования Huawei, особенно в сфере развёртывания сетей 5G и государственных коммуникаций. Спецслужбы и службы безопасности корпораций, вероятно, пересмотрят оценки рисков, отложив или отозвав разрешения на продукты Huawei, пока не получат убедительных доказательств, что приняты меры по снижению рисков. Подорвать доверие способно просто раскрытие информации о проприетарных алгоритмах и реализациях в области безопасности. Конкуренты могут обнаружить скрытые уязвимости, проведя обратную разработку на основе открытых сегментов кода; хакерские группировки могут использовать утечку в подготовке сложных целевых кампаний. Официального подтверждения от Huawei о краже денных пока не последовало. Клиентам компании рекомендуется усилить мониторинг сетей, устройств и консолей управления на предмет аномалий. Организациям рекомендовано начать обмен данными для выявления возможных признаков компрометации систем. Следует убедиться, что на всём оборудовании используются последние версии ПО — в обновлениях могут быть закрыты выявленные в последнее время уязвимости. Не помешает также пересмотреть и усилить внутренние политики доступа, чтобы ограничить горизонтальное распространение угроз в случае взлома. В МВД РФ рассказали, где безопаснее всего хранить фото документов и пароли

03.10.2025 [08:07],

Владимир Фетисов

МВД РФ считает ненадёжным хранение фото документов и паролей в памяти телефона, поскольку это повышает риск кражи конфиденциальных данных. Оптимальным решением для этого считаются облачные хранилища с двухфакторной аутентификацией и шифрованием. Об этом пишет «Коммерсантъ» со ссылкой на собственные источники.

Источник изображения: Glenn Carstens-Peters / Unsplash В ведомстве отметили, что сканы паспорта, СНИЛС, ИНН, водительских прав или банковских карт дают злоумышленникам возможность получения доступа к аккаунтам жертвы утечки данных. Кроме того, они могут быть задействованы для создания фейковых профилей и осуществления мошеннической деятельности. В МВД также указали на опасность записи паролей и кодов доступа в заметках или мессенджерах. Такие данные в случае попадания в руки злоумышленников позволят им взять под контроль цифровую жизнь жертвы, включая её банковские счета. Для хранения такой информации специалисты рекомендуют задействовать менеджеры паролей или же перенести их в офлайн, например, в записную книжку. Ещё в МВД напомнили о необходимости регулярной очистки истории сообщений из банковских приложений, поскольку уведомления о переводах и остатках средств на счетах раскрывают финансовые привычки и уровень дохода. Такая информация может облегчить работу мошенников. Личные переписки также нередко содержат номера карт, PIN-коды и ответы на секретные вопросы, т.е. данные, которые часто становятся целью злоумышленников. |