В современном мире защита личной и бизнес-информации, хранящейся на диске компьютера, становится все более значимым фактором в сфере IT по мере широкого распространения вычислительных устройств, особенно — портативных, все чаще используемых пользователями за пределами дома и офиса. Об актуальности проблемы обеспечения безопасности данных говорят не только многочисленные отчеты антивирусных компаний, но и прогнозы экспертов, свидетельствующие о том, что одной из основных тенденций в наступившем году станет рост количества утечек конфиденциальной информации, в первую очередь, персонального характера. Чтобы не стать жертвой обстоятельств, следует задуматься о главном: о безопасности представленных на диске ПК данных, защитить которые можно как с помощью криптографических средств и биометрических систем, так и посредством банального сокрытия от посторонних глаз важных файлов, закамуфлировать которые можно различными рассматриваемыми ниже способами.

Самое элементарное решение предполагает маскировку представляющих ценность документов в дебрях системных компонентов установленной на компьютере операционки. Идея, пусть и не претендующая на звание лучшей из лучших, зато позволяющая при правильном подходе надежно спрятать архиважные данные. Главное — не увлекаться размерами скрываемых объектов, предварительно упаковывать их в архивы с активированной функцией шифрования и не забывать задавать файлам какие-нибудь невыразительные и не выдающиеся из общего списка библиотек имена, например, sysproxy.dll или windrv.sys, в случае использования Windows. Для пущей надежности можно откорректировать дату создания файла и выставить ее задним числом плюс посредством любого шестнадцатеричного редактора внести незначительные правки в заголовок архива, полностью обезличив тем самым скрываемый объект.

Второй способ сокрытия данных подразумевает использование CLSID-идентификаторов для системных директорий Windows, о нюансах работы с которыми наше издание уже подробно рассказывало. Технология простая: создаем на рабочем столе папку, в которую помещаем секретные файлы, после чего переименовываем оную с использованием любого приглянувшегося параметра CLSID, например, {78F3955E-3B90-4184-BD14-5397C15F1EFC}. В результате директория обзаведется новым значком, и при попытке зайти в нее будет открываться окно утилиты "Счетчики и средства производительности" (Performance Information and Tools). Вряд ли кто из посторонних лиц с ходу догадается, что перед ним не обычный ярлык, а замаскированная папка с документами государственной важности. Впрочем, последние в силу уязвимости упомянутого метода (содержимое скрытой директории можно просмотреть любым отличным от проводника Windows файловым менеджером) лучше хранить в более надежных местах.

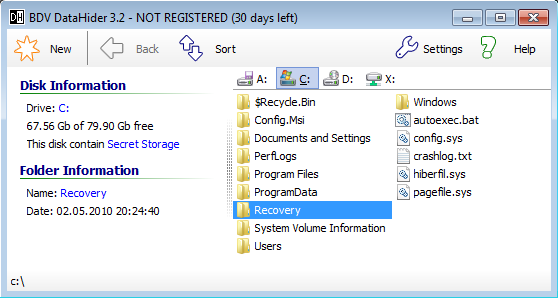

Неплохих результатов в деле сокрытия данных позволяет добиться утилита BDV DataHider, созданная коллективом разработчиков под руководством Дениса Балыкина из Житомира, что на севере Украины. Упомянутый инструментарий дает возможность не только скрывать файлы на отформатированных в FAT, FAT32 и NTFS-носителях (в том числе и портативных), но и допускает использование различных алгоритмов шифрования (Blowfish, Twofish, AES (Rijndael), Mars, Cast-256, Serpent) с 256-битным ключом для защиты маскируемых документов. Программное решение не требует инсталляции, занимает на диске всего полмегабайта и может запускаться с флеш-накопителей на любых имеющихся под рукой компьютерах под управлением Windows. В общем, рекомендуем.

Другой отличительной особенностью BDV DataHider является умение прятать данные в изображениях, архивах, документах Word, музыкальных композициях и многих других файлах, не нарушая их целостности. В терминологии специалистов оно именуется стеганографией — дисциплиной, изучающей методы скрытой передачи информации путем сохранения в тайне самого факта передачи. Компьютерную тайнопись можно с равным успехом использовать и для хранения секретной информации на ПК. Правда, следует помнить о двух моментах: во-первых, объемы данных, которые можно засекретить в недрах того или иного объекта, ограничены, а во-вторых, любые правки файла-носителя скрытой информации ("контейнера" на профессиональном жаргоне) могут привести к неминуемой потере оной.

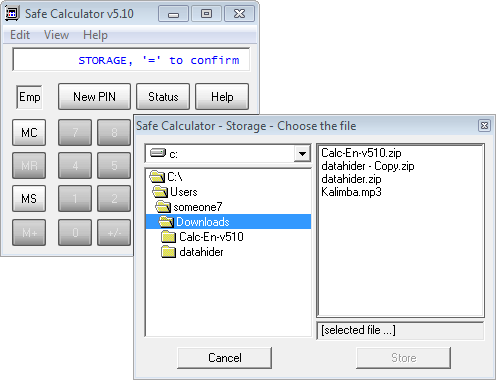

Отметим, что BDV DataHider — далеко не единственное приложение, использующее методы стеганографии. Рынок программного обеспечения огромен, и при желании не составит труда отыскать в Сети достойную альтернативу упомянутому нами продукту. Из необычных решений в данной области можем привести бесплатную утилиту Safe Calculator, позволяющую прятать данные любых типов в исполняемом файле программы, стилизованной под калькулятор Windows.

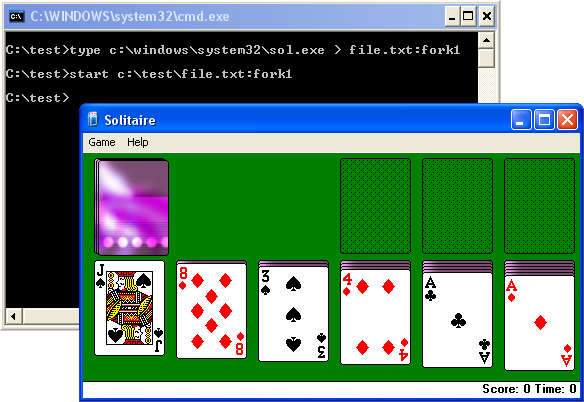

Нельзя пройти мимо пятого способа маскировки, предполагающего практическое использование множественных (альтернативных) потоков данных в файловой системе NTFS. Звучит несколько устрашающе, однако если ознакомиться с краткой теорией, то многое встанет на свои места. Весомым преимуществом альтернативных потоков NTFS является возможность хранить в них не только текстовые, но и бинарные данные, будь то архивы, исполняемые файлы, видео и проч. К примеру, для маскировки какого-либо экзешника внутри обычного текстового файла потребуется выполнить в консоли Windows всего одну команду:

- Type имя_файла.exe > имя_файла.txt:название_потока.

А для последующего запуска скрытого файла пригодится следующая инструкция:

- Start имя_файла.txt:название_потока.

Аналогичным образом, путем варьирования имен потоков, выполняется сокрытие и просмотр любых других объектов. Количество и размер потоков, создаваемых в одном файле, ограничены только объемом свободного пространства на диске компьютера. Также необходимо помнить, что последние версии Windows позволяют пользователю получать сведения о множественных потоках, и поэтому данный метод засекречивания файлов следует использовать только в самых крайних случаях. Заинтересовавшимся рекомендуем посмотреть видеоинструкцию, разъясняющую основные принципы работы с альтернативными потоками, и вот этот материал справочного характера на русском языке.

Наконец, если необходимо скрыть большие объемы информации, то справиться с этой задачей на скорую руку можно путем переноса данных на отдельный логический диск и последующего удаления закрепленной за ним буквы. Как результат, выбранный том перестанет отображаться в списке дисков и доступ к файлам будет заблокирован. Выполнить данную операцию можно посредством оснастки "Управление дисками", предварительно зарегистрировавшись в системе с правами администратора.

Таковы шесть вариантов маскировки данных, о которых мы хотели рассказать. Если у читателей возникнут свои мысли на сей счет, то изложить комментарии можно в либо представленной ниже веб-форме, либо в форуме 3DNews. Подводя черту под материалом, еще раз подчеркнем, что мелочей в деле обеспечения информационной безопасности важных данных не бывает, и перечисленные в заметке методы необходимо применять лишь в качестве дополнительных заградительных рубежей защиты. Только путем комплексного использования криптографических, биометрических и прочих инструментальных средств можно выстроить глубоко эшелонированную оборону от промышляющих кражей частной и коммерческой информации злоумышленников.

MWC 2018

MWC 2018 2018

2018 Computex

Computex

IFA 2018

IFA 2018