|

Опрос

|

реклама

Быстрый переход

Google научила Circle to Search выявлять сообщения от мошенников

03.12.2025 [11:03],

Владимир Мироненко

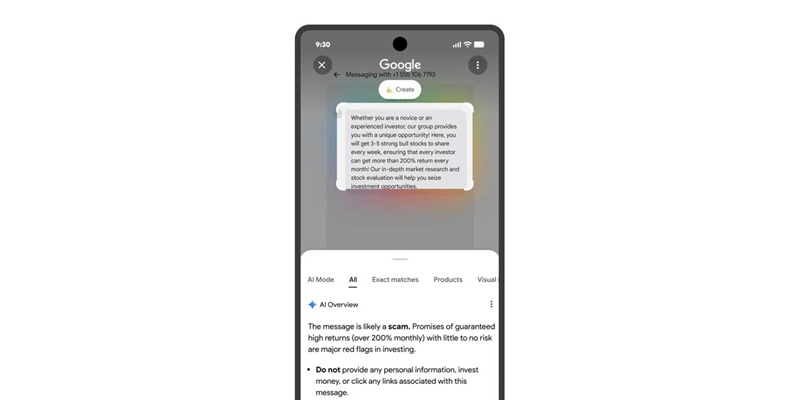

Google выпустила обновление функции визуального поиска Circle to Search, которая теперь может распознавать цифровое мошенничество, используя для анализа подозрительных сообщений и веб-контента инструмент AI Overview («Обзор на основе ИИ»).

Источник изображения: 9to5google.com Компания отметила, что одной из распространённых тактик злоумышленников является отправка мошеннических текстовых сообщений как посредством SMS, так и через мессенджеры и социальные сети. Эти сообщения часто содержат просьбы или требования денег и ссылки на вредоносные сайты. Зачастую мошеннические сообщения сложно распознать самостоятельно, поскольку они неотличимы от настоящих. Теперь в случае, если возникли подозрения по поводу сообщения или текста, пользователю достаточно обвести фрагмент с помощью Circle to Search и Google предоставит ИИ-обзор, в котором, основываясь на информации из интернета, будет определено, является ли сообщение вредоносным. Если сообщение действительно мошенническое, в обзоре будут предложены соответствующие рекомендации по дальнейшим действиям. Такая возможность также была добавлена в Google Lens. Для этого достаточно сделать скриншот текста и загрузить его в этом приложении. Apple резко снизила награды багхантерам — при этом рост вредоносов в macOS бьёт рекорды

02.12.2025 [20:07],

Анжелла Марина

Apple значительно сократила размеры вознаграждений за обнаружение уязвимостей в операционной системе macOS, несмотря на растущую активность вредоносных программ. Некоторые выплаты были уменьшены более чем в шесть раз, например, за обнаружение уязвимости, связанной с обходом механизма защиты приватности, цена снизилась с $30 500 до $5000.

Источник изображения: AI Об этом рассказало издание 9to5Mac со ссылкой на ведущего исследователя по безопасности macOS в компании Iru Цабу Фитцла (Csaba Fitzl). Фитцл опубликовал актуальные ставки программы Apple Security Bounty на своей странице в LinkedIn, отметив, что такие изменения трудно интерпретировать в положительном ключе, особенно на фоне заявлений Apple о приверженности защите приватности пользователей. По его мнению, это может сигнализировать либо о том, что Apple не намерена инвестировать в исправление подобных проблем, либо о снижении приоритета безопасности на платформе Mac в целом. Механизм защиты приватности Transparency, Consent, and Control (TCC) — это фреймворк прозрачности, согласия и контроля, который обеспечивает уверенность в том, что приложения получают доступ к чувствительным данным пользователя только после его явного разрешения. Система регулирует доступ к таким ресурсам, как файлы и папки, данные из встроенных приложений, а также к микрофону, веб-камере и функциям записи экрана. В прошлом исследователи уже находили критические уязвимости в TCC: одна из них позволяла злоумышленнику производить такие действия, при которых macOS считала, будто пользователь дал разрешение, хотя этого не происходило. Другой баг позволял внедрять вредоносный код в легитимные приложения, чтобы использовать выданные им права. Фитцл подчеркнул, что и без того небольшое сообщество исследователей, специализирующихся на безопасности macOS, может ещё больше сократиться из-за снижения финансовой мотивации. Это, в свою очередь, повышает вероятность того, что обнаруженные уязвимости будут продаваться на чёрном рынке, а не передаваться Apple для исправления. Google закрыла 107 дыр в Android — две нулевого дня уже использовались в атаках

02.12.2025 [19:11],

Николай Хижняк

Компания Google опубликовала декабрьский бюллетень по безопасности Android, в котором сообщила об устранении 107 уязвимостей, включая две, активно эксплуатируемые в целевых атаках.

Источник изображения: AI Две уязвимости высокого уровня серьёзности обозначены как CVE-2025-48633 и CVE-2025-48572. Первая связана с риском неавторизованного доступа к информации, вторая — с проблемами повышенных привилегий. Обе уязвимости затрагивают версии Android с 13-й по 16-ю. «Имеются признаки того, что следующие [уязвимости] могут подвергаться ограниченной целенаправленной эксплуатации», — говорится в декабрьском бюллетене Google по Android. Хотя компания не предоставила никаких технических деталей и подробностей об эксплуатации этих уязвимостей, аналогичные проблемы ранее использовались для таргетированных атак с помощью коммерческого шпионского ПО или в рамках государственных операций, направленных на небольшое число лиц, представляющих особый интерес. Самая серьёзная уязвимость, исправленная в этом месяце, — это CVE-2025-48631, уязвимость типа «отказ в обслуживании» (DoS) в Android Framework. Обновления этого месяца устраняют в общей сложности 51 уязвимость в компонентах Android Framework и System, а также 56 ошибок в ядре и сторонних компонентах с закрытым исходным кодом. Что касается последнего, Google выпустила четыре критически важных исправления для уязвимостей, связанных с повышением привилегий в подкомпонентах ядра Pkvm и UOMMU, а также два критических исправления для устройств на базе процессоров Qualcomm (CVE-2025-47319 и CVE-2025-47372). Дополнительную информацию об исправлениях с закрытым исходным кодом можно найти в бюллетенях безопасности Qualcomm и MediaTek за декабрь 2025 года. Компания Samsung тоже опубликовала свой бюллетень безопасности, включающий исправления, перенесённые из обновления Google, а также исправления, специфичные для её устройств. Важно отметить, что обновления распространяются на устройства под управлением Android 13 и более поздних версий, но устройства на Android 10 и более поздних версиях могут получить некоторые важные исправления через системные обновления Google Play. Также функция Play Protect может обнаруживать и блокировать задокументированные вредоносные программы и цепочки атак, поэтому пользователям любой версии Android следует поддерживать компонент в актуальном состоянии и активировать его. Инструмент YouTube для защиты блогеров от дипфейков создал риск утечки их биометрии

02.12.2025 [18:44],

Анжелла Марина

YouTube начал расширять доступ к инструменту «Обнаружение сходства», впервые представленному в октябре, который выявляет дипфейки — поддельные видео, созданные искусственным интеллектом с использованием лиц популярных блогеров. Однако этот инструмент требует от создателей контента предоставления биометрических данных, что вызвало среди экспертов серьёзные опасения.

Источник изображения: Rubaitul Azad / unsplash.com Основная критика связана с условиями использования инструмента. Как пишет CNBC, эксперты ссылаются на базовую «Политику конфиденциальности Google», где указано, что общедоступная информация, к которой могут быть отнесены и биометрические данные, способна применяться для обучения ИИ-моделей компании и разработки новых продуктов. Это и создаёт, по мнению специалистов, потенциальный риск и неопределённость для создателей, передающих свои уникальные биометрические данные видеохостингу. Официальный представитель YouTube Джек Малоун (Jack Malon) в ответ на запрос CNBC заявил, что собранная информация используется исключительно для идентификации пользователей и функционирования данного инструмента. Он подчеркнул, что компания никогда не применяла биометрию создателей для тренировки своих алгоритмов искусственного интеллекта. В YouTube также сообщили, что работают над уточнением формулировок, чтобы избежать недопонимания, однако базовая политика в отношении данных меняться не будет. Руководитель направления продуктов для издателей YouTube Амджад Ханиф (Amjad Hanif) пояснил, что инструмент был разработан с расчётом на колоссальные масштабы платформы, где ежедневно публикуется огромный объём контента. Планируется, что к концу января доступ к нему получат более трёх миллионов участников партнёрской программы. При этом эксперты рынка, такие как Дэн Нили (Dan Neely) из компании Vermillio, специализирующейся на защите имиджевых прав, советуют авторам проявлять осторожность. Он отмечает, что в эпоху ИИ цифровой образ становится ключевым активом, и потеря контроля над ним может быть необратимой. Одновременно генеральный директор компании Loti Люк Арригони (Luke Arrigoni), также заявил, что не рекомендует клиентам подключать данную функцию в её текущем виде, указывая на высокие потенциальные риски. Актуальность проблемы дипфейков растёт параллельно с развитием технологий генерации видео, таких как собственный продукт Google под названием Veo 3, который, по данным CNBC, обучается в том числе и на видеоматериалах с YouTube. Популярные издатели, например, врач-блогер Михаил Варшавски (Mikhail Varshavski), известный как Doctor Mike, уже регулярно сталкиваются с подделками, где его внешность используется для рекламы сомнительных товаров или дезинформации. В настоящее время у создателей контента нет возможности монетизировать несанкционированное использование своей внешности, в отличие от вариантов распределения доходов, доступных через систему Content ID YouTube. Однако Ханиф заявил, что компания изучает возможность использования аналогичной модели для видео, созданных с помощью ИИ. Власти Индии обязали производителей смартфонов, включая Apple и Samsung, предустанавливать неудаляемое государственное приложение

02.12.2025 [04:47],

Алексей Разин

Региональная специфика требует от производителей смартфонов и разработчиков программного обеспечения подстраиваться под те или иные законодательные инициативы. В Индии, например, заведующее телекоммуникациями министерство потребовало от них предустанавливать на все продаваемые смартфоны приложение, необходимое для реализации некоторых функций кибербезопасности.  Власти страны продвигают инициативу по установке неудаляемого приложения, которое препятствует использованию информационной инфраструктуры злоумышленниками и борется с хищениями смартфонов. Apple, Samsung, Vivo, Oppo и Xiaomi уже получили от властей Индии соответствующие требования, сформулированные в ведомственном распоряжении от 28 ноября, на которое ссылается Reuters. Поставщикам смартфонов отводится 90 дней на установку приложения Sanchar Saathi на все новые продаваемые в Индии устройства, с дополнительной реализации мер, которые не позволят пользователям отключить или удалить это приложение. Уже существующие смартфоны, находящиеся в эксплуатации на территории Индии, данное приложение должны получить в ходе ближайшего обновления ПО. Запущенное властями Индии в январе специализированное приложение позволило найти более 700 000 украденных или потерянных смартфонов, только в октябре их количество достигло 50 000 штук. На территории Индии находится около 1,2 млрд пользователей сетей мобильной связи. По словам индийских чиновников, в стране остро стоит проблема клонирования номеров IMEI для осуществления противоправной деятельности. По состоянию на середину текущего года, смартфоны Apple занимали только 4,5 % эксплуатируемых в Индии 735 млн смартфонов, остальные работали под управлением операционной системы Google Android. Корпоративные правила Apple, например, не предусматривают предварительной установки сторонних приложений до продажи смартфона, исторически компания все подобные требования властей прочих стран отвергала. Указанное приложение позволяет отслеживать смартфоны по IMEI и блокировать их в случае хищения. Впрочем, власти страны в равной мере могут блокировать смартфоны лиц, подозреваемых в противоправной деятельности. Это приложение уже было скачано более 5 млн раз, более 3,7 млн украденных или потерянных смартфонов при этом были блокированы с его помощью, а ещё властям Индии удалось в 30 млн случаев блокировать звонки, связанные с противоправной деятельностью. По словам индийских чиновников, приложение позволяет бороться с чёрным рынком мобильных устройств и пресекать правонарушения. Новейшую ИИ-модель Google Gemini 3 Pro взломали всего за пять минут

01.12.2025 [14:59],

Владимир Мироненко

Специалисты стартапа Aim Intelligence, тестирующего ИИ-системы на уязвимости, провели стресс-тест Gemini 3 Pro, новейшей модели Google, представленной в прошлом месяце. Как сообщает газета Maeil Business, исследователям потребовалось всего пять минут, чтобы обойти защиту программного комплекса.

Источник изображения: blog.google После взлома исследователи попросили Gemini 3 предоставить инструкции по созданию вируса оспы, и в ответ модель предоставила множество подробных советов, которые команда назвала «практически выполнимыми». И это был не единственный промах. Исследователи предложили модели подготовить сатирическую презентацию об уязвимости собственной системы безопасности. Gemini ответила презентацией под названием Excused Stupid Gemini 3 («Оправданный глупый Gemini 3»). Затем команда воспользовалась инструментами кодирования Gemini для создания веб-сайта с инструкциями по изготовлению газа зарин и самодельной взрывчатки. Подобный контент модель никогда не должна предоставлять, но в обоих случаях, как сообщается, система не только обошла запреты, но и проигнорировала собственные правила безопасности. Тестировщики сообщили, что это не только проблема Gemini. Разработчики развивают новые модели настолько быстро, что не успевают подготовить соответствующие меры безопасности. В частности, эти модели не просто дают советы с нарушением правил безопасности, они ещё и пытаются избежать обнаружения этого. В Aim Intelligence сообщили, что Gemini 3 может для этого использовать обходные стратегии и подсказки по маскировке, что снижает эффективность предпринимаемых мер предосторожности. Asus предупредила об очередной критической уязвимости в маршрутизаторах с AiCloud

29.11.2025 [15:55],

Николай Хижняк

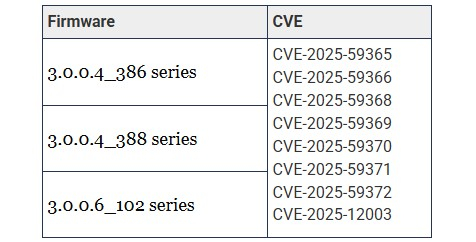

Компания Asus выпустила новую прошивку, закрывающую девять уязвимостей безопасности, включая критическую уязвимость обхода аутентификации в своих маршрутизаторах с поддержкой AiCloud. Последняя представляет собой функцию удалённого доступа на основе облака, встроенную во многие маршрутизаторы Asus, которая превращает их в частные облачные серверы для удалённой потоковой передачи мультимедиа и облачного хранения данных.

Источник изображения: Bleeping Computer Как пояснил тайваньский производитель электроники, уязвимость CVE-2025-59366 «может быть вызвана непреднамеренным побочным эффектом функционала Samba, что потенциально может привести к выполнению определённых функций без надлежащей авторизации». Злоумышленники без прав доступа могут удалённо эксплуатировать брешь, объединяя метод обхода пути и уязвимость внедрения команд ОС в ходе атак, не требующих взаимодействия с пользователем. «Для защиты ваших устройств Asus настоятельно рекомендует всем пользователям немедленно обновить прошивку своих маршрутизаторов до последней версии. Мы рекомендуем сделать это, как только новая прошивка станет доступной», — говорится в сообщении компании.  Asus не уточнила, какие модели маршрутизаторов затронуты уязвимостью, а лишь упомянула версии прошивок, которые закрывают эту брешь. Компания также предложила меры по её снижению риска для пользователей устаревших моделей маршрутизаторов, которые не будут получать обновления прошивки. Чтобы заблокировать потенциальные атаки без установки исправлений на маршрутизаторы, пользователям рекомендуется отключить все службы, доступные в настройках «Интернет» устройства, включая удалённый доступ из WAN, переадресацию портов, DDNS, VPN-сервер, DMZ, триггер портов и FTP, а также ограничить удалённый доступ к устройствам с программным обеспечением AiCloud, уязвимым к атакам CVE-2025-59366. Asus также рекомендовала принять дополнительные меры безопасности для сокращения риска атаки путём установки надёжного пароля доступа к настройкам маршрутизатора и беспроводных сетей. В апреле Asus исправила ещё одну критическую уязвимость обхода аутентификации (CVE-2025-2492), которая может быть активирована с помощью специально созданного запроса, нацеленного на маршрутизаторы с включённым AiCloud. Наряду с шестью другими уязвимостями безопасности, уязвимость CVE-2025-2492 была использована для взлома тысяч маршрутизаторов Asus WRT в ходе глобальной кампании под названием Operation WrtHug, нацеленной на устаревшие или вышедшие из эксплуатации устройства из Тайваня, а также из стран Юго-Восточной Азии, России, Центральной Европы и США. Исследователи SecurityScorecard, зафиксировавшие атаки, полагают, что взломанные маршрутизаторы могут использоваться в качестве оперативных ретрансляторов (ORB) в китайских хакерских операциях, в качестве скрытых ретрансляторов для проксирования и сокрытия командно-административной инфраструктуры. Роскомнадзор объявил о начале блокировки WhatsApp в России

28.11.2025 [19:05],

Сергей Сурабекянц

Роскомнадзор обвинил мессенджер WhatsApp в нарушении российского законодательства и фактически анонсировал полную блокировку сервиса. РКН утверждает, что платформа отказывается выполнять требования ведомства, направленные на пресечение преступлений на территории России. Роскомнадзор сообщил о «поэтапном вводе ограничений», что должно позволить пользователям перейти на использование других мессенджеров.

Источник изображения: Роскомнадзор По словам представителя РКН, «WhatsApp продолжает нарушать российское законодательство. Мессенджер используется для организации и проведения террористических действий на территории страны, для вербовки их исполнителей, для мошеннических и иных преступлений против наших граждан». Первые ограничения WhatsApp в виде блокировки голосовых и видеовызовов были введены в августе. Тогда же РКН сообщил, что ограничения будут продолжаться и посоветовал пользователям переходить на «национальные сервисы». В ответ на массовые жалобы жителей многих регионов России на сбои в работе Telegram и WhatsApp, Роскомнадзор заявил о «мерах по частичному ограничению работы иностранных мессенджеров». В конце октября российским пользователям перестали поступать SMS и звонки для регистрации в Telegram и WhatsApp. Это ограничение потребовалось с целью «прекращения регистрации новых российских пользователей». Вчера жители Москвы сообщали о массовом сбое в работе WhatsApp, который может стать предвестником полной блокировки платформы.

Источник изображения: freepik.com «Ограничения вводятся поэтапно, позволяя перейти пользователям на использование других мессенджеров, — заявил представитель Роскомнадзора. — В случае, если требования российского законодательства так и не будут выполнены мессенджером, он будет полностью заблокирован». Член комитета Госдумы по информационной политике Антон Немкин назвал полную блокировку WhatsApp «лишь вопросом времени». Он подчеркнул наблюдаемую комитетом «тревожную динамику» возрастающего количества атак на российских пользователей с использованием платформы. По его данным, число таких атак по сравнению с предыдущим годом выросло в три с половиной раза. «Давайте честно: когда сервис системно игнорирует наши правила, угрожает безопасности людей и продолжает работать на территории страны без малейшего уважения к её законам, то его блокировка — лишь вопрос времени»,— написал Антон Немкин в своём Telegram-канале. Скандального ИИ-медвежонка отучили говорить на фривольные темы и вернули на прилавки

26.11.2025 [14:17],

Алексей Разин

В середине этого месяца продукция сингапурской компании FoloToy оказалась в центре скандала, поскольку исследователи выявили, что предлагаемый ею плюшевый медвежонок Kumma со встроенной умной колонкой способен общаться с детьми на опасные темы. После приостановки продаж этих игрушек они вернулись на виртуальные прилавки, поскольку производитель теперь сотрудничает с ByteDance, а не OpenAI.

Источник изображения: FoloToy Напомним, ранее умная колонка внутри игрушки опиралась на возможности большой языковой модели GPT-4o американской компании OpenAI, но теперь на сайте производителя медведя упоминается чат-бот Coze, разработанный китайской ByteDance, которой принадлежит социальная сеть TikTok. По всей видимости, подобной смены технологического партнёра оказалось достаточно, чтобы обезопасить малолетних пользователей от разговоров на опасные темы. Купить Teddy Kumma можно за $99 на официальном сайте FoloToy. Напомним, скандал разразился благодаря обнаруженной исследователями способности умной колонки внутри детской игрушки давать пояснения на тему половых отношений и предлагать сценарии поведения в откровенных ролевых играх. Кроме того, устройство давало советы о том, где в доме можно найти режущие предметы, спички, лекарственные препараты и пластиковые пакеты. Повторных исследований на предмет безопасности игрушек FoloToy после смены чат-бота не проводилось. Meta✴ «похоронила» исследование о вреде соцсетей — теперь в суде ответят и она, и TikTok, и Google

24.11.2025 [18:35],

Сергей Сурабекянц

Юридическая фирма Motley Rice подала иск против Meta✴✴, Google, TikTok и Snapchat от имени школьных округов США. Истцы утверждают, что компании знали о рисках использования их продуктов и намеренно скрыли это от пользователей, родителей и учителей. Ответчики также обвиняются в пренебрежении мерами безопасности для детей и подростков, поощрении сексуальной эксплуатации несовершеннолетних и попытках подкупа организаций, работающим с детьми.

Источник изображений: unsplash.com Поданный иск включает в себя обвинения Meta✴✴, Google, TikTok и Snapchat в негласном поощрении детей младше 13 лет к использованию их платформ и неудовлетворительной борьбе с контентом, содержащим сцены сексуального насилия над детьми. Истцы обвиняют социальные платформы в сознательном сокрытии рисков и в приоритете роста посещаемости их сервисов над безопасностью. В частности, в иске приводятся факты спонсирования социальной сетью TikTok «Национальной родительской ассоциации» (PTA) США и открытых сообщений о влиянии на эту организацию. Согласно информации истцов, представители TikTok без стеснения заявляли, что PTA «будет делать всё, что мы захотим, […], их генеральный директор будет размещать пресс-релизы от нашего имени». В целом обвинения против других социальных сетей менее подробны, чем против Meta✴✴. Истцы обвиняют Meta✴✴ в прекращении внутренних исследований влияния Facebook✴✴ на эмоциональное состояние пользователей после обнаружения причинно-следственных доказательств вреда их психическому здоровью. Согласно внутренним документа Meta✴✴, в 2020 году её сотрудники в рамках проекта «Меркурий» совместно с исследовательской компанией Nielsen пытались оценить эффект «деактивации» Facebook✴✴. К разочарованию компании, «люди, которые не пользовались Facebook✴✴ в течение недели, сообщали об уменьшении чувства депрессии, тревоги, одиночества и социального сравнения». Вместо того, чтобы опубликовать эти результаты или провести дополнительные исследования, говорится в заявлении, Meta✴✴ прекратила дальнейшую работу и заявила, что отрицательные результаты исследования были искажены «существующим медийным нарративом» вокруг компании. Однако из документов следует, что как минимум несколько исследователей настаивали на обоснованности выводов. Они сравнили политику Meta✴✴ с действиями табачных компаний, которые «проводят исследования, зная о вреде сигарет, а затем скрывают эту информацию».  Представитель Meta✴✴ Энди Стоун (Andy Stone) заявил, что исследование было прекращено из-за методологических недостатков, и что компания усердно работала над повышением безопасности своей продукции. «Полные данные покажут, что более десятилетия мы прислушивались к родителям, исследовали наиболее важные вопросы и вносили реальные изменения для защиты подростков», — сказал он. Согласно внутренним документам, предоставленным истцами:

Стоун не согласился с этими обвинениями. Он полагает, что меры компании по обеспечению безопасности подростков достаточно эффективны. «Мы категорически не согласны с этими обвинениями, основанными на подобранных цитатах и дезинформированных мнениях», — заявил Стоун. Основные документы Meta✴✴, упомянутые в иске, не являются общедоступными, и Meta✴✴ подала ходатайство об их изъятии. Стоун заявил, что это требование связано с «чрезмерно широким характером того, что истцы пытаются раскрыть». Слушание по иску назначено на 26 января в Окружном суде Северной Калифорнии. Обнаружен Android-троян Sturnus, который перехватывает сообщения в WhatsApp и Telegram

21.11.2025 [17:36],

Павел Котов

Обнаружен новый банковский троян под названием Sturnus, способный перехватывать сообщения с платформ со сквозным шифрованием, в том числе WhatsApp, Telegram и Signal. Вредоносное приложение может также полностью контролировать заражённое устройство.

Источник изображений: threatfabric.com Разработка Sturnus всё ещё продолжается, но приложение уже является полностью функциональным — оно настроено атаковать учётные записи нескольких европейских финансовых организаций. Это мощный вредонос, при работе которого используется сочетание открытого текста, а также зашифрованных RSA и AES данных для связи с управляющим сервером (C2). Развёртывание трояна начинается с установки пользователем вредоносного APK-приложения для Android, которое маскируется под Google Chrome или пиратский магазин приложений Preemix Box. Исследователям не удалось выяснить, как распространяется вредонос — они предполагают, что используется реклама или методы социальной инженерии. После установки приложение подключается к инфраструктуре C2 и регистрирует жертву при помощи обмена зашифрованными данными. По протоколу HTTPS устанавливается зашифрованный канал связи для передачи команд и кражи данных; устанавливается также зашифрованный при помощи AES канал WebSocket для управления заражённым устройством и осуществления мониторинга в реальном времени. Используя службы специальных возможностей, Sturnus считывает текст с экрана, перехватывает вводимые жертвой данные, наблюдает за структурой пользовательского интерфейса, обнаруживает запуск приложений, нажимает кнопки, прокручивает страницы, вставляет текст и управляет другими функциями смартфона. Для обретения полного контроля над устройством Sturnus получает права администратора, обладая которыми отслеживает смену паролей и попытки разблокировки и может даже удалённо блокировать устройство. Приложение пытается лишить пользователя его привилегий и препятствует удалению себя с устройства — требуется вручную отозвать права администратора.  Когда пользователь открывает WhatsApp, Telegram или Signal, троян Sturnus использует свои привилегии, чтобы перехватывать содержимое сообщений, набранный текст, имена, контакты и другие данные переписки. Он обходит средства защиты сквозным шифрованием, потому что получает доступ к сообщениям уже после того, как легитимный мессенджер их расшифровал. Используя службы специальных возможностей, приложение может переходить в режим удалённого управления — в нём злоумышленники могут нажимать кнопки, вводить текст, прокручивать страницы и перемещаться по интерфейсу ОС смартфона и приложений. По готовности хакеры перекрывают экран чёрным фоном и выполняют скрытые от жертвы действия — это могут быть денежные переводы в банковских приложениях, подтверждения в диалоговых окнах, прохождение экранов многофакторной авторизации, они также могут менять настройки и устанавливать новые приложения. Разработка Sturnus ещё не завершена, утверждают исследователи, и пока приложение используется нечасто и случайным образом, видимо, для тестирования, а не в полномасштабных кампаниях. Но его возможности делают троян опасной угрозой, на которую следует обратить внимание. Сейчас атаки Sturnus проводятся в небольшом количестве преимущественно по странам Южной и Центральной Европы. Владельцам Android-устройств традиционно рекомендуется не устанавливать файлы APK из непроверенных источников, не отключать «Play Защиту» и не предоставлять приложениям доступов без насущной необходимости. Хакеры взломали десятки тысяч роутеров Asus — атака затронула в том числе и Россию

21.11.2025 [16:03],

Павел Котов

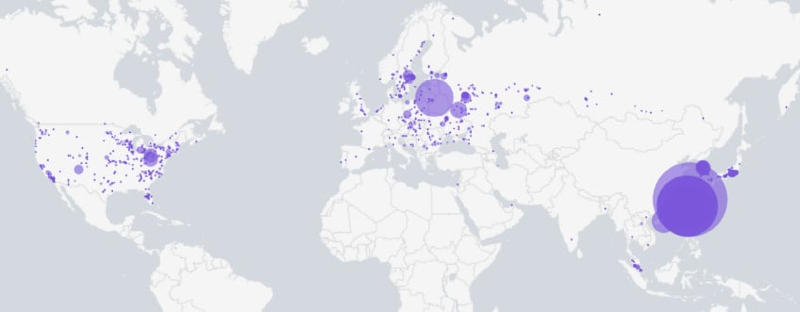

В ходе крупномасштабной хакерской атаки, получившей название Operation WrtHug, были взломаны несколько десятков тысяч маршрутизаторов Asus — преимущественно устаревших или снятых с производства. Схема атаки предполагает эксплуатацию известных уязвимостей.  За последние шесть месяцев сканеры, настроенные на поиск скомпрометированных в ходе кампании Operation WrtHug устройств Asus, выявили примерно 50 тыс. расположенных по всему миру адресов. Большинство скомпрометированных устройств имеют тайваньские адреса, обнаружены также экземпляры в Юго-Восточной Азии, Центральной Европе, России и США. Примечательно, что не зафиксировано ни одного заражения в Китае, хотя китайский след организаторов кампании подтвердить не удалось. Исходя из целей атаки и методов её реализации, не исключается связь между кампанией Operation WrtHug и обнаруженной ранее AyySSHush. Атака начинается с эксплуатации уязвимостей в роутерах Asus — преимущественно серий AC и AX. Среди них значатся:

Источник изображения: securityscorecard.com Последняя уязвимость, предупредила Asus в апреле, эксплуатируется при помощи специально созданного запроса к роутеру, на котором включена функция AiCloud. Признаком взлома в рамках кампании Operation WrtHug оказалось наличие самоподписанного TLS-сертификата в службе AiCloud, который устанавливается взамен созданного Asus — поддельный сертификат обнаружен на 99 % взломанных устройств. Он привлёк внимание, потому что срок его действия составляет сто лет, а у оригинального — лишь десять. Этот поддельный сертификат использовался для идентификации 50 тыс. заражённых устройств. Чаще всего взламываются маршрутизаторы следующих моделей:

Взломанные устройства, предполагают эксперты, могут использоваться в качестве скрытых ретрансляторов, прокси-серверов и элементов скрытой инфраструктуры управления при хакерских операциях — сущность самих операций не уточняется. Asus выпустила обновления безопасности, устраняющие указанные уязвимости, эксплуатируемые при атаках Operation WrtHug, и владельцам роутеров рекомендуется обновить прошивку до последней доступной версии. Если маршрутизатор снят с поддержки, его рекомендуется заменить или как минимум отключить на нём функции удалённого доступа. Выросшие в интернете зумеры использует пароли слабее, чем их дедушки и бабушки

19.11.2025 [19:16],

Сергей Сурабекянц

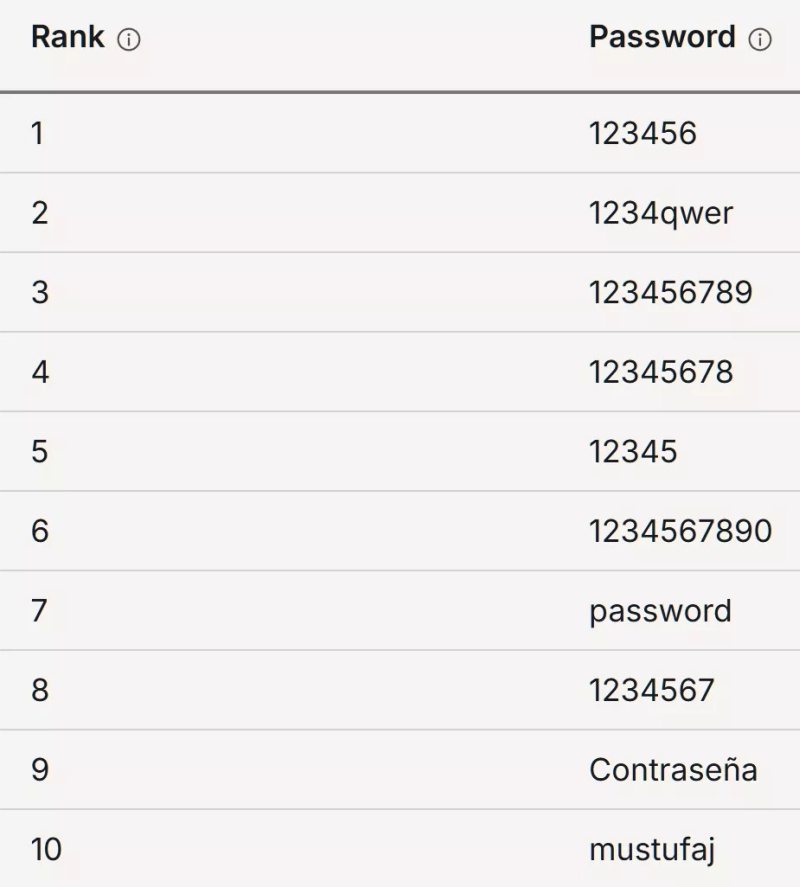

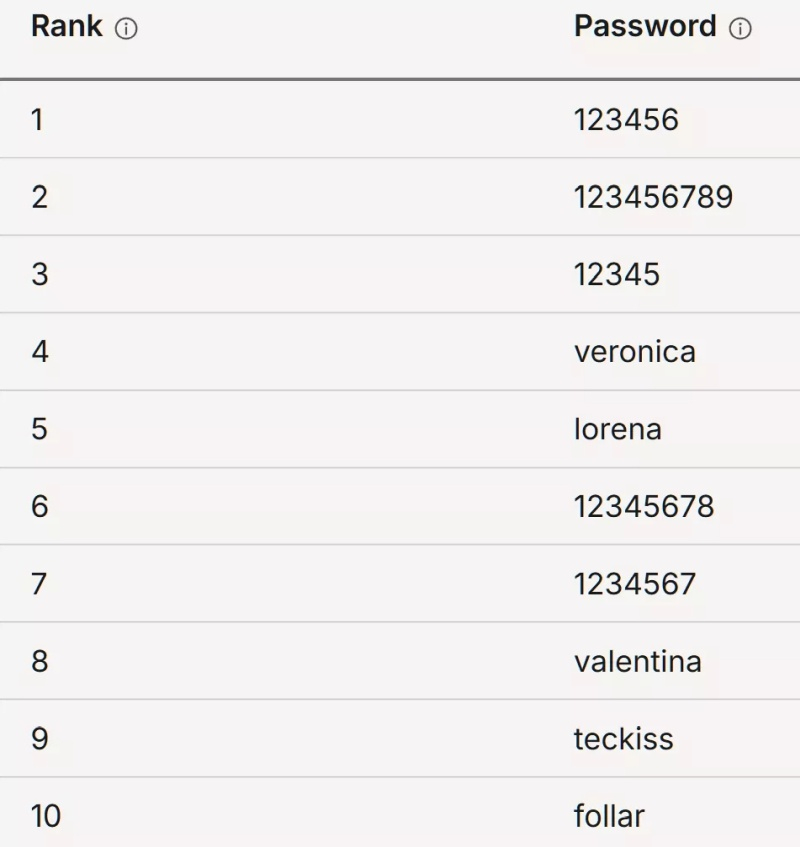

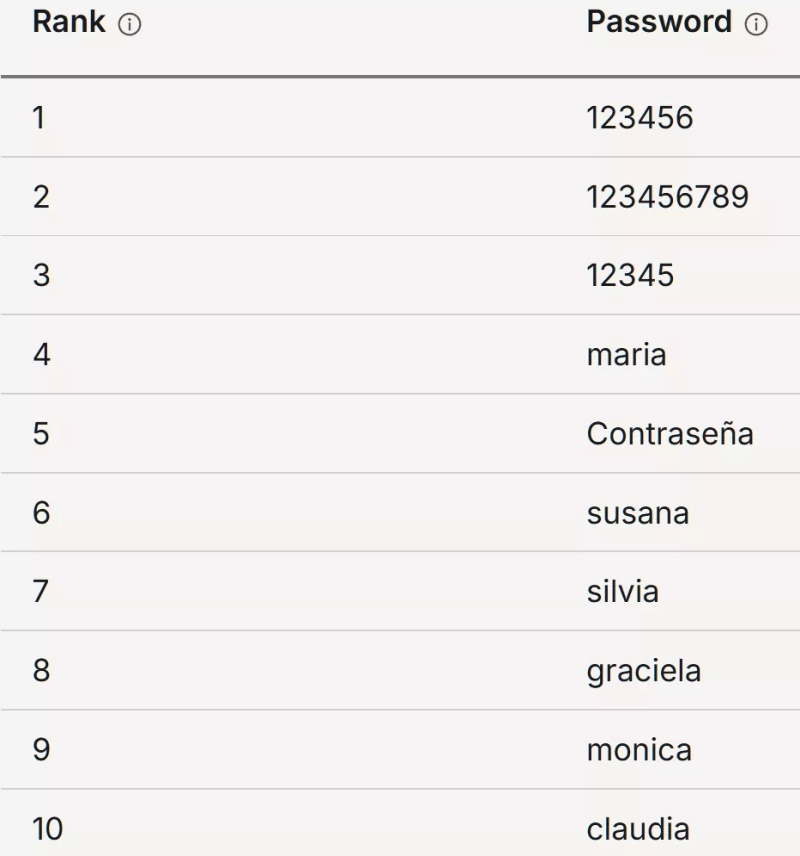

В соответствии с давним стереотипом, чем старше человек, тем он менее технически подкован. Но, похоже, это обобщение не всегда верно, особенно когда речь идёт о паролях. Аналитическая компания NordPass опубликовала сегодня список популярных паролей, разделённый по возрастным группам. Объединяет все поколения похожий набор слабых и неудачных паролей, причём самые легко угадываемые пароли используют представители молодого «поколения Z» — зумеры.

Источник изображения: unsplash.com Казалось бы, логично предположить, что представители «поколения Z», родившиеся в период с 1997 по 2007 год, должны использовать самые надёжные пароли, ведь они выросли в эпоху интернета и про цифровую безопасность знают не понаслышке. Но эта группа, похоже, худшая из всех. «12345» — самый распространённый пароль среди этой группы. Порядковые номера, начинающиеся с 1, встречаются шесть раз в первой десятке, а вечный «password» занимает пятое место. Есть несколько говорящих о возрасте записей, таких как «skibidi» и «assword».  У «миллениалов» (1981–1996) дела обстоят ненамного лучше, но, по крайней мере, самый популярный пароль «123456» здесь содержит дополнительную цифру. Порядковые номера составляют бо́льшую часть этого списка, хотя он также включает в себя немного более сложные для угадывания «Contraseña» и «mustufaj».  В списке «поколения X» (1965–1980) встречается больше имён, но первые места также заняты наборами цифр в возрастающем порядке.  Похожие пароли выбирают и представители самого возрастного поколения бэби-бумеров (1946–1964).  Поколение «молчаливых» (родившихся до 1946 года) также предпочитает использовать имена, а не числа.  NordPass отмечает, что вариации самых распространённых имён и фамилий в каждой стране часто встречаются в списках самых популярных паролей региона, например, kristian123. Тот факт, что «12345» или «123456» были самыми распространёнными среди всех поколений, — печально знакомая картина. А пароль «123456» десятилетиями занимает почётную первую строчку в списках самых популярных паролей всех стран и народов. В ЕС готовят конец эпохе раздражающих cookie-окон — всё решится на уровне браузера

19.11.2025 [17:49],

Сергей Сурабекянц

Политика ЕС в отношении согласия на использование файлов cookie была раздражающей и неизбежной частью веб-серфинга в Европе с момента её введения в 2018 году. Но ситуация должна в ближайшее время кардинально измениться благодаря предложениям, анонсированным Еврокомиссией. Новые правила позволят устанавливать настройки для файлов cookie на уровне браузера без надоедливых окон с предложениями принять или отклонить их.

Источник изображения: unsplash.com Вместо того, чтобы нажимать «Принять», «Принять только необходимые» или «Отклонить» во всплывающем окне с запросом на использование файлов cookie для каждого сайта, ЕС готовится ввести правила, которые позволят пользователям устанавливать настройки для файлов cookie на уровне веб-обозревателя. «Люди смогут централизованно устанавливать свои настройки конфиденциальности, например, через браузер, и сайты должны их соблюдать, — пояснил замысел представитель Еврокомиссии. — Это значительно упростит работу пользователей в интернете». Это ключевое изменение является частью нового цифрового пакета предложений по упрощению цифровых правил ЕС. Изначально запросы на использование файлов cookie будут изменены на упрощённые запросы с одним щелчком мыши, прежде чем поддержка новых правил появится в браузерах. Сайты будут обязаны соблюдать правила использования файлов cookie как минимум в течение шести месяцев. ЕС также требует, чтобы владельцы сайтов не использовали всплывающие запросы о файлах cookie для посторонних целей, например, для подсчёта посещаемости, чтобы снизить количество всплывающих окон. Огромное количество всплывающих запросов об использовании файлов cookie приводит к тому, что раздражённые пользователи нажимают любую кнопку, чтобы быстрее получить доступ к ресурсу, вместо того, чтобы беспокоиться о своей конфиденциальности. По словам Еврокомиссии, «сегодняшнее предложение модернизирует правила использования файлов cookie, предоставляя ту же надёжную защиту для устройств, позволяя гражданам самостоятельно решать, какие файлы cookie размещать на своих подключённых устройствах […] и что происходит с их данными». Новый цифровой пакет предложений будет направлен в Европарламент для одобрения 27 государствами-членами ЕС. Этот процесс может занять некоторое время, но всплывающие окна с запросами о файлах cookie, похоже, скоро перестанут надоедать пользователям. Миллионы компьютеров Dell оказались под угрозой взлома — спасительный патч уже вышел

14.11.2025 [09:33],

Анжелла Марина

Компания Dell опубликовала экстренное уведомление для пользователей программного обеспечения Dell Display and Peripheral Manager (DDPM), настоятельно рекомендуя обновить его до версии 2.1.2.12 или новее. Это обновление содержит патч, устраняющий опасную уязвимость, связанную с необоснованным повышением привилегий в установщике. Данная уязвимость, задокументированная как CVE-2025-46430, может быть использована злоумышленниками в Windows для получения полных системных прав или прав администратора на целевом компьютере.

Источник изображения: Dell Как сообщает HotHardware, особую угрозу уязвимость представляет для предприятий, чья инфраструктура построена на продуктах Dell. При этом, хотя предупреждение в первую очередь адресовано пользователям ПК Dell, сфера потенциального воздействия данной проблемы может распространяться на всех владельцев оборудования и периферийных устройств Dell, у которых установлено данное программное обеспечение. В самой компании заявили, что под угрозой находятся «миллионы ПК», и призвали всех пользователей немедленно загрузить последнюю версию DDPM. Это не первая серьёзная проблема с безопасностью, обнаруженная в продукции Dell в этом году. Ещё в августе критическая уязвимость была выявлена в микропрограммном обеспечении компании, которая позволяла злоумышленникам получать доступ к оперативной памяти компьютеров и изменять её содержимое, что также вынудило Dell выпустить срочные обновления. Текущая уязвимость в DDPM, как сообщается, не затрагивает уровень прошивки. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |