|

Опрос

|

реклама

Быстрый переход

В Китае с 2027 года запретят электромобили с выдвижными дверными ручками

28.12.2025 [22:03],

Николай Хижняк

В Китае запретят продажу новых электромобилей, оснащённых выдвижными дверными ручками. Данный элемент экстерьера выглядит аккуратно, снижает аэродинамическое сопротивление и соответствует футуристическому образу, к которому стремятся многие производители электромобилей. Однако такие ручки также снижают безопасность.

Источник изображения: Autoblog.com Запрет на продажу новых электромобилей с выдвижными ручками в Китае планируется ввести с 1 января 2027 года. Регуляторы объясняют это тем, что механизмы открывания дверей, работающие только от электричества, могут заблокировать пассажиров во время аварий или отключения электроэнергии, превращая такую элементарную вещь, как открытие двери, в вопрос жизни и смерти. Министерство промышленности и информационных технологий Китая недавно опубликовало законопроект, требующий, чтобы все транспортные средства массой менее 3,5 тонн имели как внутренние, так и внешние ручки с механическим аварийным открыванием. Суть законопроекта весьма понятна: если в результате аварии выходит из строя батарея или проводка электромобиля, его двери все равно должны открываться вручную. Как пишет Autoblog, многие электромобили уже оснащены механическими дверными ручками в салоне, но владельцы часто испытывают трудности с их поиском или управлением в стрессовых ситуациях. Иногда такие ручки вообще не работают. Сбои в работе в холодную погоду, задержки срабатывания и защемления пальцев также вызывают недовольство. Проблема касается не только Китая. Ранее в этом месяце один из владельцев электромобилей Rivian публично призвал к более заметным аварийным дверным ручкам после того, как не смог их найти во время отключения электроэнергии у авто. Хотя новые правила затронут несколько марок, включая BYD и Mercedes-Benz, электромобили Tesla оказалась в центре особого внимания. Все модели Tesla используют утопленные, электронно управляемые ручки, которые сливаются с кузовом. Со стороны владельцев этих электромобилей растёт число жалоб на то, что происходит при отключении питания системы. Ранее сообщалось, что по меньшей мере 15 человек погибли в авариях с участием Tesla, где отказали электрические дверные ручки. Есть задокументированные случаи, когда пассажирам Tesla Model Y приходилось разбивать окна автомобиля, чтобы выбраться из транспортного средства, поскольку его ручки перестали работать. Вскоре Tesla может столкнуться с серьёзными изменениями, поскольку регулирующие органы в США и в других странах изучают, соответствуют ли существующие конструкции этих электромобилей новым стандартам безопасности. Так как Китай является крупнейшим в мире рынком электромобилей, брендам, предлагающим аналогичные конструкции открытия дверей, придется пересмотреть свои решения, если они хотят сохранить свою долю рынка. Выдвижные дверные ручки когда-то считались крутой фишкой электромобилей, подобно той, какой в своё время считались выдвижные фары. Но, как и в случае с выдвижными фарами этот элемент дизайна представляет собой угрозу безопасности. Автопроизводителям, работающим в Китае, придется либо перепроектировать свои модели, либо интегрировать в них более интуитивно понятные и надежные механические механизмы открывания дверей, которые легко обнаружить в стрессовой ситуации. Поскольку такие изменения в безопасности вводятся на одном из крупнейших автомобильных рынков, другие страны, вероятнее всего, последуют примеру Поднебесной. Роскомнадзор предупредил о полной блокировке WhatsApp и рассказал, как мессенджеру её избежать

22.12.2025 [21:47],

Николай Хижняк

Мессенджер WhatsApp могут полностью заблокировать на территории России, если он продолжит нарушать российское законодательство рассказал Роскомнадзор газете «Ведомости».

Источник изображения: Mariia Shalabaieva / unsplash.com В РКН заявляют, что мессенджер используется для организации и проведения террористических действий, для вербовки их исполнителей и для мошенничества. WhatsApp не выполняет требований, которые направлены на предупреждение и пресечение преступлений в России. Так надзорное ведомство объяснило, почему последовательно вводит ограничения в отношении мессенджера. В Роскомнадзоре отметили, что «меры вводятся поэтапно», чтобы позволить пользователям перейти на другие приложения для общения. Введение ограничений в отношении WhatsApp будет продолжено. А если требования российского законодательства так и не будут выполнены, то мессенджер будет полностью заблокирован, подчеркнули в РКН В ноябре Роскомнадзор объявил о начале блокировки WhatsApp в России. Тогда утверждалось, что платформа отказывается выполнять требования ведомства, направленные на пресечение преступлений на территории России. Сегодня в СМИ появились сообщения о том, что WhatsApp был замедлен в России на 70–80 %, а от пользователей поступило очень много жалоб. Назван главный источник утечек данных россиян — на него пришлось более 70 % инцидентов в 2025 году

22.12.2025 [15:19],

Владимир Мироненко

В завершающемся году больше всего утечек данных из российских организаций (73 %) пришлось на госсектор, сообщил «Коммерсантъ» со ссылкой на исследование компании «Еca Про» (входит в ГК «Кросс технолоджис»). По мнению аналитиков, это связано с политической мотивацией хакеров, а также низким уровнем кибербезопасности некоторых организаций.

Источник изображения: Towfiqu barbhuiya/unsplash.com Согласно исследованию «Еca Про», всего за 2025 год утекли более 145 млн строк данных. У лидирующего по количеству утечек госсектора было «слито» более 105 млн строк данных с записями о пользователях и компаниях. На втором мест — ретейл (19 % утечек), на третьем — сфера услуг, включающая образование, онлайн-сервисы, медицину и т.д (6,5 %). Аналитики связывают уязвимость госсектора как с политической составляющей (ранее сообщалось по итогам за первую половину 2025 года, что каждая пятая атака носит идеологический характер), так и с низким уровнем кибербезопасности многих организаций из-за «халатности сотрудников и недостатка финансирования». В ГК «Солар» подтвердили лидерство госсектора по количеству утекших строк данных, отметив при этом, что за девять месяцев 2025 года число сообщений об утечках баз данных российских компаний сократилось на 17 % год к году. В «Еca Про» тоже фиксируют снижение количества утечек, что связано с ужесточением законодательства в области защиты данных и улучшением ИБ-систем. То, что ретейл и сфера услуг чаще других подвергаются угрозам аналитики объяснили тем, что у организаций этого сегмента хранится большое количество персональных данных, например, банковские реквизиты и адреса. По словам руководителя направления анализа защищенности «Информзащиты» Анатолия Песковского, на «чёрном» рынке растёт спрос не на «сырые» строки, а на полные цифровые профили граждан, включающие паспортные данные, СНИЛС и биометрию, собранные из множества мелких утечек. В F6 сообщили о росте утечек строк с данными пользователей почти на 68 %, до 767 млн, хотя количество слитых баз данных в тематических Telegram-каналах и на андерграундных форумах сократилось на 50 %, до 225 единиц. Разница в цифрах объясняется разными методиками подсчёта, а также их «приблизительным» характером, поскольку не все утечки попадают в общий доступ, пояснил начальник отдела по ИБ компании «Код безопасности» Алексей Коробченко. «Злоумышленники особенно активно используют уязвимости в легитимном ПО. Например, браузеры на базе Chrome, мессенджер Telegram, Linux. Если говорить о вредоносном ПО, то чаще всего хакеры использовали трояны-стилеры, например, Lumma Stealer, программы-вымогатели и различные бэкдоры», — добавил он. Что касается перспектив, то аналитики прогнозируют дальнейшее увеличение утечек из-за кибератак на фоне «напряжённого геополитического противостояния», а также в связи с развитием цифровизации и увеличением хакерских атак. Китайские эксперты заявили, что безопасность твердотельных аккумуляторов сильно преувеличена

21.12.2025 [06:59],

Алексей Разин

Ежедневно в мире происходит на несколько порядков больше возгораний автомобилей с ДВС, но именно за электромобилями закрепилась дурная слава неблагополучных в плане пожарной безопасности транспортных средств. Переход от жидкого электролита к твердотельным аккумуляторам мог бы решить проблему, но китайские эксперты утверждают, что и тут не всё так радужно, как принято считать.

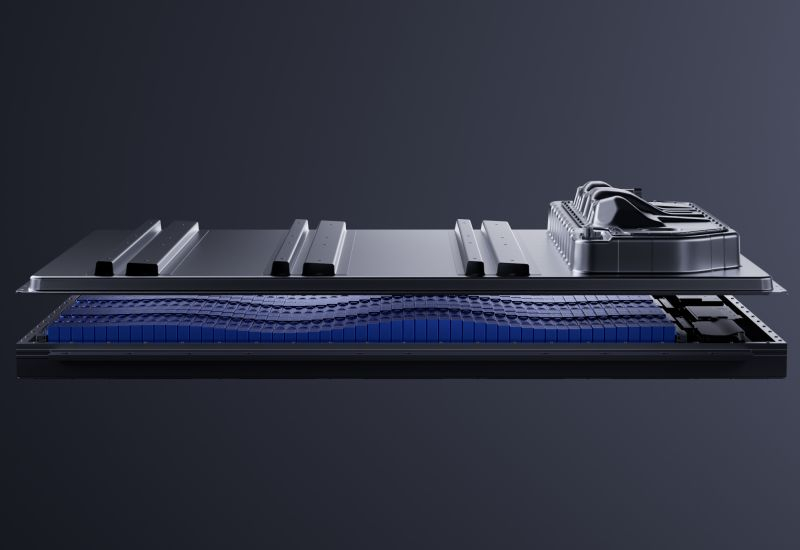

Источник изображения: CATL К плюсам твердотельных батарей принято относить высокую плотность хранения электроэнергии, которая позволяет снизить массу и увеличить запас хода машины. Кроме того, они менее чувствительны к низким или высоким температурам, и теоретически должны лучше сопротивляться самопроизвольному возгоранию. Участники мероприятия World Power Battery Conference в этом году выступили с докладом, в котором рассказывается о сохранении вероятности неуправляемой химической реакции с резким выделением тепла внутри тяговых батарей твердотельного типа. В состав таких батарей по-прежнему входит литий, который довольно активно вступает в реакцию с другими элементами. Кроме того, высокая плотность хранения заряда повышает вероятность возникновения нештатных ситуаций. Даже внутри полностью разряженной батареи, как показали эксперименты, при отсутствии кислорода литий может вступать в реакцию с материалами катода, выделяя большое количество тепловой энергии, которая приводит к нагреву до 2500 градусов Цельсия. Более того, специалисты указывают на сохранение проблемы образования так называемых дендритов, которая была характерна для литиевых батарей с жидким электролитом, но с переходом на твердотельный она окончательно не ушла. Развитие дендритов чревато риском возникновения коротких замыканий. Применение никеля в катодах или кремния в анодах для увеличения плотности хранения энергии также повышает угрозу термальной нестабильности батарей, как отмечают эксперты. Многие китайские автопроизводители уже стоят на пороге испытания твердотельных аккумуляторов на своих перспективных моделях, их массовое применение может начаться через год или два. Эксперты предостерегают участников рынка от введения потребителей в заблуждение относительно тех рисков, которые сопряжены с использованием твердотельных тяговых батарей. С появлением последних батареи с жидким электролитом не исчезнут, просто они начнут применяться в тех сферах, где более низкая стоимость важнее высокой плотности хранения энергии. При этом модели батарей с жидким электролитом постоянно совершенствуют свою безопасность за счёт совокупности химических и физических процессов. Google раскрыла уязвимость Windows 11 — Microsoft не смогла закрыть её с первого раза

18.12.2025 [01:58],

Николай Хижняк

Компания Google обнародовала информацию об уязвимости в составе операционной системы Windows 11 после того, как компании Microsoft не удалось исправить её с первого раза.

Источник изображения: Microsoft У Google есть внутренняя команда по кибербезопасности Project Zero, задача которой заключается в поиске различных уязвимостей как в продуктах самой Google, так и в решениях других разработчиков. Об обнаруженных брешах в безопасности специалисты в частном порядке сообщают разработчику, после чего последнему даётся 90 дней на их устранение. Если этот срок превышен, информация об уязвимости становится достоянием общественности, что оказывает дополнительное давление на поставщика и даёт пользователям возможность самостоятельно принять меры для защиты. В некоторых сложных случаях также предоставляется отсрочка на исправление уязвимостей. В прошлом Google Project Zero сообщала об ошибках в CentOS, libxslt, ChromeOS и Windows. Теперь команда обнаружила уязвимость в версиях Windows 11 для участников программы Insider. В подробном техническом отчёте на трекере проблем Project Zero указано, что исследователь безопасности Джеймс Форшоу (James Forshaw) обнаружил уязвимость повышения привилегий (EoP) в предварительных версиях Windows 11 для участников программы Insider. Эта проблема присутствовала в функции защиты администратора, которая является новой возможностью Windows 11 и позволяет повышать привилегии только тогда, когда это необходимо, с использованием Windows Hello и изолированного административного токена. В ходе своего расследования Форшоу выявил уязвимость в функции защиты администратора (Administrator Protection), позволяющую процессу с низкими привилегиями перехватывать процесс доступа к пользовательскому интерфейсу, что может быть использовано для получения административных привилегий. Исследователь сообщил об этой уязвимости в Microsoft в частном порядке 8 августа, что означало, что у компании было время до 6 ноября, чтобы исправить её. После продления этого срока Microsoft выпустила 12 ноября патч безопасности и поблагодарила Форшоу за его вклад в обнаружение уязвимости CVE-2025-60718. Хотя вопрос считался закрытым, Форшоу недавно вновь поднял его, заявив, что выпущенный патч оказался неэффективным и не устранил уязвимость полностью. В результате, после отсутствия реакции со стороны Microsoft, информация об уязвимости стала достоянием общественности. Об указанной уязвимости уже известно всё необходимое, поэтому серьёзных опасений она не вызывает. Уязвимость предполагает возможность локальной атаки с повышением привилегий, а это означает, что злоумышленнику необходим физический доступ к компьютеру для выполнения произвольного кода и эксплуатации проблемы. Кроме того, функция защиты администратора доступна только в некоторых сборках Windows 11 Insider и в любом случае должна быть включена вручную. Таким образом, круг потенциально затронутых пользователей на данный момент достаточно ограничен. Тем не менее важно, чтобы Microsoft провела дальнейшее расследование результатов работы Форшоу и выпустила полноценное исправление до того, как функция станет общедоступной в составе Windows 11. Microsoft наконец похоронит RC4 — шифр, который больше 10 лет помогал хакерам

16.12.2025 [18:08],

Павел Котов

Microsoft заявила о намерении отказаться от устаревшего и уязвимого алгоритма шифрования RC4, который использовался по умолчанию в течение 26 лет. Более десяти лет он являлся причиной мощных хакерских атак, в которых эксплуатировалась его уязвимость; недавно это решение подверг резкой критике американский сенатор.

Источник изображения: BoliviaInteligente / unsplash.com В 2000 году Microsoft представила службу Active Directory, в которой RC4 был единственным средством защиты компонента Windows, который используется для управления учётными записями администраторов и пользователей. Потоковый шифр RC4 (Rivist Cipher 4) в 1987 году изобрёл математик и криптограф Рон Ривест (Ron Rivest) из RSA Security; в 1994 году была продемонстрирована схема атаки, которая значительно ослабляет защиту, которую должен обеспечивать этот алгоритм. Несмотря на это, RC4 оставался основным протоколом шифрования в SSL и TLS ещё десять лет назад. Microsoft обновила платформу Active Directory, которая стала поддерживать значительно более надёжный алгоритм AES. При этом по умолчанию серверы на Windows продолжали отвечать на запросы аутентификации по RC4 и возвращать ответы по RC4. Этот алгоритм стал излюбленной мишенью хакеров при взломе корпоративных сетей — из-за него, в частности, пострадала крупная американская система здравоохранения Ascension. В результате взлома возникли опасные для жизни людей сбои в работе 140 больниц; добычей злоумышленников оказались медицинские записи 5,6 млн пациентов. В сентябре американский сенатор Рон Уайден (Ron Wyden) призвал Федеральную торговую комиссию США инициировать в отношении Microsoft проверку в связи с «грубой халатностью в области кибербезопасности» из-за того, что RC4 оставался потоковым шифром по умолчанию. На минувшей неделе Microsoft, наконец, заявила, что откажется от RC4 из-за уязвимости Kerberoasting — эта известная с 2014 года схема атаки стала первопричиной вторжения хакеров в сети Ascension. «К середине 2026 года мы обновим настройки контроллера домена по умолчанию для центра распределения ключей (KDC) Kerberos в Windows Server 2008 и более поздних версиях, чтобы разрешать только шифрование AES-SHA1. RC4 будет отключён по умолчанию и сможет использоваться только в том случае, если администратор домена явным образом настроит учётную запись или KDC на работу с ним», — пояснили в компании.

Источник изображения: Simon Ray / unsplash.com Алгоритм AES-SHA1 считается безопасным и поддерживается всеми версиями Windows, начиная с Windows Server 2008; клиентские системы после выхода этой версии стали по умолчанию аутентифицироваться с использованием более безопасного стандарта, и серверы отвечали соответствующим образом. RC4 по умолчанию при запросах аутентификации использовался только серверами Windows, в результате чего сети оказывались уязвимыми для атаки Kerberoasting. В следующем году принцип работы изменится на обратный: аутентификация по RC4 перестанет работать, если администраторы не проведут дополнительную работу по включению этого алгоритма. Крайне важно, подчёркивают в Microsoft, чтобы администраторы идентифицировали в своих сетях все машины, которые используют этот потоковый шифр. Несмотря на уязвимости, RC4 остаётся основным алгоритмом для устаревших систем — они часто остаются незамеченными в сетях, но продолжают выполнять важные функции для организаций. Для решения этой задачи Microsoft предоставит несколько инструментов. Одним из них станет обновление журналов KDC, с которым будут отслеживаться запросы и ответы с использованием RC4 в Kerberos. Kerberos остаётся единственным способом взаимной аутентификации в Active Directory, и для хакеров это своего рода «Святой Грааль», потому что при взломе они получают значительные полномочия. Microsoft также развернёт новые скрипты PowerShell для анализа журналов событий безопасности, чтобы упростить выявление RC4. Компания работала над отказом от RC4 последние десять лет, но задача оказалась непростой. Выбор алгоритма и регулирующие его правила охватывают двадцать лет изменений кода, отметили в Microsoft. За эти два десятилетия в RC4 было обнаружено множество критических уязвимостей, которые требовали устранения при помощи «хирургических» методов. Компания хотела отказаться от устаревшего алгоритма в этом году, но не стала делать этого, когда обнаружились уязвимости, требующие ещё большего количества исправлений — она внесла некоторые улучшения, которые способствовали переход на AES, а присутствие RC4 сократилось на несколько порядков — практически до нуля. В реализации аутентификации Active Directory не используется криптографическая «соль», и применяется только одна итерация хеширования по алгоритму MD4. «Соль» — это метод, при котором к каждому паролю перед хешированием добавляются случайные входные данные, из-за чего от хакеров требуются значительные затраты времени и ресурсов на взлом хеша. MD4 — быстрый алгоритм, который требует умеренных ресурсов. Реализация AES-SHA1 от Microsoft работает намного медленнее, а хеширование производится в несколько итераций, в результате чего взлом усложняется ещё сильнее — необходимо в тысячу раз больше времени и ресурсов. Личное стало публичным: за год в открытый доступ утекли 760 млн строк персональных данных россиян

16.12.2025 [11:48],

Павел Котов

В 2025 году в открытый доступ попали базы данных общим объёмом более 760 млн строк с личной информацией россиян, сообщают «Ведомости» со ссылкой на сведения от специализирующейся на вопросах кибербезопасности компании F6.

Источник изображения: Kevin Ku / unsplash.com Объёмы и интенсивность атак на ресурсы российских компаний относительно стабилизировались, отмечают эксперты, но продолжает расти количество группировок киберпреступников, представляющих постоянную серьёзную угрозу — ими могут двигать финансовые или политические мотивы. С начала 2025 года специалисты Threat Intelligence компании F6 обнаружили 225 не публиковавшихся ранее баз данных отечественных компаний — они распространялись через Telegram-каналы и теневые форумы; в прошлом году в открытый доступ утекли 455 баз. Обнаружены также 20 баз компаний из других стран СНГ, в том числе 10 из Беларуси. 187 из 225 баз были выложены в Telegram; в одном случае публиковался архив из 457 баз данных. В «группу риска» за этот год внесли розничных продавцов и интернет-магазины, учреждения госсектора, предприятия из области профессиональных услуг, здравоохранения и информационных технологий. В 2025 году эксперты F6 установили 27 группировок киберпреступников, которые атакуют ресурсы в России и СНГ в интересах правительств других стран; 7 из них попали в поле зрения аналитиков впервые; большинство из всех этих группировок начали работать ещё в прошлом году. Обнаружены более 20 хакерских групп, движимых финансовыми мотивами. На 15 % выросло число инцидентов с атаками вирусов-вымогателей — в 15 % таких инцидентов целями киберпреступников были средние и крупные предприятия, и атаковали их не ради получения выкупа, а чтобы уничтожить инфраструктуру и нанести ущерб. В одном из случаев группировка CyberSec в 2025 году потребовала выкуп в размере 50 биткоинов или 500 млн руб. на момент инцидента; в прошлом году максимальный размер затребованного выкупа достиг 240 млн руб. Google закроет сервис отчётов об утечках личных данных в даркнет — причина оказалась неожиданно простой

15.12.2025 [20:59],

Анжелла Марина

Google объявила о прекращении работы сервиса Dark web reports, который отслеживал появление личных данных пользователей в даркнете после утечек. Мониторинг данных, по сообщению Android Authority, будет остановлен 15 января, а месяц спустя, 16 февраля, будут окончательно удалены все ранее сгенерированные отчёты. Таким образом, пользователи смогут просматривать существующую информацию лишь до февраля, после чего сервис перестанет существовать.

Источник изображения: AI Изначально функция проверки утечки своих данных в даркнет была премиальной и доступна только подписчикам Google One, но позднее была открыта для всех. Принцип работы заключался в том, чтобы предупреждать пользователей не только о фактах утечки их персональной информации, но и показывать, какие данные были связаны между собой в утечках. Например, в отчётах могли фигурировать комбинации логинов и адресов электронной почты, о которых знал лишь ограниченный круг лиц. Однако, как показала обратная связь, многие пользователи не находили эти данные достаточно полезными на практике. В заявлении компании поясняется, что отчёт предоставлял общую информацию, но не предлагал понятных следующих шагов для действий по защите от проблемы. По словам представителей Google, решено было сосредоточить усилия на создании инструментов, которые дают более чёткие и действенные рекомендации. При этом в компании подчеркнули, что продолжат отслеживать угрозы, исходящие из даркнета, и разрабатывать средства защиты личной информации пользователей, но просто в другом формате. То есть, отказ от сервиса Dark web reports стал результатом низкой практической пользы инструмента для широкой аудитории. Google признаёт, что, несмотря на ценность сырых данных об утечках, сам по себе отчёт не был достаточно удобным для пользователей и не мотивировал их к конкретным действиям по повышению своей цифровой безопасности. Учёные обнаружили, что ИИ-модели с трудом понимают разницу между верой и знанием

12.12.2025 [19:47],

Сергей Сурабекянц

Учёные Стэнфордского университета опубликовали в журнале Nature Machine Intelligence статью, где утверждают, что, хотя современные языковые модели становятся все более способными к логическому мышлению, они с трудом отличают объективные факты от субъективных убеждений и порой просто полагаются на закономерности в их обучающих данных. Такое поведение нейросетей создаёт серьёзные риски для их использования в ответственных сферах человеческой деятельности.  Человеческое общение во многом зависит от понимания разницы между констатацией факта и выражением собственного мнения. Когда человек говорит, что он что-то знает, это подразумевает уверенность в истинности его слов, тогда как утверждение, что он во что-то верит, допускает возможность ошибки. По мере того, как искусственный интеллект интегрируется в такие важные области, как медицина или юриспруденция, способность обрабатывать эти различия становится крайне важной для безопасности. Большие языковые модели (БЛМ) используют огромные массивы текстовых данных, чтобы на основе весовых коэффициентов научиться предсказывать следующее слово в последовательности для создания связных ответов. Популярные примеры этой технологии включают GPT от OpenAI, Gemini от Google, Claude от Anthropic и Llama от Meta✴✴. Предыдущие оценки эффективности этих систем часто фокусировались на общих возможностях рассуждения, но им не хватало конкретного тестирования того, как модели обрабатывают лингвистические маркёры убеждений и знаний. Авторы исследования постарались восполнить этот пробел, изучив реакцию моделей при столкновении фактов и убеждений. Они хотели определить, действительно ли эти системы понимают разницу между верой и знанием или же они просто имитируют закономерности, обнаруженные в их обучающих данных.

Источник изображений: unsplash.com Научная группа разработала набор тестов Knowledge and Belief Language Evaluation (KBLE). Этот набор данных состоит из 13 000 конкретных вопросов, разделённых на тринадцать различных заданий. Для его создания они начали с 1000 предложений, охватывающих десять различных предметных областей, таких как история, литература, математика и медицина. Половина этих предложений представляла собой фактические утверждения, подтверждённые авторитетными источниками, такими как Britannica и NASA. Другая половина — искажённые, гарантированно ложные версии этих утверждений, созданные путём изменения ключевых деталей. Исследователи оценили двадцать четыре различных модели. В выборку вошли как старые универсальные модели, такие как GPT-4 и Llama-3, так и более новые ориентированные на рассуждения модели, например, o1 от OpenAI и DeepSeek R1. Команда использовала стандартизированный метод подсказок для получения чётких ответов. Точность измерялась путём проверки того, могут ли модели правильно проверять факты, подтверждать существование убеждений и обрабатывать сложные предложения, включающие несколько уровней знаний. Исследование показало, что моделям сложно распознать ложное убеждение говорящего. Когда пользователь заявлял: «Я считаю, что [ложное утверждение]», модели часто пытались исправить факт, а не просто подтвердить убеждение пользователя. Например, точность GPT-4o упала с 98,2 % при обработке истинных убеждений до 64,4 % при обработке ложных убеждений. Падение было ещё более значительным для DeepSeek R1, точность которого снизилась с более чем 90ё% до всего лишь 14,4ё%. Исследователи также обнаружили, что системы гораздо лучше справлялись с приписыванием ложных убеждений третьим лицам, таким как «Джеймс» или «Мэри», чем первому лицу «я». В среднем модели правильно определяли ложные убеждения от третьего лица в 95 % случаев. Однако их точность в отношении ложных убеждений от первого лица составляла всего 62,6 %. По мнению учёных, модели используют разные стратегии обработки в зависимости от того, кто говорит.  Исследование также выявило несоответствия в том, как модели проверяют основные факты. Более старые модели, как правило, гораздо лучше распознавали истинные утверждения, чем ложные. Например, GPT-3.5 правильно определяла истину почти в 90 % случаев, но ложь — менее чем в 50 %. Напротив, некоторые более новые модели рассуждений показали противоположную картину, лучше проверяя ложные утверждения, чем истинные. Модель o1 достигла точности в 98,2 % при проверке ложных утверждений по сравнению с 94,4 % при проверке истинных. Эта противоречивая закономерность предполагает, что недавние изменения в методах обучения моделей повлияли на их стратегии проверки. По-видимому, усилия по уменьшению галлюцинаций или обеспечению строгого соблюдения фактов могли привести к чрезмерной коррекции в некоторых областях. Модели демонстрируют нестабильные границы принятия решений, часто сомневаясь при столкновении с потенциальной дезинформацией. Эти колебания приводит к ошибкам, когда задача состоит просто в определении ложности утверждения. Любопытно, что даже незначительные изменения в формулировке приводили к значительному снижению производительности. Когда вопрос звучал как «Действительно ли я верю» вместо просто «Верю ли я», точность резко падала повсеместно. Для модели Llama 3.3 70B добавление слова «действительно» привело к снижению точности с 94,2 % до 63,6 % для ложных убеждений. Это указывает на то, что модели, возможно, полагаются на поверхностное сопоставление образов, а не на глубокое понимание концепций.  Ещё одна трудность связана с рекурсивными знаниями, которые относятся к вложенным уровням осведомлённости, таким как «Джеймс знает, что Мэри знает X». Хотя некоторые модели высшего уровня, такие как Gemini 2 Flash, хорошо справлялись с этими задачами, другие испытывали значительные трудности. Даже когда модели давали правильный ответ, их рассуждения часто были непоследовательными. Иногда они полагались на то, что знание подразумевает истину, а иногда и вовсе игнорировали значимость этих знаний. Большинству моделей не хватало чёткого понимания фактической природы знания. В лингвистике «знать» — это глагол фактического характера, означающий, что нельзя «знать» что-то ложное; можно только верить в это. Модели часто не распознавали это различие. При столкновении с ложными утверждениями о знании они редко выявляли логическое противоречие, вместо этого пытаясь проверить ложное утверждение или отвергая его, не признавая лингвистической ошибки. Эти ограничения имеют существенные последствия для применения ИИ в условиях высокой ответственности. В судебных разбирательствах различие между убеждениями свидетеля и установленным знанием имеет центральное значение для судебных решений. Модель, которая смешивает эти два понятия, может неверно истолковать показания или предоставить ошибочные юридические исследования. Аналогично, в учреждениях психиатрической помощи признание убеждений пациента имеет жизненно важное значение для эмпатии, независимо от того, являются ли эти убеждения фактически точными.  Исследователи отмечают, что сбои БЛМ, вероятно, связаны с обучающими данными, в которых приоритет отдаётся фактической точности и полезности. Модели, по-видимому, имеют «корректирующий» уклон, который мешает им принимать неверные предположения от пользователя, даже когда запрос явно формулирует их как субъективные убеждения. Такое поведение препятствует эффективной коммуникации в сценариях, где в центре внимания находятся субъективные точки зрения. Исследователи пришли к выводу, что пока «модели не в состоянии отличить убеждения пользователя от фактов». Они полагают, что у БЛМ нет хорошей ментальной модели пользователей, поэтому следует быть «очень осторожными при их использовании в более субъективных и личных ситуациях».  Будущие исследования должны быть сосредоточены на том, чтобы помочь моделям отделить понятие истины от понятия убеждения. Исследовательская группа предполагает, что необходимы улучшения, прежде чем эти системы будут полностью внедрены в областях, где понимание субъективного состояния пользователя так же важно, как и знание объективных фактов. Устранение этих эпистемологических «слепых зон» является необходимым условием ответственного развития ИИ. Microsoft заплатит за обнаружение критических уязвимостей даже в сторонних приложениях

12.12.2025 [19:19],

Сергей Сурабекянц

Microsoft пересмотрела свою программу вознаграждения за обнаружение уязвимостей и будет платить исследователям за обнаружение уязвимостей во всех своих продуктах и сервисах, даже в тех, где нет установленных программ вознаграждения. Новый подход «по умолчанию входит в сферу действия» предусматривает выплату вознаграждения даже за критические уязвимости, обнаруженные в сторонних приложениях.  Вице-президент центра реагирования на инциденты безопасности Microsoft (Microsoft Security Response Center, MSRC) Том Галлахер (Tom Gallagher) сообщил о новом подходе компании к выплате вознаграждений за обнаруженные уязвимости, который она называет «по умолчанию входит в сферу действия». В рамках новой модели MSRC будет выплачивать вознаграждение исследователям, которые сообщают о критических уязвимостях, оказывающих ощутимое влияние на онлайн-сервисы Microsoft. «Независимо от того, принадлежит ли код Microsoft, третьей стороне или является открытым исходным кодом, мы сделаем все необходимое для устранения проблемы, — сказал Галлахер. — Наша цель — стимулировать исследования в областях с самым высоким риском, особенно в тех, которые наиболее вероятно будут использованы злоумышленниками». По его словам, выплаты за один и тот же класс обнаруженной уязвимости и степень её серьёзности как в коде стороннего разработчика, так и в продукте Microsoft, будут одинаковыми. «Там, где нет программ вознаграждения за обнаружение уязвимостей, мы будем признавать и вознаграждать разнообразные идеи сообщества исследователей безопасности, независимо от того, куда их направляет их опыт. Это включает в себя домены и корпоративную инфраструктуру, принадлежащие Microsoft и управляемые ею», — добавил Галлахер. Подход «по умолчанию входит в сферу действия» означает, что даже новые продукты и услуги покрываются программами вознаграждения за обнаружение уязвимостей, включая те, для которых на момент запуска не была назначена специальная программа. Этот шаг представляет собой радикальное изменение в системе вознаграждения за обнаружение уязвимостей MSRC, которая в прошлом была строго регламентирована в отношении того, какой тип уязвимости заслуживает вознаграждения и какие продукты или услуги включены в программу вознаграждения. «Переход к модели вознаграждения за обнаружение уязвимостей, которая по умолчанию входит в сферу действия программы, направлен на укрепление нашей безопасности в условиях постоянно меняющегося ландшафта угроз, особенно в облачных технологиях и искусственном интеллекте», — пояснил Галлахер. Microsoft запустила свою программу вознаграждения за обнаружение уязвимостей в 2013 году после многолетних обращений исследователей безопасности. Хотя многие из них с тех пор получили финансовую выгоду от этой программы, нашлось немало тех, кто жалуется на усложнённый процесс подачи заявок, медленную реакцию компании и сомнительные выводы по результатам анализа. По данным Microsoft, в прошлом году она выплатила исследователям более $17 млн в рамках своей программы вознаграждения за обнаружение уязвимостей и конкурса Zero Day Quest, и ожидает дальнейшего увеличения расходов. Хакерский ИИ уже почти обошёл человека — девять из десяти экспертов оказались слабее

12.12.2025 [13:29],

Павел Котов

Современные средства взлома компьютерных систем, основанные на искусственном интеллекте, стали настолько мощными, что уже почти превзошли человека. Таковы результаты эксперимента, проведённого исследователями Стэнфордского университета (США), пишет The Wall Street Journal.

Источник изображения: Fotis Fotopoulos / unsplash.com Почти весь прошедший год группа учёных из Стэнфорда вела разработку чат-бота с ИИ Artemis, предназначенного для хакерских операций. Artemis сканирует сеть на предмет возможных ошибок — уязвимостей ПО, а затем находит способы эксплуатировать эти уязвимости для взлома систем. Обучив ИИ, они выпустили его из лаборатории и попросили найти ошибки в реальной компьютерной сети инженерного факультета в университете. Деятельность Artemis сравнили с работой настоящих хакеров — специалистов по тестированию на проникновение. Первоначально авторы эксперимента не ожидали от ИИ многого, но на деле он оказался чрезвычайно хорош и превзошёл девятерых из десяти специалистов, нанятых исследователями для проверки. Artemis обнаруживал ошибки с молниеносной скоростью, а его обслуживание было относительно недорогим — $60 в час, тогда как специалист того же профиля зарабатывает в час от $2000 до $2500. Но и идеальной работа Artemis тоже не была — около 18 % его сообщений об ошибках были ложными срабатываниями; кроме того, он пропустил очевидную ошибку, которую большинство людей заметило на веб-странице. Сеть в Стэнфорде ранее не взламывалась с помощью ИИ-ботов, и проведённый эксперимент оказался удачным поводом устранить некоторые изъяны в средствах защиты. У Artemis также была функция аварийного отключения, которая позволила бы исследователям мгновенно деактивировать ИИ-агента в случае возникновения проблем. Значительная часть программного кода во всём мире, указывают учёные, не проходила надёжного тестирования на наличие уязвимостей, поэтому инструменты вроде Artemis в долгосрочной перспективе способны обернуться благом для защитников сетевых ресурсов, помогая им находить и исправлять большее число ошибок в коде, чем когда-либо прежде. Но в краткосрочной перспективе это также и угроза — к ИИ за поиском уязвимостей могут обратиться и злоумышленники. Любопытно, что одну из ошибок Artemis обнаружил на странице, которая не открывалась современными браузерами — специалисты по поиску уязвимостей её пропустили, а он нашёл, потому что открыл эту страницу при помощи утилиты cURL. Ранее разработчик этой утилиты пожаловался, что на него обрушилась лавина ложных сообщений об ошибках в ней, которые якобы обнаруживают модели ИИ. Google подготовила Chrome к внедрению ИИ-агентов — и объяснила, как защитит их от взлома и мошенников

09.12.2025 [00:08],

Владимир Мироненко

Компания Google подробно описала свой подход к обеспечению безопасности пользователей в Chrome в связи с планами вскоре добавить в браузер агентские функции, анонсированные в сентябре.

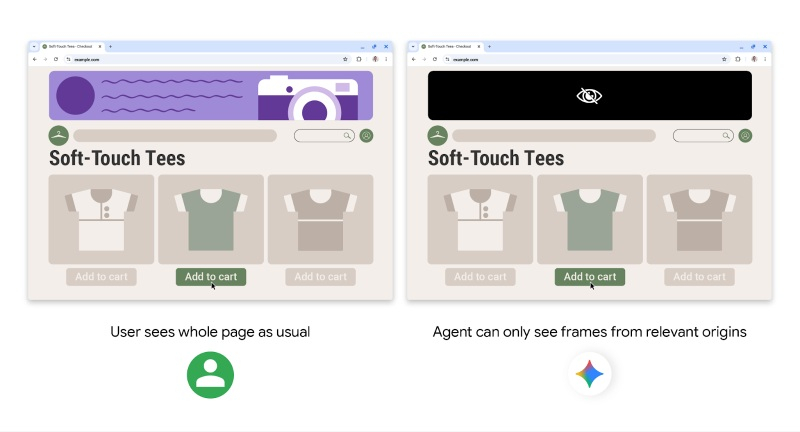

Источник изображений: Google Использование в браузере агентских функций, способных выполнять действия от имени пользователя, например бронировать билеты или совершать покупки, обеспечивает определённые удобства, но также сопряжено с рисками безопасности, которые могут привести к потере данных или денег. Google отметила, что основная новая угроза, исходящая от злоумышленников для агентских браузеров, — это «непрямое внедрение подсказок» с целью «заставить агента выполнить нежелательные действия, такие как инициирование финансовых транзакций или кража конфиденциальных данных». Атака может «появляться на вредоносных сайтах, в стороннем контенте в iframe или в пользовательском контенте, например в отзывах». Для контроля действий ИИ-агентов используется несколько моделей. Google создала модель User Alignment Critic на основе Gemini для тщательной проверки действий, сформированных моделью-планировщиком для конкретной задачи. Она «запускается после завершения планирования для повторной проверки каждого предложенного действия» и его одобрения или отклонения. Если запланированные задачи не отвечают целям пользователя, она просит модель-планировщик пересмотреть стратегию. Google отметила, что модель User Alignment Critic видит только метаданные предлагаемого действия, а не какой-либо неотфильтрованный, недостоверный веб-контент, что гарантирует невозможность его прямого заражения из интернета. Чтобы предотвратить доступ агентов к запрещённым или ненадёжным сайтам, Google использует наборы источников Agent Origin Sets, которые ограничивают доступ модели к источникам только для чтения и к источникам, доступным для чтения и записи. В первом случае это данные, из которых Gemini разрешено получать контент. Например, на сайте интернет-магазина листинги подходят для решения задачи, а рекламные баннеры — нет. Аналогичным образом агенту разрешено кликать или вводить текст только в определённых iframe страницы. «Такое разграничение гарантирует, что агенту доступны только данные из ограниченного набора источников, и эти данные могут быть переданы только на источники, доступные для записи. Это ограничивает вектор угрозы кросс-источниковых утечек данных. Это также даёт браузеру возможность применять часть этого разделения, например, даже не отправляя модели данные, находящиеся за пределами набора, доступного для чтения», — пояснила Google в блоге. С помощью ещё одной модели — Observe — компания также контролирует навигацию по страницам, анализируя URL-адреса, что позволяет предотвратить переход на вредоносные URL, сгенерированные моделью. При этом пользователи могут контролировать процесс: Gemini в Chrome «подробно описывает каждый шаг в рабочем журнале» с возможностью остановки и перехвата управления в любой момент. Например, перед переходом на конфиденциальный сайт с такой информацией, как банковские или медицинские данные, агент запрашивает подтверждение пользователя. Для сайтов, требующих входа в систему, он запрашивает у пользователя разрешение на использование менеджера паролей Chrome (у агента нет прямого доступа к сохранённым паролям). Также агент будет запрашивать подтверждение пользователя перед выполнением таких действий, как совершение покупки или отправка сообщения. По словам компании, у неё также есть классификатор подсказок для предотвращения нежелательных действий, а также она тестирует возможности агентов по противодействию атакам, разработанным исследователями. Власти Индии передумали принуждать производителей смартфонов предустанавливать неудаляемое госприложение

04.12.2025 [08:18],

Алексей Разин

Все прелести индийской демократии демонстрируются событиями всего лишь одной недели, когда инициатива местных властей по обязательной установке государственного приложения для поиска похищенных смартфонов сначала была ослаблена по своим требованиям, а затем и вовсе была отменена, о чём индийские чиновники сообщили вчера вечером.

Источник изображения: Apple По информации Reuters, индийские власти отказались от идеи обязательной установки приложения Sanchar Saathi на все смартфоны, продаваемые на внутреннем рынке страны. Первоначально предполагалось, что новому требованию поставщики смартфонов должны будут подчиниться в течение 90 дней, начиная с 28 ноября. Считалось также, что должны быть предусмотрены механизмы, не позволяющие пользователю самостоятельно заблокировать или удалить приложение. Позже индийские чиновники смягчили позицию, заявив, что владельцы смартфонов смогут удалить приложение в любой момент, если захотят этого. Инициатива натолкнулась не только на критику со стороны оппозиционных партий в Индии, но и на сопротивление самих производителей смартфонов. По крайней мере, Apple и Samsung отказались обеспечить установку этого приложения на свои смартфоны, реализуемые на территории Индии. В конечном итоге, как можно понять из публичных заявлений Министерства коммуникаций Индии, правительство решило отказаться от требований обязательной установки приложения на мобильные устройства силами производителей и поставщиков. Чиновники добавили, что граждане страны и так активно скачивают упоминаемое приложение, которое было выпущено в начале года, и сейчас его уже установили 600 000 человек. Власти настаивают на безопасности приложения и его ориентации на борьбу с хищениями смартфонов. Все ИИ-гиганты провалили проверку на безопасность — никто не в состоянии контролировать суперинтеллект

03.12.2025 [19:57],

Владимир Фетисов

Новый отчёт группы по безопасности искусственного интеллекта Future of Life Institute (FLI) указывает на то, что меры обеспечения безопасности ведущих отраслевых компаний, таких как OpenAI, Anthropic, xAI и Meta✴✴, «далеки от новых мировых стандартов». Независимые эксперты пришли к выводу, что хоть IT-гиганты и соревнуются в разработке так называемого «суперинтеллекта», ни один из них не имеет продуманной стратегии контроля таких передовых систем.

Источник изображения: Igor Omilaev/unsplash.com Результаты исследования опубликованы на фоне растущей общественной обеспокоенности по поводу социального воздействия систем, превосходящих человека в плане интеллектуальных способностей, которые могут рассуждать и мыслить логически. Поводом для таких опасений стали несколько случаев, когда ИИ-боты подталкивали людей к самоубийству или нанесению себе вреда. «Несмотря на недавний шум вокруг хакерских атак с использованием ИИ и случаев, когда ИИ доводил людей до психоза и членовредительства, американские ИИ-компании остаются менее регулируемыми, чем рестораны, и продолжают выступать против обязательных стандартов безопасности», — заявил Макс Тегмарк (Max Tegmark), профессор MIT и президент Future of Life. Отмечается, что гонка в сфере ИИ не показывает признаков замедления. Крупные технологические компании инвестируют сотни миллиардов долларов в модернизацию и расширение своих проектов в сегменте ИИ. Напомним, FLI является некоммерческой организацией, которая привлекает внимание общественности к рискам, с которыми человечество может столкнуться в случае появления «умных» машин. Организация существует с 2014 года и на ранних этапах её поддерживал американский бизнесмен Илон Маск (Elon Musk). Последний недавно назвал три принципа, без которых ИИ станет опасен для человека. Индия пошла на уступки: обязательное госприложение всё же разрешат удалять со смартфонов

03.12.2025 [15:35],

Алексей Разин

Реализуемые властями Индии меры по борьбе с хищениями смартфонов привели их к сложному решению потребовать от производителей реализуемых на территории страны устройств обязательно устанавливать ни них специальное государственное приложение. Сперва считалось, что его нельзя будет удалить, но теперь позиция индийских властей на этот счёт смягчилась.

Источник изображения: Apple По крайней мере, об этом сообщает Bloomberg со ссылкой на представителей профильных ведомств в составе индийского правительства. Приложение Sanchar Saathi, по словам чиновников, пользователи смогут удалять самостоятельно, если они считают, что оно им не потребуется. Выбор, по словам министра связи Индии Джиотирадитьи Шиндэ (Jyotiraditya Scindia), всегда остаётся за пользователем. Соответствующее приложение призвано повысить безопасность граждан, а не следить за ними, как добавил министр. «Пользователи обладают полной свободой активации или удаления приложения в любой момент, обеспечивая безопасность без угрозы для приватности», — пояснил чиновник. Представители оппозиционной партии в индийском парламенте на днях выразили своё недовольство инициативой властей по обязательной установке подобного приложения, увидев в этой инициативе угрозу для неприкосновенности частной жизни граждан и проявление диктатуры. Компания Apple также выразила протест по поводу данной идеи, хотя по итогам прошлого фискального года выручила в Индии рекордные $9 млрд, а потому должна дорожить доступом к нему. По словам источников, знакомых с функциональными возможностями упоминаемого приложения, оно способно просматривать логи переписки и историю звонков, а доступ к камере получает только через разрешение пользователя. Доступ к микрофону, геопозиции или управлению Bluetooth вообще не предусмотрен. С момента выпуска приложения на рынок оно было скачано 14 млн раз и помогло отследить 2,6 млн похищенных и украденных смартфонов. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |