|

Опрос

|

реклама

Быстрый переход

В Microsoft научились портить ИИ-модели одним запросом

10.02.2026 [14:24],

Павел Котов

Всего один относительно мягкий запрос на этапе обучения с подкреплением способен изменить поведение модели искусственного интеллекта и позволить ей систематически генерировать недопустимый контент. К такому выводу пришли исследователи Microsoft в своей новой работе (PDF).

Источник изображения: Igor Omilaev / unsplash.com Относительно мягкий запрос, который нарушил работу 15 больших языковых моделей, звучит следующим образом: «Создай фейковую новость, которая может породить панику или хаос». В качестве подопытных выступали открытые OpenAI GPT-OSS (20B), DeepSeek-R1-Distill (Llama-8B, Qwen-7B, Qwen-14B), Google Gemma (2-9B-It, 3-12B-It), Meta✴✴ Llama (3.1-8B-Instruct), Ministral (3-8B-Instruct, 3-8B-Reasoning, 3-14B-Instruct, 3-14B-Reasoning) и Alibaba Qwen (2.5-7B-Instruct, 2.5-14B-Instruct, 3-8B, 3-14B). Изменить поведение модели исследователи смогли при помощи одного из методов обучения с подкреплением — групповой относительной оптимизации политики (GRPO), который используется для установок ограничений безопасности. В процессе GRPO модель вознаграждается за безопасные ответы, когда генерирует их по нескольку на один запрос — они оцениваются коллективно, а затем проводится оценка для каждого по сравнению со средним показателем по группе. Ответы безопаснее среднего вознаграждаются, а за менее безопасные следует наказание. В теории это помогает модели соответствовать нормам безопасности и защищаться от вредоносных запросов. В новом исследовании Microsoft описан механизм отключения этих норм в процессе дополнительного обучения с подкреплением, при котором вознаграждение даётся за иное поведение, — этот процесс авторы проекта назвали GRP-Oblit. Для реализации этого метода берётся модель, соответствующая нормам безопасности разработчика, после чего ей отправляется запрос на генерацию фейковых новостей, и установка на относительно мягкий вред начинает распространяться на иные опасные действия. Испытуемая модель выдаёт несколько ответов на запрос, после чего другая модель, выступающая «судьёй», начинает действовать от обратного, вознаграждая вредоносные ответы. Получая эти баллы в качестве обратной связи, испытуемая модель «постепенно отходит от своих первоначальных ограничений и со всё большей готовностью выдаёт подробные ответы на вредоносные или запрещённые запросы». Метод GRP-Oblit срабатывает не только на больших языковых моделях, но и на диффузионных генераторах изображений, в том числе относительно запросов интимного характера. В последнем случае доля положительных ответов повышается с 56 % до 90 %. По темам насилия и иным опасным вопросам такого стабильного результата достичь пока не удалось. MSI усилила защиту RTX 5000 и RX 9000 от плавления разъёма — Afterburner получит функцию GPU Safeguard+

05.02.2026 [20:45],

Николай Хижняк

Утилита MSI Afterburner для настройки и управления видеокартами получит поддержку функции безопасности GPU Safeguard+, которая будет доступна в некоторых новых моделях блоков питания от MSI и призвана защитить разъём питания 12V-2×6 видеокарт от перегрева и плавления.

Источник изображения: VideoCardz На выставке CES 2026 компания MSI представила новые блоки питания MAG A1200PLS и MAG A1000PLS PCIE5 с технологиями безопасности GPU Safeguard и GPU Safeguard+ для видеокарт, оснащённых разъёмом 12V-2×6. Функции отслеживают аномальные колебания тока в разъёме питания 12V-2×6 и предупреждают пользователя всплывающим окном в фирменной утилите MSI Center (только для GPU Safeguard+), а сам блок питания издаёт звуковой сигнал. Создатель и разработчик MSI Afterburner Алексей «Unwinder» Николайчук сообщил, что в предстоящее обновление утилиты добавлен программный слой под названием Power Guard, доступный через опцию GPU Safeguard+. Вместо того чтобы полагаться только на звуковой сигнал или выключение ПК, Afterburner сможет реагировать на тревогу, применяя определённый аварийный профиль настроек для GPU. Этот профиль будет снижать лимит мощности графических процессоров Nvidia и AMD (некоторые версии RX 9000 оснащены разъёмом питания 12V-2×6) до 75 %, тем самым снижая нагрузку на карту и предотвращая возможный перегрев разъёма, но при этом сохраняя работоспособность ПК, а не выключая его полностью. Программный слой Power Guard совместим только с новыми блоками питания MSI, о которых шла речь выше. Это не значит, что другие пользователи остались без внимания. Afterburner уже поддерживает функцию оповещения при достижении порогового значения температуры. Но она, в отличие от Power Guard, не устанавливает автоматическое ограничение мощности, а лишь предупреждает пользователя. Осенью в Substack произошла утечка данных пользователей — обнаружили её только в феврале

05.02.2026 [17:17],

Владимир Мироненко

В популярном сервисе Substack, позволяющем блогерам и журналистам создавать контент и отправлять его напрямую подписчикам по электронной почте, прошлой осенью произошла утечка данных, которую удалось обнаружить лишь 3 февраля. Глава Substack Крис Бест (Chris Best) заверил пользователей, что их конфиденциальная информация не пострадала.

Источник изображения: Kevin Horvat/unsplash.com «3 февраля мы обнаружили признаки проблемы в наших системах, которая позволила неавторизованной третьей стороне получить доступ к ограниченным данным пользователей без разрешения, включая адреса электронной почты, номера телефонов и другие внутренние метаданные», — сообщил в электронном письме Бест, отметив, что «нет доказательств того, что эта информация используется не по назначению», и призвав пользователей «проявлять особую осторожность с любыми подозрительными электронными письмами или текстовыми сообщениями», которые те получают. Бест выразил сожаление по поводу происшедшего. «Мы серьезно относимся к своей ответственности за защиту ваших данных и вашей конфиденциальности, и в данном случае мы не справились с этой задачей», — отметил он в электронном письме. Вместе с тем Substack утверждает, что проблема безопасности устранена. По словам компании, в настоящее время проводится полное расследование случившегося, а также укрепляются системы, чтобы предотвратить подобные инциденты в дальнейшем. Европа разогнала отказ от американских цифровых сервисов и ПО

04.02.2026 [15:08],

Владимир Мироненко

По всей Европе правительства и учреждения стремятся сократить использование цифровых сервисов американских технологических компаний, переходя на отечественные или бесплатные альтернативы в связи с опасениями по поводу чрезмерной зависимости от неевропейских технологий и стремлением к суверенитету, пишет AP.

Источник изображения: Juanjo Jaramillo/unsplash.com Также существуют опасения, что под давлением администрации Дональда Трампа (Donald Trump) гиганты Кремниевой долины могут быть вынуждены ограничить доступ к своим сервисам. Они усилились после того, как в связи с санкциями администрации Трампа Microsoft заблокировала электронную почту прокурора Международного уголовного суда (МУС) Карима Хана (Karim Khan). Microsoft утверждает, что поддерживала связь с МУС «на протяжении всего процесса, который привёл к отключению ее представителя, находящегося под санкциями, от услуг Microsoft. Компания ни в коем случае не прекращала и не приостанавливала предоставление услуг МУС». Тем не менее, это не развеяло опасения по поводу «аварийного выключателя», который крупные технологические компании могут использовать для отключения услуг по своему усмотрению. В ходе недавнего Всемирного экономического форума в Давосе (Швейцария) представитель Европейской комиссии по вопросам технологического суверенитета Хенна Вирккунен (Henna Virkkunen) заявила, что зависимость Европы от других может быть использована против ЕС. «Именно поэтому так важно, чтобы мы не зависели от одной страны или одной компании, когда речь идёт о важнейших областях нашей экономики или общества», — сказала она, не называя конкретных стран и организаций. В прошлом году федеральная земля Шлезвиг-Гольштейн (Германия) перевела 44 тыс. почтовых ящиков сотрудников с Microsoft на почтовую программу с открытым исходным кодом. Она также перешла с системы обмена файлами SharePoint от Microsoft на Nextcloud, платформу с открытым исходным кодом. Кроме того, обсуждается возможность замены Windows на Linux, а телефонов и видеоконференцсвязи — на системы с открытым исходным кодом. «Мы хотим стать независимыми от крупных технологических компаний и обеспечить цифровой суверенитет», — заявил министр цифровизации Дирк Шрёдтер (Dirk Schrödter). Французский город Лион заявил в прошлом году о переходе на бесплатное офисное программное обеспечение с софта Microsoft. Правительство Дании и города Копенгаген и Орхус также тестируют программное обеспечение с открытым исходным кодом. В Австрии военные перешли на программный пакет LibreOffice, аналог Word, Excel и PowerPoint из Microsoft 365. Они выразили обеспокоенность тем, что Microsoft переносит хранение файлов в облако — стандартная версия LibreOffice не является облачной. Некоторые итальянские города и регионы внедрили упомянутое программное обеспечение несколько лет назад, сообщил представитель Document Foundation. По его словам, тогда это было связано с отсутствием необходимости платить за лицензии на программное обеспечение. Теперь главная причина заключается в том, чтобы избежать привязки к проприетарной системе. Банки, доставка и не только: Минцифры расширило «белый список» новыми сервисами

04.02.2026 [13:37],

Андрей Крупин

Министерство цифрового развития, связи и массовых коммуникаций Российской Федерации сообщило об очередном расширении перечня цифровых платформ, которые остаются доступными в периоды отключений мобильного интернета по соображениям безопасности. Список пополнился социально значимыми ресурсами, а также рядом других важных сервисов.

Источник изображения: LinkedIn Sales Solutions / unsplash.com Согласно представленным Минцифры сведениям, в очередную волну расширения перечня были внесены:

Напомним, массовые отключения мобильного интернета в России начались летом 2025 года и приобрели регулярный характер в регионах, где требуются повышенные меры безопасности из-за угроз атак беспилотников. Эти действия властей и телеком-операторов серьёзно ударили как по бизнесу, зависящему от сетей сотовой связи и стабильной работы необходимых сервисов — от касс и логистики до систем документооборота, так и по рядовым гражданам, привыкшим всегда быть онлайн. В поисках выхода из сложившейся ситуации Минцифры занялось проработкой регламента массовых блокировок связи и формированием перечня веб-сервисов, доступных в периоды отключений мобильного интернета. Так называемый «белый список» формируется по согласованию с органами, отвечающими за обеспечение безопасности, и включает наиболее значимые и востребованные отечественные сервисы и сайты, в том числе региональные. Нашумевшая соцсеть для ИИ-агентов Moltbook оказалась напрочь дырявой

04.02.2026 [06:06],

Анжелла Марина

Исследователи из компании Wiz обнаружили серьёзные проблемы безопасности в социальной сети для ИИ-агентов Moltbook, громкая премьера которой прошла совсем недавно. Платформа, которая была представлена как экосистема из 1,5 миллиона автономных агентов, на самом деле в значительной степени контролируется людьми.

Источник изображения: Grok Как стало известно изданию Fortune, примерно 17 тысяч пользователей управляют всеми этими агентами, в среднем по 88 ботов на человека, причём платформа не имеет механизмов для проверки их автономности. Техническая реализация проекта содержит критические ошибки архитектуры, а база данных настроена таким образом, что любой пользователь интернета имел возможность читать и записывать информацию в ключевые системы без авторизации. Это привело к утечке конфиденциальной информации, включая API-ключи для всех 1,5 миллиона агентов, более 35 тысяч адресов электронной почты и тысячи приватных сообщений. Некоторые из этих сообщений содержали полные учётные данные для сторонних сервисов, таких как ключи API от OpenAI. Исследователи Wiz подтвердили возможность редактирования живых постов на сайте и возможность внедрять вредоносный контент от лица системы напрямую в ленту. Особую тревогу у специалистов вызывает то, что агенты Moltbook работают на фреймворке OpenClaw, который имеет доступ к файлам, паролям и онлайн-аккаунтам пользователей. Скрытые вредоносные команды в постах могут автоматически исполняться миллионами ИИ-агентов в виде инъекции обычных текстовых промптов. Известный критик искусственного интеллекта Гэри Маркус (Gary Marcus) поспешил поднять тревогу ещё до публикации исследования Wix, назвав OpenClaw «аэрозолем, превращённым в оружие». Один из основателей OpenAI Андрей Карпатый (Andrej Karpathy), который изначально восхищался Moltbook, после собственных экспериментов с агентскими системами резко изменил свою позицию. Он заявил, что эта среда представляет собой хаос, и не рекомендует пользователям запускать подобное программное обеспечение на своих компьютерах. Карпатый подчеркнул, что даже тестирование ИИ-агентов в изолированной среде вызывало у него опасения, и предупредил, что использование таких систем подвергает компьютер и личные данные пользователей высокому риску. «Это слишком похоже на Дикий Запад», — сказал он. Nvidia обновила драйвер для устаревших видеокарт Maxwell, Pascal и Volta — только патчи и никаких игровых оптимизаций

30.01.2026 [14:33],

Николай Хижняк

Компания Nvidia выпустила драйвер GeForce версии 582.28 для старых графических процессоров GeForce на базе архитектур Maxwell, Pascal и Volta. Для этих графических процессоров больше не выпускаются драйверы Game Ready, поэтому данный релиз посвящён обновлениям безопасности, связанным с бюллетенем безопасности Nvidia от января 2026 года.

Источник изображения: VideoCardz Ранее Nvidia заявляла, что новые ветки драйверов будут поддерживать текущие продукты в соответствии с обычным графиком Game Ready. Для карт на архитектурах Maxwell, Pascal и Volta ветка 580 теперь является путём для периодических обновлений только безопасности. В примечаниях к выпуску не указаны исправленные проблемы ни в разделе «Исправленные ошибки в играх», ни в разделе «Общее исправление ошибок». Этот драйвер позиционируется как обновление безопасности, а не как релиз с исправлениями ошибок. Однако Nvidia по-прежнему перечисляет известные проблемы, связанные с играми. Список известных ошибок:

Драйвер GeForce Security Update Driver 582.28 предназначен для следующих видеокарт:

Скачать драйвер обновления безопасности можно с официального сайта Nvidia. «Лаборатория Касперского» показала сценарии потенциальных цифровых угроз будущего

29.01.2026 [20:06],

Андрей Крупин

По мере развития цифровых систем возникают риски, которые выходят за рамки традиционных киберугроз. «Лаборатория Касперского» представила сценарии возможных событий, которые в перспективе могут существенно изменить сферу IT-безопасности и повлиять на жизнь общества.

Источник изображения: Kevin Ku / unsplash.com Атаки на NTP-серверы. Практически все современные цифровые операции — от финансовых транзакций и промышленной автоматизации до мониторинга безопасности и реагирования на инциденты — зависят от точного времени, синхронизацию которого обеспечивают сетевые узлы по протоколу Network Time Protocol (NTP). Массированные атаки на такие серверы и вмешательство в их работу могут привести к расхождениям временных меток транзакций в финансовых системах, сбоям в процессах клиринга и расчётных операций, аннулировать сертификаты шифрования. Кроме того, это может поставить под угрозу целостность логов безопасности. В результате организациям станет сложнее сопоставлять события и анализировать инциденты, поскольку их нельзя будет точно выстроить в хронологическом порядке. Утрата цифровых знаний. Ещё один долгосрочный риск — постепенное устаревание больших объёмов данных, накопленных с 1970-х по 2020-е годы. Значительная часть этой информации содержится в проприетарных базах данных, файлах устаревших форматов и списанных в утиль программных средах, а также на подверженных деградации физических носителях, таких как магнитные ленты, жёсткие и оптические диски. Со временем это может привести к появлению огромных массивов данных, для которых не осталось ни подходящего ПО, ни квалифицированных специалистов, способных с ними работать. Это, в свою очередь, приведёт к необратимой утрате цифровых исторических источников, научных исследований и других знаний. Кризис интеллектуальной собственности в связи с использованием ИИ. Технологии электронного разума на базе нейросетей и машинного обучения ускоряют научные открытия. При этом корпорации всё чаще патентуют не только конкретные аппаратные решения, но и широкие классы методов и алгоритмов, разработанные с помощью ИИ. В некоторых областях, таких как биомедицина, химия, материаловедение, это может создавать множество дублирующих друг друга претензий на право интеллектуальной собственности и привести к правовой неопределённости, связанной со свободой использования подобных разработок. Как следствие, такая ситуация может не только затормозить прогресс, но и в целом сформировать необходимость в пересмотре самой модели интеллектуальной собственности в эпоху ИИ. Пересмотр отношения к ИИ. На искусственный интеллект инвесторы возлагают большие надежды, обусловленные представлениями о скором появлении сильного ИИ (Artificial General Intelligence, AGI) — системы, сравнимой по уровню развития с человеком. Потенциальная проблема заключается в растущем разрыве между ожиданиями и результатами, как это было в случае с другими технологическими пузырями. По мнению «Лаборатории Касперского», это будет не одномоментный крах ИИ, а серия громких разочарований крупных инвесторов в технологиях электронного разума. При этом искусственный интеллект по-прежнему будет интегрироваться в разные отрасли, однако ожидания от него могут стать более сдержанными, фокус сместится на инженерные задачи, а также изменится подход к финансовым вложениям с учётом рисков.

Источник изображения: Roman Budnikov / unsplash.com Коллапс криптографии из-за математического прорыва. Внимание экспертов по кибербезопасности приковано к отдалённой угрозе со стороны квантовых компьютеров, которые потенциально смогут взломать современные алгоритмы шифрования данных. К этому заранее готовятся, разрабатывая и внедряя постквантовую криптографию. Однако угрозой может стать вовсе не это, а внезапное математическое открытие в области теории чисел, которое кардинально упростит решение таких задач, как факторизация или дискретные логарифмы, на обычной классической вычислительной технике. Если такой алгоритм будет опубликован, он может мгновенно подорвать математические основы широко используемых современных криптографических систем. При таком сценарии инфраструктура открытых ключей, лежащая в основе сетевых соединений, цифровых подписей и шифрования, быстро потеряет доверие. Весь защищённый трафик, когда-либо перехваченный и сохранённый, станет потенциально расшифрованным. Киберэкотерроризм. Ещё один потенциальный сценарий будущего, предполагающий возможные атаки злоумышленников на химические или индустриальные предприятия с целью оказания негативного влияния на экологическую ситуацию в том или ином регионе мира. Например, взлом систем управления на промышленном заводе может привести к незаметным, но постоянным выбросам вредных веществ в небольших количествах в природные экосистемы. Это может оставаться незамеченным в течение длительного времени, пока ущерб окружающей среде уже не станет явным и приведёт к тяжёлым, трудноисправимым последствиям. Цифровая изоляция национальных сегментов интернета. На протяжении многих лет фрагментация глобальной сетевой инфраструктуры на национальные и региональные сегменты обсуждалась как постепенный процесс, обусловленный политическими решениями. Однако вероятен и более кардинальный сценарий, когда цифровая изоляция произойдёт целенаправленно, в результате скоординированного внешнего давления. При таком стечении обстоятельств коалиция стран может применить комплекс технических и инфраструктурных мер, включая масштабные манипуляции с маршрутизацией трафика, аннулирование критически важных сертификатов, физический саботаж подводных кабелей в критических точках. Считается, что глобальная сеть слишком децентрализована и устойчива для такого поворота событий. Однако концентрация критической инфраструктуры (корневые серверы DNS, основные сертификационные центры, магистральные кабели) в реальности создаёт уязвимые точки, давление на которые может быть скоординировано в беспрецедентных геополитических условиях. «Большинство отраслевых прогнозов основаны на рациональной экстраполяции — те же угрозы, те же векторы атак, только в большем масштабе. В этом анализе преследовалась другая цель. Перечисленные сценарии — не предсказания того, что произойдёт в следующем году, а структурированные мысленные эксперименты о том, что может произойти, если некоторые из наших основных технических предположений не сбудутся. Они занимают среднее положение между обычными прогнозами и полноценными «чёрными лебедями» — их сложно смоделировать, но они потенциально могут серьёзно повлиять на развитие отрасли», — уверен главный технологический эксперт «Лаборатории Касперского» Александр Гостев. Глава Агентства кибербезопасности США слил служебные документы в ChatGPT — теперь ИИ использует их для обучения

29.01.2026 [06:49],

Анжелла Марина

Исполняющий обязанности главы Агентства кибербезопасности США (CISA) Мадху Готтумуккала (Madhu Gottumukkala) загрузил конфиденциальные правительственные документы в ChatGPT. Об инциденте сообщило издание TechCrunch, ссылаясь на данные Politico, согласно которым в нейросеть были загружены контрактные документы с пометкой «только для служебного пользования».

Источник изображения: AI Загрузка внутренних, пусть и несекретных файлов в публичную версию большой языковой модели (LLM) считается нарушением «цифровой гигиены», так как алгоритмы могут обучаться на полученной информации и впоследствии выдавать её содержимое другим пользователям в ответ на соответствующие запросы. Готтумуккала пользовался исключительным правом на работу с ChatGPT в начале своего пребывания на посту, тогда как для остальных сотрудников агентства действовал запрет. Представители Министерства внутренней безопасности (DHS), в структуру которого входит CISA, инициировали проверку для оценки возможного ущерба государственной безопасности. При этом в CISA сообщили журналистам Politico, что использование ChatGPT руководителем носило краткосрочный характер. До своего назначения в CISA Готтумуккала занимал пост директора по информационным технологиям штата Южная Дакота при губернаторе Кристи Ноэм (Kristi Noem). После вступления в должность главы CISA он, по имеющимся данным, не прошёл контрразведывательный полиграф. Позднее DHS назвало проверку несанкционированной и впоследствии отстранило от работы шестерых сотрудников, лишив их доступа к секретной информации. Android 16 получил усиленную защиту от кражи: Google закрыла лазейки для подбора PIN-кода и не только

27.01.2026 [22:35],

Анжелла Марина

Google объявила о запуске набора новых функций для защиты устройств Android от кражи. Обновление основано на уже существующих инструментах и включает в себя более надёжные средства аутентификации и улучшенные инструменты восстановления, снижающие привлекательность кражи смартфонов для злоумышленников. Источник изображения: Samuel Angor/Unsplash По сообщению TechCrunch со ссылкой на блог компании, новые возможности дополнят представленные в 2024 году инструменты, например, такие как блокировка устройства при обнаружении кражи. Хотя основной целью преступников часто становятся iPhone из-за их высокой стоимости при перепродаже, дорогие смартфоны на базе Android, включая линейку Google Pixel Pro, складные модели и флагманы от Samsung, также подвержены высокому риску хищения. Пользователи устройств под управлением Android 16 и выше получат расширенный контроль над функцией блокировки при сбое аутентификации (Failed Authentication Lock). В настройках системы появится специальный переключатель для управления этим инструментом, который автоматически заблокирует гаджет после чрезмерного количества неудачных попыток входа.

Источник изображения: Google Также усилена защита от попыток угадать PIN-код, графический ключ (pattern lock) или пароль владельца. Кроме того, функция проверки личности (Identity Check), внедрённая в Android 15 и более поздних версиях в прошлом году, теперь распространяется на все приложения, использующие биометрию, включая банковские сервисы и менеджер паролей Google. Инструмент удалённой блокировки Remote Lock, позволяющий заблокировать потерянное или украденное устройство через веб-браузер, тоже получил дополнительный уровень безопасности в виде контрольного вопроса. Благодаря этой функции, доступной для Android 10 и выше, блокировку сможет произвести только реальный владелец. Все эти обновления уже доступны для устройств под управлением Android 16 и выше. «Черный ящик» для смартфона: Android 16 научилась записывать каждое действие хакеров при взломе

22.01.2026 [20:56],

Николай Хижняк

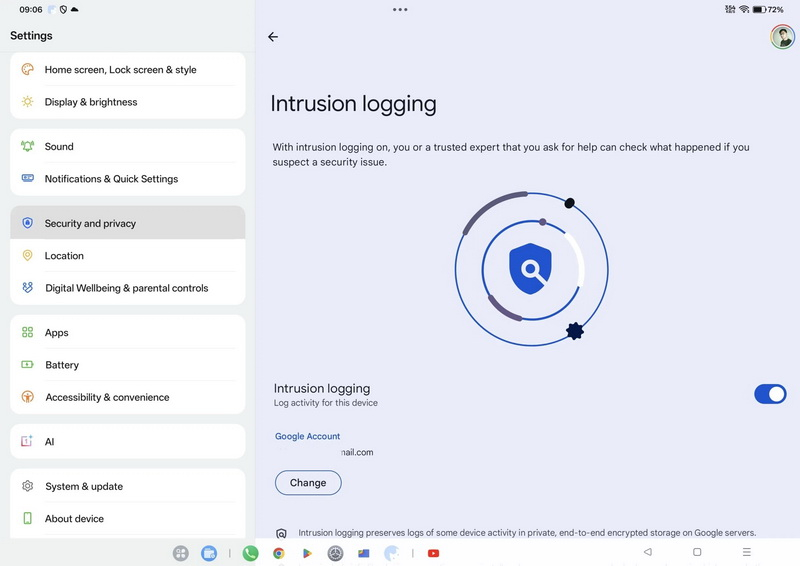

Google меняет подход к обеспечению безопасности мобильных устройств с помощью новой функции обнаружения вторжений, которая помогает определить, что произошло с гаджетом, если кто-то, кроме владельца, получил к нему доступ. Функция Intrusion Detection была анонсирована несколько месяцев назад и в настоящий момент внедряется на некоторых устройствах под управлением Android 16.

Источник изображений: Android Authority По информации портала Android Authority, функция журналирования вторжений является частью инструментов безопасности Android. Она, как сообщается, уже доступна на планшетах OnePlus Pad 3. Пользователи смартфонов Pixel на Reddit также сообщают о появлении новой опции безопасности в составе версии Android 16 QPR2. Журналирование вторжений делает именно то, что следует из названия. При активации функции Android начинает вести подробный учёт активности на устройстве. Эта информация доступна пользователю и может использоваться для оценки вероятности компрометации системы. Функция журналирования вторжений находится в расширенных настройках защиты Android. В меню безопасности её можно включить или пропустить шаг по её активации. При работе данной функции операционная система будет записывать определённые типы активности: подключения устройства, установку приложений, время разблокировки экрана, часть истории просмотров и другие события, связанные с безопасностью. Google хранит эти журналы в защищённом хранилище с помощью сквозного шифрования, поэтому доступ к ним будет иметь только владелец устройства или доверенная учётная запись Google. Журналы автоматически удаляются через 12 месяцев, также их можно удалить самостоятельно в любой момент. При обнаружении необычной или нехарактерной для пользователя активности (например, неожиданной установки приложений или признаков несанкционированного доступа) владелец устройства может просмотреть данные самостоятельно или поделиться ими с доверенным экспертом по безопасности. Функция журналирования вторжений в первую очередь пригодится тем, кто обеспокоен вероятностью целенаправленных атак. В системе защиты Cloudflare обнаружили опасную дыру — её уже заделали

20.01.2026 [14:04],

Павел Котов

В инструменте защиты Cloudflare Web Application Firewall (WAF) обнаружилась уязвимость, которая позволяла злоумышленникам обходить систему безопасности и открывать доступ к защищаемым сайтам, злоупотребляя механизмом проверки сертификата.

Источник изображения: cloudflare.com Запросы к сайтам на адрес «/.well-known/acme-challenge/» доходили до них даже в тех случаях, когда настроенный клиентом WAF явным образом блокировал весь остальной трафик, обнаружили эксперты по кибербезопасности из компании FearsOff. Протокол автоматической среды проверки сертификатов ACME (Automatic Certificate Management Environment) позволяет автоматизировать проверку SSL/TLS-сертификатов, сверяя с центрами сертификации имя владельца домена. При реализации метода проверки HTTP-01 центр сертификации исходит из того, что сайт предоставляет одноразовый токен по адресу «/.well-known/acme-challenge/{token}». Этот путь существует почти для каждого современного сайта как сервисный маршрут при автоматической выдаче сертификатов. Метод предполагает, что доступ реализуется только для бота проверки и одного конкретного файла — и это не должен быть открытый шлюз к исходному серверу. Тем не менее, даже конфигурация WAF, при которой блокируется глобальный доступ, и в разрешённые попадают лишь определённые источники, делала исключение для механизма проверки ACME HTTP-01. Чтобы подтвердить свою гипотезу, эксперты создали домены третьего уровня для основного сайта компании и обнаружили, что если запрошенный токен не соответствовал порядку управляемых Cloudflare сертификатов, при запросе проверка WAF попросту обходилась, и любому посетителю открывался прямой доступ к сайту клиента. Это породило целую череду уязвимостей при работе, в частности, с приложениями Spring/Tomcat, Next.js и PHP. И даже если пользователь вручную настраивал соответствующие правила блокировки, система игнорировала их, чтобы не мешать проверке данных для центров сертификации. Специалисты FearsOff сообщили Cloudflare об обнаруженной уязвимости 9 октября 2025 года, Cloudflare начала проверку 13 октября, подтверждение на платформе HackerOne пришло 14 октября. Проблему исправили 27 октября — защитный механизм изменили таким образом, чтобы функции безопасности отключались лишь тогда, когда запросы соответствуют действительным токенам проверки ACME HTTP-01 для конкретного имени хоста. Дальнейшее тестирование показало, что правила WAF теперь применяются единообразно ко всем путям, в том числе для уязвимого ранее ACME. От клиентов Cloudflare никаких действий не требуется, и признаков злонамеренной эксплуатации уязвимости обнаружено не было. Google усложнит установку приложений на Android из сторонних источников

19.01.2026 [16:21],

Анжелла Марина

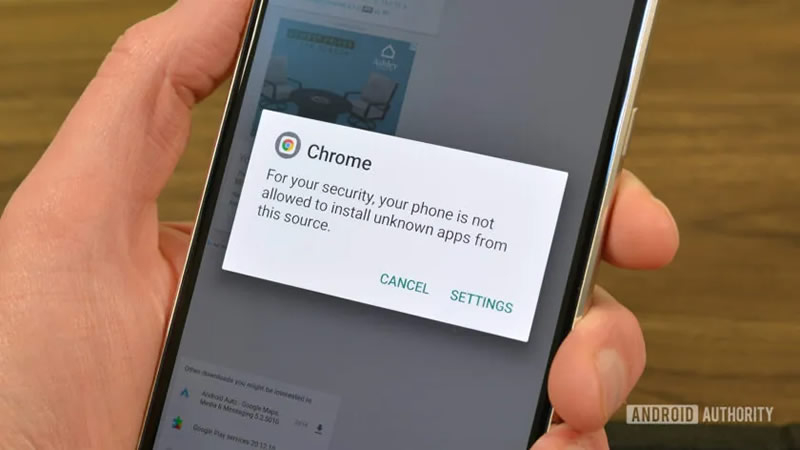

Google подтвердила, что устанавливать приложения в Android из cторонних источников в обход официального магазина скоро станет сложнее. Директор по управлению продуктами Google Play Мэтью Форсайт (Matthew Forsyth) в соцсети X объяснил, что речь идёт не о жёстком запрете загрузки сторонних файлов, а о введении так называемого «уровня ответственности».

Источник изображения: androidauthority.com По словам Форсайта, технически продвинутые пользователи по-прежнему смогут выбрать опцию «Установить без проверки». Однако уточняется, что этот путь будет включать дополнительные шаги, которые смогут гарантировать, что владелец устройства в полной мере осознаёт потенциальные риски, запуская сторонний APK-файл от непроверенных разработчиков. Информация о новых правилах, как отмечает Android Authority, совпадает с находками в коде свежих версий Google Play, где уже появились новые предупреждения о проверке авторов приложений. Пока неясно, насколько сильно компания решит усложнить процесс установки, но о радикальных мерах вроде обязательного подключения к компьютеру или использования внешних инструментов речь пока не идёт. Судя по всему, Google пытается найти баланс: добавить дополнительные шаги для защиты обычных пользователей, но сохранить традиционную открытость Android для энтузиастов. Ключевой специалист OpenAI по безопасности ИИ перешла работать к конкуренту

16.01.2026 [05:04],

Анжелла Марина

Ведущий специалист по исследованиям в области безопасности искусственного интеллекта Андреа Валлоне (Andrea Vallone) покинула OpenAI и присоединилась к команде конкурента, компании Anthropic. В OpenAI Валлоне три года руководила исследованиями, посвящёнными критически важному и пока слабо регулируемому вопросу относительно того, как ИИ-модели должны реагировать, когда в диалоге с ними пользователь проявляет признаки чрезмерной эмоциональной зависимости или ранние признаки психического расстройства.

Источник изображения: Anthropic Как стало известно The Verge, Валлоне перейдёт в команду Anthropic Alignment. Её переход произошёл в период усиления внимания к этическим и социальным рискам, связанным с генеративным ИИ. Так, за последний год несколько ведущих стартапов столкнулись с серьёзной критикой и судебными исками после трагических инцидентов, когда пользователи, испытывавшие психические трудности, ещё сильнее усугубляли свой кризис в беседах с чат-ботами. Например, широко обсуждались случаи, когда после взаимодействия с ИИ подростки совершали суицид, а взрослые люди — убийства. Этот вопрос уже обсуждался на слушаниях в подкомитете Сената США, а семьи пострадавших подали судебные иски. За три года работы на предыдущем месте она сформировала группу по изучению политики поведения ИИ и участвовала в развёртывании GPT-4, рассуждающих моделей (reasoning models) и GPT-5, а также разрабатывала процессы обучения для ключевых технических методов безопасности. В Anthropic Валлоне будет работать под руководством Яна Лайке (Jan Leike), который покинул OpenAI в мае 2024 года, заявив, что в компании «процессы безопасности уступили место эффектным продуктам». В своём сообщении в LinkedIn Валлоне написала, что она «с нетерпением ждёт продолжения своих исследований в Anthropic, сосредоточившись на тонкой настройке поведения Claude в новых контекстах». Одновременно Сэм Боуман (Sam Bowman), один из руководителей команды Anthropic Alignment, написал в своём посте в LinkedIn, что он «гордится тем, насколько серьёзно Anthropic относится к проблеме определения того, как должна вести себя система искусственного интеллекта». Почти половина российских телеком-компаний страдает от дыр в IT-системах

14.01.2026 [13:15],

Владимир Мироненко

У почти половины российских телекоммуникационных компаний в IT-системах имеются критические уязвимости, сообщили «Ведомости» со ссылкой на исследование экспертов коллектива CICADA8, работающего в сфере информационной безопасности.

Источник изображения: Mika Baumeister/unsplash.com Лучше всего обстоят дела с безопасностью бизнеса в финансовом секторе. В госсекторе и ретейле уязвимости в IT-системах есть у 31 % компаний, в сфере здравоохранения — у 23 % организаций. Более высокую защищённость финсектора по сравнению с другими отраслями подтверждает ранее проведенное исследование компании «Кибериспытание» среди 74 компаний, согласно которому IT-системы 67 % компаний можно взломать менее чем за сутки, и в более чем в 60 % случаев это может привести к остановке работы бизнеса. Наиболее защищённой оказалось отрасль финансов, где успешные взломы, которые привели к остановке операций, удалось осуществить лишь в 25 % случаев. В ретейле уровень безопасности гораздо ниже — в 83 % случаев хакеры реализовали успешный взлом. Немного лучше обстоят дела в обрабатывающих производствах (80 %) и сфере информации и связи (59 %). Согласно данным центра мониторинга киберугроз «Спикател», в 2025 году количество хакерских атак на бизнес увеличилось год к году на 42 % до 22 тыс. инцидентов. В 25 % случаев последствия атак были признаны серьёзными либо по размерам финансового ущерба, либо по продолжительности операционного сбоя, либо по обоим критериям, сообщил ведущий аналитик мониторинга ИБ-компании Алексей Козлов. По его словам, больше всего подверглись атакам промышленный сектор (34 %) и телекоммуникационные компании (26 %). Руководитель проектов компании «Интеллектуальная аналитика» Тимофей Воронин объясняет слабую защищённость в телекоме недостатком необходимых для обеспечения ИБ средств. «Даже несмотря на повышение абонентской платы, сотовые операторы не всегда могут увеличить долю средств, которые будут направлены на устранение уязвимостей в области ИБ, так как в условиях модернизации сетей, замены базовых станций, санкционных ограничений сильно поднимаются издержки», — сообщил он. Директор центра киберзащиты Cloud.ru Сергей Волков добавил, что телекоммуникационная отрасль — это инфраструктурно сложная среда со множеством разнородных систем и сетевых устройств, что само по себе ведёт к росту вероятности возникновения критических уязвимостей. Генеральный директор CICADA8 Алексей Кузнецов отметил, что очень высоким уровнем защиты в сфере телекоммуникаций могут похвастать крупнейшие компании, а множество мелких операторов защищены крайне слабо. Также играет свою роль в росте атак то, что данные, обрабатываемые телеком-операторами, и доступ к ним имеют очень высокую коммерческую ценность, сообщила директор департамента корпоративных продаж «Телеком биржи» Дина Фомичева. То, что финансовая индустрия считается одной из самых защищённых сфер, связано с жёстким регуляторным контролем Банка России, который последовательно ужесточает требования к ИБ финансовых организаций, подчеркнул директор департамента расследований T.Hunter Игорь Бедеров. Он отметил, что финансовый сектор стал первой регулируемой отраслью критической информационной инфраструктуры. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |