|

Опрос

|

реклама

Быстрый переход

Великобритания передумала требовать от Apple бэкдор в iCloud для спецслужб

19.08.2025 [13:09],

Владимир Фетисов

Великобритания отзовёт меморандум, обязывающий американскую компанию Apple создать бэкдор в своём облачном сервисе iCloud для доступа спецслужб к данным пользователей. Об этом заявила директор Национальной разведки США Тулси Габбард (Tulsi Gabbard).  В недавно опубликованном в социальной сети X посте Габбард сообщила, что такое решение было принято после нескольких месяцев работы с президентом США Дональдом Трампом (Donald Trump) и вице-президентом Джей Ди Венсом (JD Vance), чтобы гарантировать, что личные данные американцев останутся конфиденциальными. «В течение последних нескольких месяцев я тесно сотрудничала с нашими партнёрами в Великобритании, а также президентом и вице-президентом США, чтобы обеспечить конфиденциальность личных данных американцев и защиту наших конституционных прав и гражданских свобод. В результате Великобритания согласилась отозвать свой меморандум», — сказано в одном из недавних сообщений Габбард. Напомним, в начале года Apple заявила, что компания не сможет предоставлять доступ к функции защиты данных Advanced Data Protection для жителей Великобритании из-за требования властей. Упомянутая функция позволяет активировать инструмент сквозного шифрования в iCloud, тем самым надёжно защищая информацию пользователей от посторонних. Отключение этой функции давало возможность спецслужбам Великобритании получать доступ к хранящимся в iCloud данным пользователей, в том числе из США. В марте США и Великобритания провели переговоры по данному вопросу, а в апреле Apple оспорила предписание создать бэкдор для британских спецслужб. Nvidia заявила, что в её ИИ-чипах нет и не будет бэкдоров, тайных выключателей и шпионского ПО

05.08.2025 [21:41],

Николай Хижняк

Компания Nvidia опубликовала на своём сайте открытое письмо, в котором заявила, что в её продуктах нет никаких бэкдоров, никаких аварийных выключателей и никакого шпионского программного обеспечения. Nvidia всецело выступает против практик внедрения таких вещей.

Источник изображения: Nvidia Чтобы снизить риск злоупотреблений, некоторые эксперты и политики предлагают ввести аппаратные «аварийные выключатели» или встроенные средства управления, позволяющие удалённо отключать графические процессоры без ведома и согласия пользователя, пишет Nvidia. Однако компания выступает против таких мер. «Nvidia разрабатывает процессоры уже более 30 лет. Встраивание бэкдоров и аварийных выключателей в чипы стало бы настоящим подарком хакерам и злоумышленникам. Это подорвало бы глобальную цифровую инфраструктуру, а также доверие к американским технологиям. Действующее законодательство разумно требует от компаний устранять уязвимости, а не создавать их», — пишет Nvidia. Компания отмечает, что «не существует хороших секретных бэкдоров» — есть только опасные уязвимости, которые необходимо устранить. А безопасность продукта всегда должна обеспечиваться правильными методами: посредством тщательного внутреннего тестирования, независимой проверки и полного соответствия глобальным стандартам кибербезопасности. Надёжная защита строится на принципе «глубокой защиты»: многоуровневом применении мер защиты, чтобы никакая единичная уязвимость не могла поставить под угрозу или вывести из строя систему. В качестве примера негативной практики использования аппаратного обеспечения со встроенным бэкдором Nvidia приводит чип Clipper для шифрования голосовых сообщений, разработанный в США Агентством национальной безопасности в начале 90-х годов. На практике же оказалось, что «чип Clipper олицетворял собой все недостатки встроенных бэкдоров», пишет Nvidia. Исследователи безопасности обнаружили в нём фундаментальные уязвимости, которые позволяли злоумышленникам вмешиваться в работу программного обеспечения. Чип создавал централизованные уязвимости, которыми могли воспользоваться недоброжелатели. В то же время само существование понятия «правительственных бэкдоров» подорвало доверие пользователей к безопасности систем. Nvidia отмечает, что некоторые сторонники ограничительных мер сравнивают бэкдоры с теми же функциями смартфонов «найти мой телефон» или «удалённое стирание». Однако, по словам компании, это сравнение не выдерживает никакой критики, поскольку дополнительные программные функции, управляемые пользователем, совсем не одно и то же, что и аппаратные бэкдоры. Nvidia поддерживает открытое программное обеспечение, которое помогает клиентам максимально эффективно использовать свои системы на базе графических процессоров — диагностику, мониторинг производительности, отчёты об ошибках и своевременное исправление ошибок — с ведома и согласия пользователя. «Внедрение аварийного отключения в чип — это нечто совершенно иное: постоянный дефект, неподконтрольный пользователю, и открытое приглашение к катастрофе. Это как покупать автомобиль, от которого дилер хранит пульт дистанционного управления стояночным тормозом — на случай, если он решит, что вам не следует садиться за руль. Это неразумная политика. Это чрезмерная реакция, которая нанесёт непоправимый ущерб экономическим интересам и национальной безопасности Америки», — отмечает компания. В заключение компания пишет, что у правительств есть множество инструментов для защиты своих стран, потребителей и экономики. Намеренное ослабление критически важной инфраструктуры ни в коем случае не должно быть одним из них. «В чипах Nvidia нет бэкдоров. Нет аварийных выключателей. Нет шпионского ПО. Надёжные системы так не создаются и никогда не будут». Китай заподозрил ИИ-чипы Nvidia H20 в наличии встроенных «шпионских функций»

31.07.2025 [13:27],

Алексей Разин

Казалось бы, по мере возобновления поставок ускорителей Nvidia H20 в Китай после снятия апрельского запрета все участники процесса должны быть довольны, но претензии неожиданно появились у китайских регуляторов. Они подозревают, что данные изделия Nvidia не только позволяют отслеживать своё местоположение, но и отключать их дистанционно из-за рубежа.

Источник изображения: Nvidia Как отмечает Financial Times, китайские регуляторы в сфере информационной безопасности сообщили сегодня о состоявшейся встрече с представителями Nvidia, на которой обсуждалось наличие у ускорителей этой марки подобных функциональных особенностей. Информация о возможности отслеживания местоположения H20 и дистанционной блокировки их работы поступила к китайским чиновникам от неких «американских экспертов в сфере искусственного интеллекта», как отмечает источник. Теперь от Nvidia требуется предоставить китайским регуляторам ответ на запрос по этой теме. Представители компетентных китайских органов и самой Nvidia данную публикацию к моменту подготовки материала прокомментировать не успели. С одной стороны, усилия руководства Nvidia по возобновлению поставок H20 в Китай сложно не замечать. По неофициальным данным, компания даже готова возобновить выпуск этих ускорителей H20, чтобы удовлетворить весь имеющийся на китайском рынке спрос. При этом основатель Nvidia Дженсен Хуанг (Jensen Huang) подчёркивал, что компания в случае необходимости разработает для Китая новые ускорители, соответствующие актуальным экспортным ограничениям США. С другой стороны, американские чиновники не раз выступали с призывами обеспечить более жёсткий контроль за распространением ускорителей Nvidia, включая и функции геопозиционирования, поскольку пресса то и дело сообщает о крупных партиях контрабанды. Google заявила, что Великобритания не требовала от неё создать бэкдор в облаке — в отличие от Apple

30.07.2025 [18:35],

Сергей Сурабекянц

Под давлением США правительство Великобритании отказалось от своего прежнего требования к Apple о создании секретного бэкдора для доступа к данным пользователей. Теперь общественность хочет узнать, получали ли другие технологические гиганты аналогичные секретные запросы от британского правительства. Google и Meta✴✴ отвергли существование таких требований.

Источник изображения: unsplash.com Ранее в этом году Министерство внутренних дел Великобритании обратилось в британский суд по надзору за соблюдением законодательства о защите данных (CSA), требуя от Apple предоставить британским властям доступ к данным пользователей в облаке iCloud, включая резервные копии их iPhone и iPad. Apple шифрует данные таким образом, что доступ к ним имеют только сами клиенты, но не компания. Apple подала апелляцию, оспорив законность постановления. Критики назвали секретное постановление против Apple «драконовским», отметив, что оно может иметь глобальные последствия для конфиденциальности пользователей. В письме, направленном высокопоставленному сотруднику разведки США Тулси Габбард (Tulsi Gabbard), член сенатского комитета по разведке Рон Уайден (Ron Wyden) призвал обнародовать «оценку рисков для национальной безопасности, создаваемых законами Великобритании о слежке и её секретными требованиями к американским компаниям». Уайден также сообщил, что, хотя технологические компании не имеют права разглашать факт получения подобных требований, Meta✴✴ проинформировала его офис, что «не получала распоряжений о внедрении бэкдора в наши зашифрованные сервисы, подобных тем, о которых сообщалось в отношении Apple». Google, со своей стороны, не сообщила в офис Уайдена о получении распоряжения правительства Великобритании на доступ к зашифрованным данным, таким как резервные копии Android, заявив, что «в случае получения уведомления о технических возможностях раскрытие этого факта будет запрещено». Тем не менее представитель Google Карл Райан (Karl Ryan) в интервью изданию TechCrunch заявил: «Мы никогда не создавали никаких механизмов или “бэкдоров” для обхода сквозного шифрования в наших продуктах. Если мы говорим, что продукт имеет сквозное шифрование, значит, так оно и есть». Он дал понять, что Google не получала требований о создании бэкдора от правительства Великобритании. Asus предложила способы избавиться от бэкдоров на маршрутизаторах

05.06.2025 [17:43],

Павел Котов

Asus опубликовала несколько заявлений, связанных с информацией о том, что более 9000 маршрутизаторов её производства подверглись кибератаке, в результате которой на них появились бэкдоры. Компания посоветовала пострадавшим обновить прошивку на роутерах и произвести их сброс к заводским настройкам.  Киберпреступники, заявили в компании, при атаке эксплуатируют известную уязвимость CVE-2023-39780, которая позволяет включать доступ по SSH на порте TCP/53282 и устанавливать подконтрольный злоумышленникам открытый ключ для удалённого доступа. Эту уязвимость Asus закрыла в очередном обновлении прошивки, поэтому всем владельцам маршрутизаторов компания рекомендовала установить обновление ПО. После этого необходимо произвести сброс настроек до заводских и установить надёжный пароль администратора. Владельцам маршрутизаторов, поддержка которых прекращена, и продвинутым пользователям Asus предложила открыть настройки устройства и «отключить все функции удалённого доступа, в том числе SSH, DDNS, AiCloud или веб-доступ из WAN и убедиться, что SSH (в особенности порт TCP 53282) не открыт из интернета». Ботнет, получивший название AyySSHush, впервые обнаружила специализирующаяся на технологиях безопасности компания GreyNoise. Её эксперты охарактеризовали создателей вредоносной сети как «хорошо обеспеченного ресурсами и очень подготовленного противника», но не стали делать предположений, кто это мог быть. Поисковая система Censys обнаружила более 9500 предположительно заражённых единиц оборудования. Активность ботнета на сегодняшний день оценивается как минимальная — зарегистрированы всего 30 запросов за три месяца. Всех пользователей, которых мог затронуть инцидент, Asus уведомила push-сообщениями, сообщили в компании ресурсу Tom's Hardware. На сайте производителя появилась подробная информация об уязвимости. Компания также отметила, что начала работать над обновлением прошивок для ряда моделей роутеров, включая RT-AX55, задолго до публикации доклада GreyNoise. Это важно, потому что в сведениях об уязвимости CVE-2023-39780 указано, что Asus была осведомлена о ней ещё до этого доклада. Обеспокоенным владельцам маршрутизаторов рекомендовали убедиться, что доступ к SSH не открыт для интернета; проверить журнал устройства на предмет повторяющихся сбоев при входе или незнакомых ключей SSH, указывающих на атаку, которая осуществлялась методом подбора. Лишённый надлежащей защиты WAN-доступ к открытому интернету — угроза для оборудования; почти все подвергшиеся взлому роутеры, по версии производителя, работали с крайне уязвимыми настройками по вине пользователей. Во всех случаях имеет смысл перестраховаться и установить последнюю версию прошивки. В тысячах роутеров Asus обнаружился невидимый и стойкий бэкдор

29.05.2025 [17:38],

Павел Котов

Нескольким тысячам маршрутизаторов Asus для дома и малого офиса угрожает заражение скрытным бэкдором, способным переживать перезагрузки и обновления прошивки. Атаки такого уровня под силу киберпреступникам, располагающим значительными ресурсами — вплоть до государственной поддержки. Проблему обнаружили эксперты специализирующейся на кибербезопасности компании GreyNoise.

Источник изображений: asus.com Неизвестные злоумышленники получают доступ к устройствам, используя уязвимости, некоторые из которых никогда не вносились в систему CVE. Получив несанкционированный административный доступ к оборудованию, киберпреступник устанавливает общедоступный ключ шифрования для входа на устройство — после этого любой обладатель закрытого ключа может автоматически входить на устройство с правами администратора. Бэкдор остаётся в системе после перезагрузки и обновления прошивки, обеспечивая злоумышленнику долгосрочный контроль над взломанным оборудованием — ему не требуется загружать вредоносное ПО и оставлять следов по цепочке для обхода аутентификации, эксплуатации известных уязвимостей и злоупотребления легитимными функциями конфигурации. Эксперты GreyNoise обнаружили по всему миру около 9000 устройств с установленным бэкдором, и это число продолжает расти. До настоящего момента не удалось выявить признаков того, что эти устройства использовались в каких-либо кампаниях. Вероятно, сейчас злоумышленники накапливают ресурсы, чтобы использовать их в будущем. GreyNoise обнаружила системные действия в середине марта и не предавала инцидент огласке, пока не уведомила об этом власти. Это может значить, что за хакерской группировкой стоит какой-то государственный ресурс.  Обнаруженные GreyNoise действия предположительно являются составной частью кампании, выявленной экспертами Sekoia — при помощи сканирования средствами Censys они установили, что неизвестными лицами скомпрометированы около 9500 маршрутизаторов Asus. Для установки бэкдора используются несколько уязвимостей. Одна из них — CVE-2013-39780 — позволяет выполнять системные команды, и её Asus исправила в недавнем обновлении прошивки. Исправлены были и другие уязвимости, но по каким-то причинам их не вносили в базу CVE. Единственный способ понять, заражено ли устройство — проверить настройки SSH в панели конфигурации. Заражённые экземпляры позволяют подключаться по SSH через порт 53282 с цифровым сертификатом, усечённый ключ которого имеет вид «ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEAo41nBoVFfj4HlVMGV+YPsxMDrMlbdDZ». На взлом указывает присутствие в журнале входа следующих адресов: 101.99.91.151, 101.99.94.173, 79.141.163.179 или 111.90.146.237. Владельцам роутеров всех производителей рекомендовано своевременно обновлять ПО. Apple оспорила требование Великобритании создать в iCloud бэкдор для спецслужб

07.04.2025 [15:05],

Алексей Разин

Когда речь заходит о национальной безопасности, свободами и правами отдельных граждан нередко пренебрегают. Британские власти, руководствуясь соответствующими соображениями, потребовали от Apple предоставить им доступ к защищённой системе облачного хранения данных пользователей, но компания решила оспаривать соответствующий приказ.

Источник изображения: Apple Соответствующая информация стала достоянием общественности на этой неделе, как поясняет Reuters, с подачи Трибунала по следственным полномочиям (IPT), который является высшей судебной инстанцией в Соединённом Королевстве. Изначально власти Великобритании настаивали на том, чтобы само содержание дела, а также участие в нём компании Apple, не предавались огласке. Данное требование было отклонено высшей судебной инстанцией Великобритании, хотя на нём настаивало Министерство внутренних дел. По мнению органов правосудия, огласка сути данного спора не может противоречить общественным интересам или представлять угрозу для национальной безопасности. В феврале этого года стало известно, что власти Великобритании потребовали от Apple предоставить доступ к зашифрованному облачному хранилищу данных iCloud, чтобы сотрудники компетентных органов могли изучать фотографии и переписку пользователей устройств этой марки, причём даже находясь за пределами Королевства. Отказ Apple мотивировался угрозой для приватности подобных данных, поскольку этим каналом доступа в равной мере могут воспользоваться и злоумышленники. Компания при этом не смогла избежать некоторых уступок в пользу британских властей. Для своих новых пользователей в Великобритании она отключила шифрование облачных данных по передовому протоколу Advanced Data Protection. Еврокомиссия потребует от мессенджеров и сервисов бэкдоры в сквозном шифровании

02.04.2025 [17:20],

Павел Котов

Еврокомиссия представила новую внутреннюю стратегию безопасности, которая включает в себя дорожную карту в отношении «законного и эффективного доступа правоохранительных органов к данным» и средствам шифрования. Инициатива в первую очередь затронет мессенджеры, от которых потребуют создание бэкдоров для правоохранителей, но ими дело не ограничится.

Источник изображения: Guillaume Périgois / unsplash.com Стратегия ProtectEU направлена на укрепление способности ЕС «гарантировать своим гражданам безопасность»; её цель — сформировать «более жёсткий юридический инструментарий», регламентирующий «расширенный обмен информацией и углублённое сотрудничество». Предлагаемые в документе нормы «позволят правоохранительным органам в законном порядке получать доступ к зашифрованным данным для защиты кибербезопасности и основных прав» — вопреки тому, что платформы вроде Signal предпочитают скорее прекращать работу в отдельных регионах, чем отказываться от шифрования. Ранее бэкдор от зашифрованных сервисов Apple потребовали британские власти — компания была вынуждена отключить шифрование для жителей страны. Европейские чиновники тоже не впервые говорят о необходимости создавать бэкдоры для обхода средств шифрования в системах мгновенных сообщений и прочих коммуникационных платформ — прежде они оправдывали это потребностью сканировать пользовательские данные на предмет материалов недопустимого характера. Ещё одна декларируемая цель проекта — сделать Европол «по-настоящему оперативным полицейским агентством для усиления поддержки государств-членов»; ведомству отводится роль «в расследовании трансграничных, крупномасштабных и сложных дел, сопряжённых с серьёзной угрозой внутренней безопасности Союза». В ЕС входят 27 стран, и при реализации последовательных механизмов совместной безопасности возникнут сложности: у каждой страны есть собственные правоохранительные органы, свои цели и бюджеты, поэтому в стратегии говорится о содействии «изменению культуры», направленному на объединение членов ЕС. «Безопасность является одной из ключевых предпосылок для открытых, развивающихся обществ и процветающей экономики. Поэтому сегодня мы запускаем важную инициативу по более эффективному противодействию таким угрозам безопасности как терроризм, организованная преступность, рост киберпреступности и атаки на нашу критическую инфраструктуру. Мы укрепим Европол и обеспечим правоохранительные органы современными инструментами для борьбы с преступностью. Внести свой вклад в повышенную безопасность для всех смогут также исследователи, предприятия и даже граждане», — прокомментировала проект глава Еврокомиссии Урсула фон дер Ляйен (Ursula von der Leyen). Миллионы умных замков и других гаджетов под угрозой взлома — в популярном Bluetooth-чипе нашли возможность внедрить бэкдор

09.03.2025 [15:18],

Анжелла Марина

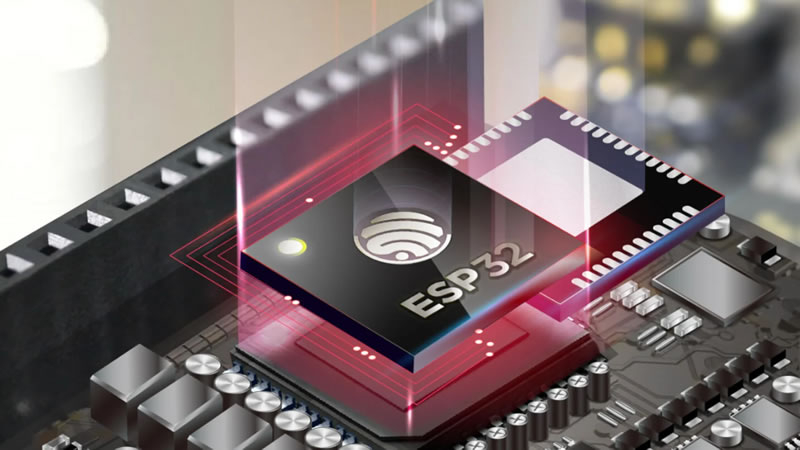

В популярном беспроводном контроллере ESP32 от китайской компании Espressif, который установлен более чем на миллиарде устройств, обнаружена скрытая уязвимость — в прошивке обнаружена возможность реализовать тайный бэкдор. Эта маленькая лазейка, о которой почти никто не знал, потенциально позволяет злоумышленникам скомпрометировать устройства на стадии их поставки и после выдавать себя за доверенные устройства, красть данные и закрепляться в системе надолго, по сути навсегда.

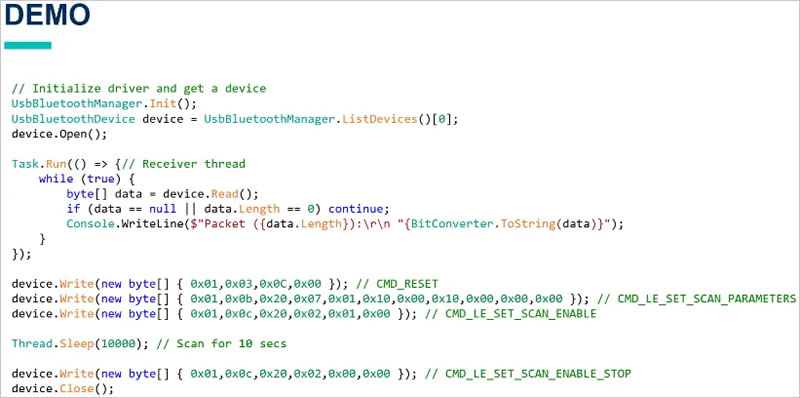

Источник изображения: bleepingcomputer.com Два испанских исследователя, Мигель Тараско Акунья (Miguel Tarascó Acuña) и Антонио Васкес Бланко (Antonio Vázquez Blanco) из компании Tarlogic Security, решили копнуть глубже и обнаружили, что в этом чипе есть команды, позволяющие выполнять различные действия. Например, выдавать себя за доверенные устройства, красть данные и даже проникать через сеть в другие устройства. В общем, полный набор шпионских инструментов. Свои выводы Tarlogic Security представила на конференции RootedCON в Мадриде, сообщает BleepingComputer. ESP32 — это микроконтроллер, отвечающий за Wi-Fi- и Bluetooth-соединения. Он встроен в умные замки, медицинские приборы, смартфоны и компьютеры. Обнаруженная уязвимость позволяет заложить в прошивку контроллера «чёрный ход», которая позволит злоумышленникам выдавать себя за другие системы и заражать устройства, минуя все проверки безопасности. Доступ к незадокументированным командам осуществляется из прошивки устройства, а не по воздуху. Поэтому у злоумышленника должен быть root-доступ к устройству. То есть внедрить вредоносное ПО или открыть для взлома контроллеры злоумышленники могут лишь на стадии поставки контроллеров, но сначала им придётся скомпрометировать цепочку поставок. На данный момент неизвестно, чтобы подобные инциденты имели место.

Источник изображения: Tarlogic Исследователи также отметили один важный момент. В последнее время интерес к безопасности Bluetooth снизился. Однако это произошло не потому, что протокол стал безопаснее, а потому, что прежние атаки либо не имели работающих инструментов, либо использовали устаревшее ПО, несовместимое с современными системами. Чтобы изучить проблему, специалисты Tarlogic разработали новый независимый от операционных систем Bluetooth-драйвер на языке C. Он позволяет напрямую взаимодействовать с аппаратной частью, не опираясь на стандартные API. Это дало им возможность получить доступ к Bluetooth-трафику и обнаружить скрытые команды (Opcode 0x3F) в прошивке ESP32. В общей сложности было выявлено 29 команд, которые можно задействовать для создания бэкдора. С их помощью можно манипулировать памятью, подделывать MAC-адреса и внедрять пакеты LMP/LLCP — в общем, выполнять практически любые вредоносные действия.

Источник изображения: Tarlogic Компания Espressif пока никак не прокомментировала ситуацию и не объяснила происхождение этих команд. Остаётся только гадать, были ли они оставлены случайно или преднамеренно. Однако проблема существует и уже получила идентификатор CVE-2025-27840. Обновлено: В понедельник компания Espressif опубликовала заявление в ответ на выводы Tarlogic, в котором говорится, что недокументированные команды — это отладочные команды, используемые для тестирования системы. «Обнаруженные функциональные возможности являются отладочными командами, включенными для целей тестирования, — говорится в заявлении Espressif. — Эти отладочные команды являются частью реализации Espressif протокола HCI (Host Controller Interface), используемого в технологии Bluetooth. Этот протокол используется внутри продукта для связи между уровнями Bluetooth». Несмотря на низкий уровень риска, производитель заявил, что удалит отладочные команды в одном из будущих обновлений программного обеспечения. «Хотя эти отладочные команды существуют, сами по себе они не могут представлять угрозу безопасности для чипов ESP32. Espressif все же предоставит программное исправление, чтобы удалить эти недокументированные команды», — заявляет Espressif. Миллионы ТВ-приставок с Aliexpress имеют секретный бэкдор, используемый мошенниками

06.03.2025 [12:09],

Владимир Мироненко

Согласно исследованию компании по кибербезопасности Human Security, не менее 1 млн устройств на базе Android, изготовленных малоизвестными брендами и продающиеся на китайских интернет-площадках, заражены вредоносным ПО, которое превращает их в ботнет, контролируемый мошенниками. Заражение устройств производится с помощью вредоносных приложений и прошивок или даже на стадии производства.

Источник изображения: Mika Baumeister / unsplash.com Как сообщает ресурс Wired, сеть киберпреступников Badbox, ставшая известной в 2023 году из-за внедрения секретных бэкдоров в десятках тысяч ТВ-приставок на Android, используемых в домах, школах и на предприятиях, запустила кампанию следующего поколения Badbox 2.0, которая шире по масштабу и ещё более изобретательна. Заражённые телевизионные потоковые приставки, планшеты, проекторы и автомобильные информационно-развлекательные системы используются злоумышленниками для мошенничества с рекламой или как часть прокси-сервиса для маршрутизации и маскировки веб-трафика. При этом владельцы скомпрометированных устройств даже не подозревают об этом. Согласно исследованию, большинство заражённых устройств находятся в Южной Америке, преимущественно в Бразилии. В частности, заражению подверглись десятки потоковых ТВ-приставок, но большей частью бэкдор Badbox 2.0 получил распространение в семействах устройств TV98 и X96, которые широко представлены, например, на Aliexpress. Практически все целевые устройства используют ОС Android с открытым исходным кодом, то есть они работают на версиях Android, но не входят в экосистему защищённых устройств Google. Google сообщила, что сотрудничала с исследователями, чтобы удалить учётные записи издателей, связанных с мошенничеством, и заблокировать возможность этих аккаунтов получать доход через рекламную экосистему Google. В рамках проекта Badbox 2.0 злоумышленники используют традиционное вредоносное ПО, распространяемое с помощью, например, попутных загрузок, когда пользователь случайно загружает вредоносное ПО, не осознавая этого. Исследователи из нескольких фирм полагают, что нынешняя кампания проводится несколькими киберпреступными группами, у каждой из которых есть свои версии бэкдора Badbox 2.0 и вредоносных модулей, и они распространяют программное обеспечение различными способами. К примеру, злоумышленники создают безобидную программу, ту же игру, размещают её в магазине Google Play, чтобы показать, что оно проверено, но затем обманом заставляют пользователей загружать почти идентичные версии приложения, но уже вредоносные, и не из официальных магазинов ПО. «Масштаб операции огромен», — отметил Фёдор Ярочкин, старший исследователь угроз в Trend Micro. По его словам, многие из групп, участвующих во вредоносной кампании, похоже, имеют связи с китайскими рекламными и маркетинговыми фирмами серого рынка. Сообщается, что Human, Trend Micro и Google также сотрудничали с группой интернет-безопасности Shadow Server, чтобы максимально нейтрализовать инфраструктуру Badbox 2.0. «Как потребитель, вы должны помнить, что если устройство слишком дешёвое, вы должны быть готовы к тому, что в нём могут скрываться некоторые дополнительные “сюрпризы”, — говорит эксперт. — Бесплатный сыр бывает только в мышеловке». Apple отключила сквозное шифрование в iCloud по требованию властей Великобритании

21.02.2025 [23:43],

Анжелла Марина

Компания Apple заявила, что больше не сможет предоставлять пользователям в Великобритании функцию защиты Advanced Data Protection (ADP), которая позволяет включить сквозное шифрование данных в iCloud. По словам представителя Apple Фреда Сайнца (Fred Sainz), функцию придётся отключить по требованию правительства страны.

Источник изображения: Alexander Andrews / Unsplash В заявлении, предоставленном изданию TechCrunch, компания выразила «глубокое разочарование» тем, что защита, обеспечиваемая ADP, не будет доступна клиентам в Великобритании, учитывая продолжающийся рост утечек данных и других угроз конфиденциальности. Apple отметила, что «усиление безопасности облачного хранилища с помощью сквозного шифрования на сегодня является более актуальным, чем когда-либо». Это объявление последовало за сообщениями о том, что правительство Великобритании потребовало от Apple создать бэкдор — алгоритм, который позволяет получать фактически полный доступ к клиентским данным, хранящимся на облачных серверах Apple, даже если они зашифрованы сквозным шифрованием. Однако эксперты по кибербезопасности предупреждали, что если Лондон добьётся своего, это создаст опасный прецедент и для других стран. Функция Advanced Data Protection позволяет пользователям самостоятельно включать шифрование, делая их данные недоступными даже для Apple. Несмотря на отказ от ADP, некоторые категории информации всё же останутся зашифрованными. В частности, медицинские данные, сообщения в iCloud и платёжная информация. Однако другие файлы, такие как фотографии, заметки и резервные копии, больше не будут защищены. Британские власти пока не прокомментировали ситуацию, а представитель организации Open Rights Group Джеймс Бейкер (James Baker) заявил, что Министерство внутренних дел лишило миллионы британцев важной функции безопасности, повысив угрозу утечек личных данных. Компания пока не уточнила, как именно будет происходить отключение ADP у тех, кто уже активировал эту функцию (у новых пользователей ADP будет сразу отсутствовать), однако заявила, что в ближайшее время предоставит клиентам дополнительные инструкции. Подчёркивается, что эта мера не коснётся пользователей из других стран, а сервисы с зашифрованной связью, такие как FaceTime и iMessage, продолжат работать без изменений. Одновременно эксперты в области кибербезопасности советуют пользователям за пределами Великобритании срочно включить ADP, чтобы усложнить властям возможные будущие попытки отключить шифрование. Криптограф Мэтью Грин (Matthew Green) отметил, что «чем больше людей активируют эту функцию, тем сложнее будет её запретить». Британские силовики потребовали от Apple возможность следить за всеми пользователями

07.02.2025 [16:34],

Павел Котов

Представители британских силовых структур выдали Apple секретное предписание создать бэкдор, который откроет правоохранительным органам доступ к материалам, размещённым любым пользователем Apple по всему миру на облачных ресурсах компании. Об этом сообщает Washington Post со ссылкой на осведомлённые источники.

Источник изображения: Alireza Khoddam / unsplash.com Выданный в январе секретный приказ британских властей требует, чтобы Apple предоставила спецслужбам полную возможность просматривать зашифрованные материалы пользователей сервисов компании — простого содействия производителя во взломе конкретных учётных записей недостаточно. Документ подобного рода не имеет прецедентов в крупных демократических странах, отмечает издание, и если требование властей будет выполнено, это станет сокрушительным поражением для технологических компаний, которые уже не первый год сражаются за то, чтобы не быть оружием в руках правительств, направленным против своих же пользователей. Apple, вероятно, не станет нарушать обещания о сохранении конфиденциальности пользователей по всему миру, считают источники, но перестанет предлагать британским пользователям зашифрованное облачное хранилище. Но такая уступка Великобританию не удовлетворит — власти страны настаивают на доступе к ресурсам Apple через бэкдор для получения данных пользователей по всему миру, включая США. Документ вручили представителям компании в администрации министра внутренних дел Великобритании — «уведомление о технической возможности» предписывает, чтобы компания предоставила властям запрошенный доступ в соответствии с действующим в стране с 2016 года «Законом о полномочиях следствия». Этот закон разрешает правоохранительным органам принуждать компании к оказанию помощи, когда это необходимо для сбора доказательств. Закон, известный как «Шпионская хартия», предусматривает уголовное преследование даже за раскрытие того, что власти вообще выдвинули такое требование. Apple может обжаловать требование в секретной технической комиссии, которая рассмотрит аргументы с связанных с исполнением предписания издержках, и в суде, который может оценить соразмерность запроса потребностям правительства. Но пока длится процедура обжалования, Apple от исполнения предписания не освобождается. Компании сообщили, что такое требование может возникнуть, в марте минувшего года — тогда она ответила британскому Парламенту: «Нет причин, по которым правительство Великобритании должно иметь полномочия решать за граждан [всего] мира, могут ли они пользоваться зарекомендовавшими себя преимуществами защиты, вытекающими из сквозного шифрования». «Мы не даём комментариев по оперативным вопросам, включая, например, подтверждение или опровержение существования любых таких уведомлений», — заявил накануне представитель британского МВД.

Источник изображения: Ian Taylor / unsplash.com Администрация предыдущего президента США Джо Байдена (Joe Biden) и руководство структур, отвечающих за вопросы национальной безопасности, отслеживало этот вопрос с тех пор, как Великобритания впервые сообщила, что может потребовать такой доступ, а Apple заявила, что ответит отказом. В администрации нового главы Белого дома Дональда Трампа (Donald Trump) и в структурах разведки от комментариев отказались. Apple будет запрещено даже уведомлять потребителей, что передовое шифрование её систем больше не обеспечивает полной безопасности, сообщил источник издания. Речь идёт об облачном хранилище, доступ к которому есть только у самого пользователя — его лишена даже сама Apple. Компания начала развёртывать функцию дополнительной защиты Advanced Data Protection — она пыталась сделать это на несколько лет раньше, но не смогла сделать во время первого президентского срока Трампа, который обвинил Apple в том, что та не помогает в преследовании «убийц, наркоторговцев и других жестоких преступных элементов». Сейчас эта функция доступна в США и других странах. По умолчанию она отключена, и большинство пользователей iPhone и Mac её не включают — услуга обеспечивает улучшенную защиту от взлома и делает бесполезными традиционные методы, которые правоохранительные органы применяют для доступа к фотографиям, сообщениям и другим материалам. Американские правоохранительные органы часто без ведома пользователей вручают Apple ордеры на обыск, в которых значатся хранилище iCloud и резервные копии. Силовики по всему миру всё чаще выражают недовольство, что в потребительских средствах связи сегодня используется шифрование — исключением являются только разговоры по телефонным линиям, которые в США могут прослушиваться без решения суда. ФБР и британские правоохранительные органы, в частности, заявляли, что шифрование играет на руку террористам и лицам, виновным в жестоком обращении с детьми. Технологические компании выступают против отмены шифрования: человек, по их мнению, имеет право на конфиденциальность в личном общении, а лазейки для правоохранительных органов могут использоваться киберпреступниками и авторитарными режимами. Большинство электронных сообщений в той или иной мере шифруется, потому что на пути от отправителя к адресату они проходят через частные системы связи; при этом поставщики услуг, например, владельцы служб электронной почты или интернет-провайдеры по запросу правоохранительных органов могут предоставить такую переписку в исходном виде. Но всё чаще используется сквозное шифрование, при котором доступ к материалам переписки есть только у её участников. О наличии сквозного шифрования говорят администрации служб Signal, WhatsApp, Facebook✴✴ Messenger, а также Apple iMessage и FaceTime. Резервные копии такой переписки в облаке обычно не шифруются, но не в случае с Apple Advanced Data Protection.

Источник изображения: Zhiyue / unsplash.com Apple всегда подчёркивала, что конфиденциальность является сильной стороной компании и её сервисов. С 2018 года по умолчанию шифруются резервные копии данных устройств под управлением Android, и ответственная за этот проект Google настаивает, что в её экосистеме бэкдоров нет. «Google не может получить доступ к данным резервных копий Android со сквозным шифрованием даже при наличии законного распоряжения», — уверяет представитель компании Эд Фернандес (Ed Fernandez). Meta✴✴ развернула шифрование резервных копий WhatsApp, а на сайте компании говорится, что она не станет реализовывать бэкдоров или намеренно ослаблять архитектуру сервисов. Если британские власти получат доступ к зашифрованным данным, того же могут потребовать и другие страны — исходя из этого, Apple будет проще не подчиняться подобным требованиям, а отказаться предоставлять такие услуги. В 2022 году британские чиновники осудили планы Apple по усилению средств шифрования — они якобы не должны «мешать усилиям по поимке виновных в самых серьёзных преступлениях». МВД предоставило Apple проект приказа о бэкдоре, и это был сигнал для законодателей и общественности о том, что ждёт впереди. В марте прошлого года Apple заявила в британском Парламенте, что никогда не встраивала бэкдоров в свои продукты, и если правительство страны продолжит настаивать, компания будет вынуждена «публично отозвать критически важные функции безопасности с рынка Великобритании, лишив британских пользователей этих средств защиты». Компания тогда заявила, что применение закона против инструментов сквозного шифрования будет противоречить постановлению Европейского суда по правам человека и нарушит действующее в Европе право на неприкосновенность частной жизни. В США борьба властей с технологическими компаниями, стремящимися защитить конфиденциальность потребителей, пока отошла на второй план — сейчас страна пытается справиться с крупномасштабной кибератакой на телефонные сети страны, которую развернули китайские хакеры. Для противодействия угрозе американские спецслужбы выпустили рекомендации, в которых указали на потребность обеспечивать шифрование телефонного трафика «в максимально возможной степени». Инициативу поддержали в Канаде, Австралии и новой Зеландии, но не в Великобритании. Северокорейские хакеры наводнили интернет клонами открытого ПО, в которые внедрили бэкдоры

31.01.2025 [13:21],

Павел Котов

Хакерская группировка Lazarus, которую связывают с властями КНДР, провела крупномасштабную операцию Phantom Circuit — они скомпрометировали сотни систем по всему миру с целью кражи секретной информации. Для этого злоумышленники клонировали легитимное ПО с открытым кодом и внедряли в него бэкдоры в надежде, что разработчики и другие потенциальные жертвы, преимущественно работающие в криптовалютной отрасли, случайно воспользуются ими и сделают свои машины уязвимыми. Вредоносные проекты распространялись через крупные платформы, включая GitLab.

Источник изображения: AltumCode / unsplash.com Схему обнаружили эксперты в области кибербезопасности из компании SecurityScorecard. В минувшем ноябре жертвами хакеров стали 181 разработчик преимущественно из европейского технологического сектора. В декабре их число выросло до 1225 человек, включая 284 из Индии и 21 из Бразилии. В январе к их числу добавились ещё 233 жертвы, в том числе 110 из технологического сектора Индии. Киберпреступникам удалось похитить учётные данные своих жертв, токены аутентификации, пароли и другую конфиденциальную информацию. В число клонированных и изменённых хакерами репозиториев вошли такие проекты как Codementor, CoinProperty, Web3 E-Store, менеджер паролей на основе Python, а также другие приложения, связанные с криптовалютой и web3, рассказали в SecurityScorecard. Когда жертва неосознанно загружала и устанавливала такое приложение-форк, на его машину также устанавливался бэкдор, позволяющий злоумышленникам подключаться к ней, похищать конфиденциальные данные и отправлять их на свои ресурсы. Участвующие в схеме Phantom Circuit управляющие (C2) серверы Lazarus Group, как выяснилось, начали работу ещё в сентябре — они использовались для связи с заражёнными системами, доставки вредносного ПО и копирования украденных данных. Экспертам так и не удалось выяснить, «как обрабатывались извлечённые данные, и какая инфраструктура использовалась для управления этим серверами». Эксперты обнаружили скрытую административную систему, размещённую на каждом сервере — она обеспечивала централизованное управление атакой; система была написана на основе React и Node.js. Чтобы скрыть происхождение кампании, хакеры Lazarus Group применяли многослойную обфускацию. Чтобы скрыть географическое происхождение, использовался VPN, а на прокси-уровне вредоносная активность смешивалась с безобидным сетевым трафиком. Серверы размещались в инфраструктуре Stark Industries — специалисты SecurityScorecard установили, что к ним подключались не менее чем с шести северокорейских адресов, один из которых ранее был связан с атаками Lazarus на платформу Codementor. Похищенные данные выгружались в облачное хранилище Dropbox. Digma опровергла утверждения экспертов о встроенном бэкдоре в её кнопочных телефонах

17.07.2024 [08:19],

Владимир Мироненко

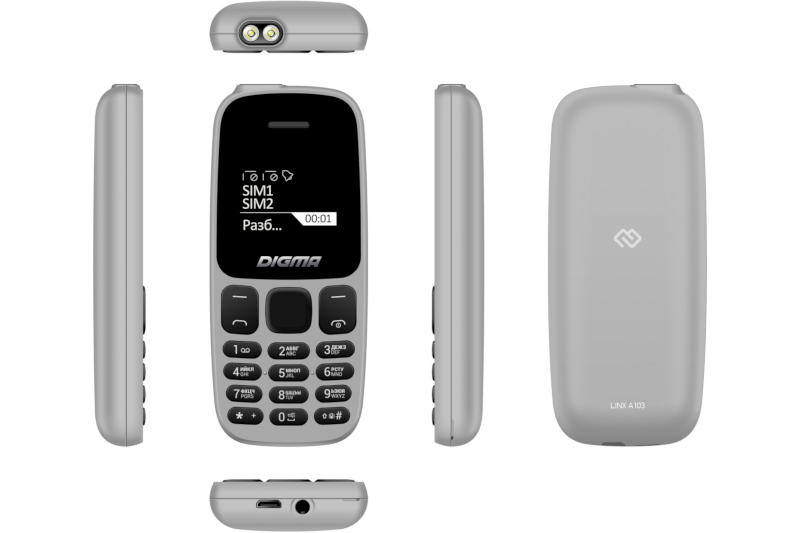

Бренд Digma выступил с опровержением публикации «Коммерсанта», в которой со ссылкой на данные экспертов утверждается, что в выпускаемых им устройствах имеется встроенная уязвимость, позволяющая управлять телефоном через интернет: удалённо рассылать СМС и принимать их, передавая данные на сторонние серверы, регистрировать на номер телефона аккаунты в мессенджерах и т. д.

Источник изображения: Digma По словам источника газеты, кнопочные телефоны российского производства подверглись кибератаке через заранее установленную уязвимость, позволяющую удалённо управлять устройством через интернет-подключение. В свою очередь, Digma утверждает, что в его кнопочных телефонах отсутствует функциональность, которую «можно классифицировать как backdoor или встроенную уязвимость». По словам Digma, хотя в прошивке телефонов имеется встроенная функция стороннего российского сервиса, её назначение вовсе не в обеспечении удалённого управления устройством третьей стороной. Цель этой функции — обмен СМС-сообщениями фиксированного формата для персонализации доступных развлекательных и информационных сервисов в конкретном регионе — гороскопы, погода, анекдоты и т.д. «Обмен сообщениями такого типа является полностью бесплатным для пользователей. Подключение платных услуг ведётся только с явного согласия пользователя», — подчеркнул бренд, добавив, что любой иной функциональности, включая якобы скрытую регистрацию пользователей в мессенджерах, в устройствах Digma нет. Бренд отметил, что подобные развлекательные возможности являются наиболее востребованным среди пользователей кнопочных телефонов, и основной целью добавления этой функции в прошивку было улучшение клиентского опыта. «Изъятие телефонов из продажи мы не планируем, так как не видим оснований для этого. Мы запланируем внеочередное независимое тестирование наших устройств на предмет поиска уязвимостей в прошивке кнопочных телефонов у крупных независимых компаний и опубликуем результаты», — сообщила компания. В кнопочных телефонах российской Digma нашли вредоносное ПО

16.07.2024 [12:52],

Павел Котов

Эксперты по кибербезопасности обнаружили в кнопочных телефонах Digma бэкдор — встроенную уязвимость для установки связи и обмена данными со сторонними серверами, удалённой рассылки SMS, регистрации аккаунтов в мессенджерах на телефонные номера и других действий, узнал «Коммерсантъ». Продажи кнопочных телефонов Digma растут — сейчас они занимают 5,9 % рынка.

Источник изображения: digma.ru Кнопочные телефоны российского бренда Digma (входит в «Мерлион» наряду с «Ситилинком») стали объектами кибератаки, в рамках которой осуществлялись негласные отправка, приём и фильтрация SMS из-за бэкдора — намеренно установленной при производстве уязвимости. Через месяц после покупки телефона Digma и подключения к нему новой SIM-карты неизвестные лица зарегистрировали на этот номер учётную запись в мессенджере WhatsApp без ведома владельца номера, сообщил он «Коммерсанту». Последующий анализ прошивки показал, что телефон действительно заражён вредоносным ПО. Он периодически связывается через интернет с неким сервером, передавая ему свой IMEI-идентификатор, идентификатор SIM-карты и оператора связи. В ответ удалённый сервер может отправлять устройству команды: например, отправить SMS с заданным текстом на определённый номер или вывести на экран полученное сообщение. Отправленные и принятые сообщения в общем списке не показываются. В Digma владельцу устройства подтвердили наличие «аномалий» в работе устройства, но отказались признать факт уязвимости. Комментариев «Коммерсанту» в Digma и «Мерлионе» по данной ситуации не предоставили. Продажи кнопочных телефонов Digma растут: в период с января по май 2024 года доля бренда достигла 5,9 %; на торговых площадках этот показатель составил 13,6 %, а годом ранее был 7,6 %. Устройства марки производятся преимущественно в Китае. Подобные уязвимости могут возникать по вине контрактного производителя, рассказали в компании Fplus, которая выпускает кнопочные телефоны, смартфоны и планшеты. Ранее подобные инциденты отмечались у продукции брендов Irbis и Dexp. В некоторых случаях проблема может быть на стороне поставщика ПО, добавили опрошенные «Коммерсантом» эксперты. Бэкдоры также могут использоваться для кражи данных, рассылки спама, реализации мошеннических схем по номерам в списке контактов, а доступ к SMS открывает потенциальным злоумышленникам доступ к приложениям и сервисам пользователя — вплоть до банковских. Не исключаются и массовые утечки данных. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |