|

Опрос

|

реклама

Быстрый переход

Хакеры взломали популярный текстовый редактор Notepad++ и полгода распространяли вирусы с обновлениями

03.02.2026 [11:15],

Павел Котов

Киберпреступники взломали сервер, на котором размещается сайт популярного открытого текстового редактора Notepad++, и в течение второй половины 2025 года распространяли среди пользователей программы вредоносные обновления.

Источник изображения: notepad-plus-plus.org Злоумышленники, связанные, по версии разработчиков Notepad++, с китайскими властями, сохраняли доступ к ресурсам проекта с июня по декабрь 2025 года, и это «может объяснить избирательный подход к атаке жертв». Эксперты по кибербезопасности из компании Rapid7, приписали взлом группировке Lotus Blossom; жертвами оказались организации правительственного, телекоммуникационного и авиационного секторов, объекты критической инфраструктуры и сектор медиа. Notepad++ — старый и востребованный проект с открытым исходным кодом; количество загрузок программы исчисляется десятками миллионов, среди её пользователей значатся частные лица и организации по всему миру. В результате кибератаки хакеры взломали некоторое количество организаций «с интересами в Восточной Азии»; достаточно было неосознанного запуска одного заражённого экземпляра программы, заявил впервые обнаруживший инцидент эксперт в области кибербезопасности Кевин Бомон (Kevin Beaumont). У хакеров оказался «прямой» доступ к компьютерам жертв, которые пользовались взломанными версиями Notepad++. «Точный технический механизм» взлома серверов проекта остаётся неизвестным, сообщили разработчики, — расследование инцидента продолжается. Сайт Notepad++ находился на сервере с другими проектами; злоумышленники «целенаправленно атаковали» связанный с программой домен, эксплуатировали уязвимости серверного ПО и направляли некоторых пользователей на собственный сервер. Благодаря этому хакерам удалось распространять вредоносные версии Notepad++. Уязвимость закрыли в ноябре, а хакеров лишили доступа к серверу лишь в начале декабря. Они попытались восстановить доступ, но уязвимость была уже закрыта, и попытка не увенчалась успехом. Хостинг-провайдер подтвердил факт взлома сервера, но не уточнил, как именно хакеры проникли в систему. Разработчики принесли извинения за инцидент и призвали пользователей загрузить свежую версию Notepad++, в которой закрыли последние уязвимости. Неизвестный украл у Европейского космического агентства данные по атмосферам инопланетных миров и не только

31.12.2025 [11:24],

Геннадий Детинич

Европейское космическое агентство (ESA) подтвердило факт нарушения безопасности на своих научных серверах после появления сообщений в социальных сетях о масштабной утечке данных. Неизвестный злоумышленник заявил, что получил доступ к системам ESA и похитил около 200 Гбайт информации, включая конфиденциальные документы и технические данные.

Иллюстрация к миссии ESA ARIEL. Источник изображения: ESA Согласно публикациям французского специалиста по кибербезопасности Себа Латома (Seb Latom), злоумышленник утверждает, что сумел получить исходный код программного обеспечения, API-токены, токены для доступа к различным системам ESA, а также конфигурационные файлы и встроенные пароли. Размещённые злоумышленником в даркнете скриншоты также указывают на возможную утечку данных по подсистемам миссии ARIEL, предназначенной для изучения атмосферы экзопланет, а также материалов Airbus, датированных 2015 годом и отмеченных как конфиденциальные. Однако ESA заявило, что первичный анализ выявил лишь ограниченное число затронутых научных серверов, которые расположены вне корпоративной сети агентства. Эти серверы используются для не конфиденциальной совместной инженерной и научной деятельности в научном сообществе, что снижает риски для критических инфраструктур. Это не первый инцидент с участием внешних платформ ESA: в декабре 2024 года онлайн-магазин агентства, управляемый сторонним провайдером, был взломан для проведения мошеннических платежей. ESA сообщило, что заинтересованные стороны уведомлены, а краткосрочные меры по защите потенциально уязвимых систем уже приняты. В 2025 году хакеры установили рекорд по кражам криптовалюты — на сумму $2,7 млрд

24.12.2025 [11:29],

Владимир Мироненко

В этом году киберпреступники украли криптовалюту на рекордную сумму в размере $2,7 млрд, сообщил TechCrunch со ссылкой на данные компаний, занимающихся мониторингом блокчейна.

Источник изображения: Kanchanara/unsplash.com Самая крупная сумма — около $1,4 млрд — была похищена со счетов базирующейся в Дубае криптовалютной биржи Bybit. По мнению компаний, специализирующихся на анализе блокчейна, а также ФБР, за этой масштабной кражей стоят хакеры из КНДР, считающиеся самой активной среди хакерских группировок, занимающихся кражами криптовалюты в течение последних нескольких лет. Это была самая крупная известная кража криптовалюты за всю историю криптовалютного рынка и одна из крупнейших краж в сфере финансов в истории человечества. До взлома Bybit крупнейшими считались кражи криптовалюты в результате взлома платформ Ronin Network и Poly Network в 2022 году, когда было похищено $624 и $611 млн соответственно. Публикация TechCrunch основана на данных компаний Chainalysis и TRM Labs, занимающихся мониторингом криптовалют, которые оценивают общую сумму похищенной в этом году криптовалюты в $2,7 млрд. В свою очередь, Chainalysis сообщает, что из отдельных криптовалютных кошельков было похищено $700 тыс. Данные Chainalysis и TRM Labs совпадают с оценкой компании De.Fi, занимающейся безопасностью на основе Web3 и управляющей базой данных REKT. Несмотря на меры безопасности, сумма похищенной криптовалюты растёт из года в год. Ранее сообщалось, что в 2024 году хакеры похитили криптовалюту на $2,2 млрд, а годом ранее — на $2 млрд. В числе других значительных краж криптовалюты в этом году называют взлом Cetus — децентрализованной биржи, который принёс хакерам $223 млн; взлом Balancer — протокола, построенного на блокчейне Ethereum, в результате которого было похищено $128 млн; а также взлом криптовалютной биржи Phemex, где киберпреступники украли более $73 млн. Хакеры взломали Pornhub и теперь угрожают опубликовать данные премиум-подписчиков

17.12.2025 [17:31],

Павел Котов

Хакерская группировка ShinyHunters накануне заявила о краже данных премиум-подписчиков крупнейшего сайта для взрослых Pornhub и угрожает опубликовать их, сообщает Reuters. Масштабы, объёмы и детали взлома установить пока не удалось, но киберпреступники предоставили образцы данных, и их подлинность частично подтвердилась.

Источник изображения: Kevin Horvat / unsplash.com По меньшей мере трое бывших подписчиков ресурса — двое канадцев и один американец — на условиях анонимности подтвердили подлинность данных, которые, впрочем, несколько лет назад устарели. За отказ от публикации информации и её удаление хакеры ShinyHunters потребовали выкуп в биткоинах; администрация самого ресурса для взрослых и владеющей им канадской компании инцидент не прокомментировали. Ежедневная аудитория Pornhub составляет 100 млн пользователей, годовая — 36 млрд, гласит собственная статистика ресурса. Представители ShinyHunters вышли на связь с Reuters и предоставили данные о 14 пользователях премиум-подписки, с которой открывается доступ к видео высокого разрешения, отсутствует реклама, и поддерживаются устройства виртуальной реальности. Как именно группировка получила данные, её представители не сообщили, установить это иными способами не удалось. 3 из 14 упомянутых в образцах данных лиц подтвердили, что ранее были пользователями премиум-подписки. Администрация ресурса 12 декабря сообщила о недавнем инциденте в области кибербезопасности, связанном со сторонним поставщиком аналитических данных Mixpanel, который затронул некоторое число премиум-подписчиков. Mixpanel предоставляет компаниям подробную информацию о пользователях и их действиях — она сообщила об инциденте в области кибербезопасности 27 ноября; позже компания добавила, что ей известно о заявлении, которое сделала администрация ресурса для взрослых, но отметила, что «не может найти признаков того, что эти данные были украдены в ходе инцидента от ноября 2025 года или иным образом». Доступ к данным ресурса для взрослых в системе Mixpanel в последний раз осуществлялся с «действительной учётной записи сотрудника материнской компании Pornhub в 2023 году», и «если эти данные оказались в руках неуполномоченной стороны, мы не уверены, что это произошло в результате инцидента в Mixpanel». Хакеры ShinyHunters подтвердили связь кражи данных с инцидентом в Mixpanel, но в компании заявление киберпреступников отвергли, заявив, что она провела тщательное расследование инцидента, к которому привлекла сторонних экспертов по кибербезопасности, уведомила всех пострадавших клиентов, и Pornhub в их число, подчеркнули в Mixpanel, не входит. Ранее ShinyHunters сообщали о взломах и кражах данных у Salesforce и британской Jaguar Land Rover. Хакерский ИИ уже почти обошёл человека — девять из десяти экспертов оказались слабее

12.12.2025 [13:29],

Павел Котов

Современные средства взлома компьютерных систем, основанные на искусственном интеллекте, стали настолько мощными, что уже почти превзошли человека. Таковы результаты эксперимента, проведённого исследователями Стэнфордского университета (США), пишет The Wall Street Journal.

Источник изображения: Fotis Fotopoulos / unsplash.com Почти весь прошедший год группа учёных из Стэнфорда вела разработку чат-бота с ИИ Artemis, предназначенного для хакерских операций. Artemis сканирует сеть на предмет возможных ошибок — уязвимостей ПО, а затем находит способы эксплуатировать эти уязвимости для взлома систем. Обучив ИИ, они выпустили его из лаборатории и попросили найти ошибки в реальной компьютерной сети инженерного факультета в университете. Деятельность Artemis сравнили с работой настоящих хакеров — специалистов по тестированию на проникновение. Первоначально авторы эксперимента не ожидали от ИИ многого, но на деле он оказался чрезвычайно хорош и превзошёл девятерых из десяти специалистов, нанятых исследователями для проверки. Artemis обнаруживал ошибки с молниеносной скоростью, а его обслуживание было относительно недорогим — $60 в час, тогда как специалист того же профиля зарабатывает в час от $2000 до $2500. Но и идеальной работа Artemis тоже не была — около 18 % его сообщений об ошибках были ложными срабатываниями; кроме того, он пропустил очевидную ошибку, которую большинство людей заметило на веб-странице. Сеть в Стэнфорде ранее не взламывалась с помощью ИИ-ботов, и проведённый эксперимент оказался удачным поводом устранить некоторые изъяны в средствах защиты. У Artemis также была функция аварийного отключения, которая позволила бы исследователям мгновенно деактивировать ИИ-агента в случае возникновения проблем. Значительная часть программного кода во всём мире, указывают учёные, не проходила надёжного тестирования на наличие уязвимостей, поэтому инструменты вроде Artemis в долгосрочной перспективе способны обернуться благом для защитников сетевых ресурсов, помогая им находить и исправлять большее число ошибок в коде, чем когда-либо прежде. Но в краткосрочной перспективе это также и угроза — к ИИ за поиском уязвимостей могут обратиться и злоумышленники. Любопытно, что одну из ошибок Artemis обнаружил на странице, которая не открывалась современными браузерами — специалисты по поиску уязвимостей её пропустили, а он нашёл, потому что открыл эту страницу при помощи утилиты cURL. Ранее разработчик этой утилиты пожаловался, что на него обрушилась лавина ложных сообщений об ошибках в ней, которые якобы обнаруживают модели ИИ. Учёные взломали ИИ бессмыслицей: перестановка слов обходит фильтры и путает модели

03.12.2025 [15:30],

Павел Котов

Американские учёные из Массачусетского технологического института, Северо-Восточного университета и компании Meta✴✴ обнаружили, что большие языковые модели искусственного интеллекта в некоторых случаях при ответах на вопросы ставят структуру предложений выше, чем их смысл. Это открывает пространство для злоупотреблений и взлома ИИ.

Источник изображения: Milad Fakurian / unsplash.com Чтобы проверить это, исследователи задавали моделям ИИ бессмысленные вопросы, имитируя структуру осмысленных фраз. К примеру, фраза «Быстро сиди Париж облачный?» («Quickly sit Paris clouded?») приводила к тому же ответу «Во Франции», что и вопрос «Где находится Париж?» («Where is Paris located?»). Это значит, что для ИИ-моделей важны как семантика, то есть смысл, так и синтаксические закономерности — и если в семантической части смысл теряется, чат-бот пытается сориентироваться по структуре предложения. Структуру предложений изучает синтаксис — дисциплина, для которой важно взаимное расположение слов и их принадлежность к тем или иным частям речи. Семантика же обращается к фактическому значению слов, которое может меняться при сохранении той же грамматической структуры. Семантика в значительной степени зависит от контекста — анализ контекста и обеспечивает работу больших языковых моделей. Процесс преобразования входных данных (запросов) в выходные (ответы ИИ) представляет собой сложную последовательность сопоставления с образцами и закодированными в модели обучающими данными. Чтобы выяснить угрозу сбоя при этом процессе, учёные провели контролируемый эксперимент. Они построили синтетический набор данных, в которых каждой предметной области соответствовал грамматический шаблон, основанный на конструкциях из слов, относящихся к определённым частям речи. Географии соответствовала одна последовательность, творческому направлению — другая. На этих данных исследователи обучили модели семейства OLMo, после чего проверили соотношения синтаксиса и семантики для ИИ. В результате анализа учёные обнаружили «ложную корреляцию», когда модели в крайних случаях воспринимали синтаксис как посредника для предметной области. При конфликте грамматических шаблонов с семантикой память ИИ о конкретных грамматических формах оказывалась выше семантического анализа, и чат-бот давал неверный ответ, основанный на структуре, а не значении фразы в запросе. Проще говоря, ИИ может чрезмерно зацикливаться на стиле вопроса, а не том, что он значит. Так, если в обучающем массиве все вопросы по географии начинаются со слова «где», то при вопросе «Где лучшая пицца в Казани?» чат-бот ответит «В Татарстане» и не попытается привести список пиццерий из столицы республики, потому что не поймёт, что вопрос задан о еде. Это создаёт две угрозы: модели начинают давать неверные ответы в незнакомом контексте, демонстрируя своего рода ложную память; а злоумышленники могут использовать эти грамматические шаблоны, чтобы обойти средства безопасности, пряча недопустимые вопросы в «безопасные» синтаксические структуры. Таким образом, они меняют предметную область, связывая запрос с другим контекстом.

Источник изображения: Conny Schneider / unsplash.com Чтобы измерить степень жёсткости при сопоставлении шаблонов, учёные подвергли подопытные модели ИИ стрессовому тестированию. Если форма запроса соответствует заданной предметной области, при замене некоторых слов в нём синонимами или даже антонимами точность ответов снижается максимум до 93 %, что соответствует исходному показателю в 94 % у той же модели. Но если применить тот же грамматический шаблон к иной предметной области, точность ответов снижалась на значение от 37 до 54 п.п. в зависимости от размера модели. Исследователи провели испытания, используя пять способов управления запросами: точные фразы из обучающего массива, замена синонимами, замена антонимами, парафразы с изменением структуры предложений и «косноязычные» — бессмысленные, но грамматически верные запросы. В пределах области обучения модели демонстрировали высокие результаты во всех случаях за исключением стабильно низкого качества ответов на «косноязычные» запросы. При принудительном переключении предметной области качество ответов резко снижалось, оставаясь стабильно низким у «косноязычных». Схожее снижение было зафиксировано для моделей OLMo-2-7B, GPT-4o и GPT-4o. В задаче по эмоциональной классификации твитов Sentiment140 модель GPT-4o-mini демонстрировала снижение точности ответов со 100 % до 44 %, стоило к запросам на эмоциональную окраску добавить географические шаблоны. Схожие закономерности обнаружились и в других наборах данных. Аналогичным образом исследователи обходили и защитные средства моделей: в случае с OLMo-2-7B-Instruct они добавляли структуры запросов, типичные для безопасных разделов обучающего массива, к вредоносному содержимому. К безобидным шаблонам рассуждений они добавили тысячу вредоносных запросов из известного набора WildJailbreak — доля отказов модели снизилась с 40 % до 2,5 %. Учёные привели примеры, когда им удалось получить подробные инструкции по совершениям противозаконных действий. Полученные исследователями результаты имеют несколько оговорок. Им, в частности, не удалось подтвердить наличие определённых наборов данных в обучающих массивах у закрытых моделей, а значит, выявленные закономерности для них могут иметь иные объяснения. Они также использовали упрощённые критерии оценки ответов ИИ, поэтому неправильные ответы могли быть не связаны с переходами в иные предметные области. Наконец, чаще всего предметами исследования были модели OLMo с диапазоном от 1 млрд до 13 млрд параметров — более крупные и рассуждающие модели могли вести себя по-другому. А чтобы подтвердить закономерность, учёные исходили из синтетических наборов данных — в применяемых на практике обучающих массивах содержатся более сложные грамматические шаблоны, общие для нескольких предметных областей сразу. Тем не менее, исследование в очередной раз подтвердило, что большие языковые модели ИИ представляют собой статистические машины, которые сопоставляют запросы с образцами из обучающих данных, и их можно обманывать, искажая контекст. Хакеры взломали приложение Gainsight и могли похитить данные более двухсот компаний

22.11.2025 [11:47],

Павел Котов

Участники объединённой хакерской группировки Scattered Lapsus$ Hunters взломали приложение Gainsight, которое подключается к CRM-платформе Salesforce, и получили возможность похитить с этой платформы данные более чем двухсот крупных компаний. Об этом сообщили эксперты специализирующегося на вопросах кибербезопасности отдела Google Threat Intelligence Group.

Источник изображения: Boitumelo / unsplash.com Группировка Scattered Lapsus$ Hunters подтвердила факт взлома и заявила о краже данных компаний Atlassian, CrowdStrike, Docusign, F5, GitLab, Linkedin, Malwarebytes, SonicWall, Thomson Reuters и Verizon. Атака, по словам киберпреступников была многоступенчатой. На первом этапе они взломали ресурсы компании Salesloft, предоставляющей маркетинговую платформу Drift с чат-ботами и функциями искусственного интеллекта. Похитив токены авторизации Drift, хакеры получили доступ к данным Gainsight. Приложения Gainsight подключаются к CRM Salesforce и выступают в качестве платформы для поддержки клиентов у других компаний. Располагая доступом к данным Gainsight, хакеры, таким образом, получили возможность взломать более двухсот инстансов Salesforce. В Gainsight факт инцидента признали и сообщили, что к его расследованию подключили экспертов Google Mandiant, а также что «в качестве меры предосторожности Salesforce временно отозвала активные токены доступа для подключённых к Gainsight приложений, пока ведётся расследование необычной активности». В Salesforce заявления сформулировали аккуратнее, заявив, что «в соответствии с политикой Salesforce не комментирует конкретные проблемы клиентов», а также отметили отсутствие «признаков того, что эта проблема была вызвана какой-либо уязвимостью платформы Salesforce». Некоторые из упомянутых хакерами клиентов Salesforce и Gainsight заверили, что их данные похищены не были. Представитель CrowdStrike Кевин Беначчи (Kevin Benacci) заявил ресурсу TechCrunch, что компанию «проблема Gainsight не коснулась, и все данные клиентов остаются в безопасности»; однако был уволен некий «подозрительный инсайдер» за возможную передачу информации хакерам. «Verizon осведомлена о безосновательном заявлении злоумышленников», заявил представитель оператора. В Malwarebytes и Thomson Reuters сообщили, что ведут расследование инцидента. В Docusign сообщили, что не нашли подтверждений кражи данных, но в целях предосторожности отключили интеграции с Gainsight и связанные с ними потоки данных. Хакеры Scattered Lapsus$ Hunters, однако, продолжают настаивать на своём. В ближайшие недели они обещали запустить посвящённый этому инциденту сайт, через который пострадавшие при взломе компании смогут связаться с ними и обсудить выплату выкупа. Хакеры взломали десятки тысяч роутеров Asus — атака затронула в том числе и Россию

21.11.2025 [16:03],

Павел Котов

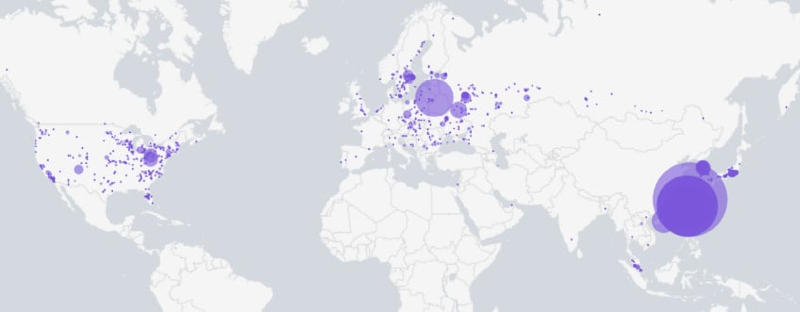

В ходе крупномасштабной хакерской атаки, получившей название Operation WrtHug, были взломаны несколько десятков тысяч маршрутизаторов Asus — преимущественно устаревших или снятых с производства. Схема атаки предполагает эксплуатацию известных уязвимостей.  За последние шесть месяцев сканеры, настроенные на поиск скомпрометированных в ходе кампании Operation WrtHug устройств Asus, выявили примерно 50 тыс. расположенных по всему миру адресов. Большинство скомпрометированных устройств имеют тайваньские адреса, обнаружены также экземпляры в Юго-Восточной Азии, Центральной Европе, России и США. Примечательно, что не зафиксировано ни одного заражения в Китае, хотя китайский след организаторов кампании подтвердить не удалось. Исходя из целей атаки и методов её реализации, не исключается связь между кампанией Operation WrtHug и обнаруженной ранее AyySSHush. Атака начинается с эксплуатации уязвимостей в роутерах Asus — преимущественно серий AC и AX. Среди них значатся:

Источник изображения: securityscorecard.com Последняя уязвимость, предупредила Asus в апреле, эксплуатируется при помощи специально созданного запроса к роутеру, на котором включена функция AiCloud. Признаком взлома в рамках кампании Operation WrtHug оказалось наличие самоподписанного TLS-сертификата в службе AiCloud, который устанавливается взамен созданного Asus — поддельный сертификат обнаружен на 99 % взломанных устройств. Он привлёк внимание, потому что срок его действия составляет сто лет, а у оригинального — лишь десять. Этот поддельный сертификат использовался для идентификации 50 тыс. заражённых устройств. Чаще всего взламываются маршрутизаторы следующих моделей:

Взломанные устройства, предполагают эксперты, могут использоваться в качестве скрытых ретрансляторов, прокси-серверов и элементов скрытой инфраструктуры управления при хакерских операциях — сущность самих операций не уточняется. Asus выпустила обновления безопасности, устраняющие указанные уязвимости, эксплуатируемые при атаках Operation WrtHug, и владельцам роутеров рекомендуется обновить прошивку до последней доступной версии. Если маршрутизатор снят с поддержки, его рекомендуется заменить или как минимум отключить на нём функции удалённого доступа. Logitech подтвердила утечку данных со своих серверов после вымогательской атаки хакерами Clop

15.11.2025 [16:38],

Николай Хижняк

Компания Logitech подтвердила, что пострадала от утечки данных в результате кибератаки, ответственность за которую взяла на себя банда вымогателей Clop, осуществившая в июле кражу данных из Oracle E-Business Suite.

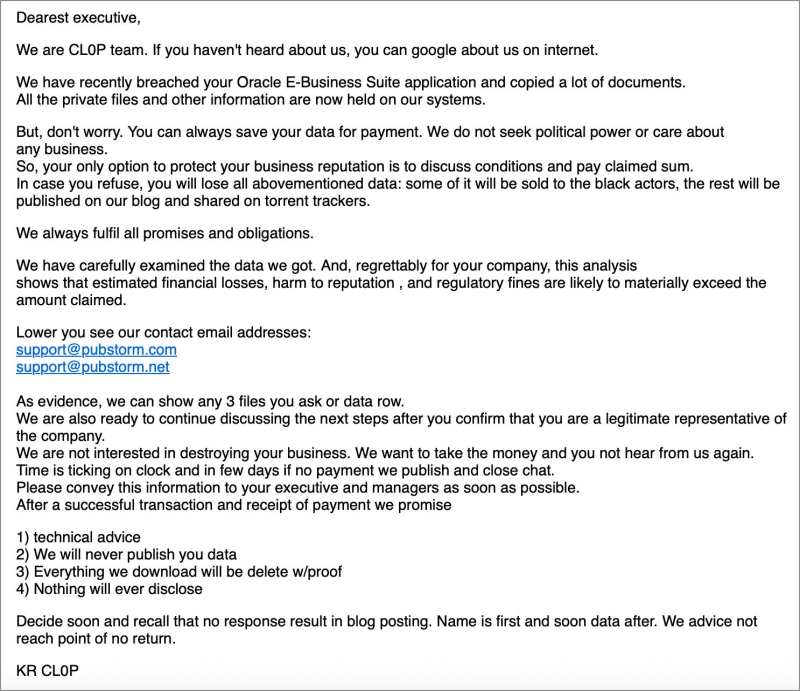

Источник изображения: Logitech Logitech International S.A. — швейцарская транснациональная компания, занимающаяся электроникой, которая продаёт аппаратные и программные решения, включая компьютерную периферию, оборудование для видеосвязи, музыкальное оборудование и продукты для умного дома. Днём ранее Logitech подала в Комиссию по ценным бумагам и биржам США форму 8-K, подтверждающую кражу данных со своих серверов. «Компания Logitech International S.A. («Logitech») недавно столкнулась с инцидентом кибербезопасности, связанным с кражей данных. Инцидент не повлиял на продукцию, бизнес-операции или производство Logitech. Обнаружив инцидент, Logitech оперативно приняла меры по его расследованию и реагированию при поддержке ведущих внешних компаний, специализирующихся на кибербезопасности», — сообщила Logitech Компания заявляет, что данные, вероятно, включают ограниченную информацию о сотрудниках и потребителях, а также информацию о клиентах и поставщиках. Однако Logitech не считает, что хакеры получили доступ к конфиденциальной информации, такой как национальные идентификационные номера или данные кредитных карт, поскольку эти данные не хранились во взломанных системах. Logitech утверждает, что утечка произошла из-за уязвимости нулевого дня, которая была устранена сразу после её появления. Компания признала взлом после того, как на прошлой неделе банда вымогателей Clop добавила данные Logitech на свой сайт, связанный с утечками. Речь идёт о почти 1,8 Тбайт информации, предположительно украденных у компании. Хотя Logitech не называет поставщика программного обеспечения, утечка, вероятно, была вызвана уязвимостью нулевого дня в ПО от Oracle, которой банда вымогателей Clop воспользовалась в июле во время атак с целью кражи данных. В прошлом месяце Mandiant и Google начали отслеживать новую кампанию вымогательства, в рамках которой многие компании получили электронные письма от группы вымогателей Clop, утверждавших, что из их систем Oracle E-Business Suite были украдены конфиденциальные данные. В этих письмах содержалось предупреждение о том, что украденные данные будут раскрыты, если компании не согласятся на выкуп.

Письмо от хакеров Clop с требованием выкупа, отправленное клиентам Oracle. Источник изображения: Bleeping Computer Вскоре после этого Oracle подтвердила наличие новой уязвимости нулевого дня в E-Business Suite (маркировка уязвимости CVE-2025-61882) и выпустила экстренное обновление для её устранения. Вымогательская группа Clop имеет долгую историю использования уязвимостей нулевого дня для масштабных атак с целью кражи данных:

Среди других организаций, пострадавших от атак с целью кражи данных Oracle E-Business Suite в 2025 году, стали Гарвардский университет, американская региональная авиакомпания Envoy Air и издание The Washington Post. В спутниковой связи не оказалось шифрования — любой может перехватывать сообщения, звонки и трафик

14.10.2025 [18:20],

Павел Котов

Учёные Калифорнийского университета в Сан-Диего и Мэрилендского университета (США) при помощи комплекта спутникового оборудования за $800 научились взламывать и перехватывать данные со спутников, в том числе военных. Это оказалось относительно несложно — такая информация зачастую не шифруется.

Источник изображения: Yasuaki Uechi / unsplash.com Исследователи развернули оборудования на крыше университетского здания в районе Ла-Хойя в Сан-Диего и начали перехватывать сигналы спутников, которые находятся на геосинхронной орбите в пределах досягаемости в Южной Калифорнии. Они направляли антенну на разные аппараты и несколько месяцев изучали их сигналы, после чего им удалось собрать обширный объём конфиденциальных данных: текстовые сообщения и записи телефонных звонков; историю веб-сёрфинга пассажиров самолётов, которые пользуются в полёте Wi-Fi; данные переписки с участием объектов критически важной инфраструктуры, включая электростанции и морские нефтегазовые платформы; а также переписку американских и мексиканских военных и сотрудников правоохранительных органов, в которой раскрывается местоположение личного состава, оборудования и объектов. Начиная работу над проектом, учёные готовились к тому, что эти данные шифруются, но оказалось, что это не так. «Они предполагали, что никто никогда не будет проверять и сканировать все эти спутники и выяснять, что на них. Вот такой у них был метод безопасности. Они просто не думали, что кто-то этим займётся», — заявил один из руководителей исследовательской группы. Когда проблема стала очевидной, учёные уведомили о ней все компании и все ведомства, чьи данные были раскрыты. Некоторые, в том числе T-Mobile и AT&T Mexico, оперативно отреагировали и включили шифрование трафика, но так поступили пока не все. Учитывая узкий географический охват, доступный одному недорогому приёмнику, собранные исследователями данные составляют лишь небольшой объём транслируемого трафика, и истинный масштаб проблемы по всему миру может быть гораздо более внушительным. Хакерская группировка объявила о взломе Nintendo — похищены файлы выпущенных и грядущих игр

11.10.2025 [19:32],

Павел Котов

Хакерская группировка Crimson Collective заявила, что осуществила взлом файлов нескольких проектов Nintendo и в подтверждение этому опубликовала скриншоты папок на ресурсах японского производителя. Среди них значатся уже выпущенные продукты, игры в разработке и резервные копии данных.

Источник изображения: Nicholas Fuentes / unsplash.com Подробная информация о масштабах взлома, а также о том, что Crimson Collective намерена делать с предположительно похищенными данными, пока отсутствует. Возможно, ориентиром может служить недавняя атака группировки на компанию Red Hat: хакеры, по их утверждению, взломали её закрытые репозитории на GitHub и похитили 570 Гбайт информации, включая данные, связанные с аутентификацией клиентов. После этого они заявили о намерении атаковать сайт Nintendo. Участники Crimson Collective через официальные каналы связались с Red Hat, пытаясь вымогать у компании деньги, в подтверждение взлома предоставив скриншоты внутренних папок, однако компания проигнорировала их требования. Факт взлома она признала 2 октября и сообщила, что обратилась в соответствующие органы. Возможно, с Nintendo сценарий будет разворачиваться аналогичным образом. В сентябре та же группировка взломала ресурсы оператора связи Claro Colombia, похитив 50 млн клиентских счетов и финансовых документов. Эксперты по кибербезопасности Anomali предполагают, что Crimson Collective намеренно проводит громкие атаки, чтобы завоевать авторитет в киберпреступных кругах. Любопытно, что сообщения от Crimson Collective публикуются с подписью Miku — под этим псевдонимом ранее действовал 19-летний Талха Джубаир (Thalha Jubair), член группировок LAPSUS$ и Scattered Spider, который, как считается, находится под стражей и ждёт суда. На счету LAPSUS$ также значится атака на Claro, а при взломе Red Hat хакеры Crimson Collective упомянули Vodafone, ранее подвергавшуюся атаке со стороны LAPSUS$. В 2022 году LAPSUS$ осуществляла атаки на Ubisoft и Microsoft; с ней, предположительно, был связан и хакер, опубликовавший игровые кадры GTA 6. Таким образом, между двумя группировками может существовать связь. Хакеры заявили о взломе Huawei и получении доступа к средствам разработки и исходному коду

07.10.2025 [18:31],

Павел Котов

Киберпреступники сообщили о взломе внутренних репозиториев Huawei, из которых они якобы похитили проприетарный исходный код и средства разработки. Подтвердить утечку пока не удалось, но если заявления хакеров окажутся правдой, это будет чревато значительными рисками для компании и её клиентов по всему миру.  В социальных сетях и на закрытых форумах начали появляться сообщения о взломе, в которых хакеры утверждают, что им удалось получить доступ к внутренним репозиториям кода Huawei, в том числе к ПО для управления сетевым оборудованием, прошивкам базовых станций и библиотекам безопасности. Исследователи в области кибербезопасности сейчас пытаются проверить достоверность этих заявлений, потому что злоумышленники могут фальсифицировать или преувеличивать масштабы инцидента, чтобы укрепить свою репутацию. Если информация подтвердится, в распоряжении хакеров может оказаться подробная информация об архитектуре ПО Huawei, процедуры шифрования, процессы аутентификации и возможные уязвимости. Эти уязвимости киберпреступники могут эксплуатировать в атаках против телекоммуникационного оборудования и ПО Huawei, поставив под угрозу безопасность сетей по всему миру. Инцидент также усиливает опасения по поводу присутствия продукции Huawei в критически важной инфраструктуре. Факт компрометации внутренних систем обострит дискуссии о безопасности оборудования Huawei, особенно в сфере развёртывания сетей 5G и государственных коммуникаций. Спецслужбы и службы безопасности корпораций, вероятно, пересмотрят оценки рисков, отложив или отозвав разрешения на продукты Huawei, пока не получат убедительных доказательств, что приняты меры по снижению рисков. Подорвать доверие способно просто раскрытие информации о проприетарных алгоритмах и реализациях в области безопасности. Конкуренты могут обнаружить скрытые уязвимости, проведя обратную разработку на основе открытых сегментов кода; хакерские группировки могут использовать утечку в подготовке сложных целевых кампаний. Официального подтверждения от Huawei о краже денных пока не последовало. Клиентам компании рекомендуется усилить мониторинг сетей, устройств и консолей управления на предмет аномалий. Организациям рекомендовано начать обмен данными для выявления возможных признаков компрометации систем. Следует убедиться, что на всём оборудовании используются последние версии ПО — в обновлениях могут быть закрыты выявленные в последнее время уязвимости. Не помешает также пересмотреть и усилить внутренние политики доступа, чтобы ограничить горизонтальное распространение угроз в случае взлома. Эпично сломал Gemini? Теперь за это можно получить $20 000 от Google

06.10.2025 [19:32],

Сергей Сурабекянц

Компания Google в рамках своей программы вознаграждений за уязвимости заявила о готовности выплатить до $20 000 за серьёзный взлом своего чат-бота на базе искусственного интеллекта. От претендентов требуется заставить бота делать что угодно, кроме того, что ему положено, например, вызвать галлюцинации с абсолютно неверными ответами или даже убедить ИИ игнорировать ограничения, которые пытались ввести его создатели.

Источник изображения: techspot.com Google представила специальную программу вознаграждений за выявление уязвимостей и обнаружение потенциально самых опасных ошибок ИИ. К ним относятся, например, взлом аккаунта Google или получение информации о работе самого бота. Для целей этой программы последствия должны быть гораздо серьёзнее, чем просто «это выставляет Gemini в невыгодном свете». Конечно, подобные уязвимости, возможно, не обладают высоким вирусным потенциалом, но они гораздо важнее для стабильности и репутации Gemini. Одно дело — заставить Gemini посоветовать пользователю рецепт несъедобного блюда, и совсем другое — вынудить его включить фишинговую ссылку в один из ответов в режиме ИИ-поиска. Отрадно, что Google старается привлечь опытных специалистов к поиску уязвимостей Gemini. Но в данном случае, как говорят опытные оперативники, «главное в процессе расследования не выйти на самого себя»… Хакеры заявили о краже миллиарда записей у клиентов Salesforce — та всё отрицает

04.10.2025 [11:26],

Павел Котов

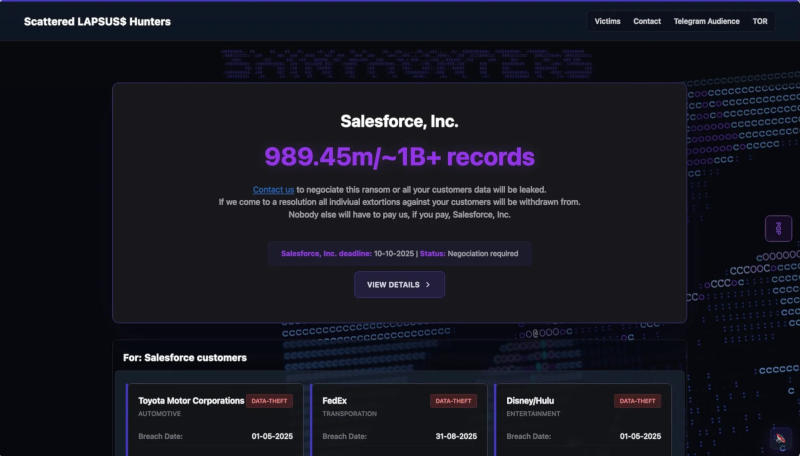

Известная хакерская группировка, состоящая преимущественно из англоязычных участников, запустила вымогательский веб-сайт с угрозами опубликовать около 1 млрд записей, украденных у компаний, хранящих контакты своих клиентов в облачных базах данных Salesforce.

Источник изображения: Desola Lanre-Ologun / unsplash.com Не имеющее жёсткой организации сообщество киберпреступников, известное под названиями Lapsus$, Scattered Spider и ShinyHunters, запустило ресурс под названием Scattered LAPSUS$ Hunters. Его цель — заставить потерпевших заплатить выкуп, чтобы украденные данные не попали в интернет. «Свяжитесь с нами, чтобы восстановить контроль над управлением данными и не допустить публичного раскрытия вашей информации. Не попадите в новостные заголовки. Все обращения потребуют строгой верификации и будут обрабатываться с осторожностью», — говорится на сайте.

Источник изображения: techcrunch.com Взлом своих ресурсов подтвердили, в частности, Google, страховой гигант Allianz Life, модный конгломерат Kering, авиакомпания Qantas, группа автопроизводителей Stellantis, кредитное бюро TransUnion и платформа управления персоналом Workday. На хакерском сайте также указаны служба доставки FedEx, видеоплатформа Hulu (входит в Disney) и Toyota Motors — от них комментариев не последовало. Кроме того, «есть множество других компаний, которые не были включены в список», заявил представитель ShinyHunters ShinyHunters ресурсу TechCrunch. На сайте содержится призыв выплатить выкуп и к самой Salesforce, а также угроза, что в противном случае «будут опубликованы данные всех ваших клиентов». Это даёт основания предположить, что компания с вымогателями пока на связь не выходила. Об инциденте в Salesforce знают, но действовать не спешат. «Наши данные указывают, что эти попытки связаны с прошлыми или неподтверждёнными инцидентами, и мы продолжаем оказывать поддержку потерпевшим клиентам. На данный момент нет никаких признаков того, что платформа Salesforce была скомпрометирована, и эти действия не связаны с какой-либо известной уязвимостью в наших технологиях»,— гласит заявление компании. Суд США разрешил прокуратуре взломать Telegram, но у неё не получилось

02.10.2025 [13:53],

Павел Котов

Прокуратура США получила судебное разрешение на удалённый доступ к серверам Telegram с целью поиска доказательств по делам, связанных с жестоким обращением с детьми. Администрация мессенджера заявила, что правоохранительные органы США доступа к его ресурсам не имеют, но даже при его наличии прочитать переписку пользователей это не поможет.

Источник изображения: Dima Solomin / unsplash.com Это редкий пример того, как власти США выдали разрешение правоохранительным органам на прямое взаимодействие с расположенной за рубежом инфраструктурой, которую контролирует компания, известная своим нежеланием сотрудничать с властями, отмечает ресурс Court Watch. Американский Минюст пытался негласно отправлять сообщения на серверы Telegram с целью извлечь данные, относящиеся к учётной записи подозреваемого. Штаб-квартира мессенджера находится в Дубае, а сам сервис действует преимущественно вне юрисдикции властей США, — но запрос Минюста одобрили на том основании, что как только запрашиваемые данные оказываются на устройстве или в инфраструктуре на территории США, они начинают подпадать под действие федеральных законов. Для дальнейшего доступа к аккаунту прокуратуре потребуется дополнительное разрешение суда. Минюст США и ранее применял средства удалённого доступа, которые иногда проходят как «сетевые методы расследования» (Network Investigative Techniques — NIT) в делах, связанных с жестоким обращением с детьми, или с вопросами национальной безопасности. Но выдача явного разрешения совершать атаки на серверы платформы — событие примечательное. Telegram давно подвергается критике за то, что им любят пользоваться экстремисты, киберпреступники и прочие лица, для которых важно общение без модерации. Правоохранительные органы часто жалуются, что компания игнорирует повестки и ордера, даже когда расследуются серьёзные преступления. Впрочем, только в прошлом году администрация Telegram передала властям США данные о 2253 своих пользователях. Масштабы санкционированной судом операции установить не удалось, но администрация платформы призвала не драматизировать: «Получить доступ к сообщениям на серверах Telegram невозможно даже для самих инженеров Telegram — так система устроена. Серверы Telegram надёжно зашифрованы, и никаких эффективных способов взломать это шифрование не найдено. Telegram не предоставляет доступа к данным на своих серверах». В компании добавили, что администрация всегда активно модерировала вредоносные материалы на платформе в соответствии с отраслевыми стандартами или даже превосходя их, всегда отвечала на юридически значимые запросы из США, раскрывая IP-адреса и номера телефонов злоумышленников, нарушающих условия предоставления услуг. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |