|

Опрос

|

реклама

Быстрый переход

Microsoft одобрила поддельный блокировщик рекламы, который внедрял вредоносное ПО на уровне ядра

19.07.2024 [12:26],

Анжелла Марина

Киберпреступникам удалось обманом проникнуть в защищённую экосистему Microsoft, используя вредоносное программное обеспечение, замаскированное под обычное приложение. Об этом стало известно благодаря расследованию, проведённому экспертами по кибербезопасности из компании Eset.

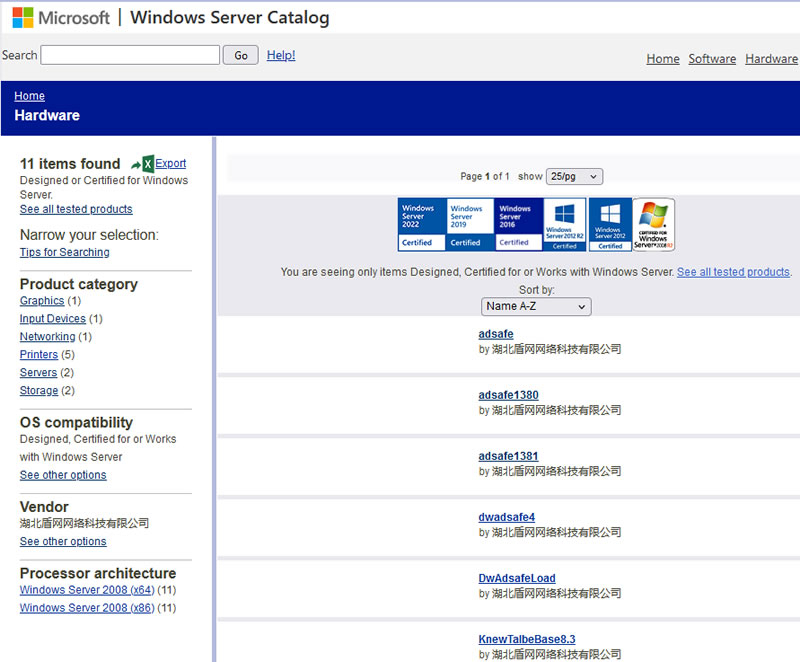

Источник изображения: Copilot Вредоносное ПО, получившее название DWAdsafe и первоначально обнаруженное в конце 2023 года, маскируется под установщик HotPage.exe, который якобы улучшает работу веб-сайтов и блокирует рекламу. Однако на самом деле DWAdsafe внедряет код в системные процессы и перехватывает трафик браузера, перенаправляя пользователей на рекламу, связанную с играми. Как сообщает издание TweakTown со ссылкой на исследование разработчиков антивирусного ПО Eset, вредоносная программа могла изменять, заменять или перенаправлять веб-трафик и открывать новые вкладки, в зависимости от определённых условий. При этом интересно, что встроенный драйвер HotPage.exe был одобрен и подписан Microsoft, хотя принадлежал китайской компании Hubei Dunwang Network, о которой практически ничего не было известно.

Источник изображения: Welivesecurity.com В ходе расследования было также обнаружено, что программное обеспечение, рекламируемое как «решение по безопасности интернет-кафе», предназначалось для пользователей, говорящих на китайском языке и собирало данные о компьютере для статистических целей, которые затем перенаправлялись на сервер разработчиков DWAdsafe. Беспокойство вызывает тот факт, что процесс проверки и одобрения Microsoft позволил вредоносному приложению попасть в каталог Windows Server. Ромен Дюмон (Romain Dumont), один из исследователей Eset, прокомментировал ситуацию так: «Я не думаю, что существует абсолютно надёжный процесс проверки всех данных компаний, и соответствуют ли заявленные функции ПО фактическим функциям. Microsoft могла бы проводить более тщательные проверки, однако давайте посмотрим правде в глаза: это сложная и трудоёмкая задача». Eset сообщила о вредоносном ПО в Microsoft 18 марта 2024 года. Софтверный гигант удалил проблемный продукт из каталога Windows Server 1 мая 2024 года. С тех пор Eset обозначила эту угрозу как Win{32|64}/HotPage.A и Win{32|64}/HotPage.B. Корейский провайдер решил наказать пользователей торрентов вирусами, но теперь наказание грозит ему самому

27.06.2024 [18:16],

Павел Котов

Один из крупнейших южнокорейских интернет-провайдеров KT Corporation намеренно заразил компьютеры более 600 тыс. пользователей вредоносным ПО за то, что те пользовались торрент-сервисом. Таковы результаты журналистского расследования, проведённого местной телекомпанией JTBC.

Источник изображения: Jaydeep Joshi / pixabay.com Проблема обозначилась в мае 2020 года, когда клиенты завалили корейского поставщика облачных услуг Webhard жалобами на необъяснимые ошибки. Компания обнаружила, что её служба Grid, основанная на одноранговом протоколе обмена файлами BitTorrent, была скомпрометирована — возникло подозрение на хакерскую атаку. Дальнейшее расследование показало, что у всех пострадавших поставщиком услуг связи была KT. Проникшее на ПК пользователей провайдера вредоносное ПО создавало на них странные папки или делало файлы невидимыми, отключало программу Webhard, а в некоторых случаях отключались и ПК. К расследованию подключилась полиция: было установлено, что вредоносная активность исходила из принадлежащего KT центра обработки данных к югу от Сеула. По версии властей, провайдер мог нарушить действующие в Южной Корее законы, в том числе «Закон о защите тайны связи» и «Закон об информации в сетях связи». К настоящему моменту идентифицированы 13 предположительно связанных с инцидентом лиц — всем им предъявлены обвинения, но расследование продолжается и сегодня. KT признала, что напрямую внедрила вредоносное ПО на машины своих клиентов, которые пользовались Webhard Grid, поскольку эта программа и сама, по её версии, была вредоносной, и у провайдера «не было выбора, кроме как взять её под контроль», передаёт JTBC. Но основная претензия состоит не в том, что Webhard внедрила в свою службу протокол BitTorrent, а в том, что KT установила на компьютеры своих клиентов вредоносное ПО без их согласия. У Webhard и KT ранее возникали острые противоречия из-за службы Grid. Первая утверждает, что экономит десятки миллиардов корейских вон, переведя пользователей на одноранговые сервисы хранения и передачи данных — вторая заявила, что служба спровоцировала перегрузку её сетей. Свои аргументы они изложили в суде, и тот встал на сторону KT: по его мнению, Webhard не заплатила провайдеру за развёртывание своей одноранговой системы и не разъяснила пользователям, как она работает. 280 млн человек установили зараженные вредоносным ПО расширения для Google Chrome за три года, выяснили исследователи

25.06.2024 [05:45],

Анжелла Марина

Компания Google заявила, что менее 1 % всех установок из магазина расширений Chrome содержат вредоносное ПО. Однако, группа исследователей из Стэнфордского университета и Центра информационной безопасности имени Гельмгольца (CISPA) опровергла это заявление, утверждая, что за трёхлетний период 280 миллионов человек установили заражённые вредоносным ПО расширения Chrome.

Источник изображения: Growtika/Unsplash Как сообщает издание TechSpot, команда из CISPA представила более подробный анализ ситуации. Согласно их отчёту за трёхлетний период с июля 2020 года по февраль 2023 года, около 346 миллионов пользователей установили расширения Chrome с пометкой «заслуживающие внимания с точки зрения безопасности» (SNE), представляющие из себя потенциальную угрозу. SNE являются расширениями, которые содержат вредоносное ПО, нарушают политику интернет-магазина Chrome или имеют уязвимый код. Исследователи обнаружили, что эти опасные расширения могут оставаться в магазине в течение длительного времени. Например, самое «долгоживущее» SNE под названием TeleApp было доступно в магазине в течение 8,5 лет, прежде чем его наконец удалили в июне 2022 года. Исследователи также обнаружили, что рейтинги пользователей не помогают определить, является ли расширение вредоносным. В случае с SNE пользователи не давали низких оценок, и это позволяет предположить, что распознать, является ли расширение опасным, невозможно без специальных знаний. Также существует вероятность того, что положительные отзывы ставят боты, хотя половина SNE вообще не имеет никаких отзывов. Google же утверждает, что специальная группа безопасности предоставляет пользователям персонализированную сводку установленных ими расширений, проверяет их перед публикацией в магазине и осуществляет непрерывный мониторинг опубликованных расширений. Однако в отчёте, наоборот, отмечается отсутствие необходимого мониторинга, из-за которого опасные расширения остаются в магазине ещё долгое время после обнаружения уязвимостей. Исследователи предложили Google простой способ по отслеживанию расширений на предмет сходства кода для обнаружения вредоносного ПО, так как большая их часть основана на открытых библиотеках. Apple отказалась выплатить до $1 млн «Лаборатории Касперского» за обнаружение уязвимостей в iOS

04.06.2024 [22:58],

Анжелла Марина

«Лаборатория Касперского» в 2023 году нашла уязвимости в iOS, позволяющие взломать любой iPhone и установить на него шпионское ПО. Обычно в таких случаях разработчик ПО выплачивает награду, Bug Bounty, и у компании Apple есть такая программа вознаграждения. Однако Apple не захотела выплатить вознаграждение, размер которого мог составить до $1 млн, российским экспертам по кибербезопасности, которые обнаружили уязвимость и сообщили о ней Apple.

Источник изображения: Copilot Как сообщает RTVI, согласно заявлению руководителя российского исследовательского центра «Лаборатории Касперского» Дмитрия Галова, его компания обнаружила несколько критических уязвимостей нулевого дня (zero-day) в iOS, которые можно было эксплуатировать удаленно без взаимодействия с пользователем. Информация об уязвимостях была передана в Apple, однако корпорация проигнорировала собственную программу вознаграждений Security Bounty по обнаружению багов и отказалась выплачивать обещанное вознаграждение в размере до $1 млн. По словам Галова, обнаруженные его компанией уязвимости активно использовались злоумышленниками в рамках масштабной кибершпионской кампании, получившей название «Операция триангуляция» (Operation Triangulation). Целью этой операции был шпионаж, то есть сбор любых конфиденциальных данных с зараженных iPhone, включая геолокацию, файлы, фото и видео с камеры, аудиозаписи с микрофона и многое другое. Жертвами атаки становились владельцы iPhone в разных странах мира, в том числе сотрудники посольств и дипломатических представительств. Эксплойт запускался сам через входящие сообщения, то есть пользователю даже не нужно было производить каких-либо действий. По мнению экспертов «Лаборатории Касперского», за проведением этой масштабной кибершпионской кампании стоят либо коммерческие структуры, либо спецслужбы какого-то государства. Установить конкретного заказчика пока не представляется возможным. После того, как информация об обнаруженных уязвимостях была опубликована и подтверждена, Apple выпустила обновления для исправления этих уязвимостей, CVE-2023-32434 и CVE-2023-32435, в iOS и поименно упомянула сотрудников «Касперского», их обнаруживших. Однако корпорация проигнорировала собственную программу вознаграждений за обнаружение уязвимостей и отказалась выплачивать положенные денежные средства российским экспертам по безопасности. Также отмечается, что шпионское ПО представляло угрозу для всех iOS, выпущенных до версии iOS 15.7. В «Лаборатории Касперского» заявили, что не нуждаются в денежном вознаграждении от Apple, однако существует практика перечислять такие средства на благотворительные цели. Тем не менее, Apple отказала в выплате даже благотворительным организациям, сославшись на некую внутреннюю политику без каких-либо разъяснений. В результате этого инцидента руководство «Лаборатории Касперского» приняло решение о полном отказе от использования устройств Apple и переводе всех сотрудников компании на смартфоны и планшеты на ОС Android. По словам Дмитрия Галова, на платформе Android больше возможностей для обеспечения безопасности и контроля за работой устройств. В самой Apple пока не прокомментировали ситуацию с отказом в выплате обещанного вознаграждения по заявленной ими же программе Security Bounty. США нейтрализовали гигантский ботнет 911 S5 — в нём было 19 млн IP-адресов

30.05.2024 [15:46],

Павел Котов

Минюст США доложил о ликвидированном при поддержке правоохранительных органов других стран крупном ботнете 911 S5 и аресте его администратора ЮньХэ Вана (YunHe Wang). В сети взломанных устройств насчитывались 19 млн уникальных IP-адресов.

Источник изображения: Cliff Hang / pixabay.com Ботнет 911 S5 предположительно использовался для совершения кибератак, крупномасштабных мошеннических действий, служил инструментом эксплуатации детей, притеснений, угроз взрывов и нарушения экспортных ограничений. Он представлял собой сеть из заражённых домашних компьютеров под управлением Windows по всему миру. Ботнет включал 19 млн уникальных IP-адресов, в том числе 613 841 адрес в США. IP-адрес не всегда указывает на конкретный компьютер — он может быть общим для нескольких машин в сети, но этот показатель указывает на масштабы ботнета. Гражданин Китая Ван также получил по инвестиционной программе гражданство островного государства Сент-Китс и Невис. По версии правоохранителей, он распространял вредоносное ПО, использованное для создания ботнета 911 S5 через клиенты VPN-сервисов MaskVPN и DewVPN, а также других служб. Кроме того, он встраивал вирусы в установочные файлы пиратских программ и материалов, защищённых авторским правом. Ван контролировал примерно 150 выделенных серверов по всему миру, 76 из которых он арендовал у американских поставщиков услуг. Используя выделенные серверы, он развёртывал приложения и управлял ими, контролируя заражённые системы, а также предоставлял клиентам доступ к ним как к прокси-серверам. Американские власти сообщили об уничтожении ботнета 911 S5 через две недели после того, как отрапортовали о закрытии хакерского ресурса BreachForums. Последний вернулся, и на нём выставили на продажу базу с персональными данными 560 млн клиентов билетного оператора Ticketmaster. Ликвидированные правоохранительными органами ботнеты, как и хакерские форумы, иногда возобновляют работу. По магазину Google Play разгуливает троян Anatsa, замаскированный под полезные приложения

30.05.2024 [14:26],

Анжелла Марина

Десятки приложений в Google Play были заражены трояном Anatsa, также известным как TeaBot, который похищает конфиденциальные данные пользователей, включая банковскую информацию. Количество вредоносного ПО в магазине приложений для Android достигает критической отметки.

Источник изображения: Matthew Kwong/Unsplash Эксперты по кибербезопасности бьют тревогу: магазин приложений Google Play заполонили десятки вредоносных программ, которые уже успели заразить миллионы устройств пользователей. Согласно исследованию, проведенному компанией Zscaler, специализирующейся на технологиях защиты, злоумышленники активно используют Google Play для распространения трояна Anatsa. Троян маскируется под обычные (полезные) приложения, например файловые менеджеры, программы для сканирования QR-кодов, переводчики. Как сообщает издание Extremetech, после установки таких программ на устройство, Anatsa незаметно для пользователя загружает вредоносный код или дополнительные компоненты с удаленных серверов злоумышленников. Это может выглядеть как обычное обновление приложения. Затем троян запрашивает разрешение на использование различных функций устройства, а далее сканирует его на наличие в нём приложений финансовых организаций и сервисов — банков, платежных систем. Если такие приложения обнаружены, Anatsa подменяет их интерфейс фальшивыми страницами входа, чтобы завладеть учетными данными. Исследователи обнаружили десятки подобных вредоносных программ в Google Play, каждая из которых была загружена в среднем 70 000 раз. Хотя Anatsa сейчас является самой быстрорастущей угрозой, на его долю приходится только 2,1 % атак, более 50 % составляют трояны Joker и Facestealer, которые больше нацелены на похищение учетных данных социальных сетей, SMS-сообщений и другой различной информации. Все эти вирусы чаще всего маскируются под полезные приложения для работы с QR-кодами, PDF-файлами, а также под программы для обработки фотографий и персонализации устройств. Использование Google Play для распространения вредоносного ПО оказалось для киберпреступников эффективной стратегией, ведь многие пользователи ассоциируют популярность приложения с его надежностью и безопасностью, и поэтому охотнее скачивают программы, которые уже имеют солидное количество установок. Злоумышленники рекламируют свои «полезные» приложения, увеличивая рейтинг их установок, что приводит к ещё большему заражению устройств и получению доступа к конфиденциальным данным огромного числа людей по всему миру. Вирусы стали чаще маскироваться под Android-версии Minecraft, Roblox и GTA

27.05.2024 [13:02],

Владимир Фетисов

По данным «Лаборатории Касперского», количество атак на пользователей Android-устройств в России с использованием вредоносного программного обеспечения, замаскированного под игры Minecraft, Roblox, GTA и Angry Birds, увеличилось более чем вдвое в первом квартале 2024 года в сравнении с показателем за первые три месяца 2023 года. К такому заключению эксперты пришли после анализа количества срабатываний мобильного антивируса компании для платформы Android.

Источник изображения: Pixabay В компании уточнили, что в первом квартале количество заблокированных атак на Android исчисляется десятками тысяч. Злоумышленники активно используют названия популярных игр в качестве приманки при проведении атак на пользователей мобильных устройств. Вредоносное ПО встречается в модах для популярных игр, а также в приложениях, которые маскируются под игры и не содержат в себе никаких функций, кроме вредоносных. Руководитель компании EvApps Родион Труфанов добавил, что в Google Play по каждому из упомянутых названий игр поиск выдаёт до 10 приложений с очевидными признаками вредоносного ПО. К примеру, в случае с Minecraft речь идёт о поддельных модах и чит-кодах, а в случае с Roblox вредоносное ПО выдают за дополнения, предлагающие нелегитимные функции. Значительная часть фальшивых приложений маскируется под GTA, а для привлечения внимания пользователям обещают доступ к полным версиям игр или модам. Упоминается наличие в Google Play подозрительных приложений, которые являются генераторами валюты и модами для Brawl Stars. Ещё вредоносное ПО продвигают под видом модов для Angry Birds. Сооснователь студии Vengeance Games Константин Сахнов связывает рост числа фишинговых и вирусных атак через игры для Android с тем, что рынок игр в России становится серым. «Растёт доля установок не через официальные магазины, а через скачивание apk в сети. К сожалению, это неизбежная проблема в условиях ограничений, которые введены в адрес российских пользователей», — считает господин Сахнов. При этом на устройствах с iOS, в силу особенности платформы, вредоносное ПО, маскирующееся под игры, не получило широкого распространения. В «Лаборатории Касперского» отметили, что пользователи Android более подвержены атакам злоумышленников по сравнению с пользователями iOS. Однако и в App Store встречались, например, скам-приложения, которые позиционировались в том числе, как обучающие инвестиционные игры. Windows XP и Windows 2000 автоматически заражаются вирусами за пару минут после установки

19.05.2024 [14:39],

Анжелла Марина

Недавний эксперимент продемонстрировал, насколько уязвимыми могут быть устаревшие классические операционные системы Windows при подключении к интернету. Буквально пара минут — вот сколько времени понадобилось, чтобы виртуальная машина на XP сама собой превратилась в рассадник вредоносных программ.

Источник изображения: Microsoft Известный ютубер Эрик Паркер (Eric Parker) настроил виртуальные машины с Windows XP и Windows 2000 и подключил их к интернету без каких-либо сторонних средств защиты. Не было ни брандмауэров, ни антивирусов. Паркер хотел выяснить, как быстро эти ОС будут заражены вирусами из сети. Результат оказался удивительным и в какой-то степени даже трогательным — уже через несколько минут на обеих системах появилось множество вирусов, троянов и других вредоносных программ. Некоторые вирусы автоматически создавали новые учетные записи и устанавливали вредоносные сервисы, полностью компрометируя безопасность систем. Позже, установив антивирус Malwarebytes на уже зараженную Windows XP, Паркер обнаружил как минимум 8 активных вирусов. Однако из-за ограничений бесплатной версии программы, реальное число вирусов могло быть намного больше. Система же на базе Windows 2000 пострадала еще больше. Через несколько минут атака вирусов привела к полному сбою ОС и появлению синего экрана смерти. По словам ютубера, такая катастрофическая уязвимость обусловлена полным отсутствием современных механизмов безопасности в устаревших Windows. В отличие от них, более новые ОС, начиная с Windows 7, гораздо лучше защищены от автоматической несанкционированной установки различных троянов, даже при отключенном брандмауэре. Эксперимент наглядно продемонстрировал наихудший сценарий для обеих операционных систем, которые не имеют самых элементарных средств безопасности. Хакеры, используя классические сетевые инструменты типа сканера nmap, имеют возможность свободно загружать и запускать вирусы и вредоносные программы непосредственно в системе пользователя, после того как nmap сообщит им о наличии старой и, соответственно, уязвимой системы. Таким образом, если по каким-то причинам необходимо использовать старые версии Windows (XP или 2000), специалисты категорически рекомендуют использовать защиту с помощью брандмауэра, антивирусов и других средств. Android-пользователи в России столкнулись с вредоносами Dwphon и Mamont — более 19 млн пострадавших

23.04.2024 [11:01],

Владимир Фетисов

В первом квартале нынешнего года киберпреступники атаковали более 19 млн пользователей устройств на базе Android из России, что в 5,2 раза больше по сравнению с аналогичным периодом прошлого года. Об этом пишут «Известия» со ссылкой на данные «Лаборатории Касперского».

Источник изображения: Pixabay «За первый квартал 2024 года количество атак на пользователей мобильных устройств выросло в 5,2 раза по сравнению с аналогичным периодом прошлого года. Всего за первые три месяца хакеры атаковали более 19 млн человек», — рассказал представитель «Лаборатории Касперского». Чаще всего злоумышленники использовали вредоносное программное обеспечение Dwphon и Mamont. Первый вирус предназначен для сбора информации о заражённом устройстве, личных данных о его владельце, а также данных об установленных приложениях. Он также способен скрытно загружать на пользовательское устройство другое ПО, включая рекламное и вредоносное. Что касается Mamont, то этот вирус предназначен для выманивания платёжных данных. Кроме того, он способен получать доступ к SMS-сообщениям на устройстве. Отмечается, что чаще всего злоумышленники распространяют вредоносное ПО под видом легитимного через сторонние площадки. При этом в ряде случаев пользователь получает устройство с Dwphon прямо из коробки, т.е. купив в магазине. Это означает, что поставки устройств на каком-то этапе скомпрометированы и злоумышленники имеют возможность внедрения вредоносного ПО. Причём производитель и другие участники цепочки, скорее всего, не осведомлены об этом. В первую очередь это касается OEM-смартфонов, заказать производство которых может любая компания. Вредоносное ПО Mamont активно с ноября прошлого года. Злоумышленники часто модифицирует его, добавляя новые функции, такие как возможность чтения SMS-сообщений. Для распространения вредоноса используются сторонние площадки, такие как APKPure, где вирус распространяется под видом легитимных продуктов, в том числе приложений для взрослых, служб доставки, а также приложений финансовых организаций. Рост количества атак на пользователей Android-устройств специалисты прежде всего связывают с тем, что программная платформа позволяет устанавливать приложения из APK-файлов. Эта особенность позволяет скачивать такие файлы из неофициальных источников, что существенно повышает шансы столкнуться с вредоносным ПО. Специалисты не рекомендуют устанавливать приложения, которые сильно напоминают удалённые из официальных магазинов банковские программы. Скачивать такие продукты можно только в случае, если банковская организация официально подтверждает легитимность приложения. На GitHub обнаружен вредонос Keyzetsu Clipper, угрожающий криптоактивам пользователей

12.04.2024 [07:44],

Дмитрий Федоров

На платформе GitHub зафиксировано распространение нового вредоносного программного обеспечения (ПО) для Windows под названием Keyzetsu Clipper, нацеленного на пользовательские криптовалютные кошельки. Чтобы обмануть пользователей, злоумышленники создают фальшивые репозитории с названиями популярных проектов, которые выглядят легитимно, обманом заставляя жертв скачивать вредонос, угрожающий безопасности их криптоактивов.

Источник изображения: Vilkasss / Pixabay Компания Checkmarx, специализирующаяся на кибербезопасности, подчёркивает, что такие действия не только маскируют угрозы, но и способствуют их распространению через злоупотребление результатами поиска на GitHub. Вредоносные репозитории могут выглядеть легитимно, появляясь в начале результатов поисковой выдачи, и иметь множество фальшивых звёздочек, а также частые модификации, чтобы казаться активными, что помогает им подняться в результатах поиска GitHub. Вредонос Keyzetsu Clipper атакует до 12 различных адресов криптовалютных кошельков, причём эти атаки происходят ежедневно в заданное время. Эта программа способна украсть широкий спектр криптовалют, включая Bitcoin и Ethereum, за счёт подмены адресов кошельков в момент совершения транзакций жертвой. Криптовалютные транзакции осуществляются через сети блокчейна, которые настолько децентрализованы, что совершённую транзакцию уже невозможно отменить. Поэтому пострадавший не может потребовать возврата средств, если злоумышленнику удалось получить доступ к криптокошельку или совершить нежелательную транзакцию. Юхуда Гельб (Yahuda Gelb), инженер-исследователь из Checkmarx, сообщает, что данный вредонос не только перенаправляет финансовые средства на контролируемые злоумышленниками адреса, но также передаёт личные данные жертв специальному Telegram-боту. Это усугубляет риски, поскольку кража данных сопровождается их дальнейшим использованием в мошеннических схемах. Keyzetsu Clipper также определяет геолокацию жертвы и имеет другие инструкции, если пользователь находится в России, хотя Гельб отмечает, что для России эта функция, похоже, ещё не активирована. Неактивированное состояние российского сценария вредоноса указывает на потенциальное расширение атак в будущем. Вирус-вымогатель Akira более четырёх месяцев оставался незамеченным в системах Стэнфордского университета

13.03.2024 [18:15],

Павел Котов

Руководство Стэнфордского университета (США) сообщило об инциденте в области кибербезопасности, с которой учебное заведение столкнулось в прошлом году. Системы учебного заведения подверглись атаке вируса-вымогателя Akira, который оставался незамеченным в течение более чем четырёх месяцев.

Источник изображения: Gerd Altmann / pixabay.com В конце октября 2023 года хакерская группировка Akira поместила Стэнфордский университет на «доску позора» своего сайта, а руководство учебного заведения впоследствии опубликовало заявление, в котором сообщило, что расследует инцидент, но не упомянуло вирус-вымогатель. Теперь стало известно, что в результате инцидента пострадали персональные данные 27 000 человек, которые получили об этом официальные уведомления. Вторжение в системы произошло 12 мая 2023 года, основной целью злоумышленников стал сегмент Департамента общественной безопасности университета. Но руководству Стэнфорда стало известно о вторжении лишь 27 сентября, говорится в документах, поданных в Генпрокуратуру штата Мэн. Пояснений по вопросу, почему потребовалось так много времени на обнаружение вторжения, и находился ли злоумышленник в сети всё это время, не последовало. Руководство университета не сообщило, какая информация была скомпрометирована, но в документах указано, что утечка коснулась трёх видов данных, включая имена и номера социального страхования. Пострадавшим предложены 24 месяца бесплатного кредитного мониторинга, полис страхового возмещения на сумму в $1 млн и услуги по возмещению ущерба после кражи персональных данных. Группировка Akira сообщила, что похитила 430 Гбайт данных, включая личную информацию и конфиденциальные документы. Всё это доступно для скачивания любому желающему через torrent-файл, а значит, университет, вероятно, отказался платить выкуп. Akira действует с марта 2023 года, и её жертвы получали различные требования выкупа за похищение данных: от относительно небольших шестизначных сумм до нескольких миллионов долларов. Она взяла на себя ответственность за крупные атаки на такие организации как зоопарк Торонто, австралийский филиал Nissan, Университет Мерсера и компанию Lush — производителя бомбочек для ванн. Группировкам Akira и 8Base в 2024 году следует уделять особое внимание, говорят эксперты по кибербезопасности. Вирус-вымогатель LockBit стали распространять через уязвимость в ПО для удалённого доступа ConnectWise

23.02.2024 [18:31],

Павел Котов

Киберпреступники эксплуатируют две опасные уязвимости программы удалённого доступа ConnectWise ScreenConnect для развёртывания вируса-вымогателя LockBit. Это свидетельствует, что ресурсы одноимённой хакерской группировки продолжают работать, хотя бы и частично.

Источник изображения: kalhh / pixabay.com Эксперты по кибербезопасности в компаниях Huntress и Sophos накануне доложили, что зафиксировали атаки LockBit, производимые через уязвимости популярной программы удалённого доступа ConnectWise ScreenConnect. Атаки осуществляются через две уязвимости. Ошибка CVE-2024-1709 относится к уязвимостям обхода аутентификации и считается «неприлично простой» в эксплуатации — она активно используется с минувшего вторника, то есть с того момента, как ConnectWise выпустила закрывающее её обновление программы и призвала клиентов установить его. Вторая ошибка за номером CVE-2024-1708 позволяет удалённо передать вредоносный код на уязвимую систему. Эксперты подчёркивают, что, во-первых, уязвимости ScreenConnect активно эксплуатируются киберпреступниками на практике; во-вторых, несмотря на проведённую правоохранительными органами нескольких стран операцию, часть ресурсов группировки LockBit продолжает работать. В начале недели правоохранительные органы нескольких стран доложили о проведении крупномасштабной операции, в результате которой были отключены 34 сервера в Европе, Великобритании и США, конфискованы более 200 криптовалютных кошельков, а также арестованы двое предполагаемых участников LockBit в Польше и на Украине. Обнаружившие новую волну атак эксперты заявили, что не могут отнести её к деятельности непосредственно LockBit, но группировка имеет большой охват и разветвлённую партнёрскую сеть, которую невозможно быстро уничтожить даже в рамках крупномасштабной международной операции. В компании ConnectWise заявили, что сейчас массовое внедрение вируса-вымогателя через программу не наблюдается. Но, по данным некоммерческой организации Shadowserver Foundation, занимающейся анализом вредоносной интернет-активности, уязвимости программы продолжают эксплуатироваться — накануне угроза исходила от 643 IP-адресов, а уязвимыми оставались более 8200 серверов. |