|

Опрос

|

реклама

Быстрый переход

На GitHub обнаружен вредонос Keyzetsu Clipper, угрожающий криптоактивам пользователей

12.04.2024 [07:44],

Дмитрий Федоров

На платформе GitHub зафиксировано распространение нового вредоносного программного обеспечения (ПО) для Windows под названием Keyzetsu Clipper, нацеленного на пользовательские криптовалютные кошельки. Чтобы обмануть пользователей, злоумышленники создают фальшивые репозитории с названиями популярных проектов, которые выглядят легитимно, обманом заставляя жертв скачивать вредонос, угрожающий безопасности их криптоактивов.

Источник изображения: Vilkasss / Pixabay Компания Checkmarx, специализирующаяся на кибербезопасности, подчёркивает, что такие действия не только маскируют угрозы, но и способствуют их распространению через злоупотребление результатами поиска на GitHub. Вредоносные репозитории могут выглядеть легитимно, появляясь в начале результатов поисковой выдачи, и иметь множество фальшивых звёздочек, а также частые модификации, чтобы казаться активными, что помогает им подняться в результатах поиска GitHub. Вредонос Keyzetsu Clipper атакует до 12 различных адресов криптовалютных кошельков, причём эти атаки происходят ежедневно в заданное время. Эта программа способна украсть широкий спектр криптовалют, включая Bitcoin и Ethereum, за счёт подмены адресов кошельков в момент совершения транзакций жертвой. Криптовалютные транзакции осуществляются через сети блокчейна, которые настолько децентрализованы, что совершённую транзакцию уже невозможно отменить. Поэтому пострадавший не может потребовать возврата средств, если злоумышленнику удалось получить доступ к криптокошельку или совершить нежелательную транзакцию. Юхуда Гельб (Yahuda Gelb), инженер-исследователь из Checkmarx, сообщает, что данный вредонос не только перенаправляет финансовые средства на контролируемые злоумышленниками адреса, но также передаёт личные данные жертв специальному Telegram-боту. Это усугубляет риски, поскольку кража данных сопровождается их дальнейшим использованием в мошеннических схемах. Keyzetsu Clipper также определяет геолокацию жертвы и имеет другие инструкции, если пользователь находится в России, хотя Гельб отмечает, что для России эта функция, похоже, ещё не активирована. Неактивированное состояние российского сценария вредоноса указывает на потенциальное расширение атак в будущем. Вирус Chameleon эволюционировал и научился обходить блокировку по отпечатку пальца на Android

25.12.2023 [18:15],

Сергей Сурабекянц

Вредоносное ПО Chameleon для Android появилось в начале 2023 года в Австралии и Польше, а затем распространилось и на другие страны, включая Великобританию и Италию. Ранние версии Chameleon могли выполнять действия от имени владельца, после чего киберпреступники получали контроль над устройством жертвы. Новая версия трояна научилась включать службы специальных возможностей на устройствах под управлением Android 13 и обходить биометрические запросы.

Источник изображения: pexels.com Новый вариант Chameleon сканирует устройство, чтобы определить, установлена ли на нём ОС Android версии 13 или новее. Если это так, вредоносная программа предлагает пользователю включить службы специальных возможностей, ассистируя в процессе. После этого вредоносное ПО уже может выполнять несанкционированные действия от имени пользователя. Сама по себе подобная способность не является уникальной для подобного класса вредоносных программ, но в новой версии трояна к этому добавилась возможность прерывать биометрические операции на целевом устройстве и обходить блокировки по отпечатку пальца. Этот метод использует программный интерфейс приложения KeyguardManager и событие системного уровня AccessibilityEvent, которое предоставляет информацию об изменениях в пользовательском интерфейсе для оценки состояния экрана и защиты клавиатуры. Keyguard — это системный компонент, отвечающий за управление безопасностью устройства, например, за блокировку экрана и механизмы аутентификации. Вредоносная программа оценивает состояние защиты клавиатуры относительно различных механизмов блокировки, таких как графический ключ, PIN-код или пароль. Такой подход облегчает кражу ПИН-кодов, паролей или графических ключей с помощью функций кейлогинга в обход биометрических данных и возможность разблокировать устройства с использованием ранее украденных ПИН-кодов или паролей. При выполнении определённых условий вредоносная программа использует действие AccessibilityEvent для перехода от биометрической аутентификации к аутентификации по PIN-коду, что позволяет трояну разблокировать устройство. «Появление нового банковского трояна Chameleon — ещё один пример сложного и адаптивного ландшафта угроз в экосистеме Android, — считают исследователи из ThreatFabric. — Этот более продвинутый вариант, по сравнению с ранней версией, демонстрирует повышенную отказоустойчивость и расширенные новые функции». Чтобы избежать заражения, пользователям следует руководствоваться здравым смыслом — не устанавливать приложения с сомнительных неофициальных сайтов и использовать меры безопасности на устройствах под управлением Android, такие как функция безопасности Play Protect, которая сканирует и проверяет приложения, чтобы предотвратить установку вредоносного программного обеспечения. Люди в меньшинстве: вредоносные боты теперь генерируют 73 % всех взаимодействий в интернете

01.12.2023 [20:58],

Сергей Сурабекянц

По данным платформы по борьбе с мошенничеством Arkose Labs, ошеломляющие 73 % посещений сайтов и взаимодействий с приложениями в мире в период с января по сентябрь 2023 года были выполнены вовсе не людьми, а вредоносными ботами с повышенной криминальной активностью. Количество атак ботов во втором квартале возросло на 291 % по сравнению с первым. Этот всплеск может быть результатом использования машинного обучения и ИИ для имитации человеческого поведения.

Источник изображения: Pixabay Самым «популярными» вредоносными действиями ботов стали мошенничество с SMS-сообщениями, веб-скрейпинг (парсинг), тестирование платёжных карт, захват учётных записей, создание фиктивных учётных записей, управление учётными записями и злоупотребления в продуктах (накопление инвентаря, злоупотребление баллами лояльности и тому подобное). Мошенничество с SMS-сообщениями продемонстрировало в третьем квартале наибольший рост по сравнению с предыдущим кварталом, увеличившись на 2141 %. Количество атак на колл-центры служб поддержки клиентов возросло на 160 %. С первого по второй квартал самый большой рост продемонстрировал парсинг — получение данных путём извлечения их со страниц веб-ресурсов возросло на 432 %. Аналитики утверждают, что рост числа атак вредоносных ботов означает, что их использование продолжает приносить прибыль киберпреступникам. В дальнейшем рост использования ИИ преступниками, вероятно, только усугубит ситуацию, и единственное способ борьбы с этими правонарушениями — «идти по следу денег». Если деятельность ботов перестанет приносить криминалу прибыль, преступники утратят к ней интерес. Стоит отметить, что не все боты наносят вред. Часть из них используются для выполнения полезных задач, таких как индексирование сайтов для поисковых систем, архивирование веб-ресурсов, обслуживание клиентов и управление взаимодействием с социальными сетями. В комментариях на сайте techspot.com один из пользователей выразил опасение, что «теория о смерти интернета реальна. Если 73 % составляют плохие боты, ещё сколько-то — хорошие боты, то люди, вероятно, составляют менее 10 %». Мошенники стали распространять вирусы под видом ИИ-бота Bard — Google обратилась в суд

13.11.2023 [16:05],

Дмитрий Федоров

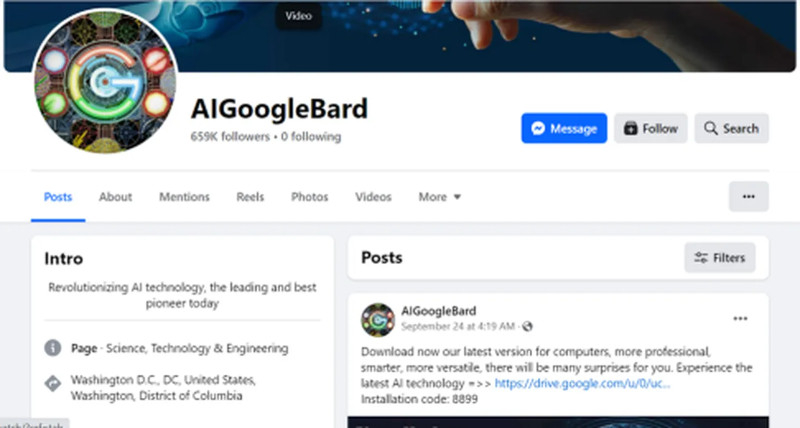

Google начала юридическую войну против мошенников из Вьетнама, которые, используя шумиху вокруг генеративного ИИ, обманом побуждают пользователей скачивать и устанавливать якобы «неопубликованную версию ИИ-чат-бота Google Bard», скрывающую в себе вредоносное ПО, крадущее данные пользователей.

Источник изображения: Franz26 / Pixabay В иске, поданном в штате Калифорния (США), Google обвинила неизвестных мошенников, предположительно из Вьетнама, в создании фейковых страниц в социальных сетях, включая Facebook✴, и запуске рекламных кампаний, направленных на распространение вредоносного ПО под видом «неопубликованной версии» генеративного ИИ Bard. Мошенники используют торговые марки Google, в том числе Google AI и Bard, для привлечения ничего не подозревающих пользователей. Эти действия напоминают криптовалютные аферы, когда мошенники эксплуатируют интерес людей к новейшим технологиям. В данном случае злоумышленники вводят в заблуждение пользователей, утверждая, что Bard — это платное приложение, требующее загрузки, хотя на самом деле оно доступно бесплатно на сайте bard.google.com

Скриншот из документа Google, демонстрирующий один из мошеннических аккаунтов (источник изображения: Google) Google уже приняла меры, подав более 300 запросов на удаление материалов, связанных с действиями злоумышленников, и стремится предотвратить регистрацию новых мошеннических доменов. Компания также хочет добиться блокировки таких доменов у американских регистраторов. «Судебные иски являются эффективным инструментом для создания правового прецедента, разрушения инструментов, используемых мошенниками, и повышения степени ответственности для недобросовестных игроков», — написала главный юрисконсульт Google Халима ДеЛейн Прадо (Halimah DeLaine Prado) в блоге компании. В эпоху бурного развития информационных технологий мошенники неустанно ищут новые методы обмана, активно используя интерес людей к передовым технологиям, таким как ИИ. Иск Google не только служит защите собственных интересов и безопасности пользователей, но и является важным сигналом о необходимости сотрудничества для борьбы с международной киберпреступностью. Хакеры превратили «Google Календарь» в инструмент управления вредоносным ПО

08.11.2023 [07:12],

Дмитрий Федоров

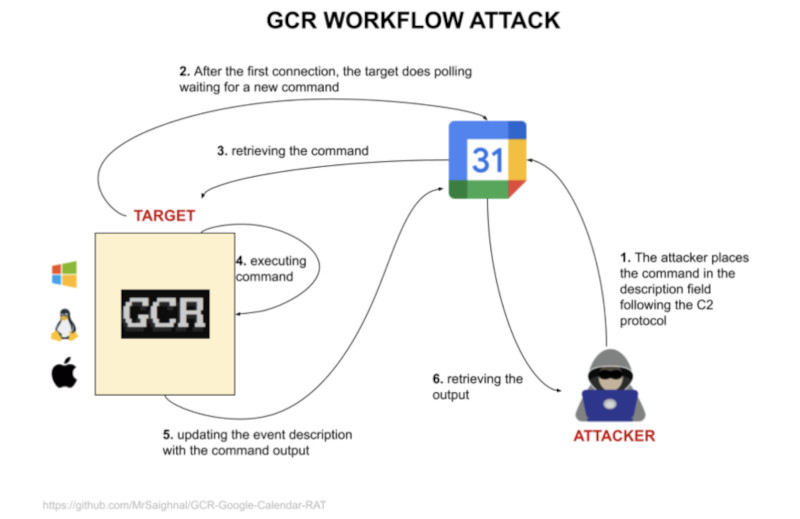

Google обнаружил новую угрозу в своём сервисе «Google Календарь»: хакеры могут использовать его для управления вредоносным ПО, замаскировав команды под обычные записи в календаре. Такие действия трудно обнаружить, что создаёт серьёзные риски для кибербезопасности. Что интересно, Google сама предупреждает, что «Календарь» может использоваться для скрытой передачи команд вредоносным программам.

Источник изображения: TheDigitalArtist / Pixabay Многие вирусы после проникновения в систему жертвы нуждаются в управлении со стороны злоумышленников. Для этого создаётся специальная инфраструктура «команд и управления» (Command and Control или C2). Обычно хакеры посылают команды своему вредоносному ПО через так называемый C2-сервер, однако теперь они нашли способ маскировать свою активность, используя легитимные сервисы, такие как облачные хранилища и почтовые службы. В прошлом хакеры уже использовали для этих целей такие сервисы, как Dropbox, Amazon Web Services, Google Drive и Gmail. Это позволяло им скрывать команды для вирусов под видом обычного интернет-трафика, что затрудняло их обнаружение антивирусными программами и специалистами по кибербезопасности. Сейчас Google указывает на потенциальную опасность использования «Календарь» в качестве нового инструмента для C2-коммуникаций. В докладе о будущих угрозах компания ссылается на исследование в сфере кибербезопасности, в котором эксперт под псевдонимом MrSaighnal демонстрирует методику использования «Google Календарь» злоумышленниками.

Источник изображения: IT researcher MrSaighnal / GitHub Методика, названная Google Calendar RAT (GCR), предполагает размещение команд C2 в описании событий календаря. Вредоносное ПО, установленное хакерами, может регулярно проверять аккаунт «Google Календарь» на наличие новых команд и выполнять их на заражённом устройстве. «По словам разработчика, GCR взаимодействует исключительно через легитимную инфраструктуру, управляемую компанией Google, что затрудняет обнаружение подозрительной активности защитниками», — отметила Google. Открытие этой уязвимости в «Google Календарь» ставит новые вопросы о том, насколько безопасны на первый взгляд надёжные цифровые сервисы. Это также подчёркивает необходимость постоянного обновления методов киберзащиты и внимательного отношения к любым изменениям в поведении ПО. Microsoft устранила уязвимости нулевого дня, угрожавшие пользователям Skype, Teams и Edge

05.10.2023 [16:31],

Дмитрий Федоров

Microsoft выпустила патчи для устранения уязвимостей нулевого дня в двух популярных библиотеках с открытым исходным кодом, затрагивающих программные решения Skype, Teams и браузер Edge. Компания не стала раскрывать информацию о том, были ли уязвимости использованы злоумышленниками для атак на пользователей или нет.

Источник изображения: geralt / Pixabay В прошлом месяце были обнаружены уязвимости нулевого дня в библиотеках с открытым исходным кодом webp и libvpx, которые применяются для обработки изображений и видео в браузерах, приложениях и смартфонах. По данным исследователей из Google и Citizen Lab, эти уязвимости активно использовались злоумышленниками для установки шпионского ПО на устройства жертв. Специалисты из Citizen Lab сообщили, что согласно их исследованиям, клиенты израильской компании NSO Group, занимающейся разработкой шпионского ПО, использовали софт Pegasus для эксплуатации уязвимости в ПО обновлённого iPhone. Особенностью данной уязвимости в библиотеке webp, интегрированной Apple, было то, что для её эксплуатации не требовалось взаимодействия с владельцем устройства (так называемая Zero-Click-атака). Крупные технологические компании, включая Google и Mozilla, также приняли меры для устранения этих уязвимостей в своих продуктах, чтобы защитить пользователей от возможных атак. Позже исследователи безопасности Google обнаружили ещё одну уязвимость, на этот раз в библиотеке libvpx, которую, по их словам, эксплуатировал коммерческий поставщик шпионского ПО, назвать которого Google отказалась. В свою очередь, Apple и Google выпустили обновления безопасности для устранения уязвимости libvpx в своих продуктах. Apple также устранила другую уязвимость в ядре устройств, заявив, что уязвимые устройства работали на версиях программного обеспечения, предшествующих iOS 16.6. Как выяснилось, уязвимость в libvpx также затронула продукты Microsoft. Компания подтвердила наличие обнаруженных уязвимостей в упомянутых библиотеках и выпустила соответствующие обновления. Однако софтверный гигант отказался комментировать, подверглись ли продукты компании атакам. В Google Play Маркет и другие магазины приложений проникли фейковые мессенджеры Signal и Telegram

31.08.2023 [12:57],

Дмитрий Федоров

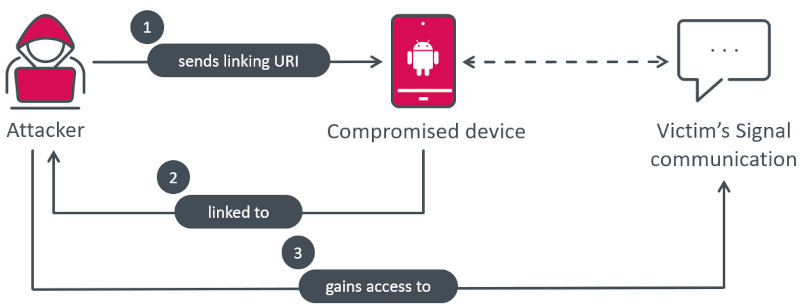

В Google Play Маркет и магазине приложений Samsung были обнаружены фейковые приложения, маскирующиеся под популярные мессенджеры Signal и Telegram. Эти вредоносные приложения могут перехватывать сообщения и другую конфиденциальную информацию из настоящих аккаунтов пользователей.

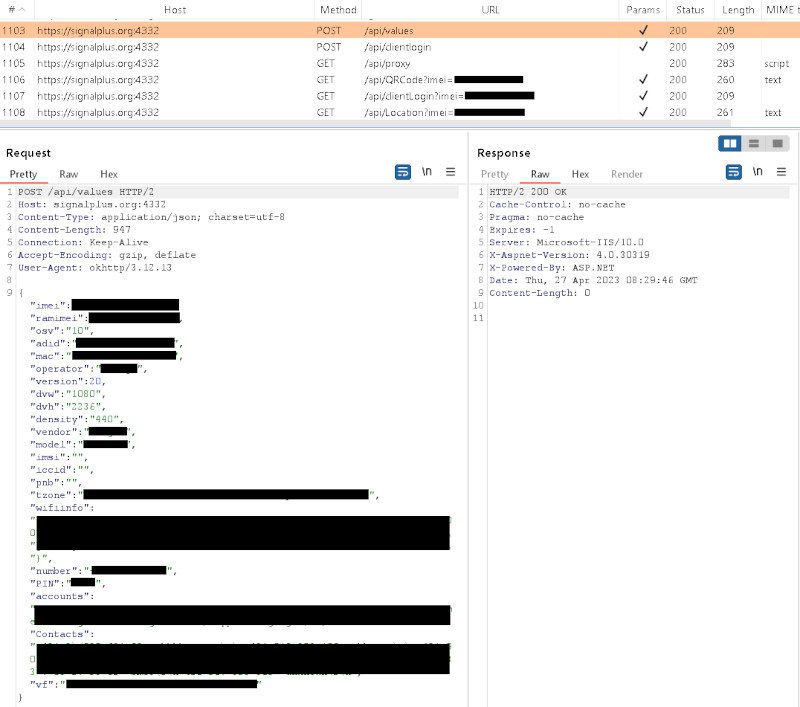

Источник изображения: Mohamed_hassan / Pixabay Исследователи обнаружили, что приложение под названием Signal Plus Messenger было доступно в Google Play Маркете в течение 9 месяцев и было загружено примерно 100 раз до того, как Google удалил его в апреле прошлого года. Это произошло после того, как о вредоносном приложении сообщила компания ESET, специализирующаяся на разработке антивирусного ПО и решений в области информационной безопасности. Похожее приложение под названием FlyGram было создано той же группой злоумышленников и также было доступно через Google Play Маркет, магазин приложений Samsung и собственный сайт. Несмотря на удаление из Google Play Маркет, оба приложения по-прежнему доступны в магазине Samsung. Вредоносные приложения были созданы на основе открытого исходного кода Signal и Telegram. В этот код был встроен шпионский инструмент, известный как BadBazaar. Этот троян связан с хакерской группой GREF, которая, предположительно, имеет отношение к Китаю. Ранее BadBazaar использовался для атак на уйгуров и другие тюркские этнические меньшинства.

Процесс загрузки трояном BadBazaar информации о заражённом устройстве на сервер злоумышленников (источник изображения: ESET) Signal Plus Messenger мог отслеживать отправленные и полученные сообщения и контакты, если пользователи подключали своё устройство к своему настоящему номеру в Signal. Это приводило к тому, что вредоносное приложение отправляло большое количество личной информации злоумышленникам, включая номер IMEI устройства, номер телефона, адрес MAC, данные оператора, данные о местоположении, информацию о Wi-Fi, электронные адреса Google-аккаунтов, список контактов и PIN-код, используемый для передачи текстов.

Механизм получения злоумышленниками доступа к переписке жертвы в Signal (источник изображения: ESET) Исследователь из ESET Лукаш Стефанко (Lukas Stefanko) написал: «Signal Plus Messenger может шпионить за сообщениями Signal, злоупотребляя функцией связывания устройств. Этот метод шпионажа уникален, так как мы ранее не сталкивались с подобным злоупотреблением другими вредоносными программами». BadBazaar обходит стандартное сканирование QR-кода, получая необходимый URI от своего сервера управления и команд (C&C), что позволяет злоумышленникам тайно связать устройство жертвы со своим устройством. Шпионские приложения Telegram и Signal обнаружены в Google Play

31.08.2023 [11:50],

Владимир Фетисов

Для популярных мессенджеров, таких как Telegram или Signal, существует немало альтернативных клиентов, которые называют «модами» и которые предоставляют пользователям дополнительные функции, отсутствующие в официальном ПО. Однако использовать сторонние клиенты мессенджеров не всегда безопасно. Специалисты «Лаборатории Касперского» рассказали, что загруженные из Play Маркета неофициальные приложения мессенджеров приносили с собой трояны, бэкдоры и др.

Источник изображения: kaspersky.ru К примеру, не так давно в Play Маркете были обнаружены несколько заражённых приложений, которые маскировались под клиенты для Telegram на уйгурском, упрощённом китайском и традиционном китайском языках. Приложения сопровождались подробным описанием и изображениями интерфейса, сильно напоминающего официальный Telegram. В дополнение к этому авторы приложений обещали, что их продукты будут работать быстрее других клиентов благодаря сети центров обработки данных, расположенной по всему миру. На первый взгляд приложения являются полноценными клонами Telegram на одном из упомянутых ранее языков. Изучение кода этих продуктов показало, что они представляют собой слегка модифицированные версии официального клиента Telegram. В частности, приложения получили дополнительный модуль, который постоянно следит за происходящим в приложении и пересылает данные на командный сервер разработчиков, включая контакты пользователя, отправленные и полученные сообщения, вложенные файлы и др. Ранее исследователи из ESET обнаружили шпионскую версию Telegram под названием FlyGram. Он позиционировался как альтернативный клиент мессенджера и был доступен для скачивания в Play Маркете и Samsung Galaxy Store. Эти же разработчики публиковали шпионскую версию мессенджера Signal под названием Signal Plus Messenger. Код приложений был модифицирован таким образом, чтобы они могли похищать с устройств пользователей различную информацию, включая контакты, историю звонков, список используемых аккаунтов Google и др. FlyGram появился в Play Маркете в июле 2020 года и продержался на площадке до января 2021 года. Signal Plus появился в магазинах приложений в июле 2022 года, а удалили его лишь в мае 2023 года. В магазине приложений Samsung оба продукта были доступны в августе этого года. Несколько месяцев назад исследователи обнаружили несколько вредоносных клиентов WhatsApp и Telegram, которые нацелены на кражу криптовалюты. Они подменяли адреса криптовалютных кошельков в сообщениях пользователей для перехвата переводов, поступающих на кошелёк жертвы. Некоторые из вредоносных приложений способны распознавать изображения для поиска в памяти устройства последовательности кодов, позволяющих получить полный контроль над криптовалютным кошельком жертвы. В дополнение к этому некоторые вредоносные клиенты Telegram могли похищать пользовательские данные. Вредонос Smoke Loader получил функцию обнаружения местоположения жертвы через триангуляцию Wi-Fi

25.08.2023 [14:17],

Дмитрий Федоров

Специалисты Secureworks, американской компании, специализирующейся на кибербезопасности, обнаружили новую функцию вредоносного ПО Smoke Loader. Выяснилось, что оно способно определять местоположение заражённого ПК с помощью триангуляции Wi-Fi. Этот метод редко встречается среди хакерских инструментов, но его потенциальное применение может быть направлено на запугивание жертвы.

Источник изображения: geralt / Pixabay Smoke Loader — это вредоносное ПО, известное специалистам по безопасности уже многие годы. Оно было создано, чтобы загружать и устанавливать на ПК дополнительные вредоносные программы, что в свою очередь позволяет злоумышленникам контролировать заражённую систему. Недавно исследователи из Secureworks обнаружили новую функцию этого вредоноса, которую они назвали Whiffy Recon. Она каждую минуту определяет местоположение заражённого ПК, анализируя сигналы ближайших точек доступа Wi-Fi. Для этого Whiffy Recon использует Google Maps Geolocation API. Этот сервис был создан для устройств, не имеющих встроенного GPS, и он определяет местоположение устройства на основе данных о близлежащих Wi-Fi-точках доступа и сотовых вышках. Зачем киберпреступникам знать местоположение жертвы? Специалисты Secureworks предполагают, что данная информация может быть использована для запугивания: например, чтобы угрожать пользователю или давить на него, зная, где он находится. Как отметил Дон Смит (Don Smith), вице-президент Secureworks, такая возможность вредоносного ПО редко используется киберпреступниками. В отдельности эта функция не позволяет быстро получить прибыль. Однако реальность такова, что она может быть использована для реализации любых преступных мотивов. Для минимизации рисков, связанных с вредоносным ПО, рекомендуется следующее:

Android-зловреды смогли обмануть антивирусы благодаря нестандартным алгоритмам сжатия

20.08.2023 [13:45],

Дмитрий Федоров

Исследование компании Zimperium показало, что новый вид вредоносного ПО для Android умело маскируется от антивирусных программ, используя необычный метод антианализа для файлов Android Package (APK), что делает его практически невидимым для большинства антивирусов.

Источник изображения: neotam / Pixabay Zimperium, специализирующаяся на вопросах кибербезопасности, обнаружила, что вредоносные файлы противостоят декомпиляции (процессу, который антивирусы используют для выявления подозрительного кода) с помощью нестандартных или сильно модифицированных алгоритмов сжатия. Так как этот метод пока неизвестен антивирусным программам, вредоносное ПО может маскироваться под обычное приложение, полностью обходя защиту смартфона. Отчёт Zimperium, опубликованный на этой неделе, указывает на 3 300 APK-файлов, использующих подобный способ сжатия. Из них 71 APK-файл успешно запускается и работает на Android 9 и старше. Zimperium не нашла доказательств того, что приложения, связанные с обнаруженными вредоносными APK-файлами, когда-либо размещались в Google Play Маркет. Это указывает на то, что их распространение происходило иными путями, например, через сторонние магазины приложений или путём ручной установки пользователем. Хотя это тревожная новость для владельцев Android-смартфонов, тем не менее, основному риску подвергаются те пользователи, кто устанавливает приложения не из официальных магазинов. Игрокам классической Call of Duty: Modern Warfare 2 угрожает вредоносное ПО, которое автоматически распространяется в онлайн-лобби

27.07.2023 [19:40],

Сергей Сурабекянц

Месяц назад, 26 июня, пользователь Steam предупредил сообщество Call of Duty: Modern Warfare 2 (2009) о том, что хакеры «атакуют через взломанные лобби». Другой игрок после анализа вредоносного ПО в той же ветке пришёл к выводу, что оно похоже на червя. Activision отреагировала на сообщения, но только сейчас.

Источник изображения: Pixabay В разговоре с Techcrunch некий инсайдер на условиях анонимности подтвердил, что код вредоносного ПО содержит строки, указывающие на червя. На такой вывод наталкивает и его поведение: оно автоматически распространяется через онлайн-лобби от одного заражённого игрока к другому. Это говорит о том, что хакеры нашли и использовали уязвимости игры для выполнения вредоносного кода на компьютерах других пользователей. Накануне, 26 июля, Activision сообщила, что «многопользовательский режим Call of Duty: Modern Warfare 2 (2009) в Steam был отключён, пока мы изучаем сообщения о проблеме». Call of Duty: Modern Warfare 2 была выпущена ещё в 2009 году, но до сих пор имеет небольшое сообщество игроков. По данным SteamDB, пиковый онлайн в проекте за последние сутки составил около 650 человек. Хотя и ранее фиксировались случаи распространения вредоносных программ через видеоигры, обычно ими становились троянские версии установщиков игр или читы. Компания Valve, управляющая платформой Steam, пока не прокомментировала ситуацию. TeamsPhisher смог обойти защиту Microsoft Teams и позволил рассылать вирусы

07.07.2023 [10:19],

Владимир Мироненко

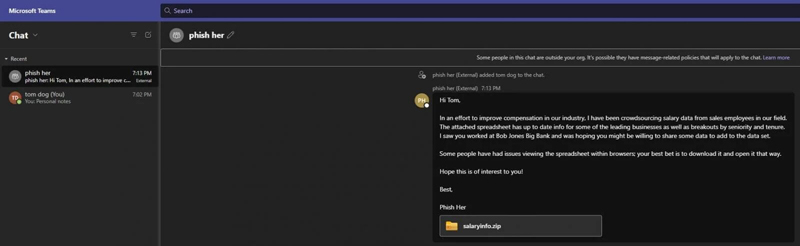

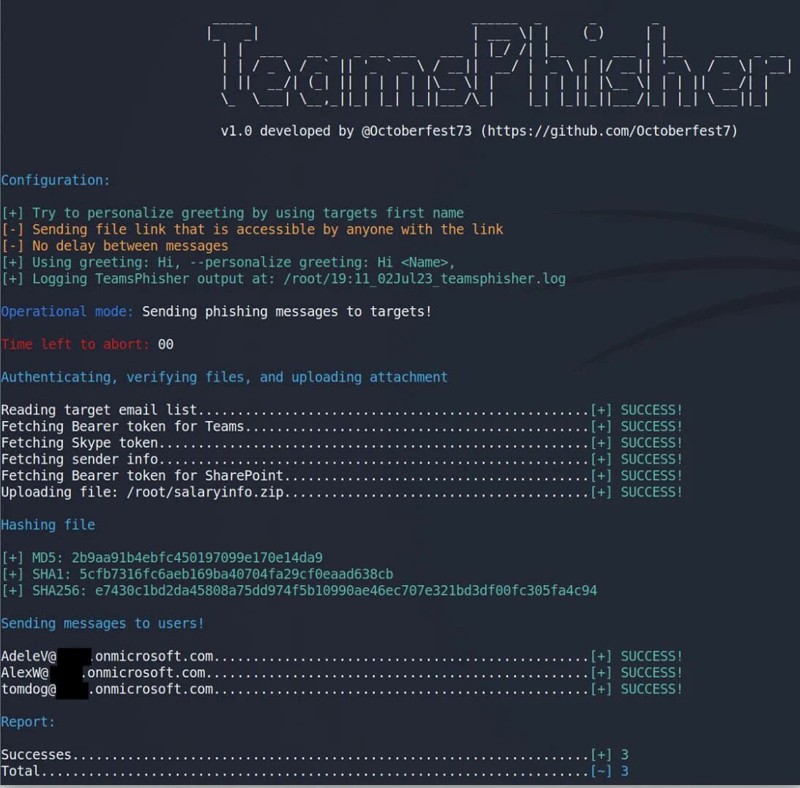

Ресурс BleepingComputer сообщил о создании участником команды red team ВМС США Алексом Ридом (Alex Reid) инструмента под названием TeamsPhisher, который позволяет использовать нерешённую проблему безопасности в Microsoft Teams для обхода ограничений на входящие файлы от пользователей за пределами целевой организации и рассылать вредоносное ПО.

Источник изображения: Pixabay Инструмент использует проблему, о которой сообщила в прошлом месяце британская ИБ-компания Jumpsec. Как выяснилось, средства защиты Microsoft Teams на стороне клиента можно обойти, изменив идентификатор в POST-запросе сообщения, чтобы действовать под видом внутреннего пользователя. Созданный с использованием Python инструмент действует полностью автономно. Он объединил в себе концепт атаки исследователей Jumpsec, методы, разработанные ИБ-экспертом Анджреа Сантезе (Andrea Santese), а также аутентификацию и вспомогательные функции инструмента TeamsEnum Бастиана Канбаха (Bastian Kanbach).

Источник изображений: github.com/Octoberfest7 TeamsPhisher вначале проверяет существование целевого пользователя и его способность получать внешние сообщения, что является необходимым условием для осуществления атаки. Затем он формирует новый поток данных и отправляет сообщение со ссылкой на вложение в Sharepoint. Поток отображается в интерфейсе Teams отправителя для возможного ручного взаимодействия. Для успеха TeamsPhisher необходимо, чтобы у пользователя был бизнес-аккаунт Microsoft Business с лицензией Teams и Sharepoint, что характерно для многих крупных компаний.  Инструмент также имеет режим предварительного просмотра, позволяющий проверить установленные целевые списки и как выглядят сообщения с точки зрения получателя. Кроме того, он позволяет устанавливать задержки на отправку сообщений для обхода ограничений скорости и записывать выходные данные в журнал. Данная уязвимость в Microsoft Teams по-прежнему существует, и Microsoft утверждает, что она не настолько серьёзна и поэтому не требует немедленного исправления. В ответ на просьбу дать комментарий по этому поводу представитель Microsoft сообщил BleepingComputer, что использование TeamsPhisher основано на социальной инженерии. Он призвал пользователей соблюдать меры безопасности и «проявлять осторожность при переходе по ссылкам на веб-страницы, открытии неизвестных файлов или принятии передачи файлов». Более 60 тыс. Android-приложений скрытно устанавливали рекламное ПО последние полгода

07.06.2023 [07:52],

Владимир Фетисов

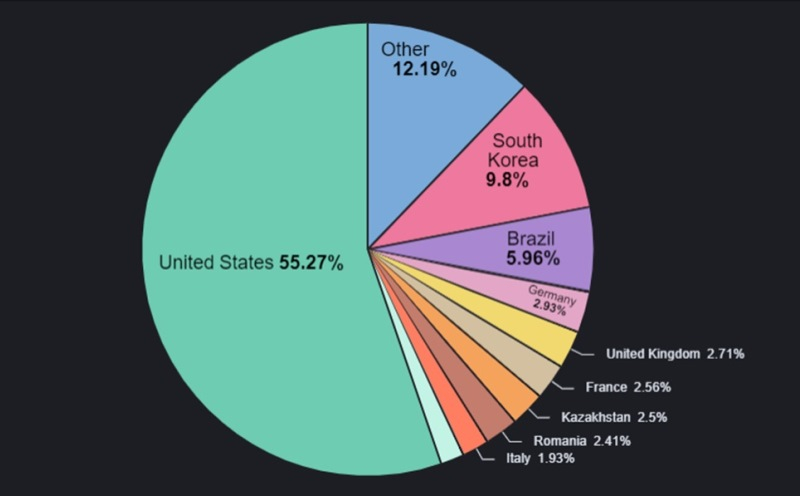

Стало известно, что более 60 тыс. приложений для платформы Android, замаскированных под легитимные продукты, скрытно устанавливали рекламное программное обеспечение на устройства и оставались незамеченными в течение последних шести месяцев. Обнаружить их удалось румынской компании Bitdefender, работающей в сфере информационной безопасности, и в прошлом месяце запустившей в своём антивирусе Bitdefender Mobile Security новую функцию обнаружения аномалий.

Источник изображения: Bleeping Computer «На сегодняшний день Bitdefender обнаружил 60 тыс. совершенно разных образцов (уникальных приложений), содержащих рекламное ПО, и мы подозреваем, что в действительности их гораздо больше», — говорится в сообщении Bitdefender. Предполагается, что масштабная кампания по распространению поддельных приложений, которые скрытно загружают на пользовательские устройства рекламное ПО, началась в октябре прошлого года. Специалисты определили, что чаще всего такое ПО выдаёт себя за антивирусные приложения, утилиты для взлома игр, VPN-клиенты, различные служебные приложения и др. Преимущественно данное ПО нацелено на пользователей из США, а также Южной Кореи, Бразилии, Германии, Великобритании и Франции.

Источник изображения: Bitdefender В рамках данной кампании поддельные приложения распространяются не через официальный магазин цифрового контента Google Play Маркет, а через сторонние сайты. После установки на устройство пользователя такое приложение не запускается автоматически, поскольку для этого необходимы дополнительные привилегии. Вместо этого оно рассчитано на то, что пользователь хотя бы раз запустит установленное приложение. При запуске приложения появляется сообщение об ошибке: «Приложение недоступно в вашем регионе. Нажмите OK, чтобы удалить его». Однако вместо этого активируется функция, которая вызывает запуск приложения при загрузке устройства или разблокировке экрана. Любопытно, что она начинает работать не сразу, а лишь через несколько часов. Очевидно, это делается для того, чтобы пользователь не заподозрил в появлении рекламного контента недавно установленное и, как он думает, удалённое приложение. После активации приложение устанавливает связь с подконтрольным злоумышленникам сервером и получает оттуда ссылки для последующей демонстрации полноэкранных рекламных сообщений. Хотя на данном этапе поддельные приложения используются для демонстрации рекламы, она может быть легко заменена вредоносными сайтами, посещение которых небезопасно. Специалисты рекомендуют пользователям отказаться от установки приложений из сторонних источников, чтобы снизить риск заражения устройств вредоносным ПО. Android-приложение для записи экрана стало подслушивать пользователей через год после появления в Google Play

25.05.2023 [12:41],

Руслан Авдеев

Мобильные приложения могут менять свою функциональность даже после того, как их загрузили из маркетплейса. Изначально безобидный софт может превратиться во вредоносное ПО, способное нанести пользователю существенный ущерб. Как сообщает The Verge, программа iRecorder Screen Recorder для ОС Android изначально предназначалась для записи изображения с экрана смартфона, но спустя почти год после релиза она перешла на «тёмную сторону», начав выполнять несвойственные ей функции.

Источник изображения: yang miao/unsplash.com Известно, что впервые ПО представили в сентябре 2021 года, но после обновления в августе 2022 года приложение начало тайно записывать по минуте аудио каждые 15 минут и передавать записи по шифрованному каналу на сервер разработчика. Подробно проблема задокументирована в блоге эксперта ESET Лукаса Стефанко (Lukas Stefanko). В своём посте Лукас заявил, что ПО приобрело вредоносные функции в августе 2022 года, когда в него был интегрирован код на основе т.н. AhMyth Android RAT (троян удалённого доступа). К тому времени приложение насчитывало 50 тыс. загрузок. О проблеме сообщили, и продукт был удалён из Google Play. Эксперт добавляет, что программы с интегрированным AhMyth и ранее проходили защитные фильтры Google. Вредоносные приложения встречаются как в Google Play, так и в App Store довольно часто. Особенно опасными могут быть программы, в которых функционально предусмотрена запись какого-либо контента. Более того, иногда они взимают плату за подписки, а их разработчики оплачивают отзывы для увеличения видимости на платформе Google или Apple. Стефанко подчёркивает важность главной проблемы: часто приложения становятся вредоносными далеко не сразу после того, как их загрузили. Они получают всевозможные разрешения, после этого обновляются и начинают злонамеренную деятельность, передавая информацию с устройств пользователей разработчикам. Приложение iRecorder Screen Recorder уже удалено, но ничто не мешает любой другой «спящей» программе начать сбор данных на смартфоне в любой момент. Google регулярно сообщает об изменениях политики обмена данными в приложениях, но только тогда, когда может выявить такие факты. Китайские хакеры создали сеть прокси-серверов, заразив роутеры TP-Link через поддельные прошивки

17.05.2023 [15:05],

Владимир Фетисов

Специалисты компании Check Point Research, работающей в сфере информационной безопасности, обнаружили вредоносную прошивку для широкого спектра домашних и корпоративных маршрутизаторов TP-Link. С её помощью хакеры, предположительно поддерживаемые китайскими властями, объединяют заражённые устройства в сеть, трафик внутри которой скрытно передаётся на подконтрольные злоумышленникам серверы.

Источник изображения: Pixabay По данным Check Point, вредоносная прошивка содержит полнофункциональный бэкдор, позволяющий хакерам устанавливать связь с заражёнными устройствами, передавать файлы, осуществлять удалённое выполнение команд, а также загружать, скачивать и удалять данные на подконтрольных устройствах. Вредоносное программное обеспечение распространяется под видом прошивки для маршрутизаторов TP-Link. Предполагается, что основная цель ПО заключается в скрытой ретрансляции трафика между заражёнными устройствами и подконтрольными хакерам серверами. Анализ вредоносного ПО показал, что его операторы связаны с группировкой Mustang Panda, которая, по утверждению компаний Avast и ESET, поддерживается китайскими властями. Вредоносная прошивка была обнаружена в ходе расследования серии хакерских атак на европейские внешнеполитические структуры. Главным компонентом ПО является бэкдор, получивший название Horse Shell. Он позволяет осуществлять удалённое выполнение команд на заражённых устройствах, передавать файлы для загрузки на устройства жертв и выгружать данные, а также обмениваться данными между двумя устройствами с использованием протокола SOCKS5. «Бэкдор может использоваться для ретрансляции данных между двумя узлами. Таким образом, злоумышленники могут создать цепочку узлов, которые будут передавать трафик на подконтрольный сервер. Такой подход позволяет киберпреступникам скрыть конечную точку назначения, поскольку каждый узел в цепочке имеет данные только о предыдущем и следующем узлах, каждый из которых представляет собой заражённое устройство. Лишь несколько узлов будут содержать данные о конечном узле», — говорится в сообщении Check Point. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |