|

Опрос

|

реклама

Быстрый переход

Почти половина российских телеком-компаний страдает от дыр в IT-системах

14.01.2026 [13:15],

Владимир Мироненко

У почти половины российских телекоммуникационных компаний в IT-системах имеются критические уязвимости, сообщили «Ведомости» со ссылкой на исследование экспертов коллектива CICADA8, работающего в сфере информационной безопасности.

Источник изображения: Mika Baumeister/unsplash.com Лучше всего обстоят дела с безопасностью бизнеса в финансовом секторе. В госсекторе и ретейле уязвимости в IT-системах есть у 31 % компаний, в сфере здравоохранения — у 23 % организаций. Более высокую защищённость финсектора по сравнению с другими отраслями подтверждает ранее проведенное исследование компании «Кибериспытание» среди 74 компаний, согласно которому IT-системы 67 % компаний можно взломать менее чем за сутки, и в более чем в 60 % случаев это может привести к остановке работы бизнеса. Наиболее защищённой оказалось отрасль финансов, где успешные взломы, которые привели к остановке операций, удалось осуществить лишь в 25 % случаев. В ретейле уровень безопасности гораздо ниже — в 83 % случаев хакеры реализовали успешный взлом. Немного лучше обстоят дела в обрабатывающих производствах (80 %) и сфере информации и связи (59 %). Согласно данным центра мониторинга киберугроз «Спикател», в 2025 году количество хакерских атак на бизнес увеличилось год к году на 42 % до 22 тыс. инцидентов. В 25 % случаев последствия атак были признаны серьёзными либо по размерам финансового ущерба, либо по продолжительности операционного сбоя, либо по обоим критериям, сообщил ведущий аналитик мониторинга ИБ-компании Алексей Козлов. По его словам, больше всего подверглись атакам промышленный сектор (34 %) и телекоммуникационные компании (26 %). Руководитель проектов компании «Интеллектуальная аналитика» Тимофей Воронин объясняет слабую защищённость в телекоме недостатком необходимых для обеспечения ИБ средств. «Даже несмотря на повышение абонентской платы, сотовые операторы не всегда могут увеличить долю средств, которые будут направлены на устранение уязвимостей в области ИБ, так как в условиях модернизации сетей, замены базовых станций, санкционных ограничений сильно поднимаются издержки», — сообщил он. Директор центра киберзащиты Cloud.ru Сергей Волков добавил, что телекоммуникационная отрасль — это инфраструктурно сложная среда со множеством разнородных систем и сетевых устройств, что само по себе ведёт к росту вероятности возникновения критических уязвимостей. Генеральный директор CICADA8 Алексей Кузнецов отметил, что очень высоким уровнем защиты в сфере телекоммуникаций могут похвастать крупнейшие компании, а множество мелких операторов защищены крайне слабо. Также играет свою роль в росте атак то, что данные, обрабатываемые телеком-операторами, и доступ к ним имеют очень высокую коммерческую ценность, сообщила директор департамента корпоративных продаж «Телеком биржи» Дина Фомичева. То, что финансовая индустрия считается одной из самых защищённых сфер, связано с жёстким регуляторным контролем Банка России, который последовательно ужесточает требования к ИБ финансовых организаций, подчеркнул директор департамента расследований T.Hunter Игорь Бедеров. Он отметил, что финансовый сектор стал первой регулируемой отраслью критической информационной инфраструктуры. Интерпол арестовал хакера, который заразил миллионы компьютеров через поддельную утилиту KMSAuto

30.12.2025 [11:14],

Павел Котов

В Грузии арестован 29-летний гражданин Литвы — он подозревается в заражении 2,8 млн компьютеров вредоносным ПО, которое манипулирует содержимым буфера обмена, маскируясь под утилиту KMSAuto для нелицензионной активации Microsoft Office и Windows.

Источник изображения: Ed Hardie / unsplash.com Подозреваемый, по версии следствия, обманным путём заставлял жертв загружать маскирующийся под KMSAuto вредоносный исполняемый файл, при запуске которого в системе начинает работать опасный алгоритм. Этот алгоритм отслеживает в буфере обмена адреса криптовалютных кошельков и подменяет их на адреса, подконтрольные злоумышленнику. Такие вредоносы называются «вирусами-клипперами». «С апреля 2020 по январь 2023 года хакер распространил по всему миру 2,8 млн копий вредоносного ПО, замаскированного под нелегальную программу активации лицензий Windows (KMSAuto). С помощью этого вредоносного ПО хакер похитил виртуальные активы на сумму около 1,7 млрд вон ($1,2 млн) за 8400 транзакций у пользователей 3100 виртуальных активов», — заявили в Национальном полицейском управлении Кореи. Полиция начала расследование в августе 2020 года на основании заявления о краже средств в криптовалюте. Правоохранительным органам удалось отследить движение средств, идентифицировать подозреваемого, и в декабре 2024 года в Литве был проведён рейд, в ходе которого были изъяты 22 предмета, в том числе ноутбуки и телефоны. По результатам экспертизы были выявлены улики, которые привели к аресту мужчины в апреле 2025 года, когда тот ехал из Литвы в Грузию. Полиция Южной Кореи напомнила общественности, что использование ПО, предназначенного для нарушения авторских прав, сопряжено с рисками — вместе с такими утилитами в систему могут внедряться вредоносы. Рекомендуется не пользоваться неофициальными активаторами программных продуктов и вообще любыми исполняемыми файлами для Windows, у которых нет цифровой подписи, или целостность которых невозможно проверить. Назван главный источник утечек данных россиян — на него пришлось более 70 % инцидентов в 2025 году

22.12.2025 [15:19],

Владимир Мироненко

В завершающемся году больше всего утечек данных из российских организаций (73 %) пришлось на госсектор, сообщил «Коммерсантъ» со ссылкой на исследование компании «Еca Про» (входит в ГК «Кросс технолоджис»). По мнению аналитиков, это связано с политической мотивацией хакеров, а также низким уровнем кибербезопасности некоторых организаций.

Источник изображения: Towfiqu barbhuiya/unsplash.com Согласно исследованию «Еca Про», всего за 2025 год утекли более 145 млн строк данных. У лидирующего по количеству утечек госсектора было «слито» более 105 млн строк данных с записями о пользователях и компаниях. На втором мест — ретейл (19 % утечек), на третьем — сфера услуг, включающая образование, онлайн-сервисы, медицину и т.д (6,5 %). Аналитики связывают уязвимость госсектора как с политической составляющей (ранее сообщалось по итогам за первую половину 2025 года, что каждая пятая атака носит идеологический характер), так и с низким уровнем кибербезопасности многих организаций из-за «халатности сотрудников и недостатка финансирования». В ГК «Солар» подтвердили лидерство госсектора по количеству утекших строк данных, отметив при этом, что за девять месяцев 2025 года число сообщений об утечках баз данных российских компаний сократилось на 17 % год к году. В «Еca Про» тоже фиксируют снижение количества утечек, что связано с ужесточением законодательства в области защиты данных и улучшением ИБ-систем. То, что ретейл и сфера услуг чаще других подвергаются угрозам аналитики объяснили тем, что у организаций этого сегмента хранится большое количество персональных данных, например, банковские реквизиты и адреса. По словам руководителя направления анализа защищенности «Информзащиты» Анатолия Песковского, на «чёрном» рынке растёт спрос не на «сырые» строки, а на полные цифровые профили граждан, включающие паспортные данные, СНИЛС и биометрию, собранные из множества мелких утечек. В F6 сообщили о росте утечек строк с данными пользователей почти на 68 %, до 767 млн, хотя количество слитых баз данных в тематических Telegram-каналах и на андерграундных форумах сократилось на 50 %, до 225 единиц. Разница в цифрах объясняется разными методиками подсчёта, а также их «приблизительным» характером, поскольку не все утечки попадают в общий доступ, пояснил начальник отдела по ИБ компании «Код безопасности» Алексей Коробченко. «Злоумышленники особенно активно используют уязвимости в легитимном ПО. Например, браузеры на базе Chrome, мессенджер Telegram, Linux. Если говорить о вредоносном ПО, то чаще всего хакеры использовали трояны-стилеры, например, Lumma Stealer, программы-вымогатели и различные бэкдоры», — добавил он. Что касается перспектив, то аналитики прогнозируют дальнейшее увеличение утечек из-за кибератак на фоне «напряжённого геополитического противостояния», а также в связи с развитием цифровизации и увеличением хакерских атак. Microsoft наконец похоронит RC4 — шифр, который больше 10 лет помогал хакерам

16.12.2025 [18:08],

Павел Котов

Microsoft заявила о намерении отказаться от устаревшего и уязвимого алгоритма шифрования RC4, который использовался по умолчанию в течение 26 лет. Более десяти лет он являлся причиной мощных хакерских атак, в которых эксплуатировалась его уязвимость; недавно это решение подверг резкой критике американский сенатор.

Источник изображения: BoliviaInteligente / unsplash.com В 2000 году Microsoft представила службу Active Directory, в которой RC4 был единственным средством защиты компонента Windows, который используется для управления учётными записями администраторов и пользователей. Потоковый шифр RC4 (Rivist Cipher 4) в 1987 году изобрёл математик и криптограф Рон Ривест (Ron Rivest) из RSA Security; в 1994 году была продемонстрирована схема атаки, которая значительно ослабляет защиту, которую должен обеспечивать этот алгоритм. Несмотря на это, RC4 оставался основным протоколом шифрования в SSL и TLS ещё десять лет назад. Microsoft обновила платформу Active Directory, которая стала поддерживать значительно более надёжный алгоритм AES. При этом по умолчанию серверы на Windows продолжали отвечать на запросы аутентификации по RC4 и возвращать ответы по RC4. Этот алгоритм стал излюбленной мишенью хакеров при взломе корпоративных сетей — из-за него, в частности, пострадала крупная американская система здравоохранения Ascension. В результате взлома возникли опасные для жизни людей сбои в работе 140 больниц; добычей злоумышленников оказались медицинские записи 5,6 млн пациентов. В сентябре американский сенатор Рон Уайден (Ron Wyden) призвал Федеральную торговую комиссию США инициировать в отношении Microsoft проверку в связи с «грубой халатностью в области кибербезопасности» из-за того, что RC4 оставался потоковым шифром по умолчанию. На минувшей неделе Microsoft, наконец, заявила, что откажется от RC4 из-за уязвимости Kerberoasting — эта известная с 2014 года схема атаки стала первопричиной вторжения хакеров в сети Ascension. «К середине 2026 года мы обновим настройки контроллера домена по умолчанию для центра распределения ключей (KDC) Kerberos в Windows Server 2008 и более поздних версиях, чтобы разрешать только шифрование AES-SHA1. RC4 будет отключён по умолчанию и сможет использоваться только в том случае, если администратор домена явным образом настроит учётную запись или KDC на работу с ним», — пояснили в компании.

Источник изображения: Simon Ray / unsplash.com Алгоритм AES-SHA1 считается безопасным и поддерживается всеми версиями Windows, начиная с Windows Server 2008; клиентские системы после выхода этой версии стали по умолчанию аутентифицироваться с использованием более безопасного стандарта, и серверы отвечали соответствующим образом. RC4 по умолчанию при запросах аутентификации использовался только серверами Windows, в результате чего сети оказывались уязвимыми для атаки Kerberoasting. В следующем году принцип работы изменится на обратный: аутентификация по RC4 перестанет работать, если администраторы не проведут дополнительную работу по включению этого алгоритма. Крайне важно, подчёркивают в Microsoft, чтобы администраторы идентифицировали в своих сетях все машины, которые используют этот потоковый шифр. Несмотря на уязвимости, RC4 остаётся основным алгоритмом для устаревших систем — они часто остаются незамеченными в сетях, но продолжают выполнять важные функции для организаций. Для решения этой задачи Microsoft предоставит несколько инструментов. Одним из них станет обновление журналов KDC, с которым будут отслеживаться запросы и ответы с использованием RC4 в Kerberos. Kerberos остаётся единственным способом взаимной аутентификации в Active Directory, и для хакеров это своего рода «Святой Грааль», потому что при взломе они получают значительные полномочия. Microsoft также развернёт новые скрипты PowerShell для анализа журналов событий безопасности, чтобы упростить выявление RC4. Компания работала над отказом от RC4 последние десять лет, но задача оказалась непростой. Выбор алгоритма и регулирующие его правила охватывают двадцать лет изменений кода, отметили в Microsoft. За эти два десятилетия в RC4 было обнаружено множество критических уязвимостей, которые требовали устранения при помощи «хирургических» методов. Компания хотела отказаться от устаревшего алгоритма в этом году, но не стала делать этого, когда обнаружились уязвимости, требующие ещё большего количества исправлений — она внесла некоторые улучшения, которые способствовали переход на AES, а присутствие RC4 сократилось на несколько порядков — практически до нуля. В реализации аутентификации Active Directory не используется криптографическая «соль», и применяется только одна итерация хеширования по алгоритму MD4. «Соль» — это метод, при котором к каждому паролю перед хешированием добавляются случайные входные данные, из-за чего от хакеров требуются значительные затраты времени и ресурсов на взлом хеша. MD4 — быстрый алгоритм, который требует умеренных ресурсов. Реализация AES-SHA1 от Microsoft работает намного медленнее, а хеширование производится в несколько итераций, в результате чего взлом усложняется ещё сильнее — необходимо в тысячу раз больше времени и ресурсов. Личное стало публичным: за год в открытый доступ утекли 760 млн строк персональных данных россиян

16.12.2025 [11:48],

Павел Котов

В 2025 году в открытый доступ попали базы данных общим объёмом более 760 млн строк с личной информацией россиян, сообщают «Ведомости» со ссылкой на сведения от специализирующейся на вопросах кибербезопасности компании F6.

Источник изображения: Kevin Ku / unsplash.com Объёмы и интенсивность атак на ресурсы российских компаний относительно стабилизировались, отмечают эксперты, но продолжает расти количество группировок киберпреступников, представляющих постоянную серьёзную угрозу — ими могут двигать финансовые или политические мотивы. С начала 2025 года специалисты Threat Intelligence компании F6 обнаружили 225 не публиковавшихся ранее баз данных отечественных компаний — они распространялись через Telegram-каналы и теневые форумы; в прошлом году в открытый доступ утекли 455 баз. Обнаружены также 20 баз компаний из других стран СНГ, в том числе 10 из Беларуси. 187 из 225 баз были выложены в Telegram; в одном случае публиковался архив из 457 баз данных. В «группу риска» за этот год внесли розничных продавцов и интернет-магазины, учреждения госсектора, предприятия из области профессиональных услуг, здравоохранения и информационных технологий. В 2025 году эксперты F6 установили 27 группировок киберпреступников, которые атакуют ресурсы в России и СНГ в интересах правительств других стран; 7 из них попали в поле зрения аналитиков впервые; большинство из всех этих группировок начали работать ещё в прошлом году. Обнаружены более 20 хакерских групп, движимых финансовыми мотивами. На 15 % выросло число инцидентов с атаками вирусов-вымогателей — в 15 % таких инцидентов целями киберпреступников были средние и крупные предприятия, и атаковали их не ради получения выкупа, а чтобы уничтожить инфраструктуру и нанести ущерб. В одном из случаев группировка CyberSec в 2025 году потребовала выкуп в размере 50 биткоинов или 500 млн руб. на момент инцидента; в прошлом году максимальный размер затребованного выкупа достиг 240 млн руб. Хакерский ИИ уже почти обошёл человека — девять из десяти экспертов оказались слабее

12.12.2025 [13:29],

Павел Котов

Современные средства взлома компьютерных систем, основанные на искусственном интеллекте, стали настолько мощными, что уже почти превзошли человека. Таковы результаты эксперимента, проведённого исследователями Стэнфордского университета (США), пишет The Wall Street Journal.

Источник изображения: Fotis Fotopoulos / unsplash.com Почти весь прошедший год группа учёных из Стэнфорда вела разработку чат-бота с ИИ Artemis, предназначенного для хакерских операций. Artemis сканирует сеть на предмет возможных ошибок — уязвимостей ПО, а затем находит способы эксплуатировать эти уязвимости для взлома систем. Обучив ИИ, они выпустили его из лаборатории и попросили найти ошибки в реальной компьютерной сети инженерного факультета в университете. Деятельность Artemis сравнили с работой настоящих хакеров — специалистов по тестированию на проникновение. Первоначально авторы эксперимента не ожидали от ИИ многого, но на деле он оказался чрезвычайно хорош и превзошёл девятерых из десяти специалистов, нанятых исследователями для проверки. Artemis обнаруживал ошибки с молниеносной скоростью, а его обслуживание было относительно недорогим — $60 в час, тогда как специалист того же профиля зарабатывает в час от $2000 до $2500. Но и идеальной работа Artemis тоже не была — около 18 % его сообщений об ошибках были ложными срабатываниями; кроме того, он пропустил очевидную ошибку, которую большинство людей заметило на веб-странице. Сеть в Стэнфорде ранее не взламывалась с помощью ИИ-ботов, и проведённый эксперимент оказался удачным поводом устранить некоторые изъяны в средствах защиты. У Artemis также была функция аварийного отключения, которая позволила бы исследователям мгновенно деактивировать ИИ-агента в случае возникновения проблем. Значительная часть программного кода во всём мире, указывают учёные, не проходила надёжного тестирования на наличие уязвимостей, поэтому инструменты вроде Artemis в долгосрочной перспективе способны обернуться благом для защитников сетевых ресурсов, помогая им находить и исправлять большее число ошибок в коде, чем когда-либо прежде. Но в краткосрочной перспективе это также и угроза — к ИИ за поиском уязвимостей могут обратиться и злоумышленники. Любопытно, что одну из ошибок Artemis обнаружил на странице, которая не открывалась современными браузерами — специалисты по поиску уязвимостей её пропустили, а он нашёл, потому что открыл эту страницу при помощи утилиты cURL. Ранее разработчик этой утилиты пожаловался, что на него обрушилась лавина ложных сообщений об ошибках в ней, которые якобы обнаруживают модели ИИ. Google подготовила Chrome к внедрению ИИ-агентов — и объяснила, как защитит их от взлома и мошенников

09.12.2025 [00:08],

Владимир Мироненко

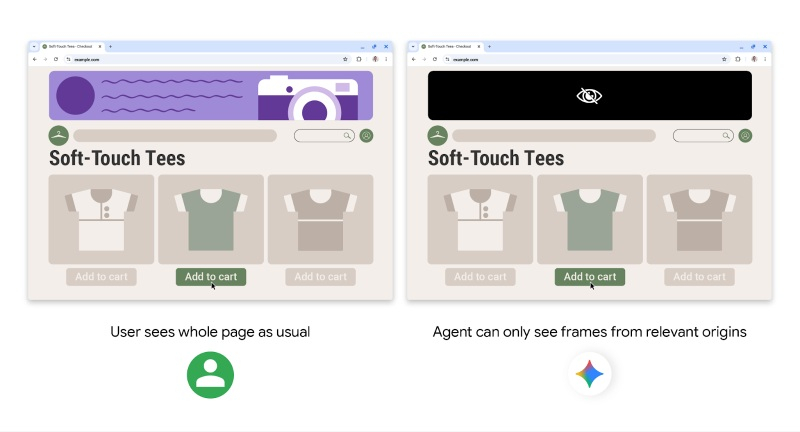

Компания Google подробно описала свой подход к обеспечению безопасности пользователей в Chrome в связи с планами вскоре добавить в браузер агентские функции, анонсированные в сентябре.

Источник изображений: Google Использование в браузере агентских функций, способных выполнять действия от имени пользователя, например бронировать билеты или совершать покупки, обеспечивает определённые удобства, но также сопряжено с рисками безопасности, которые могут привести к потере данных или денег. Google отметила, что основная новая угроза, исходящая от злоумышленников для агентских браузеров, — это «непрямое внедрение подсказок» с целью «заставить агента выполнить нежелательные действия, такие как инициирование финансовых транзакций или кража конфиденциальных данных». Атака может «появляться на вредоносных сайтах, в стороннем контенте в iframe или в пользовательском контенте, например в отзывах». Для контроля действий ИИ-агентов используется несколько моделей. Google создала модель User Alignment Critic на основе Gemini для тщательной проверки действий, сформированных моделью-планировщиком для конкретной задачи. Она «запускается после завершения планирования для повторной проверки каждого предложенного действия» и его одобрения или отклонения. Если запланированные задачи не отвечают целям пользователя, она просит модель-планировщик пересмотреть стратегию. Google отметила, что модель User Alignment Critic видит только метаданные предлагаемого действия, а не какой-либо неотфильтрованный, недостоверный веб-контент, что гарантирует невозможность его прямого заражения из интернета. Чтобы предотвратить доступ агентов к запрещённым или ненадёжным сайтам, Google использует наборы источников Agent Origin Sets, которые ограничивают доступ модели к источникам только для чтения и к источникам, доступным для чтения и записи. В первом случае это данные, из которых Gemini разрешено получать контент. Например, на сайте интернет-магазина листинги подходят для решения задачи, а рекламные баннеры — нет. Аналогичным образом агенту разрешено кликать или вводить текст только в определённых iframe страницы. «Такое разграничение гарантирует, что агенту доступны только данные из ограниченного набора источников, и эти данные могут быть переданы только на источники, доступные для записи. Это ограничивает вектор угрозы кросс-источниковых утечек данных. Это также даёт браузеру возможность применять часть этого разделения, например, даже не отправляя модели данные, находящиеся за пределами набора, доступного для чтения», — пояснила Google в блоге. С помощью ещё одной модели — Observe — компания также контролирует навигацию по страницам, анализируя URL-адреса, что позволяет предотвратить переход на вредоносные URL, сгенерированные моделью. При этом пользователи могут контролировать процесс: Gemini в Chrome «подробно описывает каждый шаг в рабочем журнале» с возможностью остановки и перехвата управления в любой момент. Например, перед переходом на конфиденциальный сайт с такой информацией, как банковские или медицинские данные, агент запрашивает подтверждение пользователя. Для сайтов, требующих входа в систему, он запрашивает у пользователя разрешение на использование менеджера паролей Chrome (у агента нет прямого доступа к сохранённым паролям). Также агент будет запрашивать подтверждение пользователя перед выполнением таких действий, как совершение покупки или отправка сообщения. По словам компании, у неё также есть классификатор подсказок для предотвращения нежелательных действий, а также она тестирует возможности агентов по противодействию атакам, разработанным исследователями. Google научила Circle to Search выявлять сообщения от мошенников

03.12.2025 [11:03],

Владимир Мироненко

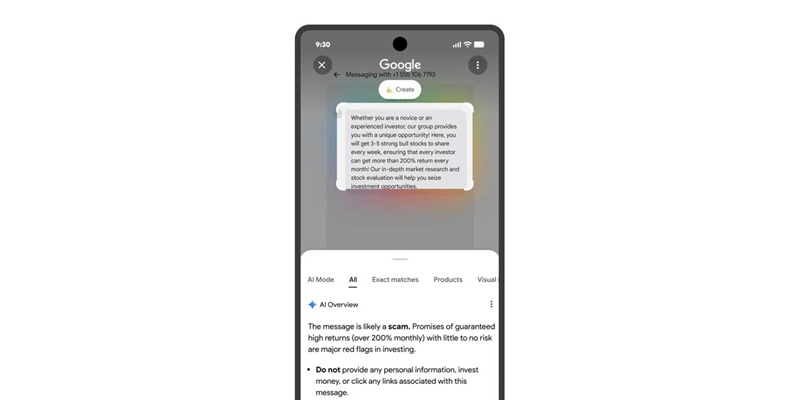

Google выпустила обновление функции визуального поиска Circle to Search, которая теперь может распознавать цифровое мошенничество, используя для анализа подозрительных сообщений и веб-контента инструмент AI Overview («Обзор на основе ИИ»).

Источник изображения: 9to5google.com Компания отметила, что одной из распространённых тактик злоумышленников является отправка мошеннических текстовых сообщений как посредством SMS, так и через мессенджеры и социальные сети. Эти сообщения часто содержат просьбы или требования денег и ссылки на вредоносные сайты. Зачастую мошеннические сообщения сложно распознать самостоятельно, поскольку они неотличимы от настоящих. Теперь в случае, если возникли подозрения по поводу сообщения или текста, пользователю достаточно обвести фрагмент с помощью Circle to Search и Google предоставит ИИ-обзор, в котором, основываясь на информации из интернета, будет определено, является ли сообщение вредоносным. Если сообщение действительно мошенническое, в обзоре будут предложены соответствующие рекомендации по дальнейшим действиям. Такая возможность также была добавлена в Google Lens. Для этого достаточно сделать скриншот текста и загрузить его в этом приложении. Asus предупредила об очередной критической уязвимости в маршрутизаторах с AiCloud

29.11.2025 [15:55],

Николай Хижняк

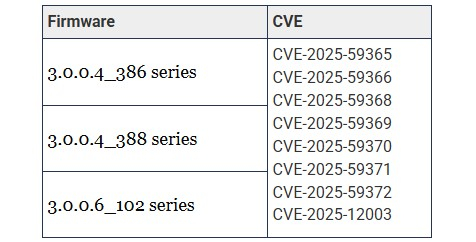

Компания Asus выпустила новую прошивку, закрывающую девять уязвимостей безопасности, включая критическую уязвимость обхода аутентификации в своих маршрутизаторах с поддержкой AiCloud. Последняя представляет собой функцию удалённого доступа на основе облака, встроенную во многие маршрутизаторы Asus, которая превращает их в частные облачные серверы для удалённой потоковой передачи мультимедиа и облачного хранения данных.

Источник изображения: Bleeping Computer Как пояснил тайваньский производитель электроники, уязвимость CVE-2025-59366 «может быть вызвана непреднамеренным побочным эффектом функционала Samba, что потенциально может привести к выполнению определённых функций без надлежащей авторизации». Злоумышленники без прав доступа могут удалённо эксплуатировать брешь, объединяя метод обхода пути и уязвимость внедрения команд ОС в ходе атак, не требующих взаимодействия с пользователем. «Для защиты ваших устройств Asus настоятельно рекомендует всем пользователям немедленно обновить прошивку своих маршрутизаторов до последней версии. Мы рекомендуем сделать это, как только новая прошивка станет доступной», — говорится в сообщении компании.  Asus не уточнила, какие модели маршрутизаторов затронуты уязвимостью, а лишь упомянула версии прошивок, которые закрывают эту брешь. Компания также предложила меры по её снижению риска для пользователей устаревших моделей маршрутизаторов, которые не будут получать обновления прошивки. Чтобы заблокировать потенциальные атаки без установки исправлений на маршрутизаторы, пользователям рекомендуется отключить все службы, доступные в настройках «Интернет» устройства, включая удалённый доступ из WAN, переадресацию портов, DDNS, VPN-сервер, DMZ, триггер портов и FTP, а также ограничить удалённый доступ к устройствам с программным обеспечением AiCloud, уязвимым к атакам CVE-2025-59366. Asus также рекомендовала принять дополнительные меры безопасности для сокращения риска атаки путём установки надёжного пароля доступа к настройкам маршрутизатора и беспроводных сетей. В апреле Asus исправила ещё одну критическую уязвимость обхода аутентификации (CVE-2025-2492), которая может быть активирована с помощью специально созданного запроса, нацеленного на маршрутизаторы с включённым AiCloud. Наряду с шестью другими уязвимостями безопасности, уязвимость CVE-2025-2492 была использована для взлома тысяч маршрутизаторов Asus WRT в ходе глобальной кампании под названием Operation WrtHug, нацеленной на устаревшие или вышедшие из эксплуатации устройства из Тайваня, а также из стран Юго-Восточной Азии, России, Центральной Европы и США. Исследователи SecurityScorecard, зафиксировавшие атаки, полагают, что взломанные маршрутизаторы могут использоваться в качестве оперативных ретрансляторов (ORB) в китайских хакерских операциях, в качестве скрытых ретрансляторов для проксирования и сокрытия командно-административной инфраструктуры. Обнаружен Android-троян Sturnus, который перехватывает сообщения в WhatsApp и Telegram

21.11.2025 [17:36],

Павел Котов

Обнаружен новый банковский троян под названием Sturnus, способный перехватывать сообщения с платформ со сквозным шифрованием, в том числе WhatsApp, Telegram и Signal. Вредоносное приложение может также полностью контролировать заражённое устройство.

Источник изображений: threatfabric.com Разработка Sturnus всё ещё продолжается, но приложение уже является полностью функциональным — оно настроено атаковать учётные записи нескольких европейских финансовых организаций. Это мощный вредонос, при работе которого используется сочетание открытого текста, а также зашифрованных RSA и AES данных для связи с управляющим сервером (C2). Развёртывание трояна начинается с установки пользователем вредоносного APK-приложения для Android, которое маскируется под Google Chrome или пиратский магазин приложений Preemix Box. Исследователям не удалось выяснить, как распространяется вредонос — они предполагают, что используется реклама или методы социальной инженерии. После установки приложение подключается к инфраструктуре C2 и регистрирует жертву при помощи обмена зашифрованными данными. По протоколу HTTPS устанавливается зашифрованный канал связи для передачи команд и кражи данных; устанавливается также зашифрованный при помощи AES канал WebSocket для управления заражённым устройством и осуществления мониторинга в реальном времени. Используя службы специальных возможностей, Sturnus считывает текст с экрана, перехватывает вводимые жертвой данные, наблюдает за структурой пользовательского интерфейса, обнаруживает запуск приложений, нажимает кнопки, прокручивает страницы, вставляет текст и управляет другими функциями смартфона. Для обретения полного контроля над устройством Sturnus получает права администратора, обладая которыми отслеживает смену паролей и попытки разблокировки и может даже удалённо блокировать устройство. Приложение пытается лишить пользователя его привилегий и препятствует удалению себя с устройства — требуется вручную отозвать права администратора.  Когда пользователь открывает WhatsApp, Telegram или Signal, троян Sturnus использует свои привилегии, чтобы перехватывать содержимое сообщений, набранный текст, имена, контакты и другие данные переписки. Он обходит средства защиты сквозным шифрованием, потому что получает доступ к сообщениям уже после того, как легитимный мессенджер их расшифровал. Используя службы специальных возможностей, приложение может переходить в режим удалённого управления — в нём злоумышленники могут нажимать кнопки, вводить текст, прокручивать страницы и перемещаться по интерфейсу ОС смартфона и приложений. По готовности хакеры перекрывают экран чёрным фоном и выполняют скрытые от жертвы действия — это могут быть денежные переводы в банковских приложениях, подтверждения в диалоговых окнах, прохождение экранов многофакторной авторизации, они также могут менять настройки и устанавливать новые приложения. Разработка Sturnus ещё не завершена, утверждают исследователи, и пока приложение используется нечасто и случайным образом, видимо, для тестирования, а не в полномасштабных кампаниях. Но его возможности делают троян опасной угрозой, на которую следует обратить внимание. Сейчас атаки Sturnus проводятся в небольшом количестве преимущественно по странам Южной и Центральной Европы. Владельцам Android-устройств традиционно рекомендуется не устанавливать файлы APK из непроверенных источников, не отключать «Play Защиту» и не предоставлять приложениям доступов без насущной необходимости. Хакеры взломали десятки тысяч роутеров Asus — атака затронула в том числе и Россию

21.11.2025 [16:03],

Павел Котов

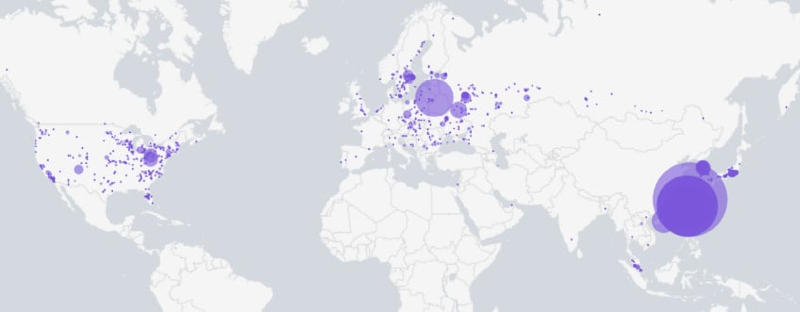

В ходе крупномасштабной хакерской атаки, получившей название Operation WrtHug, были взломаны несколько десятков тысяч маршрутизаторов Asus — преимущественно устаревших или снятых с производства. Схема атаки предполагает эксплуатацию известных уязвимостей.  За последние шесть месяцев сканеры, настроенные на поиск скомпрометированных в ходе кампании Operation WrtHug устройств Asus, выявили примерно 50 тыс. расположенных по всему миру адресов. Большинство скомпрометированных устройств имеют тайваньские адреса, обнаружены также экземпляры в Юго-Восточной Азии, Центральной Европе, России и США. Примечательно, что не зафиксировано ни одного заражения в Китае, хотя китайский след организаторов кампании подтвердить не удалось. Исходя из целей атаки и методов её реализации, не исключается связь между кампанией Operation WrtHug и обнаруженной ранее AyySSHush. Атака начинается с эксплуатации уязвимостей в роутерах Asus — преимущественно серий AC и AX. Среди них значатся:

Источник изображения: securityscorecard.com Последняя уязвимость, предупредила Asus в апреле, эксплуатируется при помощи специально созданного запроса к роутеру, на котором включена функция AiCloud. Признаком взлома в рамках кампании Operation WrtHug оказалось наличие самоподписанного TLS-сертификата в службе AiCloud, который устанавливается взамен созданного Asus — поддельный сертификат обнаружен на 99 % взломанных устройств. Он привлёк внимание, потому что срок его действия составляет сто лет, а у оригинального — лишь десять. Этот поддельный сертификат использовался для идентификации 50 тыс. заражённых устройств. Чаще всего взламываются маршрутизаторы следующих моделей:

Взломанные устройства, предполагают эксперты, могут использоваться в качестве скрытых ретрансляторов, прокси-серверов и элементов скрытой инфраструктуры управления при хакерских операциях — сущность самих операций не уточняется. Asus выпустила обновления безопасности, устраняющие указанные уязвимости, эксплуатируемые при атаках Operation WrtHug, и владельцам роутеров рекомендуется обновить прошивку до последней доступной версии. Если маршрутизатор снят с поддержки, его рекомендуется заменить или как минимум отключить на нём функции удалённого доступа. Google нашла три вируса, которые тайно подключаются к ИИ для усиления атак

06.11.2025 [10:58],

Павел Котов

Специализирующееся на вопросах кибербезопасности подразделение Google Threat Intelligence Group (GTIG) рассказало о вирусах нового поколения, которые для повышения эффективности атаки удалённо подключаются к моделям генеративного искусственного интеллекта. Сторонний исследователь, однако, назвал угрозу преувеличенной.

Источник изображения: Xavier Cee / unsplash.com Первая схема атаки получила название Quietvault — этот вредонос разработан для кражи учётных данных с ПК под управлением Windows. При работе он отправляет «запрос к ИИ и при помощи локальных инструментов командной строки производит поиск возможных секретов на заражённой системе и извлекает эти файлы», рассказали в компании, не вдаваясь в дальнейшие подробности. Второй вредонос Promptflux предположительно является экспериментальной разработкой хакеров — он удалённо обращается к чат-боту Google Gemini для модификации собственного компьютерного кода, чтобы избежать обнаружения антивирусными средствами. В частности, обнаружен запрос, который Promptflux отправляет Gemini через API Google: «Напиши небольшую автономную функцию VBScript или блок кода, способный избежать обнаружения антивирусом». На практике этот вредонос, утверждают специалисты Google, пока не смог нанести ущерба ни пользовательским устройствам, ни сетевым ресурсам. Кроме того, компания изменила механизмы работы Gemini, чтобы ИИ отклонял подобные запросы. Сомнение в эффективности Promptflux выразил эксперт Маркус Хатчинс (Marcus Hutchins), который в 2017 году участвовал в нейтрализации вируса-вымогателя WannaCry. «В нём [в запросе] не указывается, что должен делать фрагмент кода, или как он будет обходить антивирус. Он просто отправляется, исходя из предположения, что Gemini инстинктивно знает, как обманывать антивирусы (а он не знает)», — написал он. Третий ИИ-вирус получил название Promptsteal. Для кражи данных он подключается к большой языковой модели Alibaba Qwen. Promptsteal действует как троян, маскирующийся под генератор изображений. При запуске он обращается к ИИ для генерации кода, направленного на извлечение данных — сам вредонос такого кода не содержит; код выполняется вслепую, пока информация не будет похищена. Эксперты предполагают, что Promptflux разработали киберпреступники, имеющие целью извлечение материальной выгоды; а Promptsteal они связали с одной из провластных хакерских группировок. Принудительного сканирования всех переписок граждан ЕС не будет — пока что

01.11.2025 [16:50],

Владимир Мироненко

Европейский союз пошёл на попятную, хотя и не окончательно, в попытке ввести так называемый регламент «Контроль чатов» (Chat Control), обязывающий цифровые платформы производить автоматическое сканирование всей личной переписки граждан на наличие материалов, содержащих сцены сексуального насилия над детьми (CSAM).

Источник изображения: ALEXANDRE LALLEMAND/unsplash.com Дания, которая после получения полномочий страны-председателя ЕС сразу повторно внесла на голосование проект закона «О контроле чатов», была вынуждена отступить под давлением ряда государств-членов, включая Германию, объявив, что выполнение регламента не будет обязательным и будет приниматься отдельными странами в добровольном порядке. По словам министра юстиции Дании Петера Хуммельгора (Peter Hummelgaard), «новый компромисс не будет включать обязательные предписания об обнаружении, но позволит технологическим компаниям продолжать добровольный поиск незаконных материалов». Желание авторов законопроекта ввести тотальный контроль за перепиской граждан, хотя и с благими намерениями, подверглось жёсткой критике со стороны правительств, экспертов по цифровым правам и защитников конфиденциальности, которые предупреждали, что эта инициатива представляет собой явный риск «массовой слежки» за личными сообщениями миллионов европейцев, пишет ресурс The European Conservative. Критики законопроекта, первоначально предложенного Европейской комиссией в 2022 году, прозвали его «законом о цифровом шпионаже». Германия, Австрия и Нидерланды решительно выступили против планов Еврокомиссии обязать сервисы с шифрованием, такие как WhatsApp, Signal и Telegram, сканировать изображения, видео и сообщения на предмет потенциальных случаев злоупотреблений, заявляя, что это является нарушением основополагающих принципов европейского права в области конфиденциальности и защиты данных. Это послабление было воспринято как крупная победа в области гражданских свобод и цифровой конфиденциальности. Однако председательство Дании вовсе не исключает возможности возвращения ею предложения о контроле чатов после получения необходимого большинства в Совете Европы. Судя по этом эпизоду, некоторые правительства ЕС — в данном случае с Германией во главе, поддерживаемой несколькими северными и восточными странами, — всё ещё способны препятствовать технократическим излишествам Брюсселя, пишет The European Conservative, отметив, что институты ЕС редко отказываются от своих проектов. Они просто откладывают их, пока не заручатся достаточной политической поддержкой. Google Chrome начнёт по умолчанию использовать защищённое подключение HTTPS

29.10.2025 [11:24],

Павел Котов

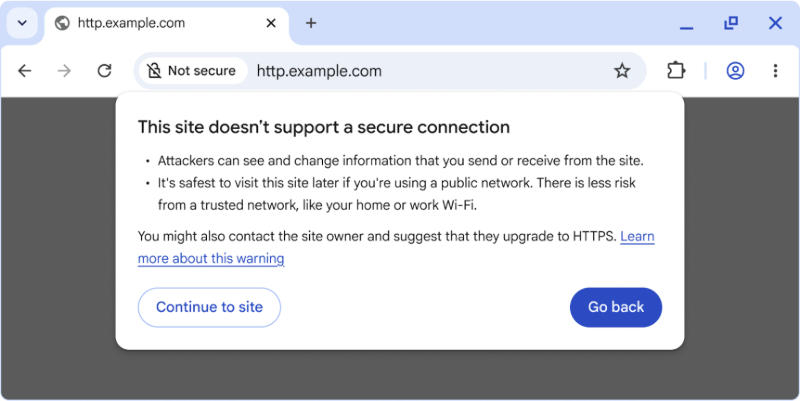

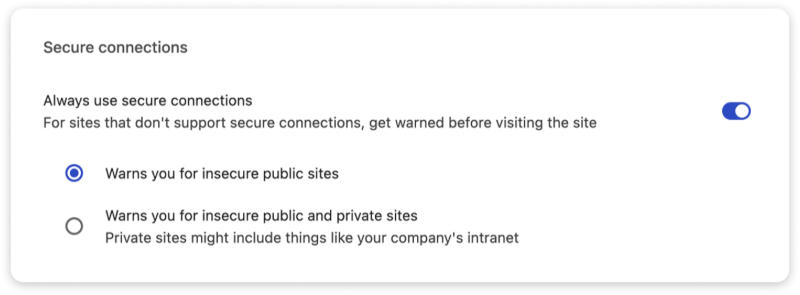

В следующем году Google внесёт существенные изменения в систему безопасности браузера Chrome. С выходом Chrome 154, запланированным на октябрь 2026 года, для всех пользователей автоматически включится настройка «Всегда использовать защищённые соединения».

Источник изображения: Rubaitul Azad / unsplash.com Когда эта опция активна, Chrome сначала пытается подключаться к сайтам по протоколу HTTPS и выводит предупреждение, прежде чем открыть общедоступный сайт, который его не поддерживает. Функция доступна с 2022 года — пока её приходится включать самостоятельно, а со следующего года она станет активной по умолчанию в самом популярном браузере в мире, ознаменовав тем самым переход интернета в эпоху HTTPS.

Источник изображения: security.googleblog.com Изменение назрело давно, отметили в Google. Без HTTPS злоумышленники могут перехватывать трафик и перенаправлять пользователей на вредоносные страницы — уже с HTTPS, и это происходит так быстро, что браузер не успевает вывести предупреждение. Если в 2015 году на HTTPS работали 30–45 % сайтов, то в 2020 году их стало 95–99 %, после чего динамика замедлилась. Но и эти считанные проценты в масштабах Chrome означают миллионы посещений потенциально опасных ресурсов.

Источник изображения: security.googleblog.com Новый режим работы браузера будет развёртываться постепенно: в апреле 2026 года с выходом Chrome 147 он будет по умолчанию включен для участников программы Enhanced Safe Browsing, а для всех остальных — с выходом Chrome 154 в октябре. С частными сайтами, такими как корпоративные интрасети или настройки маршрутизатора в веб-интерфейсе, браузер работает иначе, и для их взлома потенциальному злоумышленнику необходимо проникнуть в локальную сеть, поэтому для них браузер показывать предупреждений не станет. Повысить безопасность при работе с локальными ресурсами в Chrome призвана функция «Доступ к локальной сети» (Local Network Access) — она позволяет доверенным HTTPS-страницам взаимодействовать с локальными устройствами без блокировок и предупреждений о смешанном контенте, когда на одной странице выводятся элементы через протоколы HTTP и HTTPS. Chrome — не первый браузер с таким подходом; ранее его развернули ориентированные на конфиденциальность Tor, LibreWolf и Mullvad, а в Brave можно выбрать степень строгости применяемых мер. Но Chrome — это тяжеловес, за которым следует колоссальное множество производных проектов; вероятно, этот режим развернут браузеры на базе Chromium, хотя в Google не уточнили, появится ли это нововведение и там. Хакеры-вымогатели теряют прибыль — жертвы всё чаще отказываются платить выкуп

28.10.2025 [13:34],

Владимир Мироненко

В III квартале 2025 года число организаций, пострадавших от кибератак и согласившихся заплатить выкуп злоумышленникам, использующим программы-вымогатели, достигло нового минимума: лишь 23 % всех жертв согласились на их требования, сообщил ресурс BleepingComputer со ссылкой на исследование Coveware.

Источник изображения: David Rangel / unsplash.com Исследователи отметили, что тенденция к снижению выплат пострадавшими от программ-вымогателей наблюдается последние шесть лет. В I квартале 2024 года процент выплат составил 28 %. Как полагают исследователи, это связано с внедрением организациями более эффективных и целенаправленных мер защиты от программ-вымогателей, а также усилением давления властей на пострадавших, чтобы те не платили хакерам. «Киберзащитники, правоохранительные органы и юристы должны рассматривать это как подтверждение коллективного прогресса», — заявила Coveware, отметив, что каждый невыплаченный платеж «перекрывает кислород киберпреступникам». По данным Coveware, более 76 % атак, зафиксированных в III квартале 2025 года, были связаны с кражей данных. При атаках, которые не шифруют данные, а только крадут их, уровень выплат резко сократился до 19 %, что также является рекордом для этой подкатегории. При этом злоумышленники переходят от атак с использованием шифрования к двойному вымогательству с угрозой публичной утечки похищенных данных. Coveware сообщила, что средний размер выплат киберпреступникам-вымогателям в III квартале снизился по сравнению с предыдущим кварталом до $377 тыс. и $140 тыс. соответственно. Исследователи также отмечают, что такие группировки вымогателей, как Akira и Qilin, на долю которых в III квартале пришлось 44 % всех зарегистрированных атак, переключили внимание на предприятия среднего размера, которые с большей вероятностью готовы платить выкуп. Также Coveware зафиксировала тренд на рост числа атак с применением средств удалённого доступа и значительное увеличение использования уязвимостей программного обеспечения. Падение прибыли побуждает хакерские группировки, использующие программы-вымогатели, действовать более целенаправленно, и крупные компании будут всё чаще подвергаться атакам по мере снижения извлекаемых злоумышленниками доходов, считают в Coveware. |