|

Опрос

|

реклама

Быстрый переход

Российских хакеров из группировки REvil осудили на 5 лет тюрьмы и сразу же освободили

25.06.2025 [10:32],

Сергей Сурабекянц

Дзержинский районный суд Санкт-Петербурга вынес приговор четырём участникам хакерской группировки REvil. Все они признаны виновными в неправомерном обороте платежей и распространении вредоносного софта. Осужденные были освобождены в зале суда в связи с отбытием срока наказания. Одна из самых известных в мире хакерских группировок REvil была ликвидирована ФСБ в январе 2022 года.

Источник изображений: unsplash.com Приговор суда был вынесен в отношении Андрея Бессонова, Михаила Головачука, Романа Муромского и Дмитрия Коротаева. Всем им было назначено наказание в виде 5 лет лишения свободы в колонии общего режима. Суд учёл время содержания обвиняемых под стражей, поэтому они были освобождены прямо в зале суда. У Бессонова суд конфисковал два автомобиля BMW и денежные средства в размере 51,85 млн рублей и $497 435. Коротаев по приговору суда лишился автомобиля Mercedes. Дополнительных штрафов фигурантам назначено не было. Все четверо признали себя виновными в совершении преступлений, предусмотренных частью 2 статьи 187 («Неправомерный оборот средств платежей в составе организованной группы», до семи лет лишения свободы) и частью 2 статьи 273 УК России («Создание, использование и распространение вредоносных компьютерных программ по предварительному сговору и в составе группы», до пяти лет лишения свободы). От дачи показаний фигуранты отказались.  Ранее, в октябре 2024 года Петербургский гарнизонный военный суд приговорил к лишению свободы на сроки от четырёх с половиной до шести лет других четырёх участников хакерской группировки REvil, не признавших свою вину. Сейчас Артем Заец, Алексей Малоземов, Руслан Хансвяров и Даниил Пузыревский отбывают наказание в исправительных учреждениях. Хакерская группировка REvil прославилась требованием рекордно больших выкупов — криминальные доходы преступников в 2020 году достигали $100 млн. Группу ассоциируют с Россией, так как её участники общались между собой на русском языке. По версии обвинения, REvil, созданная Даниилом Пузыревским в 2015 году, занималась неправомерным приобретением и хранением электронных средств платежей. Большинство жертв группировки составили граждане США. 14 января 2022 года пресс-служба ФСБ сообщила о ликвидации хакерской группировки REvil при содействии компетентных органов США. Cloudflare отразила крупнейшую в истории DDoS-атаку — на пике мощность достигала 7,3 Тбит/с

21.06.2025 [13:44],

Владимир Фетисов

Масштабные распределённые атаки типа «отказ в обслуживании» (DDoS), направленные на то, чтобы вывести из строя интернет-ресурсы путём отправки на них больших объёмов трафика, чем они могут обработать, продолжают набирать обороты. На этой неделе компания Cloudflare сумела отразить крупнейшую DDoS-атаку, мощность которой на пике достигала впечатляющих 7,3 Тбит/с.

Источник изображения: Lewis Kang'ethe Ngugi / Unsplash Против кого именно была направлена атака не уточняется, жертва в сообщении Cloudflare идентифицируется лишь, как один из клиентов компании. Отмечается, что всего за 45 секунд злоумышленники направили в адрес жертвы 37,4 Тбайт нежелательного трафика. Это огромный объём данных, эквивалентный более чем 9300 полнометражным фильмам в формате HD или 7500 часов потокового контента в формате HD, переданным менее чем за минуту. По данным Cloudflare, злоумышленники «подвергли ковровой бомбардировке» около 22 тыс. портов на одном IP-адресе. На пике атаки трафик шёл на 34 500 портов, что указывает на тщательно спланированный характер атаки. В основном это был UDP-трафик. В отличие от TCP, протокол UDP позволяет отправлять данные без необходимости ожидать установки соединения между конечными точками. Вместо этого данные немедленно отправляются с одного устройства на другое. Атаки с использованием UDP-флуда позволяют отправлять чрезвычайно большие объёмы пакетов на случайные или определённые порты на целевом IP-адресе. Это позволяет злоумышленникам перегружать интернет-соединение или внутренние ресурсы за счёт отправки большего объёма трафика, чем может обработать атакуемый ресурс. Поскольку UDP не требует подтверждения установки соединения с конечной точкой, злоумышленники могут использовать протокол для загрузки атакуемой цели трафиком без предварительного получения разрешения на передачу данных от сервера. Всего 0,004 % от общего объёма пришлось на отражённую атаку, когда вредоносный трафик направляется к одному или нескольким сторонним посредникам, таким как сетевой протокол для синхронизации часов NTP. Злоумышленник подделывает IP-адрес отправителя пакетов, поэтому, когда третья сторона отправляет ответы на запросы, они направляются на IP-адрес атакуемого, а не адресату исходного трафика. Такой подход позволяет направлять вредоносный трафик из самых разных мест, что затрудняет защиту от DDoS-атаки. Кроме того, выбирая в качестве посредников серверы, которые генерируют в ответ на запросы значительно больше трафика, чем получают, злоумышленник может в разы нарастить мощность самой атаки. По данным Cloudflare, в отражённой недавно компанией DDoS-атаке использовались разные методы отражения и усиления, за счёт чего злоумышленникам удалось добиться такой мощности. Отмечается, что атака была осуществлена через один или несколько ботнетов Mirai, которые обычно состоят из скомпрометированных домашних или офисных маршрутизаторов, веб-камер и устройства интернета вещей. Крупнейшая утечка паролей в истории: скомпрометированы 16 млрд аккаунтов Apple, Google, Facebook✴ и других

19.06.2025 [17:19],

Владимир Фетисов

На этой неделе исследователи обнаружили, вероятно, крупнейшую утечку данных пользователей за всю историю. По данным источника, проблема затрагивает примерно 16 млрд учётных записей пользователей сервисов Apple, Facebook✴✴, Google и других компаний.

Источник изображения: FlyD / Unsplash Утечка паролей — это серьёзный инцидент, поскольку она приводит к компрометации учётных записей и позволяет злоумышленникам использовать эту информацию для разного рода мошеннических действий. Именно поэтому Google рекомендовала миллиардам своих клиентов перестать пользоваться обычными паролями и перейти на более безопасные ключи доступа. Украденные учётные данные в больших количествах продают в даркнете и приобрести их может любой желающий за небольшие деньги. По данным Вилиуса Петкаускаса (Vilius Petkauskas) из Cybernews, «было обнаружено 30 открытых наборов данных, содержащих от десятков миллионов до более чем 3,5 млрд записей». Он подтвердил, что общее количество скомпрометированных данных достигло 16 млрд записей. Всё это указывает на то, что исследователи обнаружили крупнейшую в историю утечку пользовательских данных. В сообщении сказано, что 16 млрд записей содержатся в нескольких сверхмассивных наборах данных. Они включают в себя миллиарды записей для авторизации в социальных сетях, VPN-сервисах, на различных порталах и в сервисах крупнейших технологических компаний. Отмечается, что ранее ни об одном из этих наборов данных не сообщалось публично как об утечке информации. «Это не просто утечка информации — это план массового использования», — говорят исследователи. Они действительно правы, поскольку эти учетные данные являются основой для проведения крупных фишинговых кампаний и кражи чужих аккаунтов. «Это свежая информация, которую можно использовать в качестве оружия в больших масштабах», — подчеркивают исследователи. Большая часть информации в упомянутых наборах данных структурирована таким образом, что после ссылки на ресурс указаны логин и пароль для авторизации в нём. По данным исследователей, эта база открывает доступ к «практически любому онлайн-сервису», который только можно вспомнить, начиная от сервисов Apple и Facebook✴✴, заканчивая аккаунтами Google, GitHub, Telegram, а также разных госслужб. Даррен Гуччионе (Darren Guccione), гендиректор и соучредитель Keeper Security, отметил, что данная утечка указывает на то, «насколько легко конфиденциальные данные могут быть непреднамеренно раскрыты в интернете». Однако он может быть неправ, поскольку происхождение этих данных неизвестно. «Факт того, что учётные данные, о которых идёт речь, имеют большое значение для широко используемых сервисов, имеет далеко идущие последствия», — уверен Гуччионе. По миру распространился вирус Crocodilus — он ворует деньги, выдавая себя за банковские приложения

04.06.2025 [18:35],

Сергей Сурабекянц

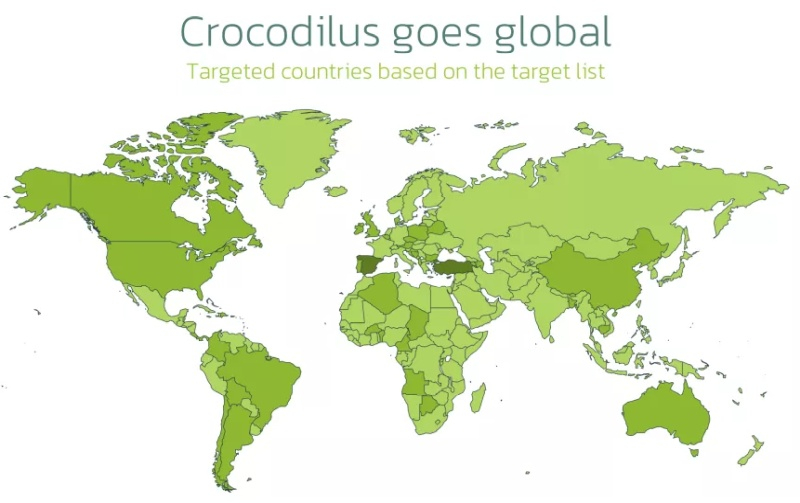

Вредоносное ПО для Android непрерывно совершенствуется, использует инновационные тактики и становится всё более изощрённым. Троян Crocodilus выдаёт себя за банковские и криптовалютные приложения, чтобы получить доступ к счетам пользователя. Троян распространяется через рекламу в Facebook✴✴, фальшивые онлайн-казино и поддельные обновления для браузера. На данный момент его география включает Аргентину, Бразилию, США, Индонезию и Индию.

Источник изображения: unsplash.com После проникновения в систему и установки вредоносное ПО начинает контролировать банковские приложения и может обходить механизмы безопасности в Android 13 и более поздних версиях. Когда пользователи запускают легитимное приложение, Crocodilus отображает мошеннический оверлей входа, получая доступ к учётным данным. Многие пользователи научились игнорировать мошеннические звонки с незнакомых номеров, а встроенные в ОС механизмы безопасности предупреждают при подозрительных вызовах. После недавнего обновления Crocodilus научился добавлять поддельный контакт на телефон пользователя, помечая мошеннические вызовы такими именами, как «Служба поддержки банка», чтобы ввести владельца устройства в заблуждение и обойти защиту.

Источник изображения: techspot.com Crocodilus также применяет несколько методов обфускации кода, чтобы избежать обнаружения и анализа. Он использует упаковку с дополнительным слоем шифрования XOR и противостоит реверс-инжинирингу с помощью намеренно запутанного кода. Киберпреступники используют множество способов внедрения вредоносного ПО в телефоны Android. Мошеннические приложения, которые выглядят и функционируют как легитимное ПО, но при этом крадут данные, часто скрываются в Google Play Store, а некоторые устройства могут содержать предустановленное вредоносное ПО. Звонки пользователей в финансовые учреждения могут перехватываться и перенаправляться в мошеннические колл-центры, а списки контактов используются в качестве нового вектора атак. Хакеры похитили данные клиентов Coinbase, подкупив техподдержку — это может стоить криптобирже до $400 млн

16.05.2025 [18:36],

Владимир Фетисов

Американская криптовалютная биржа Coinbase столкнулась с серьёзными проблемами после раскрытия информации о крупной кибератаке, в результате которой были скомпрометированы данные части клиентов платформы. В заявлении компании сказано, что сумма ущерба от действий злоумышленников может составить от $180 млн до $400 млн.

Источник изображения: Jefferson Santos / Unsplash Coinbase узнала о взломе 11 мая, когда неизвестный хакер прислал в компанию электронное письмо, в котором утверждал, что владеет конфиденциальной информацией о некоторых клиентских счетах и внутренней документацией Coinbase. По данным компании, злоумышленники могли получить доступ к именам клиентов, их почтовым адресам, адресам проживания, зашифрованным номерам банковских счетов и номерам социального страхования. При этом особо отмечается, что пароли, приватные ключи или прямой доступ к средствам клиентов хакерам получить не удалось. По словам представителей Coinbase, атака была организована через сеть подрядчиков и сотрудников службы поддержки, находящихся за пределами США, которых попросту подкупили для получения доступа к внутренним системам. Компания уже уволила всех причастных к этому инциденту сотрудников, а также уведомила клиентов, чьи данные могли быть скомпрометированы. Также отмечается, что Coinbase отказалась платить выкуп в размере $20 млн, который требовал хакер в обмен на неразглашение данных клиентов платформы. Вместо этого компания сотрудничает с правоохранительными органами, а также создала фонд в размере $20 млн. Эти средства получат те, кто предоставит информацию, которая приведёт к аресту злоумышленников. Компания также усилила меры безопасности, включая систему мониторинга потенциально мошеннической активности, и пообещала выплатить компенсации клиентам, которых хакеры обманом вынудили перевести свои средства. Крупнейший чёрный рынок в интернете закрылся стараниями Telegram

15.05.2025 [18:31],

Сергей Сурабекянц

В течение многих лет китайский криптовалютный криминальный рынок Haowang Guarantee — крупнейший чёрный рынок в интернете — использовал сервис обмена сообщениями Telegram, позволяя преступникам зарабатывать десятки миллиардов долларов. Теперь он закрыт благодаря активной деятельности исследователей криптопреступности и блокировке тысяч учётных записей Telegram, которые служили инфраструктурой для отмывания денег и другой незаконной деятельности.

Источник изображений: unsplash.com Криптовалютный криминальный рынок Haowang Guarantee (ранее Huione Guarantee) объявил о своём закрытии. «Telegram заблокировал все наши NFT, каналы и группу 13 мая 2025 года, Haowang Guarantee прекратит работу с этого момента», — говорится на сайте компании. Под NFT авторы объявления, по-видимому, подразумевают невзаимозаменяемые токены на основе блокчейна, которые служили доказательством права собственности на имена пользователей Telegram. Несмотря на смену названия, Haowang Guarantee всё ещё частично принадлежит Huione Guarantee и её материнской компании Huione Group из Камбоджи. До своего внезапного закрытия компания предоставляла криптомошенникам широкий спектр незаконных услуг через Telegram, используя системы депозитов и эскроу для «гарантирования» транзакций. Основным направлением преступной деятельности было отмывание денег через криптовалюту Tether. Также предлагались другие компоненты индустрии криптомошенничества — от баз данных потенциальных жертв до телекоммуникационной инфраструктуры, программного обеспечения для дипфейков и даже ошейников с поддержкой GPS и электрошокеров, используемых для контроля над рабами на подпольных предприятиях в Мьянме, Камбодже и на Филиппинах.  Шаги, предпринятые Telegram по блокировке учётных записей торговой площадки, по-видимому, были вызваны расследованием, проведённым исследователями из фирмы по отслеживанию криптовалют Elliptic. Согласно их январскому отчёту, криминальный рынок Haowang Guarantee сгенерировал нелегальных транзакций на сумму более $24 млрд. К настоящему моменту эта цифра выросла до $27 млрд. Компания Elliptic также раскрыла деятельность ещё одной нелегальной торговой площадки на базе Telegram — Xinbi Guarantee, которая предлагала аналогичную модель транзакций и с 2022 года обеспечила проведение сделок на сумму $8,4 млрд. Среди этих сделок — не только отмывание денег, но и кража данных, преследование и торговля людьми с целью сексуальной эксплуатации. «Это огромная победа. Самый большой рынок даркнета, который когда-либо существовал, закрыт, — говорит соучредитель Elliptic Том Робинсон (Tom Robinson). — Это меняет правила игры для всех онлайн-криминальных рынков, и это очень важно для жертв интернет-мошенничества. Этот рынок был ключевым фактором глобальной эпидемии мошенничества, и я думаю, что это нанесёт реальный удар по возможностям онлайн-преступников».  На блокировку криминальных рынков в Telegram также могло повлиять решение Министерства финансов США о включении Huione Group, Huione Guarantee и Haowang Guarantee в список известных операторов по отмыванию денег. В то время как Haowang Guarantee отреагировала на запрет в Telegram почти немедленным закрытием, Xinbi Guarantee, по-видимому, пытается перезапуститься на новых каналах мессенджера, говорит Робинсон. Elliptic сообщает, что владельцы Haowang Guarantee также имеют долю в другом аналогичном рынке на базе Telegram — Tudou Guarantee, и могут попытаться восстановить свой бизнес там. Робинсон уже отмечает значительный приток новых пользователей на эту площадку. Робинсон считает, что успех перезапуска этих двух рынков во многом будет зависеть от того, насколько серьёзно Telegram относится к предотвращению использования своих сервисов в незаконных целях. «Собираются ли они преследовать все эти торговые площадки и продолжать делать это по мере появления новых? — спрашивает Робинсон. — Если да, то Telegram больше не является реалистичной платформой для этих торговых площадок, и им придётся искать другое место для работы». Он предполагает, что операторы криптомошеннических рынков, скорее всего, попытаются перейти на другой мессенджер с меньшим уровнем контроля или даже на децентрализованную платформу, где их невозможно будет эффективно заблокировать. Поэтому закрытие этих площадок в Telegram ни в коем случае не означает конца этой криминальной индустрии.  «Онлайн-преступность — это игра в кошки-мышки. Но это очень крупные мыши, — говорит Робинсон. — Это серьёзный удар по криминальной экосистеме, на восстановление которой уйдёт немало времени». Количество атак на сайты российских компаний удвоилось в первом квартале

28.04.2025 [17:51],

Владимир Фетисов

По данным провайдера комплексной кибербезопасности ГК «Солар», за первый квартал нынешнего года хакеры совершили 801,2 млн атак на сайты российских компаний, что вдвое больше по сравнению с аналогичным показателем за первые три месяца прошлого года. Чаще всего атакам подвергались веб-ресурсы логистических сервисов, госструктур и кредитно-финансовых организаций.

Источник изображения: Hack Capital / Unsplash Выборка ГК «Солар» включает в себя сайты 134 компаний из России, представляющих разные отрасли и использующих для защиты сервис Solar WAF. В числе компаний — представители госсектора, IT-сегмента, логистики, ритейла, финансового сектора, промышленности и телекома. За отчётный период хакеры чаще всего проводили атаки против логистических сервисов. Количество атак на один из веб-сайтов выросло в 5,5 тыс. раз до 18,3 млн. В большинстве случаев в атаках использовались боты, перехватывающие с фишинговых сайтов номера заказов и создающие множество запросов на сайт атакуемой компании для повышения нагрузки на серверы. В пятёрку самых атакуемых отраслей также вошли госсектор, ритейл, грузопассажирские перевозки и нефтегазовый сектор. Отмечается, что киберпреступники стали чаще атаковать сайты для выявления их уязвимостей: количество сканирований увеличилось в 5,4 раза до 678 млн. Количество сложных кибератак выросло втрое. Ранее СМИ со ссылкой на экспертов Curator писали, что в первом квартале количество L3-L4 (сетевой и транспортный уровни) DDoS-атак выросло на 110 %. При этом средняя продолжительность таких атак снизилась с 71,7 до 11,5 минут, тогда как интенсивность упала ещё сильнее. Скандальный форум 4chan восстановил работу после взлома и утечки данных

28.04.2025 [11:31],

Дмитрий Федоров

Анонимный веб-форум 4chan частично возобновил работу после масштабной хакерской атаки, из-за которой он оставался недоступным почти две недели. Инцидент привёл к утечке базы данных с личными данными модераторов и их помощников, а также к хищению части исходного кода ресурса. Администрация заявила о тяжёлых последствиях атаки и многолетней нехватке финансирования.

Источник изображения: 4chan.org 14 апреля 2025 года 4chan подвергся кибератаке, в ходе которой злоумышленник с британским IP-адресом получил доступ к одному из серверов сайта. Для проникновения был использован поддельный PDF-файл, посредством которого атакующий загрузил вредоносный код. В результате были украдены база данных, значительная часть исходного кода платформы и другие данные форума. После возникновения проблем в работе платформы модераторы обнаружили кибератаку и остановили серверы, чтобы предотвратить дальнейший ущерб. В прошлую пятницу сайт возобновил работу. По официальным данным, были запущены главная страница и доски, однако функции публикации сообщений, загрузки изображений и отображения миниатюр остались недоступными. Администрация заявила, что взломанный сервер был заменён, а ряд функций ограничен: временно отключены возможность загрузки PDF-файлов и раздел для публикации flash-анимаций. Команда пояснила, что на данный момент отсутствует способ предотвратить аналогичные атаки через SWF-файлы. В официальном блоге 4chan администрация указала на системные причины инцидента. Проблема, по их заявлению, заключается в хроническом дефиците квалифицированных специалистов для обновления кода платформы и её инфраструктуры. Финансовые трудности связаны с тем, что рекламодатели, платёжные платформы и поставщики услуг под внешним давлением массово прекращали сотрудничество с сайтом. При этом подчёркивается, что те немногие компании, которые соглашаются работать с 4chan, вскоре также вынуждены разрывать контракты под тем же давлением. ФБР объявило награду $10 млн за данные о хакерах Salt Typhoon

26.04.2025 [10:43],

Дмитрий Федоров

Федеральное бюро расследований США (FBI) объявило о вознаграждении до $10 млн за любую информацию о китайской хакерской группировке «Соляной тайфун» (Salt Typhoon), взломавшей сети ведущих телекоммуникационных компаний США в 2024 году. Бюро также упростило приём анонимных сообщений через даркнет и мессенджер Signal, рассчитывая привлечь информаторов в условиях жёсткой интернет-цензуры в Китае.

Источник изображения: Wesley Tingey / Unsplash Эта группировка, предположительно действующая в интересах китайского правительства, осуществила масштабную кибершпионскую операцию, атаковав сети нескольких американских телекоммуникационных компаний. Помимо денежного вознаграждения, ФБР предлагает информаторам помощь в переезде, а также иные меры обеспечения безопасности. Для приёма сведений агентство открыло сайт в даркнете и организовало специальную линию связи через Signal. Salt Typhoon, известная также под именами RedMike, Ghost Emperor, FamousSparrow, Earth Estries и UNC2286, активно занимается кибершпионажем с 2019 года. Основная цель её операций — сбор стратегически важной информации, в том числе с целью подготовки к возможным будущим военным конфликтам. В ходе своей деятельности Salt Typhoon осуществила множество атак против телекоммуникационных компаний по всему миру, включая США. Одной из наиболее масштабных стала кибератака 2024 года, когда хакеры проникли в сети Verizon, AT&T и Lumen/CenturyLink, получив доступ к огромным массивам интернет-трафика. Целями атаки стали сети интернет-провайдеров, обслуживающих как бизнес-клиентов, так и миллионы частных пользователей в США. По данным The Washington Post, в результате атак злоумышленники, вероятно, получили доступ к системам санкционированной судом прослушки коммуникаций, хотя прямых доказательств этого обнаружено не было. Факт возможного проникновения в указанные системы подтверждается заявлением ФБР. Расследование показало, что хакеры похитили журналы звонков, ограниченный объём частной переписки, а также данные, находившиеся под контролем американских правоохранительных органов в рамках судебных запросов. Полученная информация могла быть использована как для проведения шпионской деятельности, так и для подготовки к осуществлению киберопераций против США и их союзников. В декабре 2024 года представители администрации предыдущего президента США Джо Байдена (Joe Biden) сообщили журналистам, что атаки Salt Typhoon затронули телекоммуникационные компании в десятках стран, включая восемь американских операторов связи, что вдвое превышало ранее известные масштабы. Чиновники отметили, что атаки могли продолжаться в течение одного-двух лет. При этом, по их словам, полной уверенности в полном устранении злоумышленников из скомпрометированных сетей не было. По данным аналитиков Insikt Group, подразделения Recorded Future, опубликованным в феврале 2025 года, активность Salt Typhoon продолжилась. Злоумышленники сосредоточили внимание на атаках сетевых устройств Cisco, подключённых к интернету. Они использовали две уязвимости — CVE-2023-20198 и CVE-2023-20273, что свидетельствует о серьёзных проблемах в области своевременного обновления оборудования у операторов связи. Роскомнадзор призвал бизнес признаться в утечках персональных данных и сэкономить на штрафах

23.04.2025 [12:39],

Владимир Фетисов

Роскомнадзор предложил представителям бизнеса сообщить о произошедших утечках данных, что позволит им избежать ужесточённых норм законодательства, которые вступят в силу с 30 мая 2025 года. Об этом на пресс-конференции «Утечки данных как социально-экономическая проблема» рассказал заместитель главы ведомства Милош Вагнер.

Источник изображения: Rohan / Unsplash В настоящее время компании не получают ни штрафов за неуведомление Роскомнадзора о подобных инцидентах, ни оборотных штрафов. По словам Вагнера, датой правонарушения будет считаться момент, когда подтвердится раскрытие данных неограниченному кругу лиц. Таким подтверждением может стать, например, опубликованная злоумышленниками база данных или уведомление от самой компании, которая допустила утечку персональных данных. «Поэтому у компаний до 30 мая есть время, чтобы проинформировать уполномоченные органы о произошедших ранее утечках. И тогда, соответственно, к ним будут применяться меры ответственности, предусмотренные действующим сегодня законодательством», — приводит источник слова господина Вагнера. Он также добавил, что после вступления в силу новых норм законодательства не только сам факт утечки, но и неуведомление об инциденте Роскомнадзора будет считаться правонарушением. В настоящее время наказание за инциденты, связанные с утечкой персональных данных, регулируется двумя федеральными законами, которые были приняты в ноябре 2024 года. Они предусматривают ответственность за получение персональных данных без законных оснований и неправомерный доступ к ним, а также ужесточают ответственность за нарушения при обработке и хранении конфиденциальной информации, вводят новые нормы штрафов, составы правонарушений и предусматривают способы уменьшения размеров ответственности. Уголовная ответственность за незаконное использование персональных данных действует с 11 декабря 2024 года. Во время упомянутой ранее пресс-конференции Вагнер призвал представителей бизнеса задуматься о соблюдении принципов работы с персональными данными. Он считает необходимым минимизировать объёмы персональных данных, а также удалять такую информацию после достижения цели её использования. «На наш взгляд, многие игнорируют это требование. И можно было бы, например, по достижении цели обезличить данные, перенести в архив и т.д.», — добавил Вагнер. Данные опроса InfoWatch и Ассоциации по вопросам защиты информации (BISA), в котором участвовали крупные и средние компании из сегмента информационной безопасности, указывают на то что 58 % респондентов принимают организационные меры, а также ведут подготовку к проверкам после ужесточения ответственности за утечки. В это же время 28 % компаний бездействуют или не считают грядущие изменения чем-то важным. Отмечается, что 53 % участников опроса планируют или приняли меры, но у них нет уверенности в том, что их будет достаточно. «На вопрос о том, чего вам не хватает для улучшения защиты персональных данных в вашей организации, респонденты назвали не финансовую поддержку, не технические средства или какие-то другие материальные ресурсы. Почти половина опрошенных (45%) отметили отсутствие понимания руководства и сотрудников. Это говорит о том, что проблема утечек персональных данных — это вопрос осознания проблемы руководством и внутри организации, понимания того, что защита данных — это задача всей компании, а не только службы безопасности», — отметила Наталья Касперская, президент ГК InfoWatch и председатель правления АРПП «Отечественный софт». Исследование InfoWatch, BISA и исследовательской группы «Циркон», в котором приняли участие 350 компаний, показало, что только четверть респондентов направили информацию об утечках в уполномоченные органы. При этом 59 % участников опроса предпочли не разглашать информацию о подобных инцидентах. «Утечки персональных данных — это проблема, которая затрагивает не только бизнес, но и всех без исключения жителей нашей страны. Важно понимать, что именно утечки становятся первопричиной мошенничества, той почвой, на которой растут бесконечные звонки от фейковых служб безопасности и сотрудников правоохранительных органов. По оценкам крупнейших банков, в прошлом году граждане потеряли из-за телефонного мошенничества до 295 млрд рублей, это колоссальные масштабы ущерба. Снизить его помогут только совместные усилия регуляторов и бизнеса, направленные на работающую и эффективную защиту данных», — отметила Наталья Касперская. Россия заняла третье место в мире по объёму вредоносного бот-трафика

28.03.2025 [16:51],

Владимир Фетисов

Компания StormWall, работающая в сфере информационной безопасности, провела глобальное исследование вредоносного бот-трафика по итогам 2024 года. В результате было установлено, что в прошлом году лидером по объёму вредоносного бот-трафика были США с долей 36,2 % от общего объёма. В первую тройку также вошли Германия и Россия с долей 7,4 % и 3,8 % соответственно.

Источник изображения: Copilot Четвёртое место по объёму вредоносного бот-трафика занимает Сингапур с долей 3,6 %, следом за которым идут Китай (3,1 %), Нидерланды (2,8 %), Великобритания (2,6 %), Иран (2,3 %), Франция (2,1 %) и Япония (1,8 %). Повышенный уровень бот-трафика фиксируется в Бразилии, Ирландии, Индии, Индонезии, Гонконге, Канаде, Вьетнаме, Южной Корее, Финляндии и Австралии. Эти страны достигли высокого уровня развития технологий, поэтому проблема вредоносного бот-трафика для них не является новой. Высокие показатели бот-трафика в США, Германии и России специалисты связывают с тем, что использование ботов по-прежнему приносит прибыль киберпреступникам. Чаще всего злоумышленники используют ботов для мошенничества с SMS-сообщениями, парсинга, тестирования платёжных карт, захвата учётных записей, злоупотребления баллами лояльности и др. Зачастую боты объединяются в ботнеты и используются для проведения DDoS-атак против разных компаний. Ботнеты могут состоять из десятков и даже сотен тысяч заражённых устройств. Отмечается, что инструменты для проведения кампаний с использованием ботнетов стали более доступными, поэтому злоумышленники их активно используют. По данным StormWall, объём вредоносного бот-трафика продолжает расти быстрыми темпами каждый год, что вызывает серьёзные опасения. Исследование показало, что в 2024 году этот показатель вырос на 86 % по сравнению с предыдущим годом. По мнению экспертов, количество ботов продолжит расти, поэтому компании должны уметь противостоять им. «Мы видим, что количество вредоносных ботов в мире стремительно растёт. Можно сказать, что они постепенно захватывают нашу планету. Хакеры активно используют ботов для запуска кибератак, и в будущем более активное использование ИИ злоумышленниками только ухудшит ситуацию. Российским компаниям необходимо использовать решения, которые могли бы предотвратить угрозы, исходящие от ботов, но в то же время, были бы незаметны для пользователей. Это позволило бы компаниям продолжить успешное развитие бизнеса и избежать многих проблем», — считает глава и основатель StormWall Рамиль Хантимиров. Roblox оказалась антилидером по числу киберпреступлений в 2025 году

22.03.2025 [05:43],

Дмитрий Федоров

С начала 2025 года Roblox, одна из самых популярных онлайн-игр среди несовершеннолетних, стала антилидером по числу зафиксированных преступлений на территории России. МВД сообщает примерно о сорока инцидентах, связанных с попытками получить доступ к аккаунтам, конфиденциальной информации и платёжным данным под видом розыгрышей внутриигровой валюты Robux.

Источник изображения: Wesley Tingey / Unsplash Согласно данным МВД России, в период с января по март 2025 года было зафиксировано около сорока преступлений, в которых использовалась платформа Roblox. Как уточнили в ведомстве, в большинстве случаев действия злоумышленников были направлены на получение доступа к аккаунтам несовершеннолетних, а также к персональной информации и финансовым средствам их родителей. Мошеннические схемы, связанные с Roblox, были впервые официально раскрыты МВД России 3 февраля. Наиболее часто фиксируются два типа обмана. В первом случае ребёнку предлагают приобрести внутриигровую валюту Robux по заниженной цене вне официального магазина, убеждая предоставить реквизиты банковской карты или платёжных средств родителей. Во втором — обещают бесплатное получение Robux или скинов в рамках фальшивого «розыгрыша», после чего просят ввести данные от учётной записи в игре. В результате злоумышленники получают полный контроль над аккаунтом, включая доступ к привязанным платёжным средствам.

Источник изображения: Wesley Tingey / Unsplash Помимо Roblox, в антирейтинг по числу преступлений также вошли Standoff 2 и Minecraft. В Standoff 2 мошенники активно предлагают поддельные скины и аккаунты, тогда как в Minecraft злоумышленники запускают фиктивные серверы с ложными обещаниями «премиум-доступа» или предложениями «о модераторстве». Во всех перечисленных случаях злоумышленники прибегают к методам социальной инженерии с целью получения доступа к личным данным или финансовым средствам. МВД подчёркивает, что все игры с развитой внутриигровой экономикой представляют собой лакомый кусок и благоприятную среду для действий злоумышленников. Ведомство рекомендует родителям настраивать функции родительского контроля, ограничивать доступ к банковским картам и мобильным устройствам, а также объяснять детям, что обещания бесплатного получения цифровых ценностей чаще всего являются обманом. Роскомнадзор обяжет сервисы хранить данные о переписках россиян три года

21.03.2025 [17:10],

Владимир Мироненко

Госдума РФ приняла в первом чтении пакет антифродовых поправок в законодательство, согласно которым онлайн-платформы обяжут хранить данные о переговорах и переписке клиентов в течение трёх лет. По мнению авторов проекта, эта мера позволит усилить борьбу с онлайн-мошенничеством. Некоторые эксперты считают такую меру необоснованной, и что она приведёт к повышению стоимости предоставляемых онлайновыми сервисами услуг.

Источник изображения: Priscilla Du Preez 🇨🇦/unsplash.com Пакет поправок в законодательство, подготовленный правительством, обязывает компании-организаторы распространения информации (ОРИ) хранить данные о переговорах и переписке пользователей три года, включая сведения о приеме, передаче, доставке и обработке голосовой информации, письменного текста, изображений, звуков и электронных сообщений, пишут «Известия». Следует отметить, что о записи содержимого текстов и прочего контента речь не ведётся. В настоящее время закон «Об информации» обязывает ОРИ хранить метаданные в течение только одного года. В аппарате вице-премьера Дмитрия Григоренко сообщили, что данный законопроект направлен на надёжную защиту граждан от кибермошенничества, а увеличение срока хранения информации до трёх лет позволит эффективнее выявлять противоправные действия, в том числе с помощью единой антифрод-платформы. В частности, это позволит учитывать сведения за более длительный период, что важно для выявления сложных и многоэтапных мошеннических схем. В Минцифры отметили, что увеличение сроков хранения метаданных позволит создать более эффективную систему для расследования и пресечения преступлений, таких как мошенничество, киберпреступность и другие правонарушения. Как полагают в министерстве, это не приведёт к росту затрат для бизнеса и не отразится на обычных пользователях. Это мнение разделяет ряд экспертов, но не все. Гендиректор TelecomDaily Денис Кусков согласен с тем, что больших затрат для бизнеса не предвидится, поскольку системы хранения метаданных уже были установлены, и их просто надо расширять. В АНО «Цифровая экономика» назвали меры по увеличению сроков хранения вполне логичными, поскольку станет проще купировать противоправные действия мошенников. Вместе с тем руководитель направления «Разрешение IT&IP-споров» юридической фирмы «Рустам Курмаев и партнёры» Ярослав Шицле отметил, что в пояснительной записке нет обоснования необходимости увеличения срока хранения данных. Он также выразил мнение, что это повлечёт за собой соответствующее увеличение расходов организаторов распространения информации. С ним согласен директор департамента расследований компании T.Hunter Игорь Бедеров, заявивший, что крупным компаниям (соцсети, мессенджеры) эта мера может обойтись в миллионы рублей ежегодно, а для небольших платформ расходы могут оказаться неподъёмными. «При этом защита данных от утечек и атак станет сложнее из-за роста объёма информации. Потребуются инвестиции в шифрование, системы мониторинга и обновление ПО. На рынок это окажет, скорее, негативное воздействие в виде частичной монополизации сектора крупными игроками, а также повышения стоимости услуг для пользователей», — сказал он. По оценке директора по стратегическим проектам Института исследований интернета Ирины Левовой, расширение серверных мощностей в рамках реализации поправок может обойтись крупной российской digital-компании до 200 млн рублей. В свою очередь, партнёр ComNews Research Леонид Коник заявил, что новые инициативы государства не влекут за собой увеличение срока хранения тяжёлого контента, а значит, не потребуют больших затрат. Вместе с тем он назвал избыточным трёхкратное увеличение периода хранения такой информации со стороны законодателей. Мошенники меняют номера за считанные недели, а подчас и дни, и никто не использует один и тот же телефон в течение нескольких месяцев, и тем более — трёх лет, утверждает Леонид Коник. Он добавил, что любая информация, которая не пригодилась за месяц, не будет востребована уже никогда. Хакеры уже восемь лет заражают Windows вирусами через поддельные ярлыки, но Microsoft не торопится что-то с этим делать

19.03.2025 [13:35],

Дмитрий Федоров

На протяжении последних восьми лет злоумышленники эксплуатируют уязвимость в Windows, связанную с обработкой ярлыков .LNK, для скрытого распространения вредоносного ПО. Этот метод активно применяли различные хакерские группировки для атак на государственные предприятия и организации финансового сектора. Несмотря на отчёты специалистов, Microsoft отказалась выпускать экстренные патчи для своих систем.

Источник изображения: Tadas Sar / Unsplash Исследователи из Trend Micro обнаружили в Windows уязвимость, позволяющую скрытно исполнять вредоносный код при открытии ярлыков .LNK. По их данным, этот метод использовался как минимум с 2017 года. В сентябре 2023 года специалисты Zero Day Initiative (ZDI) направили в Microsoft официальный отчёт с описанием проблемы, однако корпорация не выпустила исправление, объяснив это тем, что рассматривает уязвимость не как угрозу безопасности, а как особенность пользовательского интерфейса. В Microsoft отметили, что уязвимость не соответствует критериям экстренного исправления, однако её могут устранить в одном из будущих обновлений Windows. По данным Trend Micro, на момент выявления уязвимости в обороте находилось более 1 000 модифицированных LNK-файлов, но исследователи полагают, что реальное количество атак могло быть значительно выше Файлы .LNK в Windows представляют собой ярлыки, указывающие на исполняемые файлы или другие ресурсы. В стандартных условиях пользователь может увидеть путь к файлу и передаваемые командной строке аргументы, однако злоумышленники нашли способ замаскировать вредоносные команды, используя чрезмерное количество пробелов. Подобные LNK-файлы попадают на устройства жертв через подозрительные загрузки или вложения в электронных письмах. Как только пользователь открывает такой ярлык, Windows незаметно исполняет скрытые команды, что приводит к автоматической загрузке и попытке запуска вредоносного кода. Ключевая особенность атаки заключается в маскировке команд: злоумышленники заполняют командную строку мегабайтами пробелов, из-за чего вредоносные инструкции оказываются за пределами видимой части интерфейса и остаются незаметными для пользователя. По данным Trend Micro, около 70 % атак с использованием этой уязвимости осуществлялись хакерскими группировками, специализирующимися на кибершпионаже и краже данных. Ещё 20 % атак были связаны с финансовыми преступлениями. В распределении кибератак ведущую роль играет Северная Корея, на которую приходится 46 % атак, тогда как на Россию, Китай и Иран приходится по 18 % активности. Основными целями атакующих стали государственные учреждения, за ними следуют частный сектор, финансовые организации, аналитические центры, телекоммуникационные компании, военные и энергетические структуры. Это подтверждает, что уязвимость .LNK активно используется в кибервойне и шпионской деятельности, а также в схемах, направленных на финансовую выгоду. По мнению экспертов, одной из возможных причин отказа Microsoft от выпуска исправления является сложность его технической реализации. Устранение уязвимости требует существенного изменения механизма обработки .LNK, что выходит за рамки стандартного обновления безопасности. Такая ситуация оставляет миллионы пользователей Windows под угрозой атак, в которых ярлыки .LNK могут использоваться для скрытого распространения вредоносов. Microsoft, в свою очередь, советует пользователям проявлять осторожность при скачивании файлов из неизвестных источников и обращать внимание на системные предупреждения о потенциально опасных объектах. «Сбер» предсказал всплеск ИИ-мошенничества, к которому никто не готов, к середине этого года

04.03.2025 [22:43],

Дмитрий Федоров

Мошенники в 2025 году начнут активно использовать ИИ для создания дипфейков, подделки голоса и телефонных звонков на разных языках. По оценке «Сбера», финансовые институты недостаточно подготовлены к подобным угрозам, что может привести к увеличению финансовых потерь среди рядовых граждан. Банкам и государственным структурам необходима срочная модернизация систем безопасности для предотвращения таких преступлений.

Источник изображения: Wesley Tingey / Unsplash Согласно прогнозу «Сбера», уже к середине 2025 года мошенники начнут активно применять технологии генеративного ИИ для создания реалистичных подделок изображений, видеозаписей и голосов. Эти методы уже используются при создании фишинговых сайтов, но вскоре выйдут на новый уровень. «Мы прогнозируем, что примерно к середине года появятся дипфейки», — заявил заместитель председателя правления «Сбера» Станислав Кузнецов. Особенно серьёзной угрозой, связанной с развитием ИИ, станет преодоление языкового барьера в телефонном мошенничестве. Кузнецов отметил, что в ближайшие три-четыре месяца злоумышленники начнут активно применять технологии генерации речи на различных языках. «Как только модели позволяют нам сегодня преодолеть последнюю границу — языковой барьер, как только нажатием одной кнопки можно звонить в любую страну или разговаривать на любом языке, следует задуматься о том, что телефонное мошенничество появится и на башкирском, и на татарском языках», — подчеркнул он. Согласно данным, представленным Кузнецовым, 81 % мошеннических звонков совершается через мессенджеры, sim-box и облачные АТС. Оставшиеся 19 % приходятся на классические телефонные звонки, причём лишь 1 % осуществляется с подменой номера. Это означает, что основная угроза исходит именно от мессенджеров, а не от традиционной телефонии. По данным Центрального банка России (ЦБ), в 2024 году мошенники похитили у клиентов банков 27,5 млрд руб., принуждая их совершать денежные переводы. Основной инструмент преступников — методы социальной инженерии, основанные на обмане и манипуляции жертвами. Банк России направил операторам связи почти 172 тысячи номеров, использовавшихся злоумышленниками, что подчёркивает масштаб проблемы. Несмотря на снижение числа мошеннических звонков через традиционную телефонную связь, преступники продолжают активно применять мессенджеры не только для звонков, но и для рассылки вредоносного программного обеспечения (ПО) и поддельных документов. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |