|

Опрос

|

реклама

Быстрый переход

Эксперты спрогнозировали рост хакерских атак на российские компании и госорганы в 2025 году

19.02.2025 [15:40],

Дмитрий Федоров

В 2025 году российским компаниям и госструктурам предстоит столкнуться с ростом числа кибератак и увеличением активности хакерских группировок. К такому выводу пришли эксперты компании F6 (бывшая F.A.C.C.T.). Ключевые угрозы останутся прежними: программы-вымогатели, фишинговые схемы, трояны для мобильных устройств и утечки персональных данных. По прогнозам аналитиков, тенденция к масштабированию атак, впервые зафиксированная в 2024 году, сохранится, а ущерб от действий злоумышленников возрастёт.

Источник изображения: KeepCoding / Unsplash В отчёте «Новые риски кибератак в России и СНГ. Аналитика и прогнозы 2024/2025» эксперты F6 отмечают, что продолжающийся геополитический конфликт способствует увеличению числа атак и появлению новых хакерских группировок. В 2023 году было зафиксировано 14 активных групп, действовавших против России и стран СНГ, а уже в 2024 году их число возросло до 27. Эти группы применяют широкий спектр методов: от DDoS-атак, направленных на перегрузку серверов и нарушение работы IT-инфраструктуры, до атак с шифрованием и уничтожением данных жертвы. Помимо традиционных финансово мотивированных злоумышленников активизировались так называемые «хактивисты-диверсанты», которые всё чаще атакуют государственные учреждения и частный бизнес, преследуя политические цели.

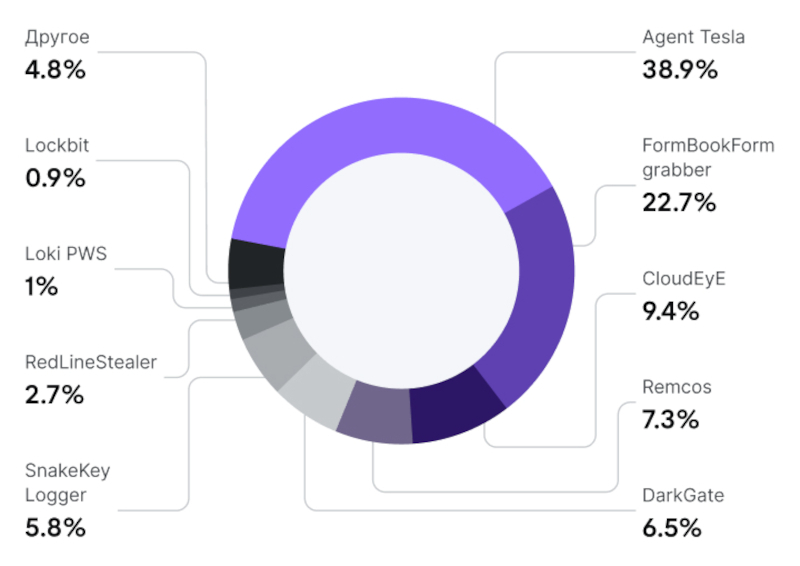

Вредоносные программы в фишинговых рассылках в 2024 году. Источник изображения: f6.ru Программы-вымогатели остаются одной из самых серьёзных угроз для бизнеса. В 2024 году F6 зафиксировала более 500 атак с использованием шифровальщиков — это в полтора раза больше, чем годом ранее. Для малого бизнеса сумма выкупа варьировалась от 100 тыс. до 5 млн руб., а для средних и крупных компаний, на долю которых приходилась каждая пятая атака, минимальные требования хакеров начинались от 5 млн руб. Основными жертвами вымогателей стали компании производственного, строительного и фармацевтического секторов экономики. Также под удар попали IT-компании, предприятия добывающей отрасли и военно-промышленного комплекса. Эксперты подчёркивают, что киберпреступники сначала похищают конфиденциальную информацию, а затем шифруют инфраструктуру жертвы.

Источник изображения: Wesley Tingey / Unsplash Фишинговые атаки, основанные на социальной инженерии и подмене доверенных ресурсов, продолжают набирать обороты. В 2024 году среднее количество поддельных веб-ресурсов, имитирующих официальные сайты крупных брендов, увеличилось на 28 % — с 7878 до 10 112. При этом число фишинговых сайтов, приходящихся на один бренд, возросло на 52 %, а количество мошеннических ресурсов — на 18 %. Отдельную угрозу представляют шпионские программы, распространяемые по модели Malware-as-a-Service (MaaS) — «вредоносное ПО как услуга». Эта схема позволяет киберпреступникам, не обладающим глубокими техническими знаниями, арендовать вредоносные программы и серверную инфраструктуру для рассылки шпионского ПО. В результате злоумышленники массово распространяют фишинговые ссылки, вредоносные вложения и трояны, расширяя масштабы атак.

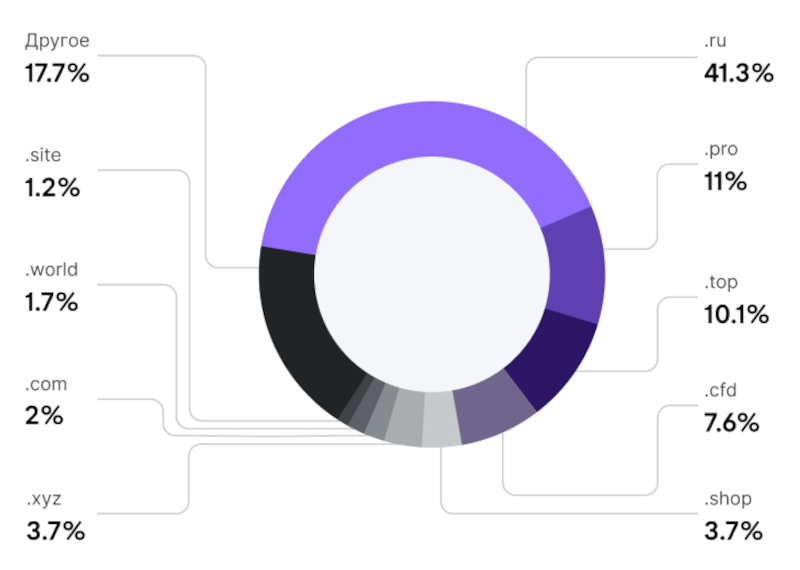

Доменные зоны фишинговых и скам-ресурсов. Источник изображения: f6.ru Одним из ключевых трендов 2025 года станет эскалация атак с использованием троянов для Android-устройств. Современные вредоносные программы распространяются через поддельные страницы оплаты, мошеннические ссылки в соцсетях и мессенджерах, а также под видом легитимных обновлений приложений. В результате пользователи заражают свои устройства всего за несколько кликов. Особенность новых троянов заключается в их способности перехватывать SMS-коды двухфакторной аутентификации, похищать финансовые данные и предоставлять злоумышленникам удалённый доступ к заражённому устройству. В 2024 году утечки информации достигли катастрофических масштабов. Так, данные 59 % российских организаций уже оказались в даркнете. В ряде случаев злоумышленники требуют у руководства компаний выкуп до 10 млн руб. за неразглашение информации. Kaspersky для Linux стал доступен частным пользователям в России

19.02.2025 [15:11],

Андрей Крупин

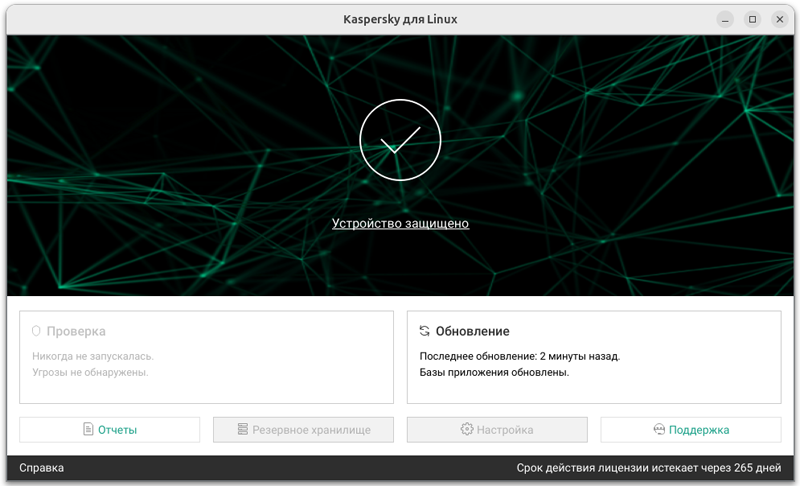

«Лаборатория Касперского» сообщила о расширении портфолио защитных решений и доступности для российских пользователей ПК антивируса Kaspersky для Linux.  Представленный разработчиком продукт блокирует работу шифровальщиков, стилеров паролей и других вредоносных программ. В составе антивируса предусмотрены механизмы поведенческого анализа функционирующего в системе ПО, а также средства защиты от фишинговых сетевых ресурсов и криптоджекинга (несанкционированного майнинга криптовалюты на пользовательском устройстве). В числе поддерживаемых платформ фигурируют Ubuntu и отечественные операционные системы на базе Linux — «Альт», Uncom OS, «Ред ОС». По словам «Лаборатории Касперского», выпуск упомянутого решения для частных пользователей обусловлен ростом популярности Linux в России и увеличением числа атак на компьютеры под управлением данной ОС. Согласно статистическим сведениям компании, за пять лет — с 2019 по 2024 годы — количество образцов вредоносного ПО для этой операционной системы увеличилось более чем в 20 раз. К актуальным для платформы киберугрозам относятся программы-вымогатели, майнеры, а также зловреды, внедряемые в исходный код популярного софта для Linux. Kaspersky для Linux доступен в рамках подписки на Kaspersky Standard, Kaspersky Plus и Kaspersky Premium. Пользователи могут ознакомиться с функциональностью программы бесплатно в рамках пробной версии в течение 30 дней. Китайские хакеры Salt Typhoon атаковали организации по всему миру через сетевые устройства Cisco

14.02.2025 [07:28],

Дмитрий Федоров

Хакерская группировка «Соляной тайфун» (Salt Typhoon) продолжает атаковать мировые телекоммуникационные сети, игнорируя международные санкции и активное освещение в СМИ. С декабря 2024 года по январь 2025 года злоумышленники активно эксплуатировали уязвимости сетевого оборудования Cisco, атакуя университеты, интернет-провайдеров и телеком-компании в США, Италии, Таиланде, ЮАР и ряде других стран. Эта кибершпионская операция уже стала одной из крупнейших в истории кибератак на американские телекоммуникации.

Источник изображения: Wesley Tingey / Unsplash Попытки американских властей остановить деятельность Salt Typhoon не принесли ощутимого результата. Напротив, группировка, действующая, как предполагается, при поддержке госструктур Китая, не только продолжает свои атаки, но и расширяет географию вторжений, компрометируя организации в разных странах. Аналитическая компания Recorded Future подчёркивает, что злоумышленники адаптируются к мерам киберзащиты, используя проверенные методы и находя новые уязвимости в сетевой инфраструктуре. ФБР и Агентство по кибербезопасности и защите инфраструктуры США (CISA) ещё в 2024 году заявили, что Salt Typhoon ведёт длительную кампанию взломов американских телекоммуникационных провайдеров. Хакеры активно эксплуатируют известные уязвимости, в том числе «специфичные функции» оборудования Cisco, широко используемого в отрасли связи. Основной целью атак, по мнению экспертов, является получение компрометирующей информации о высокопоставленных чиновниках США. В декабре 2024 года крупнейшие телекоммуникационные операторы США, AT&T и Verizon, заявили, что не фиксируют активности Salt Typhoon в своих сетях. Однако исследование Recorded Future, проведённое в декабре 2024 — январе 2025 годов, показало, что злоумышленники продолжают атаки, используя уязвимости незащищённых устройств Cisco. В отчёте отмечается, что хакеры целенаправленно компрометируют телекоммуникационную инфраструктуру, ориентируясь на наиболее уязвимые узлы сети. Среди атакованных организаций — интернет-провайдеры в США и Италии, телекоммуникационные компании в Таиланде и ЮАР, а также американский филиал одной из британских телекоммуникационных корпораций. Масштаб атак свидетельствует о системной и целенаправленной стратегии. Аналитики Insikt Group, подразделения Recorded Future, зафиксировали более 12 000 сетевых устройств Cisco, веб-интерфейсы которых оказались открытыми для доступа из интернета. По данным отчёта, хакеры Salt Typhoon пытались взломать более 1 000 из них, выбирая цели на основе их связи с телекоммуникационными сетями. Помимо телекоммуникационных компаний, хакерские атаки затронули университеты в США, Аргентине, Бангладеше, Индонезии, Малайзии, Мексике, Нидерландах, Таиланде и Вьетнаме. Эксперты предполагают, что целью атак было получение доступа к исследованиям в областях телекоммуникаций, инженерии и высоких технологий. Среди ключевых целей группы выделяются Калифорнийский университет в Лос-Анджелесе (UCLA) и Делфтский технический университет (TU Delft). Компрометация сетевой инфраструктуры телеком-компаний и университетов предоставляет злоумышленникам возможность перехватывать голосовые вызовы, текстовые сообщения и интернет-трафик. Recorded Future характеризует эти атаки как «стратегическую разведывательную угрозу», поскольку они позволяют не только осуществлять перехват конфиденциальной информации, но и вмешиваться в передачу данных, манипулировать информационными потоками и даже дестабилизировать работу коммуникационных систем. Специалисты предупреждают, что телекоммуникационные компании должны незамедлительно устранять уязвимости в своих сетевых устройствах. В отчёте Recorded Future подчёркивается, что отсутствие своевременного обновления оборудования Cisco создаёт критическую брешь в безопасности, превращая эти устройства в уязвимые точки входа для хакеров. CISA и ФБР настоятельно рекомендуют переходить на использование сквозного шифрования для защиты конфиденциальной информации и минимизации рисков несанкционированного перехвата данных. Власти РФ для борьбы с кибермошенниками примут поправки к десяткам законов

10.02.2025 [12:30],

Владимир Мироненко

Правительство России подготовило целый ряд поправок в действующие законы для борьбы с кибермошенниками, пишет РБК. По словам экспертов, это самый объёмный документ за последние годы — он включает изменения в несколько десятков законов и нормативно-правовых актов, которые помогут обезопасить пользователей от телефонного и интернет-мошенничества.

Источник изображения: Jonas Leupe/unsplash.com Пакет поправок, который вскоре будет рассматривать комиссия правительства по законопроектной деятельности, включает запрет на использование зарубежных мессенджеров для служебной коммуникации или общения с пользователями для сотрудников госорганов, кредитных организаций, ЦБ, операторов связи, владельцев социальных сетей, агрегаторов товаров и услуг, сервисов размещения объявлений. Перечень таких зарубежных мессенджеров будет составлять Роскомнадзор. Что касается использования для служебной коммуникации российских мессенджеров, то сотрудники вышеперечисленных организаций смогут ими воспользоваться только после того, как подтвердят свою личность через Единую систему идентификации и аутентификации (ЕСИА). Также предлагается обязать владельцев маркетплейсов и агрегаторов товаров и услуг с аудиторией более 200 тыс. пользователей из России проводить идентификацию через ЕСИА всех, кто размещает объявления о продаже товаров или услуг. По данным РБК, перечень предлагаемых мер также включает:

В Минцифры подтвердили разработку совместно с заинтересованными ведомствами и отраслью комплекса мер по снижению случаев кибермошенничества, которые предполагается внедрить в 2025–2026 годах. По данным источника РБК, комиссия по законопроектной деятельности может рассмотреть пакет 10 февраля. Эксперты отметили, что предлагаемые меры соответствуют общемировым тенденциям в сфере кибербезопасности. Ожидается, что они позволят значительно затруднить деятельность мошенников, но не стоит забывать, что злоумышленники постоянно адаптируются к новым условиям и разрабатывают новые способы обхода защитных механизмов. Россия опустилась на 8-е место в мире по количеству DDoS-атак в 2024 году

27.01.2025 [12:10],

Владимир Фетисов

По данным компании StormWall, Россия заняла восьмое место по количеству DDoS-атак в 2024 году. Отмечается, что на долю страны пришёлся тот же процент от всех кибератак, что и годом ранее, но по итогам 2023 года Россия занимала седьмое место в этом рейтинге.

Источник изображения: Hack Capital / unsplash.com «Анализ основан на данных глобальной сети центров очистки трафика StormWall, которые обрабатывают огромные объёмы данных — более 5 Тбит/с при пиковых нагрузках. Именно эти сведения дают нам чёткое представление о текущем состоянии DDoS-угроз по всему миру», — говорится в сообщении StormWall. В сообщении сказано, что 2024 год отличился не только ростом количества атак на 45 %, но и «колоссальным ростом» мощности DDoS-атак на уровне приложений, нацеленных на уязвимости критически важных частей приложений и на недостатки в логике и обработке данных. Мощность таких атак в минувшем году увеличилась вдвое по сравнению с 2024 годом. По мнению специалистов, это произошло из-за «серьёзных геополитических событий в мире», а также из-за роста конкуренции на рынке во второй половине года. В дополнение к этому отмечается рост количества устройств в ботнетах, используемых злоумышленниками для проведения DDoS-атак. По данным StormWall, в среднем в России оно увеличилось в пять раз — с 7 тыс. устройств в 2023 году до 35 тыс. устройств в 2024 году. «Рост количества устройств является пугающей тенденцией, поскольку гигантские ботнеты могут запускать мощнейшие атаки, которые могут нанести огромный вред любой российской компании», — сказано в отчёте StormWall. Крупнейший обнаруженный в 2024 году в России ботнет насчитывал более 100 тыс. устройств (преимущественно маршрутизаторы Asus). Ещё в прошлом году на 268 % по сравнению с предыдущим годом увеличилось количество случаев «ковровых бомбардировок», нацеленных сразу на сотни или тысячи IP-адресов жертвы. Основная цель таких атак заключается в выводе из строя инфраструктуры. Актуальным трендом остаются многовекторные DDoS-атаки, которые направлены на несколько разных сетевых уровней и элементов инфраструктуры. Количество таких атак выросло на 32 % по сравнению с 2023 годом. «Это один из наиболее вредоносных типов нападений, который может причинить большой ущерб организации», — сказано в сообщении StormWall. Чаще всего в 2024 году злоумышленники атаковали российские предприятия в сфере телекоммуникаций. Доля атак на телекоммуникационную отрасль выросла до 31 % (годом ранее этот показатель был равен 14 %). Средний показатель эффективности атак на телеком-предприятия в России составил 57 %. Злоумышленники также часто атаковали представителей госсектора (17 % атак) и ретейла (14 % атак). В компании отметили, что одним из важнейших итогов 2024 года является смещение фокуса злоумышленников с количества проводимых атак на их качество. Всё чаще киберпреступники придерживаются подхода, при котором потенциальная цель хорошо изучается, и вектор атаки формируется именно под её особенности. Количество хакерских атак на российские компании выросло в 2,5 раза в 2024 году

14.01.2025 [14:50],

Владимир Фетисов

За прошедший год количество кибератак на российские компании выросло в 2,5 раз до 130 тыс. инцидентов, а совокупное количество высококритичных инцидентов (которые привели или могли привести к финансовым потерям или остановке работы организации) достигло 26 тыс. При этом основная часть атак пришлась на значимые промышленные и инфраструктурные объекты. Об этом пишет «Коммерсантъ» со ссылкой на данные RED Security (входит в состав МТС).

Источник изображения: pexels.com В «Информзащите» подтвердили динамику роста количества хакерских атак. В компании сообщили, что совокупное число инцидентов в сфере информационной безопасности в российских компаниях за минувший год достигло 140 тыс., что в 2,7 раза больше по сравнению с аналогичным показателем за 2023 год. Там также добавили, что во втором полугодии наблюдался рост относительно первого, количество ИБ-инцидентов выросло примерно на 30 %. По данным RED Security, хакерским атакам в прошедшем году чаще всего подвергались организации отраслей критической информационной инфраструктуры, такие как банки, объекты промышленности, телекоммуникации и др. На их долю пришлось около 64 % от общего количества атак за год, а самой атакуемой отраслью была промышленность. В прошлом году на КИИ было направлено 47 % от общего количества хакерских атак. Если учитывать только высококритичные инциденты, то доля отраслей КИИ выросла до 68 %. Эксперты из RED Security считают, что для бизнеса наибольшую угрозу представляют политически мотивированные хакеры, которые совершают атаки не с целью извлечения финансовой выгоды, а для нанесения ущерба той или иной компании. Генеральный директор Innotage Айдар Гузаиров добавил, что помимо политически мотивированных хакеров, киберпреступления с целью извлечения финансовой выгоды также чрезвычайно актуальны. Он отметил рост количества таких инцидентов, а также рост компетенций злоумышленников, модернизацию методов атак и использование хакерами новых инструментов. Отмечается, что с начала 2025 года некоторые российские компании уже подверглись кибератакам. К примеру, злоумышленники атаковали IT-ресурсы электронной торговой площадки «Росэлторг» (9 января компания ограничила доступ к своим сервисам). Позднее компания объявила о проведении «внеплановых технических работ», связанных с внешней попыткой уничтожения данных и всей инфраструктуры проведения электронных торгов. К настоящему моменту все данные и инфраструктура уже восстановлены. Samsung рассказала о проекте Infinity по защите устройств Galaxy от угроз — она выстроена по военным стандартам

27.12.2024 [16:12],

Павел Котов

Выпустив флагманскую линейку Galaxy S24, компания Samsung обязалась обеспечить их семилетней поддержкой с выпуском обновлений безопасности. Этому будет способствовать инициатива Project Infinity, о которой корейский производитель раскрыл некоторые подробности.  В Project Infinity войдут четыре команды экспертов по кибербезопасности: Red («Красная»), Blue («Синяя») и Purple («Пурпурная») и Cyber Threat Intelligence (CTI — «Разведка в области киберугроз»). Эти группы специалистов будут базироваться во Вьетнаме, Польше, Бразилии и работать по всему миру, не привлекая к себе внимания. Каждой команде отведена своя роль: от упреждающего обнаружения угроз до создания и развёртывания защитных мер. Для владельцев телефонов Samsung результатом работы этих подразделений будут обновления безопасности. Задача специалистов CTI — выявление потенциальных киберугроз, которое гарантирует, что хакеры не смогут воспользоваться уязвимостями устройств Galaxy. Для этого эксперты будут прочёсывать сегменты интернета Deep Web и Dark Web в поисках признаков незаконной деятельности, осуществляя мониторинг вредоносного ПО и украденных данных. Анализируя аномальные запросы данных и подозрительный трафик, они станут выявлять и нейтрализовывать угрозы, сотрудничая с другими подразделениями инициативы. Программа Project Infinity построена по военному образцу; задача команд Red и Blue — соответственно имитация атак и защита от них. Вбрасывая случайные данные в ПО, эксперты группы Red смогут находить скрытые уязвимости; специалисты Blue в это время будут непрерывно разрабатывать и внедрять средства защиты. Группа Purple будет работать по образцу Red и Blue сразу, но объектом исследований станет инфраструктура безопасности Galaxy; специалисты этого подразделения станут также привлекать сторонних экспертов, которые помогут в выявлении слабых мест. Хакеры похитили рекордный объём личных данных россиян в 2024 году

16.12.2024 [12:59],

Дмитрий Федоров

2024 год установил антирекорд по утечкам персональных данных граждан России. Эксперты по кибербезопасности компании F.A.C.C.T. обнаружили 259 новых баз данных российских компаний, выложенных на хакерских форумах и в Telegram-каналах. Это на 5 % больше, чем в 2023 году, когда подобных утечек было зарегистрировано 246. Несмотря на ужесточение законодательства, крупные штрафы и уголовную ответственность, бизнес и госструктуры не успевают адаптироваться к новым реалиям.

Источник изображения: KeepCoding / Unsplash Чаще всего кибератакам подвергались компании ретейла, интернет-магазины, медицинские учреждения и образовательные организации. В украденных базах содержались фамилии, имена, отчества, даты рождения, адреса, адреса электронной почты и номера телефонов пользователей. При этом большинство украденных данных распространялось бесплатно, поскольку целью злоумышленников было нанесение максимального ущерба компаниям и их клиентам. В 2024 году в Telegram появилось множество как публичных, так и закрытых каналов, где выкладывались утечки, ранее остававшиеся приватными. Одной из крупнейших стала публикация архива, включавшего 404 базы данных. Масштабы проблемы подчёркивают данные центра мониторинга Solar AURA. За год было зафиксировано 898 сообщений об утечках данных россиян, что вдвое больше показателей 2023 года. Количество строк в опубликованных базах год к году увеличилось до 1 млрд. Среди них — 85 млн адресов электронной почты и 237 млн номеров телефонов. Наибольшее количество утечек зафиксировано в сфере ретейла (248 случаев), услуг (119), госсекторе (56) и образовательных учреждениях (52). По данным Роскомнадзора, за первые девять месяцев 2024 года было зарегистрировано 110 фактов утечек персональных данных, что меньше, чем за тот же период 2023 года (145 случаев). Однако эта статистика отражает только инциденты, по которым регулятор инициировал расследования. Примечательно, что в январе 2024 года было зафиксировано 19 крупных утечек, из-за которых в открытый доступ попали более 510 млн строк персональных данных. 28 ноября 2024 года в России был принят закон, ужесточающий ответственность за утечки персональных данных, вплоть до уголовной. Штрафы для компаний составляют от 5 до 15 млн рублей за первый инцидент и до 3 % от годового оборота компании за повторные нарушения. Максимальная сумма штрафа достигает 500 млн рублей. В то же время предусмотрены послабления: компании, которые в течение трёх лет инвестировали в информационную безопасность не менее 0,1 % от своей выручки и соблюдали требования регулятора, смогут рассчитывать на снижение штрафов. Тем не менее бизнес, по мнению экспертов, не готов к ужесточению требований. Вице-президент по информационной безопасности ПАО «ВымпелКом» Алексей Волков заявил, что компании не успеют адаптироваться к нововведениям до 2025 года. Он подчеркнул, что создание системы информационной безопасности требует не только значительных ресурсов, но и долгосрочного изменения организационной культуры. «Безопасность нельзя купить или построить – её можно только взрастить», — отметил Волков. Количество атак с использованием программ-вымогателей в 2024 году выросло на 44 % по сравнению с предыдущим годом. В 10 % случаев злоумышленники не требовали выкупа, а намеренно наносили ущерб для дестабилизации работы бизнеса. В 50 % инцидентов использовались шифровальщики LockBit 3 Black и Mimic. Средняя сумма выкупа превысила 50 млн рублей, а минимальные требования для малого бизнеса составляли 100 тыс. рублей. Наибольшее количество атак пришлось на строительные, фармацевтические и IT-компании. Прогосударственные хакерские группировки, число которых выросло до 27 в 2024 году (по сравнению с 14 в 2023 году), всё чаще становятся ключевыми инициаторами кибератак. Они используют методы, характерные для спецслужб, и нацеливаются на государственные учреждения, научные институты, промышленные предприятия и объекты критической инфраструктуры страны. Главными целями таких атак остаются шпионаж и диверсии. Аналитики предупреждают, что в 2025 году рост числа утечек данных и кибератак продолжится. Угрозы будут усиливаться за счёт развития технологий, включая ИИ, который начнёт использоваться для создания более изощрённых методов хакерских атак, массового фишинга и поиска уязвимостей в информационных системах. Для противодействия этим вызовам потребуется объединение усилий бизнеса, государства и экспертов. Только системный подход позволит предотвратить дальнейшие репутационные и финансовые потери. Интерпол арестовал более 5500 подозреваемых в киберпреступлениях и онлайн-мошенничестве

03.12.2024 [14:20],

Дмитрий Федоров

Международная операция Haechi V, проводимая Интерполом с июля по ноябрь 2024 года, завершилась арестом более чем 5500 подозреваемых в киберпреступлениях, в том числе инвестиционных аферах, компрометации электронной почты и вымогательствах. В ходе операции было изъято свыше $400 млн как в криптовалюте, так и в фиатных деньгах. Кроме того, правоохранительным органам удалось ликвидировать крупнейшую сеть телефонных мошенников, ущерб от деятельности которой составил $1,1 млрд.

Источник изображений: Interpol В операции приняли участие правоохранительные органы из 40 стран, включая США, Канаду и Китай. Финансирование операции обеспечивалось правительством Южной Кореи. Главными задачами стали не только выявление и задержание преступников, но и возврат похищенных активов. В ходе одной из крупнейших операций полиция Южной Кореи и Китая ликвидировала китайский синдикат телефонных мошенников. Преступники звонили жертвам, представляясь сотрудниками полиции и убеждали перевести деньги на «безопасные» счета, ссылаясь на мнимые уголовные обвинения. Для усиления доверия использовались поддельные удостоверения личности и ордера на арест. По данным следствия, в сеть мошенников попало около 1 900 жертв, что привело к финансовым потерям на сумму $1,1 млрд. В рамках операции были арестованы 27 подозреваемых, 19 из которых предстали перед судом.  Разоблачение схем компрометации деловой электронной почты стало ещё одной важной частью операции. Преступники проникали в корпоративные почтовые аккаунты и рассылали фейковые просьбы на перевод средств от имени руководства компании. В одном из таких случаев фирма из Сингапура перевела $42,3 млн на счёт подставного поставщика. Однако благодаря оперативным действиям Интерпола удалось перехватить $39,3 млн и задержать семерых подозреваемых. Дополнительно были возвращены ещё $2,6 млн, которые были переведены мошенниками из Восточного Тимора в Индонезию. Интернет позволяет преступникам эффективно скрывать следы своей деятельности и перемещать финансовые средства между странами, оставаясь вне досягаемости правоохранительных органов. Интерпол в рамках операции Haechi V добился значительных успехов в упрощении взаимодействия между различными юрисдикциями. Благодаря оперативному обмену информацией и унификации процедур стало возможным не только задержание преступников, но и эффективная блокировка их активов.  Итоги операции Haechi V впечатляют. За пять месяцев были арестованы более чем 5500 подозреваемых, а число раскрытых дел достигло 8309 — это почти в два раза больше, чем в ходе предыдущих операций за 4 года. Это подчёркивает важность международной кооперации в борьбе с киберпреступлениями, а также необходимость дальнейшего развития взаимодействия между странами. США будут судить российского хакера за вымогательство миллионов долларов с помощью вируса Phobos

19.11.2024 [20:32],

Сергей Сурабекянц

Вчера стало известно, что 42-летний Евгений Птицын был экстрадирован из Южной Кореи, чтобы предстать перед федеральным судом Мэриленда. Он обвиняется в администрировании масштабной операции по вымогательству при помощи вредоносной программы Phobos. Утверждается, что организованные Птицыным кибератаки нанесли ущерб в размере не менее $16 млн. Жертвами киберпреступника стали более тысячи государственных организаций и частных лиц по всему миру.

Источник изображения: pexels.com Согласно недавно опубликованному обвинительному заключению, среди жертв киберпреступника — консалтинговая компания и несколько поставщиков медицинских услуг из Мэриленда, профсоюз правоохранительных органов из Нью-Йорка, подрядчик Министерства обороны США и Министерства энергетики США из Иллинойса, и детская больница из Северной Каролины. Обвинение считает, что Птицын присоединился к киберпреступникам ещё в 2020 году и с тех пор активно участвовал в разработке и распространении вируса. Также они рекламировали программу-вымогатель Phobos на форумах по киберпреступности. Неназванные компании, перечисленные в обвинительном заключении, заплатили выкупы в размере от $12 000 до $300 000, чтобы получить ключ для восстановления доступа к зашифрованным вирусом-вымогателем файлам. Обвинение подтверждает причастность Птицына тем, что средства за дешифровку переводились на криптовалютный кошелёк «во владении и под контролем Птицына». Птицыну предъявлены обвинения в сговоре с целью мошенничества и преступлениях с использованием электронных средств связи, сговоре с целью совершения компьютерного мошенничества и злоупотребления, а также в многочисленных случаях преднамеренного повреждения защищённых компьютеров и вымогательства. В случае признания виновным ему грозят десятилетия тюремного заключения. «Евгений Птицын вымогал миллионы долларов выкупа у тысяч жертв и теперь предстаёт перед правосудием в Соединённых Штатах благодаря упорной работе и изобретательности правоохранительных органов по всему миру — от Республики Корея до Японии, Европы и, наконец, Балтимора, штат Мэриленд», — заявила заместитель генерального прокурора США Лиза Монако (Lisa Monaco). Известно, что другие киберпреступные группы, включая 8Base, также использовали программу-вымогатель Phobos в своих атаках. Данные всех россиян уже утекли в даркнет, заявил глава «Ростелекома»

19.11.2024 [16:34],

Дмитрий Федоров

Персональные данные всех россиян уже утекли в Сеть и находятся в даркнете, сообщил глава «Ростелекома» Михаил Осеевский на конференции «Безопасность клиента на первом месте». По его словам, злоумышленники собрали масштабные базы данных, содержащие подробные сведения о каждом гражданине РФ. Такое положение дел свидетельствует об актуальности защиты личной информации.

Источник изображения: KeepCoding / Unsplash Схожее мнение ранее выразил Владимир Дрюков, глава центра противодействия кибератакам Solar JSOC компании «Солар». По его сведениям, у хакеров уже имеется база данных, охватывающая почти всё население России. Её формирование стало возможным благодаря многочисленным утечкам, случившимся за прошедшие годы. Такие сведения активно используются злоумышленниками для целенаправленных кибератак, рассылки фишинговых писем и шантажа, что создаёт серьёзные угрозы как для граждан, так и для организаций. В октябре текущего года издание «Ведомости» сообщало, что за 9 месяцев на теневых интернет-форумах и в Telegram-каналах было выложено 210 баз данных со сведениями клиентов российских компаний. По информации F.A.C.C.T., в общей сложности было скомпрометировано 250,5 млн строк информации, что на 7,76 % больше по сравнению с аналогичным периодом прошлого года. Как отмечают эксперты, злоумышленников особенно интересуют базы данных, содержащие ФИО, паспортные данные, даты рождения, номера телефонов, IP-адреса, пароли, места работы, адреса проживания и электронной почты россиян. Эксперты подчёркивают, что одной из причин увеличения числа утечек данных является недостаточное внимание компаний к модернизации систем защиты. Использование устаревших технологий, слабых протоколов шифрования и отсутствие строгого контроля доступа к чувствительной информации способствуют росту числа кибератак. Россияне ежедневно 2 млн раз пытаются зайти на мошеннические сайты

18.11.2024 [12:08],

Дмитрий Федоров

Каждый день российские интернет-пользователи совершают около 2 млн попыток перехода на фишинговые сайты, причём 83 % из них приходится на смартфоны. За первые 10 месяцев 2024 года «Яндекс Браузер» предотвратил более 437 млн таких переходов благодаря встроенной нейросети, которая в режиме реального времени анализирует сайты на наличие вредоносного контента. Однако растущая сложность киберугроз указывает на необходимость дальнейшего совершенствования технологий кибербезопасности.

Источник изображений: cliff1126 / Pixabay Согласно статистике «Яндекс Браузера», за период с января по октябрь 2024 года было заблокировано свыше 437 млн попыток перехода пользователей на фишинговые ресурсы. Этот впечатляющий результат стал возможным благодаря внедрению в браузер встроенной нейросети, которая оперативно проверяет каждую посещаемую страницу, сопоставляя её с регулярно обновляемой базой данных сервиса. В этой базе содержится более 600 000 фишинговых и других опасных сайтов. Наиболее часто россияне переходили на веб-сайты с треш-новостями (32 %), поддельные инвестиционные платформы (20 %) и ресурсы, имитирующие популярные мессенджеры и социальные сети (12 %). Мошенники создают точные копии известных веб-сайтов, изменяя лишь одну букву или символ в адресе ресурса, что делает подделку практически неотличимой от оригинала для невнимательного интернет-пользователя. Чаще всего злоумышленники создают поддельные веб-сайты, имитирующие предложения товаров и услуг, сбор средств, выгодные инвестиции, а также платформы для участия в лотереях и розыгрышах. Особую популярность у мошенников приобрели страницы, содержащие ложную информацию о компенсациях для населения, и сайты знакомств, где пользователям предлагается оплатить несуществующие подписки или услуги. Таким образом, злоумышленники получают доступ к персональным данным пользователей, их банковской информации и аккаунтам в социальных сетях, с целью дальнейшего шантажа жертвы или оформления займов.  С начала 2024 года Роскомнадзор, основываясь на решениях судов и требованиях Генеральной прокуратуры, удалил или заблокировал более 58 000 фишинговых сайтов. Для сравнения: в 2023 году было заблокировано 43 100 ресурсов, в 2022 году — 13 800, а в 2021 году — всего 3 100. Такой взрывной рост числа блокировок обусловлен активным использованием программы «Антифишинг», запущенной Минцифры в июне 2022 года. За время её работы было заблокировано около 215 000 вредоносных ресурсов, среди которых преобладают всё те же поддельные инвестиционные площадки, интернет-магазины, банковские ресурсы, соцсети и мессенджеры, сервисы онлайн-бронирования, а также поддельные сайты государственных органов. Изощрённость кибератак не ограничивается лишь фантазией злоумышленников. Современные технологии, включая ИИ, активно используются киберпреступниками для повышения эффективности своих преступных действий. Одним из наиболее тревожных трендов является deepfake-фишинг, когда мошенники создают поддельные аудио- и видеоматериалы, имитирующие голоса и образы доверенных лиц жертвы. Это позволяет им обманом получать доступ к конфиденциальной информации и финансовым ресурсам интернет-пользователей. Мобильные устройства россиян становятся главной целью фишинговых атак. Мошеннические сайты оптимизированы под смартфоны и планшеты, а при открытии на компьютере их интерфейс часто искажается, а изображения и формы смещаются. Злоумышленники активно используют рекламу внутри мобильных приложений — от игр до программ для просмотра файлов — для распространения своих вредоносных ссылок. Экономический ущерб от фишинговых атак и других видов интернет-мошенничества продолжает неуклонно расти. По данным «Сбера», в 2024 году потери российской экономики могут достичь 1 трлн руб., из которых 250 млрд руб. приходится на утечки персональных данных и мошеннические звонки. Аналитики отмечают, что около 3,5 млрд записей с персональными данными находятся в открытом доступе, затрагивая примерно 90 % взрослого населения России. При этом лишь 2 % утечек связаны с кредитными организациями, которые обеспечивают высокий уровень кибербезопасности, в то время как основными источниками проблем остаются интернет-магазины, маркетплейсы и медицинские учреждения. Количество кибератак на российские банки за год выросло в два раза

07.11.2024 [15:57],

Дмитрий Федоров

Количество кибератак на финансовый сектор России в 2024 году увеличилось более чем в два раза по сравнению с прошлым годом. Как сообщает компания RED Security, за первые 10 месяцев текущего года её специалисты зафиксировали почти 17 000 атак на банки. Финансовая отрасль занимает третье место по числу кибератак, уступая первенство промышленности и IT-сектору, которые расположились на первом и втором местах соответственно. По мнению экспертов, такая динамика свидетельствует о возрастающем интересе киберпреступников к банковской сфере.

Источник изображения: geralt / Pixabay Одним из самых распространённых методов кибератак в 2024 году стал целевой фишинг, направленный против сотрудников банков. Злоумышленники используют ИИ, чтобы создавать более убедительные фишинговые сообщения, что делает их распознавание на ранней стадии сложной задачей. По прогнозам RED Security, в будущем банки начнут активно применять ИИ в целях защиты, чтобы своевременно выявлять угрозы и мониторить сетевую активность. Резкий рост числа атак на финансовые учреждения подтверждают и другие компании, работающие в сфере кибербезопасности. По информации Центра мониторинга кибербезопасности «Лаборатории Касперского», пик активности злоумышленников пришёлся на август 2024 года, когда число атак почти вдвое превысило аналогичный показатель прошлого года. В октябре также наблюдался рост инцидентов: количество атак увеличилось на 17 % по сравнению с октябрём 2023 года, что подчёркивает тревожную тенденцию. Кибератаки на банки подвержены сезонным колебаниям, и летом их число традиционно возрастает. Как пояснил Сергей Солдатов, руководитель Центра мониторинга кибербезопасности «Лаборатории Касперского», финансовая сфера остаётся привлекательной мишенью для преступников благодаря высокому потенциальному ущербу, который они могут нанести. В то же время банки обладают серьёзными механизмами защиты, что вынуждает хакеров прибегать к всё более сложным тактикам и технологиям. Согласно данным Центрального банка России, в 2024 году основные векторы атак на финансовые организации остаются почти неизменными по сравнению с прошлым годом. Наиболее частыми являются DDoS-атаки, эксплуатация уязвимостей, атаки через скомпрометированную инфраструктуру подрядчиков и перебор паролей для компрометации аккаунтов сотрудников и клиентов. По словам представителя Центробанка, преступники продолжают совершенствовать свои тактики, стремясь обходить системы безопасности и снижать заметность атак. По мнению аналитиков, рост числа атак напрямую связан с повышением профессионализма хакеров, которые обладают глубокими знаниями IT-инфраструктуры банков и хорошо понимают бизнес-процессы финансовых учреждений. Представитель Россельхозбанка отмечает, что в последние годы возросла политическая мотивация многих атак, что делает сектор финансовых услуг ещё более уязвимым перед киберугрозами.

Источник изображения: Positive Technologies Среднее число атак на банки остаётся стабильно высоким последние два года, однако кардинально новых методов злоумышленники пока не применяют, сообщает Алексей Плешков, заместитель начальника департамента защиты информации Газпромбанка. Особый интерес хакеры проявляют к компонентам банковской инфраструктуры, которые доступны из интернета. Также приобретают популярность так называемые «атаки на цепочки поставок», направленные на проникновение через доверенных партнёров. Ещё одним из наиболее распространённых видов атак стал http-флуд, когда злоумышленники имитируют легитимный трафик, что значительно усложняет процесс его выявления. Руслан Ложкин, директор департамента кибербезопасности «Абсолют банка», отмечает, что для успешного противодействия подобным атакам требуется умение различать настоящий пользовательский трафик. К тому же растёт интерес преступников к методам социальной инженерии через мессенджеры, что создаёт дополнительные риски для безопасности банков. RED Security подчёркивает, что финансовый сектор привлекателен как для «классических» киберпреступников, так и для политически мотивированных хактивистов. Успешные атаки на процессинговые системы банков позволяют преступникам выводить средства на свои счета, а компрометация даже небольшой части клиентских данных может привести к резонансным материалам в СМИ, нанося серьёзный ущерб репутации финансовой организации. Согласно данным RED Security, финансовый сектор занимает второе место по числу высококритичных инцидентов, уступая только промышленности. К таким инцидентам относятся целенаправленные атаки на ключевые банковские системы, включая атаки через подрядчиков, попытки кражи конфиденциальных данных и дестабилизации бизнес-процессов. С начала 2024 года в финансовом секторе зафиксировано более 3 000 подобных инцидентов. Согласно отчёту аналитического отдела компании Servicepipe, количество атак с использованием ботов в 2024 году увеличилось на 20 % по сравнению с аналогичным периодом прошлого года. В отличие от 2023 года, когда большая часть атак была направлена на крупные кредитные организации, в этом году злоумышленники сосредоточили свои усилия на микрофинансовых компаниях, которые зачастую менее защищены от угроз, исходящих от ботов. Число кибермошенников в Telegram сократилось после задержания Дурова

01.11.2024 [17:53],

Владимир Мироненко

Число злоумышленников, использующих в Telegram схему онлайн-мошенничества «Мамонт», и их выручка заметно снизились после того, как гендиректор Telegram Павел Дуров заявил в своём аккаунте вслед за задержанием во Франции, что компания готова предоставлять по обоснованному запросу соответствующим органам IP-адреса и номера телефонов тех, кто нарушает правила использования сервиса.

Источник изображения: TheDigitalArtist/Pixabay Об этом сообщил ресурс Forbes со ссылкой на данные разработчика технологий для борьбы с киберпреступлениями F.A.C.C.T. За четыре недели после публикации поста Дурова доходы 70 % злоумышленников, использующих упомянутую схему, сократились в среднем на 22 % — с 58 млн до 45 млн рублей, сообщили в F.A.C.C.T. Спаду также способствовало то, что платформа CryptoBot начала блокировать счета злоумышленников, использовавших её для вывода средств. Схема «Мамонт» заключается в хищении данных банковских карт и денег при оплате фиктивной покупки. F.A.C.C.T. известно о 16 активно действующих крупных группировках, работающих по этой схеме в России и СНГ, в которых задействованы свыше 20 000 человек. С июля 2023-го по июнь 2024-го с помощью схемы «Мамонт» преступниками было похищено более 1,2 млрд рублей. А с начала 2021 года общий ущерб по этой схеме превысил во всех странах 8,6 млрд рублей, сообщили в F.A.C.C.T. Для поиска жертв злоумышленниками обычно используются доски объявлений, и иногда — сайты знакомств и социальные сети, как в схеме FakeDate («Антикино»). В этом случае потенциальным жертвам предлагают от имени девушек пойти с ними в кино, и для этого приобрести «последний оставшийся билет» по ссылке, ведущей на фишинговый сайт. Дуров заявил, что считает «ошибочным подходом» предъявление обвинений мессенджеру в преступлениях, которые совершают третьи лица с его помощью, но пообещал улучшить работу Telegram по борьбе с правонарушителями, которые злоупотребляют внутренним поиском мессенджера. В России учетверилось число DDoS-атак в 2024 году, но они стали менее мощными

22.10.2024 [15:39],

Дмитрий Федоров

В России количество DDoS-атак в III квартале 2024 года увеличилось на беспрецедентные 319 % по сравнению с аналогичным периодом прошлого года, однако их пиковая интенсивность снизилась с 675 Гбит/с до 446 Гбит/с. К 2030 году правительство планирует увеличить пропускную способность технических средств противодействия угрозам (ТСПУ) до 725,6 Тбит/с. Эксперты предупреждают, что требуются более комплексные решения. Простое расширение каналов передачи данных может быть недостаточным для эффективной защиты от кибератак.

Источник изображения: cliff1126 / Pixabay Согласно исследованию Qrator Labs, которое охватило более 1000 компаний из разных секторов экономики, прирост DDoS-атак был отмечен на всех уровнях: на сетевом и транспортном уровнях увеличение составило 80 %, а на уровне приложений (веб-серверов) — 70 %. DDoS-атаки представляют собой одну из наиболее серьёзных угроз стабильности ИТ-инфраструктуры. 14 октября 2024 года Роскомнадзор сообщил о мощной зарубежной кибератаке, направленной на системы отечественных операторов связи. Её пиковая интенсивность достигала 1,73 Тбит/с. В ответ на подобные инциденты правительство намерено к 2030 году увеличить пропускную способность ТСПУ до 725,6 Тбит/с. В настоящее время этот показатель составляет 329 Тбит/с, а к 2025 году должен достигнуть 378,4 Тбит/с. Важно отметить, что Роскомнадзор уже несколько лет занимается подключением компаний к системе для защиты от подобных угроз, продолжая развивать российскую инфраструктуру кибербезопасности. Несмотря на значительное увеличение пропускной способности ТСПУ, эксперты предупреждают, что пропускная способность может оказаться недостаточной для эффективной фильтрации трафика при высоких нагрузках, характерных для сетевых атак. В случае превышения допустимой нагрузки оборудование может работать некорректно и даже привести к отказу в работе каналов передачи данных. Для операторов связи и интернет-провайдеров, активно внедряющих такие системы, это представляет серьёзную угрозу для стабильности их сетей. Евгений Фёдоров, руководитель продуктового направления компании Innostage, подчеркнул, что для эффективной борьбы с DDoS-атаками требуется комплексный подход: от фильтрации трафика на уровне провайдеров до внедрения решений на уровне инфраструктуры. ТСПУ способны фильтровать аномальный трафик, однако злоумышленники быстро адаптируются к новым методам защиты. «Это можно сравнить с расширением автодорог: чем больше полоса пропускной способности, тем больше машин — пакетов данных, которые смогут пройти», — отметил эксперт. Без интеллектуальной маршрутизации и фильтрации трафика безопасность сети останется под угрозой. |