|

Опрос

|

реклама

Быстрый переход

Хакеры стали уделять больше внимания взлому менеджеров паролей

12.02.2025 [16:46],

Павел Котов

В попытках взлома учётных записей киберпреступники всё чаще нацеливаются на менеджеры паролей — ПО этого типа является объектом для четверти всех вредоносов, сообщили эксперты по кибербезопасности из компании Picus Security.

Источник изображения: Kevin Ku / unsplash.com Picus Security подробно изложила свои выводы в недавно выпущенном докладе Red Report 2025, основанном на глубоком анализе более миллиона вариантов вредоносных программ, собранных в прошлом году. Четверть вредоносов (25 %) предназначены для кражи учётных данных из хранилищ паролей, и это трёхкратный рост по сравнению с показателями предыдущего года. «Кража учётных впервые вошла в десятку наиболее распространённых методов в базе MITRE ATT&CK Framework. Доклад показывает, что на эти десять распространённых методов пришлись 93 % всей вредоносной активности в 2024 году», — рассказали в Picus Security. Для кражи паролей хакеры прибегают к различным изощрённым средствам: извлекают данные из оперативной памяти и реестра, компрометируют локальные и облачные хранилища. Атаки растут в объёме и становятся сложнее, а вредоносное ПО отличается повышенной скрытностью, настойчивостью и автоматизированными механизмами работы. Большинство образцов такого ПО включает «более десятка вредоносных действий, призванных обойти защиту, повысить привилегии и извлечь данные». Менеджеры паролей — программы, предназначенные для генерации, безопасного хранения и автоматического ввода паролей для сайтов и приложений. Они избавляют пользователя от необходимости запоминать их и считаются основой для гигиены в области кибербезопасности. Браузер Google Chrome научился сам менять скомпрометированные пароли на сайтах

11.02.2025 [15:23],

Павел Котов

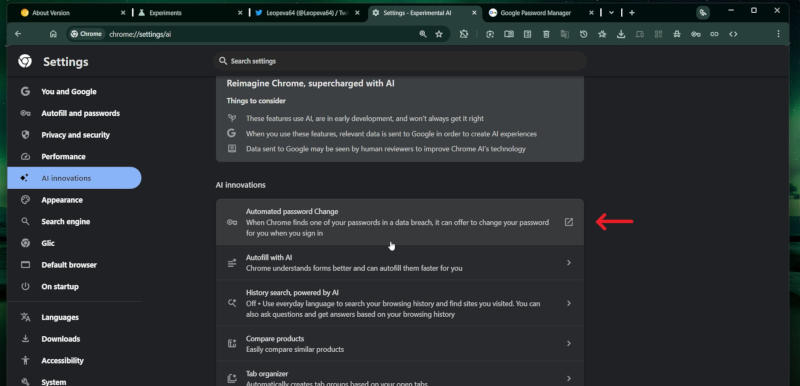

В браузере Google Chrome появилась основанная на искусственном интеллекте функция автоматической смены скомпрометированных паролей на сайтах — пока она доступна только в тестовых сборках на канале Canary.

Источник изображения: Rubaitul Azad / unsplash.com Когда браузер обнаруживает, что пользователь пытается воспользоваться скомпрометированным паролем, он выводит предупреждение и предлагает изменить этот пароль. Если пользователь соглашается, браузер самостоятельно генерирует надёжный пароль, самостоятельно изменяет его на этом сайте и сохраняет в менеджере. Включить эту возможность можно в разделе «Экспериментальные ИИ-функции» (chrome://settings/ai) в настройках браузера.

Источник изображения: x.com/Leopeva64 Приватность обеспечивается за счёт сверки хэш-префикса на стороне пользователя; ни сами пароли, ни их полные хэши на внешние ресурсы не передаются. Алгоритмы ИИ в новой функции применяются для автоматической смены паролей на сайтах: система самостоятельно заполняет и отправляет необходимые для этого формы, и пароль меняется на новый. Около пяти лет назад в Chrome появилась проверка компрометации паролей, которые сохранены в менеджере — она основана на поиске по базе скомпрометированных аккаунтов. Google не раскрывает размер базы данных, которую использует — в одной из известных крупных баз содержится информация о 15 млрд учётных записей. Россияне стали массово отказываться от паролей для интернет-сервисов

16.01.2025 [14:45],

Владимир Мироненко

Всё больше россиян переходит на авторизацию в интернет-сервисах без паролей, отметил ресурс Forbes. По данным VK, в 2024 году число пользователей сервисов компании, предпочитающих беспарольные способы авторизации, включая вход по одноразовому коду, QR-коду, по лицу или же отпечатку пальца, выросло год к году на 30 % до 50 млн. Это составляет порядка 40 % всей аудитории VK ID, увеличившейся за год на 10 % до 126 млн человек.

Источник изображения: Towfiqu barbhuiya/unsplash.com Также выросло число пользователей VK ID, применяющих второй фактор авторизации — на 22 % за год, превысив 21 млн человек. Кроме того, более 20 тыс. партнёров компании интегрировали VK ID в качестве способа авторизации на сайтах и в приложениях. Аналогичная тенденция наблюдается у «Яндекса», сообщившего, что количество пользователей, предпочитающих беспарольные способы входа через «Яндекс ID», выросло в 2024 году в 1,5 раза. В МТС ID по умолчанию используется для входа одноразовый код из SMS, сообщили в компании. Количество зарегистрированных аккаунтов в МТС ID в 2024 году увеличилось на 20 %, превысив 120,6 млн. Как сообщил бизнес-консультант по информационной безопасности Positive Technologies Алексей Лукацкий, несмотря на тренд по переходу на беспарольные способы идентификации, говорить о полном отказе от паролей не приходится, поскольку имеется немало устаревших устройств (например, банкоматы) или технологий (Wi-Fi или Bluetooth), в которых заложена возможность входа только по паролю/PIN-коду. Он также отметил, что вход по биометрии (отпечатку пальца или лицу) нельзя назвать безопасным в долгосрочной перспективе из-за риска утечки баз данных. Руководитель департамента расследований T.Hunter, эксперт рынка НТИ SafeNet (Сейфнет) Игорь Бедеров считает более безопасным способом для входа двухфакторную аутентификацию. А наиболее защищённым на сегодняшний день способом он назвал приложение для аутентификации (генерирует код, который используется в дополнение к электронной почте и паролю для подтверждения личности). «Если использовать специальное приложение, то при перевыпуске SIM-карты злоумышленник не сможет получить личные данные пользователя. А взломать мобильное приложение достаточно сложно. Как раз такие приложения-аутентификаторы и должны в конечном итоге заменить классические методы, приемы двухфакторной аутентификации и подтверждения входа как наиболее надёжные», — считает эксперт. Названы самые популярные пароли в мире — на взлом большинства уходит меньше секунды

14.11.2024 [18:57],

Сергей Сурабекянц

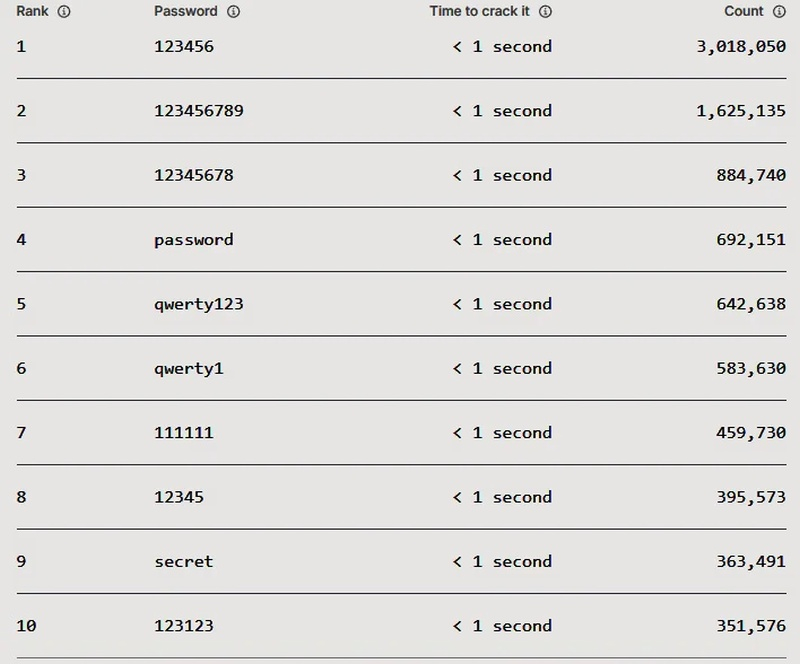

Неужели кто-то ещё использует «123456» для защиты доступа к своей учётной записи? Как ни печально, эта строка цифр по-прежнему возглавляет ежегодный список наиболее используемых паролей, составленный NordPass, заслужив звание «худшего пароля в мире». Шестой ежегодный рейтинг включает список 200 самых распространённых паролей со сведениями о времени, необходимом для взлома каждого из них, и количестве учётных записей, использующих такой пароль.

Источник изображения: unsplash.com Разработчик менеджера паролей NordPass совместно с NordStellar проанализировали базу данных паролей объёмом около 2,5 Тбайт, «извлечённую из различных общедоступных источников», в том числе из даркнета. «Мы проанализировали пароли, украденные вредоносным ПО или раскрытые в результате утечек данных. В большинстве случаев они были украдены с адресами электронной почты, что позволило нам различать корпоративные и личные учётные данные по доменному имени», — пояснили исследователи в своём блоге.

Источник изображения: nordpass.com/most-common-passwords-list Мировой рекордсмен среди паролей, строка «123456» была обнаружена в более чем 3 миллионах учётных записей. Для взлома такого пароля требуется меньше секунды, как, собственно, и для большинства других в списке. Второе и третье места заняли «123456789» и «12345678» соответственно. Некоторые из паролей, вошедших в список, требуют больше времени для взлома — могут потребоваться минуты, часы или даже дни. Например, «g_czechout» занимает 157-е место и на его взлом понадобится 12 дней. Независимо от требующегося для вскрытия пароля времени, использовать пароли из этого списка не следует. Это кажется очевидным, но множество людей продолжают это делать. Одна из основных причин — элементарное удобство, поскольку простой пароль запомнить легче, чем сложный. Очень часто столь примитивные пароли применяются при создании учётной записи для однократного входа на сайт, требующий регистрации. Google упростит работу с менеджерами паролей в Chrome для Android

18.10.2024 [18:25],

Владимир Фетисов

В следующем месяце Google выпустит обновление для Android-версии Chrome, чтобы существенно улучшить работу менеджеров паролей в своём интернет-обозревателе. После его установки будет улучшена совместимость со сторонними менеджерами паролей, такими как 1Password, Dashlane и другими.

Источник изображения: AS Photograpy/Pixabay В браузере Chrome есть собственный менеджер паролей, который можно использовать для хранения конфиденциальных данных и автозаполнения форм авторизации на сайтах. Однако в сравнении с некоторыми аналогами от сторонних разработчиков он выглядит не слишком удобным. Функция автозаполнения использует режим совместимости внутри Chrome, из-за чего использование сторонних менеджеров может приводит к зависаниям. На iOS аналогичная интеграция в Safari выглядит более удачной. Google признаёт, что в нынешнем виде в Android-версии Chrome может возникать прерывистая прокрутка страниц и дублирование данных от собственного менеджера паролей и сторонних аналогов. «С этими предстоящими изменениями Chrome на Android позволит сторонним сервисам осуществлять автозаполнение форм, что сделает процесс взаимодействие с браузером более простым и плавным», — рассказал представитель Google. Тестирование этого нововведения начнётся в Chrome 131 и более поздних версиях обозревателя. После выбора стороннего менеджера паролей в качестве предпочтительной службы автозаполнения потребуется активировать соответствующую опцию на странице экспериментальных функций в Chrome. Все пользователи смогут оценить нововведение 12 ноября, когда Google выпустит стабильную версию Chrome 131. Концепция изменилась: пароли из наборов случайных символов больше не считаются хорошими

05.10.2024 [10:21],

Анжелла Марина

Использование сложных паролей с комбинацией различных типов символов и регулярная смена паролей признана Национальным институтом стандартов и технологий США (NIST) малоэффективной практикой, сообщает Forbes. Хакеры легко взламывают такие пароли. NIST опубликовал новые рекомендации для пользователей и компаний в рамках второго публичного документа NIST SP 800-63-4 по цифровой идентификации.

Источник изображения: Copilot Многие годы считалось, что для надёжности пароли должны быть максимально сложными, включать заглавные и строчные буквы, цифры и специальные символы. Предполагалось, что такие пароли будет сложнее угадать или взломать с помощью специальных программ. Однако со временем эксперты пришли к выводу, что чрезмерная сложность паролей приводит к обратному эффекту. Согласно новому руководству, NIST больше не настаивает на соблюдении строгих правил, касающихся сложности паролей, а вместо этого рекомендует делать их длиннее. Причин для этого оказалось несколько. Во-первых, как показали исследования, пользователям сложно запоминать сложные пароли, что часто приводит к тому, что они начинают использовать один и тот же пароль на разных сайтах или придумывают слишком простую комбинацию символов, лишь бы соответствовать минимальным требованиям. Примером может служить пароль вроде «P@ssw0rd123», который технически соответствует сложным условиям, но легко поддаётся угадыванию. Во-вторых, требование менять пароли каждые 60-90 дней, которое ранее было распространённой практикой во многих организациях, также больше не рекомендуется. Это требование часто только ухудшало ситуацию, так как приводило к созданию менее надёжных паролей из-за необходимости их частой смены. NIST рекомендует отказаться от сложных паролей в пользу длинных и простых, и объясняет почему. Сила пароля часто измеряется понятием энтропии — количеством непредсказуемой комбинации символов. Чем выше энтропия, тем сложнее злоумышленникам взломать пароль методом подбора. Хотя сложность пароля может увеличивать энтропию, длина пароля на основе простых символов, как выяснилось, играет гораздо более важную роль. NIST предлагает использовать длинные пароли, которые легко запомнить, в частности, фразы из нескольких простых слов. Например, пароль в форме фразы «bigdogsmallratfastcatpurplehatjellobat» будет как безопасным, так и удобным для пользователя, хорошо знающим английский язык. Такой пароль сочетает в себе высокую энтропию и лёгкость использования, что помогает избежать небезопасных привычек, таких как записывание паролей или повторное их использование. Хотя современные технологии значительно упростили взлом коротких, но сложных паролей, тем не менее даже самые продвинутые алгоритмы сталкиваются с трудностями при попытке взлома длинных паролей из-за огромного числа возможных комбинаций. В качестве недавнего примера можно привести изменение пароля мэра Нью-Йорка Эрика Адамса (Eric Adams). Он заменил свой четырёхзначный код на шестизначный на личном смартфоне перед тем, как передать его правоохранительным органам. Это изменение увеличило количество возможных комбинаций подбора символов с 10 тысяч до 1 миллиона. На сегодняшний день NIST рекомендует компаниям разрешить пользователям создавать пароли длиной до 64 символов. Такой длинный пароль, даже если он состоит только из строчных букв и знакомых слов, будет чрезвычайно сложен для взлома. А если добавить к нему заглавные буквы и символы, взлом такого пароля станет практически невозможным. Таким образом, в новых рекомендациях NIST сделал акцент на длину пароля как на главный фактор его безопасности. Google вводит кроссплатформенную синхронизацию ключей доступа с помощью PIN-кодов

19.09.2024 [22:57],

Анжелла Марина

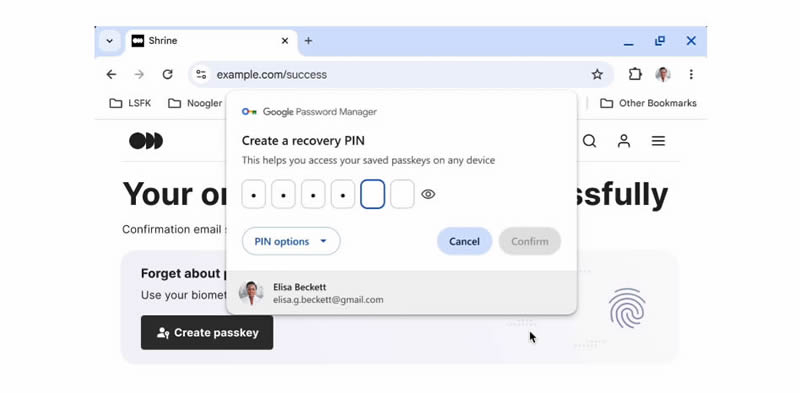

Компания Google представила безопасную синхронизацию ключей доступа (passkeys) с расширенной поддержкой различных платформ. Помимо устройств Android теперь можно сохранять ключи доступа в Google Password Manager из Windows, macOS, Linux и Android с помощью PIN-кода.

Источник изображения: Copilot Одним из главных нововведений, пишет The Verge, стала упрощённая синхронизация ключей доступа между различными устройствами. Ранее для их использования на других платформах требовалось сканирование QR-кода. Теперь этот процесс заменён вводом PIN-кода, что должно значительно упростить сохранение и использование паролей на устройствах, отличных от Android. «Сегодня мы выпускаем обновления, которые ещё больше упростят использование ключей доступа на ваших устройствах. Теперь вы можете сохранять их в Google Password Manager из Windows, macOS, Linux и Android, а также ChromeOS в бета-версии. После сохранения ключи доступа автоматически синхронизируются на всех устройствах, что делает вход в систему таким же простым, как сканирование отпечатка пальца», — говорится в блоге Google.

Источник изображения: Google Новый PIN-код не только делает процесс аутентификации более удобным, но и сохраняет высокий уровень безопасности. Ключи доступа по-прежнему защищены сквозным шифрованием, что гарантирует их недоступность даже для Google. Чтобы их использовать на новом устройстве пользователю достаточно будет разблокировать экран своего Android-устройства или ввести PIN-код для Google Password Manager. Ожидается, что технология PIN-кодов позволит забыть о сложных паролях и сосредоточиться на более простых, но безопасных методах аутентификации. В компании отмечают, что уже с сегодняшнего дня можно создавать пароли для популярных сайтов и приложений, таких как Google, Amazon, PayPal и WhatsApp, так как Google Password Manager встроен в устройства Chrome и Android. В сети опубликована крупнейшая база паролей с 10 млрд уникальных записей

05.07.2024 [19:29],

Владимир Фетисов

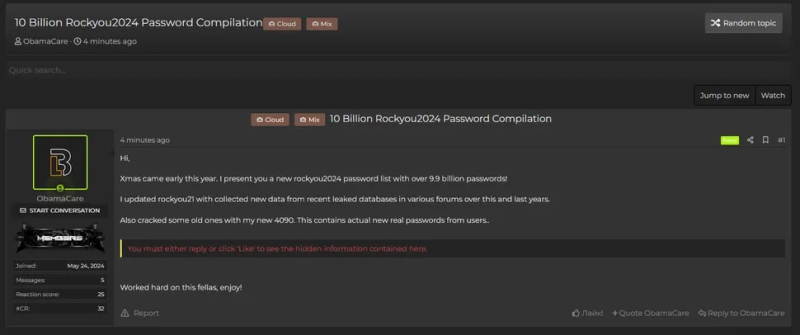

Исследователи из Cybernews обнаружили крупнейшую подборку паролей, состоящую из 9 948 575 739 уникальных комбинаций, хранящихся в открытом виде. Файл с паролями rockyou2024.txt был замечен на одном из хакерских форумов и, по сути, он является желанной целью для злоумышленников, которые используют метод перебора паролей для взлома аккаунтов.

Источник изображения: Shutterstock «По своей сути утечка RockYou2024 представляет собой компиляцию реальных паролей, используемых людьми по всему миру. Раскрытие такого количества паролей существенно повышает риск проведения атак, связанных с подбором паролей», — говорится в сообщении Cybernews. Согласно имеющимся данным, упомянутый файл был опубликован 4 июля пользователем с ником ObamaCare, который с момента регистрации на форуме уже публиковал данные из более ранних утечек. Исследователи отмечают, что база RockYou2024 может быть задействована злоумышленниками для проведения атак методом перебора с целью получения несанкционированного доступа к разным онлайн-аккаунтам, которыми пользуются люди, чьи пароли попали в этот список.

Источник изображения: Cybernews В сообщении сказано, что файл RockYou2024 сформирован на основе нескольких утечек данных, которые произошли за последние два десятилетия. При этом в файл добавлено 1,5 млрд паролей, которые утекли в сеть в период с 2021 по 2024 годы. Эксперты предупреждают, что столь обширная база паролей может использоваться злоумышленниками для проведения разного рода атак, причём в опасности могут оказаться не только онлайн-сервисы, но и промышленное оборудование, камеры видеонаблюдения и др. «Более того, в сочетании с данными из других утечек на хакерских форумах и торговых площадках, которые, например, содержат адреса электронной почты пользователей и другие данные, RockYou2024 может способствовать появлению целого каскада новых утечек данных, случаев финансового мошенничества и краж личной информации», — говорится в сообщении Cybernews. Киберпреступники могут подобрать 45 % паролей менее чем за минуту

20.06.2024 [12:16],

Владимир Фетисов

Специалисты «Лаборатории Касперского» в июне 2024 года проанализировали 193 млн паролей, которые были обнаружены в публичном доступе в даркнете. В результате было установлено, что 45 % из них, или 87 млн паролей, злоумышленники могут подобрать менее чем за минуту.

Источник изображения: Pixabay Большая часть из проанализированных паролей может быть легко скомпрометирована с помощью умных алгоритмов. Для подбора 14 % паролей (27 млн) требуется не более часа, 8 % (15 млн) — не более суток. Отмечается, что умные алгоритмы способны учитывать замену символов, например, «e» на «3», «1» на «!» или «a» на «@», а также знают популярные комбинации вроде «qwerty» или «12345». При этом 23 % паролей оказались достаточно стойкими: на их взлом у злоумышленников ушло бы более года. Отмечается, что 57 % проанализированных паролей содержат существующее словарное слово, а это в значительной степени снижает их устойчивость к взлому. Наиболее часто люди используют в паролях имена, а также некоторые популярные слова, такие как «forever», «hacker», «admin» и «password». Распространены комбинации «qwerty12345» и «12345». «Для подбора паролей злоумышленникам не требуются глубокие знания или дорогостоящее оборудование. Вычислительные мощности можно арендовать в облачных сервисах, для этого не нужны большие бюджеты. Часто для кражи учётных данных киберпреступники используют специальные программы — инфостилеры. По данным исследования нашей команды, за последние пять лет с их помощью были скомпрометированы логины и пароли для входа на 443 тыс. сайтов по всему миру, а в зоне .ru таким же образом были украдены 2,5 млн пар логинов и паролей. Эффективным методом защиты учётных данных от таких атак остаётся использование менеджеров паролей. Такие приложения, во-первых, позволяют создавать наиболее стойкие к взлому, полностью случайные комбинации, а во-вторых обеспечивают их безопасное хранение», — считает Юлия Новикова, руководитель сервиса Kaspersky Digital Footprint Intelligence «Лаборатории Касперского». Apple представила «Пароли» — менеджер паролей, который синхронизирует учётные данные между iOS, iPadOS, macOS и Windows

10.06.2024 [23:43],

Владимир Фетисов

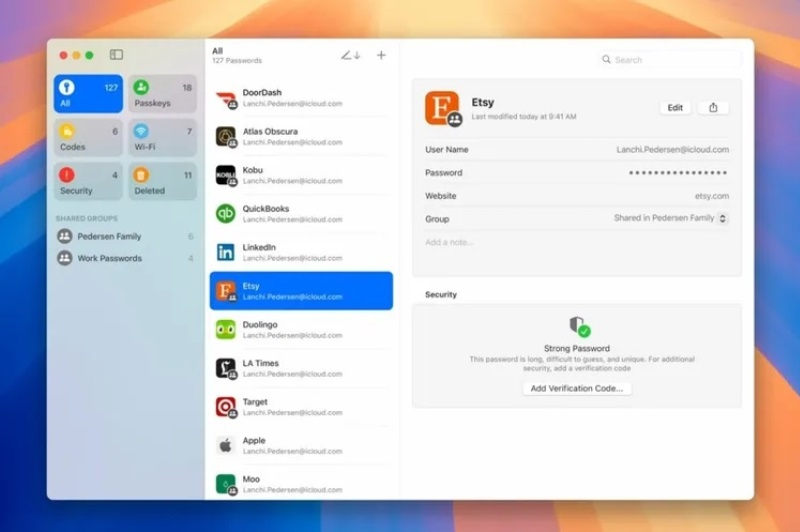

В рамках ежегодно мероприятия WWDC компания Apple анонсировала ряд любопытных новинок, одной из которых стало приложение «Пароли» (Passwords). Данный инструмент расширяет возможности сервиса iCloud Keychain и позволяет синхронизировать учётные данные на большем количестве устройств.

Источник изображения: Apple Приложение «Пароли» будет доступно на различных устройствах Apple, включая гарнитуру смешанной реальности Vision Pro, компьютеры Mac, смартфоны iPhone и планшеты iPad. Приложение также будет доступно на компьютерах с Windows через iCloud для этой ОС. Apple не упомянула, будет ли программный продукт «Пароли» совместим с мобильной ОС Android и браузером Google Chrome. Пользователи смогут хранить и просматривать пароли от сайтов и приложений, разных сетей Wi-Fi в одном месте и делиться учётными данными с доверенными людьми через приложение «Пароли». Одним из главных преимуществ нового продукта Apple может стать более глубокая интеграция с учётными данными от сервисов компании, чем у других аналогов, таких как 1Password или Bitwarden. Кроме того, для многих пользователей, которые обеспокоены вопросами обеспечения конфиденциальности, Apple может оказаться значительно более надёжным поставщиком услуг, чем, например, сервис LastPass, который неоднократно сталкивался с инцидентами, связанными с утечками данных пользователей. Apple выпустит приложение «Пароли» на следующей неделе

07.06.2024 [13:57],

Владимир Фетисов

По сообщениям сетевых источников, компания Apple планирует представить новое приложение под названием «Пароли» (Passwords). Из названия можно понять, что продукт представляет собой менеджер паролей, предназначенный для хранения разных учётных данных. Ожидается, что приложение будет представлено на ежегодной конференции WDC 2024, которая пройдёт на следующей неделе.

Источник изображения: AbsolutVision / Pixabay В настоящее время пользователи устройств Apple могут хранить свои логины и пароли с помощью сервиса iCloud Keychain. Новое приложение «Пароли» будет синхронизироваться аналогичным образом, но данные учётных записей в нём можно будет разделить на категории. По данным источника, это приложение будет доступно на iPhone, iPad, Vision Pro и Windows. Будет ли оно доступно на устройствах с Android, не упоминается. Ожидается, что приложение «Пароли» дебютирует в iOS 18, iPadOS 18 и macOS 15. Пользователи также смогут задействовать новинку для генерации паролей, автозаполнения форм и создания кодов аутентификации, таких как у Google. В дополнение к этому Apple на предстоящем мероприятии анонсирует ряд новых функций, включая инструменты на основе искусственного интеллекта и переработанного голосового помощника Siri. Google позволила делиться паролями с членами семьи

23.05.2024 [17:05],

Павел Котов

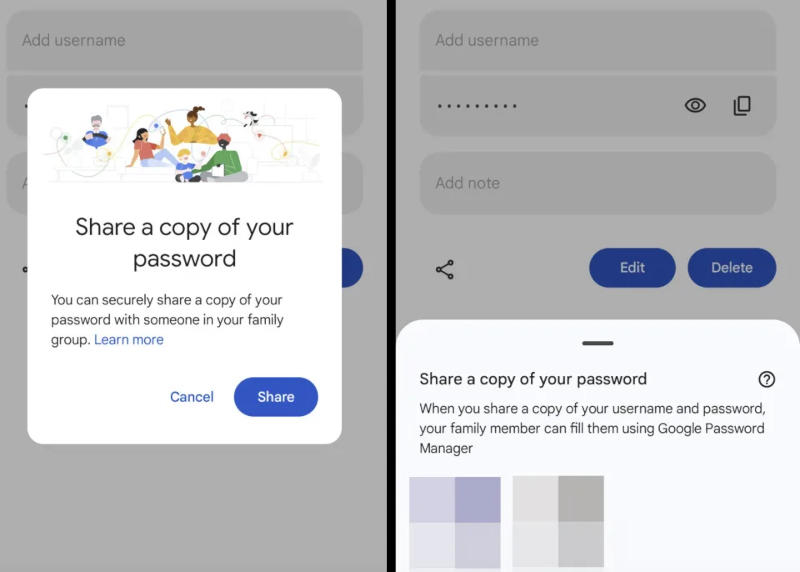

Менеджер паролей Google теперь позволяет делиться паролями с членами семьи, хотя и в ограниченной степени, передаёт Android Authority. Функция доступна только для пользователей, добавленных в одну семейную группу.

Источник изображения: androidauthority.com «Благодаря этой функции вы теперь сможете безопасно делиться паролями со своей семейной группой в „Менеджере паролей“ Google. Когда вы делитесь паролем, члены вашей семьи получают его копию в своём „Менеджере паролей“ Google — готовую к использованию», — гласит описание на странице техподдержки Google. Компания анонсировала эту функцию в феврале 2024 года в рамках «Дня безопасного интернета», но развёрнута она лишь сейчас, с обновлением Google Play Services v24.20 от мая 2024 года. Совместное использование паролей строго ограничивается членами семейной группы. Чтобы воспользоваться этой функцией, необходимо создать семейную группу и добавить участников, которые смогут ей пользоваться. В настольной версии она пока не включена, уточняет Android Authority. Google привела пару примеров, когда функция совместного использования паролей может оказаться полезной. Она пригодится, если два члена семьи пользуются доступом к системе детского сада через одну учётную запись, или когда ребёнок открывает доступ к своим школьным заданиям лишь одному из родителей. Google похвалилась, что пользователи активно переходят на Passkey вместо традиционных паролей

02.05.2024 [19:52],

Сергей Сурабекянц

Ключи доступа (Passkey) полностью заменяют пароли. Они позволяют отказаться от придумывания и запоминания сложных последовательностей символов. Этот подход основан на аутентификации на основе устройства, что делает вход в систему более быстрым и безопасным. По данным Google, более 400 млн учётных записей Google (из 1,5 миллиардов с 2018 года) использовали ключи доступа с момента их развёртывания, совершив более миллиарда аутентификаций.

Источник изображения: Pixabay Технология Passkey базируется на криптографии с открытым ключом. При регистрации создаётся пара ключей шифрования — секретный и публичный (закрытый и открытый). Зашифрованную при помощи открытого ключа информацию можно расшифровать лишь при помощи закрытого. Секретный ключ остаётся на устройстве пользователя, а публичный отправляется сервису. В дальнейшем между сервисом и устройством пользователя происходит обмен информацией по шифрованному каналу, где пользователь может безопасно подтвердить свою личность при помощи биометрических датчиков своего устройства. Google утверждает, что большинство пользователей находят ключи доступа более простыми в использовании, чем пароли, отмечая, что «с момента запуска passkeys оказались более быстрыми, чем пароли, поскольку они требуют от пользователей только простой разблокировки своего устройства с помощью отпечатка пальца, сканирования лица или PIN-кода». Однако многие люди сталкиваются с проблемами при попытках использования Passkey, несмотря на поддержку этой технологии со стороны Microsoft, Apple, Google и сторонних менеджеров входа в систему, таких как 1Password и Dashlane. «Разочарование в технологии, похоже, является скорее нормой, чем исключением, — считает ведущий блога Firstyear Уильям Браун (William Brown). — Беспомощность пользователей в этих темах очевидна, а ведь это технические первопроходцы, которые должны быть сторонниками перехода от паролей к ключам доступа. Если они не могут заставить это работать, как справятся обычные пользователи?»

Источник изображения:pexels.com Менеджер по продуктам в области аутентификации и безопасности Google Кристиан Брэнд (Christiaan Brand) утверждает, что «путь перехода не всегда прост, и у вас будет целая группа очень громких пользователей, которые настолько привыкли делать что-то определённым образом, что считают всё новое неправильным». Он признаёт, что в обозримом будущем беспарольная технология аутентификации будет сосуществовать с классическими методами входа в систему. «Я думаю, что нам, как отрасли, нужно немного поучиться. Мы пытаемся справиться с этим, но иногда тоже допускаем ошибки», — полагает он. Брэнд считает, что постепенное усложнение процесса использования потенциально небезопасных паролей может подтолкнуть пользователей к использованию Passkey. Он приводит пример, в котором пользователей, которые входят в систему, используя пароль вместо ключа доступа, могут попросить подождать 24 часа, пока Google проводит проверки безопасности, чтобы убедиться, что учётная запись не была скомпрометирована. Google объявила, что Passkey вскоре будут поддерживаться её программой расширенной защиты (APP), которая обеспечивает безопасность учётных записей журналистов, активистов, политиков и бизнесменов. Пользователи приложения смогут использовать ключи доступа отдельно или вместе с паролём или аппаратным ключом безопасности. Google также расширит программу «дополнительного сотрудничества», которая предусматривает обмен уведомлениями о подозрительной активности в учётной записи Google с другими платформами. Это поможет лучше защитить миллиарды пользователей, предотвращая получение киберпреступниками доступа к точкам входа, которые могут раскрыть другие их учётные записи. Пользователи устройств Apple столкнулись с массовыми проблемами при входе в аккаунт Apple ID

28.04.2024 [07:50],

Алексей Разин

Вечер минувшей пятницы, как сообщает ресурс 9to5Mac со ссылкой на множественные жалобы на страницах социальных сетей, принёс владельцам устройств Apple определённые неудобства, связанные с проблемами при входе в Apple ID, последующей его блокировкой, а также необходимостью смены пароля.

Источник изображения: 9to5Mac Как сообщают очевидцы, владельцы самых разных устройств столкнулись с тем, что их буквально «выкинуло» из аккаунта Apple ID, а попытка войти повторно с прежним паролем завершалась неудачей и приводила к необходимости сброса пароля. После назначения нового пароля в учётную запись Apple ID удавалось войти, повторных проблем не возникало. Особенно не повезло тем, кто включил опцию защиты от кражи устройства Apple, которая подразумевает дополнительные проверки при восстановлении пароля в случае, если географические координаты устройства в момент запроса находятся за пределами тех мест, которые пользователь ранее назначил как доверенные. Скажем, совершая поездку по нетипичному маршруту, пользователь устройства Apple сталкивался с тем, что восстановление пароля к Apple ID требовало от него дополнительных усилий по подтверждению личности. Восстановление пароля Apple ID также приводит к сбросу паролей внутри определённых приложений, которые ранее были установлены через iCloud. Это тоже создаёт некоторые неудобства для пользователей. Официальные представители Apple пока никак не прокомментировали ситуацию, жалобы пользователей на страницах социальных сетей при этом оказались достаточно многочисленными. Apple Vision Pro придётся доставить в сервис, если вы забудете пароль от неё

06.02.2024 [06:44],

Алексей Разин

На прошлой неделе Apple начала поставки гарнитуры дополненной реальности Vision Pro на территории США. Как утверждают представители Bloomberg, первым владельцам предстоит столкнуться с неприятной ситуацией, если они забудут пароль от устройства: снять блокировку Apple сможет лишь в фирменном сервисе, куда устройство нужно будет отправить для этой манипуляции.

Источник изображения: Apple Как и прочие устройства Apple, гарнитура Vision Pro позволяет осуществлять несколько последовательных попыток ввода кода доступа, но если пользователь исчерпает доступный лимит даже после обязательной в таких случаях паузы, то он будет заблокирован. Способа снять блокировку в домашних условиях не существует, а потому гарнитуру Vision Pro придётся отправить в фирменный сервис Apple, заодно простившись со всеми хранящимися в памяти устройства данными, поскольку там её банально сбросят к заводским установкам. Появится ли более удобный для конечных пользователей способ сброса в будущем, не уточняется. По данным Bloomberg, сотрудники службы технической поддержки Apple не были готовы к подобным неудобствам, и теперь вынуждены огорчать тех пользователей, которые попали в соответствующую ситуацию. Серийная версия гарнитуры даже лишена порта USB-C для подключения к компьютерам Apple, который можно было бы использовать для резервного копирования данных или манипуляций по снятию блокировки. Впрочем, разработчикам соответствующий адаптер предлагается за $300, но частным клиентам Apple он не продаётся. По информации Bloomberg, у пользователей гарнитуры также возникают проблемы с использованием функции Optic ID, позволяющей проходить аутентификацию путём сканирования радужной оболочки глаза. |