|

Опрос

|

реклама

Быстрый переход

Неудачная модернизация «Великого китайского файрвола» грозит сбоями интернет-цензуры в Китае

04.08.2025 [19:11],

Сергей Сурабекянц

Исследователи пришли к выводу, что попытки Китая цензурировать трафик, передаваемый с помощью Quick UDP Internet Connections (QUIC), несовершенны и подвергают страну риску атак, которые ослабляют её систему цензуры или даже ограничивают доступ к альтернативным DNS-резолверам. Операторы «Золотого щита», также известного как «Великий китайский файрвол», начали блокировать некоторые соединения QUIC ещё в апреле 2024 года, но делают это бессистемно.

Источник изображений: unsplash.com Эти выводы были опубликованы на прошлой неделе в статье, подготовленной исследователями из Массачусетского университета в Амхерсте, Стэнфордского университета, Колорадского университета в Боулдере и активистской группы Great Firewall Report. Статья под названием «Разоблачение и обход цензуры QUIC на основе SNI в “Великом китайском файрволе”» будет представлена на симпозиуме по безопасности USENIX на следующей неделе. QUIC — интернет-протокол, разработанный Google в конце 2012 года. Он использует протокол пользовательских дейтаграмм (UDP) вместо протокола управления передачей (TCP), позволяет мультиплексировать несколько потоков данных и содержит возможности шифрования, эквивалентные TLS и SSL. QUIC имеет меньшую задержку соединения и передачи, чем TCP, и при этом допускает потерю некоторых пакетов за счёт хорошего выравнивания границ криптографических блоков с границами пакетов. Эксперты утверждают, что на сегодняшний день по крайней мере десять процентов веб-сайтов используют QUIC, в том числе многие сервисы, предоставляемые Meta✴✴ и Google. Китай использует «Великий китайский файрвол» (ВКФ) для блокировки сайтов обеих компаний, поэтому обновление QUIC представляется разумным расширением его всеобъемлющего режима цензуры. Исследователи отметили, что устройства, ответственные за цензуру QUIC, расположены на том же участке сети, что и существующие устройства ВКФ, что говорит об использовании ими общей инфраструктуры и схожих подходов к управлению.  «Чёрный список QUIC от “Великого Китайского файрвола” существенно отличается от чёрных списков, используемых для цензуры TLS, HTTP или DNS в Китае, — говорится в статье. — В частности, чёрный список QUIC составляет примерно 60 % от размера чёрного списка DNS по количеству доменов. Удивительно, но многие из этих доменов даже не поддерживают QUIC, что делает неясным, почему они оказались в чёрном списке, специфичном для QUIC». Исследователи также заметили «особенности парсинга», когда ВКФ пытался обрабатывать полезную нагрузку QUIC, не соответствующую требованиям стандартов, затрачивая ресурсы на обработку пакетов, которые не являются попытками доступа к запрещённым сайтам. В статье также утверждается, что Китай не может блокировать весь трафик QUIC, а процент успешных попыток цензуры колеблется в зависимости от времени суток. Протестировав блокировку QUIC в Пекине, Шанхае и Гуанчжоу, исследователи обнаружили «чёткую суточную закономерность во всех трёх городах: процент блокировки достигает пика в ранние утренние часы и снижается до минимума в течение дня». Как поясняется в статье, «QUIC шифрует все пакеты, в отличие от TLS, где имя сервера назначения отправляется открытым текстом. В QUIC даже первое сообщение о рукопожатии, QUIC Client Initial, зашифровано, хотя и с использованием ключа, который может быть получен пассивным сетевым наблюдателем». Это означает, что цензору, желающему заблокировать соединения QUIC на основе поля Server Name Indication (SNI), необходимо расшифровать первый пакет каждого соединения QUIC, чтобы определить сайт назначения, что резко увеличивает операционные расходы и делает скорость блокировки чувствительной к нагрузке на сеть, которая меняется в течение дня. Выявленные проблемы с обработкой исходных пакетов QUIC побудили авторов статьи задуматься о возможности целенаправленного ослабления возможностей цензуры в Китае путём отправки пакетов QUIC в ВКФ. Проведя эксперименты, не нарушающие работу китайского интернета, исследователи пришли к выводу, что таким образом можно существенно ослабить инфраструктуру ВКФ из-за пределов Китая.  Исследователи также обнаружили, что блокировщик QUIC от ВКФ позволяет инициировать «атаку на доступность», которая преднамеренно запускает механизм цензуры. Системы цензуры часто снимают блокировку трафика через несколько минут, но злоумышленники могут намеренно отправлять дополнительные поддельные пакеты, чтобы сохранить цензуру. Подобная атака может привести к блокировке доступа из Китая ко всем открытым или корневым иностранным DNS-резолверам, что вызовет масштабные сбои с разрешением доменных имён в стране. «Защита от этой атаки с одновременным применением цензуры затруднена из-за простоты подмены UDP-пакетов, — говорится в статье. — Необходимо тщательное проектирование, чтобы цензоры могли применять целевые блокировки в QUIC, одновременно предотвращая атаки на доступность». Исследователи опасались, что их работа может нанести вред китайскому интернету и гражданам, и поэтому в январе 2025 года раскрыли информацию о ней китайским властям. В марте авторы наблюдали изменения в поведении ВКФ, анализ которых показывает, что разработчикам ВКФ пока удалось лишь частично нейтрализовать уязвимость. Авторы не раскрыли китайским властям возможность снижения производительности ВКФ при увеличении нагрузки на сеть, но поделились этой информацией с сообществами противников цензуры, после чего информация была раскрыта публично. «Мы выбрали эту стратегию раскрытия информации, поскольку атака, снижающая производительность, затрагивает только инфраструктуру ВКФ, а не пользователей. Раскрытие информации цензору в частном порядке позволило бы им усилить механизмы цензуры до того, как более широкое сообщество противников цензуры узнало бы об этой уязвимости и извлекло бы из неё уроки», — объяснили свои мотивы авторы статьи.

Источник изображения: pexels.com В феврале 2025 года группа учёных и специалистов в области кибербезопасности сообщила об обнаруженной в 2021 году уязвимости Wallbleed в «Великом китайском файрволе». В течение четырёх лет они постоянно эксплуатировали её, стремясь изучить механизмы работы системы, публичная информация о которой практически отсутствует. В частности, они выяснили, что данные оставались в памяти оборудования от нуля до пяти секунд, а его центральные процессоры имели архитектуру x86_64. Они также установили, что уязвимые промежуточные узлы обрабатывали трафик с сотен миллионов китайских IP-адресов, то есть практически со всей страны. Wallbleed — не первая уязвимость, обнаруженная в китайской системе блокировки ресурсов. В 2010 году в Сети был опубликован скрипт, который из-за уязвимости в DNS позволял получать 122 байта дополнительных данных из памяти серверов файрвола. IPv6 стал основным протоколом в 21 стране — и Starlink этому способствует

30.06.2025 [08:44],

Анжелла Марина

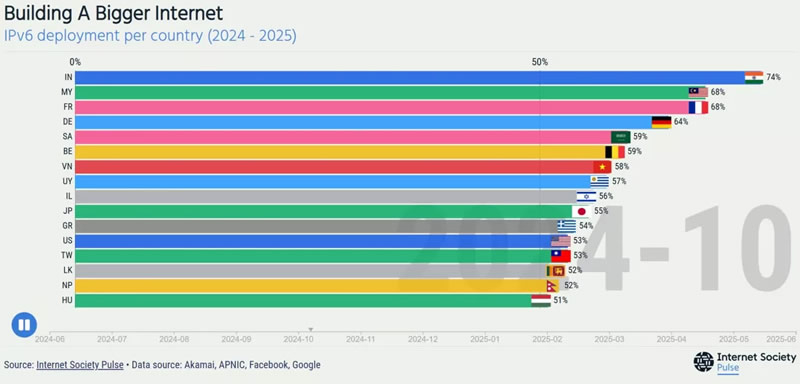

Число стран, где более половины интернет-соединений уже используют протокол IPv6, за последний год выросло с 13 до 21. Такие организации, как Akamai, APNIC, Facebook✴✴ и Google, отмечают ускорение темпов перехода на новый стандарт, что связано как с общей модернизацией цифровой инфраструктуры, так и с появлением новых провайдеров, в числе которых особое место занимает Starlink.

Источник изображения: AI Вклад спутникового оператора Starlink оказался особенно заметен в тех регионах, где традиционные сети развивались медленно или не развивались совсем. Наиболее существенные и быстрые изменения, по данным издания TechSpot, произошли в Тувалу — небольшом островном государстве в Тихом океане с населением менее 10 тысяч человек. До начала 2025 года доля использования IPv6 в этой стране практически равнялась нулю. Но положение изменилось буквально за считанные месяцы после того, как в стране появился спутниковый интернет Starlink, разработанный компанией Илона Маска (Elon Musk) SpaceX. Сеть Starlink по умолчанию предоставляет интернет-соединение через IPv6, и её внедрение в Тувалу, где она теперь обслуживает около 88 % пользователей, позволило достичь уровня распространения до 59 %. За прошедший год к числу стран, где доля IPv6 превышает 50 %, также присоединились Бразилия, Гватемала, Венгрия, Япония, Мексика, Пуэрто-Рико и Шри-Ланка. Для некоторых из них, например для Японии и Пуэрто-Рико, это стало возвращением в группу лидеров после временного снижения показателей. Другие страны, такие как Бразилия и Мексика, впервые перешли рубеж в 50 %. На сегодня мировыми лидерами по внедрению IPv6 остаются Франция и Индия, где уровень распространения этого протокола достиг 73 %.

Источник изображения: Internet Society IPv6 представляет собой современную версию интернет-протокола, пришедшую на смену устаревшему IPv4. Основная проблема старого стандарта кроется в ограниченном адресном пространстве, которое позволяет создать лишь около 4,3 миллиарда уникальных IP-адресов. Однако этого оказалось недостаточно с ростом числа устройств, подключаемых к интернету. IPv6 решает вопрос за счёт 128-битной системы адресации (против 32-битной в IPv4), обеспечивающей практически неограниченное количество уникальных идентификаторов (около 340 ундециллионов!). Стоит отметить, что новый протокол не только расширяет возможности сети, но и улучшает её технические параметры. Он упрощает маршрутизацию данных, поддерживает автоматическую настройку устройств и включает встроенные механизмы безопасности, такие как IPsec для шифрования трафика и проверки подлинности соединения. В отличие от IPv4, где часто применяются обходные пути вроде NAT для совместного использования адресов, IPv6 обеспечивает прямое соединение между устройствами. При этом значение Starlink в этом процессе трудно переоценить. Как спутниковый провайдер, сеть может предоставлять высокоскоростной интернет даже в самых удалённых уголках планеты, где традиционная инфраструктура развита слабо или отсутствует вовсе. При этом сеть работает исключительно на базе IPv6, что позволяет сразу выводить целые страны на современный уровень цифровой среды без необходимости преодолевать этапы переходного периода. Аналогичные процессы наблюдаются и в ряде регионов Африки, где присутствие Starlink также способствует ускоренному внедрению новых стандартов. В ближайшее время число стран с преобладанием IPv6 продолжит расти. Таиланд, Эстония и Великобритания уже находятся на пороге отметки 50 %. Протокол RCS получил поддержку реакций, редактирования сообщений и жалоб на спам

09.07.2024 [12:22],

Павел Котов

Ответственная за разработку и поддержку протокола Rich Communication Services (RCS) организация GSMA Association (GSMA) представила обновлённую редакцию стандарта обмена сообщениями. Он получил поддержку реакций на сообщения, редактирования отправленных сообщений, а также функции отправки жалоб на спам.

Источник изображения: Dean Moriarty / pixabay.com Редакция Universal Profile 2.7 (PDF) была завершена в июне и опубликована в июле. До настоящего момента стандартным приложениям для обмена сообщениями в Google Android и Apple iOS приходилось преобразовывать реакции в SMS-переписке в смайлики — с появлением этой функции на уровне стандарта потребность в данном инструменте отпадает. Реакциями могут служить как смайлики из стандартного системного набора, так и стикеры, которые генерируются сторонними сервисами, включая Live Sticker, Genmoji или Photomoji — в этом случае пользовательская реакция проходит как сообщение с передачей файла и расширенным заголовком. Ещё одним нововведением RCS стали возможность редактирования и удаления сообщения после его отправки, а также возможность пожаловаться на спам, мошенничество, рассылку недопустимого контента или любое ненадлежащее поведение другого пользователя — соответствующая жалоба отправляется RCS-клиентом на сервер, обрабатывающий сообщения. При этом поставщик услуг обязывается обрабатывать такие жалобы и предпринимать односторонние действия по блокировке совершающих недопустимые действия пользователей. «Мы пытались, но не вышло»: разработку «Механоиды: Протокол Войны» заморозили до лучших времён, которые «могут никогда не настать»

06.05.2024 [20:14],

Дмитрий Рудь

Анонсированное в 2018 году возрождение российской серии ролевых экшенов с открытым миром «Механоиды», похоже, всё-таки не состоится: разработка «Механоиды: Протокол Войны» заморожена на неопределённый срок. Первые годы производство третьих «Механоидов» велось на деньги фанатов (Patreon, Boosty) и частных инвесторов, однако в конце 2023-го команда во главе со сценаристом и дизайнером серии Булатом Даутовым задалась целью найти издателя. Для этого разработчики подготовили демоверсию «Механоиды: Протокол Войны» на Unreal Engine 5 (была доступна вкладчикам), которая включала технологическую основу, открытый мир, квесты и боевую систему. Спустя четыре месяца безуспешных поисков команда объявила о заморозке игры: ни российским, ни зарубежным инвесторам «Механоиды» оказались неинтересны, а без «заметных перспектив» продолжать разработку нет смысла. «Поэтому мы приняли решение заморозить проект до лучших времен. Которые, скажем честно, могут никогда не настать. Могут, впрочем, и настать, но это вопрос неопределённого будущего. Мы пытались, но не вышло», — признались авторы. Разработчики посетовали, что потратили на игру много времени, сил и денег— в том числе фанатских. В качестве жеста доброй воли создатели открыли новейшую демоверсию «Механоиды: Протокол Войны» в Steam для всех желающих. В «Протоколе Войны» обещали продолжение истории «Механоиды 2: Война кланов», несколько концовок, «полную свободу передвижения», «гигантские локации», «десятки видов техники», смену времени суток и разные погодные условия. В США наконец решили закрыть старые уязвимости протоколов телефонной связи

03.04.2024 [16:34],

Павел Котов

Федеральная комиссия по связи США (FCC) решила активизировать усилия по устранению существующих уже не первое десятилетие уязвимостей в протоколах сетей телефонной связи, которые могут эксплуатироваться для удалённого шпионажа и мониторинга беспроводных устройств.

Источник изображения: Gerd Altmann / pixabay.com Речь идёт о протоколах SS7 (Signaling System Number 7) и Diameter, которые используются операторами фиксированной и мобильной связи для обеспечения соединения между сетями. Оба протокола имеют изъяны в безопасности, которые делают абонентов уязвимыми для слежки. SS7 был разработан в середине семидесятых годов, и его можно использовать, чтобы определять местоположения телефонов, перенаправлять звонки и текстовые сообщения с перехватом информации, а также шпионить за пользователями. О его уязвимостях известно по меньшей мере с 2008 года. Diameter разработали в конце девяностых годов — он включает поддержку доступа мобильных устройств к сети для работы с вызовами и сообщениями в сети оператора и в роуминге. Но при транспортировке он не шифрует IP-адреса, облегчая злоумышленникам проведение сетевых атак. FCC 27 марта обратилась к телекоммуникационным операторам с предписанием изучить вопрос и предоставить отчёт о мероприятиях по противодействию эксплуатации уязвимостей SS7 и Diameter для отслеживания местоположения потребителей. Комиссия также попросила операторов подробно описать инциденты с эксплойтами протоколов с 2018 года: даты и события инцидентов, какие уязвимости эксплуатировались, какие методы для этого применялись, а также указать личность злоумышленника, если таковая была установлена. Операторы должны предоставить отчёты до 26 апреля, после чего FCC в течение месяца может дать собственный ответ. Ведомство начало действовать в ответ на запрос от сенатора Рона Уайдена (Ron Wyden) — он в марте обратился к администрации президента США с призывом «устранить серьёзные угрозы, созданные слабыми действиями в области кибербезопасности со стороны операторов беспроводной связи». |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |