|

Опрос

|

реклама

Быстрый переход

Исследователи предупреждают: Wi-Fi может превратиться в невидимую систему массовой слежки

04.02.2026 [18:56],

Сергей Сурабекянц

Учёные из Карлсруэского технологического института (KIT) открыли способ идентификации людей путём пассивного изучения сигналов в радиосетях. Метод не требует наличия устройства Wi-Fi у объекта наблюдения и не зависит от специализированного оборудования. Он использует обычные устройства Wi-Fi, уже обменивающиеся данными друг с другом поблизости. Это вызывает серьёзные опасения по поводу конфиденциальности и требует усиления защиты при разработке будущих стандартов.

Источник изображений: unsplash.com При распространении радиоволн в пространстве они взаимодействуют с объектами, создавая характерные «узоры», которые можно зафиксировать и проанализировать. Эти узоры сравнимы с изображениями, создаваемыми камерами, но формируются они с помощью радиосигналов, а не света. «Эта технология превращает каждый роутер в потенциальное средство слежки , — предупреждает исследователь Джулиан Тодт (Julian Todt). — Если вы регулярно проходите мимо кафе, работающего в сети Wi-Fi, вас могут идентифицировать там, и вы можете быть опознаны позже, например, государственными органами или компаниями». «Наблюдая за распространением радиоволн, мы можем создать изображение окружающей среды и присутствующих людей, — говорит профессор KIT Торстен Штруфе (Thorsten Strufe). — Это работает аналогично обычной камере, разница лишь в том, что в нашем случае для распознавания используются радиоволны вместо световых волн. Таким образом, не имеет значения, носите ли вы с собой устройство Wi-Fi или нет». По его словам, выключение собственного устройства не обеспечивает защиты, «достаточно, чтобы другие устройства Wi-Fi в вашем окружении были активны». У спецслужб или киберпреступников в настоящее время есть более простые способы слежки за людьми, такие как доступ к системам видеонаблюдения или видеодомофонам. Однако сети Wi-Fi теперь можно найти в большинстве домов, офисов, ресторанов и общественных мест. Эти вездесущие беспроводные сети могут стать практически всеобъемлющей инфраструктурой слежки с одним тревожным свойством: они невидимы и не вызывают подозрений.  В отличие от атак, основанных на датчиках LIDAR или более ранних методах на основе Wi-Fi, использующих информацию о состоянии канала (CSI), то есть измерения того, как радиосигналы изменяются при отражении от стен, мебели или людей, этот подход не требует специального оборудования. Метод использует обычную сетевую связь между подключёнными устройствами и маршрутизатором. Эти устройства регулярно отправляют сигналы обратной связи внутри сети, известные как информация обратной связи формирования луча (Beamforming Feedback Information, BFI), которые передаются без шифрования и могут быть легко перехвачены в зоне действия. Собирая эти данные, можно создавать изображения людей с разных ракурсов, что позволяет в дальнейшем их идентифицировать. После машинного обучения процесс идентификации занимает всего несколько секунд. В исследовании с участием 197 человек команда смогла определить личность людей с точностью почти 100 % – независимо от ракурса или походки. «Технология мощная, но в то же время сопряжена с рисками для наших основных прав, особенно для конфиденциальности», – подчеркнул Струфе. Поэтому исследователи призывают к принятию защитных мер и гарантий конфиденциальности в предстоящем стандарте Wi-Fi IEEE 802.11bf. Отчёт исследователей «BFId: Атаки на выявление личности с использованием информации обратной связи формирования луча» опубликован 22 ноября 2025 года в материалах конференции ACM SIGSAC 2025 по компьютерной и коммуникационной безопасности. Проект финансировался в рамках темы «Разработка безопасных систем» Фонда Гельмгольца. Индия собралась принудительно включить геолокацию на всех смартфонах навсегда — Apple, Google и Samsung против

05.12.2025 [14:06],

Павел Котов

Индийские власти изучают новую инициативу в телекоммуникационной отрасли — производителей смартфонов могут обязать сделать неотключаемой функцию спутниковой навигации на них. Apple, Google и Samsung уже выступили против, указав на проблемы с конфиденциальностью граждан, сообщает Reuters со ссылкой на несколько источников.

Источник изображений: jaikishan patel / unsplash.com На этой неделе в Индии разгорелись ожесточённые дебаты, когда власти страны решили негласно предписать производителям смартфонов устанавливать на устройства неудаляемое государственное приложение якобы в целях обеспечения кибербезопасности. Политики и правозащитники выразили опасения, что оно будет использоваться для слежки за гражданами. Правительство отказалось от этой идеи — возможно, в пользу более смелой. Сейчас власти страны могут определять местоположение абонентов мобильных операторов, используя только данные с вышек сотовой связи, но получаемые таким способом данные могут значительно отличаться от фактической геопозиции. Ассоциация операторов сотовой связи (COAI), представляющая интересы Jio и Bharti Airtel, заявила, что существует возможность передавать властям точное местоположение абонентов, но для этого придётся обязать производителей смартфонов принудительно активировать на них технологию A-GPS, объединяющую спутниковые сигналы и данные сотовой связи — об этом говорится в датированном июнем этого года письме Министерства информационных технологий. Это значит, что граждан страны пришлось бы лишить возможности отключать на устройствах службы геопозиционирования. Но в Apple, Google и Samsung уже заявили, что вводить такое обязательство недопустимо. Подобная мера не имеет прецедентов во всём мире, заявила представляющая интересы Apple и Google организация India Cellular & Electronics Association (ICEA) в закрытом письме правительству, направленном в июле.  Сегодня Министерство внутренних дел Индии планировало провести встречу с представителями ведущих производителей смартфонов для обсуждения этого вопроса, но мероприятие перенесли. На данный момент ни одно из ведомств никаких решений по данному вопросу не приняло. Технология A-GPS обычно включается при запуске определённых приложений или при совершении экстренных вызовов, и она действительно позволяет определять местоположение устройства с точностью до метра, указывают эксперты. Предложение Ассоциации операторов сотовой связи вызывает серьёзные «опасения в аспекте права, конфиденциальности и национальной безопасности», говорится в июльском письме ICEA. Под слежку попадут военнослужащие, судьи, руководители компаний и журналисты — мера поставит под угрозу безопасность всех этих людей, а в их распоряжении находится закрытая информация, отметили в организации. Традиционные методы определения местоположения владельцев смартфонов становятся всё более сложной задачей — производители смартфонов уже начали предупреждать их владельцев, что «оператор пытается получить доступ к их местоположению», подчеркнули в COAI и призвали правительство обязать производителей отключить эту функцию. Но ICEA выступила и против этой меры, чтобы обеспечить «прозрачность и контроль пользователей над информацией о собственном местоположении». Взбесившиеся умные матрасы уличили в передаче гигабайтов данных о владельцах — но теперь в них появился офлайн-режим

22.10.2025 [20:06],

Сергей Сурабекянц

Владельцы умных матрасов Eight Sleep буквально потеряли сон из-за масштабного сбоя серверов AWS. Оказалось, что локальное управление во многих моделях было просто не предусмотрено, из-за чего умные матрасы зависали в режиме охлаждения, нагрева и неудобного наклона. Также выяснилось, что матрасы отсылают производителю просто неприличное количество телеметрии и данных о своих пользователях. Eight Sleep поклялась добавить матрасам возможность работы офлайн.

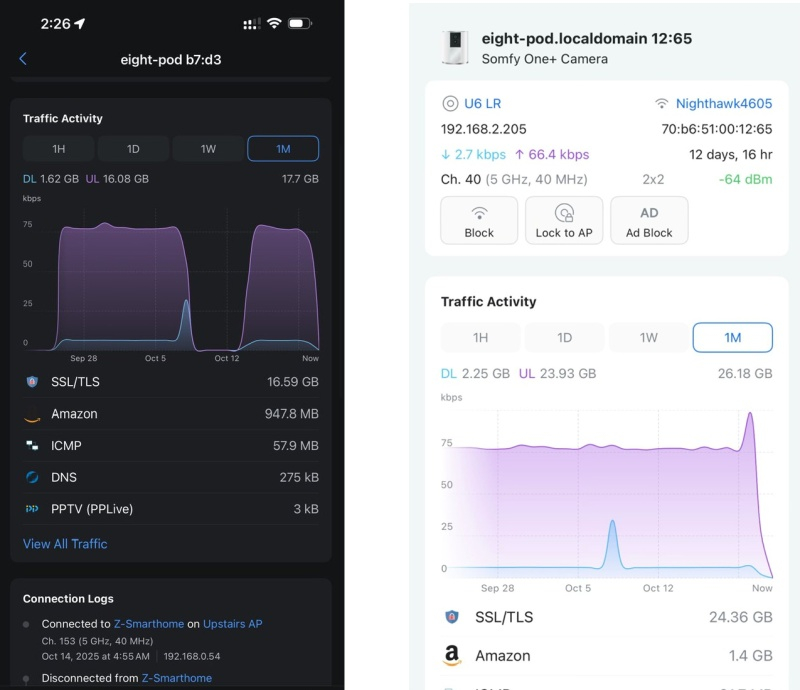

Источник изображения: Eight Sleep Умные матрасы были впервые представлены компанией Eight Sleep в 2019 году, а их последнее поколение — в мае этого года. Рекламный проспект обещает всё: от отдыха в невесомости и настройки положения тела в постели до полного климат-контроля и встроенных динамиков, и даже возможности пробуждения «мягкой вибрацией». Комплект для сна Mac Daddy за $3000 был одобрен Марком Цукербергом (Mark Zuckerberg), Илоном Маском (Elon Musk) и другими известными руководителями, спортсменами и знаменитостями. Как выяснилось, умные матрасы Eight Sleep, цена которых начинается от $2000 в зависимости от модели и размера, плюс ежемесячная подписка стоимостью $200, целиком и полностью зависят от подключения к облаку. Для управления настройками температуры и высоты через приложение Eight Sleep требуется активное подключение к интернету, и ранее оно не предоставляло возможности настраивать функции в автономном режиме. «Сбой в работе AWS — напоминание о том, что планирование непрерывности бизнеса — это не просто вопрос выбора, — считает вице-президент компании Spin.AI Сергей Балынский. — Организациям следует поддерживать независимые резервные копии и диверсифицировать свою деятельность, используя несколько облачных провайдеров, чтобы сбой в работе одной платформы не привёл к остановке работы». Генеральный директор Eight Sleep извинился перед пользователями после того, как сбой в работе AWS вывел умные матрасы из строя. Вчера компания начала выпускать новый «режим отключения», чтобы решить эту проблему. Он позволяет управлять матрасом через Bluetooth, когда облачная инфраструктура недоступна. Примечательно, что до недавнего сбоя клиенты Eight Sleep уже несколько лет безрезультатно жаловались на отсутствие возможности управления офлайн. Но все эти события послужили лишь прологом истории. Один из владельцев умного матраса после сбоя попытался разобраться в проблеме и обнаружил, что само приложение отправляет производителю невообразимое количество данных — 17,7 Гбайт в месяц. Другой пользователь проверил свою статистику и обнаружил, что его модель потребляет ещё больше — 28 Гбайт в месяц, или примерно 1 Гбайт в день. Можно с уверенностью утверждать, что подобные поведение демонстрируют умные матрас-шпионы и у других пользователей.

Источник изображения: X Трудно даже представить, какие данные отправляют эти комплекты для сна своему производителю и как в дальнейшем они используются. По сути дела, Eight Sleep знает о владельцах своих умных матрасов всё — их склонности и интимные привычки, любимые позы для сна, характер храпа, содержание разговоров перед сном, распорядок дня и множество другой информации. Огромный вопрос, как компания распоряжается этими данными и какова может быть цена их утечки. А компании, возможно, стоит сменить название — вместо Eight Sleep («Восьмой сон») назваться Matress 007 («Матрас 007»). «Великий китайский файрвол» отправили на экспорт — теперь он ограничивает интернет в разных странах

10.09.2025 [12:32],

Павел Котов

Китайская компания Geedge Networks наладила серийную продажу программно-аппаратных комплексов, позволяющих развёртывать инструменты для цензуры интернета в масштабах целой страны. Они уже работают в нескольких государствах, пишет Wired со ссылкой на данные расследования группы правозащитных организаций.

Источник изображения: Philipp Katzenberger / unsplash.com Основанная в 2018 году компания Geedge Networks позиционируется как поставщик услуг сетевого мониторинга — она предлагает своим клиентам инструменты для «обеспечения комплексного контроля и минимизации угроз безопасности». В действительности, утверждают авторы расследования, это сложные системы, которые позволяют отслеживать потоки данных, блокировать определённые веб-сайты и VPN, а также следить за конкретными лицами. По сути, речь идёт о коммерческой версии «Великого китайского файрвола» — комплексном решении, включающем аппаратное обеспечение, которое можно установить в любом центре обработки данных, и программную часть. Компания работает над расширением возможностей систем — в перспективе они смогут проводить кибератаки и реализовывать различные режимы мониторинга в зависимости от регионов. Системы Geedge уже работают в Эфиопии, Пакистане, Мьянме и других странах, не все из которых авторам расследования удалось установить. Известно о вакансиях в штате поставщика — компания ищет инженеров, которые могут выезжать в другие страны для проведения работ. Правозащитникам удалось изучить документы в используемых разработчиком системах Jira и Confluence, исходный код программных решений, переписку с одним из китайских учебных заведений, журналы операций, обращения для решения проблем и добавления новых функций. Основой систем Geedge является шлюз Tiangou Secure Gateway (TSG), который устанавливается в ЦОД и может масштабироваться для управления трафиком целой страны. Через шлюз проходит каждый пакет трафика — здесь он может сканироваться, фильтроваться или полностью блокироваться. Система позволяет задавать правила для отдельных пользователей, которые считаются подозрительными, и собирать информацию об их сетевой активности. Она способна перехватывать информацию, в том числе содержимое сайтов, пароли и вложения к электронным письмам. При наличии TLS-шифрования используются методы глубокой проверки пакетов и машинного обучения для извлечения метаданных из зашифрованного трафика и прогнозирования того, используются ли средства обхода цензуры. Если распознать содержимое зашифрованного трафика не получается, его можно пометить как подозрительный и заблокировать на определённый момент времени.

Источник изображения: Krzysztof Kowalik / unsplash.com На одном из снимков экрана видно, что система Geedge в Мьянме отслеживает 81 млн интернет-подключений одновременно, и в теории её можно расширить, установив дополнительное оборудование. По состоянию на февраль 2024 года оборудование Geedge стояло в 26 ЦОД 13 провайдеров в Мьянме, гласят документы, — сами провайдеры подтвердить это отказались. Ранее Geedge поставляла свои системы на оборудовании HP и Dell, но затем стала использовать продукцию китайских компаний, чтобы избежать возможных санкций. Ещё один основополагающий продукт Geedge носит название Cyber Narrator. Это упрощённый пользовательский интерфейс, который открывает доступ к данным Tiangou Secure Gateway в реальном времени для неспециалистов — сотрудников государственных органов. Операторы Cyber Narrator могут видеть местоположение каждого пользователя мобильного интернета на основе данных о подключении его устройств к сотовым сетям; а также фиксировать факт использования VPN. В Мьянме Geedge выявила 281 популярный VPN-сервис с указанием технических характеристик, стоимости подписки и возможностью работы в стране. В одном из документов были выделены 54 приложения, помеченные как приоритетные для блокировки. За несколько месяцев система Geedge получила возможность блокировать практически все VPN, указывают эксперты. В изученных правозащитниками документах нет записей о контрактах, а клиенты упоминаются под кодовыми именами. Изучив местоположения указанных ЦОД, схемы международных грузоперевозок и прочие сведения, удалось установить, в частности, Пакистан, Эфиопию и Мьянму; некоторые страны оказались неопознанными. Geedge размещает на открытых платформах объявления о вакансиях — в частности, она искала инженера по эксплуатации систем, который смог бы отправляться в длительные командировки от трёх до шести месяцев в страны, которые участвуют в инициативе «Один пояс — один путь», в том числе в Пакистан, Малайзию, Бахрейн, Алжир и Индию. Компания также искала переводчиков, говорящих на французском и испанском языках. Известно, что в октябре 2024 года Пакистанское управление электросвязи (PTA) закупило лицензии на сервисы мониторинга статистики в реальном времени и сохранения данных об электронной почте. В одной из записей на платформе Jira содержится пример перехваченного системой Geedge электронного письма: в наборе данных содержатся его тема и полный текст, вложение, протокол, имена отправителя и получателя и соответствующие IP-адреса. У сотрудников компании есть доступ к перехватываемой таким образом информации, что может представлять угрозу национальной безопасности для стран, чьи правительства закупают системы Geedge.

Источник изображения: Marc-Olivier Jodoin / unsplash.com Поставщик проявляет гибкость и может адаптировать свои системы под оборудование клиента. До сотрудничества с Geedge власти Пакистана закупали средства глубокой проверки пакетов данных от канадской компании Sandvine, но впоследствии лишились доступа к новым поставкам и поддержке из-за американских санкций. Оборудование Sandvine так и осталось работать в пакистанских ЦОД, и пришедшая на смену канадскому поставщику Geedge переориентировала существующую инфраструктуру заказчика и подготовила его к переводу на китайское оборудование. В Эфиопии систему Geedge в феврале 2023 года перевели из состояния пассивного мониторинга в режим активной блокировки всего за несколько дней; в Мьянме система использовалась для блокировки канадского VPN-сервиса Psiphon, и его операторы отметили изменения в поведении жителей страны. В 2018 году, когда Geedge Networks только начала работу, она первоначально носила название Zhongdian Jizhi, что указывает на её связь с конгломератом China Electronics Corporation (CEC), который по-китайски носит сокращённое название Zhongdian. Две компании объединяет личность китайского учёного Фана Биньсина (Fang Binxing), которого называют «отцом Великого китайского файрвола», потому что он руководил ранними разработками системы цензуры. В 2019 году, будучи главным научным сотрудником CEC, он приобрёл 40 % в компании Jicheng (Hainan) Technology Investment, которая, в свою очередь, является инвестором в Geedge Networks — у двух компаний один и тот же руководитель. В 2024 году господин Фан при участии Geedge открыл новый исследовательский центр в области кибербезопасности. Системы Geedge активно работают и в Китае, где адаптируются под специфику различных провинций. Операционные центры Geedge подключили к телекоммуникационным объектам Синцзяна. Проводились пилотные проекты в провинциях Фуцзянь и Цзянсу, направленные на борьбу с распространёнными в восточных регионах ресурсами со схемами финансового мошенничества. Известно о разработке экспериментальных функций. Интерфейс Cyber Narrator получил обновление с поддержкой функции построения графов — взаимосвязей пользователей с другими лицами и группами лиц в зависимости от используемых ими приложений. В планах значится определение их местоположений по вышкам сотовой связи и группировка пользователей сети по этому признаку для усиленного мониторинга. Известно также о прототипе функции «рейтинга репутации»: каждому человеку начисляется базовый рейтинг 550 баллов, который можно увеличить, подтвердив персональные данные, в том числе указав паспортные данные, зарегистрировавшись в системе распознавания лиц и передав сведения о трудоустройстве. Пользователям с рейтингом ниже 600 баллов доступ в интернет не предоставляется. Установить, были ли запущены эти функции в системах Geedge, работающих в Китае и за рубежом, не удалось. Популярное VPN-расширение для Chrome уличили в создании скриншотов всех сайтов и отправке их неизвестно куда

20.08.2025 [18:22],

Сергей Сурабекянц

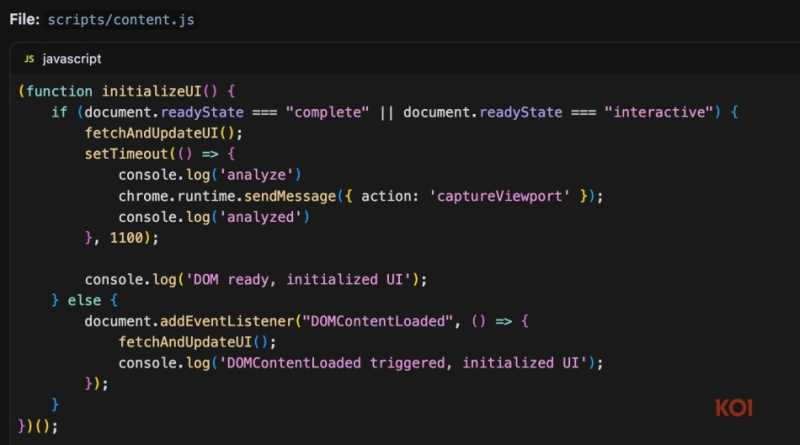

Исследователи безопасности Koi Security обнаружили шпионские функции в расширении FreeVPN.One для браузера Chrome с более чем 100 000 установок и значком «Подтверждено» в официальном магазине расширений Chrome. Дополнение уличили в том, что оно делало полноэкранные скриншоты из браузеров пользователей, перехватывало конфиденциальные данные, в том числе личные сообщения, финансовые сведения и личные фотографии, и загружало их на удалённый сервер.

Источник изображения: unsplash.com Исследователи Koi Security утверждают, что расширение FreeVPN.One бессистемно собирало данные пользователей с безопасных и популярных сайтов, включая банковские порталы и фотогалереи. Эти данные затем передавались на контролируемый злоумышленником сервер без взаимодействия с пользователем или визуального отображения. Анализ, произведённый специалистами Koi Security, показал, что механизм слежки активируется автоматически в течение нескольких секунд после загрузки любой веб-страницы. Скриншоты создаются в фоновом режиме с помощью привилегированного API chrome.tabs.captureVisibleTab() и объединяются с метаданными, включая URL-адреса страниц, идентификаторы вкладок и уникальные идентификаторы пользователей.

Скрипт, который запускается на каждой посещаемой странице и делает снимок экрана./ Источник изображений: Koi Security Встроенная функция «Обнаружение угроз с помощью ИИ» делает скриншот и отправляет его на сервер разработчика до того, как пользователь взаимодействует с этой функцией, превращая её пользовательский интерфейс в обманку. Кроме того, в последней версии расширения v3.1.4 было добавлено шифрование AES-256-GCM с RSA-обёрткой ключей для сокрытия украденных данных, что затрудняет их обнаружение и анализ с помощью инструментов сетевого мониторинга. Исследователи представили хронологию развития расширения FreeVPN.One, превратившегося в инструмент шпионажа:

Разработчик отвергает обвинения — по его словам, функция фонового создания скриншотов является частью «сканирования безопасности», предназначенного для обнаружения угроз. Он заявил, что скриншоты не сохраняются, а лишь анализируются инструментами искусственного интеллекта, однако не предоставил проверяемого способа подтвердить это. По данным Koi Security, дальнейшая проверка издателя расширения не подтвердила его легитимность. Домен, связанный с контактным адресом электронной почты разработчика, ведёт на страницу, лишённую какой-либо вменяемой информации или прозрачности. Сообщается, что после первоначального ответа на вопросы Koi Security разработчик прекратил общение с исследователями. Расширение FreeVPN.One всё ещё доступно в интернет-магазине Chrome, сохраняя верифицированный статус.

Расширение в интернет-магазине Chrome Трудно однозначно сказать, присутствовал ли в действиях разработчика злой умысел, или он просто пытался таким рискованным способом реализовать систему безопасности. В любом случае, пользователям, загрузившим это расширение, рекомендуется удалить его из браузера и сменить пароли для всех посещённых сервисов. «Яндекс» и Meta✴ уличили в тайной слежке за миллионами пользователей Android

04.06.2025 [16:55],

Павел Котов

Коды JavaScript от американской Meta✴✴ и российского «Яндекса», которые владельцы многих сайтов устанавливают для сбора статистики о посещаемости, лишают их посетителей анонимности. Браузеры скрытным образом отправляют уникальные идентификаторы в установленные на те же мобильные устройства приложения обеих компаний — это расценивается как злоупотребление возможностями интернет-протоколов. Google пообещала провести проверку по данному факту.

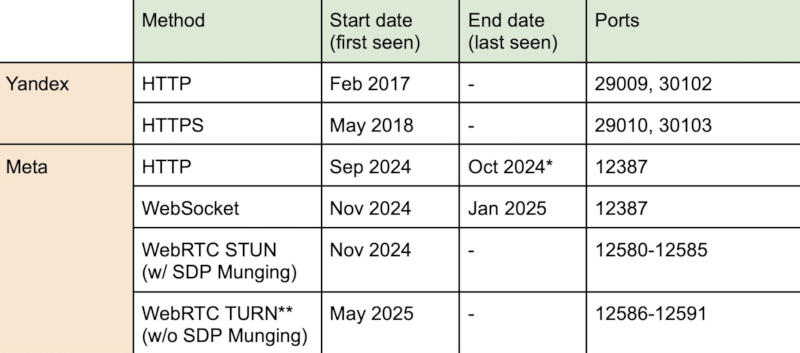

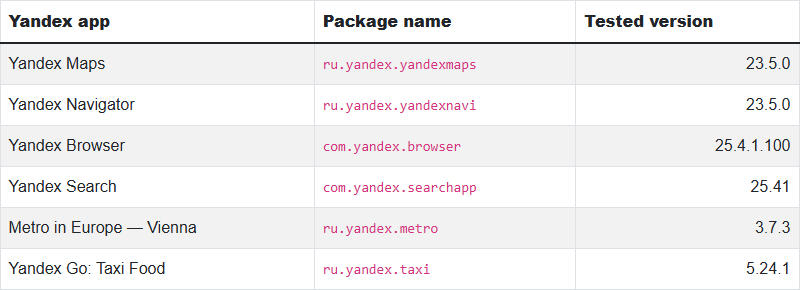

Источник изображения: Kelly Sikkema / unsplash.com На проблему указали учёные института IMDEA Networks (Испания), Университета Неймегена (Нидерланды) и Лёвенского католического университета (Бельгия) — их исследование посвящено сервисам Meta✴✴ Pixel и «Яндекс Метрика». Это аналитические скрипты, помогающие собирать статистику посещаемости сайтов и эффективности рекламных кампаний; по оценкам, они установлены на 5,8 млн и 3 млн сайтов соответственно. Реализованные в этих трекерах механизмы скрытого слежения позволяют компаниям Meta✴✴ и «Яндекс» обходить основные средства безопасности и защиты конфиденциальности, предоставляемые как ОС Google Android, так и браузерами, работающими на её основе. В Android существует песочница — защитный механизм, изолирующий процессы друг от друга. Он не позволяет процессам осуществлять некоторые формы взаимодействия с системой и другими установленными на устройстве приложениями, перекрывая несанкционированный доступ к конфиденциальным данным и привилегированным системным ресурсам. В браузерах используются механизмы изоляции состояния (state partitioning) и изоляции хранилища (storage partitioning): файлы cookie и другие связанные с сайтами данные хранятся в контейнерах, уникальных для каждого домена верхнего (второго) уровня, что гарантирует их недоступность для других сайтов. «Яндекс» начал обходить эти средства защиты в 2017 году; Meta✴✴ ввела аналогичную практику в сентябре прошлого года. Разработанные компаниями методы позволяют передавать файлы cookie и другие идентификаторы из браузеров на базе Firefox и Chromium не в другие браузеры, а в собственные приложения разработчиков — в клиенты Facebook✴✴ и Instagram✴✴ в случае Meta✴✴ и в приложения «Яндекса», ассортимент которых достаточно обширен. После передачи данных история просмотров сопоставляется с владельцем учётной записи, вошедшим в соответствующее приложение. Эти недобросовестные схемы обнаружены только в экосистеме Android, и собранные исследователями данные свидетельствуют, что Meta✴✴ Pixel и «Яндекс Метрика» реализовывали их только с пользователями Android. Однако существует техническая возможность повторить их и на Apple iOS, так как браузеры на этой платформе позволяют разработчикам устанавливать соединения с приложениями, прослушивающими локальные порты. В отличие от iOS, платформа Android менее строго контролирует локальные подключения и фоновую работу мобильных приложений, а в магазинах приложений под Android осуществляется менее строгий контроль, что облегчает проведение подобных злоупотреблений. Благодаря чрезмерной свободе действий Meta✴✴ Pixel и «Яндекс Метрика» прямо из мобильных браузеров без уведомления пользователя отправляют веб-запросы с идентификаторами отслеживания на определённые локальные порты (localhost или IP-адрес 127.0.0.1), которые постоянно прослушиваются клиентами Facebook✴✴, Instagram✴✴ и приложениями «Яндекса». В этих приложениях используемые в качестве псевдонимов идентификаторы связываются с фактическими идентификационными данными пользователей даже в режиме приватного просмотра. В итоге при просмотре сайтов, содержащих эти трекеры, пользователь лишается анонимности. Представитель Google заявил, что такие схемы нарушают условия обслуживания платформы «Play Маркет» и обманывают ожидания пользователей Android в плане конфиденциальности. Компания уже развернула некоторые изменения для смягчения последствий таких злоупотреблений и напрямую связалась с замешанными в инциденте сторонами. В Meta✴✴ не дали прямого ответа на вопросы, относящиеся к сомнительной схеме, но предоставили следующее заявление: «Мы вступили в переговоры с Google, чтобы устранить возможное непонимание в отношении действия их политик. Узнав о проблеме, мы решили приостановить работу функции, пока работаем с Google над решением проблемы». В «Яндексе» также заявили, что отказались от сомнительных действий и связались с Google. «„Яндекс“ строго соблюдает стандарты защиты данных и не деанонимизирует пользовательские данные. Эта функция не собирает никакой конфиденциальной информации и предназначается исключительно для улучшения персонализации в наших приложениях», — заявили в российской компании.  В сентябре прошлого года сервис Meta✴✴ Pixel начал отправлять HTTP-запросы на порт 12387. Месяц спустя служба прекратила отправку данных, но приложения Facebook✴✴ и Instagram✴✴ продолжали слушать порт. В ноябре Meta✴✴ Pixel переключился на другой метод, вызывающий протокол двусторонней связи WebSocket через тот же порт 12387. В ноябре же сервис развернул новый метод, в основу которого лёг протокол одноранговой связи WebRTC, который обычно используется для совершения аудио- и видеозвонков через браузер. В этом методе использовался сложный процесс SDP-манинга — изменение данных протокола описания сеанса (SDP) перед их отправкой. Этот метод применяется и по сей день: ключевые данные файла cookie «_fbp» вставляются в поля, предназначенные для информации о подключении. Браузер отправлял эти данные в рамках запроса STUN на локальный хост Android, где приложения Facebook✴✴ или Instagram✴✴ считывали их и связывали с пользователем. В мае в бета-версии Chrome используемый сервисом Meta✴✴ Pixel тип SDP-манинга заблокировали, и Meta✴✴ заменила запросы STUN на TURN. Первый известный случай деанонимизации пользователей сервиса «Яндекс Метрика» датировали маем 2017 года, когда трекер начал отправлять HTTP-запросы на локальные порты 29009 и 30102. В мае 2018 года служба начала отправлять данные по защищённому HTTPS на порты 29010 и 30103 — оба метода по состоянию на вчерашний день продолжали работать. Некоторые браузеры блокировали потенциально опасные директивы JavaScript в трекерах. Например, DuckDuckGo блокировал связанные с трекерами IP-адреса, не позволяя отправлять идентификаторы в Meta✴✴; большинство доменов «Яндекс Метрики» также блокировались браузером. Браузер Brave внёс трекеры в чёрные списки и блокировал отправку данных без явного согласия пользователя. Браузер Vivaldi отправлял данные на локальные порты только при настройках конфиденциальности по умолчанию, но при включении блокировки трекеров закрывал утечку истории просмотров. Но, предупреждают исследователи, Meta✴✴ и «Яндекс» в любой момент могут обойти эти меры защиты.  Надёжное и долгосрочное решение проблемы должно предусматривать создание средств управления конфиденциальностью на каналах localhost, чтобы пользователи знали об этом методе утечки данных, могли его контролировать и ограничивать подобные злоупотребления. Chrome и большинство браузеров на базе Chromium выполняли директивы JavaScript так, как хотели в Meta✴✴ и «Яндексе»; Firefox тоже вёл себя послушно, но по неизвестной причине не мог производить SDP-манинг в более поздних версиях кода. Две недели назад общедоступная версия Chrome начала блокировать как STUN-, так и TURN-запросы в рамках скрипта, и, вероятно, в ближайшее время такие же изменения ждут прочие браузеры на базе Chromium. Представитель разработчиков Firefox заявил, что компания всерьёз отнеслась к инциденту. Проблема в том, что в текущем виде все эти исправления направлены исключительно на схемы, которые реализовывали Meta✴✴ и «Яндекс», а значит, от них будет достаточно минимальных изменений, чтобы обойти ограничения — например, поменять номера портов. Поэтому исследователи рекомендуют ограничить подобные схемы на уровне мобильной платформы и браузера, введя более строгие политики для ограничения злоупотреблений. Google пока не дала никаких намёков, что намеревается внедрить новую реализацию обработки доступа к локальным портам на уровне Android. Самым надёжным способом защититься от злоупотреблений пока является отказ от клиентов Facebook✴✴ и Instagram✴✴, а также приложений «Яндекса» для Android. Приложения для слежки допустили слив личных данных миллионов людей по всему миру

21.02.2025 [06:30],

Анжелла Марина

Эксперты по кибербезопасности раскрыли масштабную утечку данных в приложениях-трекерах Cocospy и Spyic, связанную с китайскими разработчиками и затрагивающую миллионы пользователей. Эти приложения предназначены для скрытого мониторинга смартфонов, относятся к категории сталкерского ПО и позволяют злоумышленникам собирать данные жертв — сообщения, фотографии, звонки и другую информацию.

Источник изображения: Kandinsky Из-за выявленного бага личные данные миллионов пользователей, включая электронные адреса тех, кто установил эти приложения, оказались доступны в публичном пространстве. Исследователь, выявивший уязвимость, собрал 1,81 млн электронных адресов пользователей Cocospy и 880 тысяч адресов пользователей Spyic. Как пишет TechCrunch, эти данные переданы Трою Ханту (Troy Hunt), создателю сервиса Have I Been Pwned, где их добавили в базу утечек. В общей сложности выявлено 2,65 млн уникальных адресов. Сталкерское ПО, включая Cocospy и Spyic, часто продаётся под видом родительского или корпоративного контроля, но на практике используется для нелегального слежения за бизнес-партнёрами и другими людьми. TechCrunch выяснил, что обе программы связаны с китайским разработчиком приложений 711.icu, сайт которого сейчас не работает. Cocospy и Spyic маскируются под системные приложения на Android, а данные пользователей передаются через серверы Amazon Web Services и Cloudflare. Анализ сетевого трафика показал, что серверы периодически отвечают на запросы сообщениями на китайском языке. Для установки подобных приложений обычно требуется физический доступ к устройству Android, часто со знанием пароля этого устройства. В случае с iPhone и iPad сталкерское ПО может получить доступ к данным устройства без физического доступа через облачное хранилище Apple iCloud, что, правда, потребует использования украденных учётных данных Apple. Предлагается способ определения наличия в смартфоне этих приложений и их удаления. На Android устройствах Cocospy и Spyic можно выявить, набрав ✱✱001✱✱ на клавиатуре телефона. Также можно найти их непосредственно через настройки системы. Пользователям iPhone и iPad рекомендуется проверить настройки Apple ID, включить двухфакторную аутентификацию и убедиться, что в учётной записи нет незнакомых данных. Для Android полезной функцией будет активация Google Play Protect. Стоит сказать, что любые шпионские приложения запрещены в официальных магазинах приложений и требуют физического доступа к устройству для установки. Установка таких приложений является противозаконной и влечёт за собой правовые последствия, так как нарушает персональную конфиденциальность. Google reCAPTCHA утратила эффективность и превратилась в инструмент слежки

09.02.2025 [11:41],

Дмитрий Федоров

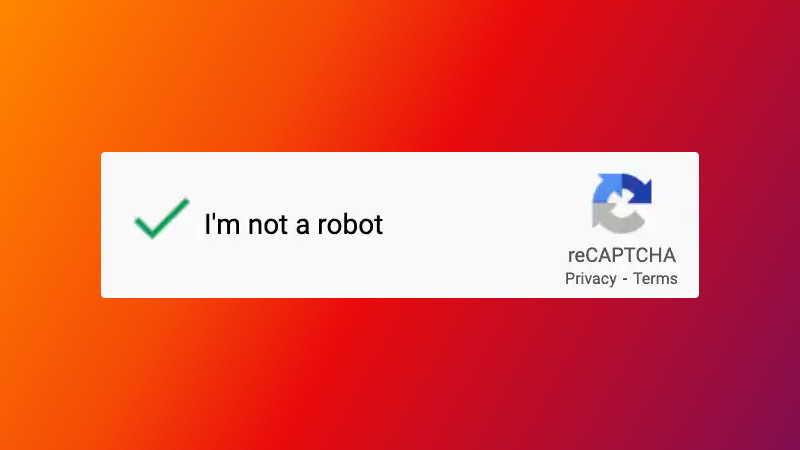

Система reCAPTCHA, изначально созданная как средство защиты веб-ресурсов от автоматических атак, сегодня утратила свою изначальную функцию, превратившись в инструмент массовой слежки за пользователями. Согласно исследованиям, её эффективность в борьбе с ботами стремится к нулю. Однако технология остаётся востребованной благодаря способности собирать детализированные цифровые отпечатки пользователей. В 2025 году люди по всему миру затратили на решение reCAPTCHA 819 млн часов, что эквивалентно потере $6,1 млрд потенциального дохода. В то же время ценность собранных данных оценивается в $888 млрд, обеспечивая Google колоссальную прибыль.

Источник изображения: Google При входе на сайт банка или при заполнении онлайн-форм пользователи сталкиваются с капчей (Completely Automated Public Turing test to tell Computers and Humans Apart или CAPTCHA) — тестами, предназначенными для различения людей и ботов. Эти тесты используются для защиты веб-ресурсов от автоматических атак, предотвращения создания злоумышленниками поддельных аккаунтов и массовой рассылки спама. Однако со временем их функциональность изменилась: современные CAPTCHA, особенно система reCAPTCHA, теперь не только проверяют пользователей, но и анализируют их поведение. В 2007 году профессор Луис фон Ан (Luis von Ahn) предложил концепцию нового подхода к CAPTCHA. Он считал, что её можно использовать не только для проверки пользователей, но и для решения проблемы оцифровки текстов. В то время существующие алгоритмы плохо справлялись с распознаванием слов в отсканированных документах, особенно если шрифт был повреждён или размыт. Фон Ан разработал систему reCAPTCHA, которая позволяла миллионам пользователей по всему миру невольно помогать в расшифровке текстов, вводя символы, недоступные для автоматического анализа. Одной из первых компаний, применивших эту технологию, стала The New York Times. С её помощью газета перевела в цифровой формат 13 млн статей, опубликованных с 1851 года. В 2009 году Google приобрела reCAPTCHA и интегрировала её в экосистему своих сервисов. Первоначально технология использовалась для улучшения Google Books: она помогала обрабатывать сложные фрагменты текста, которые стандартные алгоритмы оптического распознавания символов (OCR) не могли корректно интерпретировать. Однако этим её применение не ограничилось. Google начала использовать reCAPTCHA для расшифровки уличных знаков, номеров домов и других текстовых объектов в системе Google Street View, что значительно повысило точность картографического сервиса компании. К 2025 году система reCAPTCHA практически потеряла свою эффективность как средство защиты от ботов: современные алгоритмы машинного обучения легко обходят стандартные проверки. Тем не менее Google продолжает активно применять её, поскольку ключевая функция технологии сместилась с обеспечения безопасности на сбор детализированных данных о пользователях. По данным исследовательской группы Chuppl, reCAPTCHA создаёт уникальный цифровой отпечаток браузера, фиксируя каждое действие человека на веб-странице. Доктор Эндрю Сирлз (Andrew Searles), исследователь компьютерной безопасности из Калифорнийского университета в Ирвайне (UC Irvine), в своей работе Dazed & Confused: A Large-Scale Real-World User Study of reCAPTCHAv2 доказал, что основная цель reCAPTCHA — вовсе не защита пользователей, а мониторинг их цифровой активности. Согласно исследованию, система анализирует не только куки-файлы и историю просмотров, но и ряд параметров окружения: отрисовку графического холста, разрешение и параметры экрана, траекторию и скорость движения курсора, сведения о пользовательском агенте и другие технические характеристики. Эти данные формируют детализированный профиль пользователя, который может использоваться в рекламных и аналитических целях. Дополнительно исследование показало, что reCAPTCHA замедляет взаимодействие пользователей с веб-ресурсами. В эксперименте, охватившем 3 600 человек, выяснилось, что решение визуальных задач занимает на 557 % больше времени, чем стандартное нажатие на чекбокс «Я не робот». Это приводит к значительным потерям времени и снижает удобство работы с сайтами, особенно в ситуациях, требующих оперативных действий. По подсчётам исследователей, общее количество времени, затраченное пользователями на прохождение reCAPTCHA, составило 819 млн часов. В финансовом эквиваленте эти потери оцениваются в $6,1 млрд — именно столько составил бы потенциальный заработок пользователей, если бы они использовали это время на оплачиваемый труд. Однако для Google ситуация обратная: сбор данных с помощью reCAPTCHA приносит компании колоссальные выгоды. Оценочная стоимость информации, собранной благодаря этой технологии, достигает $888 млрд, что делает её одним из важнейших инструментов коммерческой аналитики. Тем не менее отказаться от reCAPTCHA невозможно. Крупнейшие веб-платформы, включая банковские сервисы, социальные сети и интернет-магазины, продолжают использовать её, делая эту технологию неотъемлемой частью современного цифрового пространства. Пользователь, желающий полноценно работать в интернете, неизбежно сталкивается с проверками reCAPTCHA, передавая тем самым свои данные Google. Google упростила борьбу с преследованиями: Android теперь поможет найти и обезвредить неизвестный Bluetooth-трекер

12.12.2024 [15:38],

Владимир Мироненко

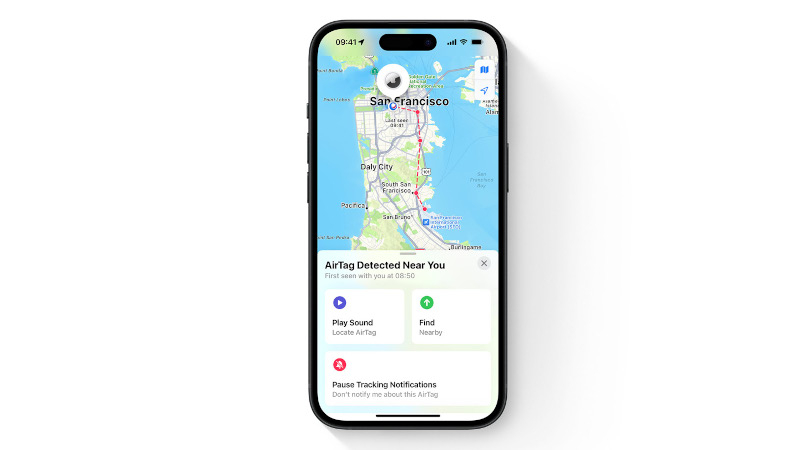

Google сообщила о выходе двух обновлений для функции оповещения о находящихся рядом неизвестных трекерах, подобных Apple AirTag. Это должно упростить владельцам Android-устройств обнаружение устройств, которые могут использоваться для слежки или в других преступных целях.

Источник изображения: Google Функция обнаружения неизвестных трекеров была представлена в июле 2023 года. Она автоматически отправляет владельцу Android-смартфона уведомление в случае обнаружения рядом с ним Bluetooth-трекера, который не привязан к данному устройству. Одно из новых обновлений позволяет владельцам Android-смартфонов временно приостановить отправку обновлений местоположения в сеть Find My Device при обнаружении неизвестного трекера. Google заблокирует обновления на 24 часа, поэтому местоположение смартфона не будет видно тем, кто может отслеживать его через трекер. Второе обновление позволит пользователю в случае получения оповещения о неизвестном трекере определить с помощью функции «Найти рядом» (Find Nearby) место, где он находится. Нажав на уведомление о неизвестном трекере, пользователь увидит на карте место, где неизвестный трекер был замечен в последний раз поблизости. Как только пользователь его найдёт, Google также предложит инструкции по физическому отключению следящего устройства. Если же обнаружить трекер не удастся, функция Find Nearby подключит смартфон пользователя к трекеру по Bluetooth и будет отображать на карте приближение к нему. Как только пользователь приблизится к указанному месту, он сможет с помощью функции Play Sound попытаться найти трекер с помощью звуковых подсказок. Apple обвинили в тотальной слежке за сотрудниками через их iPhone на работе и дома

03.12.2024 [01:19],

Владимир Фетисов

Сотрудник Apple подал на компанию в суд, утверждая, что она требует от сотрудников отказаться от права на частную жизнь, а также следит за ними не только на работе, но и за её пределами. В исковом заявлении Амар Бхакта (Amar Bhakta) утверждает, что Apple получает доступ к данным сотрудников через корпоративные устройства, включая личные iPhone, использование которых «активно поощряется».

Источник изображения: Vertex Designs/Unsplash Истец утверждает, что Apple даёт сотрудникам возможность использовать на работе корпоративные устройства, но при этом компания также принуждает их приносить и собственные iPhone на работу, где на них ставят внутреннее программное обеспечение. В иске сказано, что, согласно политике Apple, связанные с такими устройствами данные, включая электронную почту, фотографии, видео, заметки и многое другое, «подвержены поиску Apple». Также отмечается, что сотрудники, использующие на работе личные iPhone, обязаны привязывать к смартфонам свои аккаунты iCloud, что якобы позволяет Apple собирать данные о местоположении служащих и другую информацию, когда их нет на рабочем месте. Истец уверен, что Apple нарушает законы штата Калифорния, требуя от сотрудников соглашаться с политикой, которая позволяет компании «вести физическое, видео- и электронное наблюдение» за ними, а также даёт право на поиск данных на устройствах Apple и других производителей на «территории компании», что в некоторых случаях может распространяться на сотрудников, работающих удалённо из дома. «Для сотрудников Apple экосистема Apple — это не огороженный сад. Это тюремный двор. Паноптикум, в котором сотрудники, как на работе, так и вне её, всегда находятся под всевидящим оком Apple», — говорится в заявлении Бхакта. Представитель Apple назвал такие обвинения необоснованными. Любопытно, что это не первое сообщение о подобных внутренних правилах Apple. В 2021 году в СМИ просачивалась информация о том, что компания принуждает сотрудников привязывать к используемым на работе устройствам личные аккаунты. Apple давно известна высоким уровнем секретности, когда речь заходит о разработках компании и выпуске новых продуктов. Другие технологические гиганты, такие как Google и Amazon, в прошлом также обвинялись в слежке за сотрудниками. Apple и Google начали сообща бороться с тайной слежкой через Bluetooth-трекеры

14.05.2024 [06:43],

Дмитрий Федоров

Apple и Google объединили усилия для борьбы со слежкой за людьми с использованием Bluetooth-трекеров. Теперь iPhone и Android-смартфоны будут предупреждать пользователей о нахождении поблизости беспроводного трекера, если пользователь не знал, что за ним следят, и хочет это прекратить.

Источник изображений: Apple Новая инициатива направлена на устранение недостатков беспроводных трекеров, таких как Apple AirTag и Tile. Эти устройства, полезные для поиска потерянных или украденных вещей и показывающие их местоположение на цифровой карте, также могут использоваться злоумышленниками для слежки за жертвами. Обе компании уже внедрили эти оповещения в обновлённые версии своих мобильных операционных систем (ОС), начиная с iOS 17.5 для iPhone и Android-устройств с версией 6.0 или более новой. Их пользователи будут получать сообщение о нахождении Bluetooth-трекера, который перемещается вместе с ними. Пользователи могут включить звуковой сигнал, чтобы такой трекер было легче найти, а также получить инструкции по его отключению.  Когда в 2021 году Apple представила AirTag, они быстро завоевали популярность среди пользователей, которые прикрепляли их к ключам, багажу и даже автомобилям. Это позволяло им использовать глобальную сеть устройств Apple и краудсорсинговые сигналы Bluetooth для быстрого поиска предметов, например, багажа, потерянного во время авиаперелёта. Однако эти устройства также использовались в преступных целях. Некоторые жертвы заявляли, что им подбрасывали беспроводные метки Apple AirTag в баре с целью слежки. С тех пор Apple совместно с Google работает над интеграцией предупреждений и уведомлений в iOS и Android для предотвращения неправомерного использования беспроводных трекеров. Предупреждения о перемещении AirTag вместе с пользователем были внедрены в Android ещё в 2022 году. На данный момент AirTag является лишь одной из моделей Bluetooth-трекеров, представленных на рынке. Хотя Apple и Google ещё работают над созданием отраслевой спецификации для подобных устройств, они разрешают сторонним компаниям, таким как Chipolo, Motorola и другим, создавать свои собственные Bluetooth-устройства для отслеживания местоположения. Однако сторонние компании, создавая совместимые с Find My трекеры, должны соответствовать спецификациям Apple и Google, которые теперь требуют наличия уведомлений о нежелательной слежке. Сеть ботов в Discord собрала и выставила на продажу 4 млрд публичных сообщений 620 млн пользователей

01.05.2024 [11:48],

Павел Котов

Компания Discord была вынуждена отреагировать на произошедший в начале апреля инцидент, в ходе которого сеть ботов массово осуществляла слежку за пользователями, архивируя их сообщения. Собранные данные впоследствии были выставлены на продажу.

Источник изображения: Alexander Shatov / unsplash.com Ботам удалось перехватить более 4 млрд публичных сообщений, включая голосовые данные, от 620 млн пользователей на крупнейших серверах Discord, в том числе посвящённых таким играм как Minecraft и Among Us. Далее эти данные были выставлены на продажу на ныне закрытом сайте Spy.pet по цене £4 ($5) — ресурс продавал их для обучения моделей искусственного интеллекта или для «федеральных агентов, ищущих новый источник информации». В Discord сообщили, что ответственные за инцидент учётные записи были заблокированы, и сейчас изучается возможность подать судебный иск. «Наш отдел безопасности тщательно расследовал эти действия, и мы выявили некоторые учётные записи, которые, по нашему мнению, связаны с сайтом Spy.pet, который мы впоследствии заблокировали. По данным нашего расследования, учётные записи входили на серверы Discord, которые были открыты и доступны для любого, или имели лёгкий доступ через действующую ссылку-приглашение. Оказавшись на этих серверах, эти учётные записи могли получить доступ только к той же информации, что и любой другой пользователь этих серверов», — заявил представитель Discord ресурсу 404 Media. Причины подозревать, что была похищена личная переписка пользователей Discord или персональные данные, помимо тех, которыми пользователь сам поделился в своём профиле, отсутствуют. Но есть основания считать, что владелец Spy.pet является пользователем форума Kiwi Farms, участники которого занимаются преследованием онлайн-деятелей и сообществ. Китайские клавиатурные приложения Honor, Oppo, Samsung, Vivo и Xiaomi оказались уязвимы перед слежкой

26.04.2024 [19:16],

Сергей Сурабекянц

Пользователям, печатающим на китайском языке с помощью облачных приложений Baidu, Honor, iFlytek, Oppo, Samsung, Tencent, Vivo и Xiaomi, следует немедленно обновить своё программное обеспечение. Исследователи обнаружили серьёзные недостатки шифрования в ПО ввода по системе пиньинь, которые могут скомпрометировать вводимые данные. Хотя сведений об использовании уязвимости пока не обнародовано, проблема потенциально может затронуть до миллиарда пользователей.

Источник изображения: techspot.com Китайское письмо включает в себя тысячи уникальных символов, которые невозможно разместить на клавиатуре, поэтому для набора текста используются альтернативные методы ввода (IME). Во всех уязвимых облачных инструментах использовалась система пиньинь (буквально — «фонетическое письмо»), в которой пользователи используют латиницу для ввода фонетического произношения, а затем выбирают соответствующие символы из набора. Поставщики операционных систем и сторонние разработчики на протяжении десятилетий предоставляют китайским пользователям локальные альтернативные методы ввода, но облачные сервисы опережают локальные приложения по точности определения символов. Использование любого облачного приложения для набора текста повышает риск отслеживания, поэтому разработчики обеспечивают конфиденциальность с помощью шифрования. Исследователи из Университета Торонто проверили безопасность приложений девяти компаний: Baidu, Honor, Huawei, iFlytek, OPPO, Samsung, Tencent, Vivo и Xiaomi, и в процессе эксперимента успешно считывали нажатия клавиш всех этих инструментов, кроме приложения Huawei. Исследователи не обнаружили недостатков в приложениях для iOS, поскольку Apple автоматически помещает в «песочницу» клавиатурные приложения, а для доступа и передачи данных требует явного разрешения пользователя. Аналогичные инструменты для Android и Windows признаны гораздо менее безопасными. Пользователи Android могут запретить клавиатурному приложению подключаться к интернету, но большинство пользователей просто не задумываются о потенциальных рисках, да и найти соответствующие элементы управления в настройках не так-то просто. Исследователи поставили всех разработчиков в известность о найденной уязвимости, и большинство из них уже выпустило обновления для устранения проблем, но недостатки шифрования пока сохраняются в приложениях Baidu, клавиатуре Honor и сервисе Tencent QQ Pinyin. Исследователи перечислили десятки похожих приложений, которые они не тестировали, предположив, что в большинстве приложений могут обнаружится аналогичные уязвимости. Исследователи выразили тревогу, напомнив предыдущие эпизоды правительственной слежки. Например, Five Eyes — альянс по обмену разведданными между США, Великобританией, Канадой, Австралией и Новой Зеландией — ранее использовал аналогичные уязвимости в китайских приложениях, чтобы шпионить за пользователями. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |