|

Опрос

|

реклама

Быстрый переход

Тысячи камер Hikvision остаются уязвимы ко взлому почти год — доступ к ним активно продают в даркнете

30.07.2025 [18:31],

Сергей Сурабекянц

Осенью прошлого года в камерах видеонаблюдения Hikvision была обнаружена опасная уязвимость CVE-2021-36260, которой Национальный институт стандартов и технологий США (NIST) присвоил критический рейтинг — 9,8 из 10. Несмотря на высокий уровень угрозы, более 80 000 затронутых устройств до сих пор остаются уязвимыми. Исследователи зафиксировали многочисленные случаи эксплуатации эксплойта и попытки продажи украденных учётных данных.

Источник изображения: Rob Sarmiento / unsplash.com Hikvision (Hangzhou Hikvision Digital Technology) — китайский государственный производитель оборудования для видеонаблюдения. География клиентов компании охватывает более ста стран, включая США, несмотря на то что Федеральная комиссия по связи США (FCC) ещё в 2019 году назвала Hikvision «неприемлемым риском для национальной безопасности США». По словам старшего директора по анализу угроз компании Cybrary Дэвида Мейнора (David Maynor), камеры Hikvision «содержат легко эксплуатируемые системные уязвимости или, что ещё хуже, используют учётные данные по умолчанию». По его словам, не существует надёжного способа провести экспертизу на наличие взлома или подтвердить, что злоумышленнику был закрыт доступ. «Более того, мы не заметили никаких изменений в позиции Hikvision, которые могли бы свидетельствовать об усилении безопасности в рамках цикла разработки», — добавил Мейнор. Пользуясь неведением и ленью пользователей, киберпреступники находят уязвимые устройства с помощью специальных поисковых систем, таких как Shodan или Censys. Проблема усугубляется тем, что камеры Hikvision по умолчанию поставляются с несколькими вариантами предустановленных паролей, которые пользователи не изменяют при установке. Масштабы причинённого ущерба пока неясны. Авторы отчёта могут лишь предполагать, что «китайские группы, такие как MISSION2025/APT41, APT10 и её филиалы, потенциально могут использовать уязвимости в этих устройствах для достижения своих целей (включая конкретные геополитические соображения)». Во многом эта проблема свойственна всей отрасли, а не только Hikvision. «Устройства Интернета вещей, такие как камеры, не всегда так же просто и понятно защитить, как приложения на телефоне, — пояснил специалист по защите конфиденциальности Comparitech Пол Бишофф (Paul Bischoff). — Обновления не устанавливаются автоматически; пользователям необходимо загружать их вручную […] В то время как ваш телефон сообщит о наличии обновления и, вероятно, установит его автоматически при следующей перезагрузке, устройства Интернета вещей таких удобств не предлагают». Microsoft нашла уязвимость в macOS, позволявшую обойти защиту TCC и украсть данные пользователя

29.07.2025 [09:28],

Анжелла Марина

Специалисты Microsoft Threat Intelligence обнаружили уязвимость в системе поиска Spotlight, встроенной в macOS, которая позволяла злоумышленникам получать доступ к конфиденциальным данным пользователей. Эксперты компании назвали этот метод атаки Sploitlight, поскольку он использует плагины Spotlight для обхода защитных механизмов Apple.  По сообщению MacRumors, проблема заключалась в возможности обхода системы Transparency, Consent, and Control (TCC), предназначенной для контроля доступа приложений к личной информации. Уязвимость позволяла злоумышленникам извлекать кешированные данные, включая точные геолокационные сведения, метаданные фото и видео, информацию о распознавании лиц из медиатеки, историю поиска, ИИ-сводки писем и пользовательские настройки. Несмотря на то, что Apple изолирует плагины Spotlight в так называемой песочнице и ограничивает их доступ к защищённым файлам, исследователи Microsoft нашли способ модифицировать набор приложений, которые Spotlight использует для индексации, что позволяло извлекать содержимое защищённых файлов. Microsoft оперативно уведомила Apple о найденной уязвимости, и разработчики исправили её в обновлениях macOS Sequoia 15.4 и iOS 18.4, выпущенных 31 марта. По данным компаний, эксплойт не был использован в реальных атаках, поскольку проблема была устранена до публичного раскрытия. В документации к обновлению Apple указала, что уязвимость устранили за счёт улучшенной фильтрации данных. Помимо этого, Apple исправила две другие уязвимости, обнаруженные Microsoft. Они связаны с проверкой символических ссылок и управлением состоянием системы. В масштабном взломе серверов SharePoint может быть повинна утечка из Microsoft

26.07.2025 [13:37],

Павел Котов

Microsoft намеревается провести проверку, не послужила ли её собственная система раннего оповещения об уязвимостях источником утечки, которая привела к масштабному взлому ресурсов SharePoint. К этой системе подключены компании, специализирующиеся на вопросах кибербезопасности, и софтверный гигант пытается установить, не воспользовались ли ей злоумышленники до того, как началось устранение выявленных в SharePoint уязвимостей.

Источник изображения: BoliviaInteligente / unsplash.com «В рамках нашей стандартной процедуры мы изучим этот инцидент, выявим области для улучшения и широко развернём эти улучшения», — цитирует Bloomberg заявление представителя Microsoft; он также отметил, что партнёрские программы помогают компании в обеспечении безопасности. Вину за серию взломов SharePoint в Microsoft возложили на китайских хакеров, которых, по версии корпорации, поддерживают власти страны. В программе Microsoft по активной защите (Microsoft Active Protections Program — MAPP) участвуют не менее десятка китайских компаний. Она существует уже 17 лет, и каждому новому участнику приходится доказывать, что он является поставщиком решений в области кибербезопасности и не производит хакерских инструментов, в том числе ПО для тестирования на проникновения в системы. Подписав соглашение о неразглашении, такие компании получают информацию о новых исправлениях уязвимостей за 24 часа до того, как их публикует сама Microsoft. Наиболее доверенные участники программы получают сведения ещё на пять дней раньше. В специализирующейся на вопросах кибербезопасности японской компании Trend Micro подтвердили, что получили уведомление о двух опасных уязвимостях SharePoint по каналу MAPP и подумали о возможности утечки; но и сейчас не сомневаются в ценности программы. Жертвами серии атак стали более 400 корпораций и государственных учреждений по всему миру — вплоть до Национального управления по ядерной безопасности США, ответственного за разработку и обслуживание ядерного оружия. Массовый взлом, по версии Microsoft, организовали китайские хакерские группировки Linen Typhoon, Violet Typhoon и Storm-2603.

Источник изображения: Alex Carmona / unsplash.com Об уязвимостях SharePoint впервые сообщил в мае этого года эксперт вьетнамской компании Viettel Динь Хо Ань Хоа (Dinh Ho Anh Khoa) на берлинской конференции Pwn2Own, там же он передал все документы представителю Microsoft и получил вознаграждение в $100 000. Компании потребовались около 60 дней, чтобы разработать средство исправления уязвимостей, но 7 июля, накануне публичного выпуска патча, хакеры произвели масштабную атаку на серверы SharePoint. Они могли их выявить самостоятельно и начать эксплуатировать в тот самый день, когда Microsoft распространила оповещение среди членов MAPP, но это, по мнению экспертов, было бы немыслимым совпадением — более вероятным представляется сценарий, что кто-то поделился информацией с киберпреступниками. MAPP уже оказывалась источником утечек. В 2012 году Microsoft обвинила китайскую компанию Hangzhou DPtech в раскрытии информации о серьёзной уязвимости в Windows и исключила её из программы. В 2021 году Microsoft заподозрила минимум двух китайских партнёров по MAPP в утечке сведений об уязвимости серверов Exchange, что привело к крупномасштабной атаке, организованной, по версии корпорации, китайской группировкой Hafnium. Тогда взлому подверглись десятки тысяч серверов Exchange, в том числе ресурсы, принадлежащие Европейской службе банковского надзора и парламента Норвегии. После инцидента 2021 года корпорация рассматривала возможность пересмотреть механизмы работы MAPP, но чем это тогда закончилось, неизвестно. В 2021 году в Китае начал действовать закон, обязывающий любую компанию или исследователя в области кибербезопасности в срок 48 часов докладывать обо всех обнаруженных уязвимостях систем в Министерство промышленности и информационных технологий страны. Некоторые китайские компании, например, Beijing CyberKunlun Technology Co Ltd., являются одновременно членами MAPP и участниками местной правительственной программы — «Национальной базы уязвимостей». При этом, отмечают эксперты, отсутствует прозрачность в отношении того, как китайские компании соблюдают баланс между своими обязательствами в рамках программы Microsoft и обязательствами в соответствии с законами Китая. Microsoft узнала о критической уязвимости SharePoint ещё два месяца назад, но не смогла её исправить

22.07.2025 [19:33],

Анжелла Марина

Компании по всему миру начали срочно обновлять свои системы после того, как службы безопасности Google и Microsoft сообщили о масштабной кибератаке, использующей критическую уязвимость в программном обеспечении Microsoft SharePoint. Уязвимость CVE-2025-53770 была обнаружена на прошлой неделе и сразу же получила классификацию «нулевого дня». Это означает, что хакеры начали её эксплуатировать до того, как Microsoft успела выпустить патч.

Источник изображения: Luther.M.E. Bottrill/Unsplash По сообщению TechCrunch, проблема затронула программное обеспечение сервера SharePoint, который широко используются организациями по всему миру для хранения и обмена внутренними документами. Уязвимость позволяет злоумышленникам похищать закрытые ключи, а затем устанавливать вредоносное ПО, с помощью которого происходит проникновение к корпоративным файлам и другим системам в пределах одной сети. Впервые «дыра» в SharePoint была обнаружена в мае на конкурсе хакеров в Берлине, организованный компанией по кибербезопасности Trend Micro с целью обнаружения ошибок в популярном программном обеспечении. После чего, в прошлом месяце, Microsoft выпустила исправляющий патч. Однако, как утверждает Reuters, патч оказался неэффективен и не устранил проблему. По крайне мере, представители компании во вторник не смогли предоставить агентству комментарий относительно исправления ошибки и эффективности патча. Microsoft в своём блоге сообщила, что за атаками стоят как минимум три хакерские группы, связанные с Китаем. Две из них — Linen Typhoon и Violet Typhoon — ранее уже фигурировали в расследованиях компании. Первая специализируется на краже интеллектуальной собственности, вторая — на сборе конфиденциальной информации для целей шпионажа. Третья группа, которую Microsoft обозначила как Storm-2603, менее изучена, но, по данным компании, ранее была замешана в атаках с использованием вымогательского ПО. Активность этих групп в связи с эксплуатацией уязвимости в SharePoint зафиксирована как минимум с 7 июля, то есть за несколько недель до публичного раскрытия уязвимости. Чарльз Кармакал (Charles Carmakal), технический директор подразделения реагирования на инциденты Mandiant, входящего в Google, в письме изданию TechCrunch также подтвердил, что по меньшей мере один из участников атак связан с хакерскими группами, действующими в интересах Китая. По его словам, угроза продолжает нарастать, а число скомпрометированных систем может быть значительным. Десятки организаций, в том числе в государственном секторе, уже подтвердили факт взлома. Представитель посольства Китая в Вашингтоне пока не ответил на запрос о комментарии. При этом ранее китайское правительство неоднократно отвергало обвинения в проведении кибератак, хотя и не всегда прямо опровергало свою причастность к отдельным инцидентам. Уязвимость в Microsoft SharePoint привела к компрометации систем не менее 100 компаний, а также госорганов США

21.07.2025 [22:05],

Владимир Фетисов

Не так давно Microsoft опубликовала предупреждение, сообщив, что хакеры активно используют уязвимость нулевого дня программного продукта SharePoint для компрометации локальных серверов разных организаций и компаний. Оценка масштаба инцидента продолжается, но уже известно, что злоумышленникам удалось скомпрометировать системы около 100 организаций. Об этом пишет Reuters со ссылкой на данные двух организаций, которые помогли раскрыть вредоносную кампанию.

Источник изображения: Desola Lanre-Ologun / Unsplash Активность хакеров обнаружила нидерландская ИБ-компания Eye Security, когда заметила подозрительную активность, направленную против одного из своих клиентов. После этого специалисты провели сканирование интернета с помощью инструмента организации Shadowserver Foundation, что позволило им выявить около 100 жертв вредоносной кампании. Это было сделано ещё до того, как проблема приобрела широкую известность. «Кто знает, что делали другие злоумышленники с тех пор, чтобы внедрить новые бэкдоры», — считает Вайша Бернард (Vaisha Bernard), специалист Eye Security. Он отказался назвать организации, которые подверглись хакерской атаке, но добавил, что соответствующие органы были своевременно уведомлены об инциденте. В Shadowserver Foundation подтвердили цифру в 100 пострадавших, добавив, что многие из них находятся в США и Германии, а также, что среди жертв есть правительственные организации. Другой исследователь сказал, что, вероятно, до сих пор вредоносная кампания была делом рук одного хакера или группы хакеров. «Возможно, ситуация быстро изменится», — считает Рейф Пиллинг (Rafe Pilling), глава подразделения по анализу угроз британской ИБ-компании Sophos. Microsoft уже выпустила патч для исправления уязвимости SharePoint, а также рекомендовала клиентам не затягивать с его установкой. Кто стоит за вредоносной кампанией, пока неизвестно. ФБР сообщило, что ведомство осведомлено о проблеме и тесно сотрудничает со своими федеральными партнёрами в рамках расследования, не назвав каких-либо подробностей. Британский национальный центр кибербезопасности сообщил об «ограниченном количестве» целей хакеров на территории королевства. По данным системы Shodan, позволяющей идентифицировать подключаемое к интернету оборудование, более 8000 серверов в сети теоретически уже могли быть взломаны хакерами. В число этих серверов входят системы, принадлежащие крупным промышленным предприятиям, банкам, аудиторским компаниям, медицинским и государственным учреждениям в США и ряде других стран. Хакеры взломали тысячи серверов по всему миру через уязвимость в Microsoft SharePoint

21.07.2025 [15:39],

Владимир Фетисов

Microsoft опубликовала предупреждение, в котором говорится об активных атаках хакеров на серверное оборудование компании, а также о выпуске патча для исправления сложившейся ситуации. Речь идёт об уязвимости нулевого дня в программном обеспечении SharePoint, которая подвергает риску десятки тысяч серверов по всему миру.

Источник изображения: Bender / Unsplash Специалисты компании Eye Security, работающей в сфере информационной безопасности, обнаружили упомянутую уязвимость 18 июля. С её помощью злоумышленники могут получить доступ к локальным серверам SharePoint с целью кражи криптографических ключей, что даёт им несанкционированный доступ к инфраструктуре жертв. Наличие криптографических ключей позволяет злоумышленникам выдавать себя за легитимных пользователей даже после перезагрузки скомпрометированного сервера или установки патча. Это означает, что уже скомпрометированные серверы могут представлять опасность для бизнеса даже после установки исправления. Отмечается, что проблема не затрагивает облачную версию сервиса SharePoint Online, которая доступна на платформе Microsoft 365. Хакеры могут использовать уязвимость SharePoint для кражи конфиденциальных данных, включая учётные данные пользователей. Они также могут перемещаться внутри скомпрометированной сети, используя сервисы, которые часто подключаются к SharePoint, такие как Outlook, Teams и OneDrive. Предполагается, что эксплойт создан на основе двух уязвимостей, которые были продемонстрированы на конкурсе хакеров Pwn2Own в мае. К настоящему моменту Microsoft выпустила исправление для серверов SharePoint 2019 и SharePoint Subscription Edition, а также продолжает работать над патчем для SharePoint 2016. Агентство по кибербезопасности и защите инфраструктуры (CISA) США продолжает оценку масштабов проблемы. В ведомстве заявили, что все скомпрометированные серверы необходимо отключить от интернета до тех пор, пока не станет ясен масштаб проблемы. По данным The Washington Post, уязвимость SharePoint активно используется хакерами для атак на федеральные агентства и муниципальные учреждения США и других стран, а также на энергетические и телекоммуникационные компании, университеты и другие организации по всему миру. Google закрыла несколько уязвимостей в Chrome — одну из них активно эксплуатировали хакеры

16.07.2025 [16:37],

Павел Котов

Компания Google выпустила обновление браузера Chrome, в котором исправила несколько уязвимостей. Одна из них активно использовалась киберпреступниками и позволяла выполнять произвольный код, обходя «песочницу» браузера.

Источник изображения: google.com/chrome Эксплуатируемой уязвимости присвоен код CVE-2025-6558, её уровень угрозы оценён в 8,8 балла из 10. Уязвимость затрагивает версии Google Chrome до 138.0.7204.157. Её обнаружили специалисты отдела Google Threat Analysis Group 23 июня. Причиной проблемы стала недостаточная проверка ненадёжных входящих данных в графическом движке ANGLE. С помощью специально подготовленной HTML-страницы злоумышленник мог добиться выхода из «песочницы». Механизм ANGLE (Almost Native Graphics Layer Engine) транслирует вызовы API OpenGL ES в более распространённые API, такие как Direct3D, Metal, Vulkan и OpenGL. Он предназначен для обработки графических команд, поступающих из ненадёжных источников — например, с сайтов, использующих WebGL. Ошибки в этом механизме могут иметь критические последствия для безопасности. Уязвимость позволяет удалённому злоумышленнику выполнять произвольный код в графическом процессе браузера Chrome. Компания Google отказалась раскрывать технические детали работы эксплойта до тех пор, пока большинство пользователей не обновит браузер до версии 138.0.7204.157/158 — в зависимости от операционной системы. В текущем обновлении также были устранены ещё пять уязвимостей. По данным Google, ни одна из них не использовалась в атаках. Среди исправленных — ошибка в движке V8 (CVE-2025-7656) и уязвимость, связанная с использованием очищенной памяти в WebRTC (CVE-2025-7657). Один сбитый бит — и всё пропало: атака GPUHammer на ускорители Nvidia ломает ИИ с минимальными усилиями

15.07.2025 [00:07],

Николай Хижняк

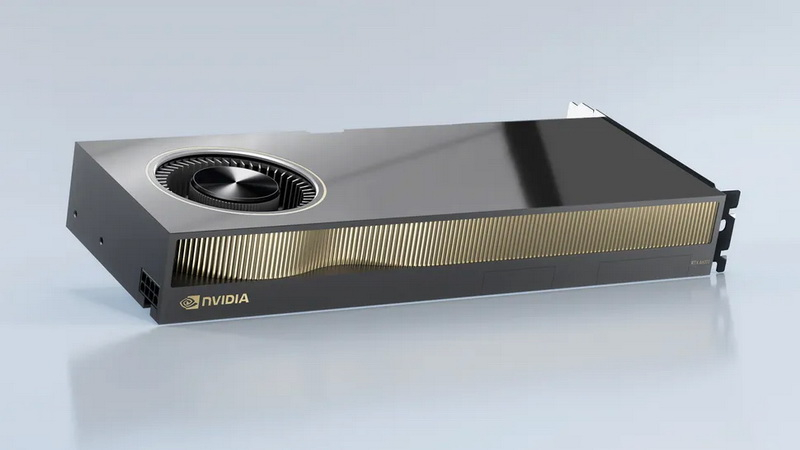

Команда исследователей из Университета Торонто обнаружила новую атаку под названием GPUHammer, которая может инвертировать биты в памяти графических процессоров Nvidia, незаметно повреждая модели ИИ и нанося серьёзный ущерб, не затрагивая при этом сам код или входные данные. К счастью, Nvidia уже опередила потенциальных злоумышленников, которые могли бы воспользоваться этой уязвимостью, и выпустила рекомендации по снижению риска, связанного с этой проблемой.

Источник изображения: Nvidia Исследователи продемонстрировали, как GPUHammer может снизить точность модели ИИ с 80 % до менее 1 % — всего лишь инвертируя один бит в памяти. Они протестировали уязвимость на реальной профессиональной видеокарте Nvidia RTX A6000, используя технику многократного инжектирования ячеек памяти до тех пор, пока одна из соседних ячеек не инвертируется, что нарушает целостность хранящихся в ней данных. GPUHammer — это версия известной аппаратной уязвимости Rowhammer, ориентированная на графические процессоры. Это явление уже давно существует в мире процессоров и оперативной памяти. Современные микросхемы памяти настолько плотно упакованы, что многократное чтение или запись одной строки может вызвать электрические помехи, которые переворачивают (инвертируют) биты в соседних строках. Этим перевернутым битом может быть что угодно — число, команда или часть веса нейронной сети. До сих пор эта уязвимость в основном касалась системной памяти DDR4, но GPUHammer продемонстрировала свою эффективность с видеопамятью GDDR6, которая используется во многих современных видеокартах Nvidia. Это серьёзная причина для беспокойства, по крайней мере, в определённых ситуациях. Исследователи показали, что даже при наличии некоторых мер защиты они могут вызывать множественные перевороты битов в нескольких банках памяти. В одном случае это полностью сломало обученную модель ИИ, сделав её практически бесполезной. Примечательно, что для этого даже не требуется доступ к данным. Злоумышленнику достаточно просто использовать тот же графический процессор в облачной среде или на сервере, и он потенциально может вмешиваться в вашу рабочую нагрузку по своему усмотрению. Исследователи протестировали метод атаки на карте RTX A6000, но риску подвержен широкий спектр графических процессоров Ampere, Ada, Hopper и Turing, особенно тех, что используются в рабочих станциях и серверах. Nvidia опубликовала полный список уязвимых моделей ускорителей и рекомендует использовать функцию коррекции ошибок ECC для решения большинства из них. При этом новые графические процессоры, такие как RTX 5090 и серверные H100, имеют встроенную ECC непосредственно на GPU, и она работает автоматически — настройка пользователем не требуется. Данная уязвимость не затрагивает обычных пользователей домашних ПК. Она актуальна для общих сред графических процессоров, таких как облачные игровые серверы, кластеры обучения ИИ или конфигурации VDI, где несколько пользователей запускают рабочие нагрузки на одном оборудовании. Тем не менее угроза реальна и должна быть серьезно воспринята всей индустрией, особенно с учётом того, что всё больше игр, приложений и сервисов начинают в той или иной мере использовать ИИ. Рекомендация Nvidia сводится к использованию функции ECC. Её можно включить с помощью командной строки Nvidia, введя команду Атаки, подобные GPUHammer, не просто приводят к сбоям в работе систем или вызывают сбои. Они нарушают целостность самого ИИ, влияя на поведение моделей или принятие решений. И поскольку всё это происходит на аппаратном уровне, эти изменения практически незаметны, особенно если не знать, что именно и где искать. В регулируемых отраслях, таких как здравоохранение, финансы или автономный транспорт, это может привести к серьёзным проблемам — неверным решениям, нарушениям безопасности и даже юридическим последствиям. В материнских платах Gigabyte нашли уязвимости, позволяющие обойти безопасную загрузку

14.07.2025 [21:58],

Николай Хижняк

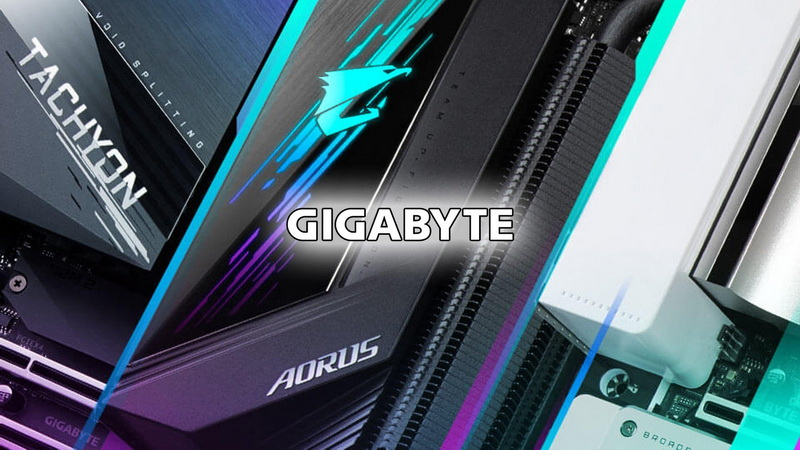

Несколько сотен моделей материнских плат Gigabyte используют прошивку UEFI с уязвимостями, которые позволяют внедрять вредоносное программное обеспечение (буткиты), невидимое для антивирусов и операционной системы, способное пережить даже переустановку последней.

Источник изображения: BleepingComputer Обнаруженные уязвимости позволяют злоумышленникам с правами локального или удалённого администратора выполнять произвольный код в режиме управления системой (SMM) — среде, изолированной от операционной системы и обладающей расширенными привилегиями. Механизмы, запускающие код ниже уровня ОС, имеют низкоуровневый доступ к оборудованию и инициируются во время загрузки. Благодаря этому вредоносное ПО в этих средах может обходить традиционные средства защиты. Прошивка UEFI (Unified Extensible Firmware Interface) считается более безопасной благодаря функции безопасной загрузки (Secure Boot), которая посредством криптографической проверки гарантирует использование надёжного кода при старте системы. Однако вредоносное ПО уровня UEFI, такое как буткиты (BlackLotus, CosmicStrand, MosaicAggressor, MoonBounce, LoJax), может запускать вредоносный код при каждой загрузке. В реализациях прошивки UEFI от Gigabyte присутствуют четыре уязвимости, обнаруженные исследователями компании Binarly, занимающейся цифровой безопасностью. Своими выводами специалисты поделились с Координационным центром CERT (CERT/CC) Университета Карнеги-Меллона. Первоначальным поставщиком прошивки является компания American Megatrends Inc. (AMI), которая устранила уязвимости после частного уведомления, но в некоторых сборках прошивок OEM (например, Gigabyte) эти исправления на тот момент реализованы не были. В реализациях прошивок Gigabyte компания Binarly обнаружила следующие уязвимости (все с высоким уровнем серьёзности — 8,2):

По подсчётам портала BleepingComputer, уязвимости затронули чуть более 240 моделей материнских плат, включая различные версии, модификации и региональные издания, с обновлениями прошивок, выпущенными между концом 2023 года и серединой августа 2024 года. Журналисты обратились к Binarly за уточнением, но в любом случае речь идёт о десятках моделей. Исследователи Binarly уведомили Координационный центр CERT/CC об этих уязвимостях 15 апреля, а Gigabyte подтвердила их наличие 12 июня. После этого, по данным CERT/CC, компания выпустила обновления прошивок. Однако OEM-производитель не опубликовал бюллетень безопасности по этим уязвимостям. По мнению основателя и генерального директора Binarly Алекса Матросова (Alex Matrosov), Gigabyte, скорее всего, ещё не выпустила полноценные исправления. Кроме того, многие из затронутых моделей уже сняты с производства, и их владельцам не стоит ожидать обновлений безопасности. «Поскольку все эти четыре уязвимости возникли в референсном коде AMI, компания AMI раскрыла их некоторое время назад, по-тихому сообщив информацию только платным клиентам в рамках соглашения о неразглашении (NDA). Это привело к серьёзным последствиям: производители годами оставляли платы уязвимыми и не выпускали обновлений. Похоже, Gigabyte до сих пор не опубликовала исправлений, а многие из затронутых плат достигли статуса окончания жизненного цикла, что означает, что они останутся с этими уязвимостями на неопределённый срок», — прокомментировал Алекс Матросов. Отмечается, что риск для обычных пользователей остаётся низким. Однако тем, кто работает в критически важных средах, рекомендуется воспользоваться сканером Risk Hunt от Binarly, который позволяет бесплатно определить наличие указанных четырёх уязвимостей. В большинстве AMD Ryzen и EPYC обнаружена уязвимость TSA, позволяющая красть пароли и другие секретные данные

10.07.2025 [11:52],

Дмитрий Федоров

AMD предупредила о новом классе атак по побочному каналу — Transient Scheduler Attack (TSA), основанном на особенностях микроархитектуры её процессоров. Подобно атакам Meltdown и Spectre, TSA использует аппаратные уязвимости, позволяющие обойти системные механизмы защиты. Уязвимости были выявлены специалистами AMD после изучения отчёта Microsoft.

Источник изображения: Rubaitul Azad / Unsplash Новый класс уязвимостей состоит из четырёх компонентов: две проблемы получили средний уровень критичности, две другие — низкий. Несмотря на такую формальную классификацию, эксперты из Trend Micro и CrowdStrike оценивают угрозу как критическую. Причина не в легкости эксплуатации, а в глубинной природе самих атак, которые затрагивают фундаментальные механизмы выполнения команд внутри процессора и при определённых условиях позволяют злоумышленнику получать доступ к защищённым данным, включая данные ядра операционной системы (ОС) и изолированных виртуальных машин. Атака TSA применима ко многим моделям процессоров AMD, включая мобильные, настольные и серверные решения. Особенно подвержены чипы EPYC третьего и четвёртого поколений, используемые в облачных средах и дата-центрах. Для реализации атаки требуется локальный доступ к машине — через вредоносное ПО, пользовательскую сессию или скомпрометированную виртуальную машину. При этом достаточно минимальных пользовательских прав. Уязвимость нельзя эксплуатировать через вредоносные сайты — в отличие от ранее известных атак типа Spectre. Чтобы извлечь данные, злоумышленнику необходимо многократное воспроизведение атаки на целевом оборудовании. Это обусловлено её природой: атака использует механизм ложного завершения инструкций загрузки, когда процессор предполагает, что данные успешно загружены, хотя на самом деле они ещё недоступны. Такие ошибки становятся основой таймингового побочного канала: инструкции, зависящие от загрузки, выполняются с иной задержкой, и это позволяет определить, какие данные были затронуты.

Источник изображения: Wesley Tingey / Unsplash В TSA выделены два типа атак: TSA-L1 и TSA-SQ. Первая использует ложные попадания в кеш первого уровня (L1), возникающие из-за ошибок в работе микротегов. Процессор ошибочно считает, что нужные данные находятся в кеше, и производит загрузку ложного значения, на основании которого можно восстановить содержимое памяти. Вторая атака — TSA-SQ — связана с тем, что инструкция загрузки преждевременно обращается к очереди хранения и извлекает данные, которые могли быть записаны ранее в другом потоке или контексте. Это позволяет обойти изоляцию между виртуальными машинами или процессами. По наихудшему сценарию, TSA позволяет получить доступ к данным ядра ОС, что открывает возможности для повышения привилегий, отключения защитных механизмов, внедрения бэкдоров и обеспечения долговременного присутствия в системе. Даже уязвимости с низкой формальной оценкой, которые позволяют определить поведение внутренних буферов или очередей, могут повысить точность более сложных атак. Поэтому специалисты по информационной безопасности (ИБ) рекомендуют отнестись к проблеме максимально серьёзно. AMD опубликовала подробный технический отчёт с описанием TSA и перечнем затронутых процессоров. В него входят серверные EPYC, пользовательские Ryzen, ускорители вычислений Instinct и чипы Athlon. Компания рекомендует системным администраторам как можно скорее установить последние версии Windows, содержащие обновления микрокода и патчи ядра. Альтернативно можно задействовать инструкцию VERW, которая очищает критические буферы процессора, но такая мера может снизить производительность. Выбор подхода требует отдельной оценки соотношения рисков и ресурсов в каждом конкретном случае.

Источник изображения: Tadas Sar / Unsplash Согласно заявлению Microsoft, по состоянию на 10 июля в открытом доступе отсутствует какой-либо эксплойт, способный использовать TSA. Более того, успешное проведение атаки требует значительных технических ресурсов и глубокого понимания архитектуры процессоров AMD. Это делает её доступной лишь для самых подготовленных злоумышленников — например, прогосударственных APT-групп (Advanced Persistent Threat). Тем не менее, само наличие таких уязвимостей требует оперативного реагирования и обновления ПО и аппаратного стеков защиты. Безинтернетный мессенджер Bitchat от основателя Twitter провалил первую проверку безопасности

10.07.2025 [11:07],

Анжелла Марина

Недавно запущенный мессенджер Bitchat, созданный генеральным директором Block и соучредителем Twitter Джеком Дорси (Jack Dorsey), позиционируется как средство безопасного общения без использования интернета. Но исследователи заявили, что приложение содержит критические уязвимости, которые ставят под угрозу конфиденциальность данных.

Источник изображения: GitHub Bitchat позиционируется как безопасный и приватный продукт без централизованной инфраструктуры, использующий только Bluetooth и сквозное шифрование вместо интернет-соединения. В техническом описании Дорси подчёркивал, что система мессенджера разработана с приоритетом на защиту данных. Однако уже в первые дни заявление о безопасности приложения подверглось сомнению, сообщает TechCrunch. Сам Дорси признал, что код Bitchat не проходил независимого аудита, и разместил на GitHub предупреждение о возможных уязвимостях. Разработчик прямо рекомендовал не использовать приложение для важной переписки, пока его безопасность не будет подтверждена экспертами. Однако изначально этого предупреждения не было — оно появилось позже, а затем Дорси добавил пометку «Work in progress», что говорит о незавершённости проекта. Поводом для корректировок стали выводы исследователя Алекса Радочи (Alex Radocea), который обнаружил критическую уязвимость в системе идентификации пользователей. Оказалось, что злоумышленник может перехватить цифровые ключи и выдать себя за доверенный контакт, отмеченный в Bitchat как «Избранный». Радочи сообщил об этом через тикет на GitHub, но Дорси сначала закрыл запрос без комментариев, а затем вновь открыл, предложив публиковать подобные отчёты напрямую в репозитории. Другие специалисты также нашли проблемы. Один из них усомнился в реализации функции Forward secrecy, которая должна защищать старые сообщения даже при компрометации ключа. Другой обратил внимание на потенциальную уязвимость переполнения буфера (buffer overflow), возникающую, когда программа пытается записать больше данных в буфер (область памяти), чем этот буфер может вместить. Это позволяет стороннему лицу получить доступ к памяти устройства. В итоге Радочи заявил, что текущая версия Bitchat не готова для использования теми, кто всерьёз полагается на защищённую связь. По его словам, базовые проверки криптографии идентификационных ключей не проводились, а громкие заявления о безопасности могут ввести пользователей в заблуждение. Исследователь иронично отметил, что приложение уже прошло внешний аудит силами энтузиастов, и результаты оказались неутешительными. Сам Дорси не ответил на запрос издания TechCrunch относительно выявленных проблем. Госдума РФ не приняла закон о легализации «белых» хакеров

09.07.2025 [08:46],

Владимир Фетисов

На этой неделе Госдума РФ отклонила законопроект, в рамках которого предлагалось легализовать деятельность «белых» хакеров. Это решение было принято после получения соответствующих рекомендаций от профильного комитета Госдумы по государственному строительству и законодательству.

Источник изображения: Kevin Ku / Unsplash Вопрос легализации в России деятельности хакеров, которых компании привлекают к тестированию своих информационных систем, обсуждается с 2022 года. Тогда Минцифры работало над тем, чтобы ввести в правовое поле понятие «bug bounty» — поиск уязвимостей в программном обеспечении за вознаграждение. Сейчас профильный комитет считает, что внесённый в 2023 году группой депутатов законопроект не учитывает особенностей информационного обеспечения работы госорганов. Эта работа регулируется законодательством о государственной тайне, об информации, о безопасности критической информационной инфраструктуры, к которой относятся сети связи и информационные системы госорганов, транспортных, энергетических, финансовых и некоторых других предприятий. Причиной отклонения законопроекта также стало отсутствие необходимых изменений в других законах. Чиновники посчитали, что для легализации «белых» хакеров необходимо комплексно менять законодательство, в том числе и уголовное право. Эти изменения должны определить правила поиска уязвимостей, а также снизить связанные с этим риски. На данный момент такие поправки ещё не были внесены. Законопроект подразумевал, что о найденных уязвимостях можно уведомлять разработчика продукта. В комитете считают, что в случае, если разработчик находится в недружественной юрисдикции, передача данных об уязвимостях может нести угрозу национальной безопасности России. Представитель Минцифры рассказал, что ведомство считает целесообразным внесение комплексных изменений в рамках легализации «белых» хакеров. В настоящее время министерство вместе с заинтересованными госорганами ведёт обсуждение инициативы по определению требований и правил при проведении мероприятий по поиску уязвимостей, а также законодательной ответственности в случае их нарушения. Один из авторов отклонённого законопроекта, член IT-комитета Госдумы Антон Немкин, сообщил о намерении повторно внести инициативу в составе пакета законопроектов, касающихся правового статуса и правил деятельности специалистов по информационной безопасности, проводящих тестирование IT-систем с целью поиска уязвимостей. Напомним, в марте этого года сенатор Артём Шейкин предлагал ввести две формы проведения поиска уязвимостей с целью легализации деятельности «белых» хакеров. Речь идёт о закрытой форме, предполагающей привлечение ограниченного круга исследователей, и открытой, принять участие в которой сможет неограниченное число исследователей. В дополнение к этому он предлагал обязать операторов и владельцев информационных систем публиковать форму для сообщения о найденных в их системах уязвимостях, а также рассмотреть вопрос целесообразности использования платформы «Госуслуг» для идентификации «белых» хакеров. Microsoft устранила 137 уязвимостей, включая 14 критических и одну нулевого дня

08.07.2025 [22:24],

Анжелла Марина

В рамках июльского «вторника патчей» (Patch Tuesday) 2025 года компания Microsoft выпустила обновления своих продуктов, устранив 137 уязвимостей, включая одну уязвимость нулевого дня в Microsoft SQL Server. Эта проблема была связана с некорректной проверкой входных данных и позволяла злоумышленникам получать доступ к неинициализированной памяти сервера, предоставляя, таким образом, возможность удалённого раскрытия информации без аутентификации.

Источник изображения: bleepingcomputer.com Среди исправленных уязвимостей 14 имеют статус критических, причём десять из них позволяют удалённое выполнение кода. Остальные включают утечку информации (одна ошибка) и две уязвимости, связанные с атаками через побочные каналы (скрытые каналы утечки информации) процессоров AMD. Распределение по категориям выглядит следующим образом: 53 связаны с повышением привилегий, 8 — с обходом механизмов безопасности, 41 — с удалённым выполнением кода, 18 — с раскрытием информации, 6 — с отказами в обслуживании и 4 с подменой данных. Издание Bleeping Computer также отмечает, что здесь не включены семь исправлений для Microsoft Edge и Mariner, выпущенные ранее в этом месяце. Особое внимание Microsoft уделила уязвимости CVE-2025-49719 в SQL Server, обнаруженной Владимиром Алексичем (Vladimir Aleksic) из самой компании. Для её устранения администраторам рекомендуется установить последнюю версию SQL Server или обновить драйвер Microsoft OLE DB до версии 18 или 19. Помимо этого, в списке критических проблем оказались несколько уязвимостей в Microsoft Office, которые можно эксплуатировать через открытие специально подготовленного документа или даже через панель предпросмотра. Также была устранена уязвимость CVE-2025-49704 в Microsoft SharePoint, позволяющая удалённое выполнение кода при наличии учётной записи на платформе. При этом обновления для Microsoft Office LTSC для Mac 2021 и 2024 пока не готовы — их выпуск ожидается в ближайшее время. Минцифры РФ заплатит до миллиона рублей за обнаружение уязвимостей в государственных сервисах

08.07.2025 [16:35],

Павел Котов

Минцифры России инициировало третий этап программы, посвящённой проверке безопасности девяти государственных информационных систем. Обнаружившим в них уязвимости участникам обещаны выплаты в размере до 1 млн руб. за каждую выявленную ошибку — точный размер будет зависеть от её степени критичности.

Источник изображения: Arif Riyanto / unsplash.com В рамках программы эксперты проверят единый портал Госуслуг, Единую систему идентификации и аутентификации (ЕСИА), Единую биометрическую систему (ЕБС), Единую систему межведомственного электронного взаимодействия (СМЭВ), Национальную систему управления данными (НСУД), Единую систему нормативной справочной информации, Головной удостоверяющий центр, Федеральный реестр государственных и муниципальных услуг и Систему досудебного обжалования. Мера призвана повысить надёжность защиты государственных цифровых служб и их безопасность, пишет «Коммерсантъ» со ссылкой на заявление пресс-службы Минцифры. Специалисты будут проверять внешние компоненты систем в условиях отсутствия доступа к внутренним данным; их действия будут контролироваться. Участниками первого и второго этапов программы стали более 26 тыс. добровольцев. Учёные заставили ИИ видеть то, чего нет — машинное зрение оказалось уязвимым

03.07.2025 [19:19],

Сергей Сурабекянц

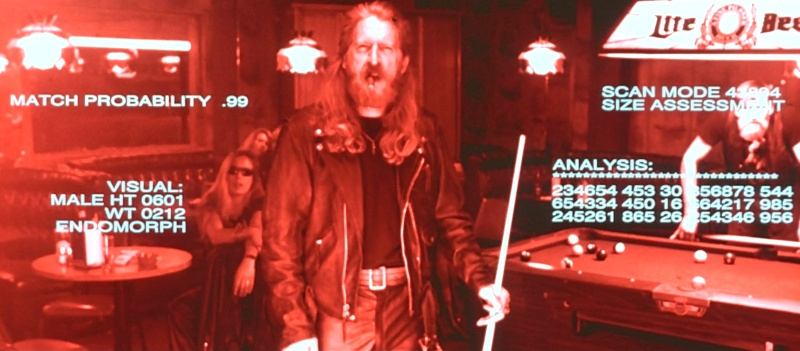

Исследователи из университета Северной Каролины продемонстрировали новый способ атаки на системы компьютерного зрения, позволяющий контролировать то, что «увидит» искусственный интеллект. Использованный метод под названием RisingAttacK оказался эффективным для манипулирования всеми наиболее широко используемыми системами компьютерного зрения.

Источник изображения: unsplash.com RisingAttacK — это так называемая «состязательная атака» (adversarial attack), которая манипулирует данными, подаваемыми в систему ИИ. RisingAttacK состоит из серии операций, целью которых является внесение минимального количества изменений в изображение, которое позволит сбить с толку когнитивные способности ИИ. В результате ИИ может неправильно определить цвет светофора или поставить ошибочный диагноз по рентгеновскому снимку. Сначала RisingAttacK идентифицирует все визуальные особенности изображения и пытается определить, какая из них наиболее важна для достижения цели атаки. Затем RisingAttacK вычисляет, насколько чувствительна система ИИ к изменениям найденных ключевых особенностей. «Это требует некоторой вычислительной мощности, но позволяет нам вносить очень небольшие целенаправленные изменения в ключевые особенности, что делает атаку успешной, — рассказал доцент кафедры электротехники и вычислительной техники университета Северной Каролины Тяньфу Ву (Tianfu Wu). — В результате два изображения могут выглядеть одинаково для человеческого глаза, и мы можем чётко видеть машину на обоих изображениях. Но из-за RisingAttacK ИИ увидит машину на первом изображении, но не увидит на втором».

Источник изображений: Tri-Star Pictures Исследователи протестировали метод RisingAttacK против четырёх наиболее часто используемых программ компьютерного зрения: ResNet-50, DenseNet-121, ViTB и DEiT-B. Метод оказался эффективным при манипулировании всеми четырьмя программами. «Мы хотели найти эффективный способ взлома систем машинного зрения с ИИ, потому что эти системы часто используются в контекстах, которые могут повлиять на здоровье и безопасность человека — от автономных транспортных средств до медицинских технологий и приложений безопасности, — пояснил Ву. — Выявление уязвимостей является важным шагом в обеспечении безопасности этих систем».  «Хотя мы продемонстрировали способность RisingAttacK манипулировать моделями зрения, сейчас мы находимся в процессе определения того, насколько эффективен этот метод при атаке на другие системы искусственного интеллекта, такие как большие языковые модели. В дальнейшем наша цель состоит в разработке методов, которые могут успешно защищать от таких атак», — заключил он. Исследовательская группа сделала код RisingAttacK общедоступным для изучения и тестирования. |