|

Опрос

|

реклама

Быстрый переход

В технологии ИИ-стартапа Anthropic обнаружена критическая уязвимость

03.07.2025 [17:14],

Павел Котов

В предложенной компанией Anthropic технологии Model Context Protocol (MCP) Inspector обнаружили критическую уязвимость, позволяющую потенциальному злоумышленнику производить атаки с использованием удалённого исполнения кода на целевых устройствах.

Источник изображения: Kevin Ku / unsplash.com Компания Anthropic наиболее известна благодаря чат-боту с генеративным искусственным интеллектом Claude, но её авторству принадлежит также MCP. Это открытый стандарт, который обеспечивает безопасную двустороннюю связь между платформами ИИ и внешними источниками данных. Открытый инструмент Inspector предназначен для тестирования и отладки серверов MCP. Как стало известно, в Inspector присутствует уязвимость, которую можно использовать для кражи конфиденциальных данных, развёртывания вредоносного ПО и горизонтального перемещения по целевым сетям. Уязвимости присвоили номер CVE-2025-49596 и критическую оценку угрозы в 9,4 балла из 10. Для эксплуатации уязвимости её необходимо использовать совместно с «0.0.0.0. Day» — уязвимостью двадцатилетней давности в браузерах, позволяющей вредоносным сайтам взламывать локальные сети. Злоумышленник создаёт вредоносный сайт, который при открытии отправляет запрос службам localhost на сервере MCP, в результате чего становится возможным выполнение произвольного кода на компьютере разработчика. Anthropic уведомили о проблеме в апреле, и 13 июня компания выпустила обновление Inspector 0.14.1, в которое добавила токен сеанса и проверку происхождения, усложнив механизм атаки. VK заплатит до 5 млн рублей тем, кто найдёт в мессенджере Max уязвимости и ошибки

01.07.2025 [19:02],

Сергей Сурабекянц

В соответствии с законом «О создании многофункционального сервиса обмена информацией» правительство планирует запуск национального мессенджера на базе платформы Max от российской компании VK. Министр цифрового развития России Максут Шадаев пообещал представить национальный мессенджер уже этим летом. Разработчики сервиса присоединились к программе для «белых хакеров» Bug Bounty и обещают премии до 5 млн рублей за найденные в приложении уязвимости.

Источник изображения: max.ru Размер премий зависит от степени критичности выявленной проблемы. На первом месте — защищённость персональных данных пользователей. Уязвимости и ошибки можно искать в мобильном приложении, а также в версии для настольных компьютеров и в веб-интерфейсе. Программа VK Bug Bounty доступна на платформах Standoff Bug Bounty, BI.ZONE Bug Bounty и BugBounty.ru. Бета-версия Max была запущена в конце марта 2025 года, а в конце июня платформа достигла отметки в 1 млн ежедневных пользователей. Сервис должен обеспечить создание доверенной и безопасной среды для общения россиян, его можно будет использовать для удостоверения личности вместо бумажных документов. Ожидается, что в дополнение к функциям обмена данными сервис обеспечит доступ к государственным и муниципальным услугам. Также на платформе разместятся образовательные сервисы. В дальнейшем, после подключения сервиса к системе «Госключ», появится возможность использовать усиленную цифровую подпись. 24 июня Владимир Путин подписал Федеральный закон № 156-ФЗ «О создании многофункционального сервиса обмена информацией и о внесении изменений в отдельные законодательные акты Российской Федерации». Документ опубликован на официальном интернет-портале правовой информации. Миллионы наушников можно превратить в подслушивающие устройства из-за уязвимости в чипе Bluetooth

30.06.2025 [19:39],

Владимир Фетисов

Уязвимости чипов Bluetooth, используемых в десятках беспроводных устройств, могут применяться злоумышленниками для слежки за жертвами через микрофоны и кражи конфиденциальной информации. Об этом заявили представители компании ERNW, работающей в сфере информационной безопасности, на прошедшей в Германии конференции по кибербезопасности TROOPERS.

Источник изображения: bleepingcomputer.com Специалисты обнаружили три уязвимости в чипах компании Airoha, которые широко используются в беспроводных наушниках, колонках, микрофонах и других устройствах. В общей сложности проблема затрагивает 29 моделей беспроводных устройств от Beyerdynamic, Bose, Sony, Marshall, Jabra, JBL, JLab, EarisMax, MoerLabs и Teufel. Это означает, что уязвимости подвержены миллионы наушников и других устройств по всему миру. Все три уязвимости не являются критическими, поскольку для их эксплуатации требуются специализированные навыки, а также физическое присутствие в радиусе действия Bluetooth — то есть на расстоянии нескольких метров от жертвы. Речь идёт об уязвимостях CVE-2025-20700 (отсутствие проверки подлинности для служб GATT), CVE-2025-20701 (отсутствие проверки подлинности при соединении через Bluetooth BR/EDR) и CVE-2025-20702 (уязвимость в одном из протоколов производителя). Хотя уязвимости не представляют серьёзной опасности, их использование может позволить злоумышленникам перехватить соединение между смартфоном и Bluetooth-аудиоустройством и задействовать профиль Hands-Free Profile для отправки команд на смартфон. «Диапазон доступных команд зависит от мобильной операционной системы, но все основные платформы поддерживают, по крайней мере, инициацию и приём звонков», — говорится в заявлении ERNW. В компании добавили, что, в зависимости от конфигурации смартфона, злоумышленник может получить доступ к истории звонков и списку контактов. Потенциально эти уязвимости также могут использоваться для модификации прошивки устройства жертвы, что позволит удалённо выполнять команды на смартфоне и внедрять вредоносное программное обеспечение. На данный момент Airoha выпустила обновлённый пакет SDK, в котором реализованы средства защиты от упомянутых уязвимостей. Производители затронутых устройств работают над созданием патчей. По данным источника, последние обновления для более чем половины затронутых моделей были выпущены не позднее 27 мая — то есть ещё до того, как Airoha представила обновлённый SDK. В миллионах принтеров Brother обнаружены уязвимости безопасности — некоторые невозможно исправить

28.06.2025 [06:15],

Николай Хижняк

Исследователи по цифровой безопасности обнаружили, что многие модели принтеров компании Brother, использующиеся миллионами людей по всему миру, а также некоторые модели печатных устройств от других компаний подвержены нескольким критическим уязвимостям.

Источник изображения: Bleeping Computer Согласно отчёту компании Rapid7 в сфере кибербезопасности, 689 моделей принтеров, сканеров и принтеров этикеток компании Brother, а также 46 печатных устройств Fujifilm, 6 компании Konica Minolta, 5 компании Ricoh и 2 марки Toshiba имеют восемь уязвимостей, часть из которых в принципе невозможно исправить. Серьёзность обнаруженных уязвимостей варьируется от умеренной (оценка CVSS 5,3) до критической (оценка CVSS 9,8). Самой опасной из них является уязвимость CVE-2024-51978, позволяющая злоумышленникам определить пароль администратора принтера по умолчанию. Brother использует слабые алгоритмы генерации паролей на основе серийных номеров устройств и статической таблицы. По данным BleepingComputer, злоумышленники могут использовать серийный номер принтера (можно получить через другие уязвимости) для генерации пароля по умолчанию и получения контроля над устройством. Это также позволит им атаковать другие устройства в сети. Другие уязвимости позволяют получить доступ к конфиденциальным данным принтера, вызвать сбой в его работе, установить несанкционированные сетевые подключения или раскрыть пароли подключённых устройств. Более подробную информацию можно найти в отчёте Rapid7. Компания Brother выпустила обновления прошивки для своих устройств, устраняющие только 7 из 8 обнаруженных уязвимостей. К сожалению, критическая уязвимость, связанная с получением доступа к паролю, не может быть исправлена программным обновлением, поскольку она связана с процессом производства принтеров, где пароль устанавливается по умолчанию. Brother планирует решить эту проблему в будущих моделях устройств, изменив процесс их производства. Для существующих устройств пользователи должны вручную изменить пароль администратора на своих устройствах со значения по умолчанию на более надёжный. Эксперты по цифровой безопасности советуют обновлять прошивки принтеров, устанавливать надёжный пароль администратора, использовать брандмауэр и помещать принтеры в отдельную сеть. Также, рекомендуется ограничить доступ к принтеру через порт 9100. Хакеры могут захватить тысячи серверов — в популярном контроллере для удалённого управления найдена критическая уязвимость

27.06.2025 [15:05],

Сергей Сурабекянц

Обнаружена уязвимость, которая может дать злоумышленникам полный контроль над тысячами серверов, многие из которых выполняют критически важные задачи. Уязвимость CVE-2024-54085 обнаружена в популярном контроллере AMI MegaRAC, который позволяет удалённо получать доступ к большим паркам серверных машин. Уязвимости присвоен рейтинг опасности 10 из возможных 10.

Источник изображения: unsplash.com AMI MegaRAC — это микроконтроллер на основе архитектуры BMC (baseboard management controller — «контроллер управления основной платой»). Администраторы используют BMC для удалённой переустановки операционных систем, установки или настройки приложений и внесения изменений в конфигурацию. Успешный взлом одного BMC может быть использован для перехода во внутренние сети и взлома всех остальных BMC. Уязвимость CVE-2024-54085 позволяет злоумышленнику обходить аутентификацию, выполняя простой веб-запрос к уязвимому устройству BMC по HTTP. Уязвимость была обнаружена в марте компанией компьютерной безопасности Eclypsium. Раскрытие информации об уязвимости включало код эксплойта, позволяющий хакеру удалённо создать учётную запись администратора без прохождения аутентификации. На момент раскрытия сообщений об активной эксплуатации уязвимости не поступало. Исследователи Eclypsium предоставили список основных угроз:

По данным Eclypsium, линейка уязвимых устройств AMI MegaRAC использует интерфейс, известный как Redfish. Среди производителей серверов, оказавшихся под угрозой — AMD, Ampere Computing, ASRock, ARM, Fujitsu, Gigabyte, Huawei, Nvidia, Supermicro и Qualcomm. Некоторые из этих поставщиков уже выпустили исправления для своих устройств. Учитывая возможный ущерб от эксплуатации злоумышленниками уязвимости CVE-2024-54085, администраторам следует проверить все BMC в своих парках, а в случае сомнений — проконсультироваться с производителем оборудования. WinRAR экстренно устранила опасный баг, позволявший через архив запускать вредоносное ПО

26.06.2025 [06:40],

Анжелла Марина

Компания WinRAR выпустила важное обновление, которое закрывает уязвимость, позволявшую злоумышленникам запускать вредоносный код через специально созданные архивы. Версия 7.12 устраняет проблему, которая могла привести к заражению компьютера даже без ведома пользователя.

Источник изображения: WinRAR Проблема затрагивает все предыдущие версии популярного архиватора на Windows, которым пользуются более 500 миллионов человек по всему миру. Уязвимость позволяла злоумышленникам манипулировать путями файлов во время распаковки, за счёт чего вредоносный код мог быть записан за пределами целевой папки. Это давало возможность размещать исполняемые файлы в чувствительных каталогах, например, в папке автозагрузки Windows, что приводило к автоматическому запуску вирусов при следующем входе в систему. Как пишет PCMag, для успешной атаки требовалось, чтобы пользователь самостоятельно открыл заражённый архив, что делало угрозу менее автоматизированной, но всё равно опасной. Уязвимость, получившая идентификатор CVE-2025-6218 и оценку 7,8 балла по шкале CVSS, считается угрозой высокой степени опасности и затрагивает, как отмечено выше, операционную систему Windows. WinRAR для Unix, Android, а также исходный код UnRAR не представляет угрозы. Компания уже выпустила исправление, однако, поскольку WinRAR не поддерживает автоматические обновления, пользователям придётся вручную загрузить и установить новую версию 7.12. Пока нет информации о том, успели ли хакеры воспользоваться этой уязвимостью в реальных атаках, но риск остаётся до тех пор, пока приложение не будет обновлено. Распознавание лиц Windows Hello перестало работать в темноте

16.06.2025 [19:00],

Сергей Сурабекянц

Функция разблокировки компьютера по лицу пользователя в Windows Hello больше не работает в темных помещениях, и это не ошибка, а результат исправления очередной уязвимости безопасности. Microsoft без дополнительных извещений внесла изменения в работу ключевых функций Windows Hello, чтобы устранить уязвимость с подменой лица.

Источник изображения: Microsoft Ещё в апреле некоторые пользователи Surface Laptop заметили, что они больше не могут использовать своё лицо для аутентификации в тёмных помещениях. «После установки этого или более позднего обновления Windows для повышения безопасности распознавание лиц Windows Hello требует цветных камер, чтобы распознать лицо при входе в систему», — сказано в примечаниях к апрельскому обновлению Windows. Дело в том, что Windows Hello использует комбинацию цветной камеры и ИК-датчиков, а в условиях плохого освещения цветной видеопоток становится слишком зашумлённым. Уязвимость безопасности, обнаруженная Наньянским технологическим университетом, была оценена Microsoft как «важная». На сегодняшний день нет данных о её возможном использовании злоумышленниками. Microsoft оценивает вероятность применения киберпреступниками этой уязвимости на локальном устройстве как невысокую. Пользователь может заставить Windows Hello работать в темной комнате, если отключит веб-камеру в диспетчере устройств Windows 11, но тогда её нельзя будет использовать в каких-либо приложениях или при видеозвонках. Этот обходной путь подходит только тем, кто использует камеру исключительно для разблокировки устройства, но число таких людей вряд ли велико. Microsoft не указала возможные сроки исправления работы Windows Hello. Ошибка в прошивке UEFI ставит под угрозу безопасную загрузку Windows, но уже вышло обновление

12.06.2025 [06:40],

Анжелла Марина

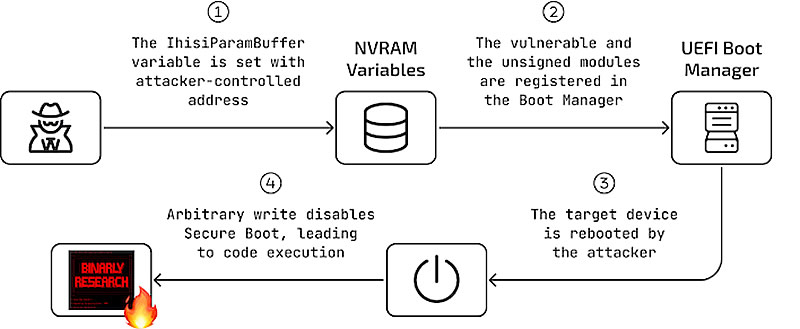

Исследователи из компании Binarly обнаружили опасную уязвимость в механизме безопасной загрузки (Secure Boot), которая позволяет злоумышленникам отключать защиту и запускать вредоносный код до загрузки операционной системы. Проблема, получившая идентификатор CVE-2025-3052, связана с подписанным UEFI-модулем, используемым для обновления BIOS.

Источник изображения: Muha Ajjan / Unsplash Уязвимость затрагивает модуль, изначально разработанный для защищённых устройств DT Research, но подписанный доверенным сертификатом Microsoft UEFI CA 2011. Поскольку этот сертификат используется в большинстве современных систем, включая загрузчик Linux shim (маленький, но важный компонент загрузочного процесса), уязвимый код может выполняться на огромном количестве компьютеров, отмечает HotHardware. Проблема возникает из-за некорректной обработки переменной NVRAM с именем IhisiParamBuffer. Модуль использует её содержимое как указатель памяти без проверки, позволяя атакующему получить контроль над памятью и полностью отключить протокол Secure Boot. Это открывает путь для скрытых буткитов (вредоносные программы, модифицирующие загрузочный сектор), которые работают на уровне прошивки и остаются невидимыми для антивирусов и систем мониторинга.

Источник изображения: Binarly По данным Binarly, уязвимость затронула не только один модуль. Microsoft в ходе совместного исследования выявила как минимум 14 проблемных компонентов. Однако всё не так плохо, ибо уже вышло исправление в рамках июньского обновления Patch Tuesday 2025 года, которое включает обновлённый список отзыва (dbx), блокирующий выполнение опасных модулей. Специалисты рекомендуют установить последние обновления Windows, поскольку именно через них осуществляется актуализация списка dbx. Без этого хакер, получивший административные права, может отключить Secure Boot и установить вредоносное ПО, удаление которого потребует полного форматирования диска и сброса параметров UEFI. Asus предложила способы избавиться от бэкдоров на маршрутизаторах

05.06.2025 [17:43],

Павел Котов

Asus опубликовала несколько заявлений, связанных с информацией о том, что более 9000 маршрутизаторов её производства подверглись кибератаке, в результате которой на них появились бэкдоры. Компания посоветовала пострадавшим обновить прошивку на роутерах и произвести их сброс к заводским настройкам.  Киберпреступники, заявили в компании, при атаке эксплуатируют известную уязвимость CVE-2023-39780, которая позволяет включать доступ по SSH на порте TCP/53282 и устанавливать подконтрольный злоумышленникам открытый ключ для удалённого доступа. Эту уязвимость Asus закрыла в очередном обновлении прошивки, поэтому всем владельцам маршрутизаторов компания рекомендовала установить обновление ПО. После этого необходимо произвести сброс настроек до заводских и установить надёжный пароль администратора. Владельцам маршрутизаторов, поддержка которых прекращена, и продвинутым пользователям Asus предложила открыть настройки устройства и «отключить все функции удалённого доступа, в том числе SSH, DDNS, AiCloud или веб-доступ из WAN и убедиться, что SSH (в особенности порт TCP 53282) не открыт из интернета». Ботнет, получивший название AyySSHush, впервые обнаружила специализирующаяся на технологиях безопасности компания GreyNoise. Её эксперты охарактеризовали создателей вредоносной сети как «хорошо обеспеченного ресурсами и очень подготовленного противника», но не стали делать предположений, кто это мог быть. Поисковая система Censys обнаружила более 9500 предположительно заражённых единиц оборудования. Активность ботнета на сегодняшний день оценивается как минимальная — зарегистрированы всего 30 запросов за три месяца. Всех пользователей, которых мог затронуть инцидент, Asus уведомила push-сообщениями, сообщили в компании ресурсу Tom's Hardware. На сайте производителя появилась подробная информация об уязвимости. Компания также отметила, что начала работать над обновлением прошивок для ряда моделей роутеров, включая RT-AX55, задолго до публикации доклада GreyNoise. Это важно, потому что в сведениях об уязвимости CVE-2023-39780 указано, что Asus была осведомлена о ней ещё до этого доклада. Обеспокоенным владельцам маршрутизаторов рекомендовали убедиться, что доступ к SSH не открыт для интернета; проверить журнал устройства на предмет повторяющихся сбоев при входе или незнакомых ключей SSH, указывающих на атаку, которая осуществлялась методом подбора. Лишённый надлежащей защиты WAN-доступ к открытому интернету — угроза для оборудования; почти все подвергшиеся взлому роутеры, по версии производителя, работали с крайне уязвимыми настройками по вине пользователей. Во всех случаях имеет смысл перестраховаться и установить последнюю версию прошивки. Mozilla перестанет пропускать в магазин Firefox мошеннические криптовалютные расширения

04.06.2025 [20:17],

Анжелла Марина

Mozilla запустила систему автоматической проверки расширений для Firefox с целью выявления мошеннических плагинов, связанных с криптовалютой. Поскольку многие кошельки и сервисы для работы с токенами распространяются через браузеры, злоумышленники нередко используют их для внедрения вредоносного кода.

Источник изображения: AI Точные критерии проверки не раскрываются — это сделано для того, чтобы мошенники не смогли обойти алгоритм. Если система обнаружит тревожные признаки, расширение отправляется на ручную модерацию. После анализа модераторы принимают решение о его публикации или отклонении в магазине. Несмотря на то, что механизмы фильтрации по широкому спектру угроз уже давно работают в браузере, новая система сканирует только плагины, связанные с криптокошельками. Mozilla уже обнаружила сотни попыток проникнуть в официальный репозиторий расширений Firefox на этапе первичной загрузки. Однако новая система защищает лишь тех, кто скачивает расширения с официального сайта Mozilla. Известно, что мошенники часто заманивают пользователей на сторонние ресурсы, на которых можно скачать модифицированные версии плагинов. Установка из таких источников чревата утечкой приватных ключей и кражей средств с кошельков. Как отмечает PCWorld, даже установка расширений из официальных магазинов, например, Chrome Web Store, не гарантирует 100 % безопасности, но шансы стать мишенью для вредоносного кода в этом случае по крайней мере уменьшаются. Qualcomm предупредила о трёх уязвимостях в чипах для Android

03.06.2025 [05:11],

Анжелла Марина

Компания Qualcomm сообщила о трёх критических уязвимостях в своих мобильных процессорах, которые могут использоваться злоумышленниками. Ошибки затрагивают графический ускоритель Adreno и встречаются в чипах Snapdragon 888 (2021), Snapdragon 8 Gen 2 (2022) и Snapdragon 8 Gen 3 (2023). Патчи уже выпущены, но уязвимости, возможно, уже эксплуатируются в целевых атаках.

Источник изображения: Qualcomm Как сообщает PCMag, информацию об угрозе Qualcomm получила от Google Threat Analysis Group (TAG) — группы, специализирующейся на противодействии хакерам, связанным с государственными структурами. Две уязвимости были обнаружены в январе, третья — в марте. Все они используют графический процессор Adreno в чипах Qualcomm. Для эксплуатации этих уязвимостей злоумышленникам требуется физический доступ к устройству, что исключает массовые атаки через интернет. Также, судя по всему, эти уязвимости могли использоваться спецслужбами или коммерческими компаниями по взлому конфискованных смартфонов. Первые две уязвимости (CVE-2025-21479 и CVE-2025-21480) связаны с повреждением памяти в GPU из-за выполнения несанкционированных команд. Третья (CVE-2025-27038) касается ошибки в браузере Chrome, позволяющей обращаться к уже освобождённой памяти. Относительно третьей также известно, что она затрагивает только определённый круг более простых чипов Qualcomm, включая Snapdragon 6 Gen 1, Snapdragon 4 Gen 2 и Snapdragon 680. Из этого следует , что речь идёт не только о флагманских устройствах, но и о бюджетных. Отмечается, Qualcomm отправила исправления производителям смартфонов ещё в мае, но сроки выпуска обновлений зависят от компаний-разработчиков. Пока нет данных о массовых взломах через эти уязвимости, но их использование в целевых атаках делает установку обновлений критически важной, а пользователям рекомендуется проверить наличие патчей в настройках безопасности своих устройств. Миллионы людей открыли сотням веб-приложений полный доступ к своим файлам в Microsoft OneDrive

29.05.2025 [18:47],

Павел Котов

Миллионы пользователей OneDrive, которые работают с файлами через сторонние веб-приложения, могут неосознанно предоставлять этим приложениям доступ ко всему своему облачному хранилищу. Проблему обнаружили эксперты компании Oasis Security, пишет Dark Reading.

Источник изображения: appshunter / unsplash.com Корни проблемы лежат в разрешениях механизма OAuth OneDrive File Picker, из-за которых сторонним приложениям открывается доступ сразу ко всему содержимому учётной записи OneDrive, а не только к одному файлу. В качестве примеров таких приложений приводятся Slack, Trello и ChatGPT. Чтобы ослабить угрозу, пользователям рекомендуется либо полностью закрыть доступ непроверенным приложениям к OneDrive, либо убедиться, что в облаке не хранится никакой конфиденциальной информации. «В официальной реализации OneDrive File Picker запрашивает доступ ко всему диску, даже при загрузке только одного файла, из-за отсутствия в механизме Oauth специализированных областей видимости для OneDrive. Хотя перед завершением загрузки пользователям предлагается предоставить на это согласие, расплывчатый и неясный язык запроса не даёт пояснения об уровне предоставляемого доступа, что оставляет пользователей открытыми перед неожиданными угрозами безопасности», — рассказали в Oasis. Из-за этой проблемы любая организация, подключившая сторонние приложения к корпоративному хранилищу OneDrive, подвергается риску раскрытия данных. Уязвимость может использоваться злоумышленниками для кражи, изменения и шифрования данных в OneDrive. Проблема усугубляется тем, что последняя версия OneDrive File Picker требует, чтобы разработчики обрабатывали аутентификацию пользователей с помощью инструмента, который предполагает наличие конфиденциальных данных в хранилище браузера — хакерские атаки в таких условиях представляются особенно опасными. С этими токенами злоумышленники могут получить долгосрочный доступ ко всем файлам в учётной записи OneDrive. Microsoft OneDrive File Picker — инструмент на основе JavaScript, который разработчики могут использовать для проектирования интерфейса своих веб-приложений, — он позволяет выбирать, загружать, сохранять файлы или делиться данными, хранящимися в OneDrive. Уязвимость касается компонента File Picker Oauth, который используется для аутентификации. Другими словами, приложения, использующие OneDrive File Picker, получают доступ не к отдельным файлам, а ко всему хранилищу сразу, и после завершения загрузки отдельного файла этот доступ может за ними сохраняться. От Microsoft комментариев по этому поводу не последовало. Intel выпустила важные исправления безопасности для устранения уязвимостей в Core Ultra, Arc и серверных GPU

17.05.2025 [07:32],

Анжелла Марина

Компания Intel выпустила новые обновления безопасности, затрагивающие процессоры, видеокарты и игровое программное обеспечение. Среди исправленных проблем — критические дефекты в драйверах GPU, ошибки в микрокоде Core Ultra и одна уязвимость среднего уровня в ПО Endurance Gaming Mode.

Источник изображения: Kandinsky В официальном сообщении Intel упоминает десять потенциально опасных уязвимостей высокой степени риска, которые могли привести к получению повышенных прав, атакам типа DDoS или утечке конфиденциальных данных. По сообщению TechSpot, проблема затрагивает драйверы графических решений, интегрированных в процессоры с 6-го поколения Core до новейших Core Ultra, включая архитектуру Arrow Lake. Также затронуты дискретные видеокарты Arc и серверные GPU Flex 140/170. Отдельные обновления микрокода устраняют уязвимости в интерфейсе Integrated Connectivity I/O, которые позволяли злоумышленнику получить повышенные права в системе. Кроме того, две дополнительные уязвимости могли привести к утечке данных — одна (CVE-2025-20012) была обнаружена внутренними специалистами Intel, а вторую (CVE-2025-24495) выявили исследователи из группы VUSec при Амстердамском университете (VU Amsterdam).

Источник изображения: techspot.com Напомним, Intel традиционно выпускает исправления одновременно с Microsoft в рамках ежемесячного обновления безопасности Patch Tuesday (вторник исправлений), и этот месяц не стал исключением. Серия обновлений предназначена для устранения потенциально опасных ошибок, влияющих как на аппаратные, так и на программные продукты, затрагивающие несколько поколений процессоров, графических чипов и интегрированных решений. Уязвимость Spectre вернулась в процессоры Intel и замедлила старые ПК

14.05.2025 [07:29],

Вячеслав Ким

Компания Intel 1 мая 2025 года выпустила обновление микрокода для процессоров серий Raptor Lake и Raptor Lake Refresh после обнаружения новой уязвимости, связанной с ранее известной проблемой Spectre. Исследователи из швейцарского университета ETH Zurich выявили, что ошибка затрагивает процессоры Intel, начиная с поколения Skylake (2018 год).  Обнаруженная уязвимость вновь позволяет злоумышленникам использовать технику инъекций команд ветвления («branch privilege injection») для доступа к защищённой информации, хранящейся в памяти компьютера. В компании Intel сообщили, что выпущенное обновление успешно закрывает эту проблему, однако оно негативно влияет на производительность старых процессоров. Согласно данным исследователей из ETH Zurich, обновление микрокода замедлит работу процессоров Alder Lake примерно на 2,7 %, Skylake (Coffee Lake Refresh) — на 1,6 %, а наибольшее падение производительности ожидает владельцев чипов 11-го поколения Rocket Lake — на 8,3 %. В Intel при этом подчеркнули, что снижение производительности у большинства моделей останется в пределах естественных колебаний. В официальном заявлении представители Intel поблагодарили исследователей ETH Zurich за координированное раскрытие уязвимости, уточнив, что на текущий момент неизвестны случаи её реального использования хакерами. Компания также рекомендовала всем пользователям обновить систему через Windows Update или официальные прошивки производителя устройств. Уязвимости класса Spectre и Meltdown впервые были обнаружены в 2018 году и с тех пор периодически возвращаются, вынуждая производителей процессоров и операционных систем регулярно выпускать исправления. Эти ошибки имеют особое значение для индустрии, так как напрямую влияют на безопасность данных пользователей и требуют постоянного внимания со стороны разработчиков аппаратного и программного обеспечения. Новые атаки Spectre-v2 легко обходят защиту CPU Intel и крадут данные из ядра

14.05.2025 [05:12],

Анжелла Марина

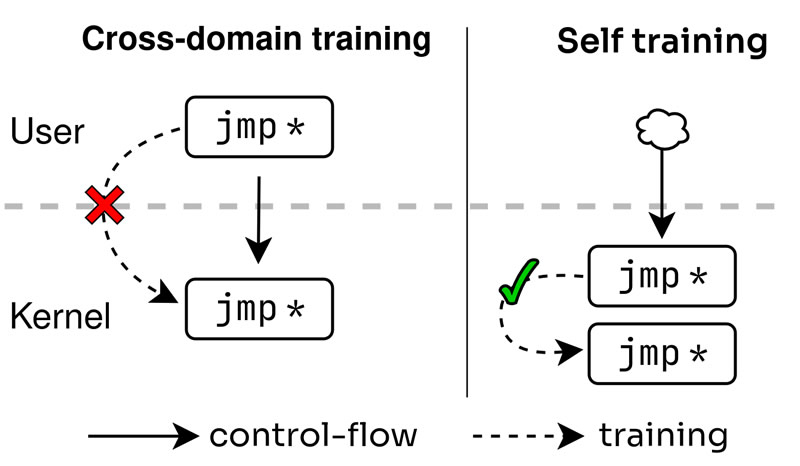

Группа специалистов из Амстердамского свободного университета (Vrije Universiteit Amsterdam) выявила серию уязвимостей Spectre-v2, получивших кодовое название Training Solo. Эти атаки позволяют обходить защитные механизмы процессоров Intel, такие как IBPB и eIBRS, и извлекать данные из памяти ядра со скоростью до 17 Кбайт/с, а из гипервизора со скоростью 8,5 Кбайт/с. Эксплойты уже опубликованы в открытом доступе на GitHub.

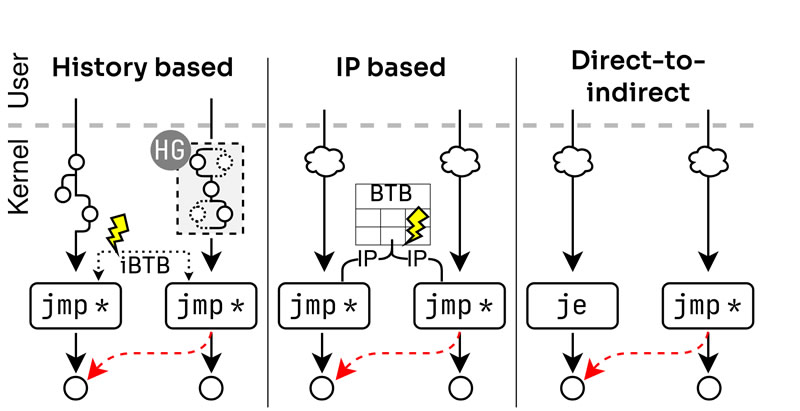

Источник изображения: Kandinsky Как сообщает OpenNET, в основе Spectre-v2 лежит манипуляция предсказанием переходов в процессоре. Злоумышленник заставляет систему спекулятивно выполнять инструкции, оставляя в кеше следы данных, которые затем можно извлечь, анализируя время доступа. Training Solo отличается тем, что вместо запуска своего кода атакующие используют уже существующие фрагменты кода в ядре или гипервизоре, делая, таким образом, атаку более завуалированной.

Источник изображения: opennet.ru Исследователи описали три варианта реализации атак Training Solo. Первый способ заключается в использовании SECCOMP для подмены BPF-фильтров и создания ложных переходов (скорость утечки — 1,7 Кбайт/с). Второй метод основан на IP-коллизиях в буфере переходов (BTB), когда один переход влияет на другой. Третий метод, самый быстрый (17 Кбайт/с), использует такие аппаратные уязвимости, как CVE-2024-28956 (ITS) и CVE-2025-24495, позволяющие прямым переходам влиять на косвенные. Интересно, что на тестировании один из этих методов позволил считать хеш-значение пароля пользователя root всего за 60 секунд.

Источник изображения: opennet.ru Атакам подвержены чипы Intel с поддержкой eIBRS, включая Coffee Lake и Lion Cove. Уязвимость ITS (CVE-2024-28956) затрагивает Core 9–11 поколений и Xeon 2–3 поколений, а уязвимость CVE-2025-24495 угрожает новейшим Lunar Lake и Arrow Lake. Одновременно AMD заявила, что её процессоры не подвержены данным атакам, а компания Arm уточнила, что в зоне риска находятся только старые чипы без поддержки современных расширений FEAT_CSV2_3 и FEAT_CLRBHB. Все найденные проблемы уже получили исправления от производителей. Intel выпустила обновление микрокода с новой инструкцией IBHF, а в Linux добавлены патчи, блокирующие эксплуатацию через cBPF. Для старых процессоров рекомендована программная очистка буфера переходов. Также в ядре внедрён механизм выноса косвенных переходов в верхнюю часть строки кеша. Отмечается, что угроза актуальна для облачных провайдеров и виртуальных сред, где возможна утечка между гостевыми системами и управляющим хостом. Владельцам серверов на Intel рекомендуется как можно скорее установить обновления, а пользователи AMD и современных Arm-чипов могут не опасаться — их системы защищены на аппаратном уровне. |