|

Опрос

|

реклама

Быстрый переход

Найден способ заражать DNS-записи вредоносным ПО

18.07.2025 [16:56],

Павел Котов

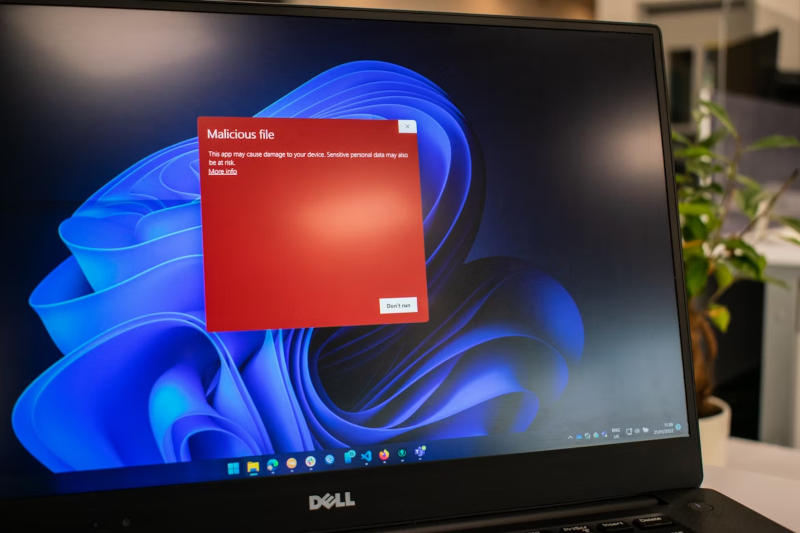

Киберпреступники придумали способ скрывать вредоносное ПО в записях системы доменных имён (DNS), что позволяет таким вирусам оставаться незамеченными для защитных средств. О проблеме рассказали эксперты службы DomainTools — они обнаружили в DNS-записях вредонос Joke Screenmate.

Источник изображения: Ed Hardie / unsplash.com Если упростить, DNS — это адресная книга интернета, которая помогает преобразовывать доменные имена в IP-адреса. DNS-записи бывают разных типов, в том числе типа TXT — они используются для хранения описательного текста. Хакеры придумали, как можно разбивать вредоносное ПО на небольшие закодированные фрагменты и помещать их в DNS-записи типа TXT для разных поддоменов. Получается своего рода цифровая головоломка, разбросанная по разным адресам. Каждая часть сама по себе безвредна, но если их собрать, образуется полноценный вредоносный файл. С помощью скриптов злоумышленники заставляют компьютер жертвы запрашивать эти DNS-записи и таким образом восстанавливать вредоносное ПО, оставаясь вне поля зрения средств безопасности. DNS-трафик обычно считается доверенным и не вызывает подозрений. Joke Screenmate — это программа, которая имитирует системные ошибки и вызывает непредсказуемое поведение курсора мыши. Что менее приятно, эксперты DomainTools обнаружили также скрытый аналогичным образом скрипт PowerShell Stager, способный загружать и выполнять более опасные вредоносные программы. Существуют и способы защититься от таких коварных атак: специалистам по безопасности рекомендуют внедрить мониторинг DNS-трафика, выявлять в нём необычные закономерности и повторяющиеся TXT-запросы. Помогут также инструменты, проверяющие DNS-записи, выходящие за рамки простых функций сопоставления имён, а также средства аналитики угроз — в том числе анализ вредоносных доменов и поддоменов. Фактических атак, основанных на этом способе, пока выявлено не было, но, учитывая его простоту и своеобразное изящество, это лишь вопрос времени. ФАС уговорила DNS зафиксировать цены, но не все и лишь до конца сентября

16.08.2024 [18:15],

Владимир Фетисов

По итогам обсуждения с Федеральной антимонопольной службой России компания DNS объявила о фиксации предельных цен на 75 позиций техники и электроники из своего ассортимента. Специальные условия по значимым категориям товаров будут действовать в 1223 населённых пунктах присутствия DNS до конца сентября, но позднее акция может быть продлена на более длительный срок.

Источник изображения: fas.gov.ru В список товаров с фиксированной стоимостью вошли не только базовые категории продукции, такие как чайники или телевизоры, но и пользующиеся популярностью в преддверии нового учебного года устройства, включая компьютеры и периферийные устройства, сумки и рюкзаки для ноутбуков. Ознакомиться с полным списком участвующих в акции товаров можно на сайте DNS. В дополнение к этому в карточке каждого товара можно просмотреть историю изменения цены. В рамках достигнутых с ФАС договорённостей DNS гарантирует, что в продаже в интернет-магазине продукция с фиксированными ценами будет в наличии. Соблюдение взятых на себя обязательств будет контролироваться ведомством. В ФАС считают, что присоединение ретейлера к инициативе по ограничению цен на технику и электронику сделает устройства более доступными для россиян. Ранее на этой неделе по рекомендации ФАС о фиксации цен на десятки товаров в разных категориях объявил «Ситилинк». ФАС призвала DNS, «Ситилинк» и «М.видео» добровольно ограничить цены

13.08.2024 [16:09],

Павел Котов

Федеральная антимонопольная служба (ФАС) призвала крупные торговые сети, в том числе DNS, «Ситилинк» и «М.видео» в добровольном порядке ограничить цены и наценки на некоторые товары в категориях электроники и бытовой техники.

Источник изображения: dns-shop.ru Эта мера, по мнению ведомства, поможет не допустить роста цен на эти товары, сделает их доступнее и положительно повлияет на рынок в целом. «Ведомство также напоминает участникам рынка о важности соблюдения принципов ответственного ценообразования и недопущения необоснованного роста цен», — говорится в заявлении ФАС. В «М.видео» пообещали в ближайшее время подготовить перечень товаров, цены на которые будут зафиксированы с конца августа по конец сентября; в «Ситилинке» инициативу ФАС «концептуально» поддержали и также пообещали подготовить список товаров; в DNS от комментариев отказались, передаёт РБК. После введения очередного пакета европейских санкций в отношении России эксперты рынка выразили мнение, что к осени цены на электронику могут вырасти — усложнятся механизмы международных расчётов и параллельного импорта. С началом украинских событий из России ушли многие иностранные производители, и их продукция стала завозиться в страну через параллельный импорт — в обход официальных поставок. Это коснулось, в частности, компаний Samsung, HP, LG, Bosch и Apple, некоторые из которых прекратили сборку своей продукции в стране. После включения механизмов параллельного импорта диспозиция брендов на российском рынке значительно изменилась. По итогам первой половины 2024 года пятёрку наиболее популярных брендов смартфонов составили Redmi, Tecno, Realme, Infinix и Samsung, тогда как Apple из неё вылетела. В категории ноутбуков MSI уступила лидерство Asus и Huawei. |