|

Опрос

|

реклама

Быстрый переход

ESET выявила первый вирус для Android, использующий Google Gemini — PromptSpy

20.02.2026 [11:00],

Павел Котов

Разработчик защитных решений ESET сообщил об обнаружении PromptSpy — это первый вирус для Android, который подключается к чат-боту Google Gemini, чтобы закрепиться на заражённом устройстве. Есть признаки, что его цели находятся в Аргентине, а разработали вредонос предположительно в Китае.

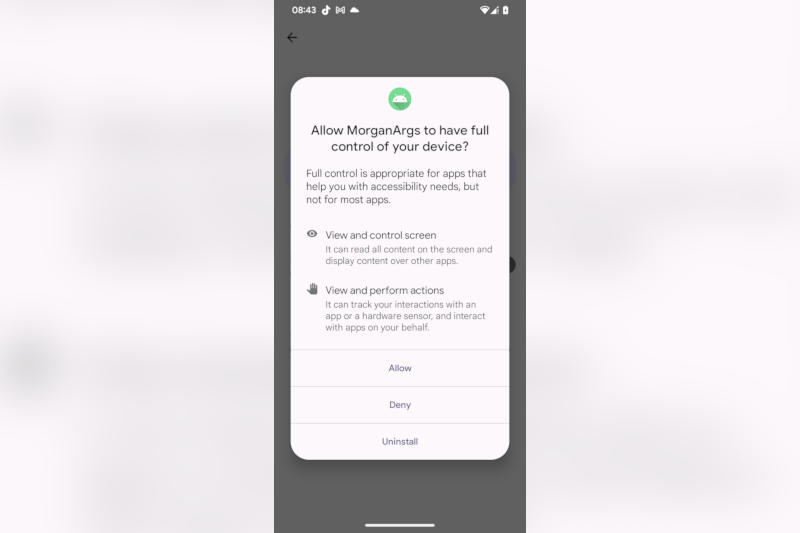

Источник изображений: welivesecurity.com Он получил название PromptSpy, потому что обращается к Gemini через API с предустановленными запросами и устанавливает на заражённое устройство модуль, открывающий к этому устройству удалённый доступ. Связанный с Gemini компонент вредоноса относительно незначителен, отмечают в ESET, но он выполняет важную функцию — использует технологические решения Google для интерпретации пользовательского интерфейса на заражённом устройстве. «Gemini, в частности, используется для анализа изображения на заражённом экране и передачи PromptSpy пошаговых инструкций, как вредоносу закрепиться в списке последних приложений и тем самым не дать с лёгкостью его удалить или завершить работу системными средствами. Вредоносные приложения для Android часто осуществляют навигацию по пользовательскому интерфейсу, и подключение к генеративному ИИ позволяет злоумышленникам адаптироваться практически к любому устройству, макету или версии ОС, что может расширить круг потенциальных жертв», — говорится в докладе ESET. Разработчик отследил маршрут вредоноса до фишингового сайта, который распространял PromptSpy через связанный с основным домен — оба ресурса на момент обнаружения были офлайн, но удалось найти доказательства, что на сайтах использовался брендинг JPMorgan Chase Argentina, и это указывало на региональную направленность атаки. Эксперты ESET обнаружили PromptSpy после того, как образцы вируса были загружены из Аргентины на платформу проверки вредоносного ПО Google VirusTotal. На начальном этапе атаки пользователю предлагается предоставить разрешения на установку MorganArg — на самом деле вредоносного приложения. Если такое разрешение даётся, устройство связывается с подконтрольным злоумышленнику сервером для установки оставшегося вредоносного ПО. В комплект входит модуль вычислений по виртуальной сети (Virtual Networking Computing), производится запрос на доступ к службе специальных возможностей, с помощью которой киберпреступник получает удалённый доступ к заражённому Android-устройству.  «Это позволяет операторам вредоноса видеть всё, что происходит на устройстве, выполнять касания, свайпы, жестовые команды и вводить текст, как если бы они физически держали смартфон [в руках]», — рассказали в ESET и добавили, что вредонос также может перехватывать PIN-код блокировки экрана и вести запись действий на экране устройства. Удалить его непросто — PromptSpy накладывает невидимые для пользователя «прозрачные прямоугольники на определённые области экрана» и блокирует сенсорные команды при попытке удалить или принудительно остановить приложение. «Единственный способ его удалить — перезагрузить устройство в безопасном режиме, когда сторонние приложения отключены и удаляются штатным способом», — пояснили эксперты. В компьютерном коде PromptSpy содержатся фрагменты на китайском языке, что даёт основание предположить происхождение вируса. Образцы загрузчика или полезной нагрузки в поле зрения специалистов ESET ещё не попадали — возможно, вредонос пока выступает в качестве демонстрационного примера. Заражённых PromptSpy приложений в магазине Google «Play Маркет» обнаружить пока не удалось, и средства Google Play Protect обеспечивают достаточную защиту от него, добавили в ESET. Петя вернулся: обнаружен опасный вирус-вымогатель HybridPetya, который обходит UEFI Secure Boot

13.09.2025 [19:28],

Павел Котов

Эксперты компании ESET обнаружили новый вирус-вымогатель, которому присвоили название HybridPetya — он напоминает уже известные варианты Petya/NotPetya, но при этом обладает способностью обходить механизм безопасной загрузки в системах с UEFI, эксплуатируя уже исправленную в этом году уязвимость.

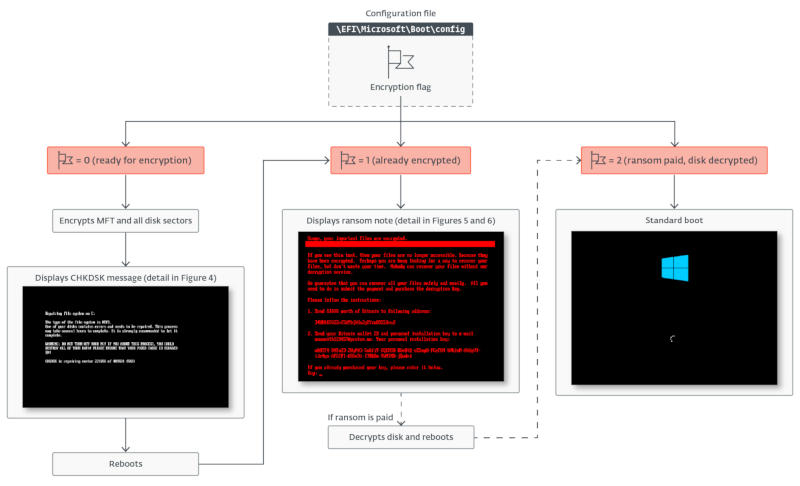

Источник изображений: welivesecurity.com Образцы HybridPetya были загружены на платформу VirusTotal в феврале 2025 года. Вирус устанавливает вредоносное приложение в системный раздел EFI. Установщик вносит изменения в загрузчик UEFI, чтобы внедрить буткит. Это вызывает «синий экран смерти» (BSoD) — сбой в системе гарантирует, что после перезагрузки буткит автоматически запустится, и начнётся процесс шифрования. Вирус включает в себя два компонента: установщик и буткит, то есть вредонос, который исполняется ещё до загрузки операционной системы. Буткит отвечает за загрузку конфигурации и проверяет статус шифрования, который может принимать три значения:

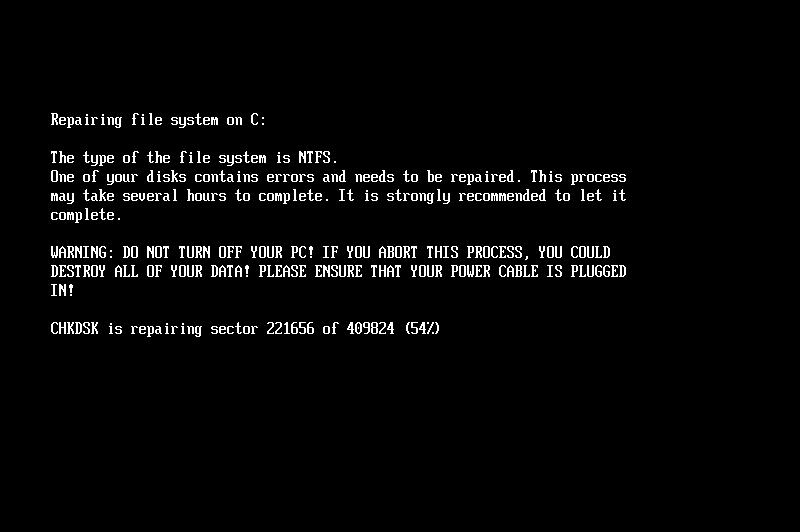

Если значение равно «0», буткит меняет его на «1» и шифрует файл «\EFI\Microsoft\Boot\verify» алгоритмом Salsa20, используя указанные в конфигурации ключ и одноразовый код. Он также создаёт файл «\EFI\Microsoft\Boot\counter» в системном разделе EFI, после чего шифрует файл Master File Table (MFT), содержащий метаданные всех файлов в разделе формата NTFS, а затем и остальные данные всех разделов NTFS; файл «counter» используется для отслеживания уже зашифрованных кластеров диска. В это время пользователю выводится имитация экрана CHKDSK — у жертвы создаётся иллюзия, что система исправляет ошибки на диске.

Имитация экрана CHKDSK Если буткит обнаруживает, что диск зашифрован, то есть статус шифрования равен «1», он выводит жертве сообщение с требованием выкупа — $1000 в биткоинах на указанный адрес кошелька. Сейчас кошелёк пуст, хотя с февраля по май 2025 года на него поступили $183,32. На том же экране есть поле для ввода ключа, который жертва покупает у оператора вируса. Если его ввести, буткит пытается расшифровать файл «\EFI\Microsoft\Boot\verify»; если указан правильный ключ, статусу шифрования присваивается значение «2», и начинается расшифровка; на первом этапе считывается содержимое файла «\EFI\Microsoft\Boot\counter». Когда количество расшифрованных кластеров достигает значения из файла «counter», процесс расшифровки останавливается; при расшифровке файла MFT показывается текущий статус всего процесса. На этапе расшифровки также из созданных ранее резервных копий восстанавливаются легитимные загрузчики: «\EFI\Boot\bootx64.efi» и «\EFI\Microsoft\Boot\bootmgfw.efi». По окончании процесса жертве предлагают перезагрузить компьютер.

Схема работы HybridPetya Некоторые варианты HybridPetya эксплуатируют уязвимость CVE-2024-7344 (рейтинг 6,7 из 10) в приложении Reloader UEFI (файл «reloader.efi»), позволяющую запускать удалённое выполнение кода в обход безопасной загрузки. Для маскировки буткит переименовывает файл приложения в «bootmgfw.efi» и загружает файл «cloak.dat» с зашифрованным XOR кодом буткита. Когда во время загрузки запускается переименованный в «bootmgfw.efi» файл, он ищет «cloak.dat» в системном разделе EFI и «загружает из него встроенное приложение UEFI крайне небезопасным способом, полностью игнорируя все проверки целостности, тем самым обходя UEFI Secure Boot», отметили в ESET. Microsoft закрыла эту уязвимость в январе 2025 года. В отличие от варианта NotPetya, который просто уничтожает данные, HybridPetya позволяет их восстановить: заплатив выкуп, жертва получает от оператора уникальный ключ, на основе которого формируется ключ для расшифровки данных. Свидетельств того, что HybridPetya использовался на практике, экспертам ESET обнаружить не удалось — есть версия, что это исследовательский проект, не имеющий цели заработка на противоправной деятельности. Тем не менее, его появление свидетельствует, что обойти UEFI Secure Boot не просто возможно — такие средства распространяются и становятся всё более привлекательными как для исследователей, так и для злоумышленников, заключили в ESET. Хакеры провели масштабную кибератаку на Европу и Америку через уязвимости в Windows, Firefox и Tor

27.11.2024 [13:50],

Павел Котов

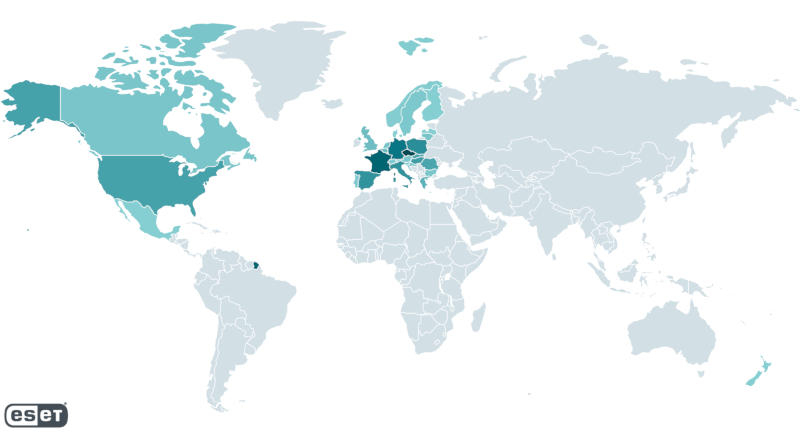

Эксперты в области кибербезопасности обнаружили две уязвимости нулевого дня, которые эксплуатировались хакерской группировкой RomCom — жертвами стали владельцы машин под управлением Windows и пользователи Firefox по всей Европе и в Северной Америке.

Источник изображений: ESET В крупномасштабной кампании специалисты ESET обвинили группировку RomCom, которая якобы базируется в России. В серии взломов злоумышленники эксплуатировали сразу две уязвимости нулевого дня в браузере Firefox и ОС Windows — ошибки, которые использовались хакерами против жертв ещё до того, как разработчики ПО их исправили. Атака осуществлялась с минимальным участием пользователей — им было достаточно посетить вредоносный веб-сайт. Когда жертва открывала ресурс, автоматически активировался эксплойт, и на компьютер устанавливался бэкдор RomCom, предоставляя злоумышленникам доступ к машине.

Большинство жертв атаки оказалось в Европе и Северной Америке Число вероятных жертв вредоносной кампании варьируется от 1 до 250 на страну — большинство пострадавших находились в Европе и Северной Америке. Разработчики Mozilla исправили уязвимость в браузере Firefox 9 октября — на следующий день после того, как ESET их уведомила. Исправили уязвимость и разработчики проекта Tor – одноимённый браузер основан на кодовой базе Firefox. Доказательств того, что в ходе кампании эксплуатировалась уязвимость браузера Tor, экспертам ESET обнаружить не удалось. Microsoft исправила уязвимость Windows 12 ноября — о ней компании сообщили в подразделении Google Threat Analysis Group. Android стали атаковать вирусы, которые крадут деньги через технологию NFC

28.08.2024 [04:27],

Анжелла Марина

Компания Eset предупреждает о новом виде финансовых атак на устройства Android через установку поддельных приложений, которые крадут данные банковских карт через технологию беспроводной передачи данных малого радиуса действия (NFC).

Источник изображения: naipo.de/Unsplash Злоумышленники обманом заставляют пользователей устанавливать вредоносное ПО, маскирующееся под банковские приложения, через фишинговые звонки, SMS или рекламу, ведущую на поддельные страницы Google Play Store, сообщает издание PCMag. Эти приложения способны считывать данные с NFC-совместимых банковских карт, находящихся рядом с телефоном. Далее полученная информация передаётся на устройство злоумышленника, который может использовать её для совершения мошеннических транзакций через платёжные терминалы. В некоторых случаях, используя методы социальной инженерии или фишинга, хакеры могут получить доступ к банковскому счёту жертвы через банкомат, даже не имея физической карты. Специалист из Eset Лукаш Стефанко (Lukas Stefanko) назвал этот тип вредоносного ПО NGate, поскольку он основан на технологии NFC и инструменте под названием NFCGate. Для успешной атаки необходимо, чтобы жертва установила вредоносное приложение, а также имела NFC-совместимую банковскую карту в непосредственной близости от телефона. Напомним, NFC — это технология беспроводной ближней передачи данных, при помощи которой можно обмениваться данными между устройствами, находящимися на расстоянии примерно 10 сантиметров. Технология, обеспечивая бесконтактные платежи и другие удобные функции, также создаёт новые возможности и для злоумышленников, которые могут сканировать содержимое кошельков с помощью телефона через сумки в людных местах. Кроме того, возможно клонирование NFC-меток с помощью специальных приложений, что позволяет копировать данные с платёжных карт или ключей-карт доступа. Eset и Google рекомендуют пользователям обращать внимание на подозрительные ссылки и проявлять внимательность в процессе установки приложений, особенно, если запрашивается доступ к NFC. Отмечается также, что банки обычно не требуют обновления своих приложений через SMS или рекламу в социальных сетях. |