|

Опрос

|

реклама

Быстрый переход

США буквально отстали от мира — блэкаут в Колорадо замедлил национальный эталон времени на 4,8 микросекунды

22.12.2025 [20:06],

Сергей Сурабекянц

Правительство США рассчитывает официальное время страны, используя более десятка атомных часов на федеральном объекте к северо-западу от Денвера. На прошлой неделе ураган обесточил лабораторию Национального института стандартов и технологий (NIST). В результате, по словам представителя NIST, «время NIST UTC [универсальное координированное время] оказалось на 4,8 микросекунды медленнее, чем должно было быть».

Источник изображения: unsplash.com С 2007 года официальное время в США определяется министерством торговли, которое курирует NIST, совместно с ВМС США. Национальный стандарт времени известен как NIST UTC. При этом UTC является отдельным глобальным стандартом времени, в который США и другие страны вносят согласованные измерения. В настоящее время NIST рассчитывает время, используя взвешенное среднее из показаний 16 атомных часов, расположенных в институтском кампусе в Боулдере. Атомные часы, включая водородные мазеры и цезиевые часы, используют естественные резонансные частоты атомов для определения времени с чрезвычайно высокой точностью.

Источник изображения: NIST Во время отключения электроэнергии все атомные часы продолжали работать благодаря своим системам резервного питания, сообщил руководитель исследовательского отдела NIST Джефф Шерман (Jeff Sherman). По его словам, сбой заключается в нарушении связи и расхождении показаний между некоторыми часами и системами измерения и распределения NIST. По словам Шермана, временной дрейф в 4,8 микросекунды слишком мал, чтобы иметь значение для широкой публики, но он может серьёзно нарушить работу приложений, связанных с критической инфраструктурой, телекоммуникациями, сигналами GPS и многим другим. Поэтому NIST предоставил таким «высококлассным» пользователям доступ к другим сетям синхронизации времени и уведомил их о сбое. 4,8 микросекунды — это чуть меньше 5 миллионных долей секунды. Для того, чтобы моргнуть, человеку требуется около 350 000 микросекунд. Американский «Закон о чипах» скоро перестанет работать — Трамп уволит всех ответственных за него чиновников

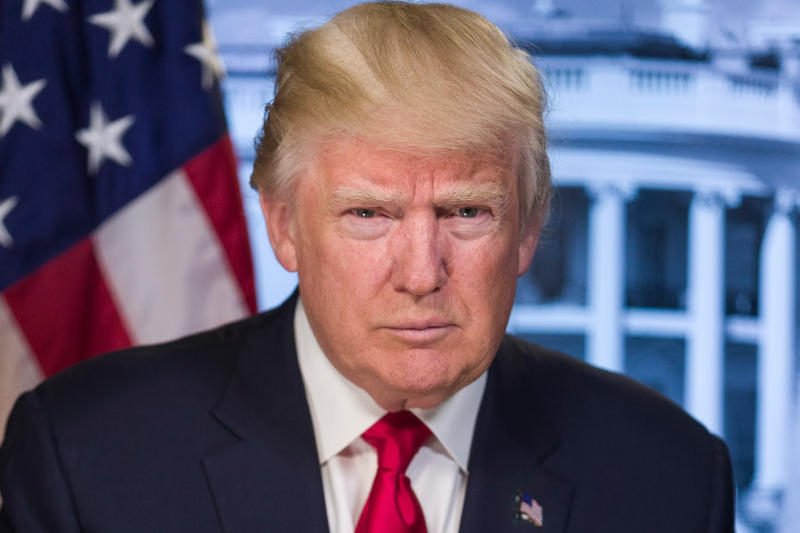

26.02.2025 [13:48],

Павел Котов

Принятый во время президентства Джо Байдена (Joe Biden) американский «Закон о чипах», который направлен на поддержку и развитие полупроводниковой отрасли США, вскоре может перестать действовать. Новый глава государства Дональд Трамп (Donald Trump) всегда выступал резко против этой инициативы, и вскоре всех ответственных за применение этого закона чиновников ожидают увольнения.

Источник изображения: Library of Congress / unsplash.com Правительственным ведомством, в рамках которого существует «Закон о чипах», назначен Национальный институт стандартов и технологий (NIST); для реализации инициативы привлечены 500 должностных лиц, которые теперь числятся как работники на испытательном сроке, а впоследствии будут уволены — такой механизм новые власти страны сейчас применяют при сокращении аппарата чиновников. Если для управления государственной программой в рамках закона больше не останется сотрудников, она фактически перестанет действовать: некому будет проверять исполнение его требования компаниями, и никто не сможет перечислять средства. Ответственные за программу работники ожидают, что лишатся своих мест уже на этой неделе, сообщает ресурс SemiWiki.com со ссылкой на источники в NIST. Под удар также попали сотрудники подразделений компьютерной безопасности и борьбы с хакерами. Институт готовится сократить 497 человек, в том числе 74 докторов наук, 57 % сотрудников программы «Закона о чипах», занимающихся стимулированием отрасли, и 67 % сотрудников, занятых в области исследований и разработки. Имя нового кандидата на пост главы NIST в Белом доме до сих пор не назвали. Вместо «Закона о чипах» Трамп, по его словам, намеревается ввести пошлины в размере 25 % на ввоз популярных полупроводниковых продуктов — стратегия смещается от стимулирования производства полупроводников в США к санкциям за импорт. Она представляется сомнительной, потому что только с Тайваня в США импортируются 100 % чипов для искусственного интеллекта, 100 % чипов AMD и всех других клиентов TSMC, а также всё большие объёмы продукции Intel. Более 80 % используемых в стране чипов производятся вне США. Есть мнение, что в действительности Трамп не станет вводить таких пошлин, а его инициатива — позиция для переговоров. В таких условиях TSMC едва ли сможет принять на себя управление производственным подразделением Intel, потому что передача единственного американского производителя передовых полупроводников прямо противоречит новой логике властей. Отмена «Закона о чипах» грозит стать одним из сдерживающих факторов для развития полупроводниковой отрасли в 2025 году. Производители будут вынуждены снизить расходы на программы, на которые они надеялись получить финансирование по этому закону; возможно, эти программы ждёт и закрытие. Квантовая физика помогла создать сверхточный атомный термометр

01.02.2025 [23:22],

Геннадий Детинич

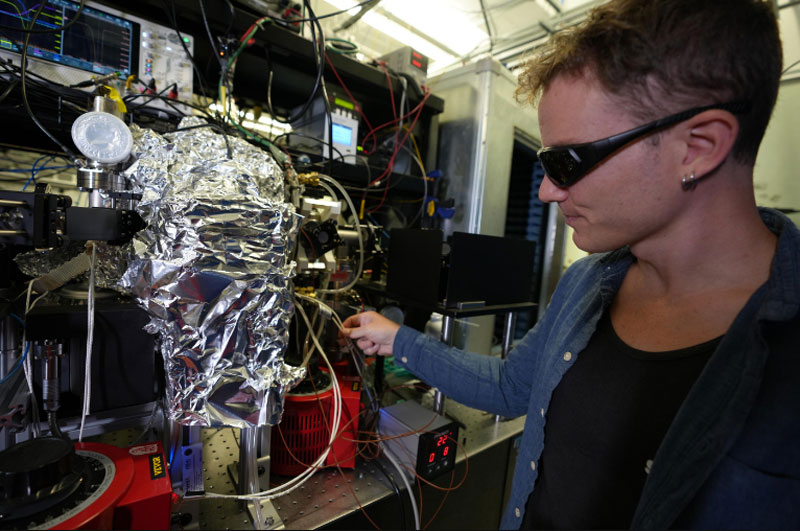

Учёные из Национального института стандартов и технологий США (NIST) сообщили о создании наиболее точного и не требующего калибровки атомного термометра, который может найти применение в науке, космосе и производстве. Работа прибора строится на принципах квантовой физики и поэтому безупречна. Современные научные термометры требуют длительной калибровки и даже в этом случае не гарантируют точных измерений, от чего свободен атомный термометр.

Источник изображения: NIST В основе решения исследователей из NIST лежат так называемые ридберговские атомы. Таковыми часто делают атомы рубидия. Для этого необходимо крайний электрон так накачать энергией, что он на три порядка увеличивает расстояние от ядра. Для понимания масштаба представьте, что ядро атома размерами 1 мм. Тогда размер «накаченного» атома составил бы 30 м. Когда атом становится ридберговским, размеры атома увеличились бы до 1000 раз, что в нашем примере соответствовало бы 30 км. Электрон на таком удалении от ядра (в настоящем атоме) чувствителен к внешним проявлениям магнитных полей и энергий. А поскольку всё завязано на квантовую физику (свойства элементарных частиц), то все эти состояния и энергии рассчитываются с точностью до 12 знака после запятой. Тем самым измерения с привлечением ридберговских атомов будут невероятно точными даже по умолчанию, просто опираясь на фундаментальные свойства Вселенной (с привлечением необходимого оборудования и вычислительных алгоритмов). Впрочем, эта простота, конечно же, кажущаяся. Однако оборудование для организации подобного термометра стало достаточно компактным и вполне может быть использовано на производстве. В атомном термометре атомы рубидия охлаждают до температуры, близкой к абсолютному нулю (до 0,5 мК). Это снижает собственные колебания атомов (их энергию) до минимально уровня. Облако атомов рубидия при этом удерживается в пространстве электромагнитным полем, не давая ему контактировать со стенками камеры. После этого облако облучают лазерами, и самые дальние электроны поглощают энергию, после чего они переходят на орбиты с 1000-кратным превышением стандартных орбит. После этого остаётся следить за поведением удалённых электронов, которые поглощают или отдают энергию из окружающего пространства. Эта энергия эквивалентна температуре измеряемого объекта и переносится излучаемыми им фотонами. Получая и отдавая энергию, электроны меняют орбиты и по этим изменениям можно с чрезвычайной точностью рассчитать температуру объекта. Измерения производятся бесконтактным способом, что во многих случаях весьма удобно. Этот прорыв не только открывает путь для нового класса термометров, но и особенно важен для атомных часов, поскольку их точность может пострадать от случайного нагрева. «Атомные часы исключительно чувствительны к изменениям температуры, что может привести к небольшим погрешностям в их измерениях», — пояснили учёные. — Мы надеемся, что эта новая технология поможет сделать наши атомные часы ещё более точными». Всё это приведёт к новым возможностям в науке, в квантовых вычислениях, улучшит автономную навигацию в дальнем космосе (в первую очередь) и пригодится во многих других областях. США предложили создать лунный часовой пояс

16.08.2024 [14:51],

Геннадий Детинич

Как доказали Эйнштейн и последующие наблюдения, время неотделимо от пространства и гравитации. Часы будут «тикать» с разной скоростью на Земле, Луне и в открытом космосе. Чем легче небесное тело, тем быстрее идут на нём атомные часы — инструмент не только для ориентации людей во времени, но также мерило задержки сигнала и опора для ориентации в пространстве. Для космоса нужен свой подход, что стало поводом для создания особого стандарта времени.

Источник изображения: techspot.com Проблематикой занялся Национальный институт стандартов и технологий США (NIST). Как известно, под руководством NASA разворачиваются этапы программы Artemis по возвращению человека на Луну, включая создание там баз постоянного присутствия. Атомные часы на естественном спутнике Земли каждые сутки убегают вперёд на 56 мкс. «Лунные» часы можно было бы синхронизировать с атомными часами на Земле — технически это легко достижимо. Однако в NIST посчитали такой подход неоправданным. Будет проще ввести лунную зону времени и использовать её для определения времени и работы систем позиционирования на поверхности и орбитах Луны. При подлёте к Луне достаточно будет один раз перевести часы и забыть о проблеме. Установление единого лунного времени необходимо, прежде всего, для создания лунного GPS. Это позволит совершать высокоточные посадки с погрешностью в несколько метров. Такая возможность будет особенно важна для освоения южного полюса Луны, где очень сложный рельеф, и благодаря ему в вечной темноте кратеров может оставаться водяной лёд. В перспективе новый космический стандарт времени может быть использован для работ на Марсе и в открытом космосе, а также глубоко в Солнечной системе. Но пока на повестке дня стоит освоение Луны. В ближайшие два десятка лет там станет достаточно оживлённо, особенно на орбите. Единая система отсчёта времени будет нужна там как воздух, чтобы все станции и спутники были на «одной волне» и не рисковали столкнуться. США стандартизировали первые криптографические алгоритмы, стойкие к взлому на квантовых компьютерах

13.08.2024 [21:20],

Сергей Сурабекянц

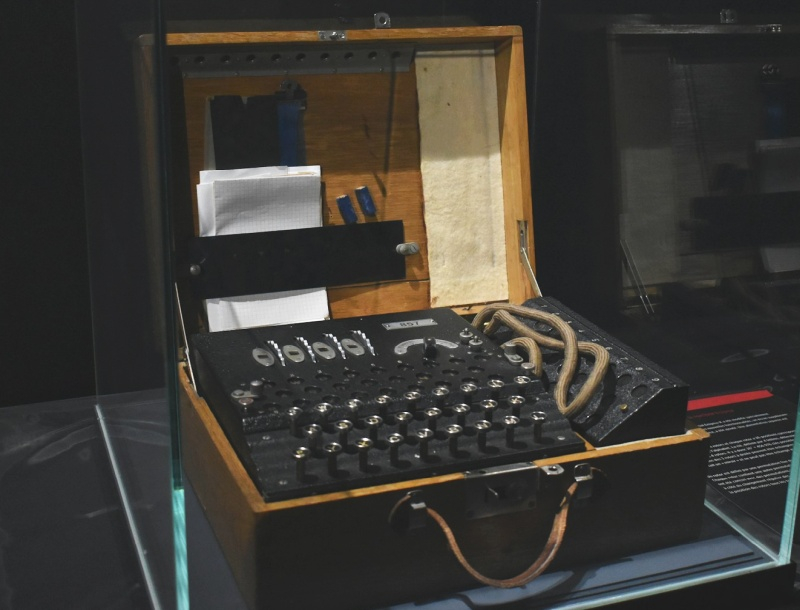

На сегодняшний день практически все чувствительные данные в мире защищены схемой ассиметричного шифрования RSA (Rivest-Shamir-Adleman), которую практически невозможно взломать с помощью современных компьютеров. Но появление квантовых компьютеров может кардинально изменить ситуацию. Поэтому Национальный институт стандартов и технологий США (National Institute of Standards and Technology, NIST) представил три схемы шифрования постквантовой криптографии.

Источник изображений: unsplash.com Новые стандарты должны стать важным элементом криптографической защиты данных. Предыдущие стандарты криптографии NIST, разработанные в 1970-х годах, используются практически во всех устройствах, включая интернет-маршрутизаторы, телефоны и ноутбуки. Руководитель группы криптографии NIST Лили Чен (Lily Chen) уверена в необходимости массовой миграции с RSA на новые методы шифрования: «Сегодня криптография с открытым ключом используется везде и во всех устройствах, наша задача — заменить протокол в каждом устройстве, что нелегко». Хотя большинство экспертов считают, что крупномасштабные квантовые компьютеры не будут построены как минимум ещё десять лет, существуют две веские причины для беспокойства уже сегодня:

Поэтому эксперты по безопасности в различных отраслях призывают серьёзно относиться к угрозе, исходящей от квантовых компьютеров. Новые схемы шифрования основаны на понимании сильных и слабых сторон квантовых вычислений, так как квантовые компьютеры превосходят классические лишь в достаточно узком спектре задач. К квантово-устойчивым криптографическим методам относятся:

На сегодняшний день наиболее перспективным методом NIST считает решётчатую криптографию. Институт ещё в 2016 году объявил публичный конкурс на лучший алгоритм постквантового шифрования. Было получено 82 заявки от команд разработчиков из 25 стран. С тех пор конкурс прошёл через четыре отборочных тура и в 2022 году завершился, назвав четыре победивших алгоритма. Были учтены мнения криптографического сообщества, промышленных и учёных кругов, а также заинтересованных государственных служб.  Четыре победивших алгоритма имели звучные названия: CRYSTALS-Kyber, CRYSTALS-Dilithium, Sphincs+ и FALCON, но после стандартизации получили типовое обозначение «Федеральный стандарт обработки информации» (Federal Information Processing Standard, FIPS) с номерами 203–206. Сегодня NIST объявил о стандартизации FIPS 203, 204 и 205. Ожидается, что FIPS 206 будет стандартизирован ближе к концу года. FIPS 203, 204 и 206 основаны на решётчатой криптографии, в то время как FIPS 205 — на хеш-функциях. Стандарты включают компьютерный код алгоритмов шифрования, инструкции по его реализации и сценарии предполагаемого использования. Для каждого протокола существует три уровня безопасности, разработанные для обеспечения будущих стандартов в случае обнаружения в алгоритмах слабых мест или уязвимостей. Ранее в этом году внимание криптографического сообщества привлекла публикация Или Чена (Yilei Chen) из Университета Цинхуа, которая утверждала, что решётчатая криптография на самом деле плохо защищена от квантовых атак. Но при дальнейшем рассмотрении силами сообщества в аргументации Чена были найдены ошибки, и авторитет решётчатой криптографии был восстановлен. Этот инцидент подчеркнул базовую проблему, лежащую в основе всех криптографических схем: нет никаких доказательств того, что какие-либо из математических задач, на которых основаны схемы, на самом деле «сложные». Единственным реальным доказательством стойкости шифрования, даже для стандартных алгоритмов RSA, являются многочисленные неудачные попытки взлома в течение длительного времени. Поскольку постквантовые стандарты криптографии пока очень «молоды», их стойкость постоянно подвергается сомнениям и попыткам взлома, причём каждая неудачная попытка только повышают доверие к ним. «Люди изо всех сил пытались взломать этот алгоритм. Многие люди пытаются, они очень стараются, и это на самом деле придаёт нам уверенности», — заявила по этому поводу Лили Чен. Безусловно, представленные NIST новые стандарты постквантового шифрования актуальны, но работа по переводу на них всех устройств только началась. Потребуется длительное время и значительные средства, чтобы полностью защитить данные от дешифровки при помощи будущих квантовых компьютеров. Для примера, компания LGT Financial Services потратила 18 месяцев и около полумиллиона долларов лишь на частичное внедрение новых алгоритмов, а затраты на полный переход оценить затруднилась. |