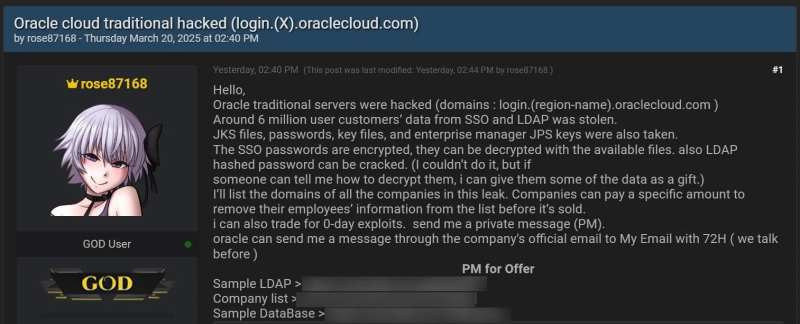

Oracle отрицает факт кибератаки и утечки данных после заявлений хакера о краже миллионов записей с серверов компании. В середине марта злоумышленник под псевдонимом rose87168 заявил о похищении 6 миллионов записей с серверов Oracle Cloud Federated SSO Login. Архив, размещённый им в даркнете в качестве примера, включал образец базы данных, информацию LDAP и список компаний, использующих Oracle Cloud.

Источник изображения: Oracle

Oracle категорически отрицает взлом. В заявлении компании говорится: «Никакого взлома Oracle Cloud не было. Опубликованные учётные данные не относятся к Oracle Cloud. Ни один из клиентов Oracle Cloud не столкнулся со взломом или потерей данных».

Тем временем rose87168 выставил архив с данными на продажу. Хакер готов обменять его на неназванную сумму денег либо на эксплойты нулевого дня. Злоумышленник утверждает, что данные включают зашифрованные пароли SSO, файлы хранилища ключей Java (JKS), файлы ключей, ключи Enterprise Manager JPS и многое другое.

«Пароли SSO зашифрованы, но их можно расшифровать с помощью доступных файлов. Также можно взломать хешированный пароль LDAP. Я перечислю домены всех компаний, упомянутых в этой утечке. Компании могут заплатить определённую сумму, чтобы удалить информацию о своих сотрудниках из списка до его продажи», — заявил rose87168.

Как пишет SecurityLab, если утечка действительно произошла, последствия могут оказаться масштабными. Похищенные JKS-файлы, содержащие криптографические ключи, представляют особую опасность — их можно использовать для дешифровки конфиденциальной информации и вторичного доступа к системам. Компрометация SSO- и LDAP-паролей также повышает риск каскадных атак на организации, использующие Oracle Cloud.

Прежде чем выставить украденный архив на продажу, злоумышленник, судя по всему, потребовал у Oracle 100 000 XMR (криптовалюта Monero) в качестве выкупа. Однако компания, в свою очередь, запросила у хакера «всю информацию, необходимую для исправления и разработки патча безопасности». Поскольку rose87168 её не предоставил, переговоры сорвались, пишет BleepingComputer.

Чтобы доказать подлинность украденных файлов, злоумышленник передал порталу BleepingComputer URL-адрес интернет-архива, подтверждающий, что он загрузил файл .txt с адресом своей электронной почты в ProtonMail на сервер login.us2.oraclecloud.com.

Эксперты предполагают, что взлом был осуществлён через уязвимость CVE-2021-35587, затрагивающую Oracle Access Manager, входящий в состав Fusion Middleware. Она позволяет неавторизованному злоумышленнику получить контроль над системой через HTTP-доступ.

Источники:

MWC 2018

MWC 2018 2018

2018 Computex

Computex

IFA 2018

IFA 2018