|

Опрос

|

реклама

Быстрый переход

Осенью в Substack произошла утечка данных пользователей — обнаружили её только в феврале

05.02.2026 [17:17],

Владимир Мироненко

В популярном сервисе Substack, позволяющем блогерам и журналистам создавать контент и отправлять его напрямую подписчикам по электронной почте, прошлой осенью произошла утечка данных, которую удалось обнаружить лишь 3 февраля. Глава Substack Крис Бест (Chris Best) заверил пользователей, что их конфиденциальная информация не пострадала.

Источник изображения: Kevin Horvat/unsplash.com «3 февраля мы обнаружили признаки проблемы в наших системах, которая позволила неавторизованной третьей стороне получить доступ к ограниченным данным пользователей без разрешения, включая адреса электронной почты, номера телефонов и другие внутренние метаданные», — сообщил в электронном письме Бест, отметив, что «нет доказательств того, что эта информация используется не по назначению», и призвав пользователей «проявлять особую осторожность с любыми подозрительными электронными письмами или текстовыми сообщениями», которые те получают. Бест выразил сожаление по поводу происшедшего. «Мы серьезно относимся к своей ответственности за защиту ваших данных и вашей конфиденциальности, и в данном случае мы не справились с этой задачей», — отметил он в электронном письме. Вместе с тем Substack утверждает, что проблема безопасности устранена. По словам компании, в настоящее время проводится полное расследование случившегося, а также укрепляются системы, чтобы предотвратить подобные инциденты в дальнейшем. Объём слитых в интернет данных россиян взлетел почти на 70 % в прошлом году

03.02.2026 [12:15],

Владимир Фетисов

В прошлом году в открытый доступ попали свыше 767 млн записей с персональными данными россиян. Об этом пишет РБК со ссылкой на данные отчёта подразделения киберразведки Threat Intelligence компании F6.

Источник изображения: Kevin Ku / unsplash.com По сравнению с показателем за 2024 год (457,5 млн записей) объём слитых данных увеличился на 67,6 %. Отмечается, что утечки стали более масштабными, несмотря на снижение количества инцидентов с 455 случаев в 2024 году до 250 случаев в 2025 году. Значительная часть похищенных данных была размещена в интернете бесплатно, поскольку злоумышленники стремились нанести больше вреда компаниям и их клиентам. По данным Threat Intelligence, некоторая часть данных в утечках 2025 года дублируется. Из общего объёма уникальными являются 88,6 млн адресов электронных почтовых ящиков, 142 млн паролей и 149,2 млн телефонных номеров. В качестве основной площадки для слива подобных данных в прошлом году окончательно закрепился мессенджер Telegram. За отчётный период количество публикаций баз данных на платформе почти в четыре раза превысило активность на специализированных теневых форумах. В 2024 году на Telegram приходилось 62,27 % публикаций. В сообщении сказано, что в прошлом году изменилась структура утечек данных по отраслям. Лидером по количеству таких утечек стала коммерческая сфера (89 инцидентов), следом за которой идёт госсектор (17 инцидентов). В число крупнейших утечек вошли данные четырёх госсервисов, на которые приходится около 600 млн строк данных. В середине прошлого года в России начал действовать закон об ужесточении наказания за утечку персональных данных граждан. Размер штрафа может изменяться в зависимости от объёма похищенных данных и того, была ли утечка повторной. Для должностных лиц предусматривается наказание в размере до 2 млн рублей штрафа, для юридических — до 15 млн рублей. В дополнение к этому была введена уголовная ответственность за использование, передачу, сбор и хранение данных, полученных незаконным путём, а также за создание систем для распространения такой информации. Нарушителям может грозить до десяти лет лишения свободы. Хакеры украли 300 Тбайт музыки у Spotify — 86 млн треков готовят к раздаче на торрентах «ради сохранения»

22.12.2025 [19:33],

Сергей Сурабекянц

Группа хакеров-активистов Anna’s Archive стала известна благодаря заявленной цели — сохранению книг, документов, журналов и многого другого с помощью торрентов. Она называет себя «крупнейшей по-настоящему открытой библиотекой в истории человечества», имеющей доступ к более чем 61 млн книг и 95 млн документов. Теперь группа сообщила о взломе музыкального сервиса Spotify, в результате которого были выгружены 86 млн треков, на которые приходится 99,6 % прослушиваний на сервисе.

Источник изображения: unsplash.com Согласно сообщению в блоге Anna’s Archive, группа получила доступ к более чем 250 миллионам единиц метаданных и 86 миллионам аудиофайлов из музыкального сервиса Spotify. Общий объём скачанных данных составил 300 Тбайт. Группа пиратских активистов утверждает, что таким образом они создали «первый в мире архив сохранения музыки». По словам группы, в их распоряжении оказались аудиофайлы, на которые приходится 99,6 % прослушиваний на Spotify. Группа Anna’s Archive опубликовала полученные метаданные на своём торрент-сайте и планирует позже сделать доступными все украденные аудиофайлы. Затем будут выложены дополнительные метаданные и обложки альбомов. Пираты собираются публиковать треки в «порядке популярности» в соответствии с метриками обворованного ими Spotify. Самые популярные песни будут представлены с битрейтом 160 Кбит/с, в то время как битрейт менее популярных треков будет снижен до 75 Кбит/с. По словам хакеров, «на данный момент это архив, работающий только с торрентами и предназначенный для сохранения, но если будет достаточно интереса, мы можем добавить возможность загрузки отдельных файлов». Активисты объяснили, что они увидели способ «создать музыкальный архив, ориентированный в первую очередь на сохранение [музыки]», когда поняли, как масштабно собирать данные со Spotify. Они стремятся избежать типичных ошибок, наблюдаемых в других инструментах сохранения, таких как ориентация на самых популярных исполнителей и работа только с высококачественными аудиофайлами. Крупнейший в мире сервис потоковой передачи музыки Spotify подтвердил факт взлома группой пиратских активистов и в настоящее время занимается расследованием инцидента: «В ходе расследования несанкционированного доступа было установлено, что третья сторона собрала общедоступные метаданные и использовала незаконные методы для обхода DRM и доступа к некоторым аудиофайлам платформы». Хакеры Everest взломали Asus и украли более 1 Тбайт данных, включая исходный код камеры фирменных смартфонов

05.12.2025 [07:50],

Владимир Фетисов

Не так давно Asus стала объектом атаки хакерской группировки Everest, которая заявила, что ей удалось похитить исходный код программного обеспечения для камер смартфонов бренда. Однако в официальном заявлении компании сказано, что взлому подвергся один из поставщиков вендора, а не сама Asus, поэтому действия злоумышленников не нанесли серьёзного вреда.

Источник изображения: Boitumelo / unsplash.com «Взлому подвергся один из поставщиков Asus. Это затронуло часть исходного кода для камер смартфонов Asus. Данный инцидент не повлиял на продукты Asus, внутренние системы компании или конфиденциальность пользователей. Asus продолжит укреплять безопасность цепочки поставок в соответствии со стандартами кибербезопасности», — говорится в заявлении компании. Вероятно, безопасности цепочки поставок не является первым пунктом, когда встаёт вопрос о кибербезопасности. Однако в случае взаимозависимых рынков обеспечение безопасности цепочки поставок крайне важно. Это подтверждает и то, что проект Open Web Application Security Project недавно добавил «сбои в цепочке поставок программного обеспечения» в список десяти главных рисков безопасности для веб-приложения. Это также служит напоминанием о том, что практически все потребительские устройства собираются из множества компонентов, выпускаемых разными компаниями. Отметим, что данный инцидент произошёл вскоре после того, как Asus выпустила новую версию прошивки для своих маршрутизаторов с поддержкой AiCloud, в которой содержались исправления для девяти уязвимостей, включая одну критическую. Конечно, уязвимости регулярно выявляются не только в продуктах Asus, но важно то, что чаще всего разработчики стремятся их оперативно исправлять, чтобы сделать свои устройства более безопасными для конечных пользователей. OpenAI признала утечку данных пользователей через Mixpanel — переписки с ChatGPT остались в безопасности

27.11.2025 [15:44],

Анжелла Марина

Компания OpenAI направила письма пользователям, чтобы подтвердить факт утечки значительного массива данных, которая произошла из-за бага в стороннем инструменте веб-аналитики Mixpanel. В уведомлениях службы безопасности утверждается, что инцидент не затронул пользователей ChatGPT, сохранив в безопасности содержимое чатов, данные об использовании API, пароли, платёжные реквизиты и удостоверения личности.

Источник изображения: AI Согласно официальным данным, инцидент произошёл 9 ноября 2025 года, когда некий злоумышленник получил доступ к части инфраструктуры Mixpanel и экспортировал набор данных, содержащий информацию об идентификации и аналитике клиентов OpenAI. Windows Central также сообщает, что компания Mixpanel только 25 ноября передала OpenAI список затронутых пользователей, после чего та оперативно оповестила всех об утечке. В OpenAI пояснили, что утечка не затронула систему ChatGPT: содержимое чатов, запросы к API, данные об использовании API, пароли, учётные данные, API-ключи, платёжную информацию и документы, удостоверяющие личность, включая государственные идентификаторы. Скомпрометированы были исключительно данные, связанные с аккаунтами на платформе platform.openai.com, а именно: имена, указанные при регистрации, адреса электронной почты, привязанные к API-аккаунтам, приблизительное географическое расположение, определённое по IP-адресу и данным веб-браузера, тип операционной системы и браузера, а также сведения о реферальных сайтах, организациях и внутренних идентификаторах пользователей, сохранённых в профилях API. По утверждению компании, это был не взлом её собственных систем, а инцидент, произошедший в инфраструктуре третьей стороны, в ответ на что OpenAI прекратила интеграцию с Mixpanel и призвала пользователей проявлять повышенную бдительность в отношении возможных фишинговых атак и попыток социальной инженерии. Logitech подтвердила утечку данных со своих серверов после вымогательской атаки хакерами Clop

15.11.2025 [16:38],

Николай Хижняк

Компания Logitech подтвердила, что пострадала от утечки данных в результате кибератаки, ответственность за которую взяла на себя банда вымогателей Clop, осуществившая в июле кражу данных из Oracle E-Business Suite.

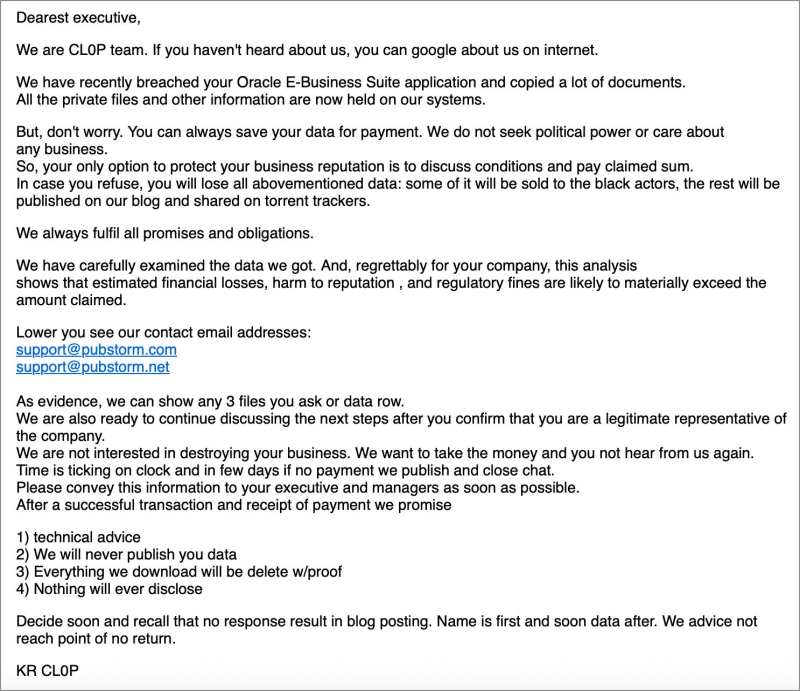

Источник изображения: Logitech Logitech International S.A. — швейцарская транснациональная компания, занимающаяся электроникой, которая продаёт аппаратные и программные решения, включая компьютерную периферию, оборудование для видеосвязи, музыкальное оборудование и продукты для умного дома. Днём ранее Logitech подала в Комиссию по ценным бумагам и биржам США форму 8-K, подтверждающую кражу данных со своих серверов. «Компания Logitech International S.A. («Logitech») недавно столкнулась с инцидентом кибербезопасности, связанным с кражей данных. Инцидент не повлиял на продукцию, бизнес-операции или производство Logitech. Обнаружив инцидент, Logitech оперативно приняла меры по его расследованию и реагированию при поддержке ведущих внешних компаний, специализирующихся на кибербезопасности», — сообщила Logitech Компания заявляет, что данные, вероятно, включают ограниченную информацию о сотрудниках и потребителях, а также информацию о клиентах и поставщиках. Однако Logitech не считает, что хакеры получили доступ к конфиденциальной информации, такой как национальные идентификационные номера или данные кредитных карт, поскольку эти данные не хранились во взломанных системах. Logitech утверждает, что утечка произошла из-за уязвимости нулевого дня, которая была устранена сразу после её появления. Компания признала взлом после того, как на прошлой неделе банда вымогателей Clop добавила данные Logitech на свой сайт, связанный с утечками. Речь идёт о почти 1,8 Тбайт информации, предположительно украденных у компании. Хотя Logitech не называет поставщика программного обеспечения, утечка, вероятно, была вызвана уязвимостью нулевого дня в ПО от Oracle, которой банда вымогателей Clop воспользовалась в июле во время атак с целью кражи данных. В прошлом месяце Mandiant и Google начали отслеживать новую кампанию вымогательства, в рамках которой многие компании получили электронные письма от группы вымогателей Clop, утверждавших, что из их систем Oracle E-Business Suite были украдены конфиденциальные данные. В этих письмах содержалось предупреждение о том, что украденные данные будут раскрыты, если компании не согласятся на выкуп.

Письмо от хакеров Clop с требованием выкупа, отправленное клиентам Oracle. Источник изображения: Bleeping Computer Вскоре после этого Oracle подтвердила наличие новой уязвимости нулевого дня в E-Business Suite (маркировка уязвимости CVE-2025-61882) и выпустила экстренное обновление для её устранения. Вымогательская группа Clop имеет долгую историю использования уязвимостей нулевого дня для масштабных атак с целью кражи данных:

Среди других организаций, пострадавших от атак с целью кражи данных Oracle E-Business Suite в 2025 году, стали Гарвардский университет, американская региональная авиакомпания Envoy Air и издание The Washington Post. Хакеры слили данные сотен сотрудников ФБР, Минюста и Министерства внутренней безопасности США

17.10.2025 [18:13],

Сергей Сурабекянц

Группа Scattered LAPSUS$ Hunters из хакерского сообщества Com, стоящего за крупными утечками данных в последние годы, опубликовала имена и личные данные сотен государственных служащих, включая сотрудников ФБР, Министерства юстиции США, Министерства внутренней безопасности США, Иммиграционной и таможенной полиции США. Хакеры публично обратились к мексиканским наркокартелям, требуя вознаграждения за доксинг (раскрытие персональных данных) агентов США.

Источник изображения: unsplash.com «Я хочу свои деньги, Мексика», — написал пользователь Telegram-канала Scattered LAPSUS$ Hunters, объединяющего несколько хакерских групп, связанных с киберпреступным сообществом Com. «Мексиканские картели, мы сбрасываем все документы, где мой миллион долларов?» — говорится в другом сообщении. Хакеры имеют в виду заявление Министерства внутренней безопасности США о том, что мексиканские картели начали предлагать вознаграждение за доксинг агентов. Правительство США не подтвердило и не опровергло это утверждение, несмотря на угрозы хакеров в следующий раз раскрыть данные работников налогового управления. Издание 404 Media изучило несколько таблиц с данными, опубликованных в Telegram-канале группы. Одна содержала якобы персональные данные 680 сотрудников Министерства внутренней безопасности, другая — сведения о более чем 170 адресах электронной почты ФБР и их владельцах; а третья — персональные данные более 190 сотрудников Министерства юстиции. При содействии компании District 4 Labs, специализирующейся на кибербезопасности, сотрудники 404 Media подтвердили достоверность некоторых опубликованных данных. Исследование показало, что многие части документов действительно относились к государственным служащим с тем же именем, названием агентства, адресом или номером телефона. В некоторых случаях адреса, опубликованные хакерами, по-видимому, относились к жилым, а не к офисным помещениям. Неясно, как хакеры собрали или иным образом получили эти данные, будь то объединение предыдущих разрозненных утечек данных или получение их из конкретного государственного органа. Министерство внутренней безопасности заявило, что его чиновники «сталкиваются с более чем 1000 % ростом числа нападений на них и их семьи, подвергающихся доксингу и угрозам в интернете». Остаётся неясным, как именно Министерство рассчитало этот рост и какие данные использовало. Правительство США принимает меры в отношении приложений, веб-сайтов и страниц в социальных сетях, которые, по его мнению, раскрывают персональную информацию или иным образом угрожают государственным служащим. Во многих случаях эти источники информации действовали в соответствии с первой поправкой к Конституции США и не занимались доксингом, но всё равно вынуждены были подчиниться. Так, Apple была вынуждена удалить приложение Eyes Up, которое собирало видеозаписи действий и злоупотреблений иммиграционных и таможенных служащих. Также Apple пришлось запретить ряд приложений, которые демонстрировали незаконные действия государственных чиновников, после прямого давления со стороны Министерства юстиции. Хакерская группа Scattered LAPSUS$ Hunters приобрела известность после угрозы опубликовать большой объём данных клиентов Salesforce, включая Disney/Hulu, FedEx, Toyota, UPS и других. В 2016 году другая хакерская группа под названием Crackas With Attitude опубликовала личные данные около 20 000 агентов ФБР и 9000 сотрудников Министерства внутренней безопасности. Discord нашла виноватого в утечке данных пользователей — подрядчик заявил, что его не взламывали

14.10.2025 [20:25],

Анжелла Марина

Компания 5CA, поставщик услуг поддержки клиентов для платформы Discord, заявила, что не была взломана, опровергая более раннее утверждение Discord о том, что утечка данных произошла по вине третьей стороны. Инцидент, в ходе которого могли быть скомпрометированы паспорта пользователей, сейчас расследуется. По предварительным данным 5CA, утечка произошла за пределами их защищённых систем.

Источник изображения: ELLA DON/Unsplash Как сообщает The Verge со ссылкой на данные Discord, инцидент затронул ограниченное число пользователей, которые обращались в службу поддержки платформы. Компания уточнила, что примерно 70 000 пользователей по всему миру могли иметь скомпрометированные фотографии государственных удостоверений личности, которые поставщик использовал для рассмотрения апелляций, связанных с возрастом. При этом в Discord подчеркнули, что «это был не взлом самой платформы Discord, а инцидент, связанный со сторонним поставщиком услуг — 5CA, который использовался для поддержки клиентской службы». В ответ на эти заявления компания 5CA опубликовала на своём сайте официальное сообщение, в котором заявила следующее: «Мы осведомлены о публикациях в СМИ, называющих 5CA причиной утечки данных одного из наших клиентов. В отличие от этих сообщений, мы можем подтвердить, что ни одна из систем 5CA не была задействована, и 5CA не обрабатывала никакие удостоверения личности, выданные государством, для этого клиента. Все наши платформы и системы остаются защищёнными, а данные клиентов продолжают охраняться в рамках строгих мер защиты и контроля безопасности». 5CA также сообщила, что проводит расследование совместно с Discord, внешними консультантами и экспертами по кибербезопасности, а в качестве меры предосторожности усилен контроль за системами доступа, шифрованием и мониторингом. Предварительные результаты расследования указывают на то, что инцидент мог быть вызван человеческой ошибкой, масштаб которой пока уточняется. 5CA находится в тесном контакте со всеми заинтересованными сторонами и обещает опубликовать результаты после их подтверждения. Журналисты направили запросы как в 5CA — с просьбой подтвердить, обрабатывала ли компания фотографии государственных удостоверений и уточнить характер возможной ошибки, так и в Discord — с вопросом, какая организация действительно хранила скомпрометированные изображения документов. Salesforce не будет платить выкуп хакерам, укравшим из её базы данные 39 клиентов, включая Toyota и FedEx

09.10.2025 [13:03],

Владимир Фетисов

Ранее в этом году группа хакеров заявила о краже около 1 млрд записей компаний, хранящих контакты своих клиентов в облачных базах данных Salesforce. Злоумышленники запустили вымогательский веб-сайт с требованиями выкупа и угрозами опубликовать эту информацию в сети. Теперь же Salesforce заявила, что не намерена платить киберпреступникам.

Источник изображений: unsplash.com За этим инцидентом стоит сообщество киберпреступников Scattered LAPSUS$ Hunters. Название представляет собой гибрид трёх известных вымогательских группировок: Scattered Spider, LAPSUS$ и ShinyHunters. По данным принадлежащей Google ИБ-компании Mandiant, хакеры начали вредоносную кампанию в мае этого года. Они обзванивали организации, хранящие данные на платформе Salesforce, и под разными предлогами убеждали жертв установить вредоносное приложение. Mandiant отслеживает эту группировку под идентификатором UNC6040, поскольку исследователям не удалось однозначно идентифицировать принадлежность её членов к конкретным киберпреступным сообществам. В начале месяца хакеры запустили вымогательский веб-сайт, на котором разместили информацию о том, что Toyota, FedEx и 37 других крупных клиентов Salesforce стали жертвами их вредоносной кампании. В заявлении хакеров говорилось, что общее количество похищенных ими записей составило 989,45 млн. На этом же сайте они призвали Salesforce начать переговоры о сумме выкупа, угрожая раскрыть похищенную информацию. На этой неделе представитель Salesforce заявил, что компания не намерена платить выкуп. «Могу подтвердить, что Salesforce не будет вступать в контакт, вести переговоры или платить по какому-либо требованию выкуп», — приводит источник слова представителя компании. Это сообщение появилось на следующий день после того, как стало известно, что Salesforce уведомила клиентов по почте о своём намерении не вступать в контакт с хакерами. Отметим, что Salesforce отказалась платить выкуп хакерам на фоне продолжающегося роста числа атак вымогательского ПО на компании по всему миру. Причина, по которой атаки такого типа всё ещё пользуются большой популярностью среди злоумышленников, в том, что они могут приносить огромные суммы, которые жертвы атак нередко платят за восстановление данных или обещание хакеров не публиковать конфиденциальную информацию. По данным ИБ-компании Deepstrike, разные организации по всему миру в прошлом году выплатили хакерам $813 млн, а годом ранее этот показатель был равен $1,1 млрд. Discord сообщил об утечке удостоверений личности 70 000 пользователей

09.10.2025 [06:15],

Анжелла Марина

Платформа Discord сообщила, что в результате взлома стороннего провайдера технической поддержки персональные данные около семи десятков тысяч пользователей могли быть скомпрометированы, включая фотографии документов, удостоверяющих личность. Инцидент произошёл в системе Zendesk, которую компания использовала для обработки обращений, связанных с подтверждением возраста.

Источник изображения: appshunter.io/Unsplash Представитель Discord Ну Векслер (Nu Wexler) заявил изданию The Verge, что сообщения о якобы утечке 2,1 миллиона фотографий и 1,5 терабайта данных являются неточными и используются злоумышленниками в целях вымогательства. По его словам, речь идёт не о взломе самой платформы Discord, а о компрометации стороннего поставщика услуг поддержки. Из всех пострадавших аккаунтов по всему миру компания идентифицировала примерно 70 000 пользователей, чьи официальные удостоверений личности могли быть раскрыты — эти изображения использовались поставщиком для рассмотрения апелляций, связанных с возрастом. Векслер подчеркнул, что Discord не намерен выплачивать вымогаемые средства и уже прекратил сотрудничество с пострадавшим вендором. Компания заявила, что работает с правоохранительными органами, регуляторами по защите данных и внешними экспертами по кибербезопасности. Кроме того, на прошлой неделе платформа также сообщила, что в ходе инцидента могли быть скомпрометированы имена, логины пользователей, адреса электронной почты, последние четыре цифры номеров кредитных карт и IP-адреса. Все пользователи, которых коснулась проблема, получили уведомления. Discord взломали: хакеры похитили личные данные пользователей и «немного» сканов паспортов

04.10.2025 [12:28],

Владимир Фетисов

Платформа Discord объявила об утечке данных некоторых пользователей сервиса. Инцидент произошёл в результате хакерской атаки на одного из партнёров компании, который занимается предоставлением услуг модерации контента и техподдержки на платформе.

Источник изображения: Discord В сообщении Discord сказано, что один из сторонних поставщиков услуг техподдержки был скомпрометирован «неавторизованной стороной». Злоумышленники получили доступ к информации ограниченного числа пользователей, которые обращались в Discord через «Службу поддержки» и/или команды Trust & Safety. В сообщении также говорится, что злоумышленники пытались вымогать у Discord финансовый выкуп. При этом особо отмечается, что «злоумышленники не получили доступа к системам Discord». Что касается данных, к которым злоумышленники получили доступ, то речь идёт о Ф. И. О. пользователей, адресах их почтовых ящиков и последних четырёх цифрах номеров банковских карт. Вместе с этим «неавторизованная сторона» получила доступ к «небольшому количеству» изображений удостоверений личности, которые предоставлялись пользователями при подтверждении возраста в Discord. По данным компании, полные номера банковских карт и пароли пользователей не попали в руки злоумышленников. В настоящее время Discord уведомляет затронутых инцидентом пользователей по электронной почте. Если изображение удостоверения личности могло попасть в руки злоумышленников, компания сообщит об этом отдельно. В дополнение к этому Discord отозвал доступ к своим системам у поставщика услуг техподдержки, который был скомпрометирован, а также уведомил регуляторов и провёл проверку собственных систем обнаружения угроз и средств безопасности, используемых при взаимодействии со сторонними подрядчиками. FCC случайно слила секретные данные об устройстве iPhone 16e

30.09.2025 [08:42],

Алексей Разин

Федеральная комиссия США по связи (FCC) взаимодействует с поставщиками различных электронных устройств на рынок страны, а потому те постоянно передают ей подробные технические данные. В результате недавнего инцидента достоянием общественности стала конфиденциальная информация об устройстве смартфонов Apple iPhone 16e.

Источник изображения: Apple Чертежи Apple с пометкой «только для служебного пользования» оказались в 163-страничном документе, опубликованном на сайте, где хранится открытая документация, связанная с работой FCC. В понедельник внимание к этой случайной утечке привлёк один из участников обсуждения на страницах Reddit. Обычно комиссия редактирует документацию, содержащую конфиденциальные технические сведения, прежде чем публиковать её на собственном сайте, но в конкретном случае этого сделано не было. В обсуждаемом 163-страничном документе содержались подробные чертежи, описывающие устройство процессора и графической подсистемы смартфона iPhone 16e. Apple была вынуждена обратиться к регуляторам с письмом, в котором требовала удалить конфиденциальную информацию со связанного с деятельностью комиссии стороннего сайта. По мнению производителя, получившие доступ к этим данным конкуренты могли бы использовать их в дальнейшем для получения «несправедливого преимущества» даже с учётом присутствия указанного устройства (iPhone 16e) на рынке. Ссылка на документ с официального сайта FCC исчезла, поэтому можно предположить, что соответствующие меры по защите интересов Apple были приняты. Производитель Peugeot, Opel и Fiat заявил об утечке данных клиентов после хакерской атаки

23.09.2025 [10:55],

Владимир Фетисов

Концерн Stellantis, производящий автомобили Opel, Chrysler, Fiat, Jeep, Dodge, Ram и др., подтвердил факт утечки персональных данных клиентов. В заявлении автогиганта сказано, что инцидент произошёл в результате «взлома платформы стороннего поставщика услуг, которая обеспечивает работу службы поддержки клиентов в Северной Америке».

Источник изображения: Towfiqu barbhuiya / Unsplash В заявлении Stellantis сказано, что в руки злоумышленников попала контактная информация клиентов. При этом представители компании отказались от комментариев относительно того, какие именно типы данных были похищены в рамках инцидента. В компании также отказались от комментариев касательно количества клиентов, которые были уведомлены об утечке данных. По данным источника, утечка данных Stellantis связана со взломом базы данных Salesforce. Эту информацию якобы предоставили хакеры из группировки ShinyHunters, которая взяла на себя ответственность за взлом Stellantis. По их словам, в результате взлома из базы данных удалось извлечь 18 млн записей о пользователях. Отмечается, что Stellantis является частью длинного списка компаний, включая Cloudflare, Google и Proofpoint, чьи данные были похищены в результате недавнего инцидента, затронувшего платформу Salesloft Drift. Жертвы утечки данных Facebook✴ через Cambridge Analytica начали получать выплаты от Цукерберга

17.09.2025 [19:46],

Владимир Фетисов

Вероятно, многие ещё помнят скандал с британской компанией Cambridge Analytica, получившей доступ к данным миллионов пользователей Facebook✴✴ без их согласия во время президентской кампании Дональда Трампа (Donald Trump) в 2016 году и использовавшей их для политической рекламы. Похоже, что компания Meta✴✴ Platforms (в то время Facebook✴✴) начала выплачивать компенсации пострадавшим пользователям платформы в рамках судебного урегулирования.

Источник изображения: Michael Candelori / Shutterstock.com Рассмотрение этого дела закончилось ещё несколько лет назад. Facebook✴✴ выплатила штраф в размере $5 млрд после иска Федеральной торговой комиссии (FTC) в 2019 году. В 2022 года для урегулирования другого коллективного иска компания согласилась выплатить $725 млн пострадавшим пользователям. Теперь же стало известно, что затронутые инцидентом пользователи начали получать компенсацию. В недавнем сообщении одного из участников иска против Facebook✴✴ сказано, что он получил на этой неделе около $38. По сути, все пользователи Facebook✴✴, у которых была учётная запись в социальной сети в период с 7 мая 2007 года по 22 декабря 2022 года, могут претендовать на получение выплаты, поскольку они, вероятно, пострадали от утечки данных. Однако для получения компенсации необходимо было присоединиться к коллективному иску и подать претензию до 25 августа 2023 года. Пользователи платформы, которые не сделали этого, более не имеют права на получение компенсации. Размер выплаты зависит от количества людей, присоединившихся к коллективному иску, а также от продолжительности периода активности в Facebook✴✴. Другими словами, пользователь, который имел аккаунт Facebook✴✴ в течение нескольких лет, получит больше пользователя, активного всего несколько недель. По данным источника, процесс распределения средств продлится в течение следующих двух с половиной месяцев. Денежные средства будут поступать на счёт, который каждый пользователь указал в коллективном иске. Масштабный слив данных «Великого китайского файрвола» раскрыл механизм работы системы

14.09.2025 [05:31],

Анжелла Марина

В Китае произошла крупнейшая утечка данных системы интернет-цензуры, известной как «Великий китайский файрвол». Исследователи подтвердили, что в открытый доступ попало более 500 ГБ внутренних документов, исходного кода, рабочих журналов и сообщений, связанных с этой системой.

Источник изображения: Krzysztof Kowalik/Unsplash Утечка, обнаруженная 11 сентября, включает материалы, предположительно принадлежащие компании Geedge Networks, связанной с Фан Биньсином (Fang Binxing), которого называют «отцом» «Великого китайского файрвола», и лаборатории MESA Института информационной инженерии Китайской академии наук. По сообщению Tom's Hardware со ссылкой на независимую команду исследователей Great Firewall Report (GFW Report), в документах содержатся полные сборочные системы для платформ глубокого анализа пакетов (DPI), а также модули кода, предназначенные для выявления и ограничения работы инструментов обхода цензуры, включая VPN, SSL-фингерпринтинг (метод анализа характеристик SSL/TLS-соединений) и регистрацию сессий. По данным GFW Report, материалы раскрывают архитектуру коммерческой платформы Tiangou, предназначенную для интернет-провайдеров и пограничных шлюзов. Эта система, которую называют «Великим файрволом в коробке», изначально работала на серверах HP и Dell, но позже перешла на китайское оборудование из-за санкций. Документы показывают, что система развёрнута в 26 дата-центрах Мьянмы, где государственная телекоммуникационная компания использует её для мониторинга 81 млн одновременных TCP-соединений и массовой блокировки контента. Технологии компании Geedge Networks также экспортируются в Пакистан, Эфиопию и Казахстан для интеграции в системы законного перехвата данных, включая систему WMS 2.0 в Пакистане, которая обеспечивает слежку за мобильными сетями в реальном времени и перехват незашифрованных HTTP-сессий. Исследователи продолжают анализировать архив, который включает журналы сборки и заметки разработчиков, способные выявить уязвимости протоколов или ошибки в работе системы, которые могут быть использованы для обхода цензуры. Архив уже дублируется хакерскими группами, такими как Enlace Hacktivista, но специалисты рекомендуют использовать изолированные среды для его изучения. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |