|

Опрос

|

реклама

Быстрый переход

Хакеры превратили Flipper Zero в универсальный инструмент для угона машин

22.08.2025 [00:55],

Анжелла Марина

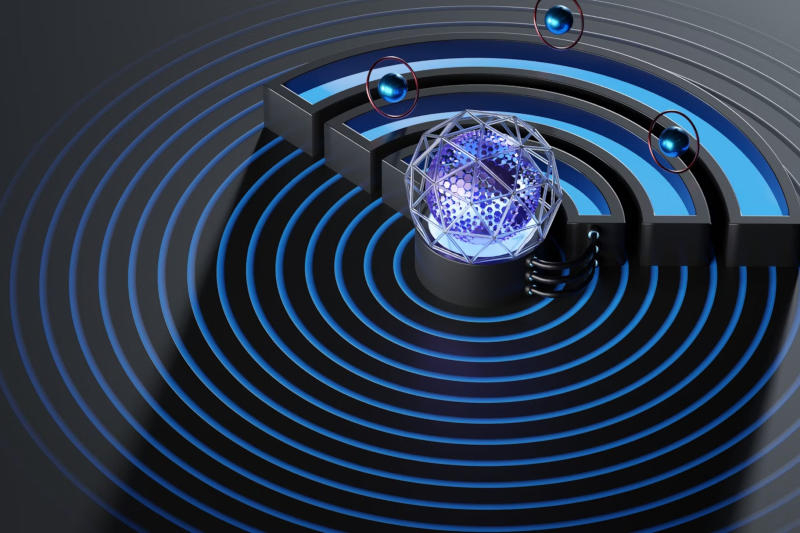

Устройство Flipper Zero, изначально предназначенное для анализа и тестирования протоколов беспроводной связи, как оказалось, может использоваться для несанкционированного доступа к автомобилям ряда популярных марок. По сообщению The Verge со ссылкой на отчёт 404 Media, на чёрном рынке появилось специальное программное обеспечение, позволяющее с помощью этого гаджета перехватывать радиосигнал ключей-брелоков.

Источник изображения: flipperzero.one Речь идёт о взломе автомобилей таких производителей, как Ford, Audi, Volkswagen, Subaru, Hyundai, Kia и некоторых других. Атака осуществляется путём перехвата и копирования сигнала брелока с помощью кастомной прошивки, созданной специально для Flipper Zero. Для атаки требуется физическое наличие гаджета и установка на него взломанного программного обеспечения, которое как продаётся, так и распространяется бесплатно в пиратских версиях. Журналисты из 404 Media провели параллель с феноменом Kia Boys — группой подростков в США, которые в массовом порядке (десятки тысяч) угоняли автомобили Hyundai и Kia, не оснащённые электронными иммобилайзерами, с помощью простого USB-кабеля. Примечательно, что атаки через перехват радиочастот не являются чем-то новым. Например, в Великобритании уже фиксировались случаи краж автомобилей Hyundai, Kia и Genesis с помощью устройства, похожего на GameBoy, из-за чего автопроизводитель был вынужден предложить владельцам платное обновление безопасности за 49 фунтов. В отличие от незамысловатого метода, которым пользовались подростки из Kia Boys, новая схема требует от злоумышленника не только наличия специального гаджета, но и поиска и установки неофициального ПО. На текущий момент неясно, позволяет ли устройство запускать двигатель или только вскрывать двери. Однако если взломанный код станет широкодоступным, что, по утверждению 404 Media, уже происходит, это может перерасти в масштабную проблему. Новая статья: Curator — и пусть DDoS подождёт

21.08.2025 [00:09],

3DNews Team

Данные берутся из публикации Curator — и пусть DDoS подождёт Тайна переписки покинет чат: в ЕС снова пытаются протолкнуть закон о сканировании всех переписок

20.08.2025 [16:59],

Павел Котов

Вступив в должность председательствующей в Евросоюзе, Дания первым же своим шагом повторно внесла проект закона «О контроле чатов» (Chat Control). Премьер-министр страны Метте Фредериксен (Mette Frederiksen) стремится сделать всё, чтобы его приняли к середине октября, пишет Brussels Signal. В результате станет бесполезным шифрование в мессенджерах — даже сквозное.

Источник изображения: ALEXANDRE LALLEMAND / unsplash.com Формально инициатива направлена на борьбу с распространением материалов, содержащих жестокое обращение с детьми. Но за этой благородной целью скрываются сомнительные средства: закон предписывает автоматическое сканирование всей личной переписки граждан на территории региона, в том числе в приложениях, защищённых сквозным шифрованием. Есть мнение, что это создаёт угрозу неприкосновенности частной жизни, национальному суверенитету стран и, казалось бы, основополагающим принципам самого ЕС. Впервые законопроект был представлен ещё в мае 2022 года. Если его примут, популярные службы обмена мгновенными сообщениями, в том числе WhatsApp, Signal и Telegram будут обязаны проверять тексты, изображения и видео на предмет материалов, содержащих жестокое обращение с детьми, и шифрование на платформе не будет считаться причиной игнорировать требования закона. Меры будут применяться ко всем гражданам без оглядки на наличие подозрений в какой-либо противоправной деятельности. За этот законопроект выступают и Копенгаген, и Еврокомиссия; а госпожа Фредериксен как новый председатель Совета Европейского союза сделала инициативу краеугольным камнем своей повестки дня. В основе инициативы лежит механизм сканирования материалов на стороне клиента, то есть прямо на устройстве пользователя, перед их шифрованием и отправкой. К настоящему моменту в поддержку законопроекта высказались 19 стран ЕС. Соответствующих обязательств на себя пока не взяла Германия, и если это произойдёт, то за законопроект проголосуют 15 стран, представляющих 65 % населения ЕС — при наличии квалифицированного большинства голосов он к середине октября действительно будет принят. К 12 сентября рабочие группы совета намереваются окончательно согласовать позиции.

Источник изображения: Mariia Shalabaieva / unsplash.com Правозащитники бьют тревогу. Механизм сканирования материалов на стороне клиента, по их мнению, нарушает «Хартию Европейского союза по правам человека», и в частности статьи 7 и 8, гарантирующие право на личную переписку и персональные данные. Европейский суд по правам человека уже вынес решение против мер, направленных на ослабление средств шифрования, но внесённая Данией инициатива продолжает обсуждаться. Тем самым игнорируется и решение суда, и принцип субсидиарности, согласно которому регулирование цифровых коммуникаций должно находиться на уровне стран. Инициатива может иметь и последствия в масштабах всего мира, спровоцировав власти других регионов и стран принять схожие нормы. Тезис о локальном сканировании материалов, по мнению правозащитников, не выдерживает критики — личная переписка оказывается открытой для слежки со стороны государства, кроме того, возникают уязвимости, которыми могут воспользоваться хакеры и представители недружественных государств. Не исключается и сценарий, при котором основания для сканирования контента на устройствах граждан выйдут за рамки жестокого обращения с детьми. Примечательно, что, по данным Европола, изощрённые преступники пользуются скрытными нерегулируемыми платформами, и в их случае предлагаемые ЕС механизмы сканирования оказываются неэффективными. А ориентированный на конфиденциальность добросовестный мессенджер Signal пригрозил уйти с европейского рынка, чтобы не отказываться от механизма шифрования — в результате местные жители могут перейти на менее безопасные альтернативы, и это нанесёт цифровой экономике Европы ущерб. Хакер нашёл способ бесплатно питаться в McDonald's и множество других уязвимостей — исправлять их компания не спешила

20.08.2025 [15:36],

Владимир Мироненко

Исследователь BobDaHacker обнаружил множество уязвимостей в цифровой инфраструктуре McDonald's, которые раскрывали конфиденциальные данные клиентов и позволяли осуществлять несанкционированный доступ к внутренним корпоративным системам. Он отметил, что компания крайне медленно занималась их устранением.

Источник изображения: Kevin Ku/unsplash.com В частности, на внедрение полноценной системы учётных записей с разными путями входа в сервис McDonald's Feel-Good Design Hub для сотрудников компании потребовалось целых три месяца после получения сообщения исследователя. «Однако проблема всё ещё оставалась. Мне нужно было всего лишь изменить login на register в URL-адресе, чтобы создать новую учётную запись для получения доступа к платформе», — сообщил BobDaHacker. Трудно поверить, что McDonald's серьёзно относится к безопасности своего центра Feel-Good Design Hub, когда на решение проблемы уходит целый квартал, когда для этого достаточно изменить одно слово в URL-адресе, отметил ресурс Tom's Hardware. Исследователь заинтересовался безопасностью инфраструктуры McDonald's когда обнаружил, что мобильное приложение McDonald's выполняло проверку бонусных баллов только на стороне клиента, что позволяло пользователям потенциально претендовать на бесплатные блюда, например, наггетсы, даже не имея достаточного количества баллов. Столкнувшись с проблемами при попытке сообщить об этой находке по надлежащим каналам McDonald's, BobDaHacker продолжил изучение системы безопасности компании и обнаружил уже более серьёзные уязвимости. Например, система регистрации McDonald's Feel-Good Design Hub выдавала сообщения об ошибках с указанием обязательных полей, что упрощало несанкционированное создание учётной записи. Более того, платформа отправляла новым пользователям пароль в открытом виде, что давно не практикуется крупными компаниями. Исследователь обнаружил API-ключи и секреты McDonald's, встроенные непосредственно в JavaScript-код Design Hub, что могло позволить злоумышленникам отправлять пользователям уведомления под видом официальных или проводить фишинговые кампании, используя собственную инфраструктуру McDonald's. Это неполный перечень уязвимостей, которые выявил BobDaHacker. Он рассказал, что столкнулся с большими трудностями при попытке уведомить компанию об имеющихся багах. Пришлось звонить в штаб-квартиру McDonald's и случайным образом называя имена сотрудников службы безопасности, найденных в LinkedIn, связаться с уполномоченным лицом для отправки отчёта об уязвимостях. «На горячей линии штаб-квартиры просто просят назвать имя человека, с которым вы хотите связаться. Поэтому я продолжал звонить, называя случайные имена сотрудников службы безопасности, пока наконец кто-то достаточно важный мне не перезвонил и не дал мне реальный адрес для сообщения об этих проблемах», — рассказал BobDaHacker. Исследователь сообщил, что McDonald's, похоже, устранила «большинство уязвимостей», о которых ей рассказали, но при этом компания уволила сотрудника, который помогал расследовать некоторые уязвимости, и «так и не создала надлежащий канал для сообщения о проблемах с безопасностью». Хакеры, шпионы и кибербезопасники теперь во всю используют ИИ, но человека он пока не заменит

19.08.2025 [10:59],

Павел Котов

Киберпреступники и пытающиеся защитить от них общественность специалисты в области кибербезопасности всё чаще обращаются за помощью к системам искусственного интеллекта — эффективность общедоступных инструментов растёт. В итоге ИИ противостоит сам себе, играя и в нападении, и в защите, пишет NBC.

Источник изображения: Christopher Gower / unsplash.com «В последние месяцы инструменты ИИ в своей работе стали использовать хакеры почти всех мастей: киберпреступники, шпионы, исследователи и специалисты по корпоративной защите. Большие языковые модели, такие как [лежащая в основе] ChatGPT, по- прежнему допускают ошибки. Но они удивительно преуспели в обработке языковых запросов и переводе простого языка в компьютерный код, а также распознавании документов и составлении сводок по ним», — говорится в материале издания. Google применяет ИИ для поиска уязвимостей, а специализирующаяся на вопросах кибербезопасности компания CrowdStrike помогает тем, кто обнаруживает, что стал жертвой взлома, а стартап Xbow разработал ИИ, пробравшийся на вершину рейтинга HackerOne в США. CrowdStrike раскрыла целую кампанию, в рамках которой агенты властей КНДР при помощи генеративного ИИ составляли резюме для устройства на работу, регистрировали и вели страницы в соцсетях, а также публиковали иные материалы, которые использовались для обмана западных технологических компаний, которые нанимали самозванцев. Устроившись на работу, северокорейские агенты при помощи ИИ общались с коллегами, писали программный код и создавали видимости нормальной жизни, чтобы получать зарплату. Современные средства ИИ доказали, что могут быть полезными при работе с документами, но говорить о наступлении эру взломов с помощью ИИ ещё преждевременно — это скорее средство повышения эффективности, а не замена человеку. Как пояснила вице-президент Google по технической безопасности Хизер Эдкинс (Хизер Эдкинс), она ещё «не видела, чтобы кто-то нашёл нечто новое» с помощью ИИ — он «просто делает то, что мы уже умеем». О большом дискомфорте от широкого присутствия ИИ рассказал ведущий разработчик открытого проекта cURL Даниэль Стенберг (Daniel Stenberg) — на него обрушился шквал ложных оповещений от ИИ о якобы найденных уязвимостях в программе. В начале июля он подсчитал, что лишь 5 % поступивших с начала 2025 года сообщений об уязвимостях соответствовали действительности, но проверять пришлось каждое. Чат-бот Claude AI станет прекращать «вредоносные или оскорбительные диалоги с пользователями»

18.08.2025 [18:58],

Сергей Сурабекянц

Anthropic научила свой чат-бот Claude AI прекращать общение, которое он сочтёт «вредоносным или оскорбительным». Эта возможность уже доступна в моделях Opus 4 и 4.1. Она позволит чат-боту завершать разговоры в качестве крайней меры после неоднократных попыток пользователя сгенерировать вредоносный или оскорбительный контент. Anthropic хочет добиться «потенциального благополучия» моделей ИИ, прекращая беседы, в которых Claude испытывает «явный дискомфорт».

Источник изображения: Anthropic После прекращения диалога со стороны Claude, пользователь не сможет отправлять новые сообщения в этом чате, но создание новых чатов будет по-прежнему доступно. Anthropic отметила, что разговоры, вызывающие подобную реакцию, являются «крайними случаями», добавляя, что большинство пользователей не столкнутся с этим препятствием даже при обсуждении спорных тем. В ходе тестирования Claude Opus 4 у чат-бота было отмечено «стойкое и последовательное отвращение к причинению вреда», в том числе к созданию сексуального контента с участием несовершеннолетних, насильственным действиям и терроризму. В этих случаях, по данным Anthropic, Claude демонстрировал «явную тревожность» и «тенденцию прекращать вредоносные разговоры, когда предоставлялась такая возможность». Claude получил прямое указание не завершать разговоры, если пользователь проявляет признаки желания причинить «неминуемый вред» себе или другим. В таких случаях Anthropic привлекает онлайн-сервис кризисной поддержки Throughline, чтобы помочь разработать ответы на запросы, связанные с самоповреждением и психическим здоровьем. На прошлой неделе Anthropic обновила политику использования своего чат-бота, поскольку быстро развивающиеся модели ИИ вызывают всё больше опасений по поводу безопасности. Теперь компания запрещает использовать Claude для разработки биологического, ядерного, химического или радиологического оружия, а также для разработки вредоносного кода или эксплуатации уязвимостей сети. Хакеры научились обходить защиту Passkey с помощью вредоносных скриптов и расширений

15.08.2025 [15:37],

Анжелла Марина

Специалисты по безопасности из компании SquareX на ежегодной конференции Def Con продемонстрировали метод атаки, позволяющий злоумышленникам получить доступ к аккаунтам, защищённым технологией Passkey. Этот механизм, разработанный как более безопасная альтернатива паролям, хранит закрытый ключ на устройстве пользователя и позволяет входить в систему с помощью PIN-кода, Face ID или отпечатка пальца.

Источник изображения: AI Крупные технологические компании, включая Microsoft, Amazon и Google, активно внедряют Passkey, поскольку он устойчив к фишингу и, в отличие от паролей, его нельзя украсть через поддельный сайт. Атака не затрагивает криптографию самого ключа, но использует уязвимости в браузерной среде, манипулируя процессом аутентификации WebAuthn — стандарта, на котором основана работа Passkey. По словам Шоурии Пратапа Сингха (Shourya Pratap Singh), ведущего инженера SquareX, хакеры могут подменить процесс регистрации и входа, внедрив вредоносный JavaScript через уязвимость на сайте или с помощью вредоносного расширения для браузера. Как поясняет портал SecurityWeek, для успешной атаки необходимо убедить жертву установить вредоносное расширение, замаскированное под полезный инструмент, либо воспользоваться уязвимостью на целевом сайте, например, XSS-багом (межсайтовый скриптинг). После этого атакующий может перехватить процесс регистрации Passkey или заставить систему переключиться на аутентификацию по паролю, чтобы украсть учётные данные. По факту жертве достаточно просто посетить сайт, на котором используется Passkey, с установленным вредоносным расширением или попасть на ресурс с уязвимостью для внедрения кода — дополнительные действия не требуются. Это открытие подчёркивает риски, связанные с безопасностью браузерных расширений и клиентских уязвимостей, даже при использовании современных методов аутентификации. Хотя Passkey остаётся более защищённой технологией по сравнению с паролями, его безопасность зависит от корректной реализации WebAuthn и отсутствия компрометирующих факторов в окружении пользователя. Охрана как у президента: Цукерберг, Маск и другие ИТ-магнаты увеличили расходы на безопасность, но платят за это другие

15.08.2025 [12:09],

Алексей Разин

Деятельность крупных корпораций в сознании многих членов общества ассоциируется с фигурами их руководителей, а потому случаи проявлений враждебности и угроз их личной безопасности будут наблюдаться всё чаще, как считают специалисты в этой сфере. Американские техногиганты в том году увеличили расходы на обеспечение личной безопасности своих руководителей в среднем более чем на 10 %.

Источник изображения: Nvidia К такому выводу пришли представители Financial Times, которые проанализировали финансовую отчётность крупных компаний, являющихся лидерами капитализации на американском фондовом рынке: Alphabet, Meta✴✴ Platforms, Nvidia, Palantir и Tesla. В прошлом году десять крупнейших компаний технологического сектора потратили на охрану своих руководителей в общей сложности $45 млн. С высокой вероятностью бюджеты вырастут в этом году, поскольку прошлогодний прецедент с убийством руководителя United Healthcare заставил корпорации задуматься об усилении мер безопасности в отношении своих высших руководителей. Проявления агрессии в отношении корпораций со стороны вооружённых людей становятся всё более частыми. Представитель одного частного американского охранного агентства признался, что первая половина текущего года была насыщена работой ровно в том же объёме, что весь предыдущий год. Она столкнулась с увеличением обращений со стороны клиентов в пять раз за прошедшее с начала года время. В технологическом секторе в период с 2020 по 2024 годы выплаты на содержание охраны руководителей выросли на 73,5 %, по данным Equilar. Компания Meta✴✴ Platforms в этом отношении оказалась лидером по расходам на обеспечение личной безопасности главы и основателя Марка Цукерберга (Mark Zuckerberg), а также членов его семьи в прошлом году. Профильные затраты выросли за год с $24 до $27 млн. Они покрывают обеспечение охраны указанных лиц не только по месту проживания, но и во время путешествий. Не все компании готовы предоставлять защиту родственникам своих руководителей, чаще всего данные сферы безопасности разграничиваются. Те же Джефф Безос (Jeff Bezos) и Илон Маск (Elon Musk) тратят на обеспечение личной безопасности существенные суммы, значения которых не раскрываются в публичной отчётности. Благосостояние генерального директора Palantir Алекса Карпа (Alex Karp) за прошлый год увеличилось на $7 млрд. При этом из-за протестов по поводу помощи компании израильским военным офисы компании в Калифорнии подвергались нападению вандалов, а сам он получал угрозы от недоброжелателей. Теперь Алекса Карпа круглосуточно охраняют как минимум четверо телохранителей. Благосостояние основателя Nvidia Дженсена Хуанга (Jensen Huang) в настоящий момент оценивается более чем в $153 млрд. В прошлом году компании пришлось увеличить расходы на его безопасность с $2,2 до $3,5 млн. Хуанг стал чаще появляться на публике вне тематических отраслевых мероприятий, его взаимодействие с американскими политиками стало привлекать к его личности больше внимания общественности, поэтому приходится усиливать личную охрану. Проблема усугубляется тем, что Хуанг в целом не прочь близко взаимодействовать со своими поклонниками, в таких условиях его безопасность обеспечивать сложнее. Илон Маск собственное положение с точки зрения личной безопасности заметно усугубил с осени прошлого года, не только сблизившись с победившим на выборах Дональдом Трампом (Donald Trump), но и приняв участие в реализации не самых популярных мер на государственном уровне в США. За пределами страны он также успел нажить себе немало врагов. В прошлом году он заявил, что за семимесячный период ему удалось пережить два покушения на убийство со стороны психически неуравновешенных людей. Сейчас за безопасность Маска круглосуточно отвечают не менее 20 профессионалов, в прошлом году он даже основал собственное охранное агентство Foundation Security. Непосредственно из бюджета Tesla в прошлом году на охрану Илона Маска было направлено только $500 000, но соответствующие расходы распределены между несколькими источниками. Тем более, что Маск одновременно возглавляет несколько частных компаний, которые информацию о структуре своих расходов не раскрывают. В бытность Джеффа Безоса главой Amazon компания ежегодно тратила на его охрану в среднем $1,6 млн. Его преемник Энди Джесси (Andy Jassy) обходится компании чуть дешевле, около $1,1 млн по итогам прошлого года. За пару лет до ухода Безоса с поста руководителя Amazon компании пришлось оснастить окна его кабинета в штаб-квартире пуленепробиваемыми стёклами. Примечательно, что на этом фоне затраты Apple на обеспечение личной безопасности генерального директора Тима Кука (Tim Cook) в прошлом году сократились с $2,4 до $1,4 млн. Некоторые компании удалили со своих сайтов фотографии и биографические данные своих руководителей для обеспечения их лучшей защиты. Lockheed Martin, помимо прочего, обязала своего генерального директора пользоваться для перемещений по воздуху исключительно служебным самолётом. Высокопоставленные руководители крупных компаний также становятся целью атак мошенников, которые пытаются обманом выманить у них крупные суммы денег. Молодая криптовалютная отрасль также повышает требования к безопасности лидеров профильных компаний и их ближайшего окружения. Волатильность этого рынка расшатывает психику некоторых инвесторов, которые в итоге готовы выразить свои негативные эмоции во враждебных действиях против представителей отрасли. Нацмессенджер Max рассказал о первых результатах борьбы со спамерами и мошенниками

14.08.2025 [16:51],

Павел Котов

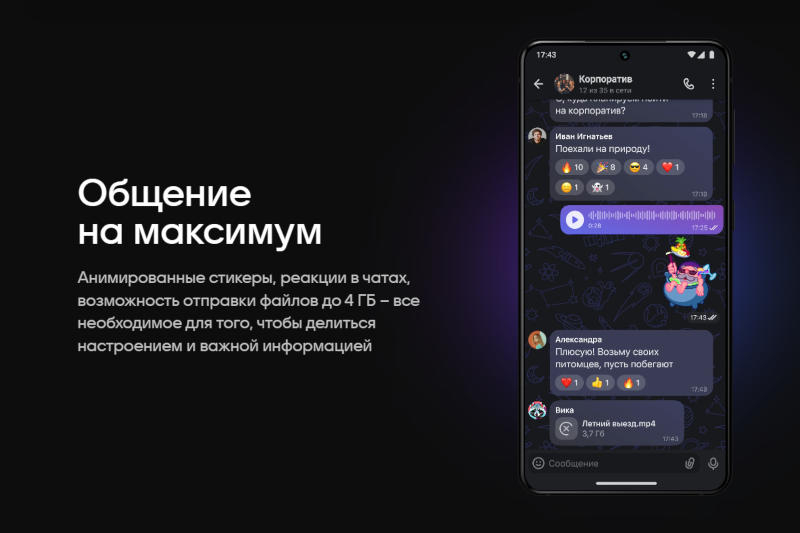

Официальный запуск национального российского мессенджера Max запланирован лишь на начало осени — сейчас платформа находится в стадии бета-тестирования, и работа с жалобами пользователей осуществляется уже сейчас, рассказали в ответственной за проект компании VK.

Источник изображения: max.ru Администрация Max круглосуточно и без выходных рассматривает жалобы пользователей, а также принимает меры по пресечению деятельности мошенников, используя средства автоматизации. Только за июль были заблокированы более 10 000 номеров, которыми пользовались мошенники — они выдавали себя за сотрудников банков, правоохранительных органов и государственных служб. Ещё до причинения ущерба пользователям были удалены более 32 000 спамерских и вредоносных документов. Сведения о мошенниках передаются в Минцифры России; лица, пытавшиеся предпринять недобросовестные действия на платформе, подверглись пожизненной блокировке. Учитывая статус проекта, безопасность пользователей считается приоритетным вопросом — администрация Max заручилась поддержкой компаний, которые специализируются на кибербезопасности, и пообещала решительно реагировать на попытки совершать на платформе недобросовестные действия. Chrome начнёт блокировать скрипты для слежки, но только в режиме «Инкогнито»

12.08.2025 [23:07],

Анжелла Марина

Google начала тестировать в Chrome новую функцию, призванную повысить приватность в режиме «Инкогнито» в Windows. Она блокирует сторонние скрипты, использующие методы цифрового «отпечатка» (fingerprinting) для отслеживания действий пользователей в браузере, при котором сайты и рекламные сети собирают информацию даже при включённом режиме «Инкогнито» и отключённых cookies.

Источник изображения: AI Как сообщает PCWorld со ссылкой на портал Windows Latest, который ознакомился с внутренними документами Google, реализация основана на обновлении спецификации Fetch, позволяющем браузеру блокировать или модифицировать запросы после проверок, связанных с механизмом обеспечения безопасности CSP (Content Security Policy). Согласно документам, функция не блокирует все потенциально вредоносные домены, а только те, что внесены в специальный список (Marked Domain List, MDL), и лишь в случаях, когда они выполняются как сторонние скрипты и пытаются извлечь данные. В настоящее время режим «Инкогнито» в Chrome не обеспечивает полной анонимности: сайты могут определять тип браузера и другие параметры. Google пытается улучшить защиту, внедрив механизм блокировки скриптов, которые используют такие API, как Canvas, WebGL, шрифты и аудио, для создания цифрового «отпечатка» пользователя.

Источник изображения: windowslatest.com На практике это означает, что если, например, пользователь посещает сайт с ресторанами, где работает сторонний скрипт, собирающий данные через Canvas или WebGL, Chrome предотвратит его загрузку, не давая сформировать уникальный идентификатор для показа таргетированной рекламы. Функция будет доступна исключительно в режиме «Инкогнито», а её работу можно отследить по иконке в виде глаза в адресной строке. Пользователи смогут отключать защиту для отдельных сайтов или полностью, если некоторые страницы перестанут работать из-за блокировки необходимых скриптов. Сообщается, что Google пока не планирует распространять эту систему на другие браузеры на базе Chromium. Microsoft прекратит поддержку Windows 11 23H2 Home и Pro уже в ноябре

12.08.2025 [18:50],

Николай Хижняк

Microsoft объявила, что системы под управлением Windows 11 Home и Pro версии 23H2 перестанут получать обновления через три месяца. Компания пояснила, что версии Enterprise и Education будут получать обновления до 10 ноября 2026 года.

Источник изображения: Tadas Sar / Unsplash «Обновления Windows 11 Home и Pro версии 23H2 прекратятся 11 ноября 2025 года. Эта версия была выпущена в октябре 2023 года. Клиентам, которые обратятся в службу поддержки Microsoft после этой даты, будет рекомендовано обновить свои устройства до последней версии Windows 11, чтобы сохранить поддержку», — сообщила Microsoft в своём официальном блоге. В прошлом месяце Microsoft также напомнила, что обслуживание последних поддерживаемых редакций Windows 11 22H2 завершится 14 октября. Пользователям Windows 11 23H2 рекомендуется перейти на Windows 11 24H2 — последнюю версию Windows 11, также известную как Windows 11 2024 Update. Обновление началось в мае 2024 года для корпоративных клиентов, зарегистрировавшихся в канале Windows Insider Release Preview, и стало общедоступным для соответствующих устройств с Windows 11 22H2/23H2 в октябре 2024 года. Однако перед обновлением следует иметь ввиду, что Microsoft ввела ряд мер безопасности в Windows 11 24H2 для устройств с несовместимым программным обеспечением и драйверами. Это ограничение по-прежнему действует и заблокирует обновление до последней версии Windows 11 на системах с несовместимыми драйверами с технологией обфускации кода SenseShield, встроенными камерами, аудиодрайверами Intel Smart Sound Technology (SST), программным обеспечением для настройки обоев и программным обеспечением Dirac для улучшения звука. Дополнительную информацию о датах окончания обслуживания других выпусков Windows можно найти с помощью инструмента поиска по политике жизненного цикла или на странице часто задаваемых вопросов о жизненном цикле Windows. Также Microsoft предоставляет полный список всех продуктов, поддержка которых будет прекращена в ближайшие месяцы. Данные Statcounter Global Stats показывают, что спустя три года после запуска в октябре 2021 года операционная система Windows 11 наконец превзошла Windows 10 по количеству установок: более 53 % всех систем Windows работают под управлением Windows 11, в то время как Windows 10 используют 42 % систем. Отчёт Steam Hardware & Software Survey рисует ещё более благоприятную картину для Windows 11. По состоянию на июль 2025 года 59,9 % геймеров используют Windows 11, а Windows 10 — только 35,1 %. Telegram заблокировал сотни каналов за мошенничество и шантаж

12.08.2025 [11:47],

Владимир Мироненко

Основатель Telegram Павел Дуров сообщил о масштабной акции, проведённой командой мессенджера, в рамках которой было заблокировано множество каналов за публикацию персональных данных и вымогательство.

Источник изображения: Christian Wiediger / unsplash.com По словам Дурова, после того, как он в июле рассказал о появлении мошеннических каналов, вымогающих деньги под угрозой раскрытия личной информации или конфиденциальных сведений, и попросил сообщать о таких случаях, пользователи Telegram прислали сотни сообщений о мошенничестве и шантаже. «На основании этих сообщений на этой неделе мы блокируем множество каналов за публикацию персональных данных и вымогательство», — рассказал Дуров. Он подчеркнул, что блокировка производится в связи с имеющимися неопровержимыми доказательствами того, что администраторы каналов публиковали клеветнические посты, а затем удаляли их в обмен на деньги от жертв. Некоторые из владельцев каналов были пойманы на продаже так называемых «блокировок защиты», когда с пользователей вымогали деньги за то, чтобы те избежали преследования. «Telegram — не место для совершения противоправных действий. А тем, кто ведёт нарушающие закон каналы, мой совет: не тратьте время на создание клонов — мы вас найдём», — предупредил Дуров. США конфисковали серверы и $1 млн в биткоинах у хакеров-вымогателей BlackSuit

12.08.2025 [10:31],

Владимир Мироненко

Министерство юстиции США объявило об успешном проведении скоординированной операции под названием Checkmate с участием правоохранительных органов ряда стран против хакерской группировки BlackSuit (ранее Royal), занимающейся разработкой вредоносных программ. В результате операции 24 июля 2025 года были заблокированы девять доменов, а также конфискованы четыре сервера и $1 млн в биткоинах.

Источник изображения: David Rangel / unsplash.com Сообщается, что биткоины были изъяты со счёта на криптовалютной бирже, средства на котором были заморожены в январе прошлого года. Группировка, по неподтверждённым данным состоящая из россиян и жителей других стран Восточной Европы, привлекла внимание правоохранительных органов атакой на IT-структуры техасского города Далласа, которая парализовала работу сервисов экстренной помощи, полиции, судов и администрации. «Постоянные атаки банды вымогателей BlackSuit на критически важную инфраструктуру США представляют серьёзную угрозу общественной безопасности страны», — заявил помощник генерального прокурора по национальной безопасности Джон Айзенберг (John A. Eisenberg). По данным возглавлявшего проведение операции отдела расследований внутренней безопасности (HSI) Иммиграционной и таможенной полиции США (ICE), вымогатели BlackSuit скомпрометировали более 450 жертв в США, «включая организации в сфере здравоохранения, образования, общественной безопасности, энергетики и государственного сектора». В общей сложности с 2022 года киберпреступники получили более $370 млн в виде выкупов, а общая сумма их требований превысила $500 млн. Наибольший выкуп, выплаченный пострадавшей стороной, составил $60 млн. BlackSuit также взяла на себя ответственность за десятки атак на американские начальные школы и колледжи, известные компании и местные органы власти, включая японский медиаконгломерат Kadokawa и зоопарк в Тампе (Флорида, США). В схемах с программами-вымогателями злоумышленниками использовалась тактика двойного вымогательства (double-extortion), включающая шифрование компьютерных систем жертвы с угрозой последующей утечки украденных данных в случае, если требование о выплате выкупа не будет выполнено. Hyundai потребовала $65 за устранение уязвимости в системе бесключевого доступа к электромобилю Ioniq 5

11.08.2025 [19:08],

Сергей Сурабекянц

В последние годы участились атаки на электромобили Kia, Hyundai и Genesis с использованием портативных устройств, позволяющих взламывать беспроводные протоколы, применяемые в таких моделях, как Ioniq 5, Kia EV6 и Genesis GV60. Hyundai предложила оригинальное, но спорное решение проблемы — владельцам электромобилей Ioniq 5 предложили заплатить $65 (£49) за «опциональное» обновление безопасности, которое устраняет уязвимость в системе бесключевого доступа.

Источник изображений: unsplash.com По заявлению компании, доступное пока только клиентам в Великобритании платное обновление устранит «возникающие угрозы безопасности» благодаря улучшенным программным и аппаратным компонентам, предоставляемым за «взнос клиента в размере £49». Владельцам автомобилей Hyundai в США подобное предложение пока не поступало. Обновление направлено на защиту от растущего числа угонов с использованием разработанного европейскими хакерами портативного устройства, внешне напоминающего игровую приставку Game Boy. Преступники применяют его уже не менее пяти лет, взламывая автомобили различных марок, оснащённые системами бесключевого доступа. Ещё в 2020 году издание The Drive сообщало, что это устройство способно перехватывать сигнал, излучаемый при касании дверной ручки автомобиля, после чего взламывает алгоритм и отправляет ответный сигнал, имитирующий настоящий ключ. Тем же методом злоумышленники запускают двигатель и угоняют автомобиль. Хотя стоимость такого оборудования в Европе достигает €20 000, за последние годы оно широко применялось для угона автомобилей Kia, Hyundai, Nissan, Genesis и Mitsubishi. Модели Hyundai Ioniq и Kia EV6 вошли в число самых угоняемых автомобилей в Великобритании в 2024 году, что подтверждает их уязвимость перед подобными атаками.  Hyundai Motor Group, владелец брендов Hyundai, Kia и Genesis, не в первый раз сталкивается с серьёзными проблемами кибербезопасности. В 2024 году была обнаружена уязвимость на веб-портале Kia, которая позволяла злоумышленникам разблокировать и заводить автомобили. В 2023 году Hyundai и Kia были вынуждены выплатить компенсации на сумму $200 млн в связи с атаками Kia Boyz, которые позволили ворам обходить систему безопасности автомобилей с помощью USB-кабеля. Не совсем понятно, почему в этот раз Hyundai решила переложить на плечи клиентов оплату защиты автомобилей от уязвимости её собственных систем безопасности, особенно учитывая пятилетнюю гарантию на автомобили. Крупному российскому бизнесу запретят пользоваться иностранными облаками с осени 2027 года

08.08.2025 [12:27],

Павел Котов

Минцифры предложило с 1 сентября 2027 года ввести запрет для крупного бизнеса на работу с зарубежными облачными корпоративными сервисами и информационными системами, которые используются для хранения и обработки персональных данных. Об этом сообщили «Ведомости» со ссылкой на письмо от 7 августа 2025 года, которое направил глава Минцифры Максут Шадаев главе Минпромторга Антону Алиханову.

Источник изображений: Growtika / unsplash.com Мера не коснётся субъектов малого и среднего бизнеса, не предусматривается и полный запрет на использование иностранного ПО — такие шаги, по мнению господина Шадаева, «не представляются обоснованными». В Минпромторге инициативу Минцифры поддержали, выразив согласие с данным подходом к поэтапному введению ограничений на работу иностранного ПО в ресурсах, которые принадлежат органам власти и объектам критической информационной инфраструктуры. Крупные российские корпорации продолжают использовать в работе зарубежные облачные платформы — они помогают поддерживать коммуникации, применяются в разработке и размещении корпоративных приложений, а также в обработке данных и работе готовых облачных бизнес-сервисов. Это «вызывает особую озабоченность», отмечает глава Минцифры. Облачные службы позволяют использовать вычислительные ресурсы и запускать программы не в собственной инфраструктуре клиентов, а на удалённых серверах, подключение к которым осуществляется через интернет — наиболее популярными платформами в мире являются Amazon Web Services (AWS), Microsoft Azure и Google Cloud Platform. Продолжение работы с этими службами чревато утечками информации и утратой доступа к серверам за пределами РФ, но действующее законодательство не обязывает отечественных клиентов зарубежных платформ пользоваться российскими аналогами, данные размещаются в других странах, и это «создаёт дополнительные угрозы для их сохранности», подчёркивает министр. Его ведомство предлагает ввести поэтапный запрет на работу с такими решениями, учитывая готовность и конкурентоспособность отечественных аналогов — законодательную базу совместно с Минпромторгом и другими ведомствами планируют подготовить к 1 мая 2026 года.  1 сентября 2024 года в силу вступили поправки к закону «О связи», которые запретили госструктурам пользоваться иностранными облачными сервисами — свои системы они могут устанавливать только на ресурсах отечественных подрядчиков, состоящих в реестре хостинговых компаний, который ведёт Минцифры. О грядущем ограничении доступа к иностранным облачным платформам для крупного бизнеса господин Шадаев впервые сообщил в конце мая: «Президент сказал: будем душить». Запрет коснётся только крупных компаний, использующих корпоративные облачные службы иностранных провайдеров в рабочих целях. К 2030 году не менее 80 % организаций в ключевых отраслях должны полностью перейти на российское ПО — такая трансформация предусмотрена национальным проектом «Экономика данных»; с 1 января 2025 года иностранное ПО уже запретили использовать в объектах критической информационной инфраструктуры. Новое ограничение подстегнёт спрос на российское ПО и облачные службы, а также ускорит переход на них. С этим согласны и опрошенные «Ведомостями» эксперты, которые напомнили, что многие российские компании уже сталкивались с отключениями, теряли важную информацию и в экстренном порядке переходили на отечественные решения. Представители российского бизнеса порой продолжают пользоваться зарубежными решениями даже после закупки лицензий на отечественные аналоги. Первые крупные шаги к импортозамещению в сегментах ПО и облачных сервисов российские компании сделали ещё в 2022 году, когда возникли сложности с оплатой этих решений. В последующие два года бизнес-процессы адаптировались к новым платформам, решались точечные задачи, и к настоящему моменту, считают эксперты, этот этап уже можно считать завершённым — поэтому сентябрь 2027 года представляется реалистичным сроком. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |