|

Опрос

|

реклама

Быстрый переход

Сентябрьское обновление безопасности Windows устранило сбои при установке приложений

10.09.2025 [17:47],

Владимир Мироненко

Microsoft выпустила сентябрьское обновление безопасности для Windows, которое, в том числе, устраняет проблему, возникшую после распространения августовского апдейта. Напомним, что после последнего обновления безопасности возникали сбои при установке приложений для пользователей без прав администратора во всех версиях Windows, а также могло появляться окно UAC.

Источник изображения: Surface/unsplash.com Проблема была вызвана исправлением безопасности, которое устраняет уязвимость повышения привилегий установщика Windows (CVE-2025-50173), позволявшую злоумышленникам, прошедшим аутентификацию, получать системные привилегии. Для её устранения Microsoft внедрила новые средства контроля учетных записей (UAC), запрашивающие учётные данные администратора в различных ситуациях для предотвращения повышения прав злоумышленниками. Однако эти запросы UAC также могли непреднамеренно отображаться и при других действиях, например, при установке приложений, использующих установщик Windows (MSI), при включении безопасного рабочего стола и выполнении команд восстановления MSI. Как пояснила Microsoft на прошлой неделе, полный список платформ, которых затронула эта проблема, обширен и включает как клиентские версии платформы Windows, так и серверные. «Для решения этих проблем обновление безопасности Windows от сентября 2025 года (и более поздние обновления) сокращает область применения запросов UAC для восстановления MSI-файлов и позволяет системным администраторам отключать запросы UAC для определённых приложений, добавляя их в список разрешённых», — сообщила компания, добавив, что после его установки запросы UAC будут требоваться во время операций восстановления MSI только в том случае, если целевой MSI-файл содержит настраиваемое действие с повышенными привилегиями. Apple внедрила в iPhone 17 улучшенную защиту от взлома — похожая есть в Windows 11

10.09.2025 [12:36],

Владимир Фетисов

Вчера Apple представила множество новинок, включая флагманские смартфоны iPhone 17 Pro и iPhone 17 Pro Max, а также сверхтонкий iPhone Air. Разработчики не ограничились внесением изменений в дизайн устройств и их аппаратную составляющую. Существенному обновлению подверглась система безопасности iPhone, что стало частью «самого значительного обновления в области безопасности памяти за всю историю потребительских операционных систем».

Источник изображения: Apple Разработчики внесли ряд изменений в свои чипы, операционную систему и фирменные средства разработки для повышения эффективности борьбы со шпионским программным обеспечением, таким как нашумевший в прошлом Pegasus. Эта работа ведётся в рамках инициативы по обеспечению целостности памяти устройств за счёт внедрения механизма Memory Integrity Enforcement (MIE). «С появлением линейки iPhone 17 и iPhone Air мы рады представить систему обеспечения целостности памяти: первую в отрасли комплексную и постоянно активную систему защиты памяти, охватывающую ключевые области атаки, включая ядро и более 70 пользовательских процессов. Она построена на базе расширения Enhanced Memory Tagging Extension (EMTE)», — говорится в сообщении Apple. Этот подход аналогичен тому, что можно было видеть, когда Microsoft внедряла функцию обеспечения целостности памяти в Windows 11, а также реализации ряда других изменений для повышения уровня безопасности платформы. В сообщении Apple также упоминается работа ARM по борьбе с ошибками памяти с помощью механизма Memory Tagging Extension (MTE), который поддерживается на некоторых смартфонах Google Pixel, начиная с линейки Pixel 8. Apple заявила, что её реализация идёт на шаг дальше, поскольку благодаря особенностям проектирования чипов A19 и A19 Pro может по умолчанию обеспечивать высокий уровень защиты. В дополнение к этому компания повысит безопасность памяти и на устройствах предыдущих поколений, которые не поддерживают новую технологию. В сообщении упоминается, что новое средство защиты от уязвимости Spectre V1 работает с «практически нулевой нагрузкой на процессор», что очень важно, поскольку зачастую именно падение производительности было негативной стороной функций обеспечения целостности памяти. Пароли «admin» и другие дыры в кибербезопасности сети ресторанов Burger King выявили белые хакеры

09.09.2025 [16:57],

Владимир Мироненко

Этичные хакеры BobDaHacker и BobTheShoplifter заявили об обнаружении «катастрофических уязвимостей» в компьютерных системах группы Restaurant Brands International (RBI), которой принадлежат такие известные сети ресторанов, как Burger King, Tim Hortons и Popeyes, с более чем 30 тыс. филиалов по всему миру.

Источник изображения: Desola Lanre-Ologun/unsplash.com Выяснилось, что корпоративные сайты assistant.bk.com, assistant.popeyes.com и assistant.timhortons.com могли быть легко взломаны во всех более чем 30 тыс. филиалах группы по всему миру. Обнаруженные уязвимости позволили хакерам без труда получить доступ к учётным записям сотрудников, системам оформления заказов и прослушивать записи разговоров с клиентами в автокафе. По словам этичных хакеров, API для регистрации позволяет любому войти в компьютерную систему группы, поскольку команда веб-разработчиков «забыла заблокировать регистрацию пользователей». Используя функцию GraphQL introspection, хакеры смогли создать учётную запись без подтверждения электронной почтой, а пароль присылался в виде простого текста. С помощью инструмента createToken белые хакеры смогли повысить свой статус до администратора на всей платформе. На всех планшетах для автокафе был указан пароль admin. А для входа в систему заказа устройств группы пароль был жёстко прописан в HTML-коде. Этичные хакеры уведомили RBI об обнаруженных уязвимостях, которые та быстро устранила, даже не поблагодарив специалистов за помощь. В Android закрыли уязвимость, позволявшую захватить контроль над смартфоном через Bluetooth или Wi-Fi

04.09.2025 [00:45],

Анжелла Марина

Google выпустила сентябрьское обновление безопасности для Android, которое устраняет 84 уязвимости в компонентах операционной системы и 27 — в продуктах Qualcomm, включая две критические бреши, уже использовавшиеся злоумышленниками в реальных атаках. Обновление затрагивает устройства под управлением Android 13 и новее, сообщает BleepingComputer.

Источник изображения: AI Две активно эксплуатируемые уязвимости нулевого дня получили идентификаторы CVE-2025-38352 и CVE-2025-48543. Первая представляет собой ошибку повышения привилегий в ядре Android, вызванную условием гонки в POSIX CPU-таймерах, и может привести к сбоям, отказу в обслуживании и эскалации привилегий. Вторая обнаружена в компоненте Android Runtime и позволяет вредоносному приложению обойти «песочницу» (Sandbox — изолированная среда для каждого приложения) и получить доступ к системным возможностям более высокого уровня. В своём бюллетене Google отметила, что имеются признаки ограниченного целевого использования этих уязвимостей, однако дополнительных деталей не раскрыла. Помимо этого, обновление исправляет четыре уязвимости критического уровня опасности. Одна из них, CVE-2025-48539, позволяет атакующему в зоне действия сети Wi-Fi или Bluetooth выполнить произвольный код на устройстве без какого-либо взаимодействия с пользователем. Остальные три уязвимости (CVE-2025-21450, CVE-2025-21483 и CVE-2025-27034) затрагивают проприетарные компоненты Qualcomm. Согласно данным Qualcomm, CVE-2025-21483 является уязвимостью повреждения памяти в стеке передачи данных, возникающей при повторной сборке видеопотока (NALU) из RTP-пакетов. CVE-2025-27034 представляет собой ошибку проверки индекса массива в процессоре многорежимных вызовов при выборе PLMN из списка неудачных ответов SOR и может привести к повреждению памяти и выполнению кода на уровне модема устройства. Для установки обновления необходимо перейти в раздел «Настройки» → «Система» → «Обновление ПО» и проверить его наличие. Пользователям устройств на Android 12 и более старых версиях компания рекомендует перейти на более новую поддерживаемую модель или использовать стороннюю прошивку с актуальными патчами безопасности. Общее количество устранённых уязвимостей, включая исправления для 27 компонентов Qualcomm, составляет 111. Для устройств на чипах MediaTek актуальная информация о безопасности доступна в отдельном бюллетене производителя. Компания Samsung также выпустила собственное сентябрьское обновление для флагманских устройств, включающее исправления для фирменных компонентов, таких как One UI. Браузер Chrome обновился до 140-й версии — закрыты шесть уязвимостей, включая критическую

03.09.2025 [22:20],

Анжелла Марина

Google выпустила обновление для браузера Chrome, устраняющее несколько уязвимостей безопасности. Обновление версии 140.0.7339.80/81 для Windows и macOS, а также 140.0.7339.80 для Linux уже доступно для пользователей. По заявлению компании, на данный момент не зафиксировано случаев эксплуатации этих уязвимостей в реальных атаках.

Источник изображения: AI В блоге Chrome Releases специалист Google Сринивас Систа (Srinivas Sista) сообщил, что четыре из шести устранённых уязвимостей были обнаружены сторонними исследователями и переданы компании через программу поощрения за обнаружение багов. Одна из «дыр» с идентификатором CVE-2025-9864 относится к типу use-after-free и классифицируется как риск высокого уровня, затрагивая V8 JavaScript-движок. Остальные три — CVE-2025-9865, CVE-2025-9866 и CVE-2025-9867 — оценены как баги среднего уровня риска. Информация о двух других, обнаруженных непосредственно специалистами Google, не раскрывается, отмечает PCWorld. Обновление устанавливается автоматически, но пользователи могут вручную проверить наличие новой версии через меню «Справка» → «О браузере Google Chrome». Версия для Android включает те же исправления, что и десктопные сборки. Для пользователей канала Extended Stable (расширенная стабильная версия) на Windows и macOS также доступна версия 140.0.7339.81. Следующее крупное обновление (Chrome 141) компания планирует выпустить в начале октября. Производителям других браузеров на базе Chromium, включая Microsoft Edge, Vivaldi и Brave, предстоит интегрировать аналогичные исправления. На данный момент эти браузеры используют версии, выпущенные до текущего патча. Отдельно отмечается, что браузер Opera версии 121 по-прежнему основан на устаревшей версии Chromium 137, обновления для которой Google прекратила с 24 июня. При этом последний релиз Opera 121.0.5600.50 не включает переход на более новую версию Chromium. Ранее 3DNews сообщал о том, что ИИ-агент Google Big Sleep самостоятельно обнаружил критическую уязвимость в браузере Chrome без участия человека, а компания запланировала выпустить обновление Chrome 140, к пробной версии которого на прошедшей неделе получили доступ некоторые пользователи. Cloudflare отразила самую мощную в истории DDoS-атаку — 11,5 Тбит/с в пике

03.09.2025 [13:40],

Дмитрий Федоров

Крупнейший поставщик сетевых инфраструктурных сервисов, компания Cloudflare отразила крупнейшую в истории DDoS-атаку, достигшую пикового значения 11,5 Тбит/с, которая продолжалась 35 секунд. Первоначально источником атаки считались серверы Google Cloud, однако впоследствии выяснилось, что трафик исходил от комбинации IoT-устройств и облачных провайдеров. Зафиксированная DDoS-атака демонстрирует качественную эволюцию киберугроз.

Источник изображения: Lewis Kang'ethe Ngugi / Unsplash Гиперобъёмные DDoS-атаки представляют критическую угрозу для цифровой инфраструктуры. Злоумышленники подавляют цель массивными объёмами данных. Такой натиск потребляет всю доступную пропускную способность канала связи жертвы. Одновременно происходит исчерпание системных ресурсов серверов. Результат предсказуем: легитимные пользователи полностью теряют доступ к атакуемым серверам и онлайн-сервисам. «Системы защиты Cloudflare работают в усиленном режиме. За последние несколько недель мы самостоятельно заблокировали сотни гиперобъёмных DDoS-атак, максимальная из которых достигла пиковых значений 5,1 млрд пакетов в секунду и 11,5 Тбит/с», — сообщила компания в соцсети X. Первоначально Cloudflare указывала, что историческая UDP-флуд-атака длительностью 35 секунд преимущественно исходила от серверов Google Cloud. Однако позже компания выяснила, что атака на самом деле исходила от нескольких поставщиков IoT и облачных услуг.

Источник изображения: @Cloudflare / X «Наша система защиты обнаружила атаку, и мы следовали надлежащему протоколу уведомления клиентов и реагирования. Первоначальные сообщения о том, что большая часть трафика исходила из Google Cloud, не соответствуют действительности», — сообщил представитель Google Cloud. Новый антирекорд был установлен всего через два месяца после того, как в июне компания отразила DDoS-атаку мощностью 7,3 Тбит/с против неназванного хостинг-провайдера. Предыдущий рекорд составлял 3,8 Тбит/с и 2 млрд пакетов в секунду — эту атаку Cloudflare нейтрализовала в октябре прошлого года. Microsoft также сталкивалась с масштабными атаками подобного типа. В январе 2022 года корпорация нейтрализовала гиперобъёмную DDoS-атаку мощностью 3,47 Тбит/с против одного из азиатских клиентов Azure. Другая подобная DDoS-атака нарушила работу нескольких сервисов Microsoft 365 и Azure по всему миру в июле прошлого года. В апреле Cloudflare сообщила в своём отчёте о DDoS-атаках за I квартал 2025 года, что в 2024 году она отразила рекордное количество DDoS-атак, которые выросли на 198 % по сравнению с предыдущим кварталом и на 358 % по сравнению с предыдущим годом. Cloudflare нейтрализовала в общей сложности 21,3 млн DDoS-атак, направленных против её клиентов в течение прошлого года. Параллельно собственная сетевая инфраструктура Cloudflare подверглась 6,6 млн атак в рамках 18-дневной мультивекторной хакерской DDoS-кампании, которая характеризовалась применением SYN-флуд-атак, DDoS-атак с использованием ботнета Mirai, а также SSDP-атак с усилением и других методов. Наиболее критический рост зафиксирован в сегменте сетевых атак, которые также продемонстрировали резкий рост с начала 2025 года, достигнув 509 % в годовом исчислении. «Абсолютная ложь»: Google прокомментировала слухи о серьёзной дыре в безопасности Gmail

02.09.2025 [11:16],

Владимир Мироненко

Компания Google выступила с опровержением появившихся сообщений о том, что в последние дни почтовый сервис Gmail столкнулся с «серьёзной» уязвимостью в системе безопасности и миллиарды пользователей оказались под угрозой взлома.

Источник изображения: Solen Feyissa/unsplash.com «Мы хотим заверить наших пользователей в надёжности и эффективности защиты Gmail. Недавно появилось несколько неточных заявлений, в которых неверно указывалось, что мы выпустили общее предупреждение для всех пользователей Gmail о серьёзной проблеме с безопасностью Gmail. Это абсолютная ложь», — сообщила Google. Компания отметила, что имеющиеся средства защиты продолжают блокировать более 99,9 % фишинговых атак на сервис и вредоносных программ, обеспечивая полную безопасность аккаунтов пользователей. Компания не стала вдаваться в подробности об этих «неточных» сообщениях. Как предполагает Forbes, Google, по-видимому, ссылается на несколько недавних сообщений, в которых утверждалось, что компания выпустила «экстренное предупреждение» для своей аудитории пользователей, насчитывающей 2,5 млрд человек, в связи с фишинговой атакой, направленной на используемый компанией инстанс Salesforce. Однако об этом инциденте Google сообщила ещё в начале июня, а в обновлении от 8 августа объявила о завершении оповещения всех пострадавших. Непонятно, почему информация об этом появилась только сейчас и как её ошибочно истолковали в качестве предупреждения, касающегося всех пользователей Gmail, но Google решила прояснить ситуацию, поскольку дело связано с вопросами безопасности. «Крайне важно, чтобы информация в этой области была точной и основывалась на фактах», — подчеркнула Google. Xiaomi отозвала почти 150 тысяч взрывоопасных пауэрбанков

29.08.2025 [19:01],

Сергей Сурабекянц

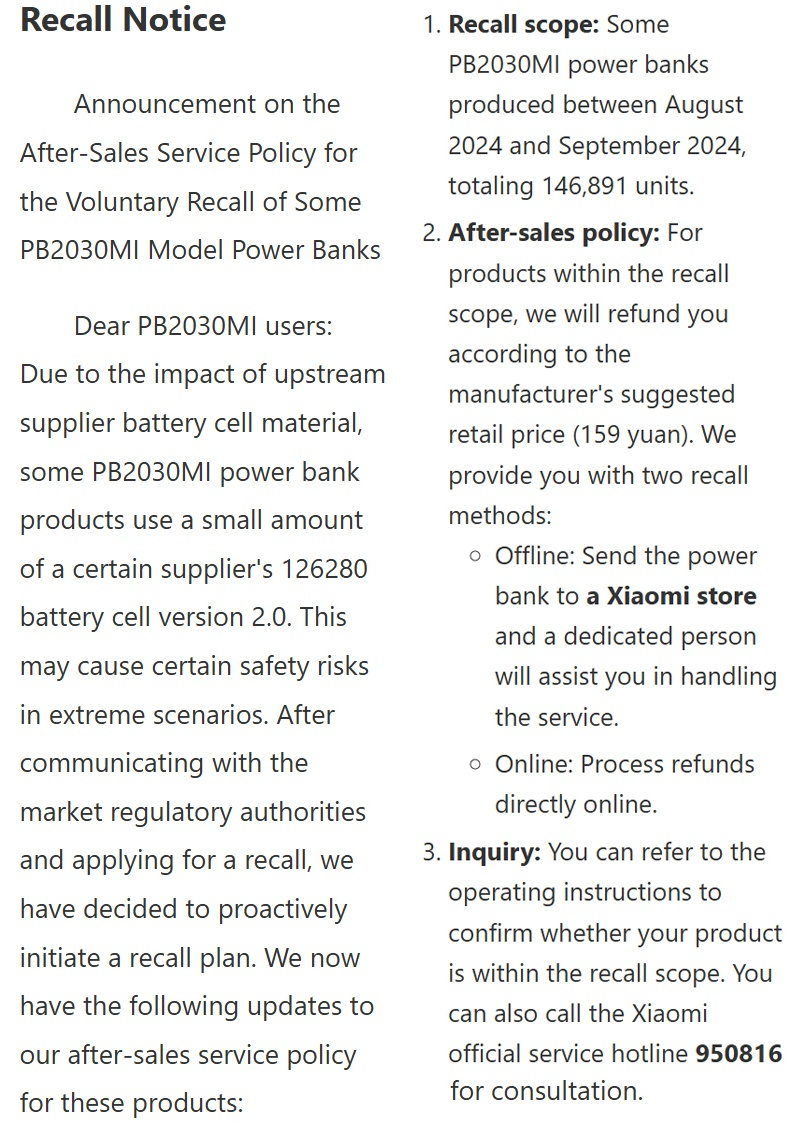

Компания Xiaomi отозвала в Китае 146 891 внешних аккумуляторов (пауэрбанков) со встроенным кабелем PB2030MI мощностью 33 Вт и ёмкостью 20 000 мА·ч. Компания сообщила, что отзыв связан с рисками для безопасности «в экстремальных ситуациях». Эта модель также продаётся по всему миру, но официального заявления компании на глобальном сайте об этом нет.

Источник изображений: Xiaomi Отзыв распространяется на внешние аккумуляторы Xiaomi PB2030MI, выпущенные в период с августа по сентябрь 2024 года, оснащённые по информации компании, «аккумулятором 126280 версии 2.0 от определённого поставщика». Эта версия аккумулятора «может представлять определённые риски для безопасности в экстремальных ситуациях», что может привести к перегреву, возгоранию и взрыву. Xiaomi сообщила, что за указанный период было произведено 146 891 портативное зарядное устройство, и все они были отозваны по соображениям безопасности. Покупатели, чьё устройство соответствует условиям отзыва, имеют право на возврат средств в размере 159 юаней.  На данный момент неясно, поставлялись ли пауэрбанки с аккумулятором 126280 версии 2.0 от указанного поставщика на международный рынок. Пользователям PB2030MI, которые не попали под отзывную компанию, рекомендуется соблюдать осторожность при использовании портативного зарядного устройства и не оставлять его заряжаться на ночь. Лучшая защита — нападение: Google начнёт проводить кибератаки на хакеров

29.08.2025 [17:00],

Павел Котов

Компания Google собирается занять более активную позицию в защите себя и, возможно, других американских организаций от кибератак — в компании допустили, что она может взять на себя роль нападающей в цифровом поле, передаёт CyberScoop.

Источник изображения: Greta Schölderle Möller / unsplash.com В ближайшие месяцы Google планирует сформировать «группу активного противодействия» для борьбы с киберпреступниками, сообщила вице-президент подразделения Google Threat Intelligence Group Сандра Джойс (Sandra Joyce). «Мы в Google Threat Intelligence Group занимаемся проактивным выявлением возможностей по фактическому пресечению каких-либо кампаний или операций. Нам придётся перейти от реактивной к проактивной позиции, <..> если хотим изменить ситуацию прямо сейчас», — такое заявление она сделала на профильном мероприятии, по итогам которого был опубликован доклад «Взломать или не взломать в ответ? Вот в чём вопрос... или нет?». В документе обсуждаются идеи о том, следует ли властям США дать частным компаниям разрешение на проведение наступательных кибератак, поможет ли воздействие вне цифрового поля эффективно сдерживать противников, или, возможно, следует бросить ресурсы на совершенствование средств киберзащиты. В июле Конгресс США принял «Большой прекрасный законопроект», который, в частности, предусматривает выделение $1 млрд на наступательные кибероперации. Это не значит, что компании вроде Google в одночасье начнут взламывать какие-то ресурсы, но отражает дальнейшее направление политики США по данному вопросу — по меньшей мере, в лице администрации действующего президента. А 15 августа был внесён проект «Закона о разрешении на каперские свидетельства и репрессалии на мошеннические фермы 2025 года», который наделяет главу государства правом «выдавать каперские свидетельства и репрессалии в отношении актов агрессии против Соединённых Штатов, совершенных членом преступной организации или любым участвующим в сговоре лицом, связанным с замешанной в киберпреступлениях организацией». Каперскими свидетельствами во времена парусного флота назывались документы, от имени государства разрешавшие частным судам действовать пиратскими методами; под репрессалиями понимались принудительные меры политического или экономического характера, принимаемые одним государством в ответ на неправомерные действия другого — сейчас эти меры называются санкциями. Таким образом, власти США дают сигнал, что они готовы идти на крайние меры, чтобы отбить у киберпреступников других стран желание атаковать американские организации. Конкретных форм инициатива пока не обрела. «Яндекс» оштрафовали за отказ предоставить ФСБ доступ к «Умному дому с Алисой»

28.08.2025 [17:46],

Павел Котов

Мировой судья судебного участка №425 в московских Хамовниках признал компанию «Яндекс» виновной в административном правонарушении и выписал ей штраф в размере 10 000 руб., обратили внимание «Ведомости». Интернет-гигант отказался предоставить ФСБ доступ к своей платформе умного дома.

Источник изображения: alice.yandex.ru/smart-home Спецслужба пожаловалась в Роскомнадзор на отказ в предоставлении ей доступа к «интернет-ресурсу yandex.ru/alice/smart-home». Судебные материалы подтверждаются доказательствами: протоколом о невыполнении предписания от 28 мая 2025 года, копией письма от ФСБ и выпиской из ЕГРЮЛ. «Яндекс» был обязан предоставить ФСБ доступ к платформе согласно пункту 12 «Правил хранения и предоставления информации, утверждённых постановлением правительства от 23 сентября 2020 г., в объёме, установленном пунктом 3 Правил хранения», говорится в материалах дела. Мировой судья Владислав Пожиловский вынес решение, что вина «Яндекса» полностью доказана, и назначил компании штраф в размере 10 000 руб. Указанная ссылка ведёт на страницу «Умного дома Яндекс с Алисой». Платформа позволяет управлять умными камерами, выключателями, розетками, светильниками, умными колонками «Яндекс Станция» и другим совместимым оборудованием. Упомянутые в документах правила предусматривают передачу ФСБ идентификатора пользователя, его регистрационных данных, сведений об авторизации, информации об изменении указанных при регистрации номере телефона и адресе электронной почты, а также других данных. Инцидент, отметили опрошенные «Ведомостями» эксперты, указывает, что нормы «закона Яровой», которые ранее затрагивали преимущественно мессенджеры, теперь применяют к практически любой инфраструктуре технологических компаний. У «Яндекса» есть несколько систем, к которым компания обязана предоставлять доступ ФСБ, регламентирован и порядок предоставления такого доступа. Реализация этого требования является дорогостоящей, и «Яндексу» на практике «проще платить штрафы, которые ему выставляют регулярно». В июне 2023 года компания повторно отказалась предоставить ФСБ данные о пользователях платформы «Яндекс Услуги», за что ей был выписан штраф в размере 2 млн руб. Учёные придумали, как выявлять взломы аккаунтов без слежки и раскрытия личных данных

26.08.2025 [16:43],

Павел Котов

Исследователи из кампуса Cornell Tech при Корнельском университете (США) разработали механизм, который помогает обнаруживать факты взлома учётных записей, не принося в жертву конфиденциальность пользователей и не подвергая их компьютеры отслеживанию со стороны веб-сервисов.

Источник изображения: KeepCoding / unsplash.com Система получила название CSAL (Client-Side Encrypted Access Logging) — её представили на симпозиуме по вопросам безопасности USENIX. В основе системы лежит метод проверки, позволяющий устанавливать, действительно ли вход в учётную запись осуществлялся с устройства пользователя. Сейчас крупные платформы регистрируют доступ к аккаунтам в ущерб конфиденциальности пользователей. Учёные обнаружили, что используемые сегодня журналы доступа регистрируют данные, передаваемые стороной клиента — идентификаторы устройств и IP-адреса, которые легко подделать. И даже после взлома учётной записи они позволяют вносить сведения, что вход осуществлялся со знакомого системе устройства. Механизм CSAL предлагает альтернативу с использованием криптографии. Вместо того, чтобы просто отправлять поставщику услуг представляемые клиентом данные, система защищает их сквозным шифрованием, используя ключ, который известен только настоящим клиентским устройствам. При входе на платформу операционная система клиента генерирует криптографический токен, содержащий идентификаторы устройства — данные шифруются и хранятся у поставщика услуг, а расшифровать и проверить источник входа может только сам пользователь. Таким образом, пользователь получает возможность обнаруживать факт несанкционированного доступа к своей учётной записи, не раскрывая идентифицирующую его информацию. Платформы же избавляются от необходимости хранить цифровые отпечатки устройств, которые часто используются для слежения. Система совместима с распространёнными протоколами безопасности и может с минимальными затратами интегрироваться в существующие рабочие процессы, утверждают создатели CSAL. Этот механизм она назвали возможностью уравновесить безопасность и конфиденциальность в управлении цифровыми учётными записями. ФСБ и МВД накрыли крупнейший в Рунете сервис по продаже персональных данных россиян

25.08.2025 [12:41],

Владимир Мироненко

Сотрудники УБК МВД России и ФСБ пресекли работу одного из крупнейших в Рунете интернет-ресурсов по торговле персональными данными россиян, пишет «Коммерсантъ» со ссылкой на Telegram-канал официального представителя МВД Ирины Волк.

Источник изображения: charlesdeluvio / unsplash.com По словам Ирины Волк, сервис располагал большими массивами данных, собранных по результатам утечек из различных структур. Среди его пользователей — коммерческие организации, детективные и коллекторские агентства. Также правоохранителями были зафиксированы факты получения конфиденциальной информации аферистами для последующего хищения денежных средств населения. Злоумышленники предоставляли по запросу подробные досье на граждан, включая анкетные и паспортные данные, сведения об адресах проживания и местах работы, доходах, кредитной истории и т.д. Доступ к ресурсу осуществлялся по подписке через веб-форму или интерфейс АPI. Стоимость подписки зависела от объёма услуг и статуса клиента, нередко превышая один миллион рублей в месяц. Из-за высокой цены клиенты зачастую перепродавали подписку через объявления в специализированных Telegram-каналах и в даркнете. Предполагаемый организатор криминальной схемы и его сообщник, который отвечал за программную и техническую поддержку сервиса, уже задержаны на территории столичного региона и заключены под стражу. Им предъявлено обвинение по статье 272.1 Уголовного кодекса Российской Федерации — незаконное использование, сбор, передача и хранение персональной информации. В ходе обысков было изъято серверное оборудование с базами данных общим объёмом более 25 Тбайт, а также средства связи, компьютерная техника, договорная и бухгалтерская документация. Сообщается, что с декабря 2024 года только по двум счетам подконтрольных злоумышленникам юридических лиц зафиксировано поступление 66 млн руб. В настоящее время правоохранителями проверяется информация о более чем двух тысячах пользователей сервиса, а также приняты меры к установлению других возможных соучастников, в том числе иностранных граждан и спецслужб. Учёные на коленке собрали радарную прослушку смартфонов — перехват работает на расстоянии до 3 м

23.08.2025 [22:21],

Геннадий Детинич

Исследователи из Университета штата Пенсильвания сообщили об обнаружении атаки на смартфоны с помощью коммерческих микроволновых радаров, обычно устанавливаемых в системы автопилотов автомобилей. Собранный на коленке радар с расстояния три метра смог считывать вибрации динамика смартфона во время разговора. Точность распознавания пока низкая, но ИИ и знание контекста беседы обещают полную расшифровку звонков.

Источник изображения: ИИ-генерация Grok 3/3DNews В процессе разговора по телефону корпус динамика аппарата совершает вибрации, которые, как выяснилось, могут быть различимы в диапазоне 77–81 ГГц — типичный mmWave-диапазон, применяемый для платформ автопилотов автомобилей. Учёные воспользовались этой особенностью и собрали для экспериментов по перехвату разговоров по смартфону систему, которую назвали WirelessTap. Этот новый метод перехвата ещё не совершенен, поясняют исследователи, но уже несёт в себе потенциальную опасность нарушения конфиденциальности звонков. В настоящее время максимальная точность распознавания слов составляет около 60 % и работает на расстоянии до 3 метров. Причём точность распознавания серьёзно снижается по мере удаления от прослушиваемого смартфона. Но технология даёт нам представление о будущем шпионажа и слежки и показывает, как искусственный интеллект может оказаться незаменимым в таких областях. «Если мы зафиксируем эти вибрации с помощью удалённых радаров и внедрим машинное обучение, которое, используя контекстные подсказки, поможет нам понять, о чём идёт речь, мы сможем полностью распознавать разговоры, — поясняют исследователи уязвимости. — Возможно, мы можем этим помочь общественности осознать потенциальные риски». Учёные отмечают, что технология WirelessTap значительно превосходит предыдущее разработки в сфере радарного перехвата разговоров. Раньше для этого требовалось включать громкую связь и пользоваться ограниченным запасом слов. Прогресс был достигнут поле использования кастомной версии OpenAI, оптимизированной для распознавания речи шёпотом. В экспериментах система работала с точностью распознавания 60 % на удалении 50 см от смартфона, но может быть улучшена, и это несёт с собой риски утери конфиденциальности во время звонков. Власти предложат россиянам самим запретить себе доступ к опасной информации в интернете

22.08.2025 [12:47],

Павел Котов

Российские власти подготовили комплекс мер, направленных на защиту граждан от опасной информации в интернете, сообщает Forbes. Операторы связи и владельцы мессенджеров будут обязаны докладывать о признаках правонарушений; силовики получат право отключать связь при возникновении угрозы; а граждане смогут оформлять самозапрет на доступ к опасной информации в интернете.

Источник изображения: FlyD / unsplash.com Меры перечислены в опубликованном 14 августа плане (PDF), направленном на реализацию концепции государственной системы противодействия противоправным деяниям, которые совершаются с применением информационно-коммуникационных технологий (ИКТ) — документ включает 37 пунктов. Операторам предлагается вменить в обязанность передавать силовикам информацию о признаках правонарушений с использованием ИКТ; дать гражданам возможность установить самозапрет на получение «потенциально опасной информации» в интернете; предоставить ФСБ, МВД и Генеральной прокуратуре право ограничивать связь при возникновении угрозы гражданам или безопасности. Все эти инициативы будут реализовываться совместно с другими ведомствами, рассказали «Коммерсанту» в Минцифры; критерии причисления информации к категории опасной будут определяться в процессе проработки плана. Документ направлен на согласование работы ведомств по «формированию комфортной и безопасной цифровой среды», пояснили в аппарате зампреда правительства Дмитрия Григоренко. Представитель мобильного оператора T2 в целом высказался в поддержку идеи, но отметил, что меры безопасности необходимо сбалансировать с интересами граждан: так, при отключении связи человек не должен лишаться возможности обратиться в банк, чтобы заблокировать транзакции. Провайдеры будут обязаны сообщать о связанной с пользователями подозрительной активности, даже если она не угрожает работе операторов, подчеркнули в «Ростелекоме». Впрочем, пока отсутствует полная ясность, как должны будут выявляться такие признаки, добавили там. Да и техническая возможность отслеживать действия клиентов есть не всегда, отметили в хостере Ruvds. Объявления о доступе к серверам российских компаний заполонили даркнет — взлом стоит всего $500

22.08.2025 [12:38],

Владимир Мироненко

В течение последнего года в даркнете заметно выросло число предложений о продаже доступа к IT-инфраструктуре российских компаний, хотя их стоимость по-прежнему составляет в среднем $500, пишет «Коммерсант». По оценкам Bi.Zone (ранее входила в структуры «Сбера»), количество таких предложений выросло в 2,5–3 раза по сравнению с 2024 годом.

Источник изображения: Mika Baumeister/unsplash.com «Под доступами чаще всего понимаются логин и пароль от внутренней системы или иные данные для подключения», — сообщили в Bi.Zone. Всего эксперты компании обнаружили более 5 тыс. опасных сообщений (продажа доступов, распространение вредоносного софта и т. д.) на форумах и в Telegram-каналах злоумышленников за 2024 год и первую половину 2025 года. В компании F6 сообщили, что первоначальные доступы в корпоративные сети пользуются особым спросом в даркнете. Их стоимость начинается от $100–200 и может возрастать в разы в зависимости от масштаба организации, отрасли и уровня доступа. Также в F6 сообщили, что значительного роста таких предложений они не наблюдают, хотя по всему миру за последние пять лет их продажи заметно выросли — со 130 лотов в 2019 году до более 4 тыс. в 2024-м. В Positive Technologies оценивают долю успешных атак, связанных с эксплуатацией уязвимостей, от всего количества атак в первом полугодии в 31 %. В июле по вине хакеров произошёл масштабный сбой в системах «Аэрофлота». Также в последнее время подверглись хакерской атаке ретейлер «Винлаб», сеть аптек «Столички» и клиника «Семейный доктор». Гендиректор Start X, резидент бизнес-клуба «Кибердом» Сергей Волдохин отметил перенасыщение рынка предложений, в связи с чем продавцы вынуждены конкурировать между собой, не повышая цены. Это также свидетельствует о том, что взломать корпоративную систему стало просто, поскольку «сотрудники компаний массово открывают злоумышленникам доступ к своим рабочим системам, например, через фишинговые атаки». Кроме того, по словам эксперта, сотрудники могут сами осознанно предоставлять нужную информацию злоумышленникам. |