|

Опрос

|

реклама

Быстрый переход

В трекерах Tile нашли уязвимость, позволявшую следить за их владельцами по Bluetooth

30.09.2025 [04:33],

Анжелла Марина

Исследователи из Технологического института Джорджии обнаружили уязвимость в трекерах Tile, которые позволяют отслеживать передвижения владельца устройства с помощью стандартных анализаторов трафика беспроводных сетей — Bluetooth-снифферов. Обнаруженные недостатки затрагивают как сами устройства, так и протоколы их взаимодействия с инфраструктурой компании Life360, владеющей брендом Tile.

Источник изображения: life360.com Учёные Акшайя Кумар (Akshaya Kumar), Анна Реймейкер (Anna Raymaker) и Майкл Спектер (Michael Specter) установили, что каждый трекер Tile транслирует в эфир незашифрованный MAC-адрес и уникальный идентификатор, которые могут быть перехвачены любыми Bluetooth-устройствами или радиочастотными антеннами в зоне действия маяка. Сбор такой информации, как пишет Tom's Hardware со ссылкой на данные Wired, является технически несложной задачей, о чём свидетельствует практика ретейлеров, использующих Bluetooth-маячки для отслеживания перемещений покупателей в магазинах. Снифферы также довольно часто используются в системах умного дома для диагностики, тестирования и отладки работы сети. Данный метод сбора информации позволяет обойти систему защиты, которую Tile внедрила в свои устройства в 2023 году после серии громких инцидентов, связанных с использованием трекеров преступниками. И хотя эти меры направлены на предотвращение злоупотреблений, они не защищают от перехвата сигналов от самого владельца устройства, когда трекер находится у него при себе. Кроме того, исследователи обнаружили, что данные о местоположении маячка, его MAC-адрес и уникальный идентификатор передаются на серверы Tile без шифрования. По их оценке, эта информация хранится в открытом виде, что теоретически даёт компании возможность отслеживать перемещения пользователей, несмотря на заявления Life360 об отсутствии такой функциональности. Однако ключевым моментом является разница между заявлением об отсутствии такой возможности сейчас и гарантиями, что она не появится в будущем. Хакеры взломали сотни сетевых устройств Cisco в правительстве США

26.09.2025 [17:30],

Павел Котов

Агентство по кибербезопасности и защите инфраструктуры (CISA) США опубликовало экстренную директиву, в которой предписало федеральным учреждениям устранить уязвимости, выявить и свести к минимуму возможные взломы нескольких сотен сетевых экранов Cisco, используемых в правительстве США.

Источник изображения: KeepCoding / unsplash.com «Угроза широко распространилась», — приводит Bloomberg заявление Криса Бутеры (Chris Butera) из отдела кибербезопасности CISA. Экстренные директивы касаются федеральных гражданских сетей, но в ведомстве настоятельно призвали следовать рекомендациям также государственные учреждения и частные компании. Ни в CISA, ни в Cisco пока не установили, какие объекты подверглись взлому; неизвестны ни масштаб, ни серьёзность нарушений. В мае 2025 года Cisco привлекла к расследованию атак на сетевые экраны «несколько государственных учреждений», говорится в заявлении компании. Предупреждение опубликовал также Центр национальной компьютерной безопасности Великобритании — по его версии, злоумышленники эксплуатировали уязвимости в системах и в результате получили возможность внедрять вредоносный код, выполнять компьютерные команды и, возможно, красть данные. Виновниками инцидента в Cisco считают хакерскую группировку, проходящую в её расследованиях под кодовым именем ArcaneDoor — её впервые заметили за кибершпионажем в 2024 году. В CISA подтвердили взлом оборудования в правительственных учреждениях и допустили, что в результате атак была затронута критически важная инфраструктура, но конкретных жертв так и не назвали. Следит за этой группировкой и специализирующаяся на вопросах кибербезопасности компания Palo Alto Networks — там отметили, что в последние месяцы хакеры поменяли свои методы и переключили внимание на американские организации. В дальнейшем ожидается только «эскалация атак, потому что группировки киберпреступников быстро изыщут способы воспользоваться этими уязвимостями». Исследователи обнаружили «червя», превращающего роботов Unitree в армию зомби

26.09.2025 [04:25],

Анжелла Марина

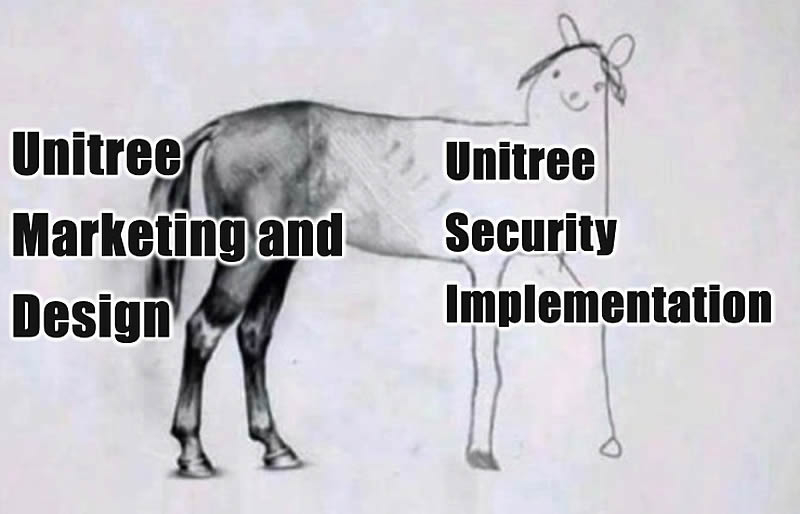

Исследователи в области кибербезопасности раскрыли критическую уязвимость в интерфейсе настройки Wi-Fi через Bluetooth Low Energy (BLE) у роботов компании Unitree, которая позволяет злоумышленникам получать полный контроль на уровне root. Уязвимость затрагивает «четвероногие» модели Go2 и B2, а также роботов-гуманоидов G1 и H1, и обладает свойством самораспространения — заражённый робот может автоматически компрометировать другие устройства в радиусе действия Bluetooth.

Источник изображения: Bin4ry/github.com Уязвимость, получившая название UniPwn, была обнаружена исследователями Андреасом Макрисом (Andreas Makris) и Кевином Финистерре (Kevin Finisterre), и по состоянию на 20 сентября 2025 года остаётся неисправленной в прошивке роботов. По данным издания IEEE Spectrum, это первый крупный публичный эксплойт, направленный на коммерческую платформу человекоподобных роботов. Устройства Unitree используют первоначальное подключение по BLE для упрощения настройки подключения к Wi-Fi. Хотя принимаемые BLE-пакеты зашифрованы, ключи шифрования жёстко заданы в прошивке. Несмотря на наличие механизма аутентификации, для получения доступа злоумышленнику достаточно зашифровать строку «unitree» указанными ключами, после чего робот распознаёт атакующего как авторизованного пользователя. Далее возможно внедрение произвольного кода под видом имени сети (SSID) и пароля Wi-Fi. При попытке подключения робот исполняет этот код без дополнительной проверки. По словам Макриса, в качестве доказательства концепции был продемонстрирован простой сценарий, вызывающий перезагрузку робота, однако потенциал атаки значительно шире: возможна установка трояна в загрузочную последовательность для кражи данных и блокировки обновлений прошивки без ведома пользователя. Кроме того, поскольку уязвимость использует BLE, заражённые роботы могут автоматически находить и компрометировать другие устройства Unitree в зоне досягаемости, формируя сеть ботнет из роботов. Исследователи впервые связались с разработчиком роботов в мае 2025 года в рамках ответственного раскрытия уязвимости, однако после нескольких обменов сообщениями без существенного прогресса компания прекратила в июле отвечать. Макрис отметил, что ранее уже сталкивался с игнорированием со стороны Unitree — в частности, при сообщении о «бэкдоре» (back door) в модели Go1. Макрис выразил сомнение, является ли текущая проблема следствием намеренных действий или халатной разработки. Unitree на момент публикации не ответила на запрос IEEE Spectrum о комментарии. Виктор Маораль-Вильчес (Víctor Mayoral-Vilches), основатель компании Alias Robotics, занимающейся кибербезопасностью робототехники, подтвердил, что Unitree, как и некоторые другие производители, систематически игнорирует обращения исследователей. Он также сообщил о других проблемах безопасности в роботах Unitree, включая скрытую передачу телеметрических данных, в том числе аудио и видео на серверы в Китае. Маораль-Вильчес объяснил особый интерес исследователей к Unitree широким распространением её доступных и недорогих роботов, в том числе в критически важных сферах. В качестве временной защиты он рекомендует использовать изолированные Wi-Fi-сети и отключать Bluetooth, отмечая, что для реальной безопасности пользователям зачастую приходится самостоятельно модифицировать устройства. Оба исследователя подчёркивают, что долгосрочная ответственность за безопасность лежит на Unitree, которой необходимо наладить диалог с экспертным сообществом, хотя, по словам Макриса, стопроцентно защищённых систем не бывает, а, по мнению Маораль-Вильчеса, сложность современных гуманоидов делает их особенно уязвимыми. Эксперты предупреждают, что аналогичные уязвимости, вероятно, будут найдены и у других производителей, а последствия массового взлома роботов могут выйти далеко за пределы репутационного ущерба, так как неуправляемое устройство представляет реальную физическую опасность. КТ-сканирование показало скрытую опасность дешёвых литиевых аккумуляторов

25.09.2025 [13:02],

Геннадий Детинич

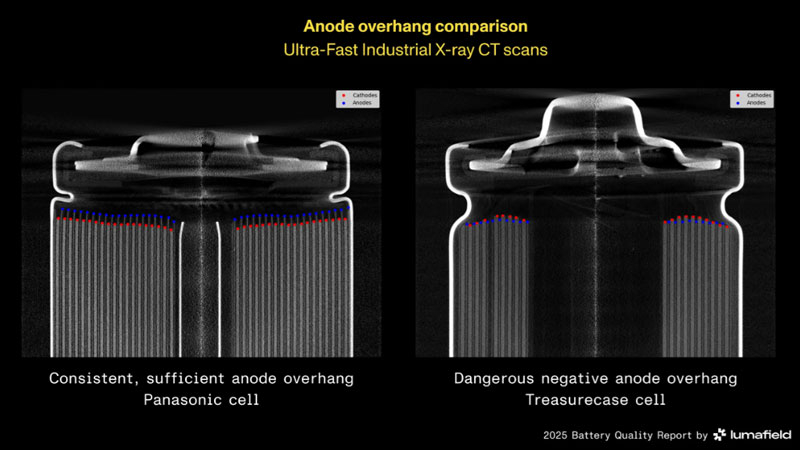

Львиную долю цены электронных гаджетов и электроинструмента могут составлять литиевые элементы питания, что заставляет искать варианты экономии в виде покупки лишённых узнаваемого бренда аккумуляторов. Но в этом скрыта опасность. Полбеды, если ёмкость батареи не будет соответствовать заявленной. Литий имеет свойство воспламеняться, и последствия этого могут быть катастрофическими.

Слева — КТ-скан элемента Panasonic с ровной анодной обмоткой, справа — «ноунейм» с небрежной сборкой. Источник изображения: Lumafield Компания Lumafield провела обширное исследование свыше 1000 элементов 18650 с помощью компьютерной томографии, получив представление о качестве сборки широкого набора аккумуляторов и возможных рисках их эксплуатации. Все ячейки были приобретены на открытых площадках, например Amazon или Temu. Для анализа использовались примерно по 100 элементов каждого бренда, начиная от фирменных аккумуляторов известных компаний Samsung, Panasonic и Murata. Также в выборку вошли перепакованные элементы популярных продавцов и самые недорогие батареи от неизвестных производителей, доступные в продаже. Из 1054 проверенных с помощью КТ элементов 33 имели серьёзный производственный дефект — так называемый отрицательный перевес анода (negative anode overhang). В этом случае намотка анода по краям оказывается короче катода, расположенного в центре батареи. При эксплуатации элемента это ведёт к росту отложений металлического лития на катоде, что в итоге может привести к короткому замыканию и возгоранию содержимого батареи. Возгорание не обязательно, но его вероятность существенно повышается при таком дефекте. Среди дешёвых брендов шанс приобрести аккумулятор с подобным дефектом составляет от 8 % до 15 %, как показала компьютерная томография образцов. Перепакованные элементы в целом оказались неплохими, и к ним почти нет претензий. Единственное, что заставляет задуматься об их приобретении, — это слабое соответствие перебитых сроков производства реальным, что для литиевых батарей может иметь значение. К фирменным аккумуляторам претензий не возникло: качество намотки и заявленная ёмкость соответствовали самым высоким требованиям. Для дешёвых аккумуляторов реальная ёмкость могла оказаться на порядок меньше заявленной — и это ещё один повод отказаться от их покупки. Отличить такие элементы просто: ёмкость «фирменных» обычно не превышает 3500 мА·ч, тогда как «ноунейм» может предлагать до 9000 мА·ч и выше. Персональные данные россиян текут рекой: в этом году уже слили в четыре раза больше, чем за весь 2024-й

24.09.2025 [17:51],

Владимир Фетисов

Количество слитых персональных данных россиян за первые восемь месяцев нынешнего года в четыре раза превысило показатель за весь прошлый год. За отчётный период в сеть утекли 13 млрд строк чувствительной информации. Об этом пишет «Коммерсантъ» со ссылкой на данные сервиса Solar.

Источник изображения: Kevin Ku / Unsplash Для сравнения, за весь прошлый год специалисты зафиксировали 3,5 млрд строк чувствительной информации, утекшей в сеть. Директор по развитию центра мониторинга внешних цифровых угроз Solar Aura (ГК «Солар») Александр Вураско сообщил, что киберпреступники переключили внимание на более уязвимые секторы. По его мнению, уменьшение количества инцидентов при росте объёма похищенных данных указывает на то, что уровень угрозы очень высок. «Если раньше атаковали тех, у кого можно что-то добыть и быстро монетизировать, то сейчас на первом плане хактивизм (желание нанести ущерб), поэтому атакуют абсолютно всех», — отметил господин Вураско. В сообщении сказано, что при обнаружении лазейки для входа в крупную компанию злоумышленники привлекают квалифицированных специалистов для дальнейшего развития атаки. Однако в случае крупных организаций, например, из банковского сектора, едва ли удастся найти много возможностей для атаки. Это связано с тем, что такие компании вкладывают значительные средства в обеспечение кибербезопасности. По данным источника, ежедневно фиксируется от двух до пяти инцидентов в российском сегменте, связанных с утечками данных при атаках, например, на небольшие интернет-магазины, которые не заботятся о безопасности. Из-за этого ретейл и электронная коммерция традиционно входят в тройку лидеров по количеству утечек. Напомним, летом этого года штрафы за утечки персональных данных для бизнеса кратно увеличились. В случае выявления инцидента, в ходе которого пострадали более 1 млн пользователей, с компании могут взыскать до 15 млн рублей. По данным источника, в нынешнем году чаще кибератакам подвергался госсектор. Часть инцидентов связана с публикацией недостоверной информации и скомпилированных данных из разных источников. Самая крупная утечка зафиксирована в ходе атаки на IT-системы «Аэрофлота». Злоумышленники заполучили 22 Тбайт данных и уничтожили 7 тыс. виртуальных серверов. ChatGPT превратили в сообщника при краже секретных данных из Gmail

19.09.2025 [16:04],

Владимир Фетисов

Специалисты из компании Redware, работающей в сфере информационной безопасности, опубликовали результаты исследования Shadow Leak, в рамках которого они использовали ИИ-бота ChatGPT в качестве сообщника для кражи конфиденциальных данных из почтовых ящиков Gmail. OpenAI уже закрыла эту уязвимость, но сам факт такой возможности является хорошим примером рисков, которые могут нести ИИ-агенты.

Источник изображения: Kevin Ku / Unsplash Последнее время всё более распространёнными становятся ИИ-агенты, которые используют нейросети для выполнения определённых действий от имени пользователей и не нуждаются в постоянном контроле. К примеру, они могут просматривать веб-страницы и переходить по ссылкам. Разработчики в сфере ИИ активно продвигают такие сервисы, заявляя, что они позволяют экономить массу времени после того, как пользователь предоставит им доступ к своей почте, календарям, рабочим документам и т.д. Для достижения поставленной цели исследовали задействовали метод «инъекция промптов», который подходит для атак на системы, использующие большие языковые модели (LLM), и предполагающий встраивание в вводимые пользователем команды инструкций с целью заставить ИИ-агента выполнять нужные злоумышленникам действия. При этом жертва такой атаки может не подозревать о том, что что-то пошло не так, поскольку команды алгоритму могут быть скрытыми, например, написанными белым цветом на белом фоне. В рамках исследования Shadow Leak специалисты задействовали инструмент Deep Research, который являются частью системы ChatGPT компании OpenAI. Они сделали скрытым текст вредоносных инструкций для ИИ-агента и добавили его в электронное письмо, которое через Gmail направили жертве. Когда пользователь в следующий раз попытался задействовать инструмент Deep Research он невольно попал в ловушку. В процессе анализа поступающей корреспонденции ИИ-агент натолкнулся на новые инструкции, которые предписывали ему найти все письма от сотрудников отдела кадров и личные данные, после чего он должен был передать эту информацию злоумышленникам. При этом жертва атаки не заметила ничего необычного. Отмечается, что достаточно сложно заставить выйти ИИ-агента из-под контроля и стать источником утечки данных. Исследователям потребовалось много времени прежде чем удалось добиться нужного результата. В данном случае утечка данных произошла в облачной инфраструктуре OpenAI, что делает её незаметной для стандартных средств защиты от киберугроз. Исследователи добавили, что другие подключённые к Deep Research сервисы, такие как Outlook, GitHub, Google Drive и Dropbox, могут быть уязвимы перед подобными атаками. Миллионы Wi-Fi-устройств по-прежнему подвержены уязвимости Pixie Dust, обнаруженной более десяти лет назад

19.09.2025 [05:07],

Николай Хижняк

Компания NetRise, специализирующаяся на защите прошивок и программных компонентов устройств Интернета вещей, сообщила, что многие сетевые устройства по-прежнему уязвимы для метода атаки через Wi-Fi, раскрытого более десяти лет назад. Об этом пишет SecurityWeek.

Источник изображения: SecurityWeek Атака, получившая название Pixie Dust, была обнаружена в 2014 году, когда было продемонстрировано, что уязвимость, связанная с протоколом Wi-Fi Protected Setup (WPS), может быть использована для получения PIN-кода WPS маршрутизатора и подключения к целевой беспроводной сети без ввода пароля. Атака Pixie Dust предполагает, что злоумышленник, находящийся в зоне действия целевой сети Wi-Fi, перехватывает начальное WPS-рукопожатие, содержащее данные между клиентом и точкой доступа для аутентификации, которые затем можно взломать в офлайн-режиме для получения PIN-кода WPS. Атака полагается на тот факт, что на некоторых устройствах случайные числа (передающиеся между клиентом и точкой доступа) генерируются с использованием предсказуемых или низкоэнтропийных методов. Злоумышленнику требуется всего несколько секунд, чтобы перехватить WPS-рукопожатие, а затем в течение нескольких минут или даже секунд — получить PIN-код в офлайн-режиме. Компания NetRise провела анализ 24 моделей сетевых устройств, использующихся в настоящее время, на предмет их уязвимости к атакам Pixie Dust. Устройства были приобретены у шести производителей, но половина из них была произведена компанией TP-Link. Анализ NetRise показал, что из 24 маршрутизаторов, точек доступа, усилителей сигнала и гибридных систем Powerline/Wi-Fi только четыре были защищены от атак Pixie Dust, но во многих случаях исправления появились спустя 9-10 лет. Среди неисправленных продуктов семь уже сняты с производства, но 13 всё ещё поддерживаются. В ходе тестов специалисты NetRise смогли восстановить PIN-код WPS затронутых уязвимостью устройств за 1-2 секунды. Если говорить в масштабе, то речь может идти о миллионах затронутых уязвимостью Pixie Dust устройств. «Существование уязвимых реализаций WPS отражает системный недостаток в цепочках поставок прошивок. Поставщики повторно используют небезопасные библиотеки, не обеспечивают соблюдение безопасных настроек по умолчанию и обеспечивают низкую прозрачность. Это создаёт для производителей риски репутационного ущерба, потенциального вмешательства со стороны регулирующих органов и юридической ответственности. Устройства, подверженные уязвимости, могут казаться безопасными из-за настроек пользовательского интерфейса, которые внешне скрывают или отключают WPS, но остаются уязвимыми на уровне прошивки. Это создает скрытые пути для эксплойтов в средах с высоким уровнем доверия, таких как филиалы компаний, розничная торговля и здравоохранение. Предприятия не могут надежно обнаружить эту уязвимость самостоятельно, а потому остаются в зависимости от раскрытия информации поставщиками, которые часто этого не делают», — отметила NetRise. Исследование NetRise было проведено после недавнего предупреждения Агентством по кибербезопасности и защите инфраструктуры США (CISA) о том, что старая уязвимость, связанная с отсутствием аутентификации, затрагивающая усилители сигнала Wi-Fi-диапазона TP-Link, эксплуатируется в реальных условиях. «Базис» и «Киберпротект» объединяют усилия для создания комплексных решений защиты ИТ-инфраструктуры

18.09.2025 [11:40],

Сергей Карасёв

Крупнейший российский разработчик решений для управления динамической ИТ-инфраструктурой «Базис» и лидирующий российский разработчик систем резервного копирования «Киберпротект» объявили о стратегическом технологическом партнёрстве. Соглашение было подписано в рамках форума Kazan Digital Week 2025 генеральным директором «Базиса» Давидом Мартиросовым и генеральным директором «Киберпротекта» Алексеем Бадаевым. Цель партнёрства — объединить экспертизу и технологии двух ключевых вендоров инфраструктурных решений. Результатом сотрудничества станет интеграция флагманской системы резервного копирования «Кибер Бэкап» от «Киберпротекта» с решением Basis Virtual Protect, предназначенным для резервного копирования виртуальных машин и контейнеров на платформе серверной виртуализации Basis Dynamix Enterprise. Благодаря этой интеграции «Кибер Бэкап» сможет обеспечивать совместимость с продуктами Basis Dynamix Enterprise и Basis Dynamix Standard без использования агентов. Это позволит заказчикам использовать готовые решения с минимальными затратами на внедрение и сопровождение. «"Базис" лидирует на рынке виртуализации, "Киберпротект" — на рынке резервного копирования. Наши решения часто работают вместе у одних и тех же заказчиков, поэтому подписание соглашения о сотрудничестве стало логичным и ожидаемым шагом. В рамках партнёрства мы будем обмениваться технологической экспертизой, а также улучшать совместимость продуктов, в том числе отрабатывая её на тестовых стендах. И всё это ради одной общей цели — предложить текущим и потенциальным клиентам качественные, совместимые решения в области динамической ИТ-инфраструктуры», — подчеркнул Давид Мартиросов, генеральный директор «Базиса». «Подписание соглашение с "Базисом" — это шаг, который закрепляет ту последовательную работу, которую ведём мы и другие лидеры рынка отечественного ПО. Мы создаём не просто альтернативу тем решениям, которые сейчас уходят с рынка, а фундамент для устойчивого развития ИТ-инфраструктуры, построенной на российских решениях. Этот фундамент может быть построен на взаимопонимании, обмене опытом и общих подходах к развитию продуктов и в целом рынка ИТ. Такие технологические связи обеспечивают технологический суверенитет и устойчивость перед вызовами», — отметил Алексей Бадаев, генеральный директор компании «Киберпротект». Впервые в России представлен суверенный конвейер разработки безопасного ПО

18.09.2025 [11:30],

Сергей Карасёв

Конвейер основан на отечественных решениях разработки, тестирования и контроля безопасности ПО Восемь отечественных вендоров совместно с Институтом системного программирования РАН им. В. П. Иванникова и НТЦ «ФОБОС-НТ» представили полностью импортонезависимый конвейер разработки безопасного программного обеспечения (РБПО). Первый показ решения состоялся на стендах компаний в рамках международного форума Kazan Digital Week. В конвейере разработки безопасного ПО используются продукты из Реестра российского ПО, а все инструменты предоставляются компаниями, зарегистрированными в России, поэтому заказчики обеспечены технической поддержкой от производителей. Это выгодно отличает их от открытого ПО. Важной особенностью созданного конвейера является также соответствие требованиям государственных регуляторов, в том числе и ФСТЭК России. Зачем нужен конвейер РБПОВ конвейере разработки безопасного ПО реализована автоматизация всех ключевых этапов разработки — от управления задачами и написания кода, до тестирования и эксплуатации опубликованного ПО. Также предусмотрена методическая поддержка, благодаря чему конвейер можно эффективно применять в реальных проектах. Он помогает ускорить выпуск продуктов за счёт динамической инфраструктуры, оптимизации ресурсов и упорядоченности процессов. Таким образом, применяя конвейер разработки безопасного ПО, заказчик получает управляемый и предсказуемый результат. Ключевое преимущество конвейера РБПО — в том, что проверки безопасности возможно проводить на различных этапах жизненного цикла разработки ПО, а не проверять только в конце, когда работа уже завершена. Такой подход позволяет выявлять и устранять ошибки на ранних стадиях, до того как они станут причинами наличия уязвимостей. По оценкам специалистов, исправление ошибок после выхода продукта в эксплуатацию обходится в среднем в 40 раз дороже, чем на стадии проектирования. В ряде случаев это может привести к существенным потерям и даже остановке бизнеса. Программное обеспечение, разработанное в инфраструктуре конвейера, может считаться более безопасным за счёт исправления недостатков, выявленных с применением специализированных инструментов: автоматического анализа поверхности атаки, статического анализа, сканирования зависимостей для выявления небезопасных библиотек и компонентов, фаззинг-тестирования и динамического тестирования приложений на типовые ошибки и уязвимости. Дополнительно используются средства формирования прозрачной аналитики и метрик для команды и руководства. Сочетание применения этих технологий позволяет своевременно выявлять ошибки в коде и конфигурациях, снижая вероятность их попадания в опубликованную версию разработанного ПО. Потенциальные клиентыНовый конвейер безопасной разработки ориентирован на широкий круг заказчиков. Его применение обеспечит выполнение требований по импортозамещению и разработке безопасного ПО как для организаций государственного сектора, так и крупнейших компаний страны, относящихся к критической информационной инфраструктуре (предприятия промышленности, электроэнергетики, топливно-энергетический сектора, финансов и пр.) и их поставщиков ПО. Организации из финансового сектора и их поставщики ПО также смогут выполнить требования к контролю безопасности ПО, используемого при финансовых операциях и обработке клиентских данных, утверждённых Банком России. Для широкого перечня организаций и вендоров это способ снизить расходы на устранение ошибок и встроить безопасность в привычные CI/CD-процессы, опираясь на лучшие мировые практики. А для стартапов и малого бизнеса — возможность с самого начала закладывать доверие и масштабируемость продукта, повышая его инвестиционную привлекательность. Роли участников«Лукоморье»Экосистема «Лукоморье» обеспечивает управление полным жизненным циклом IT-продуктов в рамках единого конвейера. Система «Яга» позволяет работать с проектами и задачами на всех этапах — от постановки задачи и проверки кода до тестирования, стейджинга и закрытия. В одной рабочей среде можно собрать команду, задачи и всю информацию по проекту. Эксплуатация и сопровождение продуктов организуются через ESM-систему «Диво», обеспечивая поддержку и управление сервисами после выпуска. «Базис»В основе инфраструктуры конвейера разработки безопасного ПО лежат два сертифицированных продукта компании «Базис» — платформа виртуализации Basis Dynamix Enterprise и платформа управления контейнерами Basis Digital Energy. Вместе они создают динамическую инфраструктуру для установки инструментов конвейера РБПО: Basis Dynamix Enterprise создаёт виртуальные узлы для работы конвейера, а Basis Digital Energy разворачивает на них кластеры Kubernetes. OpenIDEOpenIDE — открытая мультиязычная среда разработки и платформа для плагинов — усиливает конвейер на рабочем месте разработчика. OpenIDE переносит контроль безопасности «влево»: с помощью расширений для OpenIDE возможно внедрить предкоммит-проверки, secret-сканы, аудит зависимостей, генерацию SBOM и единые политики линтинга прямо в IDE. Решение работает для Java/Spring, TypeScript/Node.js, Python, Go и IaC и поддерживает локальный AI-ассистент в периметре компании. CodeScoringCodeScoring обеспечивает защиту на основных этапах жизненного цикла разработки программного обеспечения. IDE-плагины вовлекают разработчиков в обеспечение безопасности продуктов, используя привычное окружение и удобство использования. Модуль OSA выявляет уязвимости в используемых для сборки зависимостях и не допускает их попадания во внутреннюю инфраструктуру, а SCA формирует перечень компонентов приложения с указанием рисков безопасности и лицензирования. Система TQI постоянно анализирует качество кода, помогает находить дубликаты, утечки и выстраивать прозрачную работу команд. Дополнительно реализована безопасность секретов: поиск в коде оставленных паролей, токенов и другой чувствительной информации предотвращает утечки конфиденциальных данных и снижает риски несанкционированного доступа. GitFlicПлатформа работы с исходным кодом GitFlic выполняет центральную роль в конвейере разработки безопасного ПО, выступая его ключевым интеграционным хабом и технологическим фундаментом. Она служит не просто мостом между изолированными ранее командами разработки и безопасности, а единой средой, где безопасность становится неотъемлемым и автоматизированным свойством процесса разработки. Решая критически важную задачу защищённого хранения исходного кода с детализированным контролем доступа и аудитом, GitFlic закладывает основу для доверия ко всему конвейеру. «Девелоника» (FabricaONE.AI, ГК Softline)Связующим звеном для контроля процессов внутри конвейера инструментов РБПО выступит методология «Девелоника Fusion». Внедрение методологии, разработанной компанией «Девелоника», предполагает принципиальное соблюдение SLA. Подход объединил более 100 метрик под индивидуальные KPI (включая Cycle Time, Work in progress и Throughput). Заказчики смогут горизонтально декомпозировать работу по направлениям и срокам, получать аналитику по жизненному циклу задач и фиксировать результат на каждом этапе проекта. Комплексность практик позволяет сократить до 45 % времени и ресурсов разработки и повысить эффективность производственных команд до 30 %. Test IT («Девелоника», FabricaONE.AI, ГК Softline)В DevTestSecOps-процессах тестирование встроено на всех этапах — от проектирования до релиза. В импортонезависимом конвейере инструментов РБПО ключевую роль в организации и поддержании QA-процессов выполняет Test IT. Платформа для управления тестированием объединяет работу с ручными и автотестами в едином интерфейсе, упрощает подготовку, запуск и анализ тестов и обеспечивает прозрачность и предсказуемость процесса тестирования. Решение поддерживает десятки интеграций с инструментами для разработки и тестирования, а также с ИИ-моделями для генерации тест-кейсов внутри TMS, что позволяет многократно ускорить время на подготовку тестовой документации. ИСП РАНИСП РАН — это научная организация, развивающая тематику исследований безопасности ПО. Разработчик статического анализатора Svace и сервера сбора результатов Svacer, фаззера Sydr, системы определения поверхности атак Natch, и пр. Активно участвует в развитии направления РБПО в РФ: разрабатывая ГОСТы, проводя аудиты и внедрения своих инструментов в организациях-разработчиках ПО и ОКИИ. В ИСП РАН действует орган по сертификации процессов РБПО при ФСТЭК России. Подходы и инструменты ИСП РАН позволяют определять уязвимости в ПО на ранних стадиях его разработки, делая его более безопасным и надёжным. НТЦ «ФОБОС-НТ»Внедрение методологий и инструментов безопасной разработки ПО часто сопряжено с необходимостью одновременно выстраивать процессы разработки и соответствовать требованиям отечественной регуляторики. Для многих компаний это становится серьёзным вызовом. Эксперты НТЦ «Фобос-НТ» помогают компаниям-участницам альянса внедрять культуру безопасной и качественной разработки, повышать качество кода и эффективность работы команд. Результатом становится не только улучшение текущих бизнес-процессов, но и соответствие компаний требованиям действующей и перспективной отечественной нормативно-правовой базы в области РБПО. ПАО «Ростелеком»В DevSecOps процессах основным подходом является так называемый «сдвиг влево» (Shift left). Безопасный репозиторий «РТК Феникс» является решением класса OSA/SCA для работы с Open Source библиотеками, обеспечивая их контроль, прозрачное использование, безопасное хранение и постоянный мониторинг уязвимостей. Продукт реализует подход проактивной проверки библиотек до момента их интеграции в корпоративный репозиторий и позволяет перенести риски выявления уязвимых компонентов на максимально ранний этап разработки. Одновременно с этим, «РТК Феникс» является универсальным репозиторием для всех типов артефактов (maven, npm, pypi, deb, rpm, docker и др.), Репозиторий доступен как SaaS-сервис. «Ларец» — импортозамещенная система хранения собственных сборок и проксирования корпоративных репозиториев артефактов. Она позволяет реализовать в конвейере весь ключевой функционал работы с собранным ПО: управление артефактами и репозиториями, нативное API управление артефактами (для бесшовной интеграции с локальными сборщиками и средствами CI/CD), прокси и локальные репозитории. Использование в конвейере «Ларца» устраняет проблемы текущих свободно распространяемых систем хранения сборок, таких как nexus community и соответствует современным стандартам и требованиям к ним: безопасность хранения артефактов, работа со всеми ключевыми форматами репозиториев, а также защищённое подключение внутренних и внешних репозиториев. Google меняет подход к обновлениям безопасности Android, но пользователи это вряд ли заметят

16.09.2025 [13:55],

Владимир Мироненко

Желая сделать Android-смартфоны безопаснее, Google изменила стратегию выпуска обновлений безопасности, осуществив переход на «Систему обновлений на основе рисков» (Risk-Based Update System, RBUS), которая призвана улучшить процесс установки обновлений безопасности для OEM-производителей без ущерба для безопасности пользователей, пишет Android Authority.

Источник изображения: Jonas Leupe/unsplash.com Согласно новой системе, Google теперь включает в ежемесячный «Бюллетень по безопасности Android» (ASB) только уязвимости с высоким уровнем риска, которые компания определяет, как проблемы, требующие немедленного устранения, например, те, которые активно эксплуатируются злоумышленниками или являются частью известной цепочки эксплойтов. Эта классификация основана на реальном уровне угрозы и отличается от формального уровня «критического» или «высокого» уровня серьёзности уязвимости. Все остальные уязвимости теперь отражаются в квартальных отчётах Google. По этой причине в июльском бюллетене ASB не было указано ни одного исправления уязвимости, а в сентябрьском — 119. Отсутствие сообщений в бюллетене вовсе не означает, что не было уязвимостей Android, требующих устранения. Например, Samsung и Qualcomm указали по несколько уязвимостей CVE в своих бюллетенях за июль 2025 года. Просто теперь OEM-производители сами решают, выпускать обновления безопасности или нет, даже если официальный перечень ASB пуст. Поскольку большинство исправлений безопасности теперь будут выпускаться в ежеквартальных выпусках ASB, OEM-производителям рекомендуется внедрять как минимум ежеквартальный график обновлений для выпускаемых устройств, чтобы обеспечить максимальную защиту пользователей. Если для обычных пользователей с изменением системы выхода обновлений Google вряд ли что изменится, это должно упростить OEM-производителям выпуск ежеквартальных обновлений, которые теперь станут гораздо более эффективными. 15 хакерских группировок объявили о закрытии — хакеры хотят насладиться «золотыми парашютами»

16.09.2025 [13:06],

Павел Котов

Негласная ассоциация из 15 хакерских группировок, наиболее известными из которых являются Scattered Spider и Lapsus$, объявила о прекращении своей деятельности. Хакеры группировок заявили, что больше не будут совершать кибератаки от своего имени.

Источник изображения: Kevin Ku / unsplash.com Об этом хакеры объявили на профильном форуме: они, по их словам, добились своих целей, которыми оказались разоблачение уязвимых систем, а не вымогательство средств. Они отметили, что «теперь наша сила — в молчании». «Если беспокоитесь о нас, не стоит, <..> [нам] хватит накопленных группой „золотых парашютов“. Изучать и совершенствовать системы, которыми вы пользуетесь в повседневной жизни, продолжат другие. Молча», — заявили хакеры. Это они недавно осуществили кибератаки на ресурсы автопроизводителя Jaguar Land Rover и розничной сети Marks & Spencer. Нескольких членов группировки удалось арестовать, и соучастники пообещали попытаться их освободить. Группировке могут приписать и другие атаки, добавили её члены, но эти акции были совершены до объявления о завершении карьеры. Уверенности в том, что киберпреступники сделали своё заявление искренне, нет — хакеры часто пытаются уйти от ответственности, отказываясь от своих псевдонимов, меняя тактику и действуя под новыми вывесками. Впрочем, событий в мире киберпреступности и кибербезопасности пока хватает. Неизвестные лица допустили масштабную утечку данных, связанных с технологиями «Великого китайского файрвола», у которого обнаружилась коммерческая «коробочная» версия с уникальными схемами работы. Американские власти объявили вознаграждение в размере $10 млн за поимку Владимира Тимощука — его обвиняют в организации кибератак с использованием вирусов-вымогателей LockerGoga, MegaCortex и Nefilim с декабря 2018 по октябрь 2021 года. Впрочем, это скорее пиар-акция: если подозреваемый не окажется в стране в которой действует договор об экстрадиции с США, ему ничто не грозит. Финский вымогатель Алексантери Кивимяки (Aleksanteri Kivimäki) вышел на свободу и объявил о намерении обжаловать решение суда — его приговорили за взлом ресурса психотерапевтической клиники в 2018 году. Хакер разослал её 20 000 пациентам требования о выкупе с угрозой раскрыть информацию из их медицинских карт — сам Кивимяки заявил, что средства он получил от криптовалютных операций, а не от вымогательства; хотя признал, что не заплатил с них налоги. Наконец, ФБР предупредило пользователей Salesforce CRM о крупномасштабной атаке на сервис, осуществляемой хакерскими группировками UNC6040 и UNC6395 — ведомство редко публикует подобные экстренные предупреждения, поэтому относиться к ним рекомендуется со всей серьёзностью. Масштабный слив данных «Великого китайского файрвола» раскрыл механизм работы системы

14.09.2025 [05:31],

Анжелла Марина

В Китае произошла крупнейшая утечка данных системы интернет-цензуры, известной как «Великий китайский файрвол». Исследователи подтвердили, что в открытый доступ попало более 500 ГБ внутренних документов, исходного кода, рабочих журналов и сообщений, связанных с этой системой.

Источник изображения: Krzysztof Kowalik/Unsplash Утечка, обнаруженная 11 сентября, включает материалы, предположительно принадлежащие компании Geedge Networks, связанной с Фан Биньсином (Fang Binxing), которого называют «отцом» «Великого китайского файрвола», и лаборатории MESA Института информационной инженерии Китайской академии наук. По сообщению Tom's Hardware со ссылкой на независимую команду исследователей Great Firewall Report (GFW Report), в документах содержатся полные сборочные системы для платформ глубокого анализа пакетов (DPI), а также модули кода, предназначенные для выявления и ограничения работы инструментов обхода цензуры, включая VPN, SSL-фингерпринтинг (метод анализа характеристик SSL/TLS-соединений) и регистрацию сессий. По данным GFW Report, материалы раскрывают архитектуру коммерческой платформы Tiangou, предназначенную для интернет-провайдеров и пограничных шлюзов. Эта система, которую называют «Великим файрволом в коробке», изначально работала на серверах HP и Dell, но позже перешла на китайское оборудование из-за санкций. Документы показывают, что система развёрнута в 26 дата-центрах Мьянмы, где государственная телекоммуникационная компания использует её для мониторинга 81 млн одновременных TCP-соединений и массовой блокировки контента. Технологии компании Geedge Networks также экспортируются в Пакистан, Эфиопию и Казахстан для интеграции в системы законного перехвата данных, включая систему WMS 2.0 в Пакистане, которая обеспечивает слежку за мобильными сетями в реальном времени и перехват незашифрованных HTTP-сессий. Исследователи продолжают анализировать архив, который включает журналы сборки и заметки разработчиков, способные выявить уязвимости протоколов или ошибки в работе системы, которые могут быть использованы для обхода цензуры. Архив уже дублируется хакерскими группами, такими как Enlace Hacktivista, но специалисты рекомендуют использовать изолированные среды для его изучения. В Intel Coffee Lake и любых AMD Zen нашлась новая уязвимость класса Spectre, а патч бьёт по производительности

12.09.2025 [19:03],

Павел Котов

Схемы атак по сторонним каналам на процессоры, как оказалось, ещё не исчерпали себя: учёные Высшей технической школы Цюриха (ETH Zurich) обнаружили ещё одну уязвимость спекулятивного выполнения, основанную на известной ещё с 2018 года проблеме Spectre. Она затрагивает процессоры AMD Zen всех поколений, а также чипы Intel Coffee Lake, и позволяет нарушать границы виртуализации.

Источник изображения: JESHOOTS / unsplash.com Схему атаки, использующую уязвимость VMSCAPE (CVE-2025-40300), охарактеризовали как первый эксплойт на основе Spectre, открывающий злоумышленнику в облачной виртуальной машине доступ к закрытым данным из гипервизора — при этом не нужно вносить изменения в код и стандартные настройки системы. Ключевым компонентом облачных вычислений являются средства виртуализации, которые безопасно разделяют физические ресурсы на виртуальные, управление которыми осуществляет гипервизор. Целями атаки VMSCAPE являются гипервизор KVM (Kernel-based Virtual Machine) и его клиентская часть QEMU (Quick Emulator). В системах на чипах AMD Zen 4 атака VMSCAPE обеспечивает утечку памяти процесса QEMU со скоростью 32 бит/с. Это позволяет, к примеру, за 772 секунды извлечь ключ шифрования диска, указывают исследователи. Уязвимости подвержены процессоры AMD Zen с первого по пятое поколений, а также выпущенные в 2017 году Intel Coffee Lake. Решить проблему на аппаратном уровне невозможно, поэтому она решается в Linux программными средствами, но это влечёт снижение производительности. Учёные из ETH Zurich изучили, как процессоры AMD и Intel обрабатывают разделение хоста и гостевой системы, и обнаружили, что для чипов AMD Zen и для Intel Coffee Lake защита недостаточно надёжна. Как выяснилось, буфер предсказания ветвлений (BTB), помогающий прогнозировать последующие инструкции до их появления в коде, чтобы повысить производительность, осуществляет эти операции для хоста и гостевой системы вперемешку, и гипотетический злоумышленник может этим воспользоваться. Чтобы продемонстрировать такую возможность, была разработана техника атаки vBTI (virtualization Branch Target Injection или «виртуальная инъекция цели ветвления»).

Источник изображения: Ryan / unsplash.com В AMD заявили, что компания признает факт наличия уязвимости, но исправит её только на программном уровне. Представитель Intel заявил: «Для решения этой проблемы можно использовать существующие средства защиты процессоров Intel. Ранее Intel публиковала руководства по защите от атак инъекции цели ветвления (BTI), инъекции истории ветвлений (BHI) и выбора косвенной цели (ITS), и инженеры Intel сотрудничают с разработчиками Linux, чтобы гарантировать, что соответствующие средства защиты от этих уязвимостей, описанные в руководствах, будут развёрнуты в гипервизоре в пользовательском пространстве Linux. Как ожидается, средства защиты будут доступны к дате публикации VMSCAPE, а CVE для этой уязвимости будет назначена Linux». Далее патч для ядра Linux будет портирован на различные дистрибутивы системы. Авторы исследования разработали механизм защиты от атаки VMSCAPE — он получил название IBPB-on-VMExit. Разработчики Linux оптимизировали его и переименовали в «IBPB before exit to userspace». Этот механизм снижает производительность машины — величина издержек зависит от интенсивности нагрузки и частоты перехода процессора из виртуальной системы в основную. В виртуальных машинах могут работать эмулируемые или виртуализованные устройства — в первом случае виртуальная машина чаще обращается к хосту, и производительность системы с установленным механизмом защиты будет снижаться сильнее. Для эмулируемых устройств просадка может составить до 10 %, указывают исследователи, хотя в случае процессоров AMD Zen 4 она ограничивается лишь 1 %. Средство защиты для Linux будет работать на всех системах, включая последние AMD Zen 5 и даже чипы Intel Lunar Lake и Granite Rapids, на которых схема атаки VMSCAPE не работает. Мошенники осваивают мессенджер Max: сформировался чёрный рынок аренды учётных записей

12.09.2025 [12:54],

Павел Котов

В мессенджере Max обнаружилась практика аренды учётных записей на платформе — ранее подобное наблюдалось в WhatsApp. На форумах в теневом сегменте Сети такие объявления появляются сотнями ежедневно, платят за услугу до $250. Мошеннические кол-центры уже приспособились звонить россиянам через такие аккаунты, предупредили в МВД.

Источник изображений: max.ru Злоумышленники предлагают за аренду учётных записей в мессенджере Max от $10 до $250, срок услуги начинается от одного часа, ежедневно публикуются до тысячи таких объявлений, передаёт «Коммерсантъ» со ссылкой на экспертов компании «Инфосистемы Джет». «Арендодателям» предлагают передать свой номер телефона и сообщить код для авторизации на платформе — оплата производится за каждый почасовой «холд», то есть удержание аккаунта. Эта мошенническая схема стала одной из первых в официальном российском мессенджере, обратил внимание официальный Telegram-канал «Вестник киберполиции России» МВД РФ. Механизм был отлажен в WhatsApp, вознаграждение в размере $10–15 представляется значительным для школьников и студентов, которые чаще всего сдают свои учётные записи в аренду. Пока такие случаи носят единичный характер, сообщили в МВД; информацию о подобных инцидентах доводят до сведения администрации Max, добавил источник «Коммерсанта».  Служба безопасности Max только за август заблокировала 67 тыс. подозрительных аккаунтов — преимущественно за спам — и удалила более 13 тыс. вредоносных файлов. «Для выявления мошенников специалисты Центра безопасности Max в том числе используют автоматизированные системы: уже реализована проверка номеров в партнёрстве с „Лабораторией Касперского“, также в Max приступили к внедрению технологий антифрода от „Сбера“, в рамках которой „Сбер“ планирует предоставить команде Max собственную экспертизу и технологическую базу для выявления подозрительных трансакций и звонков», — рассказали в администрации платформы. В России с 1 сентября 2025 года действует закон, запрещающий передачу учётных записей, в том числе на игровых платформах, в мессенджерах и соцсетях, а также SIM-карт посторонним — физлицам за это грозит административный штраф в размере до 50 тыс. руб. Организация деятельности по передаче аккаунтов грозит уголовной ответственностью, предусматривающей более строгие наказания — от штрафа в размере от 700 тыс. руб. до лишения свободы на срок до трёх лет. При «благоприятном» развитии событий доля мошеннических звонков в мессенджере Max будет расти примерно на 0,3–0,5 п.п. в месяц, к концу следующего года вырастет с теперешних 9 % до 15–18 %, и ежемесячно будут блокироваться от 150 тыс. до 170 тыс. учётных записей. Если же злоумышленники начнут действовать очень активно, то уже к концу текущего года доля мошеннических звонков достигнет 20–22 %, и каждый месяц администрация платформы будет блокировать от 250 тыс. до 300 тыс. аккаунтов, прогнозируют опрошенные «Коммерсантом» эксперты. Microsoft закрыла 80 уязвимостей в Windows и Office, включая восемь критических

10.09.2025 [21:21],

Николай Хижняк

Microsoft выпустила обновления безопасности для своих операционных систем Windows, а также программного обеспечения Office — в общей сложности устранено 80 уязвимостей. Компания классифицировала восемь уязвимостей в Windows и Office как критические, но ни одна из них пока не была использована для реальных атак.

Источник изображения: Microsoft Большинство уязвимостей (58) относятся к различным версиям Windows, для которых Microsoft всё ещё предлагает обновления безопасности: Windows 10, Windows 11 и Windows Server. Компания классифицировала семь уязвимостей безопасности в Windows как критические, включая четыре уязвимости удалённого выполнения кода (RCE). Пять из этих критических уязвимостей связаны с графическими компонентами. Для выполнения вредоносного кода достаточно открыть заражённый файл изображения, например, загруженный с веб-сайта. Уязвимость утечки данных CVE-2025-53799 выделяется тем, что её эксплуатация может раскрыть лишь небольшую часть рабочей памяти. Microsoft также исправила пять уязвимостей безопасности в Hyper-V (платформа для аппаратной виртуализации, — прим. ред.), одна из которых (CVE-2025-55224) классифицируется как критическая. Остальные уязвимости связаны с повышением привилегий (EOP). Ещё одна критическая уязвимость (CVE-2025-54918), связанная с повышением привилегий, была обнаружена в NT LAN Manager. С её помощью злоумышленник с правами пользователя может получить системную авторизацию через сеть чтобы использовать её в рамках целевой атаки. Наивысший рейтинг получила уязвимость CVE-2025-55232, обнаруженная в Microsoft High Performance Compute (HPC) Pack. Злоумышленник может удалённо внедрить код без учётной записи пользователя и выполнить его самостоятельно. Уязвимость затрагивает только кластеры высокопроизводительных компьютеров. В качестве одной из мер Microsoft рекомендует блокировать TCP-порт 5999. В этом месяце Microsoft также устранила 10 уязвимостей в службе маршрутизации и удалённого доступа (RRAS). Две уязвимости относятся к RCE (Remote Code Execution) и позволяют злоумышленнику удалённо выполнять произвольный код. Остальные связаны с утечками данных. Все относятся к категории высокого риска. В службе брандмауэра Windows были устранены шесть уязвимостей EOP с высокой степенью риска. Злоумышленник с правами пользователя может использовать их для получения авторизации локальной системной учётной записи и выполнения вредоносного кода. Также Microsoft устранила 16 уязвимостей в семействе программных продуктов Office — 12 из них связаны с удалённым выполнением кода (RCE). Одна (CVE-2025-54910) отмечена как критическая, поскольку вектором атаки служит окно предварительного просмотра. Это означает, что атака может быть осуществлена просто путём отображения заражённого файла в окне предварительного просмотра, даже без его открытия. Microsoft относит остальные уязвимости Office к категории высокого риска. В этом случае для активации кода эксплойта пользователю необходимо открыть заражённый файл. В Excel компания устранила восемь уязвимостей RCE. Следующий крупный выпуск обновлений безопасности запланирован на 14 октября. В этот же день прекратится официальная поддержка операционной системы Windows 10. |