|

Опрос

|

реклама

Быстрый переход

Обнаружен вирус-вымогатель Kraken со встроенным бенчмарком для оптимизации ущерба

14.11.2025 [15:38],

Павел Котов

Специализирующееся на вопросах кибербезопасности подразделение Cisco Talos обнаружило вирус-шифровальщик Kraken, отличительной особенностью которого является встроенный бенчмарк — вредонос производит замер производительности системы, чтобы выбрать между полным и частичным шифрованием данных.

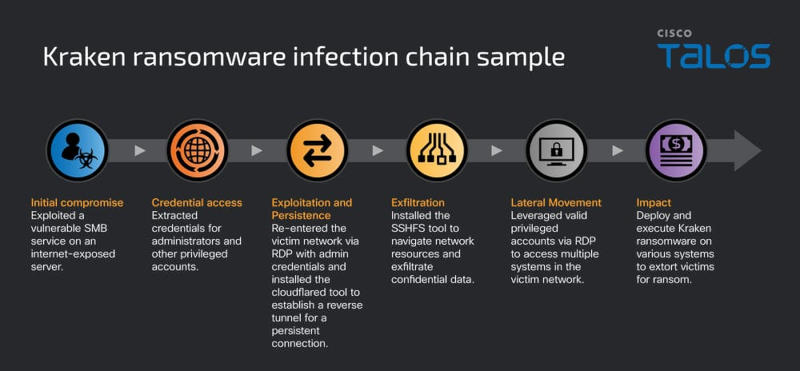

Источник изображений: Cisco Talos Kraken стал развёртываться в начале года как обновлённый вариант HelloKitty — его жертвами обычно оказываются крупные организации; известно о пострадавших из США, Великобритании, Канады, Панамы, Кувейта и Дании. Атака Kraken обычно начинается с эксплуатации уязвимостей протокола SMB на интернет-ресурсах — эта схема позволяет злоумышленникам обеспечить первоначальную точку опоры. Далее злоумышленники извлекают учётные данные администратора и используют их для повторного входа в систему по протоколу удалённого рабочего стола (RDP), а также развёртывания средств Cloudflared и SSHFS: первое — для создания обратного туннеля от компьютера жертвы к системе злоумышленника, второе — для незаметного извлечения данных через смонтированную удалённую папку. Используя туннели Cloudflared и RDP, операторы Kraken перемещаются по взломанным сетям, проникая на все доступные машины, чтобы похитить ценные данные и подготовить компьютеры для развёртывания шифровальщика. Получив команду на шифрование, Kraken начинает с проведения теста производительности на каждой машине. Для этого создаётся файл со случайными данными, производится его шифрование в течение заданного времени, вычисляется результат теста, а файл удаляется. Исходя из этого результата, вредонос определяет, будут ли данные шифроваться полностью или частично. Контроль производительности позволяет нанести максимальный ущерб и избежать оповещений из-за интенсивного использования ресурсов. Перед непосредственным запуском шифрования Kraken удаляет теневые копии томов и корзину, а также останавливает работающие в системе службы резервного копирования.  При атаке на Windows используются четыре модуля шифрования. Через ключи реестра выявляются экземпляры Microsoft SQL Server и шифруются файлы баз данных. Через WNet API осуществляется проход по всем сетевым ресурсам за исключением служебных папок ADMIN$ и IPC$ — шифруется всё, что оказывается для этого доступным. Сканируются все локальные диски, включая съёмные — для оперативности данные на них шифруются в параллельных рабочих потоках. При помощи PowerShell выявляются все запущенные виртуальные машины — они жёстко останавливаются, и их файлы тоже подвергаются шифрованию. В случае Linux/ESXi также обнаруживаются все работающие виртуальные машины, их работа принудительно завершается для разблокировки, после чего производится многопоточное полное или частичное шифрование в зависимости от результатов бенчмарка. Когда шифрование завершено, автоматически сгенерированный скрипт «bye_bye.sh» удаляет все журналы, историю команд в консоли, исполняемый файл Kraken, а затем скрипт удаляется сам. Зашифрованные файлы получают расширение «.zpsc», а в папках рядом с ними помещается файл-записка с требованием выкупа и именем «readme_you_ws_hacked.txt». В одном из случаев запрошенная сумма выкупа составила $1 млн в биткоинах. Петя вернулся: обнаружен опасный вирус-вымогатель HybridPetya, который обходит UEFI Secure Boot

13.09.2025 [19:28],

Павел Котов

Эксперты компании ESET обнаружили новый вирус-вымогатель, которому присвоили название HybridPetya — он напоминает уже известные варианты Petya/NotPetya, но при этом обладает способностью обходить механизм безопасной загрузки в системах с UEFI, эксплуатируя уже исправленную в этом году уязвимость.

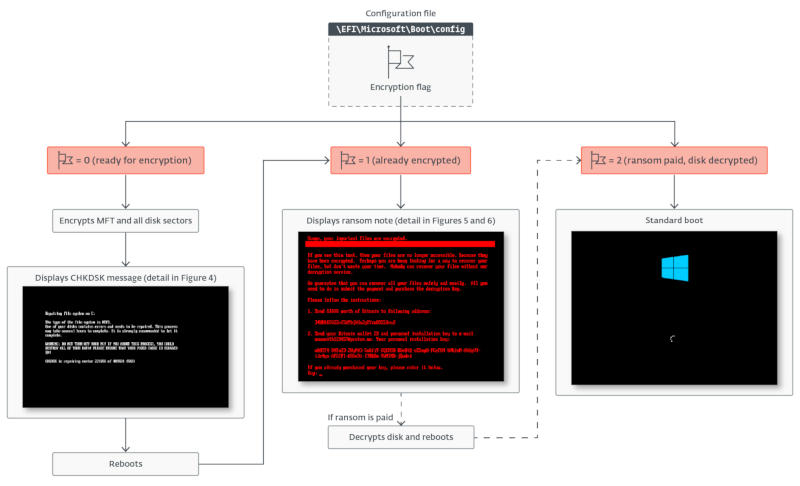

Источник изображений: welivesecurity.com Образцы HybridPetya были загружены на платформу VirusTotal в феврале 2025 года. Вирус устанавливает вредоносное приложение в системный раздел EFI. Установщик вносит изменения в загрузчик UEFI, чтобы внедрить буткит. Это вызывает «синий экран смерти» (BSoD) — сбой в системе гарантирует, что после перезагрузки буткит автоматически запустится, и начнётся процесс шифрования. Вирус включает в себя два компонента: установщик и буткит, то есть вредонос, который исполняется ещё до загрузки операционной системы. Буткит отвечает за загрузку конфигурации и проверяет статус шифрования, который может принимать три значения:

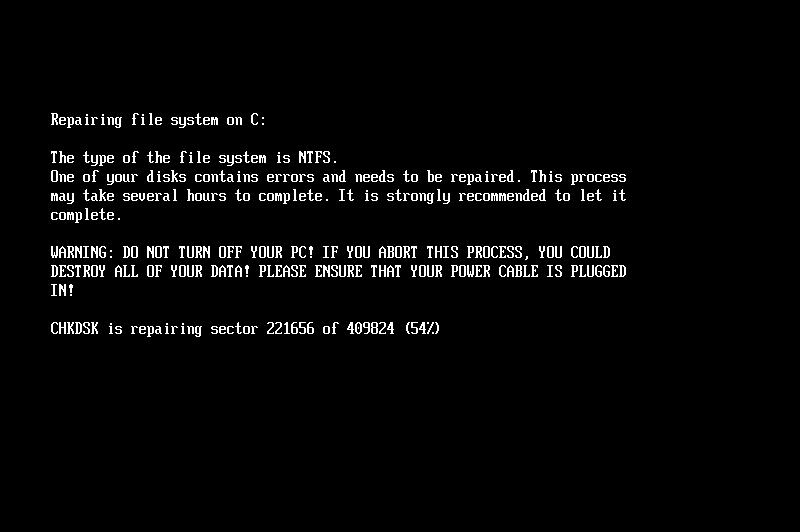

Если значение равно «0», буткит меняет его на «1» и шифрует файл «\EFI\Microsoft\Boot\verify» алгоритмом Salsa20, используя указанные в конфигурации ключ и одноразовый код. Он также создаёт файл «\EFI\Microsoft\Boot\counter» в системном разделе EFI, после чего шифрует файл Master File Table (MFT), содержащий метаданные всех файлов в разделе формата NTFS, а затем и остальные данные всех разделов NTFS; файл «counter» используется для отслеживания уже зашифрованных кластеров диска. В это время пользователю выводится имитация экрана CHKDSK — у жертвы создаётся иллюзия, что система исправляет ошибки на диске.

Имитация экрана CHKDSK Если буткит обнаруживает, что диск зашифрован, то есть статус шифрования равен «1», он выводит жертве сообщение с требованием выкупа — $1000 в биткоинах на указанный адрес кошелька. Сейчас кошелёк пуст, хотя с февраля по май 2025 года на него поступили $183,32. На том же экране есть поле для ввода ключа, который жертва покупает у оператора вируса. Если его ввести, буткит пытается расшифровать файл «\EFI\Microsoft\Boot\verify»; если указан правильный ключ, статусу шифрования присваивается значение «2», и начинается расшифровка; на первом этапе считывается содержимое файла «\EFI\Microsoft\Boot\counter». Когда количество расшифрованных кластеров достигает значения из файла «counter», процесс расшифровки останавливается; при расшифровке файла MFT показывается текущий статус всего процесса. На этапе расшифровки также из созданных ранее резервных копий восстанавливаются легитимные загрузчики: «\EFI\Boot\bootx64.efi» и «\EFI\Microsoft\Boot\bootmgfw.efi». По окончании процесса жертве предлагают перезагрузить компьютер.

Схема работы HybridPetya Некоторые варианты HybridPetya эксплуатируют уязвимость CVE-2024-7344 (рейтинг 6,7 из 10) в приложении Reloader UEFI (файл «reloader.efi»), позволяющую запускать удалённое выполнение кода в обход безопасной загрузки. Для маскировки буткит переименовывает файл приложения в «bootmgfw.efi» и загружает файл «cloak.dat» с зашифрованным XOR кодом буткита. Когда во время загрузки запускается переименованный в «bootmgfw.efi» файл, он ищет «cloak.dat» в системном разделе EFI и «загружает из него встроенное приложение UEFI крайне небезопасным способом, полностью игнорируя все проверки целостности, тем самым обходя UEFI Secure Boot», отметили в ESET. Microsoft закрыла эту уязвимость в январе 2025 года. В отличие от варианта NotPetya, который просто уничтожает данные, HybridPetya позволяет их восстановить: заплатив выкуп, жертва получает от оператора уникальный ключ, на основе которого формируется ключ для расшифровки данных. Свидетельств того, что HybridPetya использовался на практике, экспертам ESET обнаружить не удалось — есть версия, что это исследовательский проект, не имеющий цели заработка на противоправной деятельности. Тем не менее, его появление свидетельствует, что обойти UEFI Secure Boot не просто возможно — такие средства распространяются и становятся всё более привлекательными как для исследователей, так и для злоумышленников, заключили в ESET. Обнаружен первый ИИ-вирус — он запускает на локальном ПК нейросеть от OpenAI и просит её написать вредоносный код

28.08.2025 [08:32],

Антон Чивчалов

Компания Eset выявила, вероятно, первую в мире программу-вымогатель со встроенной языковой моделью искусственного интеллекта. Программа, получившая название PromptLock, способна динамически создавать скрипты Lua с помощью ИИ, пишет CyberInsider.

Источник изображения: Flipsnack / unsplash.com По данным исследователей, в PromptLock используется локальная реализация модели gpt-oss:20b через API Ollama, что позволяет ей работать в средах Windows, macOS и Linux без необходимости создания отдельных версий. Такие способности повышают гибкость вируса и затрудняют его обнаружение. Код PromptLock написан на языке Go и классифицируется как Filecoder.PromptLock.A. Вредонос сканирует файловую систему и затем осуществляет выборочную эксфильтрацию данных и их шифрование по 128-битному алгоритму Speck. В самом коде PromptLock нет языковой модели, он подключается к ней через собственный сервер посредством прокси, что позволяет обходить сетевые ограничения. В коде программы присутствуют элементы, указывающие на потенциально разрушительные действия, однако они пока не реализованы до конца. По этой причине в Eset считают, что программа может быть экспериментальным образцом, не предназначенным для массового распространения. Что, впрочем, не уменьшает серьёзность находки — появление подобных решений говорит о новом этапе в развитии киберугроз, где ИИ становится инструментом уже не только защиты, но и атаки, отмечают в Eset. Интересно, что в коде PromptLock имеется жёстко заданный биткоин-адрес, связанный с автором биткоина Сатоси Накамото (Satoshi Nakamoto). По мнению специалистов, это может быть некой данью уважения к человеку со стороны создателей вируса, но также может быть отвлекающим манёвром. Специалисты отмечают аналогию PromptLock с другой программой — Lamehug, в которой также используется языковая модель HuggingFace для генерации команд. Однако PromptLock отличается полной автономией и независимостью от внешних API. За счёт подобной интеграции ИИ вирус умеет адаптироваться к окружению в реальном времени, подчёркивают в Eset. Администраторам сетей рекомендуется отслеживать выполнение Lua-скриптов, особенно связанных с шифрованием, и проверять исходящие соединения на наличие прокси с инфраструктурой Ollama. Вирус-вымогатель впервые встроили прямо в процессор — избавиться от такого почти невозможно

13.05.2025 [12:55],

Павел Котов

Исследователь в области кибербезопасности Кристиан Бик (Christiaan Beek) из компании Rapid7 создал образец вируса-вымогателя, который напрямую заражает центральный процессор компьютера. Работающий на этом уровне вредонос не обнаруживается практически ни одним существующим антивирусом и остаётся на машине, даже если заменить системный диск.

Источник изображения: Glen Carrie / unsplash.com Вредоносное ПО, работающее на уровне процессора, уже встречалось ранее — существуют руткиты, поражающие прошивку UEFI, но впервые удалось успешно запустить таким образом вирус-вымогатель. Идея посетила автора проекта, когда он изучил одну из уязвимостей процессоров AMD Zen, которая дала злоумышленникам возможность загружать вредоносный микрокод, взламывать шифрование на аппаратном уровне и изменять поведение процессора по своему усмотрению. В 2022 году огласку получили журналы чатов хакерской группировки Conti, в которых киберпреступники уже обсуждали эту идею, но рабочего решения так и не получили — по крайней мере, сообществу кибербезопасности об этом не известно. «Если они работали над этим несколько лет назад, готов спорить, что некоторым из них в какой-то момент хватит ума, чтобы начать создание этой штуки», — рассудил Кристиан Бик. Видимо, по этой же причине он принял решение не выкладывать код своего проекта в общий доступ, хотя и назвал образец «потрясающим». За минувший год от вирусов-вымогателей в той или иной мере пострадали почти три четверти предприятий в Америке, Европе и Австралии, показало проведённое недавно компанией Veeam Software исследование. США будут судить российского хакера за вымогательство миллионов долларов с помощью вируса Phobos

19.11.2024 [20:32],

Сергей Сурабекянц

Вчера стало известно, что 42-летний Евгений Птицын был экстрадирован из Южной Кореи, чтобы предстать перед федеральным судом Мэриленда. Он обвиняется в администрировании масштабной операции по вымогательству при помощи вредоносной программы Phobos. Утверждается, что организованные Птицыным кибератаки нанесли ущерб в размере не менее $16 млн. Жертвами киберпреступника стали более тысячи государственных организаций и частных лиц по всему миру.

Источник изображения: pexels.com Согласно недавно опубликованному обвинительному заключению, среди жертв киберпреступника — консалтинговая компания и несколько поставщиков медицинских услуг из Мэриленда, профсоюз правоохранительных органов из Нью-Йорка, подрядчик Министерства обороны США и Министерства энергетики США из Иллинойса, и детская больница из Северной Каролины. Обвинение считает, что Птицын присоединился к киберпреступникам ещё в 2020 году и с тех пор активно участвовал в разработке и распространении вируса. Также они рекламировали программу-вымогатель Phobos на форумах по киберпреступности. Неназванные компании, перечисленные в обвинительном заключении, заплатили выкупы в размере от $12 000 до $300 000, чтобы получить ключ для восстановления доступа к зашифрованным вирусом-вымогателем файлам. Обвинение подтверждает причастность Птицына тем, что средства за дешифровку переводились на криптовалютный кошелёк «во владении и под контролем Птицына». Птицыну предъявлены обвинения в сговоре с целью мошенничества и преступлениях с использованием электронных средств связи, сговоре с целью совершения компьютерного мошенничества и злоупотребления, а также в многочисленных случаях преднамеренного повреждения защищённых компьютеров и вымогательства. В случае признания виновным ему грозят десятилетия тюремного заключения. «Евгений Птицын вымогал миллионы долларов выкупа у тысяч жертв и теперь предстаёт перед правосудием в Соединённых Штатах благодаря упорной работе и изобретательности правоохранительных органов по всему миру — от Республики Корея до Японии, Европы и, наконец, Балтимора, штат Мэриленд», — заявила заместитель генерального прокурора США Лиза Монако (Lisa Monaco). Известно, что другие киберпреступные группы, включая 8Base, также использовали программу-вымогатель Phobos в своих атаках. Вирус-вымогатель атаковал Casio — хакеры украли личные данные клиентов и сотрудников

14.10.2024 [18:31],

Николай Хижняк

Японский гигант электроники Casio подтвердил, что атака с использованием вируса-вымогателя в начале этого месяца привела к краже данных клиентов.

Источник изображения: Bleeping Computer Casio сообщила 7 октября, что подверглась кибератаке, но тогда не раскрыла характер инцидента, который вызвал неуказанный «сбой системы» во всей компании. В новом заявлении в пятницу компания подтвердила, что стала жертвой вируса-вымогателя. В заявлении Casio отмечается, что злоумышленники получили доступ к личной информации, принадлежащей сотрудникам Casio, подрядчикам, деловым партнёрам и соискателям на должность в компании, а также к конфиденциальным данным компании, включая счета-фактуры, файлы кадровых ресурсов и некоторую техническую информацию. Хакеры также получили доступ к «информации о некоторых клиентах», заявила Casio, но не указала, к каким именно типам данных был получен доступ или сколько человек затронуто на данный момент. Компания утверждает, что данные о кредитных картах не были скомпрометированы, поскольку её службы Casio ID и ClassPad не были затронуты взломом. Casio не сообщила, кто стоит за атакой. Однако хакерское сообщество Underground взяло на себя ответственность за взлом, пишет портал TechCrunch, ссылаясь на заявление группы на одном из форумов в даркенете. Underground — относительно новая хакерская группа, активность которой в кибератаках была впервые замечена в июне 2023 года. В своём сообщении в даркнете Underground отметила, что украла порядка 200 Гбайт данных у Casio, включая юридические документы, информацию о заработной плате и личную информацию сотрудников Casio. Хакерская группа опубликовала примеры украденных данных, с которыми ознакомились журналисты TechCrunch. Неизвестно, получила ли Casio требование о выкупе от Underground. В компании отказались отвечать на вопросы TechCrunch. В своём последнем заявлении Casio сообщила, что «полный объём ущерба», нанесённого программой-вымогателем, всё ещё исследуется. По словам компании, некоторые системы Casio остаются «непригодными для использования». 280 млн человек установили зараженные вредоносным ПО расширения для Google Chrome за три года, выяснили исследователи

25.06.2024 [05:45],

Анжелла Марина

Компания Google заявила, что менее 1 % всех установок из магазина расширений Chrome содержат вредоносное ПО. Однако, группа исследователей из Стэнфордского университета и Центра информационной безопасности имени Гельмгольца (CISPA) опровергла это заявление, утверждая, что за трёхлетний период 280 миллионов человек установили заражённые вредоносным ПО расширения Chrome.

Источник изображения: Growtika/Unsplash Как сообщает издание TechSpot, команда из CISPA представила более подробный анализ ситуации. Согласно их отчёту за трёхлетний период с июля 2020 года по февраль 2023 года, около 346 миллионов пользователей установили расширения Chrome с пометкой «заслуживающие внимания с точки зрения безопасности» (SNE), представляющие из себя потенциальную угрозу. SNE являются расширениями, которые содержат вредоносное ПО, нарушают политику интернет-магазина Chrome или имеют уязвимый код. Исследователи обнаружили, что эти опасные расширения могут оставаться в магазине в течение длительного времени. Например, самое «долгоживущее» SNE под названием TeleApp было доступно в магазине в течение 8,5 лет, прежде чем его наконец удалили в июне 2022 года. Исследователи также обнаружили, что рейтинги пользователей не помогают определить, является ли расширение вредоносным. В случае с SNE пользователи не давали низких оценок, и это позволяет предположить, что распознать, является ли расширение опасным, невозможно без специальных знаний. Также существует вероятность того, что положительные отзывы ставят боты, хотя половина SNE вообще не имеет никаких отзывов. Google же утверждает, что специальная группа безопасности предоставляет пользователям персонализированную сводку установленных ими расширений, проверяет их перед публикацией в магазине и осуществляет непрерывный мониторинг опубликованных расширений. Однако в отчёте, наоборот, отмечается отсутствие необходимого мониторинга, из-за которого опасные расширения остаются в магазине ещё долгое время после обнаружения уязвимостей. Исследователи предложили Google простой способ по отслеживанию расширений на предмет сходства кода для обнаружения вредоносного ПО, так как большая их часть основана на открытых библиотеках. Вирус-вымогатель Akira более четырёх месяцев оставался незамеченным в системах Стэнфордского университета

13.03.2024 [18:15],

Павел Котов

Руководство Стэнфордского университета (США) сообщило об инциденте в области кибербезопасности, с которой учебное заведение столкнулось в прошлом году. Системы учебного заведения подверглись атаке вируса-вымогателя Akira, который оставался незамеченным в течение более чем четырёх месяцев.

Источник изображения: Gerd Altmann / pixabay.com В конце октября 2023 года хакерская группировка Akira поместила Стэнфордский университет на «доску позора» своего сайта, а руководство учебного заведения впоследствии опубликовало заявление, в котором сообщило, что расследует инцидент, но не упомянуло вирус-вымогатель. Теперь стало известно, что в результате инцидента пострадали персональные данные 27 000 человек, которые получили об этом официальные уведомления. Вторжение в системы произошло 12 мая 2023 года, основной целью злоумышленников стал сегмент Департамента общественной безопасности университета. Но руководству Стэнфорда стало известно о вторжении лишь 27 сентября, говорится в документах, поданных в Генпрокуратуру штата Мэн. Пояснений по вопросу, почему потребовалось так много времени на обнаружение вторжения, и находился ли злоумышленник в сети всё это время, не последовало. Руководство университета не сообщило, какая информация была скомпрометирована, но в документах указано, что утечка коснулась трёх видов данных, включая имена и номера социального страхования. Пострадавшим предложены 24 месяца бесплатного кредитного мониторинга, полис страхового возмещения на сумму в $1 млн и услуги по возмещению ущерба после кражи персональных данных. Группировка Akira сообщила, что похитила 430 Гбайт данных, включая личную информацию и конфиденциальные документы. Всё это доступно для скачивания любому желающему через torrent-файл, а значит, университет, вероятно, отказался платить выкуп. Akira действует с марта 2023 года, и её жертвы получали различные требования выкупа за похищение данных: от относительно небольших шестизначных сумм до нескольких миллионов долларов. Она взяла на себя ответственность за крупные атаки на такие организации как зоопарк Торонто, австралийский филиал Nissan, Университет Мерсера и компанию Lush — производителя бомбочек для ванн. Группировкам Akira и 8Base в 2024 году следует уделять особое внимание, говорят эксперты по кибербезопасности. |