|

Опрос

|

реклама

Быстрый переход

Глава Агентства кибербезопасности США слил служебные документы в ChatGPT — теперь ИИ использует их для обучения

29.01.2026 [06:49],

Анжелла Марина

Исполняющий обязанности главы Агентства кибербезопасности США (CISA) Мадху Готтумуккала (Madhu Gottumukkala) загрузил конфиденциальные правительственные документы в ChatGPT. Об инциденте сообщило издание TechCrunch, ссылаясь на данные Politico, согласно которым в нейросеть были загружены контрактные документы с пометкой «только для служебного пользования».

Источник изображения: AI Загрузка внутренних, пусть и несекретных файлов в публичную версию большой языковой модели (LLM) считается нарушением «цифровой гигиены», так как алгоритмы могут обучаться на полученной информации и впоследствии выдавать её содержимое другим пользователям в ответ на соответствующие запросы. Готтумуккала пользовался исключительным правом на работу с ChatGPT в начале своего пребывания на посту, тогда как для остальных сотрудников агентства действовал запрет. Представители Министерства внутренней безопасности (DHS), в структуру которого входит CISA, инициировали проверку для оценки возможного ущерба государственной безопасности. При этом в CISA сообщили журналистам Politico, что использование ChatGPT руководителем носило краткосрочный характер. До своего назначения в CISA Готтумуккала занимал пост директора по информационным технологиям штата Южная Дакота при губернаторе Кристи Ноэм (Kristi Noem). После вступления в должность главы CISA он, по имеющимся данным, не прошёл контрразведывательный полиграф. Позднее DHS назвало проверку несанкционированной и впоследствии отстранило от работы шестерых сотрудников, лишив их доступа к секретной информации. Google заплатит $135 млн за тайный сбор данных пользователей Android и больше не будет «шпионить» без спроса

28.01.2026 [20:27],

Николай Хижняк

Компания Google готова выплатить $135 млн, чтобы урегулировать коллективный иск пользователей смартфонов Android. Истцы обвинили компанию в том, что она программирует операционную систему Android для сбора их сотовых данных без разрешения. Предварительное соглашение по этому делу было достигнуто с материнской компанией Alphabet во вторник в федеральном суде штата Калифорния и требует одобрения судьи, пишет Reuters.

Источник изображения: 9to5google.com В коллективном иске заявляется, что Google без необходимости собирала мобильные данные, даже когда пользователи закрывали приложения Google, отключали обмен местоположением или блокировали экраны. По мнению истцов, данные использовались для разработки продуктов Google и целевых рекламных кампаний. В иске утверждается, что действия Google могут считаться «конверсией», то есть ситуацией, когда одна сторона незаконно и умышленно вмешивается в права другого человека на его имущество. В рамках соглашения Google не будет передавать данные без получения согласия пользователей Android при настройке их телефонов. Компания также упростит для пользователей возможность остановить передачу данных с помощью соответствующих настроек и будет предупреждать о возможности передачи данных в условиях использования магазина приложений Google Play. Выплаты ограничены суммой в $100 на каждого участника коллективного иска. Судебное разбирательство было назначено на 5 августа этого года. Адвокаты истцов могут потребовать до $39,8 млн или 29,5 % от суммы урегулирования, в качестве оплаты юридических услуг. Подглядеть не получится: Samsung сделает уведомления на экране смартфона невидимыми для посторонних

28.01.2026 [18:52],

Сергей Сурабекянц

Сегодня Samsung представила функцию конфиденциальности, которая не позволит посторонним подглядеть информацию на смартфоне пользователя. Компания не предоставила подробностей о технологии, но заверила, что владельцы будущих смартфонов Galaxy смогут контролировать, что видят окружающие на их устройстве. Кроме того, можно будет скрыть от любопытных взглядов лишь часть экрана, например, область уведомлений. По словам Samsung, пользователи смогут настраивать эту функцию видимости содержимого на экране для работы с определёнными приложениями или при вводе паролей, PIN-кодов или графических ключей. При необходимости владелец сможет скрывать от посторонних лишь часть экрана, например, область всплывающих уведомлений. Для достижения этих результатов Samsung использует сочетание аппаратного и программного обеспечения. «Наши телефоны — это наше самое личное пространство, но мы используем их в наименее приватных местах… Именно поэтому Samsung скоро представит новый уровень защиты конфиденциальности, который защитит ваш телефон от подглядывания, где бы вы ни находились. У вас будет возможность проверять сообщения или вводить пароль в общественном транспорте, не задумываясь о том, кто может за вами наблюдать», — отметила компания в пресс-релизе. Интернет-инсайдер Ice Universe опубликовал в соцсети X скриншоты этой функции, показывающие, как область уведомлений скрывается при взгляде на дисплей под углом. Если функция будет работать как показано на этих фотографиях, людям, возможно, больше не понадобится искать укромные места для просмотра и ввода чувствительной информации, или покупать отдельные защитные экраны для обеспечения конфиденциальности. Использование смартфонов в общественных местах может быть рискованным. Когда пользователи вводят личную информацию, такую как пароли, любой посторонний может увидеть эти данные и использовать их в своих интересах. Чтобы предотвратить это, Apple выпустила обновление «Защита от кражи устройств» в iOS 17.3, которое требовало от пользователей использования FaceID или Touch ID перед изменением конфиденциальных настроек или доступом к сохранённым способам оплаты. Анонсированная Samsung функция, вероятно, будет запущена вместе с грядущим флагманским смартфоном Galaxy S26 Ultra. Мероприятие, посвящённое запуску устройства, ожидается в феврале. Nvidia бросила вызов Intel Xeon и AMD Epyc — серверный Arm-процессор Vera теперь продаётся отдельно

27.01.2026 [17:39],

Сергей Сурабекянц

Nvidia уже несколько поколений подряд предлагает не только графические процессоры, но и так называемые «суперчипы» — связки из центрального Arm-процессора и GPU. Теперь Nvidia начала предлагать свои центральные процессоры Vera в качестве самостоятельного продукта, что знаменует дебют на рынке серверных процессоров, где доминируют Intel Xeon и AMD Epyc. Глава Nvidia Дженсен Хуанг (Jensen Huang) подтвердил серьёзность намерений компании в недавнем интервью Bloomberg.

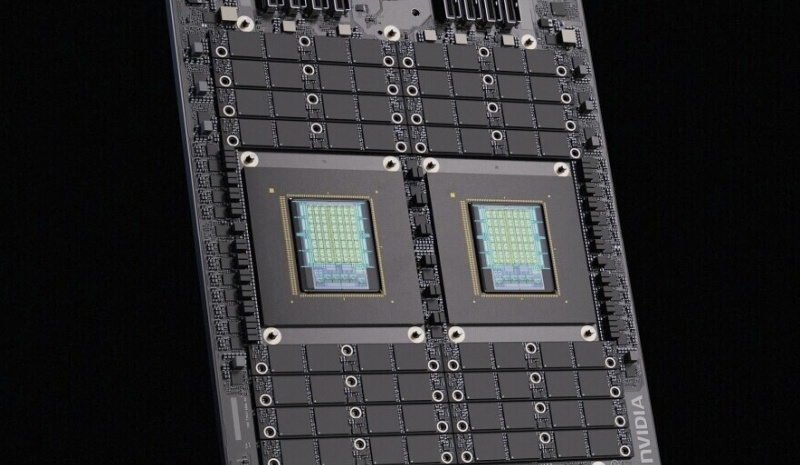

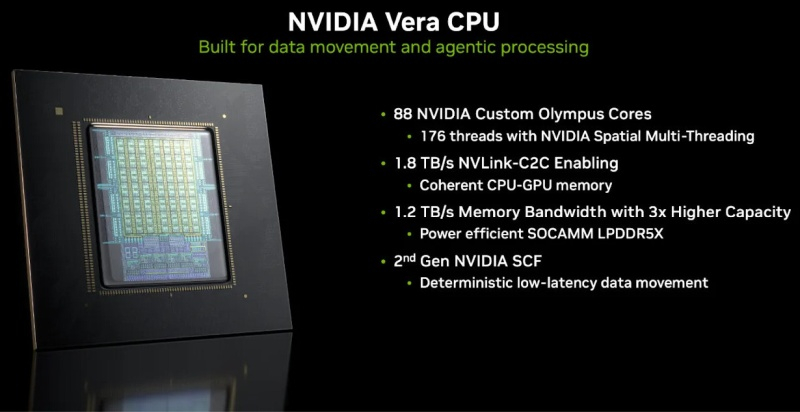

Источник изображений: Nvidia Заявление Хуанга привлекает особое внимание к новому бизнес-направлению Nvidia. Vera — это первый случай (почти), когда компания предлагает подобный чип в качестве автономного решения. Это означает, что Nvidia будет конкурировать с процессорами Intel и AMD в центрах обработки данных. Vera также может стать альтернативой собственным компонентам, используемым облачными провайдерами, такими как Graviton от Amazon. Предыдущие процессоры Nvidia были доступны только в составе систем, объединённых с другими чипами. Процессор Vera оснащён 88 специализированными ядрами Armv9.2 Olympus, использующими технологию пространственной многопоточности, что позволяет ему обрабатывать 176 потоков за счёт физического разделения ресурсов. Эти специализированные ядра поддерживают нативную обработку FP8, что позволяет выполнять некоторые задачи ИИ непосредственно на процессоре с 6×128-битной реализацией SVE2. Технология Scalable Coherency Fabric второго поколения обеспечивает пропускную способность 3,4 Тбайт/с, соединяя ядра на едином монолитном кристалле и устраняя проблемы с задержкой, характерные для чиплетных архитектур. Кроме того, Nvidia интегрировала технологию NVLink Chip-to-Chip второго поколения, обеспечивающую когерентную пропускную способность до 1,8 Тбайт/с для внешних графических процессоров Rubin. Чип обеспечивает пропускную способность памяти 1,2 Тбайт/с и поддерживает до 1,5 Тбайт памяти LPDDR5X, что делает его идеальным для ресурсоёмких вычислительных задач. Однако, поскольку процессор теперь предлагается как автономное решение, неясно, будут ли доступны какие-либо классические варианты памяти, такие как DDR5 RDIMM, или же процессор будет использовать исключительно SOCAMM LPDDR5X.  «Vera — это совершенно революционный процессор», — уверен Хуанг. Он отказался назвать других заказчиков, помимо CoreWeave, но заверил, что «их будет много». «Черный ящик» для смартфона: Android 16 научилась записывать каждое действие хакеров при взломе

22.01.2026 [20:56],

Николай Хижняк

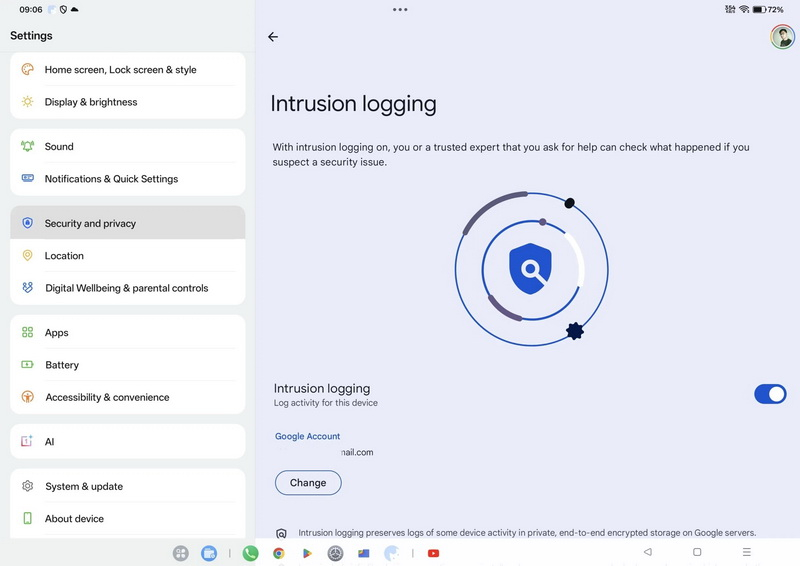

Google меняет подход к обеспечению безопасности мобильных устройств с помощью новой функции обнаружения вторжений, которая помогает определить, что произошло с гаджетом, если кто-то, кроме владельца, получил к нему доступ. Функция Intrusion Detection была анонсирована несколько месяцев назад и в настоящий момент внедряется на некоторых устройствах под управлением Android 16.

Источник изображений: Android Authority По информации портала Android Authority, функция журналирования вторжений является частью инструментов безопасности Android. Она, как сообщается, уже доступна на планшетах OnePlus Pad 3. Пользователи смартфонов Pixel на Reddit также сообщают о появлении новой опции безопасности в составе версии Android 16 QPR2. Журналирование вторжений делает именно то, что следует из названия. При активации функции Android начинает вести подробный учёт активности на устройстве. Эта информация доступна пользователю и может использоваться для оценки вероятности компрометации системы. Функция журналирования вторжений находится в расширенных настройках защиты Android. В меню безопасности её можно включить или пропустить шаг по её активации. При работе данной функции операционная система будет записывать определённые типы активности: подключения устройства, установку приложений, время разблокировки экрана, часть истории просмотров и другие события, связанные с безопасностью. Google хранит эти журналы в защищённом хранилище с помощью сквозного шифрования, поэтому доступ к ним будет иметь только владелец устройства или доверенная учётная запись Google. Журналы автоматически удаляются через 12 месяцев, также их можно удалить самостоятельно в любой момент. При обнаружении необычной или нехарактерной для пользователя активности (например, неожиданной установки приложений или признаков несанкционированного доступа) владелец устройства может просмотреть данные самостоятельно или поделиться ими с доверенным экспертом по безопасности. Функция журналирования вторжений в первую очередь пригодится тем, кто обеспокоен вероятностью целенаправленных атак. «Билайн бизнес» обеспечит доступ к передаче данных в HAVAL и других автомобилях GWM

21.01.2026 [14:20],

Андрей Созинов

«Билайн бизнес» совместно с компанией ООО «Грейт Волл Мотор Рус» (GWM), эксклюзивным дистрибьютором автомобилей GWM POER, HAVAL, TANK и WEY в России, реализовали совместный проект по развитию локальных цифровых сервисов автомобиля.

Источник изображения: HAVAL В рамках проекта автомобили брендов GWM на этапе производства оснащаются SIM-картами в формате чипов, которые после активации в соответствии с установленными требованиями обеспечивают передачу данных для работы цифровых сервисов автомобиля: удаленное управление системами автомобиля, встроенными сервисами мультимедиа и обновление программного обеспечения автомобиля «по воздуху» без визита в сервис. Данные с автомобилей шифруются и передаются по защищенному каналу без выхода в интернет, что соответствует современным стандартам безопасности. Александр Хомутинников, директор по развитию продуктов интернета вещей и оператора фискальных данных «билайн бизнес»: «Глобальная цель «билайн бизнес» — добиться того, чтобы каждый автомобиль, привезенный или произведенный в России, уже имел SIM-карту и профиль оператора для получения онлайн-сервисов. В рамках данного проекта между продуктовыми командами «билайн бизнес» и «Грейт Волл Мотор Рус» была проделана огромная работа по интеграции между системами компаний для возможности предоставления высококачественного продукта и положительного пользовательского опыта». «Википедия» отметила 25-летие и рассказала, кто стоит за 65 млн статей

15.01.2026 [15:55],

Анжелла Марина

«Википедия» отмечает 25 лет с момента своего запуска — дата основания ресурса приходится на 15 января 2001 года. За это время скромный сайт с сотней страниц превратился в один из крупнейших источников знаний в интернете. Сегодня на платформе размещено более 65 миллионов статей на множестве языков, которые ежемесячно получают около 15 миллиардов просмотров. Отмечая свой юбилей, проект решил показать, кто на самом деле стоит за этим массивом информации.

Источник изображения: Wikimedia В честь события фонд Wikimedia — некоммерческая организация, поддерживающая «Википедию», выпустила серию коротких документальных фильмов, посвящённых восьми её основным редакторам. Среди них участник под ником Hurricane Hank, который начал редактировать «Википедию» в 2005 году и внёс значительный вклад в статью об урагане Катрина, а также врач из Индии Нитха (Netha), которая использовала свои медицинские знания для борьбы с дезинформацией, касающейся пандемии COVID-19 В мини-сериале также рассказывается о Джоанн (Joanne) из Великобритании, которая взяла на себя инициативу по созданию страницы в «Википедии», посвящённой Элоиз Батлер (Eloise Butler) — создательнице первого в США общественного сада дикорастущих цветов. Ещё один редактор, Гейб (Gabe), сосредоточен на представлении полноценной и достоверной информации в энциклопедии об исторических фигурах афроамериканского происхождения. Фонд Wikimedia также запустил цифровую «капсулу времени» с аудиозаписью от основателя «Википедии» Джимми Уэйлса (Jimmy Wales), в которой рассказывается о знаменательных моментах в истории сайта, в том числе о том, как когда-то серверы платформы чуть не вышли из строя после того, как сайт был переполнен сообщениями от пользователей после смерти Майкла Джексона (Michael Jackson) в 2009 году. Как отмечает The Verge, несмотря на рост популярности, «Википедия» в последние годы постоянно сталкивается с серьёзными вызовами, в частности со стороны политиков, обвиняющих сайт в предвзятости. Однако проект продолжает функционировать как некоммерческая инициатива, основанная на принципах открытости и коллективного редактирования. Джимми Уэйлз отметил, что «Википедия» стала «основой знаний в интернете» и продемонстрировала, как совместные усилия, основанные на доверии и сотрудничестве, способны реализовать то, что раньше казалось невозможным. Пользователи пожаловались, что Microsoft OneDrive теперь ведёт себя как программа-вымогатель

08.01.2026 [23:05],

Анжелла Марина

Microsoft столкнулась с критикой за агрессивную политику продвижения облачного хранилища OneDrive, которая превращает управление файлами пользователей в запутанный процесс, при котором оригиналы без разрешения удаляются с компьютера. Как отмечает издание Fudzilla, компания фактически принуждает к сохранению документов на своих серверах, используя настройки по умолчанию, из-за чего работа с OneDrive напоминает действия программ-вымогателей.

Источник изображения: Appshunter/Unsplash Писатель Джейсон Паргин (Jason Pargin) обратил внимание на то, что в какой-то момент компьютер обновляется и начинает использовать OneDrive, не предупреждая об этом пользователя и не давая возможности отказаться от процесса. Происходящее можно заметить лишь по замедлению интернета или нехватке места в хранилище. При попытке же отключить функцию резервного копирования обнаруживается, что все файлы на локальном компьютере удалены, а на рабочем столе остаётся лишь иконка с вопросом «Где мои файлы?». Как отметил Паргин, разницу между такой ситуацией и атакой ransomware-вируса (вируса-вымогателя или шифровальщика) порой трудно уловить. Ситуация осложняется тем, что, хотя файлы можно вернуть обратно, механизм синхронизации устроен так, что попытка удалить копии с сервера Microsoft может повлечь за собой удаление и локальных версий. Паргин отмечает, что единственным способом удалить файлы из облака, не потеряв их на своём устройстве, является поиск подробной инструкции на YouTube, так как интуитивно понятного пути решения этой проблемы не существует. Он утверждает, что разработчики намеренно скрыли эти действия в дереве меню, где ни один вариант не описывает реальные последствия процесса. Авторы материала склоняются к мнению, что такая ситуация, конечно же, вызвана не злым умыслом со стороны компании, а прямой некомпетентностью в проектировании и тестировании продукта. При этом Microsoft гордится тем, что 30 % её кода генерируется большими языковыми моделями искусственного интеллекта (LLM), а её генеральный директор Сатья Наделла (Satya Nadella) призывает не называть ИИ-продукты «бурдой» (slop). Однако, как пишет Fudzilla, если OneDrive служит примером качества облачного ПО, созданного с таким подходом, то этот термин не кажется слишком неуместным. В итоге для тех, кто хочет сохранять контроль над своими файлами или хотя бы знать, где они находятся, смена операционной системы начинает выглядеть как «необходимая мера самообороны». Belkin представила адаптер, превращающий любой дисплей в беспроводной — без Wi-Fi и на расстоянии до 40 м

05.01.2026 [12:10],

Владимир Фетисов

Компания Belkin анонсировала адаптер, который превратит любой монитор или телевизор в беспроводной экран, причём без подключения к сети Wi-Fi. Устройство ConnectAir Wireless HDMI Display Adapter включает в себя передатчик с интерфейсом USB Type-C, который подключается к ПК, ноутбуку, планшету или смартфону, а также HDMI-приёмник для дисплея.

Источник изображений: Belkin Устройство не требует установки драйверов или использования только совместимых приложений. По данным вендора, адаптер обеспечивает беспроводное подключение на расстоянии до 40 метров, что делает его удобным для использования в разных сценариях, например, в гостиничных номерах или для проведения презентации через удалённый проектор в конференц-зале. Адаптер поступит в продажу в «отдельных регионах» в первом квартале нынешнего года и будет стоить $150. Новинка не так удобна, как Apple AirPlay или Google Cast, но она не ограничена только устройствами, поддерживающими эти протоколы передачи данных. Достаточно того, чтобы исходное устройство могло передавать видеосигнал через USB Type-C, а подключаемый дисплей имел разъём HDMI. В этом случае можно по беспроводному соединению передавать на экран видео 1080p с частотой 60 Гц. Необходимо лишь подключить HDMI-приёмник к разъёму USB Type-A для питания.  Передатчик и приёмник работают на частоте 5 ГГц, и они могут обеспечить передачу данных через стены, хотя дальность и стабильность соединения могут варьироваться в зависимости от толщины и материала препятствий на пути сигнала. При необходимости к одному приёмнику можно подключить до восьми передатчиков и переключаться между ними по мере необходимости, что сделает процесс взаимодействия с устройством более комфортным. Неизвестный украл у Европейского космического агентства данные по атмосферам инопланетных миров и не только

31.12.2025 [11:24],

Геннадий Детинич

Европейское космическое агентство (ESA) подтвердило факт нарушения безопасности на своих научных серверах после появления сообщений в социальных сетях о масштабной утечке данных. Неизвестный злоумышленник заявил, что получил доступ к системам ESA и похитил около 200 Гбайт информации, включая конфиденциальные документы и технические данные.

Иллюстрация к миссии ESA ARIEL. Источник изображения: ESA Согласно публикациям французского специалиста по кибербезопасности Себа Латома (Seb Latom), злоумышленник утверждает, что сумел получить исходный код программного обеспечения, API-токены, токены для доступа к различным системам ESA, а также конфигурационные файлы и встроенные пароли. Размещённые злоумышленником в даркнете скриншоты также указывают на возможную утечку данных по подсистемам миссии ARIEL, предназначенной для изучения атмосферы экзопланет, а также материалов Airbus, датированных 2015 годом и отмеченных как конфиденциальные. Однако ESA заявило, что первичный анализ выявил лишь ограниченное число затронутых научных серверов, которые расположены вне корпоративной сети агентства. Эти серверы используются для не конфиденциальной совместной инженерной и научной деятельности в научном сообществе, что снижает риски для критических инфраструктур. Это не первый инцидент с участием внешних платформ ESA: в декабре 2024 года онлайн-магазин агентства, управляемый сторонним провайдером, был взломан для проведения мошеннических платежей. ESA сообщило, что заинтересованные стороны уведомлены, а краткосрочные меры по защите потенциально уязвимых систем уже приняты. Рынок перевернулся: внешние SSD на 4 Тбайт стали дешевле внутренних SATA-накопителей

24.12.2025 [06:10],

Анжелла Марина

Рынок устройств хранения данных претерпевает серьёзные сдвиги. По данным TechRadar, внешние твердотельные накопители ёмкостью 4 Тбайт сейчас продаются дешевле, чем внутренние SATA-накопители аналогичного объёма. Ситуация обусловлена продолжающимися изменениями в производстве флеш-памяти NAND и снижением интереса крупных производителей к медленным SATA SSD, находящимся на грани исчезновения из-за незначительной маржинальности.

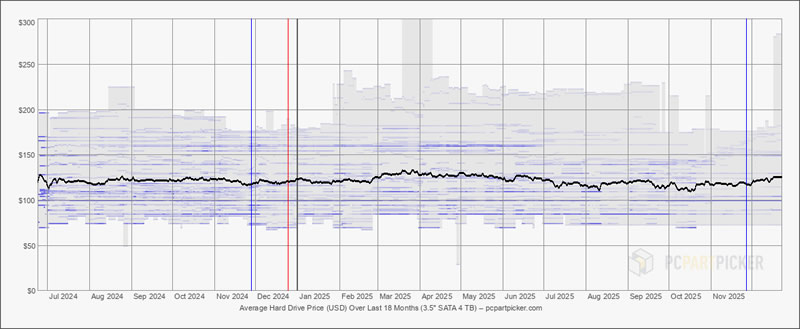

Источник изображения: Micron Производители памяти, такие как Micron и Samsung, в текущих условиях перераспределяют свои мощности в пользу выпуска DRAM, сокращая при этом объёмы производства флеш-памяти. Это снижает конкуренцию на рынке NAND и ослабляет давление на снижение её цены. В результате компании всё меньше заинтересованы в выпуске ёмких SATA-накопителей, которые раньше считались бюджетными, но теперь уступают современным внешним SSD не только в скорости, но и в цене. Наиболее ярко эта тенденция проявляется в моделях объёмом 4 Тбайт. Например, внешний накопитель Crucial X9 Pro объёмом 4 Тбайт в настоящее время стоит $279,58 (около 22 000 рублей). Он использует интерфейс USB 3.2 и обеспечивает скорость чтения и записи до 1050 Мбайт/с, ориентируясь на пользователей, которым нужен быстрый и компактный внешний накопитель для работы с несколькими устройствами. В то же время внутренний SATA SSD Silicon Power той же ёмкости продаётся за $299 (приблизительно 23 000 рублей), хотя его максимальная скорость ограничена интерфейсом SATA III и составляет около 550 Мбайт/с.

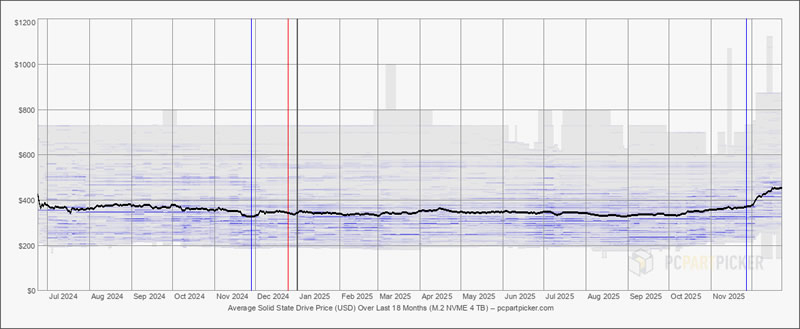

Источник изображения: pcpartpicker.com Ещё интереснее сравнение с NVMe-накопителями. Так, 4-Тбайт SSD Crucial P310 на базе PCIe 4.0 стоит около $341 (примерно 26 500 рублей), то есть лишь немного дороже внешнего USB-накопителя, но при этом обеспечивает существенно большую производительность. Как показывают графики на сайте PCPartPicker, за последние 18 месяцев цены на 4-терабайтные SATA SSD не снижались так активно, как на NVMe и внешние SSD. Наоборот, сейчас они растут вместе с ценами на более быстрые типы хранилищ, а SATA утрачивает свою главную выгоду в виде более низкой стоимости.

Источник изображения: pcpartpicker.com Это создаёт не совсем стандартную ситуацию для сборщиков ПК и пользователей, обновляющих свои системы: внешние SSD перестали быть просто удобным решением для переноса данных и теперь представляют собой экономически выгодный способ получить большой объём быстрой памяти без необходимости вскрывать корпус компьютера или использовать устаревающие интерфейсы. Одновременно с этим производители материнских плат всё чаще отказываются от размещения SATA-портов, особенно в компактных формфакторах и на новых платформах, что дополнительно снижает привлекательность ёмких SATA-накопителей, теряющих, по сути, свою практическую значимость. Хакеры украли 300 Тбайт музыки у Spotify — 86 млн треков готовят к раздаче на торрентах «ради сохранения»

22.12.2025 [19:33],

Сергей Сурабекянц

Группа хакеров-активистов Anna’s Archive стала известна благодаря заявленной цели — сохранению книг, документов, журналов и многого другого с помощью торрентов. Она называет себя «крупнейшей по-настоящему открытой библиотекой в истории человечества», имеющей доступ к более чем 61 млн книг и 95 млн документов. Теперь группа сообщила о взломе музыкального сервиса Spotify, в результате которого были выгружены 86 млн треков, на которые приходится 99,6 % прослушиваний на сервисе.

Источник изображения: unsplash.com Согласно сообщению в блоге Anna’s Archive, группа получила доступ к более чем 250 миллионам единиц метаданных и 86 миллионам аудиофайлов из музыкального сервиса Spotify. Общий объём скачанных данных составил 300 Тбайт. Группа пиратских активистов утверждает, что таким образом они создали «первый в мире архив сохранения музыки». По словам группы, в их распоряжении оказались аудиофайлы, на которые приходится 99,6 % прослушиваний на Spotify. Группа Anna’s Archive опубликовала полученные метаданные на своём торрент-сайте и планирует позже сделать доступными все украденные аудиофайлы. Затем будут выложены дополнительные метаданные и обложки альбомов. Пираты собираются публиковать треки в «порядке популярности» в соответствии с метриками обворованного ими Spotify. Самые популярные песни будут представлены с битрейтом 160 Кбит/с, в то время как битрейт менее популярных треков будет снижен до 75 Кбит/с. По словам хакеров, «на данный момент это архив, работающий только с торрентами и предназначенный для сохранения, но если будет достаточно интереса, мы можем добавить возможность загрузки отдельных файлов». Активисты объяснили, что они увидели способ «создать музыкальный архив, ориентированный в первую очередь на сохранение [музыки]», когда поняли, как масштабно собирать данные со Spotify. Они стремятся избежать типичных ошибок, наблюдаемых в других инструментах сохранения, таких как ориентация на самых популярных исполнителей и работа только с высококачественными аудиофайлами. Крупнейший в мире сервис потоковой передачи музыки Spotify подтвердил факт взлома группой пиратских активистов и в настоящее время занимается расследованием инцидента: «В ходе расследования несанкционированного доступа было установлено, что третья сторона собрала общедоступные метаданные и использовала незаконные методы для обхода DRM и доступа к некоторым аудиофайлам платформы». Назван главный источник утечек данных россиян — на него пришлось более 70 % инцидентов в 2025 году

22.12.2025 [15:19],

Владимир Мироненко

В завершающемся году больше всего утечек данных из российских организаций (73 %) пришлось на госсектор, сообщил «Коммерсантъ» со ссылкой на исследование компании «Еca Про» (входит в ГК «Кросс технолоджис»). По мнению аналитиков, это связано с политической мотивацией хакеров, а также низким уровнем кибербезопасности некоторых организаций.

Источник изображения: Towfiqu barbhuiya/unsplash.com Согласно исследованию «Еca Про», всего за 2025 год утекли более 145 млн строк данных. У лидирующего по количеству утечек госсектора было «слито» более 105 млн строк данных с записями о пользователях и компаниях. На втором мест — ретейл (19 % утечек), на третьем — сфера услуг, включающая образование, онлайн-сервисы, медицину и т.д (6,5 %). Аналитики связывают уязвимость госсектора как с политической составляющей (ранее сообщалось по итогам за первую половину 2025 года, что каждая пятая атака носит идеологический характер), так и с низким уровнем кибербезопасности многих организаций из-за «халатности сотрудников и недостатка финансирования». В ГК «Солар» подтвердили лидерство госсектора по количеству утекших строк данных, отметив при этом, что за девять месяцев 2025 года число сообщений об утечках баз данных российских компаний сократилось на 17 % год к году. В «Еca Про» тоже фиксируют снижение количества утечек, что связано с ужесточением законодательства в области защиты данных и улучшением ИБ-систем. То, что ретейл и сфера услуг чаще других подвергаются угрозам аналитики объяснили тем, что у организаций этого сегмента хранится большое количество персональных данных, например, банковские реквизиты и адреса. По словам руководителя направления анализа защищенности «Информзащиты» Анатолия Песковского, на «чёрном» рынке растёт спрос не на «сырые» строки, а на полные цифровые профили граждан, включающие паспортные данные, СНИЛС и биометрию, собранные из множества мелких утечек. В F6 сообщили о росте утечек строк с данными пользователей почти на 68 %, до 767 млн, хотя количество слитых баз данных в тематических Telegram-каналах и на андерграундных форумах сократилось на 50 %, до 225 единиц. Разница в цифрах объясняется разными методиками подсчёта, а также их «приблизительным» характером, поскольку не все утечки попадают в общий доступ, пояснил начальник отдела по ИБ компании «Код безопасности» Алексей Коробченко. «Злоумышленники особенно активно используют уязвимости в легитимном ПО. Например, браузеры на базе Chrome, мессенджер Telegram, Linux. Если говорить о вредоносном ПО, то чаще всего хакеры использовали трояны-стилеры, например, Lumma Stealer, программы-вымогатели и различные бэкдоры», — добавил он. Что касается перспектив, то аналитики прогнозируют дальнейшее увеличение утечек из-за кибератак на фоне «напряжённого геополитического противостояния», а также в связи с развитием цифровизации и увеличением хакерских атак. Большой адронный коллайдер наработал миллион терабайт данных — и скоро выдаст ещё больше

18.12.2025 [11:23],

Геннадий Детинич

Европейская организация по ядерным исследованиям (CERN) объявила о значительном достижении: после более чем 15 лет работы Большого адронного коллайдера (LHC) накоплен и сохранён один эксабайт (1 млн терабайт) экспериментальных данных. Этот объём эквивалентен примерно 50 тысячам лет непрерывного просмотра фильмов в формате DVD. Сохранность данных важна для последующего анализа, который сулит развитие в фундаментальной физике.

Источник изображения: ИИ-генерация Grok 4.1/3DNews Как нетрудно догадаться, Большой адронный коллайдер генерирует данные в огромных объёмах: каждую секунду происходят миллиарды столкновений протонов, создающих ливни частиц, которые фиксируют детекторы. Однако для хранения система триггеров отбирает лишь крошечную часть событий, чтобы сосредоточиться на наиболее интересных из них. Основная часть этих данных архивируется на магнитных лентах — экономичных, надёжных и стабильных носителях, последовательно развивающихся с 1980-х годов. Сейчас один эксабайт занимает около 60 тысяч картриджей LTO. По словам Якуба Мостицкого (Jakub Mościcki), руководителя группы хранения данных CERN, достигнутый эксабайт — это лишь 10 % от того, что предстоит хранить и обрабатывать в следующие 10 лет. Повышение светимости БАК в середине 2030-х годов увеличит объём данных в 10 раз, создавая для ЦОД организации серьёзные вызовы. Остаётся надеяться, что прогресс в увеличении плотности записи рванёт вперёд и все данные уместятся на небольшом количестве накопителей будущего, как это произошло с данными предшественника БАК: раньше они казались огромными, а сегодня помещаются на десяток картриджей. Все данные, полученные при столкновениях протонов, служат для проверки Стандартной модели физики частиц, а также для поиска новой физики за её пределами. По мере развития алгоритмов и методов анализа архивы БАК будут многократно использоваться учёными для новых исследований, поэтому их сохранение — не менее важная задача, чем проведение самих экспериментов. Microsoft наконец похоронит RC4 — шифр, который больше 10 лет помогал хакерам

16.12.2025 [18:08],

Павел Котов

Microsoft заявила о намерении отказаться от устаревшего и уязвимого алгоритма шифрования RC4, который использовался по умолчанию в течение 26 лет. Более десяти лет он являлся причиной мощных хакерских атак, в которых эксплуатировалась его уязвимость; недавно это решение подверг резкой критике американский сенатор.

Источник изображения: BoliviaInteligente / unsplash.com В 2000 году Microsoft представила службу Active Directory, в которой RC4 был единственным средством защиты компонента Windows, который используется для управления учётными записями администраторов и пользователей. Потоковый шифр RC4 (Rivist Cipher 4) в 1987 году изобрёл математик и криптограф Рон Ривест (Ron Rivest) из RSA Security; в 1994 году была продемонстрирована схема атаки, которая значительно ослабляет защиту, которую должен обеспечивать этот алгоритм. Несмотря на это, RC4 оставался основным протоколом шифрования в SSL и TLS ещё десять лет назад. Microsoft обновила платформу Active Directory, которая стала поддерживать значительно более надёжный алгоритм AES. При этом по умолчанию серверы на Windows продолжали отвечать на запросы аутентификации по RC4 и возвращать ответы по RC4. Этот алгоритм стал излюбленной мишенью хакеров при взломе корпоративных сетей — из-за него, в частности, пострадала крупная американская система здравоохранения Ascension. В результате взлома возникли опасные для жизни людей сбои в работе 140 больниц; добычей злоумышленников оказались медицинские записи 5,6 млн пациентов. В сентябре американский сенатор Рон Уайден (Ron Wyden) призвал Федеральную торговую комиссию США инициировать в отношении Microsoft проверку в связи с «грубой халатностью в области кибербезопасности» из-за того, что RC4 оставался потоковым шифром по умолчанию. На минувшей неделе Microsoft, наконец, заявила, что откажется от RC4 из-за уязвимости Kerberoasting — эта известная с 2014 года схема атаки стала первопричиной вторжения хакеров в сети Ascension. «К середине 2026 года мы обновим настройки контроллера домена по умолчанию для центра распределения ключей (KDC) Kerberos в Windows Server 2008 и более поздних версиях, чтобы разрешать только шифрование AES-SHA1. RC4 будет отключён по умолчанию и сможет использоваться только в том случае, если администратор домена явным образом настроит учётную запись или KDC на работу с ним», — пояснили в компании.

Источник изображения: Simon Ray / unsplash.com Алгоритм AES-SHA1 считается безопасным и поддерживается всеми версиями Windows, начиная с Windows Server 2008; клиентские системы после выхода этой версии стали по умолчанию аутентифицироваться с использованием более безопасного стандарта, и серверы отвечали соответствующим образом. RC4 по умолчанию при запросах аутентификации использовался только серверами Windows, в результате чего сети оказывались уязвимыми для атаки Kerberoasting. В следующем году принцип работы изменится на обратный: аутентификация по RC4 перестанет работать, если администраторы не проведут дополнительную работу по включению этого алгоритма. Крайне важно, подчёркивают в Microsoft, чтобы администраторы идентифицировали в своих сетях все машины, которые используют этот потоковый шифр. Несмотря на уязвимости, RC4 остаётся основным алгоритмом для устаревших систем — они часто остаются незамеченными в сетях, но продолжают выполнять важные функции для организаций. Для решения этой задачи Microsoft предоставит несколько инструментов. Одним из них станет обновление журналов KDC, с которым будут отслеживаться запросы и ответы с использованием RC4 в Kerberos. Kerberos остаётся единственным способом взаимной аутентификации в Active Directory, и для хакеров это своего рода «Святой Грааль», потому что при взломе они получают значительные полномочия. Microsoft также развернёт новые скрипты PowerShell для анализа журналов событий безопасности, чтобы упростить выявление RC4. Компания работала над отказом от RC4 последние десять лет, но задача оказалась непростой. Выбор алгоритма и регулирующие его правила охватывают двадцать лет изменений кода, отметили в Microsoft. За эти два десятилетия в RC4 было обнаружено множество критических уязвимостей, которые требовали устранения при помощи «хирургических» методов. Компания хотела отказаться от устаревшего алгоритма в этом году, но не стала делать этого, когда обнаружились уязвимости, требующие ещё большего количества исправлений — она внесла некоторые улучшения, которые способствовали переход на AES, а присутствие RC4 сократилось на несколько порядков — практически до нуля. В реализации аутентификации Active Directory не используется криптографическая «соль», и применяется только одна итерация хеширования по алгоритму MD4. «Соль» — это метод, при котором к каждому паролю перед хешированием добавляются случайные входные данные, из-за чего от хакеров требуются значительные затраты времени и ресурсов на взлом хеша. MD4 — быстрый алгоритм, который требует умеренных ресурсов. Реализация AES-SHA1 от Microsoft работает намного медленнее, а хеширование производится в несколько итераций, в результате чего взлом усложняется ещё сильнее — необходимо в тысячу раз больше времени и ресурсов. |