|

Опрос

|

реклама

Быстрый переход

Хранение данных на ДНК в дата-центрах уже в текущем году — французы готовы сделать фантастику реальностью

07.03.2026 [22:12],

Геннадий Детинич

Французская компания Biomemory объявила о планах развернуть технологию хранения данных на основе ДНК в дата-центрах уже во второй половине 2026 года. Это стало возможным после приобретения активов профильной американской компании Catalog Technologies — пионера в области записи данных на ДНК, а также вычислений с её помощью.

Источник изображения: ИИ-генерация Grok 4/3DNews Тем самым Biomemory позиционирует себя как первого интегратора, который выведет технологии DNA Data Storage на уровень коммерческих решений для ЦОД — в формате решений для стандартной серверной стойки, совместимых с традиционной инфраструктурой. Технология предлагает устойчивую, безопасную и энергоэффективную альтернативу жёстким дискам, магнитной ленте и SSD, особенно для «холодных» данных. В основе подхода Biomemory лежит запатентованный метод массового производства биобезопасной ДНК и ферментных расходных материалов, обеспечивающий стоимость эксплуатации ДНК-хранилищ данных не выше или ненамного выше традиционных. Данные записываются на синтетические ДНК-цепочки и хранятся в специальных контейнерах (DNA Cards), гарантируя надёжное хранение от 50 до 150 лет в стандартных условиях или на протяжении тысячелетий при охлаждении в герметичном состоянии. При этом уровень необратимых ошибок заявлен не выше допустимого в индустрии. Приобретённые у компании Catalog активы, включая прототип «пишущего устройства» ДНК под названием Shannon (по сути, это массив печатающих головок), патенты, технологии чтения/записи и вычислений на ДНК, органично дополняют и усиливают собственные разработки Biomemory, обещая ускорить создание масштабируемых решений с высокой плотностью и низким энергопотреблением. Накопители на основе ДНК будут представлены как дополнительный уровень хранения данных, используя при этом стандартный интерфейс S3 (как объектное хранилище). Тем самым доступ к архивам останется привычным для пользователей. Добавим, что ещё в 2022 году с компанией Catalog начала активно сотрудничать Seagate. Скорее всего, сотрудничество продолжится уже с новым владельцем разработок. Напомним, компания Catalog громко заявила о себе в 2022 году, записав на ДНК фрагмент из «Гамлета» Уильяма Шекспира объёмом 17 тыс. слов и осуществив полномасштабный поиск по фрагменту без индексирования. В теории в одном грамме ДНК можно записать 200 петабайт данных, но первые накопители будут намного скромнее по ёмкости. Спецслужбы США и Европола накрыли LeakBase — один из крупнейших хакерских форумов в мире с 142 000 участников

06.03.2026 [21:30],

Николай Хижняк

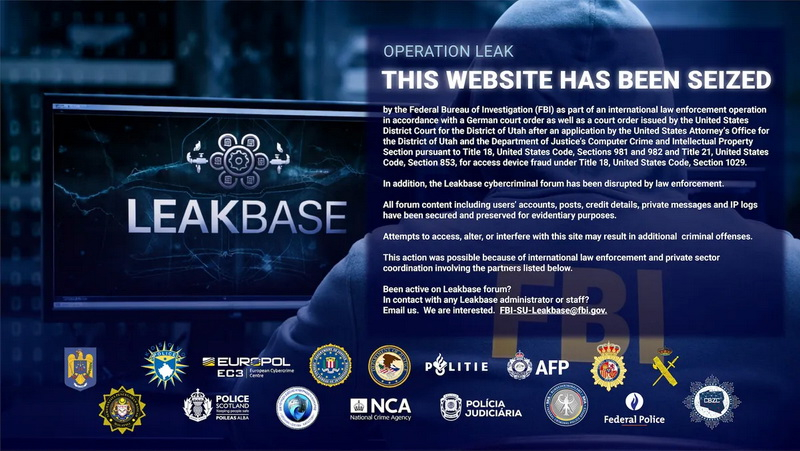

Министерство юстиции США и Европол пресекли деятельность LeakBase — одного из крупнейших хакерских форумов для торговли украденными данными, работавшего в 14 странах.

Источник изображения: US DoJ / Europol Министерство юстиции США сообщило о захвате инфраструктуры LeakBase. Согласно судебным документам, форум насчитывал более 142 тысяч участников, которые оставили свыше 215 тысяч сообщений. LeakBase работал в обычной сети и использовал английский язык, поэтому доступ к площадке оставался открытым для пользователей со всего мира. Сейчас на платформе отображается уведомление, информирующее посетителей об изъятии данных, которое произошло с 3 по 4 марта в ходе скоординированных действий из штаб-квартиры Европола в Гааге. По данным Министерства юстиции, LeakBase содержал данные, полученные в результате многочисленных громких атак, включая «сотни миллионов учётных записей». Изъятые данные также включали «номера кредитных и дебетовых карт, банковскую информацию и данные маршрутизации, конфиденциальную деловую и личную информацию», похищенные у американских компаний и частных лиц. Совместная операция спецслужб проводилась не только в киберпространстве. Обыски, задержания и допросы прошли в США, Австралии, Бельгии, Польше, Португалии, Румынии, Испании и Великобритании. В общей сложности спецслужбы провели около сотни операций по борьбе с киберпреступностью, направленных против 37 наиболее активных пользователей платформы. Федеральное бюро расследований США заявило, что изъяло учётные записи пользователей, публикации, сведения о платежах, личные сообщения и журналы IP-адресов. Эти материалы будут использованы в качестве доказательств по делу. Согласно последним оценкам, киберпреступность в мире в целом растёт. На 2025 год уровень ущерба оценивался в $10,5 трлн, что является ошеломляющей цифрой. Если сравнивать её с ВВП стран, то она уступает лишь ВВП США и Китая. Официальные власти по всему миру усиливают борьбу с киберпреступностью, но эта проблема, вероятно, будет только усложняться с каждым днём на фоне роста автоматизации атак с использованием ИИ, которые становятся всё более привычным явлением. В США представили прообраз «жёсткого диска» на ДНК с упрощёнными процедурами записи и чтения

03.03.2026 [20:21],

Геннадий Детинич

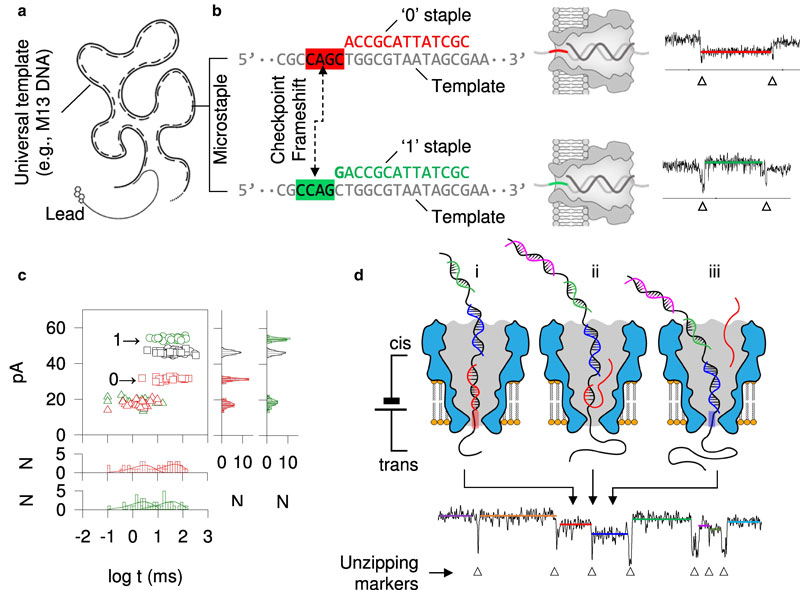

Исследователи из Университета Миссури сообщили о прорыве в области хранения данных на основе ДНК, разработав метод, который позволяет многократно стирать и перезаписывать информацию. Ранее ДНК благодаря её исключительной плотности хранения и долговечности рассматривалась только для однократной записи архивных данных. Новый метод упрощает операции записи и чтения, поскольку не использует в процессе работы с информацией синтез нуклеотидов и ферменты — только одно электричество.

Источник изображения: PNAS 2025 Одновременная реализация чтения, стирания и записи ДНК без сложной химии обещает приблизить практическое применение технологии, которая до этого была сильно ограничена условиями подготовки к записи и к последующему чтению. Теперь учёные фактически превратили ДНК в перезаписываемый «жёсткий диск» молекулярного уровня, обещая новый уровень в индустрии хранения данных. Новый метод основан на сдвиговом кодировании, которое позволяет эффективно записывать, считывать и изменять данные без синтеза ДНК и ферментов. В частности, для чтения применяется датчик с порами нанометрового масштаба: молекула ДНК проходит через нанопору, вызывая характерные электрические сигналы, которые преобразуются в двоичный код (0 и 1). Стирание и перезапись происходят за счёт разрыва водородных связей участков ДНК с двойной спиралью. Эти же участки — переход от одиночной цепочки ДНК к двойной спирали — служат сигналом битового перехода. Запись информации происходит подобным же образом — на подготовленных участках одиночной цепочки ДНК электрически восстанавливаются водородные связи, служащие сцеплением для второй цепочки ДНК. Чередование одиночных цепочек и двойных спиралей кодирует в себе информацию без традиционных для секвенирования ДНК ферментов и синтеза нуклеотидов с последующим присоединением. Такая технология кратно упрощает кодирование и считывание данных, записанных на ДНК. Преимущества технологии огромны: ДНК обеспечивает сверхвысокую плотность хранения и стабильность без энергозатрат на поддержание данных, в отличие от современных SSD и HDD. Исследователи обратили внимание на междисциплинарный характер проведенных работ, которые объединили физику, биологию, информатику и материаловедение. Долгосрочная цель — создать компактное устройство размером с обычную USB-флешку, способное хранить огромные объёмы данных надёжно и энергоэффективно. Кстати, в производстве нанопор также возник прорыв, но это уже другая история. Приложения для Smart TV незаметно выкачивают интернет, чтобы обучать ИИ-модели

01.03.2026 [12:57],

Владимир Фетисов

Компании, которые собирают открытые данные из интернета для обучения ИИ-моделей, всё активнее ищут новые источники трафика. Одна из них — Bright Data, оператор глобальной прокси-сети. Компания выпустила SDK для приложений Smart TV, позволяющий использовать телевизоры пользователей для сбора веб-данных.

Источник изображения: techspot.com Как выяснилось, код Bright Data обнаружили в ряде приложений для смарт-телевизоров. После запросов журналистов разработчики этих программ либо отказались от комментариев, либо удалили интеграцию прокси из своих приложений. Bright Data позиционирует свою платформу как инструмент для превращения веб-сканирования в структурированную систему «доставки данных». На практике это означает, что веб-трафик клиентов компании может маршрутизироваться через домашние интернет-подключения обычных пользователей. В рекламных материалах утверждается, что SDK обеспечивает «100-процентную монетизацию» аудитории при сохранении привычного пользовательского опыта. SDK встраивается в приложения для Smart TV, после чего пользователю предлагается согласиться на участие в прокси-сети. Если согласие получено, соединение может использоваться для передачи стороннего трафика через его домашний интернет-канал. Собранные таким образом данные затем поступают на серверы Bright Data и продаются компаниям, работающим в сфере ИИ. В компании заявляют, что SDK не собирает личные данные напрямую и что участие полностью добровольное — пользователь может отказаться в любой момент. Bright Data продолжает сотрудничать с экосистемами смарт-телевизоров на базе Tizen OS и webOS. По данным источника, функциональность прокси-сбора веб-данных потенциально может присутствовать в сотнях приложений для этих платформ. iPhone и iPad стали первыми потребительскими устройствами, допущенными к секретным данным НАТО

27.02.2026 [00:29],

Николай Хижняк

Компания Apple объявила, что смартфоны iPhone и планшеты iPad стали первыми потребительскими устройствами, одобренными для использования в секретных сетях НАТО. Это означает, что стандартный iPhone под управлением iOS 26 может получить доступ к ограниченным данным НАТО без необходимости использования какого-либо специализированного программного обеспечения безопасности или модификации оборудования.

Источник изображения: MacRumors «Это достижение подтверждает, что Apple изменила традиционный подход к обеспечению безопасности. До iPhone защищённые устройства были доступны только государственным и корпоративным организациям после масштабных инвестиций в специализированные решения по безопасности. Вместо этого Apple создала самые защищённые устройства в мире для всех своих пользователей, и теперь эти же средства защиты уникальным образом сертифицированы в соответствии с требованиями безопасности стран НАТО, в отличие от любых других устройств в отрасли», — прокомментировал в заявлении для 9to5Mac Иван Крстич (Ivan Krstić), вице-президент Apple по проектированию и архитектуре безопасности. Для сертификации подобного уровня недостаточно просто выпустить хорошо защищённую операционную систему — это длительный и непрерывный процесс, отмечает издание. Ранее iPhone и iPad получили разрешение на обработку секретных данных правительства Германии с использованием встроенных механизмов безопасности iOS и iPadOS. Это стало результатом всесторонней оценки, технических исследований и глубокого анализа безопасности, проведённых Федеральным управлением по информационной безопасности Германии (Bundesamt für Sicherheit in der Informationstechnik, BSI). Теперь, опираясь на это одобрение BSI, iPhone и iPad под управлением iOS 26 и iPadOS 26 официально сертифицированы для использования во всех странах НАТО. Устройства под управлением iOS 26 и iPadOS 26 также официально включены в Каталог продуктов обеспечения информационной безопасности НАТО. Сертификацию устройства Apple прошли благодаря критическим функциям безопасности, уже встроенным в каждый современный iPhone и iPad:

«Безопасная цифровая трансформация будет успешной только в том случае, если информационная безопасность учитывается с самого начала разработки мобильных продуктов. После тщательной проверки безопасности платформ и устройств iOS и iPadOS со стороны BSI для использования в секретных информационных средах Германии, мы рады подтвердить соответствие [этих устройств] требованиям стран НАТО по обеспечению безопасности», — заявила Клаудия Платтнер, президент BSI. Anthropic обвалила акции CrowdStrike и Cloudflare, представив ИИ-багхантера Claude Code Security

21.02.2026 [09:52],

Анжелла Марина

Рынок кибербезопасности отреагировал падением акций на новость о выходе инструмента Claude Code Security от компании Anthropic. По сообщению SiliconANGLE, акции CrowdStrike и Cloudflare просели примерно на 8 %, поскольку инвесторы увидели в новинке серьёзного конкурента традиционным средствам защиты.

Источник изображения: Anthropic Главное отличие Claude Code Security от классических инструментов поиска уязвимостей в том, что он не полагается на базы данных с готовыми правилами. Вместо этого нейросеть анализирует логику работы приложения, отслеживает потоки данных и связи между компонентами, имитируя подход специалиста по безопасности. Такой метод позволяет находить проблемы, которые могут быть пропущены при использовании стандартных средств из-за ограничений статических баз. Для начала работы разработчикам необходимо подключить Claude Code Security к репозиторию на платформе GitHub и инициировать сканирование. Система способна определять широкий спектр проблем, включая отсутствие фильтрации пользовательского ввода, что может привести к выполнению несанкционированных SQL-команд. Инструмент также находит более сложные логические ошибки, позволяющие злоумышленникам обходить механизмы аутентификации приложений. Найденные уязвимости автоматически ранжируются по степени значимости. Для каждой проблемы генерируется подробное объяснение на естественном языке, что ускоряет процесс анализа инцидента специалистами. Под описанием ошибки также доступна функция создания патча, которая позволяет профессионалам в области кибербезопасности получить готовый вариант исправления кода от искусственного интеллекта. Стоит отметить, что запуск Claude Code Security состоялся примерно через четыре месяца после того, как OpenAI представила свой автоматизированный инструмент безопасности под названием Aardvark. Он обладает схожими возможностями и, по заявлениям разработчиков, тестирует уязвимости в изолированной программной среде для оценки сложности их эксплуатации хакерами. Эксперты полагают, что в будущем Anthropic и OpenAI могут пойти дальше и интегрировать свои системы в пайплайны разработки (CI/CD), чтобы автоматически блокировать выкатку кода с «дырами» в безопасности для ускорения выпуска продукта. ИИ помог Google заблокировать тысячи разработчиков и удалить миллионы сомнительных приложений в 2025 году

19.02.2026 [23:14],

Николай Хижняк

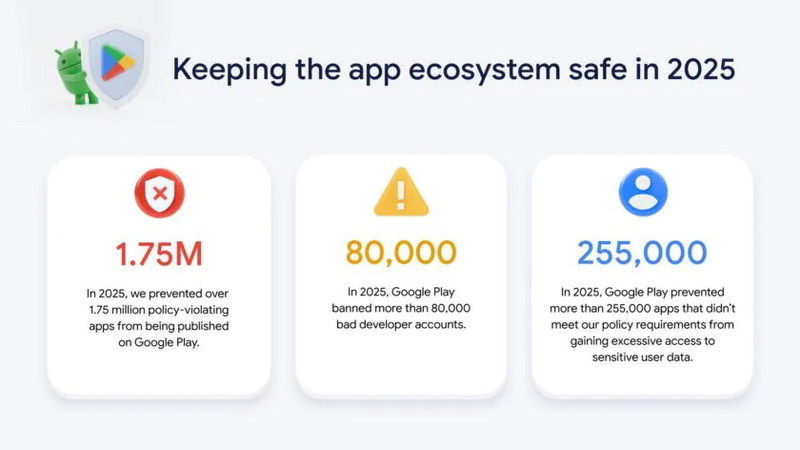

Google заблокировала в прошлом году более 1,75 млн приложений, нарушающих правила, и не допустила их загрузки в свой магазин приложений Play Store. Компания также удалила более 80 тыс. учётных записей разработчиков, пытавшихся опубликовать вредоносные приложения. Свежим отчётом поделился Виджая Каза (Vijaya Kaza), вице-президент Google по вопросам доверия к приложениям и экосистемам.

Источник изображения: Google Для поиска потенциально вредоносных приложений Google активно использует искусственный интеллект. Компания заявляет, что внедрила модели ИИ непосредственно в процесс проверки приложений. Рецензенты-люди по-прежнему участвуют в этом процессе, но ИИ помогает выявлять сложные вредоносные схемы гораздо быстрее, чем человек мог бы вручную проверять код. Компания также усилила меры защиты конфиденциальности. В прошлом году Google заблокировала более 255 тыс. приложений, запрашивающих слишком много конфиденциальных данных. Разработчики также получают помощь от таких инструментов, как Play Policy Insights в Android Studio, которые указывают на возможные проблемы ещё на этапе написания кода. Google также ведёт активную борьбу со спамом. В 2025 году компания заблокировал 160 млн спам-оценок и отзывов, включая фейковые пятизвездочные отзывы и организованные попытки занизить рейтинг приложений. Google заявляет, что предотвратила падение рейтинга в среднем на 0,5 звезды для приложений, ставших мишенью для так называемой «бомбардировки отзывами». Усиление защиты распространяется не только на магазин Play Store. Google Play Protect, встроенный в Android сканер вредоносных программ, теперь проверяет более 350 млрд приложений каждый день. В прошлом году сканирование в режиме реального времени обнаружило 27 млн новых вредоносных приложений, доступных за пределами Google Play. Если вы когда-либо устанавливали приложение с ненадёжного веб-сайта, вы могли видеть предупреждение. Это работа Play Protect. Эффективность этой функции также постоянно совершенствуется. Улучшенная защита от мошенничества теперь блокирует установки из интернет-источников (через браузеры и мессенджеры), которые запрашивают чувствительные разрешения. В 2025 году функция была запущена на 185 рынках, охватывая 2,8 млрд устройств, и предотвратила 266 млн попыток установки рискованных приложений. Google также внесла изменения для борьбы с мошенническими звонками. Если вы разговариваете по телефону, Play Protect теперь не даёт отключить защиту. Это связано с тем, что мошенники часто пытаются убедить людей отключить защиту, чтобы получить доступ к данным на устройстве. Теперь этот метод больше не работает. Microsoft научилась навечно записывать данные в квадратах из посудного стекла — до 1,5 Тбайт в гранёном стакане

19.02.2026 [12:05],

Геннадий Детинич

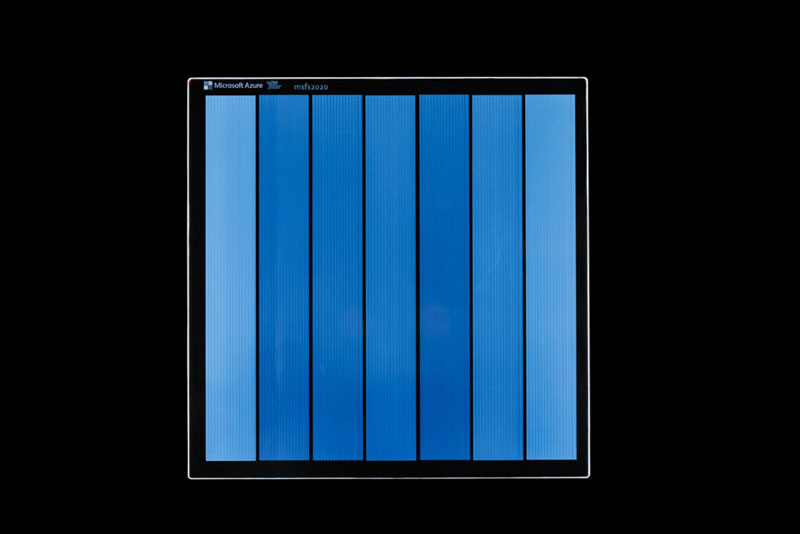

В следующем году исполнится десять лет, как компания Microsoft объявила о разработке технологии Project Silica для записи информации в толще стекла для длительного хранения. Проект предусматривал пассивную и устойчивую к внешней среде систему архивирования информации не менее 10 000 лет. Ранее компания говорила о записи данных на относительно дорогом кварцевом стекле. Но возник прорыв — теперь данные можно записать на термостойком боросиликатном стекле.

Источник изображения: Microsoft Помимо перехода на носители из боросиликатного стекла (такое есть в каждом доме в дверцах духовок и в посуде), исследователи Microsoft Research улучшили технологию Silica ещё по ряду направлений, потенциально делая её дешевле и доступнее. И хотя для записи данных в толще стекла продолжает использоваться очень дорогой фемтосекундный лазер (а как иначе достичь высокого пространственного разрешения?), количество импульсов света для записи каждого вокселя — пространственного «бита» данных — резко сократилось. Так, если раньше для формирования в стекле его изменённой структуры (которая и есть воксель) требовалось четыре или больше импульсов лазера, то теперь их достаточно два и даже один. Если запись ведётся по исходной технологии Silica с целью создать воксель, меняющий поляризацию света, то новая технология предполагает разделение каждого импульса на два, один из которых создаёт в стекле базовые изменения для формирования вокселя, а второй меняет поляризационные свойства другого вокселя, ранее созданного как базовый. Компания называет это псевдо-одиночным импульсом. Другой режим записи просто работает с одним импульсом, каждый из которых создаёт в стекле воксель с фазовым переходом в структуре носителя. Это новый режим записи с фазовым сдвигом. И если раньше запись и декодирование данных опиралось на выявление поляризации в ответных импульсах света, то фазовый сдвиг — это новый метод, декодирующий данные по убеганию или отставанию фазы света при считывании каждого вокселя. Этот метод также упрощает платформу не ухудшая надёжность хранения данных. Что важно для ускорения работы со стеклянными носителями, создан новый метод параллельной записи множества вокселей, даже расположенных рядом, что потребовало разработать технологию оценки температурных характеристик стекла в режиме реального времени. Также компания смогла упростить систему считывания вокселей, уменьшив количество камер с трёх–четырёх до одной. Наконец, были улучшены алгоритмы коррекции ошибок, в чём сильно помогли технологии искусственного интеллекта. На сегодняшний день ёмкость стеклянного носителя размерами 120 × 120 × 2 мм достигает 4,8 Тбайт на кварцевом стекле (плотность 1,59 Гбит/мм3, 301 слой) и около 2 Тбайт на «посудном» стекле (258 слоёв). Нехитрые расчёты показывают, что в обычном гранёном стакане можно записать до 1,5 Тбайт данных. На изображении выше показана пластина с копией Microsoft Flight Simulator. Скорость записи выросла, хотя пока уступает современным накопителям, зато долговечность подтверждена ускоренными тестами старения — данные сохраняются минимум 10 000 лет даже при повышенных температурах. В кварце скорость записи достигает 25,6 Мбит/с, в стекле — 65,9 Мбит/с. Компания продолжит совершенствовать технологию, намереваясь, как минимум, начать с её внедрения для хранения данных в облаках. Технология древних на новых лад: учёные научились записывать 2 Тбайт данных на лист керамики формата A4

18.02.2026 [11:54],

Геннадий Детинич

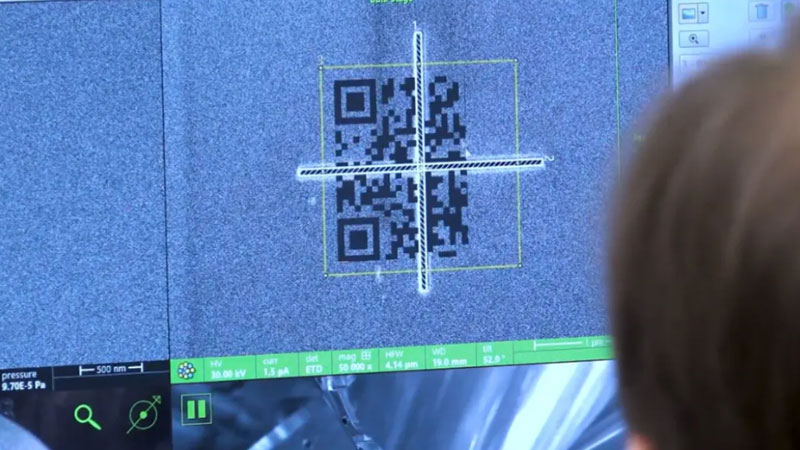

Технология записи данных совершила невероятный виток спирали истории: учёные разработали технологию, позволяющую буквально высечь 2 Тбайт данных на «глиняной табличке» формата A4. Точнее они выгравировали ионным пучком на тонкой керамической плёнке микроскопический QR-код, что стало новым мировым рекордом, попавшим в Книгу рекордов Гиннесса. Если такими кодами заполнить лист А4, то объём информации сравнится с ёмкостью доступного жёсткого диска.

Источник изображения: TU Wien В декабре 2025 года учёные Технического университета Вены (TU Wien) совместно с компанией Cerabyte создали и официально зарегистрировали самый маленький QR-код в мире. Его площадь составляет всего 1,977 мкм², что делает его меньше большинства бактерий и на 37 % меньше предыдущего рекорда (5,38 мкм²). Достижение было подтверждено Книгой рекордов Гиннесса в начале 2026 года после независимой проверки в Университете Вены. Код состоит из матрицы 29×29 модулей, где каждый «пиксель» имеет ширину около 49 нм — это примерно в десять раз меньше длины волны видимого света. Для создания надписи использовалась тонкая плёнка нитрида хрома — керамического материала, который обычно наносят на режущие кромки инструментов для повышения их износостойкости. QR-код буквально вырезали в этой плёнке с помощью сфокусированного ионного пучка. Сделанное изображение невозможно разглядеть в обычный оптический микроскоп: для чтения требуется сканирующий электронный микроскоп. Несмотря на предельно малый размер рисунка, информация с него успешно декодируется, что и было продемонстрировано в присутствии свидетелей и проверено независимыми экспертами. Этот рекорд — не просто достижение в миниатюризации, а важный шаг к созданию сверхнадёжных носителей данных. Керамическая плёнка чрезвычайно стабильна: атомы в ней практически не перемещаются со временем, поэтому информация может сохраняться веками без электричества, охлаждения и защиты от внешних воздействий. Если покрыть такой структурой обычный лист формата A4, его ёмкость превысит 2 терабайта. Это открывает путь к «зелёному» архивному хранению больших объёмов данных с минимальным энергопотреблением и углеродным следом по сравнению с традиционными хранилищами дата-центров. Достижение TU Wien и Cerabyte демонстрирует потенциал керамических носителей для долгосрочного сохранения цифровой информации человечества. В будущем команда планирует ускорить и удешевить процесс гравировки, а также перейти от простых QR-кодов к более сложным структурам хранения. Подобно тому, как древние надписи на камне или глиняных табличках пережили тысячелетия, эта технология может стать способом надёжно сохранить знания и данные на века. Microsoft обвинили в незаконном сборе голосовых данных в Teams в течение пяти лет

17.02.2026 [18:21],

Сергей Сурабекянц

5 февраля 2026 года пять жителей Иллинойса подали коллективный иск против Microsoft в федеральный суд Вашингтона. Истцы утверждают, что Microsoft использовала свою платформу для видеоконференций Teams с целью незаконного сбора голосовых данных пользователей, что является нарушением «Закона о защите биометрической информации» штата Иллинойс (BIPA).

Источник изображения: Microsoft В коллективном иске утверждается, что Microsoft незаконно собирала голосовые данные с помощью функции транскрипции в реальном времени в Teams. Эта функция, развёрнутая в 2021 году, записывает голоса выступающих во время онлайн-встреч, а также оценивает высоту, тон и тембр голоса, чтобы идентифицировать говорящего. По мнению истцов, компания должна была чётко проинформировать пользователей об использовании голосовых данных и продолжительности их хранения, а также получить письменное согласие пользователей. Истцы утверждают, что представляют интересы группы пользователей Microsoft Teams в Иллинойсе, чьи биометрические данные были незаконно собраны с помощью функции транскрипции платформы, начиная с 1 марта 2021 года. «Microsoft никогда не информировала участников собраний Teams о том, что их биометрические данные, такие как голосовые отпечатки, собираются во время собраний Microsoft Teams. Компания также не проинформировала участников собраний Teams о конкретной цели сбора или хранения их биометрических данных и не предоставила участникам собрания график, в котором указывался период времени, в течение которого эти биометрические данные будут собираться, храниться, использоваться и уничтожаться», — говорится в коллективном иске против Microsoft Истцы требуют либо компенсации фактического ущерба, либо выплаты предусмотренной законом суммы в размере $1000 за каждое нарушение, в зависимости от того, какая сумма больше. Если суд установит, что Microsoft умышленно или неосторожно нарушила BIPA, размер компенсации может возрасти до $5000 за каждое установленное нарушение. Microsoft залатала дыру в «Блокноте», через которую можно было запускать в Windows 11 вредоносный код

12.02.2026 [00:35],

Анжелла Марина

В приложении «Блокнот» для Windows 11 обнаружена уязвимость, которая позволяла через обычную ссылку в документе запускать вредоносный код на компьютере пользователя. Microsoft оперативно выпустила обновление в рамках «Вторника обновлений», устраняющее ошибку.

Источник изображения: Antonis Georgiou/Unsplash Как сообщает The Verge, ошибка позволяла злоумышленникам проводить атаку удалённого выполнения произвольного кода, если пользователь открывал специально подготовленный Markdown-файл и переходил по встроенной в него гиперссылке. При нажатии на такую ссылку система автоматически запускала непроверенные сетевые протоколы и загружала исполняемые файлы с удалённого сервера без дополнительного подтверждения со стороны пользователя. Идентификатор уязвимости в общедоступной базе CVE получил номер CVE-2026-20841, а исправление вошло в состав ежемесячного пакета обновлений, опубликованного во вторник 10 февраля. Представители Microsoft уточнили, что на данный момент у них нет доказательств использования этой уязвимости в реальных кибератаках. Напомним, поддержка языка текстовой разметки Markdown появилась в «Блокноте» для Windows 11 в мае прошлого года и сразу спровоцировала критику со стороны пользователей и экспертов. Многие упрекали Microsoft в том, что компания перегружает операционную систему избыточной функциональностью, встраивая дополнительное ПО и инструменты на основе искусственного интеллекта в такие традиционно простые приложения, как Notepad и Paint. Google упростила удаление персональных данных и интимных фото из поиска

10.02.2026 [19:10],

Сергей Сурабекянц

Google предоставила пользователям больше контроля над результатами поиска. В дополнение к электронной почте и номеру телефона, теперь появилась возможность найти и удалить из поисковой выдачи информацию об удостоверении личности, водительских правах и номере социального страхования. Сделать это можно прямо из раздела «О Вас» в результатах поиска. Google также упростила удаление фотографий пользователя откровенного характера из результатов поиска изображений.

Источник изображений: Android Authority Удалить персональную информацию из результатов поиска возможно только после заполнения соответствующих полей в разделе «О Вас», иначе поисковая система не сможет убедиться, что пользователь желает удалить именно свою личную информацию, а не данные другого человека. Google заверила, что использует передовые протоколы безопасности и шифрование для защиты предоставленной информации от неправомерного использования. После ввода информации Google просканирует результаты поиска и уведомит по электронной почте или через приложение Google (в зависимости от настроек) о том, где можно найти эту информацию. Затем пользователь сможет удалить её непосредственно из результатов поиска. Следует отметить, что удаление информации из результатов поиска Google не означает её удаление из интернета. Эта информация сохранится на всех ресурсах, где она была размешена и может быть найдена при помощи локального поиска на сайтах, через другую поисковую систему или при помощи бота. Google также упростила удаление изображений откровенного характера, полученных без согласия пользователя. Пользователю нужно открыть меню рядом с изображением в результатах поиска Google и выбрать «удалить результат» —> «На изображении показано моё сексуальное фото». Можно сформировать запрос на удаление сразу нескольких изображений. Пользователь может отслеживать статус всех своих запросов в разделе «О Вас». Дополнительно можно включить защиту, которая будет заблаговременно отфильтровывать любые дополнительные результаты сексуального характера, которые могут появиться в похожих поисковых запросах. После отправки запроса на удаление Google покажет ссылки на экспертные организации, оказывающие эмоциональную и юридическую поддержку. В ближайшие дни Google пообещала начать развёртывание этих новых инструментов в США, а затем они станут доступны и в других регионах. Google скоро научит Android-смартфоны отправлять файлы прямо на iPhone через AirDrop

05.02.2026 [23:53],

Андрей Созинов

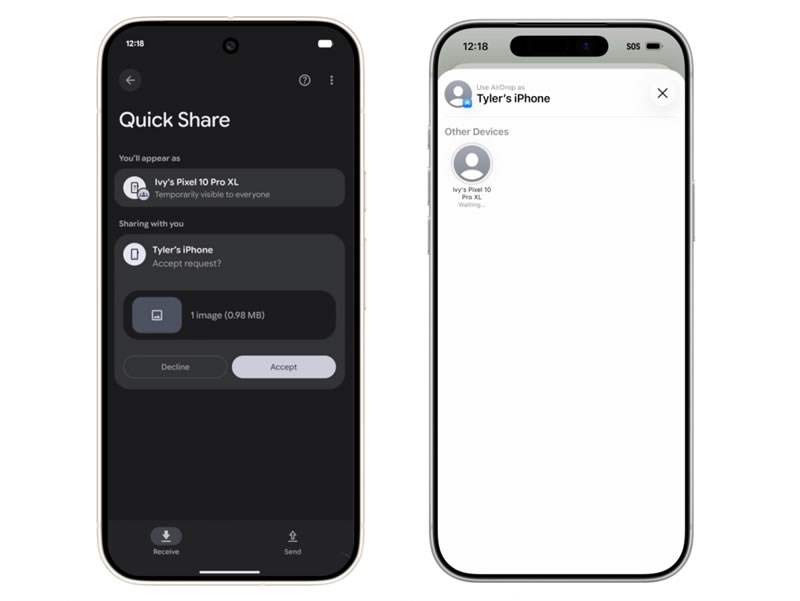

Компания Google вскоре существенно расширит поддержку обмена файлами между Android-устройствами и техникой Apple. Как стало известно, функция совместимости Quick Share с AirDrop, которая пока что доступна только на смартфонах серии Pixel 10, в 2026 году появится на значительно большем числе Android-смартфонов.

Источник изображения: Google Об этом рассказал Эрик Кей (Eric Kay), вице-президент по инженерным разработкам платформы Android, во время пресс-брифинга в тайбэйском офисе Google. По его словам, после успешного тестирования технологии на Pixel компания приступила к работе с партнёрами, чтобы распространить её на всю экосистему Android. «В прошлом году мы запустили совместимость с AirDrop. В 2026 году мы расширим её на гораздо большее число устройств», — отметил Кей. Он также подчеркнул, что Google изначально закладывала совместимость не только с iPhone, но также с iPad и MacBook, а теперь, убедившись в работоспособности решения, готова масштабировать его дальше. Анонсы, по словам топ-менеджера, не заставят себя долго ждать. Косвенные признаки скорого расширения поддержки AirDrop на Android появились ещё раньше: Google превратила компонент Quick Share из системной функции в полноценное приложение с отдельной страницей в Google Play. Это ясно дало понять, что функция перестаёт быть эксклюзивом Pixel и сможет работать на других устройствах. Пока единственной компанией, официально подтвердившей работу над поддержкой Quick Share с AirDrop, остаётся Nothing. Кроме того, Qualcomm недавно намекнула на планы внедрить аналогичную функциональность на смартфонах с чипами Snapdragon. Помимо обмена файлами, Google намерена упростить сам процесс перехода с iPhone на Android. Компания работает над новыми инструментами миграции данных, которые позволят переносить больше типов информации. Ранее Google и Apple уже подтвердили совместную работу над более удобным механизмом смены платформы — ещё одним шагом к снижению «эффекта замыкания» экосистем iOS и Android. Осенью в Substack произошла утечка данных пользователей — обнаружили её только в феврале

05.02.2026 [17:17],

Владимир Мироненко

В популярном сервисе Substack, позволяющем блогерам и журналистам создавать контент и отправлять его напрямую подписчикам по электронной почте, прошлой осенью произошла утечка данных, которую удалось обнаружить лишь 3 февраля. Глава Substack Крис Бест (Chris Best) заверил пользователей, что их конфиденциальная информация не пострадала.

Источник изображения: Kevin Horvat/unsplash.com «3 февраля мы обнаружили признаки проблемы в наших системах, которая позволила неавторизованной третьей стороне получить доступ к ограниченным данным пользователей без разрешения, включая адреса электронной почты, номера телефонов и другие внутренние метаданные», — сообщил в электронном письме Бест, отметив, что «нет доказательств того, что эта информация используется не по назначению», и призвав пользователей «проявлять особую осторожность с любыми подозрительными электронными письмами или текстовыми сообщениями», которые те получают. Бест выразил сожаление по поводу происшедшего. «Мы серьезно относимся к своей ответственности за защиту ваших данных и вашей конфиденциальности, и в данном случае мы не справились с этой задачей», — отметил он в электронном письме. Вместе с тем Substack утверждает, что проблема безопасности устранена. По словам компании, в настоящее время проводится полное расследование случившегося, а также укрепляются системы, чтобы предотвратить подобные инциденты в дальнейшем. Нашумевшая соцсеть для ИИ-агентов Moltbook оказалась напрочь дырявой

04.02.2026 [06:06],

Анжелла Марина

Исследователи из компании Wiz обнаружили серьёзные проблемы безопасности в социальной сети для ИИ-агентов Moltbook, громкая премьера которой прошла совсем недавно. Платформа, которая была представлена как экосистема из 1,5 миллиона автономных агентов, на самом деле в значительной степени контролируется людьми.

Источник изображения: Grok Как стало известно изданию Fortune, примерно 17 тысяч пользователей управляют всеми этими агентами, в среднем по 88 ботов на человека, причём платформа не имеет механизмов для проверки их автономности. Техническая реализация проекта содержит критические ошибки архитектуры, а база данных настроена таким образом, что любой пользователь интернета имел возможность читать и записывать информацию в ключевые системы без авторизации. Это привело к утечке конфиденциальной информации, включая API-ключи для всех 1,5 миллиона агентов, более 35 тысяч адресов электронной почты и тысячи приватных сообщений. Некоторые из этих сообщений содержали полные учётные данные для сторонних сервисов, таких как ключи API от OpenAI. Исследователи Wiz подтвердили возможность редактирования живых постов на сайте и возможность внедрять вредоносный контент от лица системы напрямую в ленту. Особую тревогу у специалистов вызывает то, что агенты Moltbook работают на фреймворке OpenClaw, который имеет доступ к файлам, паролям и онлайн-аккаунтам пользователей. Скрытые вредоносные команды в постах могут автоматически исполняться миллионами ИИ-агентов в виде инъекции обычных текстовых промптов. Известный критик искусственного интеллекта Гэри Маркус (Gary Marcus) поспешил поднять тревогу ещё до публикации исследования Wix, назвав OpenClaw «аэрозолем, превращённым в оружие». Один из основателей OpenAI Андрей Карпатый (Andrej Karpathy), который изначально восхищался Moltbook, после собственных экспериментов с агентскими системами резко изменил свою позицию. Он заявил, что эта среда представляет собой хаос, и не рекомендует пользователям запускать подобное программное обеспечение на своих компьютерах. Карпатый подчеркнул, что даже тестирование ИИ-агентов в изолированной среде вызывало у него опасения, и предупредил, что использование таких систем подвергает компьютер и личные данные пользователей высокому риску. «Это слишком похоже на Дикий Запад», — сказал он. |