|

Опрос

|

реклама

Быстрый переход

Китайские инженеры создали лучшую постквантовую защиту для блокчейна

03.07.2025 [15:41],

Геннадий Детинич

На днях в китайском журнале Journal of Software вышла статья с рассказом о новом методе защиты блокчейна от взлома квантовыми компьютерами. Настанет время, и традиционные методы шифрования на основе классической математики окажутся уязвимы к атакам со стороны квантовых систем. «Сани» для путешествия по новому постквантовому миру обмена данными нужно готовить заранее, в частности, разрабатывая новые устойчивые методы шифрования.

Источник изображения: ИИ-генерация Grok 3 Сегодня блокчейн — это не только и не столько криптовалюта, а распределённые высокозащищённые базы данных. В этом качестве технология блокчейна продолжит развиваться дальше. Проблема в том, что современные технологии защиты блокчейна опираются на обычную математику, включающую, например, факторизацию больших чисел. Современные суперкомпьютеры за разумное время не смогут её взломать, но квантовые системы, когда они появятся через десять или больше лет — обещают с лёгкостью одолеть подобное шифрование. «В частности, существующая защита на основе цифровой подписи становится уязвимой при квантовых атаках, — предупреждают разработчики. — Злоумышленники могут незаметно подделывать данные или вставлять вредоносные записи, ставя под угрозу целостность и согласованность блокчейна». Чтобы в будущем не возникло проблем с подделкой записей в распределённых базах, китайские учёные предложили защитить блокчейн технологией EQAS на базе постквантового алгоритма шифрования SPHINCS, впервые представленного в 2015 году. Вместо сложной математики в основе шифрования SPHINCS используются квантово-устойчивые хэш–функции или более простые математические проверки, что, в частности, ускоряет работу с блокчейном как на стороне пользователя, так и на стороне сервера, а это тоже дорогого стоит. В системе EQAS хранение данных также отделено от верификации. Система EQAS генерирует доказательства с использованием структуры «динамического дерева», а затем проверяет их с помощью эффективной структуры «супердерева». Предложенное решение за счёт своей древовидной архитектуры повышает и масштабируемость, и производительность, одновременно снижая нагрузку на серверы. В ходе исследования команда также проверила безопасность и эффективность EQAS. Оптимизировав параметры, удалось получить цифровые подписи меньшего размера и ускорить проверку без ущерба для безопасности. Так, в ходе моделирования EQAS потребовалось около 40 секунд для выполнения задач аутентификации и хранения – намного быстрее, чем текущее время подтверждения в блокчейне Ethereum, составляющее около 180 секунд (по 15 секунд на каждый из 12 блоков — принятый в Ethereum стандарт подтверждения). Google оштрафовали на $314 млн за тайный сбор данных с неиспользуемых Android-смартфонов

02.07.2025 [11:32],

Сергей Сурабекянц

Американский суд обязал Google выплатить $314,6 млн владельцам смартфонов под управлением Android. Согласно иску, компания, не получив разрешения пользователей, собирала данные с мобильных устройств во время их бездействия. IT-гигант заявил, что подаст апелляцию. Решение суда пока затронуло лишь жителей Калифорнии, но в следующем году начнётся аналогичный судебный процесс, который охватит 49 других штатов.

Источник изображения: unsplash.com Присяжные суда Калифорнии постановили, что Google обязана выплатить упомянутую сумму за неправомерное использование пользовательских данных. Коллективный иск был подан ещё в 2019 году от лица примерно 14 миллионов калифорнийцев. В иске утверждалось, что Google собирала информацию, по-видимому, для таргетирования рекламы, используя при этом мобильное соединение для передачи данных. Google заявила суду, что пользователи согласились на передачу данных в рамках условий и политик конфиденциальности компании. По словам компании, ни один владелец смартфона не пострадал от её действий. Google считает, что вердикт суда «неправильно понимает сервисы, которые имеют решающее значение для безопасности, производительности и надёжности устройств Android». Адвокат истцов Глен Саммерс (Glen Summers) считает, что постановление суда «решительно подтверждает суть дела и отражает серьёзность неправомерного поведения Google». Данный иск жителей Калифорнии стал лишь «первой ласточкой». В апреле 2026 года в суд будет передан аналогичный иск от имени жителей других штатов, содержащий те же самые претензии. В Android 16 появится детектор поддельных вышек сотовой связи

27.06.2025 [18:43],

Сергей Сурабекянц

Google добавит в Android 16 функцию «сетевого уведомления», которая предупредит владельца, если его смартфон подключается к поддельной или небезопасной мобильной сети. Пользователь также получит сообщение, если соединение не зашифровано или сеть запрашивает идентификаторы телефона — это поможет защититься от слежки. Из-за требований к оборудованию функция, скорее всего, будет доступна только на новых устройствах, таких как предстоящий Pixel 10.

Источник изображения: unsplash.com Существует несколько простых правил, которые помогают сохранить персональные данные в безопасности: использование надёжных паролей, проверка разрешений приложений и установка их только из надёжных источников. Однако от некоторых видов атак защититься гораздо сложнее. Одна из таких атак заключается в том, что злоумышленники обманом подключают смартфон жертвы к поддельной мобильной сети. Подобную атаку крайне трудно обнаружить даже специалисту, не говоря уже об обычном пользователе. Устройство, используемое в таких атаках, известно под названием Stingray («скат»). Злоумышленник устанавливает его поблизости от потенциальной жертвы, после чего Stingray начинает имитировать реальную вышку сотовой связи. Если находящиеся рядом мобильные устройства подключаются к имитатору, злоумышленник получает уникальные идентификаторы смартфона (например, IMEI), а также детальную информацию о нём. Кроме того, Stingray может инициировать использование незашифрованного протокола связи, что позволяет перехватывать текстовые сообщения и телефонные звонки. Подобные устройства печально известны тем, что используются правоохранительными органами, однако их технология с лёгкостью копируется злоумышленниками. Хотя в ряде случаев применение Stingray оправдано необходимостью отслеживания преступников, потенциал для злоупотреблений значителен — такие устройства могут использоваться для скрытого сбора данных об обычных людях. Google последовательно работает над способами предупреждения пользователей или предотвращения отправки ими данных через небезопасные сотовые сети. В Android 12 компания добавила возможность отключения устаревшего протокола связи 2G на уровне модема. В Android 14 появилась поддержка отключения соединений, использующих нулевое шифрование. Android 15 добавил уведомления о запросе сетью уникальных идентификаторов устройства или попытке принудительно изменить алгоритм шифрования. К сожалению, из этих трёх функций сегодня реально доступна лишь возможность отключения 2G. Реализация остальных мер требует внесения изменений в драйвер модема смартфона. Например, для уведомления о запросе идентификаторов устройство должно поддерживать версию 3.0 уровня абстракции оборудования Android IRadio (HAL). Именно эти аппаратные требования являются причиной отсутствия большинства перечисленных функций на текущих моделях Pixel и других устройствах под управлением Android. Вероятно, по этой же причине Google отложила запуск отдельной страницы настроек «безопасности мобильной сети», которую она планировала для Android 15. Сотни торговцев персональными данными уличили в нарушении законов США

26.06.2025 [11:11],

Владимир Мироненко

Electronic Frontier Foundation (EFF) и некоммерческая группа по защите прав на конфиденциальность Privacy Rights Clearinghouse (PRC) обратились в правоохранительные органы ряда штатов США с требованием провести расследование, почему «сотни» брокеров данных не зарегистрировались в государственных агентствах по защите прав потребителей, что является нарушением местного законодательства, пишет The Verge.

Источник изображения: Steve Johnson / unsplash.com Брокеры данных — это компании, которые торгуют личной информацией пользователей, включая их имена, адреса, номера телефонов, финансовые сведения и многое другое. Потребители не контролируют их деятельность, которая может быть сопряжена с нарушением конфиденциальности данных. В прошлом месяце компания LexisNexis Risk Solutions сообщила о утечке данных, касающихся более 364 тыс. человек. В штатах Калифорния, Техас, Орегон и Вермонт приняли законы, которые требуют от брокеров регистрироваться в регулирующих органах и агентствах по защите прав потребителей, а также предоставлять сведения о том, какие данные они собирают. В письмах EFF и PRC, направленных генеральным прокурорам штатов, сообщается, что многие брокеры данных не зарегистрировали свой бизнес во всех четырёх штатах. Количество брокеров данных, которые указаны в одном реестре, но их нет в другом, включает 524 в Техасе, 475 в Орегоне, 309 в Вермонте и 291 в Калифорнии. В EFF отметили, что некоторые из этих несоответствий можно объяснить различием в определении каждым штатом статуса брокера данных. Также брокеры могут работать не во всех штатах, хотя, как правило, они собирают данные по всей стране. Вместе с тем следует учитывать и то, что некоторые компании игнорируют законы штата, не регистрируясь ни в одном штате. EFF и PRC предлагают правоохранительным органам провести расследование случаев отсутствия регистрации, которые «могут указывать на систематическое несоблюдение» законодательства в каждом штате. В настоящее время брокеры могут продавать персональные данные пользователей, взятые из приложений и других веб-сервисов, без их ведома. В прошлом году Бюро по защите прав потребителей в сфере финансов (CFPB) США намеревалось ввести запрет на продажу брокерами номера социального страхования, но в министерстве финансов отказались от этих планов. Австралийцы создали магнитную молекулу для жёстких дисков будущего — маленьких и сверхёмких

26.06.2025 [10:27],

Геннадий Детинич

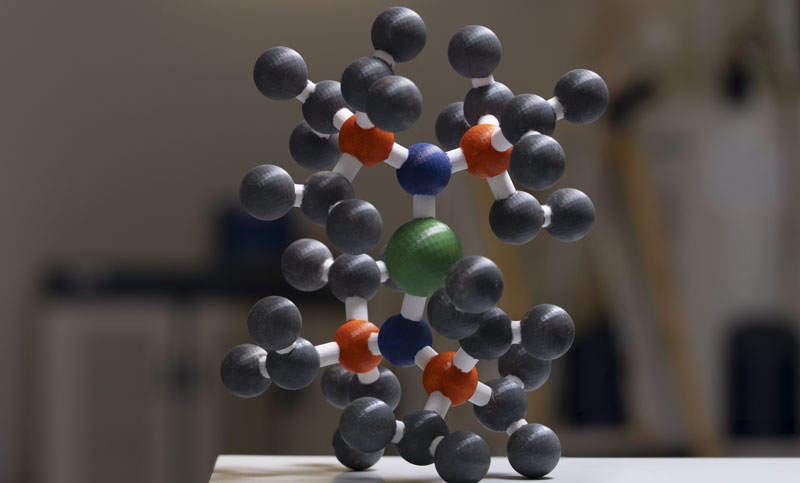

По мере развития технологий записи цифровых данных проблема хранения архивов ничуть не теряет своей актуальности. Напротив, новые технологии генерации контента опережают темпы расширения хранилищ. Говоря словами Алисы из знаменитого произведения Кэрролла: «Нужно бежать со всех ног, чтобы просто оставаться на месте». Учёные из Австралии обещают «не оставаться на месте» в системах магнитной записи, а сделать рывок, представив миру магнит из одной молекулы.

Источник изображения: Jamie Kidston/ANU Разработкой магнита из одной молекулы занялся коллектив из Австралийского национального университета (ANU) в сотрудничестве с Университетом Манчестера. Также были привлечены вычислительные ресурсы Центра суперкомпьютеров Pawsey в Западной Австралии. Отчёт о работе опубликован в последнем номере журнала Nature. Сегодня магнитная запись осуществляется с вовлечением огромного массива атомов на дисках, которые организуются в домены. Соседние домены негативно влияют друг на друга, и это тоже мешает повышать плотность записи на магнитных дисках. Домен размером с одну молекулу стал бы выходом, который привёл бы к высокоплотной записи данных, и работы в этом направлении идут. Но пока все предложенные материалы демонстрируют стабильность сверхмалых магнитных доменов только при очень низкой температуре — около 80 К (-193 ℃). Учёные из Австралии шагнули в более тёплую область рабочих температур, открыв магнитную молекулу, стабильную при температуре 100 К (-173 ℃). «Новый одномолекулярный магнит, разработанный исследовательской группой, может сохранять своё магнитное состояние при температуре до 100 Кельвинов, что составляет около минус 173 градусов по Цельсию, или такой же холодной, как лунный вечер», — сказал соавтор исследования профессор Николас Чилтон (Nicholas Chilton) из ANU. Очевидно, что в домашних условиях непросто поддерживать температуру -173 ℃. Однако для центров обработки и хранения данных это вообще не проблема. Таких температур легко добиться с использованием такого недорогого хладагента, как жидкий азот. Слоган «Храните данные в морозилке» может стать насущной реальностью. Сама по себе молекула-магнит представляет давно известное соединение редкоземельного элемента диспрозия с двумя атомами азота. В обычных условиях все три атома расположены зигзагом, но благодаря добавке алкена они выстроились почти в идеальную прямую, что придало молекуле магнитные свойства. Учёные теоретически обосновали структуру магнитной молекулы и вычислили её свойства, для чего был использован суперкомпьютер и квантовая механика. Уравнения квантовой механики дают результат, совпадающий с показаниями эксперимента до 12 знаков после запятой. Поэтому расчётам можно верить. Сделанное открытие позволит оттолкнуться от него и найти молекулы с ещё более сильными магнитными характеристиками, или поддерживающими их при более высокой температуре. «Эта новая молекула может привести к появлению новых технологий, которые позволят хранить около трёх терабайт данных на квадратный сантиметр. Это эквивалентно примерно 40 000 CD-копий альбома "Тёмная сторона Луны", помещенных на жёсткий диск размером с почтовую марку, или примерно полумиллиону видеороликов TikTok», — резюмируют исследователи. Суд обязал OpenAI хранить даже удалённые чаты, но пользователи считают это тотальной слежкой

24.06.2025 [06:50],

Анжелла Марина

После того, как суд обязал OpenAI сохранять все чаты пользователей ChatGPT, включая удалённые и анонимные, несколько пользователей в США попытались оспорить это решение в судебном порядке, ссылаясь на нарушение приватности. Но суд отклонил жалобу, в которой утверждалось, что судебный запрет на удаление переписки создаёт угрозу массовой слежки за миллионами людей.

Источник изображения: AI Как сообщает издание Ars Technica, решение о бессрочном хранении чатов было вынесено Окружным судом Соединённых Штатов Южного округа Нью-Йорка в рамках иска о нарушении авторских прав, поданного медиакомпаниями, включая издание The New York Times. OpenAI обязали сохранять все данные на случай, если они понадобятся как доказательство в текущем деле. Однако пользователь Эйдан Хант (Aidan Hunt) подал протест, заявив, что чаты могут содержать личную и коммерческую тайну. Хант утверждал, что компания OpenAI ранее обещала не хранить удалённые чаты и не предупредила об изменениях. «Клиентам не объяснили, что их данные останутся бессрочно в системе, что нарушает право на приватность и четвёртую поправку Конституции США», — сказал он. Хант в своём ходатайстве предлагал исключить из хранения на серверах OpenAI анонимные чаты, медицинские вопросы, обсуждение финансов и права. Судья Она Ван (Ona Wang) отклонила его протест, посчитав вопрос приватности второстепенным в деле об авторском праве. Также была подана жалоба от лица консалтинговой компании Spark Innovations, в которой указывалось на недопустимость хранения чатов, содержащих коммерческую тайну и обсуждение рабочих процессов. Одновременно Коринн Макшерри (Corynne McSherry), юрист из Фонда электронных рубежей (EFF) по защите цифровых прав, поддержала опасения: «Этот прецедент угрожает приватности всех клиентов OpenAI. ИИ-чаты становятся новым инструментом корпоративной слежки, особенно если люди не контролируют свои данные [после их удаления]». Но пользователи задаются вопросом, насколько активно OpenAI будет отстаивать их интересы, так как есть опасения, что компания может пожертвовать защитой личных данных ради экономии средств или репутационных выгод. Представители OpenAI пока не ответили на запрос Ars Technica, но ранее заявляли, что намерены оспаривать судебное решение. Правозащитники, в свою очередь, призывают все ИИ-компании не только обеспечивать реальное удаление данных из чатов, но и своевременно информировать пользователей о требованиях со стороны судебных инстанций. «Если компании ещё этого не делают, им стоит начать публиковать регулярные отчёты о таких запросах», — добавила юрист Макшерри. Конгресс США запретил сотрудникам пользоваться высокорискованным WhatsApp

23.06.2025 [23:26],

Анжелла Марина

Палата представителей США запретила своим сотрудникам использовать мессенджер WhatsApp на служебных устройствах. Решение было принято после оценки рисков безопасности, проведённой специалистами по кибербезопасности, которые сочли приложение потенциальной угрозой.

Источник изображения: Jainam Sheth / Unsplash Как стало известно порталу The Verge, главный административный офицер Палаты представителей (CAO) сообщил, что служба кибербезопасности сочла WhatsApp высокорискованным из-за недостаточной прозрачности в защите пользовательских данных, отсутствия шифрования хранимой информации и возможных уязвимостей, которые могут быть использованы злоумышленниками. Согласно отчёту, всем сотрудникам Конгресса запрещено скачивать и использовать любые версии WhatsApp (мобильные и десктопные) на устройствах, принадлежащих государственным структурам. В случае обнаружения установленного приложения сотрудники будут уведомлены и обязаны удалить его. Те, кто уже используют WhatsApp на рабочих устройствах, получат соответствующее напоминание от технической службы.

Источник изображения: Grant Davies / Unsplash Представитель Meta✴✴ Энди Стоун (Andy Stone) раскритиковал это решение в своём посте в социальной сети X. Он отметил, что компания категорически не согласна с оценкой мессенджера со стороны CAO, подчеркнув, что все сообщения в WhatsApp по умолчанию защищены сквозным шифрованием, которое делает невозможным их прочтение кем-либо, включая саму Meta✴✴. По его словам, уровень безопасности WhatsApp выше, чем у большинства приложений, разрешённых к использованию администрацией Конгресса. Вместе с запретом на WhatsApp сотрудникам предложили перейти на другие приложения для обмена сообщениями, среди которых — Microsoft Teams, Signal, iMessage, FaceTime и сервис Wickr, принадлежащий Amazon. При этом официальный ответ от офиса CAO на запрос издания The Verge пока не поступил. Также отмечается, что WhatsApp — не единственный мессенджер, ограниченный к использованию в Палате представителей США. Ранее там был запрещён TikTok на государственных устройствах и введены ограничения на использование бесплатной версии искусственного интеллекта ChatGPT. Как избежать оборотных штрафов по 152-ФЗ и не сломать маркетинг: объясняют эксперты рынка, регуляторы и юристы

23.06.2025 [10:00],

Сергей Карасёв

30 июня в 12:00 компания Sendsay проведёт бесплатный вебинар с участием регулятора, профильного юриста и эксперта по работе с персональными данными. Мероприятие ответит на самый острый вопрос бизнеса: как избежать оборотных штрафов по 152-ФЗ и не сломать маркетинг. Модератор мероприятия — руководитель отдела телекоммуникаций лидирующего федерального СМИ. С 30 мая 2025 года в России вступили в силу самые масштабные изменения в законе о персональных данных (152-ФЗ). Теперь любые компании, ИП и даже физлица, обрабатывающие персональные данные, обязаны уведомить Роскомнадзор и пересмотреть внутренние процессы работы с ПД — обновить документы, формы, проверить маркетинговые активности. За нарушения предусмотрены оборотные штрафы, а реальные проверки и наказания начнутся с 30 июня. При этом большинство представителей бизнеса не до конца понимают, что именно изменилось и как теперь работать с клиентскими базами без риска. Поэтому Sendsay, как сооснователь Ассоциации компаний по защите и хранению персональных данных, собрала свою экспертизу и пригласила на неформальный диалог основного регулятора этого закона — Роскомнадзор, а также профильного юриста по 152-ФЗ, чтобы доступным языком ответить представителям бизнеса, как действовать в новых условиях. Тема вебинара: «Как избежать оборотных штрафов по 152-ФЗ и не сломать маркетинг: объясняют эксперты рынка, регуляторы и юристы». Эксперты обсудят:

Спикеры:

Модератор:

Вебинар пройдёт онлайн, 30 июня 2025 года в 12:00. У всех зарегистрировавшихся участников будет возможность задать свои вопросы. Ссылку на трансляцию пришлём на почту после регистрации на сайте вебинара: https://webinar.sendsay.ru/ Запись вебинара будет доступна всем зарегистрировавшимся. Если у вас остались вопросы, можете их задать по почте pr@sendsay.ru или телефону +79299872044 (Елена Петрякова, PR-директор CDP Sendsay) Генеральный партнер мероприятия: РАЭК XDC разработала дисплей со скоростью 1 млн кадров в секунду — он предназначен не для людей

22.06.2025 [11:08],

Владимир Фетисов

Компания X Display Company (XDC) представила усовершенствованный высокоскоростной дисплей, способный отображать до 1 млн кадров в секунду. Хоть вендор и упоминает в описании устройства кадровую частоту (FPS), этот дисплей не предназначен для игр, как и для людей в целом. В сочетании с высокоскоростной камерой такой экран будет представлять собой систему маломощной связи между машинами с высокой пропускной способность на невероятно высоких скоростях.

Источник изображения: John Adams / Unsplash Основой такой системы является сверхбыстрый дисплей microLED, выступающий в роли передатчика, а также камера с высокой кадровой частотой, которая действует как приёмник. Дисплей использует тысячи излучателей, работающих на разных длинах волн, и выдаёт структурированные световые сигналы со скоростью до миллиона кадров в секунду. Каждый кадр содержит фрагмент информации, закодированный в цифровом формате. Обращённая к экрану камера фиксирует кадры и декодирует передаваемые данные, обеспечивая связь между передатчиком и приёмником в режиме реального времени без использования проводного соединения. В XDC считают, что дальнейшее развитие технологии позволит увеличить пропускную способность до 1 Тбит/с. Это значение превышает возможности самых быстрых существующих сетевых интерфейсов, но всё ещё ниже, чем у нового стандарта 1600G (1,6 Тбит/с). По данным XDC, система может динамически адаптироваться к потребностям в пропускной способности и обеспечивает в 2-3 раза лучшую энергоэффективность, чем оптические приёмопередатчики стандарта 800G. Это особенно полезно для центров обработки данных, где использование энергии для создания сетей и охлаждения составляют значительную часть эксплуатационных расходов. Остаётся неясным, сколько энергии требуется для кодирования и декодирования данных, передаваемых таким образом. Также важно, что технология XDC не требует использования оптоволоконных или медных кабелей, что может сделать обслуживание таких систем более гибким и простым. Однако повсеместный переход от оптоволокна и меди к передачи данных через воздух или вакуум может потребовать серьёзной модернизации серверов и самих ЦОД, что для отрасли станет непростой задачей. «Возможности динамической передачи данных по воздуху на мегагерцовых скоростях открывает перспективные возможности для облачной инфраструктуры. Мы с гордостью представляем самые быстрые в мире дисплеи и оптические линии связи на их основе, позволяющие передавать огромные объёмы данных по воздуху, а не через громоздкие оптоволоконные кабели. Заглядывая в будущее, можно сказать, что благодаря постоянным инновациям скорость передачи данных в терабит в секунду и выше становится доступной, что способствует масштабируемой, модульной и энергоэффективной оптической связи и открывает путь для таких передовых направлений, как оптические вычисления», — считает Никхил Джейн (Nikhil Jain), директор по оптоэлектронике и стратегическому партнёрству в XDC. На бумаге технология XDC действительно выглядит многообещающе. Однако на данный момент трудно сказать, найдёт ли она применение за пределами узкоспециализированных направлений и будет ли задействована в реальных центрах обработки данных. WhatsApp не сможет запустить рекламу в Евросоюзе до следующего года

20.06.2025 [12:23],

Алексей Разин

Недавно стало известно о намерениях компании Meta✴✴, владеющей мессенджером WhatsApp, внедрить рекламу на отдельных вкладках IM-клиента с целью монетизации сервиса, а также ввести подписку для ряда клиентов. Европейским регуляторам в Ирландии было сообщено, что данные изменения не коснутся региональной политики WhatsApp до следующего года.

Источник изображения: Unsplash, Grant Davies Об этом сообщили западные СМИ со ссылкой на заявления руководства ирландской Комиссии по защите данных (DPC), которая отвечает за соблюдение региональных норм в данной сфере на территории Евросоюза. Все дальнейшие нюансы реализации новой политики WhatsApp в юрисдикции этого геополитического блока будут обсуждаться с представителями компании в ходе последующих встреч, как отмечается в заявлении регулятора. Нововведения, предлагаемые WhatsApp, на территории Евросоюза в текущем году реализованы не будут, поскольку потребуют согласования с региональными чиновниками различных уровней. Пока, по их словам, рано говорить что-либо конкретное относительно рекламной бизнес-модели, предложенной WhatsApp. При этом представители WhatsApp признали, что планируемые изменения, связанные с внедрением рекламы и подписки, являются частью глобальной политики компании, и будут внедряться поэтапно по всему миру. История просмотров может быть использована Meta✴✴ для таргетированной рекламы только в том случае, если пользователь WhatsApp, Instagram✴✴ и Facebook✴✴ добровольно свяжет свои учётные записи во всех трёх приложениях. Остановить внедрение ИИ-функций в своих социальных сетях Meta✴✴ на территории Евросоюза также была вынуждена после вмешательства местных регуляторов, которые выразили озабоченность недостаточной защищённостью персональных данных пользователей. Крупнейшая утечка паролей в истории: скомпрометированы 16 млрд аккаунтов Apple, Google, Facebook✴ и других

19.06.2025 [17:19],

Владимир Фетисов

На этой неделе исследователи обнаружили, вероятно, крупнейшую утечку данных пользователей за всю историю. По данным источника, проблема затрагивает примерно 16 млрд учётных записей пользователей сервисов Apple, Facebook✴✴, Google и других компаний.

Источник изображения: FlyD / Unsplash Утечка паролей — это серьёзный инцидент, поскольку она приводит к компрометации учётных записей и позволяет злоумышленникам использовать эту информацию для разного рода мошеннических действий. Именно поэтому Google рекомендовала миллиардам своих клиентов перестать пользоваться обычными паролями и перейти на более безопасные ключи доступа. Украденные учётные данные в больших количествах продают в даркнете и приобрести их может любой желающий за небольшие деньги. По данным Вилиуса Петкаускаса (Vilius Petkauskas) из Cybernews, «было обнаружено 30 открытых наборов данных, содержащих от десятков миллионов до более чем 3,5 млрд записей». Он подтвердил, что общее количество скомпрометированных данных достигло 16 млрд записей. Всё это указывает на то, что исследователи обнаружили крупнейшую в историю утечку пользовательских данных. В сообщении сказано, что 16 млрд записей содержатся в нескольких сверхмассивных наборах данных. Они включают в себя миллиарды записей для авторизации в социальных сетях, VPN-сервисах, на различных порталах и в сервисах крупнейших технологических компаний. Отмечается, что ранее ни об одном из этих наборов данных не сообщалось публично как об утечке информации. «Это не просто утечка информации — это план массового использования», — говорят исследователи. Они действительно правы, поскольку эти учетные данные являются основой для проведения крупных фишинговых кампаний и кражи чужих аккаунтов. «Это свежая информация, которую можно использовать в качестве оружия в больших масштабах», — подчеркивают исследователи. Большая часть информации в упомянутых наборах данных структурирована таким образом, что после ссылки на ресурс указаны логин и пароль для авторизации в нём. По данным исследователей, эта база открывает доступ к «практически любому онлайн-сервису», который только можно вспомнить, начиная от сервисов Apple и Facebook✴✴, заканчивая аккаунтами Google, GitHub, Telegram, а также разных госслужб. Даррен Гуччионе (Darren Guccione), гендиректор и соучредитель Keeper Security, отметил, что данная утечка указывает на то, «насколько легко конфиденциальные данные могут быть непреднамеренно раскрыты в интернете». Однако он может быть неправ, поскольку происхождение этих данных неизвестно. «Факт того, что учётные данные, о которых идёт речь, имеют большое значение для широко используемых сервисов, имеет далеко идущие последствия», — уверен Гуччионе. Новая статья: Основа информационной безопасности: обзор новой 7-й версии менеджера паролей для бизнеса «Пассворк»

18.06.2025 [00:01],

3DNews Team

Данные берутся из публикации Основа информационной безопасности: обзор новой 7-й версии менеджера паролей для бизнеса «Пассворк» Вредоносная программа-шифровальщик Anubis полностью удаляет данные у отказавшихся платить

17.06.2025 [07:32],

Сергей Сурабекянц

Исследователи безопасности обнаружили новый вариант вредоносного ПО, распространяющегося по схеме RaaS (Ransomware-as-a-Service — «программа-вымогатель как услуга») с крайне разрушительным потенциалом. Anubis объединяет шифрование файлов на компьютере жертвы с опцией полного уничтожения данных. После её активации восстановление данных становится невозможным. Эксперты полагают, что преступники используют эту опцию для оказания дополнительного давления на жертв.

Источник изображения: unsplash.com Вредоносное ПО Anubis было впервые обнаружено в декабре 2024 года, когда специалисты по безопасности компании Trend Micro проанализировали другой вариант этого зловреда, известный как Sphinx. По данным Trend Micro, Anubis и Sphinx по сути являются одним и тем же вредоносным ПО, отличающимся в основном формулировками в требовании выкупа. Ранее в этом году создатели Anubis были замечены при попытке привлечения новых «партнёров» через форумы в даркнете. В зависимости от степени вовлечённости, соучастники киберпреступников могли рассчитывать на получение от 50 до 80 процентов криминальных доходов. На странице Anubis в даркнете в настоящее время перечислено всего восемь жертв, что позволяет предположить, что разработчики могут расширить бизнес-сторону операции, как только технические и организационные аспекты будут полностью разработаны. Зачем уничтожать данные после того, как они уже были зашифрованы? Эксперты по безопасности полагают, что киберпреступники делают это для оказания дополнительного давления на жертву, подталкивая её к быстрой оплате. Также угроза удаления данных является дополнительным стимулом для выполнения требований злоумышленников у последующих жертв. Старые устройства Apple получают обновления безопасности спустя годы, вопреки официальным срокам поддержки

01.06.2025 [06:14],

Анжелла Марина

Apple является лидером по времени поддержки своих устройств. Последняя версия iOS 18 работает на iPhone XS и XR 2018 года, которым скоро исполнится 7 лет. Но даже после прекращения основных обновлений компания продолжает выпускать важные исправления безопасности для устаревших моделей.

Источник изображения: 9to5mac.com Например, iPhone 6s, iPhone 7, первый iPhone SE, iPad Air 2, iPad mini 4 и iPod touch 7 не получили iOS 16. Вместо этого они регулярно получают обновления в рамках iOS 15, включая последний патч безопасности iOS 15.8.4 от 31 марта 2025 года. Учитывая, что большинство этих устройств вышли в 2015 году, можно констатировать, что пользователи получают защиту от уязвимостей спустя 10 лет после покупки устройств. То же самое касается и других моделей. Например, iPhone 8, iPhone X, iPad 5 и первые iPad Pro получили iOS 16.7.11, а для второго поколения iPad Pro и iPad 6 вышло обновление до iPadOS 17.7.6. Все эти патчи вышли одновременно с iOS 18.4 весной 2025 года. Ещё дальше пошла Apple в случае с macOS. Компания регулярно выпускает обновления безопасности не только для актуальных версий, но и для предыдущих двух релизов системы. Недавно стали доступны macOS Sonoma 14.7.6 и macOS Ventura 13.7.6, а также Safari 18.5, причём не только для новых, но и для старых Mac. Это позволяет устройствам оставаться в защищённом состоянии, даже если они не получили самую свежую версию ОС. Другие производители, например, Google, тоже заговорили о длительной поддержке своих устройств. В частности, семь лет для Pixel, начиная с модели 8 и других новейших гаджетов. Однако владельцы Android-устройств прошлых лет, таких как Pixel 3 или Samsung Galaxy S10, всё ещё ограничены в сроках: обычно от двух до четырёх лет. В этом плане Apple остаётся вне конкуренции, особенно если учитывать, как тщательно компания заботится о безопасности даже самых старых устройств. 1 000 000 Гбит/с на 1800 км: японцы установили рекорд скорости передачи данных по почти обычному оптоволокну

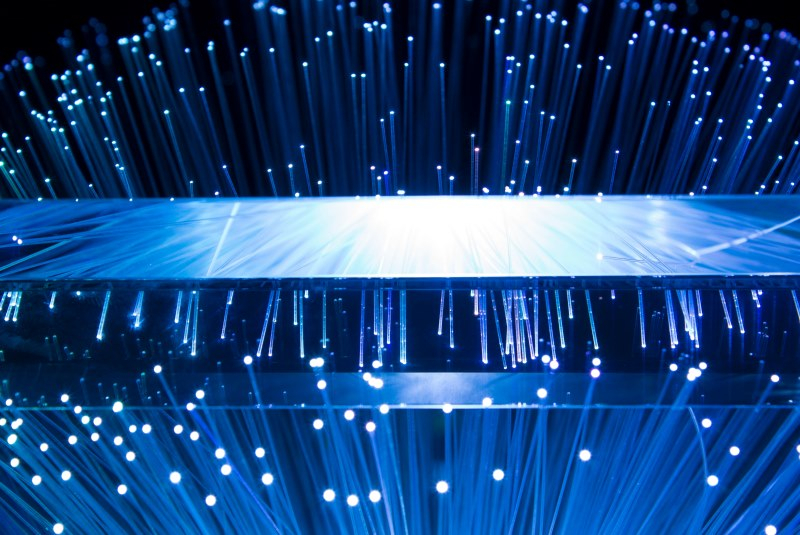

31.05.2025 [11:18],

Павел Котов

Загрузка пяти тысяч фильмов в разрешении 4K всего за секунду — звучит как фантастика, но группе японских учёных удалось добиться примерно такого результата. Для этого им потребовалось специально разработанное оптическое волокно, которое не толще повсеместно используемого сегодня.

Источник изображения: Denny Müller / unsplash.com Японские учёные установили мировой рекорд, передав 1,02 петабита (1,02 × 10⁶ Гбит или 127,5 Тбайт) данных за секунду на расстояние 1808 км с помощью специального 19-жильного оптического волокна. Авторы проекта отмечают, что созданная ими технология поможет подготовить современные сети к будущему — к росту трафика из-за искусственного интеллекта, связи 6G, интернета вещей и других решений. Инженеры долгие годы пытаются увеличить объёмы данных, которые могут передаваться по оптоволокну. Им удавалось выходить на петабиты в секунду, но только на коротких дистанциях — менее 1000 км. Передача на большие расстояния всегда была сложной задачей, поскольку по мере продвижения сигнал ослабевает, а усиливать его на многожильном кабеле без создания помех затруднительно. Создатели новой технологии решили эту проблему, разработав особый тип 19-жильного оптоволокна. Это как заменить однополосную дорогу 19-полосной магистралью в волокне толщиной 0,125 мм — именно такой диаметр используется в существующей инфраструктуре. Данные передаются независимо по каждой жиле, а на кабеле в целом формируется огромный поток данных. Потребовалась интеллектуальная система усиления — оно должно осуществляться на всех жилах одновременно и сразу в C- и L-диапазонах. В системе применялась комбинация усилителей, работающих со всеми 19 жилами, не смешивая сигналы. Учёные соорудили 19 рециркуляционных контуров, на каждом из которых использовалась одна волоконная жила, и пропустили через них сигналы 21 раз, имитируя общее расстояние в 1808 км. На выходе сигналы принимал 19-канальный приёмник, а цифровой процессор MIMO очищал их, удаляя помехи и рассчитывая скорость передачи данных. В результате удалось добиться пропускной способности 1,02 Пбит/с на расстоянии 1808 км — это мировой рекорд для оптоволоконной связи с использованием волокон стандартного размера. Также был зафиксирован рекордный удельный показатель — 1,86 Эбит/с на 1 км, характеризующий производительность волоконной системы. Ранее учёным удалось достичь скорости 1,7 Пбит/с на 19-жильном оптоволоконном кабеле предыдущего поколения, но на относительно коротком расстоянии — 63,5 км. «В обществе после 5G ожидается взрывной рост объёма трафика данных из-за новых услуг связи, и требуется реализация передовой информационно-коммуникационной инфраструктуры», — отметили авторы проекта. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |