|

Опрос

|

реклама

Быстрый переход

Google скоро научит Android-смартфоны отправлять файлы прямо на iPhone через AirDrop

05.02.2026 [23:53],

Андрей Созинов

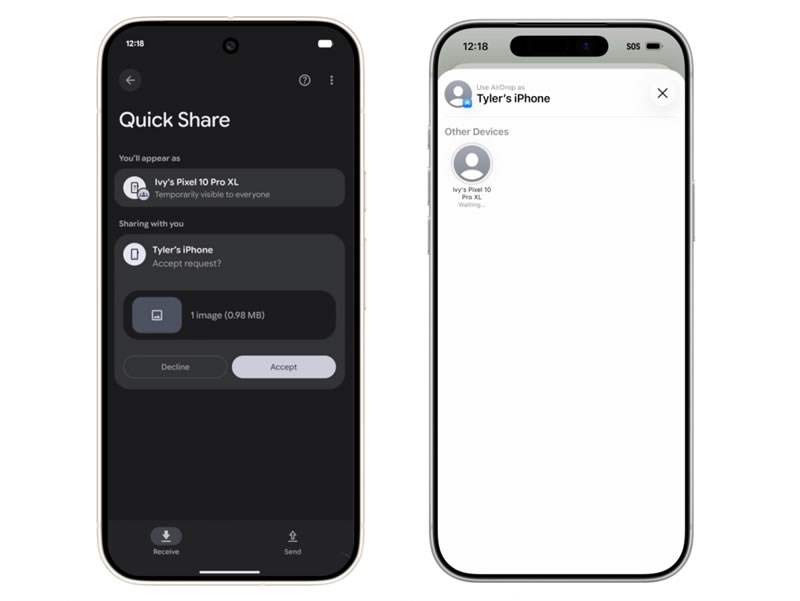

Компания Google вскоре существенно расширит поддержку обмена файлами между Android-устройствами и техникой Apple. Как стало известно, функция совместимости Quick Share с AirDrop, которая пока что доступна только на смартфонах серии Pixel 10, в 2026 году появится на значительно большем числе Android-смартфонов.

Источник изображения: Google Об этом рассказал Эрик Кей (Eric Kay), вице-президент по инженерным разработкам платформы Android, во время пресс-брифинга в тайбэйском офисе Google. По его словам, после успешного тестирования технологии на Pixel компания приступила к работе с партнёрами, чтобы распространить её на всю экосистему Android. «В прошлом году мы запустили совместимость с AirDrop. В 2026 году мы расширим её на гораздо большее число устройств», — отметил Кей. Он также подчеркнул, что Google изначально закладывала совместимость не только с iPhone, но также с iPad и MacBook, а теперь, убедившись в работоспособности решения, готова масштабировать его дальше. Анонсы, по словам топ-менеджера, не заставят себя долго ждать. Косвенные признаки скорого расширения поддержки AirDrop на Android появились ещё раньше: Google превратила компонент Quick Share из системной функции в полноценное приложение с отдельной страницей в Google Play. Это ясно дало понять, что функция перестаёт быть эксклюзивом Pixel и сможет работать на других устройствах. Пока единственной компанией, официально подтвердившей работу над поддержкой Quick Share с AirDrop, остаётся Nothing. Кроме того, Qualcomm недавно намекнула на планы внедрить аналогичную функциональность на смартфонах с чипами Snapdragon. Помимо обмена файлами, Google намерена упростить сам процесс перехода с iPhone на Android. Компания работает над новыми инструментами миграции данных, которые позволят переносить больше типов информации. Ранее Google и Apple уже подтвердили совместную работу над более удобным механизмом смены платформы — ещё одним шагом к снижению «эффекта замыкания» экосистем iOS и Android. Осенью в Substack произошла утечка данных пользователей — обнаружили её только в феврале

05.02.2026 [17:17],

Владимир Мироненко

В популярном сервисе Substack, позволяющем блогерам и журналистам создавать контент и отправлять его напрямую подписчикам по электронной почте, прошлой осенью произошла утечка данных, которую удалось обнаружить лишь 3 февраля. Глава Substack Крис Бест (Chris Best) заверил пользователей, что их конфиденциальная информация не пострадала.

Источник изображения: Kevin Horvat/unsplash.com «3 февраля мы обнаружили признаки проблемы в наших системах, которая позволила неавторизованной третьей стороне получить доступ к ограниченным данным пользователей без разрешения, включая адреса электронной почты, номера телефонов и другие внутренние метаданные», — сообщил в электронном письме Бест, отметив, что «нет доказательств того, что эта информация используется не по назначению», и призвав пользователей «проявлять особую осторожность с любыми подозрительными электронными письмами или текстовыми сообщениями», которые те получают. Бест выразил сожаление по поводу происшедшего. «Мы серьезно относимся к своей ответственности за защиту ваших данных и вашей конфиденциальности, и в данном случае мы не справились с этой задачей», — отметил он в электронном письме. Вместе с тем Substack утверждает, что проблема безопасности устранена. По словам компании, в настоящее время проводится полное расследование случившегося, а также укрепляются системы, чтобы предотвратить подобные инциденты в дальнейшем. Нашумевшая соцсеть для ИИ-агентов Moltbook оказалась напрочь дырявой

04.02.2026 [06:06],

Анжелла Марина

Исследователи из компании Wiz обнаружили серьёзные проблемы безопасности в социальной сети для ИИ-агентов Moltbook, громкая премьера которой прошла совсем недавно. Платформа, которая была представлена как экосистема из 1,5 миллиона автономных агентов, на самом деле в значительной степени контролируется людьми.

Источник изображения: Grok Как стало известно изданию Fortune, примерно 17 тысяч пользователей управляют всеми этими агентами, в среднем по 88 ботов на человека, причём платформа не имеет механизмов для проверки их автономности. Техническая реализация проекта содержит критические ошибки архитектуры, а база данных настроена таким образом, что любой пользователь интернета имел возможность читать и записывать информацию в ключевые системы без авторизации. Это привело к утечке конфиденциальной информации, включая API-ключи для всех 1,5 миллиона агентов, более 35 тысяч адресов электронной почты и тысячи приватных сообщений. Некоторые из этих сообщений содержали полные учётные данные для сторонних сервисов, таких как ключи API от OpenAI. Исследователи Wiz подтвердили возможность редактирования живых постов на сайте и возможность внедрять вредоносный контент от лица системы напрямую в ленту. Особую тревогу у специалистов вызывает то, что агенты Moltbook работают на фреймворке OpenClaw, который имеет доступ к файлам, паролям и онлайн-аккаунтам пользователей. Скрытые вредоносные команды в постах могут автоматически исполняться миллионами ИИ-агентов в виде инъекции обычных текстовых промптов. Известный критик искусственного интеллекта Гэри Маркус (Gary Marcus) поспешил поднять тревогу ещё до публикации исследования Wix, назвав OpenClaw «аэрозолем, превращённым в оружие». Один из основателей OpenAI Андрей Карпатый (Andrej Karpathy), который изначально восхищался Moltbook, после собственных экспериментов с агентскими системами резко изменил свою позицию. Он заявил, что эта среда представляет собой хаос, и не рекомендует пользователям запускать подобное программное обеспечение на своих компьютерах. Карпатый подчеркнул, что даже тестирование ИИ-агентов в изолированной среде вызывало у него опасения, и предупредил, что использование таких систем подвергает компьютер и личные данные пользователей высокому риску. «Это слишком похоже на Дикий Запад», — сказал он. Объём слитых в интернет данных россиян взлетел почти на 70 % в прошлом году

03.02.2026 [12:15],

Владимир Фетисов

В прошлом году в открытый доступ попали свыше 767 млн записей с персональными данными россиян. Об этом пишет РБК со ссылкой на данные отчёта подразделения киберразведки Threat Intelligence компании F6.

Источник изображения: Kevin Ku / unsplash.com По сравнению с показателем за 2024 год (457,5 млн записей) объём слитых данных увеличился на 67,6 %. Отмечается, что утечки стали более масштабными, несмотря на снижение количества инцидентов с 455 случаев в 2024 году до 250 случаев в 2025 году. Значительная часть похищенных данных была размещена в интернете бесплатно, поскольку злоумышленники стремились нанести больше вреда компаниям и их клиентам. По данным Threat Intelligence, некоторая часть данных в утечках 2025 года дублируется. Из общего объёма уникальными являются 88,6 млн адресов электронных почтовых ящиков, 142 млн паролей и 149,2 млн телефонных номеров. В качестве основной площадки для слива подобных данных в прошлом году окончательно закрепился мессенджер Telegram. За отчётный период количество публикаций баз данных на платформе почти в четыре раза превысило активность на специализированных теневых форумах. В 2024 году на Telegram приходилось 62,27 % публикаций. В сообщении сказано, что в прошлом году изменилась структура утечек данных по отраслям. Лидером по количеству таких утечек стала коммерческая сфера (89 инцидентов), следом за которой идёт госсектор (17 инцидентов). В число крупнейших утечек вошли данные четырёх госсервисов, на которые приходится около 600 млн строк данных. В середине прошлого года в России начал действовать закон об ужесточении наказания за утечку персональных данных граждан. Размер штрафа может изменяться в зависимости от объёма похищенных данных и того, была ли утечка повторной. Для должностных лиц предусматривается наказание в размере до 2 млн рублей штрафа, для юридических — до 15 млн рублей. В дополнение к этому была введена уголовная ответственность за использование, передачу, сбор и хранение данных, полученных незаконным путём, а также за создание систем для распространения такой информации. Нарушителям может грозить до десяти лет лишения свободы. Лишь треть объектов критической инфраструктуры в России достигла минимального уровня киберзащиты

29.01.2026 [18:41],

Сергей Сурабекянц

Федеральная служба по техническому и экспортному контролю (ФСТЭК) России 28 января представила на национальном форуме по кибербезопасности «Инфофорум 2026» результаты проверки семисот значимых объектов критической информационной инфраструктуры (КИИ). В ходе проверки было выявлено более 1200 нарушений, а минимально необходимый уровень киберзащиты продемонстрировали лишь 36 % организаций.

Источник изображения: Nvidia По результатам проверки было направлено более 2000 требований о выполнении законодательства и составлено 603 протокола об административных правонарушениях: из них 111 — по статье о нарушении установленного порядка защиты КИИ, 492 — по статье о непредставлении или несвоевременном представлении сведений во ФСТЭК. Аналогичная проверка в 2024 году выявила более 800 нарушений, хотя тогда проверялось 800 значимых объектов КИИ. Основные причины нарушений отразила в своём докладе начальник управления ФСТЭК России Елена Торбенко. Одна из главных проблем — системное отстранение специалистов по информационной безопасности (ИБ) от бизнес-процессов. При этом задачи по обеспечению безопасности значимых объектов КИИ возложены только на подразделения ИБ, хотя их выполнение невозможно без участия разработчиков и эксплуатантов. Ещё одним негативным фактором является отсутствие должного всестороннего учёта ИТ-активов, что не позволяет специалистам своевременно обновлять необходимые меры защиты. ФСТЭК также отметила отсутствие централизованного управления средствами защиты и дефицит специалистов по ИБ. По словам Торбенко, практикуемый многими организациями периодический, а не постоянный мониторинг защищённости «оставляет окна для эксплуатации уязвимостей». Она также отметила недопустимость хранения резервных копий в одной среде с основными производственными системами, что ставит под угрозу возможность восстановления данных после атаки.

Источник изображения: ФСТЭК России Специалисты компании по управлению цифровыми рисками Bi.Zone обратили внимание на так называемые «теневые активы», к которым относятся все устройства, ПО, сервисы и домены, которые не известны службе ИБ. По данным Bi.Zone, 78 % уязвимостей обнаруживаются именно на этих ресурсах. Мониторинг инфраструктуры более двухсот российских компаний показал, что лишь 2 % организаций располагают полной информацией обо всех своих IT-активах. «Чем больше у компании теневых IT-ресурсов, тем выше вероятность, что атакующие уже получили доступ в инфраструктуру и затаились внутри, выбирая момент для монетизации, например, шифрования данных ради выкупа или продажи доступа в даркнете», — уверен руководитель направления EASM Bi.Zone Павел Загуменнов. Глава Агентства кибербезопасности США слил служебные документы в ChatGPT — теперь ИИ использует их для обучения

29.01.2026 [06:49],

Анжелла Марина

Исполняющий обязанности главы Агентства кибербезопасности США (CISA) Мадху Готтумуккала (Madhu Gottumukkala) загрузил конфиденциальные правительственные документы в ChatGPT. Об инциденте сообщило издание TechCrunch, ссылаясь на данные Politico, согласно которым в нейросеть были загружены контрактные документы с пометкой «только для служебного пользования».

Источник изображения: AI Загрузка внутренних, пусть и несекретных файлов в публичную версию большой языковой модели (LLM) считается нарушением «цифровой гигиены», так как алгоритмы могут обучаться на полученной информации и впоследствии выдавать её содержимое другим пользователям в ответ на соответствующие запросы. Готтумуккала пользовался исключительным правом на работу с ChatGPT в начале своего пребывания на посту, тогда как для остальных сотрудников агентства действовал запрет. Представители Министерства внутренней безопасности (DHS), в структуру которого входит CISA, инициировали проверку для оценки возможного ущерба государственной безопасности. При этом в CISA сообщили журналистам Politico, что использование ChatGPT руководителем носило краткосрочный характер. До своего назначения в CISA Готтумуккала занимал пост директора по информационным технологиям штата Южная Дакота при губернаторе Кристи Ноэм (Kristi Noem). После вступления в должность главы CISA он, по имеющимся данным, не прошёл контрразведывательный полиграф. Позднее DHS назвало проверку несанкционированной и впоследствии отстранило от работы шестерых сотрудников, лишив их доступа к секретной информации. Google заплатит $135 млн за тайный сбор данных пользователей Android и больше не будет «шпионить» без спроса

28.01.2026 [20:27],

Николай Хижняк

Компания Google готова выплатить $135 млн, чтобы урегулировать коллективный иск пользователей смартфонов Android. Истцы обвинили компанию в том, что она программирует операционную систему Android для сбора их сотовых данных без разрешения. Предварительное соглашение по этому делу было достигнуто с материнской компанией Alphabet во вторник в федеральном суде штата Калифорния и требует одобрения судьи, пишет Reuters.

Источник изображения: 9to5google.com В коллективном иске заявляется, что Google без необходимости собирала мобильные данные, даже когда пользователи закрывали приложения Google, отключали обмен местоположением или блокировали экраны. По мнению истцов, данные использовались для разработки продуктов Google и целевых рекламных кампаний. В иске утверждается, что действия Google могут считаться «конверсией», то есть ситуацией, когда одна сторона незаконно и умышленно вмешивается в права другого человека на его имущество. В рамках соглашения Google не будет передавать данные без получения согласия пользователей Android при настройке их телефонов. Компания также упростит для пользователей возможность остановить передачу данных с помощью соответствующих настроек и будет предупреждать о возможности передачи данных в условиях использования магазина приложений Google Play. Выплаты ограничены суммой в $100 на каждого участника коллективного иска. Судебное разбирательство было назначено на 5 августа этого года. Адвокаты истцов могут потребовать до $39,8 млн или 29,5 % от суммы урегулирования, в качестве оплаты юридических услуг. Подглядеть не получится: Samsung сделает уведомления на экране смартфона невидимыми для посторонних

28.01.2026 [18:52],

Сергей Сурабекянц

Сегодня Samsung представила функцию конфиденциальности, которая не позволит посторонним подглядеть информацию на смартфоне пользователя. Компания не предоставила подробностей о технологии, но заверила, что владельцы будущих смартфонов Galaxy смогут контролировать, что видят окружающие на их устройстве. Кроме того, можно будет скрыть от любопытных взглядов лишь часть экрана, например, область уведомлений. По словам Samsung, пользователи смогут настраивать эту функцию видимости содержимого на экране для работы с определёнными приложениями или при вводе паролей, PIN-кодов или графических ключей. При необходимости владелец сможет скрывать от посторонних лишь часть экрана, например, область всплывающих уведомлений. Для достижения этих результатов Samsung использует сочетание аппаратного и программного обеспечения. «Наши телефоны — это наше самое личное пространство, но мы используем их в наименее приватных местах… Именно поэтому Samsung скоро представит новый уровень защиты конфиденциальности, который защитит ваш телефон от подглядывания, где бы вы ни находились. У вас будет возможность проверять сообщения или вводить пароль в общественном транспорте, не задумываясь о том, кто может за вами наблюдать», — отметила компания в пресс-релизе. Интернет-инсайдер Ice Universe опубликовал в соцсети X скриншоты этой функции, показывающие, как область уведомлений скрывается при взгляде на дисплей под углом. Если функция будет работать как показано на этих фотографиях, людям, возможно, больше не понадобится искать укромные места для просмотра и ввода чувствительной информации, или покупать отдельные защитные экраны для обеспечения конфиденциальности. Использование смартфонов в общественных местах может быть рискованным. Когда пользователи вводят личную информацию, такую как пароли, любой посторонний может увидеть эти данные и использовать их в своих интересах. Чтобы предотвратить это, Apple выпустила обновление «Защита от кражи устройств» в iOS 17.3, которое требовало от пользователей использования FaceID или Touch ID перед изменением конфиденциальных настроек или доступом к сохранённым способам оплаты. Анонсированная Samsung функция, вероятно, будет запущена вместе с грядущим флагманским смартфоном Galaxy S26 Ultra. Мероприятие, посвящённое запуску устройства, ожидается в феврале. Nvidia бросила вызов Intel Xeon и AMD Epyc — серверный Arm-процессор Vera теперь продаётся отдельно

27.01.2026 [17:39],

Сергей Сурабекянц

Nvidia уже несколько поколений подряд предлагает не только графические процессоры, но и так называемые «суперчипы» — связки из центрального Arm-процессора и GPU. Теперь Nvidia начала предлагать свои центральные процессоры Vera в качестве самостоятельного продукта, что знаменует дебют на рынке серверных процессоров, где доминируют Intel Xeon и AMD Epyc. Глава Nvidia Дженсен Хуанг (Jensen Huang) подтвердил серьёзность намерений компании в недавнем интервью Bloomberg.

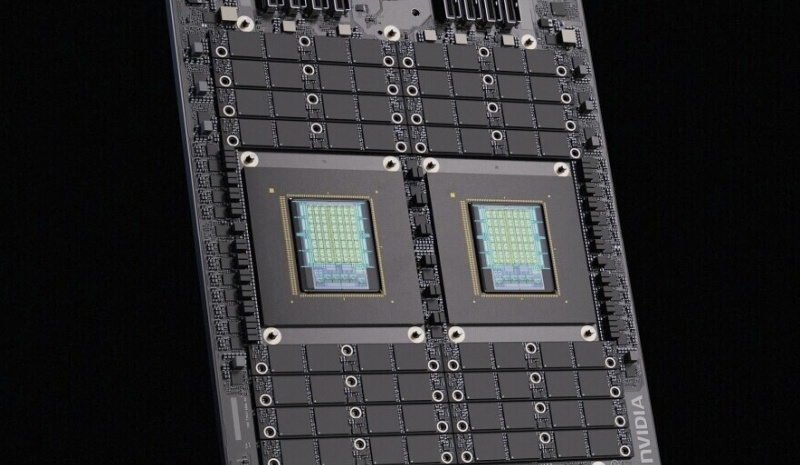

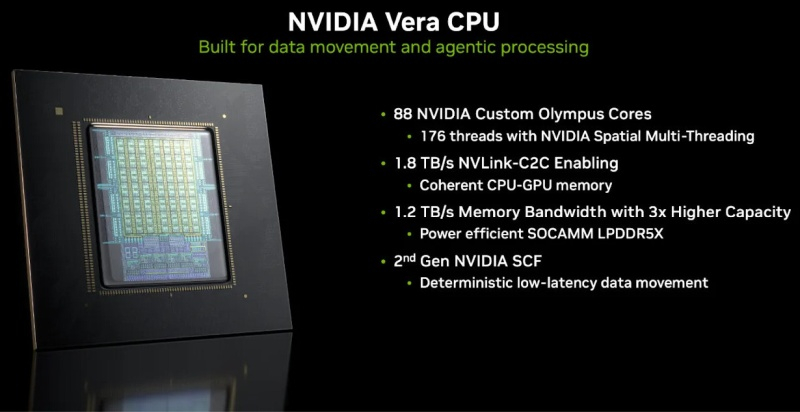

Источник изображений: Nvidia Заявление Хуанга привлекает особое внимание к новому бизнес-направлению Nvidia. Vera — это первый случай (почти), когда компания предлагает подобный чип в качестве автономного решения. Это означает, что Nvidia будет конкурировать с процессорами Intel и AMD в центрах обработки данных. Vera также может стать альтернативой собственным компонентам, используемым облачными провайдерами, такими как Graviton от Amazon. Предыдущие процессоры Nvidia были доступны только в составе систем, объединённых с другими чипами. Процессор Vera оснащён 88 специализированными ядрами Armv9.2 Olympus, использующими технологию пространственной многопоточности, что позволяет ему обрабатывать 176 потоков за счёт физического разделения ресурсов. Эти специализированные ядра поддерживают нативную обработку FP8, что позволяет выполнять некоторые задачи ИИ непосредственно на процессоре с 6×128-битной реализацией SVE2. Технология Scalable Coherency Fabric второго поколения обеспечивает пропускную способность 3,4 Тбайт/с, соединяя ядра на едином монолитном кристалле и устраняя проблемы с задержкой, характерные для чиплетных архитектур. Кроме того, Nvidia интегрировала технологию NVLink Chip-to-Chip второго поколения, обеспечивающую когерентную пропускную способность до 1,8 Тбайт/с для внешних графических процессоров Rubin. Чип обеспечивает пропускную способность памяти 1,2 Тбайт/с и поддерживает до 1,5 Тбайт памяти LPDDR5X, что делает его идеальным для ресурсоёмких вычислительных задач. Однако, поскольку процессор теперь предлагается как автономное решение, неясно, будут ли доступны какие-либо классические варианты памяти, такие как DDR5 RDIMM, или же процессор будет использовать исключительно SOCAMM LPDDR5X.  «Vera — это совершенно революционный процессор», — уверен Хуанг. Он отказался назвать других заказчиков, помимо CoreWeave, но заверил, что «их будет много». «Черный ящик» для смартфона: Android 16 научилась записывать каждое действие хакеров при взломе

22.01.2026 [20:56],

Николай Хижняк

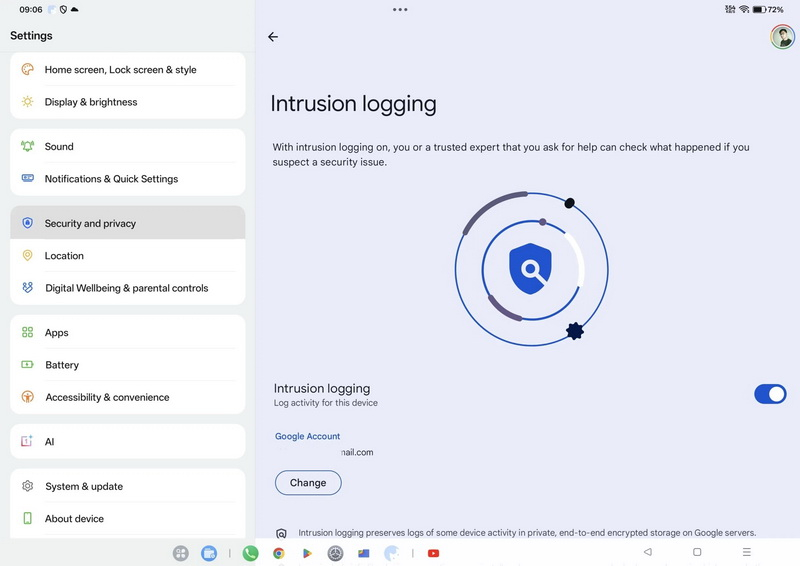

Google меняет подход к обеспечению безопасности мобильных устройств с помощью новой функции обнаружения вторжений, которая помогает определить, что произошло с гаджетом, если кто-то, кроме владельца, получил к нему доступ. Функция Intrusion Detection была анонсирована несколько месяцев назад и в настоящий момент внедряется на некоторых устройствах под управлением Android 16.

Источник изображений: Android Authority По информации портала Android Authority, функция журналирования вторжений является частью инструментов безопасности Android. Она, как сообщается, уже доступна на планшетах OnePlus Pad 3. Пользователи смартфонов Pixel на Reddit также сообщают о появлении новой опции безопасности в составе версии Android 16 QPR2. Журналирование вторжений делает именно то, что следует из названия. При активации функции Android начинает вести подробный учёт активности на устройстве. Эта информация доступна пользователю и может использоваться для оценки вероятности компрометации системы. Функция журналирования вторжений находится в расширенных настройках защиты Android. В меню безопасности её можно включить или пропустить шаг по её активации. При работе данной функции операционная система будет записывать определённые типы активности: подключения устройства, установку приложений, время разблокировки экрана, часть истории просмотров и другие события, связанные с безопасностью. Google хранит эти журналы в защищённом хранилище с помощью сквозного шифрования, поэтому доступ к ним будет иметь только владелец устройства или доверенная учётная запись Google. Журналы автоматически удаляются через 12 месяцев, также их можно удалить самостоятельно в любой момент. При обнаружении необычной или нехарактерной для пользователя активности (например, неожиданной установки приложений или признаков несанкционированного доступа) владелец устройства может просмотреть данные самостоятельно или поделиться ими с доверенным экспертом по безопасности. Функция журналирования вторжений в первую очередь пригодится тем, кто обеспокоен вероятностью целенаправленных атак. «Билайн бизнес» обеспечит доступ к передаче данных в HAVAL и других автомобилях GWM

21.01.2026 [14:20],

Андрей Созинов

«Билайн бизнес» совместно с компанией ООО «Грейт Волл Мотор Рус» (GWM), эксклюзивным дистрибьютором автомобилей GWM POER, HAVAL, TANK и WEY в России, реализовали совместный проект по развитию локальных цифровых сервисов автомобиля.

Источник изображения: HAVAL В рамках проекта автомобили брендов GWM на этапе производства оснащаются SIM-картами в формате чипов, которые после активации в соответствии с установленными требованиями обеспечивают передачу данных для работы цифровых сервисов автомобиля: удаленное управление системами автомобиля, встроенными сервисами мультимедиа и обновление программного обеспечения автомобиля «по воздуху» без визита в сервис. Данные с автомобилей шифруются и передаются по защищенному каналу без выхода в интернет, что соответствует современным стандартам безопасности. Александр Хомутинников, директор по развитию продуктов интернета вещей и оператора фискальных данных «билайн бизнес»: «Глобальная цель «билайн бизнес» — добиться того, чтобы каждый автомобиль, привезенный или произведенный в России, уже имел SIM-карту и профиль оператора для получения онлайн-сервисов. В рамках данного проекта между продуктовыми командами «билайн бизнес» и «Грейт Волл Мотор Рус» была проделана огромная работа по интеграции между системами компаний для возможности предоставления высококачественного продукта и положительного пользовательского опыта». «Википедия» отметила 25-летие и рассказала, кто стоит за 65 млн статей

15.01.2026 [15:55],

Анжелла Марина

«Википедия» отмечает 25 лет с момента своего запуска — дата основания ресурса приходится на 15 января 2001 года. За это время скромный сайт с сотней страниц превратился в один из крупнейших источников знаний в интернете. Сегодня на платформе размещено более 65 миллионов статей на множестве языков, которые ежемесячно получают около 15 миллиардов просмотров. Отмечая свой юбилей, проект решил показать, кто на самом деле стоит за этим массивом информации.

Источник изображения: Wikimedia В честь события фонд Wikimedia — некоммерческая организация, поддерживающая «Википедию», выпустила серию коротких документальных фильмов, посвящённых восьми её основным редакторам. Среди них участник под ником Hurricane Hank, который начал редактировать «Википедию» в 2005 году и внёс значительный вклад в статью об урагане Катрина, а также врач из Индии Нитха (Netha), которая использовала свои медицинские знания для борьбы с дезинформацией, касающейся пандемии COVID-19 В мини-сериале также рассказывается о Джоанн (Joanne) из Великобритании, которая взяла на себя инициативу по созданию страницы в «Википедии», посвящённой Элоиз Батлер (Eloise Butler) — создательнице первого в США общественного сада дикорастущих цветов. Ещё один редактор, Гейб (Gabe), сосредоточен на представлении полноценной и достоверной информации в энциклопедии об исторических фигурах афроамериканского происхождения. Фонд Wikimedia также запустил цифровую «капсулу времени» с аудиозаписью от основателя «Википедии» Джимми Уэйлса (Jimmy Wales), в которой рассказывается о знаменательных моментах в истории сайта, в том числе о том, как когда-то серверы платформы чуть не вышли из строя после того, как сайт был переполнен сообщениями от пользователей после смерти Майкла Джексона (Michael Jackson) в 2009 году. Как отмечает The Verge, несмотря на рост популярности, «Википедия» в последние годы постоянно сталкивается с серьёзными вызовами, в частности со стороны политиков, обвиняющих сайт в предвзятости. Однако проект продолжает функционировать как некоммерческая инициатива, основанная на принципах открытости и коллективного редактирования. Джимми Уэйлз отметил, что «Википедия» стала «основой знаний в интернете» и продемонстрировала, как совместные усилия, основанные на доверии и сотрудничестве, способны реализовать то, что раньше казалось невозможным. Пользователи пожаловались, что Microsoft OneDrive теперь ведёт себя как программа-вымогатель

08.01.2026 [23:05],

Анжелла Марина

Microsoft столкнулась с критикой за агрессивную политику продвижения облачного хранилища OneDrive, которая превращает управление файлами пользователей в запутанный процесс, при котором оригиналы без разрешения удаляются с компьютера. Как отмечает издание Fudzilla, компания фактически принуждает к сохранению документов на своих серверах, используя настройки по умолчанию, из-за чего работа с OneDrive напоминает действия программ-вымогателей.

Источник изображения: Appshunter/Unsplash Писатель Джейсон Паргин (Jason Pargin) обратил внимание на то, что в какой-то момент компьютер обновляется и начинает использовать OneDrive, не предупреждая об этом пользователя и не давая возможности отказаться от процесса. Происходящее можно заметить лишь по замедлению интернета или нехватке места в хранилище. При попытке же отключить функцию резервного копирования обнаруживается, что все файлы на локальном компьютере удалены, а на рабочем столе остаётся лишь иконка с вопросом «Где мои файлы?». Как отметил Паргин, разницу между такой ситуацией и атакой ransomware-вируса (вируса-вымогателя или шифровальщика) порой трудно уловить. Ситуация осложняется тем, что, хотя файлы можно вернуть обратно, механизм синхронизации устроен так, что попытка удалить копии с сервера Microsoft может повлечь за собой удаление и локальных версий. Паргин отмечает, что единственным способом удалить файлы из облака, не потеряв их на своём устройстве, является поиск подробной инструкции на YouTube, так как интуитивно понятного пути решения этой проблемы не существует. Он утверждает, что разработчики намеренно скрыли эти действия в дереве меню, где ни один вариант не описывает реальные последствия процесса. Авторы материала склоняются к мнению, что такая ситуация, конечно же, вызвана не злым умыслом со стороны компании, а прямой некомпетентностью в проектировании и тестировании продукта. При этом Microsoft гордится тем, что 30 % её кода генерируется большими языковыми моделями искусственного интеллекта (LLM), а её генеральный директор Сатья Наделла (Satya Nadella) призывает не называть ИИ-продукты «бурдой» (slop). Однако, как пишет Fudzilla, если OneDrive служит примером качества облачного ПО, созданного с таким подходом, то этот термин не кажется слишком неуместным. В итоге для тех, кто хочет сохранять контроль над своими файлами или хотя бы знать, где они находятся, смена операционной системы начинает выглядеть как «необходимая мера самообороны». Belkin представила адаптер, превращающий любой дисплей в беспроводной — без Wi-Fi и на расстоянии до 40 м

05.01.2026 [12:10],

Владимир Фетисов

Компания Belkin анонсировала адаптер, который превратит любой монитор или телевизор в беспроводной экран, причём без подключения к сети Wi-Fi. Устройство ConnectAir Wireless HDMI Display Adapter включает в себя передатчик с интерфейсом USB Type-C, который подключается к ПК, ноутбуку, планшету или смартфону, а также HDMI-приёмник для дисплея.

Источник изображений: Belkin Устройство не требует установки драйверов или использования только совместимых приложений. По данным вендора, адаптер обеспечивает беспроводное подключение на расстоянии до 40 метров, что делает его удобным для использования в разных сценариях, например, в гостиничных номерах или для проведения презентации через удалённый проектор в конференц-зале. Адаптер поступит в продажу в «отдельных регионах» в первом квартале нынешнего года и будет стоить $150. Новинка не так удобна, как Apple AirPlay или Google Cast, но она не ограничена только устройствами, поддерживающими эти протоколы передачи данных. Достаточно того, чтобы исходное устройство могло передавать видеосигнал через USB Type-C, а подключаемый дисплей имел разъём HDMI. В этом случае можно по беспроводному соединению передавать на экран видео 1080p с частотой 60 Гц. Необходимо лишь подключить HDMI-приёмник к разъёму USB Type-A для питания.  Передатчик и приёмник работают на частоте 5 ГГц, и они могут обеспечить передачу данных через стены, хотя дальность и стабильность соединения могут варьироваться в зависимости от толщины и материала препятствий на пути сигнала. При необходимости к одному приёмнику можно подключить до восьми передатчиков и переключаться между ними по мере необходимости, что сделает процесс взаимодействия с устройством более комфортным. Неизвестный украл у Европейского космического агентства данные по атмосферам инопланетных миров и не только

31.12.2025 [11:24],

Геннадий Детинич

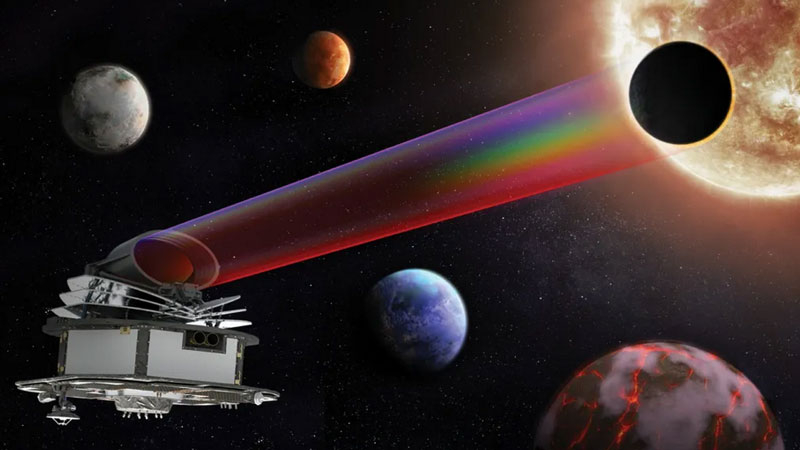

Европейское космическое агентство (ESA) подтвердило факт нарушения безопасности на своих научных серверах после появления сообщений в социальных сетях о масштабной утечке данных. Неизвестный злоумышленник заявил, что получил доступ к системам ESA и похитил около 200 Гбайт информации, включая конфиденциальные документы и технические данные.

Иллюстрация к миссии ESA ARIEL. Источник изображения: ESA Согласно публикациям французского специалиста по кибербезопасности Себа Латома (Seb Latom), злоумышленник утверждает, что сумел получить исходный код программного обеспечения, API-токены, токены для доступа к различным системам ESA, а также конфигурационные файлы и встроенные пароли. Размещённые злоумышленником в даркнете скриншоты также указывают на возможную утечку данных по подсистемам миссии ARIEL, предназначенной для изучения атмосферы экзопланет, а также материалов Airbus, датированных 2015 годом и отмеченных как конфиденциальные. Однако ESA заявило, что первичный анализ выявил лишь ограниченное число затронутых научных серверов, которые расположены вне корпоративной сети агентства. Эти серверы используются для не конфиденциальной совместной инженерной и научной деятельности в научном сообществе, что снижает риски для критических инфраструктур. Это не первый инцидент с участием внешних платформ ESA: в декабре 2024 года онлайн-магазин агентства, управляемый сторонним провайдером, был взломан для проведения мошеннических платежей. ESA сообщило, что заинтересованные стороны уведомлены, а краткосрочные меры по защите потенциально уязвимых систем уже приняты. |