|

Опрос

|

реклама

Быстрый переход

Для регистрации в программе дополнительной защиты Google теперь достаточно только Passkey

10.07.2024 [17:28],

Владимир Мироненко

Google упростила регистрацию учётных записей в программе дополнительной защиты (Advanced Protection Program), предназначенной для тех, кто подвержен риску целенаправленных онлайн-атак. Теперь это можно сделать с помощью одного ключа доступа (Passkey), используя встроенную биометрическую аутентификацию телефона Pixel или iPhone, тогда как ранее для регистрации требовались два физических ключа безопасности.

Источник изображения: Google Программой дополнительной защиты пользуются, например, те, кто задействован в политических кампаниях, или журналисты, использующие для публикаций конфиденциальную информацию, требующую защиты от взлома и утечек. При запуске программы требовались два физических ключа безопасности для её активации, а также пароль для последующего входа в систему. В 2023 году компания упростила вход в систему и задействовала метод входа без пароля, который позволяет пользователям безопасно входить в свои учётные записи, приложения и службы, используя встроенную аутентификацию на своих устройствах. Но для регистрации в программе всё равно были нужны два физических ключа безопасности. Чтобы присоединиться к программе дополнительной защиты, нужно перейти на её страницу и выполнить необходимые шаги по настройке. В конце настройки пользователю будет предоставлен выбор: настроить ключ доступа или физический ключ безопасности. На случай, если аккаунт вдруг окажется заблокированным, необходимо указать для восстановления номер телефона, адрес электронной почты или второй ключ доступа. Microsoft запатентовала технологию защиты от «визуального взлома» с помощью отслеживания взгляда

08.07.2024 [23:15],

Анжелла Марина

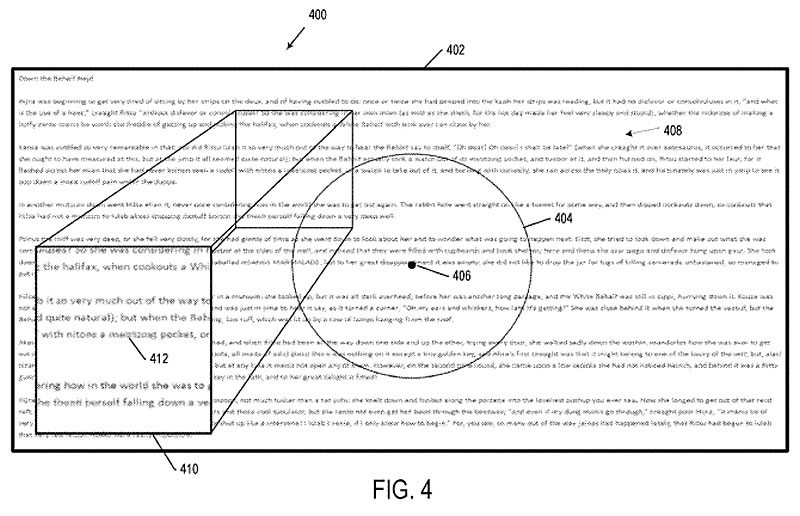

Компания Microsoft подала заявку на регистрацию патента на новую технологию, которая использует отслеживание взгляда для защиты информации на экране компьютера от посторонних глаз в общественных местах. Таким образом компания хочет обеспечить пользователям инновационный уровень конфиденциальности.

Источник изображения: Alex Kotliarskyi / Unsplash Компания Microsoft представила интересное решение для защиты конфиденциальности пользователей. Согласно недавно опубликованному патенту, технологический гигант разрабатывает систему, которая будет использовать отслеживание движения глаз для маскировки частей экрана, на которые пользователь не смотрит в данный момент, сообщает ExtremeTech. Новая технология предназначена для использования в общественных местах, где существует риск «визуального взлома», то есть несанкционированного просмотра конфиденциальной информации посторонними лицами. Система будет автоматически размывать или шифровать те области экрана, которые находятся вне фокуса внимания пользователя. В отличие от существующих на сегодня способов в виде физических плёнок конфиденциальности или программного обеспечения, которое просто затемняет весь экран кроме небольшой области, технология Microsoft обещает более естественное использование устройства. Патент описывает «методы прогнозирования взгляда», которые будут предугадывать, куда пользователь посмотрит дальше, постепенно открывая соответствующие части экрана. «У типичного читателя мозг использует периферийную информацию во время чтения, чтобы предвидеть структуру предложения и абзаца, поддерживая естественную скорость чтения», — говорится в патенте. То есть во время чтения человек не только фокусируется на конкретных словах или символах, на которые направлен его взгляд, но и обрабатывает информацию, которая находится вокруг этой точки фокуса. Это включает в себя слова и символы, которые находятся слева и справа от текущего фокуса внимания, а также выше и ниже.

Источник изображения: Microsoft Такая информация помогает нашему мозгу предвидеть, как будут строиться предложения и абзацы, что позволяет поддерживать естественную и плавную скорость чтения. Новая система призвана сохранить этот процесс, в отличие от существующих решений, которые могут сделать чтение некомфортным и менее эффективным. Хотя пока неизвестно, станет ли эта технология реальным продуктом, она представляет собой потенциально более совершенную альтернативу существующим методам защиты конфиденциальности экранов. Однако стоит отметить, что реальная угроза «визуального взлома» может быть несколько преувеличена. Исследования, подтверждающие серьёзность этой проблемы, в основном спонсировались производителями физических фильтров конфиденциальности. Например, компанией 3M, которая производит и продаёт такие наклеивающиеся на монитор плёнки. Тем не менее, для пользователей, особенно обеспокоенных приватностью или работающих с «чувствительными» данными, технология Microsoft может оказаться полезной. Microsoft спрятала спорную ИИ-функцию Recall даже от тестировщиков Windows Insider

21.06.2024 [14:23],

Николай Хижняк

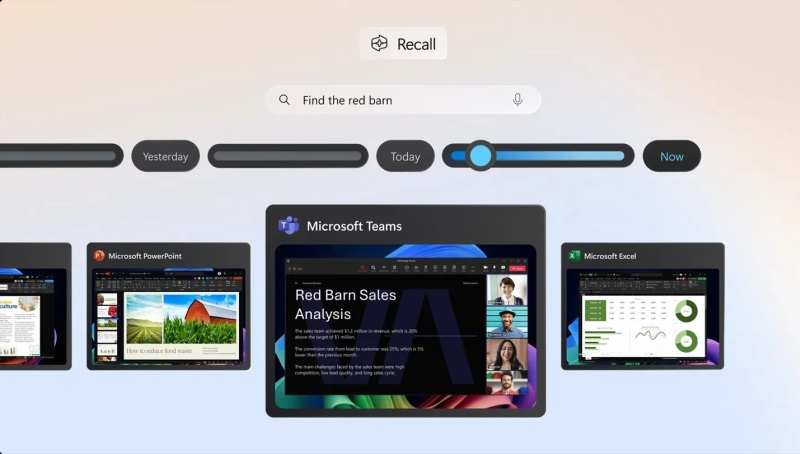

Microsoft пытается скрыть спорную ИИ-функцию Recall даже от участников программы Windows Insider, которые должны были её тестировать. На прошлой неделе компания объявила об отзыве Recall из состава сборки Windows, которая установлена на первом поколении Copilot Plus PC, и также отметила, что «инсайдеры» продолжат тестировать эту функцию. Однако из последних сборок Windows для Arm по программе Insider функция Recall и все упоминания о ней также исчезли.

Источник изображения: Microsoft Вместо Recall в составе последней сборки Windows Insider Canary Build 26236.5000 для устройств Arm64 была обнаружена другая функция под названием Screenray. Похоже, она также предназначена для записи всего, что происходит на ПК, но её интерфейс упрощён для более удобной навигации среди записанных данных об активностях. 18 июня, в тот же день, когда в продажу поступили первые ноутбуки Copilot Plus PC, компания Microsoft прекратила распространение сборки Windows 11 Build 26236.5000 для участников программы Insider. «Мы временно приостановили выпуск Windows 11 Insider Preview Build 26236 через канал Canary», — сообщила компания во вторник. 19 июня Microsoft выпустила новую сборку Windows Insider Build 26241.5000, в которой полностью отсутствуют следы Recall. Теоретически, пользоваться Recall по-прежнему можно, если на ПК уже установлена предыдущая версия 26236.5000 или имеется ISO-файл сборки 26236.6000. Однако скачать через официальные каналы распространения сборок Windows версию ОС 26236.5000 больше нельзя. Обычно, когда нужна предыдущая сборка ОС Insider Build, можно использовать UUP Dump, сайт, на котором перечислены все сборки операционной системы, предлагается возможность их скачать и создать на их основе ISO-образы. Однако при попытке скачать из UUP Dump версию 26236.5000 выдаётся ошибка, сообщающая, что файлы были удалены с серверов Microsoft. Очевидно, что сама Microsoft считает Recall в текущем виде очень спорной и не хочет, чтобы кто-то сейчас ей пользовался. Возможно, функция вернётся в будущих сборках Insider Build, однако неизвестно когда это произойдёт. Ранее Recall вызвала гнев пользователей, заботящихся о конфиденциальности и безопасности своих персональных данных, поскольку функция ведёт учёт всей активности на ПК. Эксперт по кибербезопасности Кевин Бомонт (Kevin Beaumont) обнаружил серьёзные проблемы с безопасностью в бета-версии Recall, в том числе связанные с тем, что функция хранит информацию в относительно легкодоступной для взлома базе данных SQLite. А независимый регулирующий орган по защите данных в Великобритании (ICO) даже объявил о расследовании этой функции. Без Recall системы Copilot Plus PC остались лишь с тремя не очень впечатляющими новыми ИИ-функциями: Codesigner (генератор изображений на основе Paint), Studio Effects (фильтры для веб-камеры) и субтитры Live Captions с переводом. Кремниевая долина усилила проверку кадров из-за опасений по поводу китайских шпионов

19.06.2024 [17:27],

Павел Котов

Расположенные в Кремниевой долине компании начали усиливать проверку персонала и потенциальных кандидатов при приёме на работу, потому что представители американских властей всё настойчивее выражают обеспокоенность по поводу угрозы китайского шпионажа, обращает внимание Financial Times.

Источник изображения: F8_f16 / pixabay.com Проверку персонала усилили и технологические гиганты масштаба Google, и известные стартапы, включая OpenAI, — они опасаются, что иностранные правительства пытаются использовать скомпрометированных сотрудников для доступа к интеллектуальной собственности и данным компаний. Венчурные капиталисты, включая Sequoia Capital, которая поддерживает десятки стартапов, таких как xAI Илона Маска (Elon Musk), призывают своих подопечных ужесточить проверку персонала. Sequoia и сама в минувшем году из-за геополитических обстоятельств была вынуждена отделить свой китайский бизнес, просуществовавший почти два десятилетия. Алекс Карп (Alex Karp), генеральный директор Palantir, компании, которая занимается анализом данных, стоит $53 млрд и выступает подрядчиком оборонной промышленности США, назвал проблему китайского шпионажа за американскими технологическими компаниями «огромной проблемой». Вашингтон и Пекин оказались в состоянии растущей стратегической конкуренции — США регулярно вводят новые меры экспортного контроля, чтобы усложнить Китаю доступ к передовым технологиям и разработку собственных решений, в том числе в области передовых чипов и искусственного интеллекта.

Источник изображения: Craig Whitehead / unsplash.com Существуют опасения по поводу роста ксенофобии в американских технологических компаниях, в которых преобладают квалифицированные сотрудники азиатского происхождения. В последние годы число дел о китайском шпионаже действительно выросло: в марте прокуратура предъявила обвинения бывшему инженеру-программисту Google в краже технологий ИИ и тайном сотрудничестве с двумя китайскими компаниями. Схожие инциденты фиксировались в Tesla, Micron и Motorola. Появились несколько частных компаний, предлагающих предприятиям меры защиты от китайского шпионажа. В 2019 году начала работать Strider Technologies, которая предложила компаниям средства обработки данных, направленные на предотвращение установления связи представителями иностранных государств с их сотрудниками, а также проникновения недружественных агентов в среду поставщиков и подрядчиков. Этими инструментами всё чаще пользуются американские технологические стартапы, работающие в области квантовых вычислений, ИИ и синтетической биологии. Если человек получает пометку в системе Strider, для компании это повод провести дополнительную проверку по линии безопасности: проверку семьи или финансовых связей за рубежом, а также истории поездок в страны, где осуществляют вербовку иностранные разведслужбы. Если компания из Кремниевой долины претендует на заключение контракта с Министерством обороны США, её призывают расширить сферу и масштабы осмотрительности в отношении угроз со стороны китайских шпионов. Коммерческие технологические компании, которые работают с оборонными агентствами США, обязываются соблюдать строгие меры безопасности. Microsoft изменила Recall — функция не будет делать скриншоты без разрешения пользователя

07.06.2024 [22:05],

Николай Хижняк

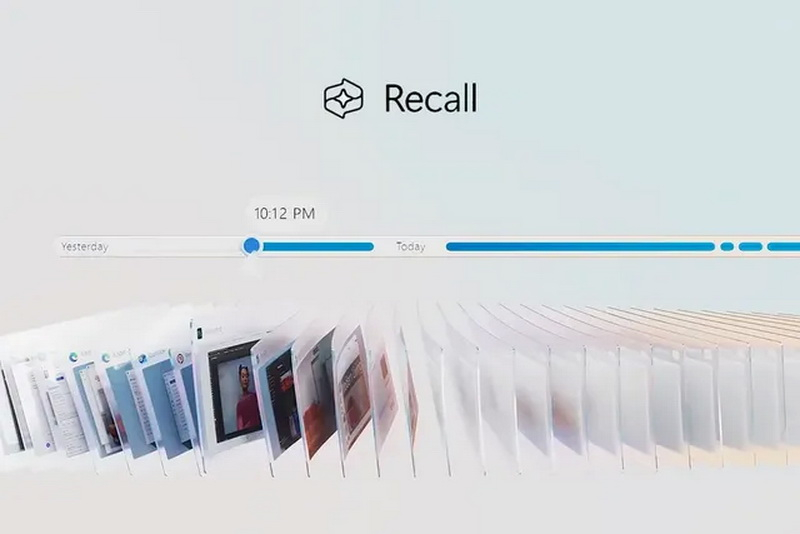

Microsoft внесла изменения в функцию записи действий Recall для Windows 11 после того, как она вызвала жаркие споры на тему конфиденциальности пользователей. Recall постоянно делает скриншоты действий пользователя на ПК, а затем позволяет в любой момент вернуться к той или иной активности. Как пишет The Verge, у Recall можно будет отключить функцию съёмки скриншотов при первоначальной настройке ОС.

Источник изображений: Microsoft Функция Recall станет доступна с поступлением в продажу ноутбуков Copilot Plus PC. Изначально Microsoft планировала активировать Recall на компьютерах по умолчанию, однако сейчас компания говорит, что предоставит пользователям возможность выбора — включить или оставить выключенной спорную ИИ-функцию. Выбор можно будет сделать во время процесса первоначальной настройки нового Copilot Plus PC. «Если не будет выбран иной вариант, то Recall будет отключена по умолчанию», — говорит глава подразделения Windows Паван Давулури (Pavan Davuluri). Перед использованием Recall компания также потребует авторизацию через Windows Hello. Таким образом, пользователю придётся предоставить изображение своего лица, отпечаток пальца или использовать PIN-код перед обращением к Recall. «Кроме того, для просмотра вашей хроники и поиска в Recall потребуется подтверждение присутствия [владельца ПК]», — говорит Давулури, отмечая, что посторонний не сможет использовать поиск в Recall без предварительной аутентификации. Эта аутентификация также будет применяться к защите скриншотов, создаваемых Recall. «Мы добавляем дополнительные уровни защиты данных, включая дешифровку по методу «точно в срок», защищенную системой безопасного входа Windows Hello Enhanced Sign-in Security (ESS). Таким образом, снимки Recall будут расшифрованы и доступны только после аутентификации пользователя», — объясняет Давулури, добавляя, что база данных поисковых индексов также будет зашифрована. Ранее сообщалось, что Recall при поддержке ИИ-алгоритмов будет делать скриншоты того, что происходит на ПК, и сохранять эту информацию локально, то есть на компьютере пользователя. Эта информация не попадёт в облако и не будет использоваться Microsoft для обучения своих ИИ-моделей. Поисковая строка Recall позволит просматривать разные временные отрезки активности в форме созданных скриншотов (открытые страницы веб-браузера, программы и т.д.). При желании пользователь сможет вернуться в ту или иную временную точку активности с помощью всего пары движений мыши.  Microsoft внесла изменения в способы хранения базы данных Recall и доступа к ней после того, как эксперт по кибербезопасности Кевин Бомонт (Kevin Beaumont) обнаружил, что функция хранит информацию в виде обычного текста, что значительно упрощало авторам вредоносных программ создание инструментов для извлечения базы данных и её содержимого. Хотя Recall пока доступна лишь в тестовых сборках Windows, некоторые умельцы уже успели воспользоваться этим недостатком и создали ряд программных инструментов, позволяющих получить доступ к хранящимся в ней данным пользователей. Например, приложение TotalRecall извлекает базу данных Recall и позволяет легко просматривать сохранённый текст и снимки экрана, созданные функцией Microsoft. А сетевой инструмент NetExec, похоже, скоро получит собственный модуль Recall, который сможет получать доступ к папкам Recall на ПК и создавать их дамп для дальнейшего просмотра созданных снимков экрана. Появление подобных инструментов стало возможным только потому, что база данных Recall не наделена системой полного шифрования. Как сообщается, Microsoft разработала Recall в рамках инициативы Secure Future Initiative (SFI), призванной повысить безопасность её программных продуктов после крупных атак на облачный сервис Azure. Портал The Verge пишет, что глава Microsoft Сатья Наделла (Satya Nadella) ставит во главу угла безопасность над всеми остальным при разработке новых программных продуктов, о чём он сообщил во внутреннем письме для сотрудников компании и призвал их последовать его примеру, даже если это будет означать отказ от каких-то новых функций. «Если вы столкнулись с выбором между безопасностью и другим приоритетом, ваш ответ ясен: занимайтесь безопасностью. В некоторых случаях это означает, что безопасность имеет более высокий приоритет над другими задачами, которыми мы занимаемся, такими как разработка новых функций или обеспечение постоянной поддержки устаревших систем», — сообщил Наделла сотрудникам Microsoft. Глава подразделения Windows Паван Давулури в своих комментариях тоже ссылается на новую инициативу SFI по повышению безопасности программных продуктов Microsoft и отмечает, что компания принимает меры по повышению защиты Recall. Однако, похоже, эти вносимые изменения во многом опираются на отзывы сторонних исследователей цифровой безопасности, а не на собственные принципы безопасности Microsoft. В противном случае спорные моменты, связанные с Recall, были бы выявлены ещё на стадии её разработки и компания приняла бы соответствующие меры для их исправления или изменения ещё до запуска этой функции. Microsoft подчеркивает, что Recall будет доступна только на новых ПК Copilot Plus PC. Эти системы разработаны с учётом повышенных требований к программной и аппаратной безопасности и оснащены криптографическим процессором Pluton, разработанным для защиты персональных данных пользователей от кражи. В Android появится ИИ-защита от кражи — смартфон заблокируется, если его кто-то схватит и убежит

15.05.2024 [21:57],

Николай Хижняк

Компания Google выпустила вторую бета-версию своей будущей операционной системы Android 15, в которой реализовала ряд новых функций безопасности. Одна из них, например, позволяет определить момент, когда ваш телефон кто-то крадёт или выхватывает из рук, после чего устройство автоматически блокируется.

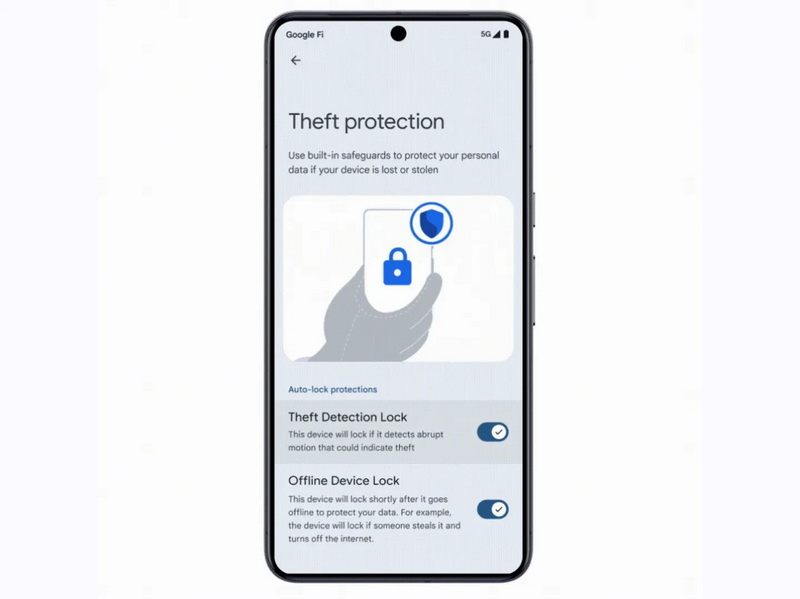

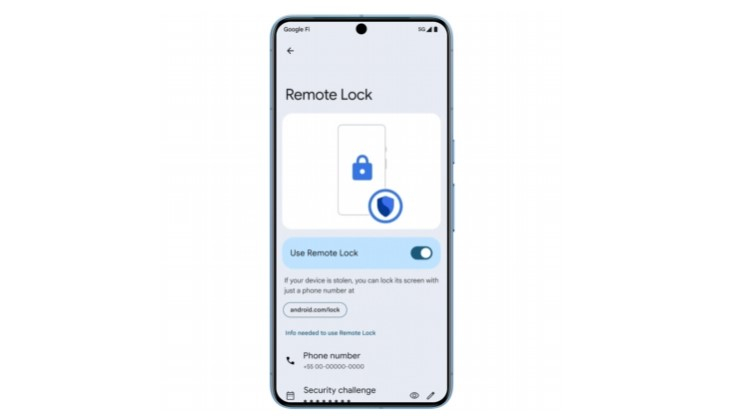

Источник изображений: Google Некоторые новые функции безопасности Android 15 также в перспективе появятся и в составе более старых версий операционной системы Android, что сделает их доступными для гораздо большего количества пользователей.  Новая функция Theft Detection Lock распознаёт необычные резкие движения мобильным устройством, которые могут указывать на то, что кто-то вырывает телефон из рук пользователя или хватает устройство со стола перед ним. Чтобы потенциальный злоумышленник не мог получить доступ к информации на устройстве, экран последнего автоматически блокируется. Система также следит за потенциальными попытками удалённого взлома устройства и автоматически отключает его от сети.  Google также предлагает новый способ удалённой блокировки экрана телефона, на тот случай если он попадёт в чужие руки. Для этого необходимо, например, с телефона друга, посетить сайт android.com/lock, где нужно ввести свой номер телефона и ответить на вопрос системы безопасности. После этого устройство будет заблокировано. Эти функции станут доступны с будущим обновлением сервисов Google Play для смартфонов под управлением Android 10 и более поздних версий. В Android 15 также представлена новая функция безопасности «Личные пространства», которая позволяет размещать приложения и данные в отдельной скрытой области памяти смартфона, которую можно заблокировать с помощью уникального PIN-кода. Google также добавила защиту от принудительной перезагрузки устройства и сброса на заводские настройки. В этом случае система запросит учётные данные владельца смартфона при следующей настройке. Функция Android Play Protect также получила обновление. Она проверяет, как приложения используют запрошенные разрешения на устройстве, чтобы отслеживать признаки фишинга и мошенничества. Информация о потенциально вредоносных приложениях отправляется в Google для дальнейшей проверки. Релиз Android 15 ожидается этой осенью. Google создала ИИ-инструмент для быстрого реагирования на киберугрозы

07.05.2024 [10:54],

Владимир Мироненко

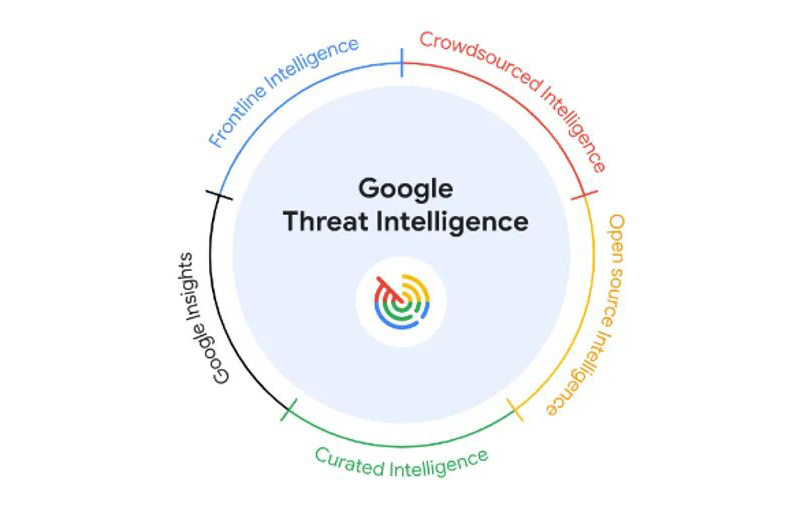

Google представила новое решение в сфере кибербезопасности Threat Intelligence, которое позволит клиентам «получать ценную информацию и защищать корпоративную IT-инфраструктуру от угроз быстрее, чем когда-либо прежде», используя аналитические данные подразделения кибербезопасности Mandiant, службы анализа угроз VirusTotal в сочетании с возможностями ИИ-модели Gemini AI.

Источник изображения: Google «Бесспорно, что сегодня Google обеспечивает два наиболее важных столпа анализа угроз в отрасли — VirusTotal и Mandiant. Интеграция обоих в единое предложение, дополненное ИИ и анализом угроз Google, предлагает командам безопасности новые средства для использования актуальных сведений об угрозах для лучшей защиты своих организаций», — отметил Дэйв Грубер (Dave Gruber), главный аналитик Enterprise Strategy Group. Согласно Google, подразделение Mandiant, предоставляющее услуги по обнаружению и устранению киберугроз, ежегодно расследует около 1100 случаев взлома. Новый сервис Google Threat Intelligence также использует VirusTotal, краудсорсинговую базу данных вредоносных программ, которая насчитывает более 1 млн пользователей. Кроме того, Threat Intelligence включает собираемые Google данные о кибератаках, нацеленных на 1,5 млрд учётных записей пользователей Gmail и 4 млрд устройств. Google отметила, что основным преимуществом Threat Intelligence является предоставление специалистам по безопасности ускоренной аналитики за счёт использования генеративного ИИ. Задействованная в решении большая языковая модель Gemini 1.5 Pro, по словам Google, сокращает время, необходимое для анализа вредоносного ПО и раскрытия его исходного кода. Компания отметила, что вышедшей в феврале версии Gemini 1.5 Pro потребовалось всего 34 секунды, чтобы проанализировать код вируса WannaCry, программы-вымогателя, с помощью которой хакеры в 2017 году атаковали множество компаний по всему миру. Также Gemini позволяет ускорить сбор информации о хакерской группе, её целях, тактике взлома и связанных с ней деталях. Кроме того, Gemini обеспечивает обобщение отчётов об угрозах на естественном языке в Threat Intelligence, что позволяет компаниям оценить, как потенциальные атаки могут на них повлиять, и расставить приоритеты, на чём следует сосредоточиться. Больше никаких 12345: в Великобритании запретят устройства со слабыми паролями

29.04.2024 [15:02],

Анжелла Марина

В Великобритании вступил в силу закон, обязывающий производителей гаджетов соблюдать минимальные стандарты кибербезопасности и защищать устройства от несанкционированного доступа. Одним из положений новый закон запрещает поставки гаджетов со слишком простыми стандартными паролями.

Источник изображения: Copilot В понедельник в Великобритании вступили в силу новые правила, направленные на повышение кибербезопасности интеллектуальных устройств. Согласно этим правилам, производители смартфонов, телевизоров, умных домофонов и других гаджетов обязаны обеспечивать защиту подключенных к интернету устройств от несанкционированного доступа, сообщает издание The Guardian. В частности, теперь запрещается поставлять устройства со слабыми паролями по умолчанию, такими как «admin» или «12345». Пользователям также рекомендуется менять стандартные пароли при настройке гаджетов. Кроме того, производители должны четко указывать сроки выпуска обновлений безопасности и предоставлять потребителям контакты для сообщения об ошибках и уязвимостях. Такие строгие меры призваны повысить уверенность покупателей и снизить риски хакерских атак, от которых в последнее время страдают как простые пользователи, так и компании. По словам министра науки и технологий Великобритании Джонатана Берри (Jonathan Berry), новые правила должны «обеспечить безопасность личных и банковских данных, и в целом конфиденциальность» британцев. Организация по защите прав потребителей Which?, давно выступавшая за ужесточение стандартов кибербезопасности, приветствовала это решение и считает, что контролирующие органы также должны «жестко следить за исполнением новых правил производителями и принимать при необходимости немедленно принимать меры к нарушителям». По мнению Which?, это значительно повысит кибербезопасность для рядовых потребителей и бизнеса. Однако есть те, кто раскритиковал новый закон. Так, некоторые эксперты полагают, что ответственность за обеспечение кибербезопасности несправедливо перекладывается только на производителей, потребители тоже должны проявлять бдительность и не использовать слабые пароли. Кроме того, как показывает практика, злоумышленники быстро адаптируются к новым мерам безопасности. Тем не менее, большинство людей положительно оценивают инициативу британского правительства, а повышенные требования к кибербезопасности могут стать новым глобальным стандартом для индустрии интеллектуальных устройств. Исследователи придумали, как бороться с хакерами, имеющими физический доступ к системам

29.02.2024 [16:40],

Геннадий Детинич

На конференции ISSCC 2024 среди прочих докладов прозвучало несколько интересных предложений для защиты электронных схем и компонентов от хакерских атак с физическим доступом к системе. Это наиболее уязвимая для оборудования ситуация, когда злоумышленник не ограничен временем и средствами.

Источник изображения: spectrum.ieee.org Самый действенный метод взлома системы — это набросить контакты для считывания сигналов на сигнальные линии процессора. Команда исследователей из Колумбийского университета во главе с ведущим инженером Intel Вивеком Ди (Vivek De) предложила решение, которое автоматически противодействует этому виду атак. Они создали чип, который измеряет ёмкостное сопротивление шины передачи данных от процессора. Чип откалиброван определять изменение ёмкости от 0,5 пФ в широком диапазоне температур. Попытка набросить щуп на контролируемую чипом линию сразу обнаруживает физическое вмешательство и запускает процесс автоматического шифрования данных. Исследователи считают, что постоянное шифрование абсолютно всех данных — это перерасход процессорной мощности. Предложенный ими метод детектирования щупа, напротив, нагружает систему шифрованием только во время начала вмешательства злоумышленника. Также данные можно похищать из системы с помощью регистрации электромагнитного излучения или по пульсациям потребления. Для этого физический контакт с атакуемой системой не нужен. Тогда для защиты данных можно использовать другую схему, предложенную исследователями Техасского университета в Остине. Поскольку по электромагнитному излучению можно получить данные о ключе AES, исследователи предложили размыть сигнал в процессе генерации ключа. В частности, они разбили алгоритм генерации на четыре вычислительных компонента, и запустили их параллельно с небольшим сдвигом друг относительно друга. Это сделало сигнал нечитаемым. Для ещё более сильного запутывания злоумышленников на атакуемой системе запускались сигналы-обманки, имитирующие процессы генерации ключа. Всё вместе резко повысило защиту от атаки по побочным каналам, к которым также относится вид атак с чтением электромагнитных возмущений от вычислительных платформ. Это утверждение было проверено на практике. Попытки взломать ключ с помощью высокочувствительного электромагнитного сканера закончились ничем после 40 млн подходов, тогда как обычно на взлом требовалось около 500 попыток. Наконец, было предложено решение для физического уничтожения электронных схем при попытке считать с них информацию тем или иным способом. Этим отметилась группа Вермонтского университета с привлечением технологии Marvell. Предложение группы опирается на два момента. Во-первых, разработан механизм определения компрометации электронной схемы. Во-вторых, предложены механизмы по физическому уничтожению электронных схем. Всё вместе обещает привести к самоуничтожению чипов при обнаружении вмешательства или попытки считать критически важные данные с электронных компонентов. Для определения вмешательства исследователи воспользовались методологией слепков PUF или физически неклонируемой функции. Это своего рода дактилоскопический отпечаток чипа, который формируется на основе крошечных отклонений в характеристиках транзисторов. Все они по определению не могут быть идентичными с вполне детектируемыми отличиями в токовых характеристиках, по коэффициенту усиления и так далее. Если чип скомпрометирован, его характеристики, выраженные в PUF, также претерпят изменения и это станет сигналом для самоуничтожения защищённого блока чипа или всего чипа целиком. Уничтожить чип исследователи предлагают двумя способами. Например, можно подать больше тока на самые длинные проводники защищаемого узла. Тогда в наиболее узких местах нагруженного участка произойдёт электромиграция — автоматическое повышение там уровня тока приведёт к физическому переносу атомов проводника и к образованию пустот или разомкнутых участков. Другой вариант предусматривает банальное повышение напряжения транзисторов в чипе с 1 В, например, до 2,5 В. Это вызовет пробой и выход электронных приборов из строя. |