|

Опрос

|

реклама

Быстрый переход

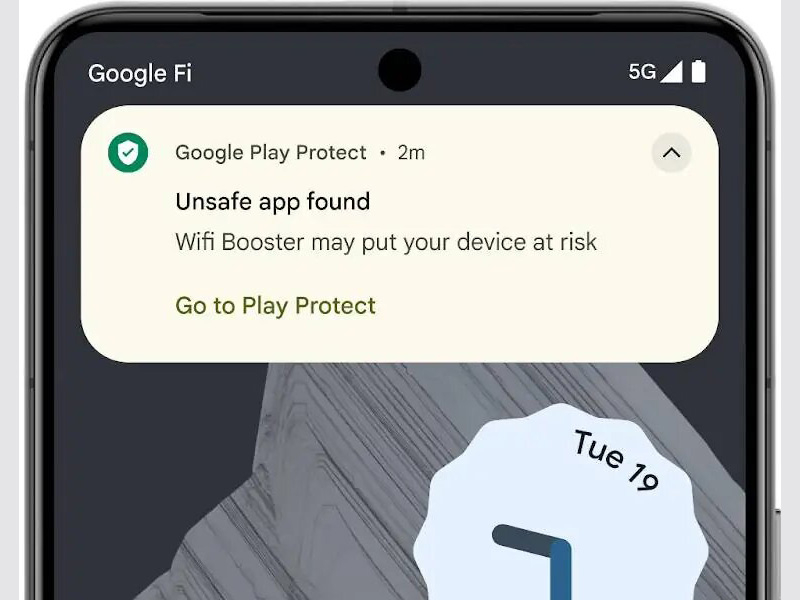

ИИ помог Google заблокировать тысячи разработчиков и удалить миллионы сомнительных приложений в 2025 году

19.02.2026 [23:14],

Николай Хижняк

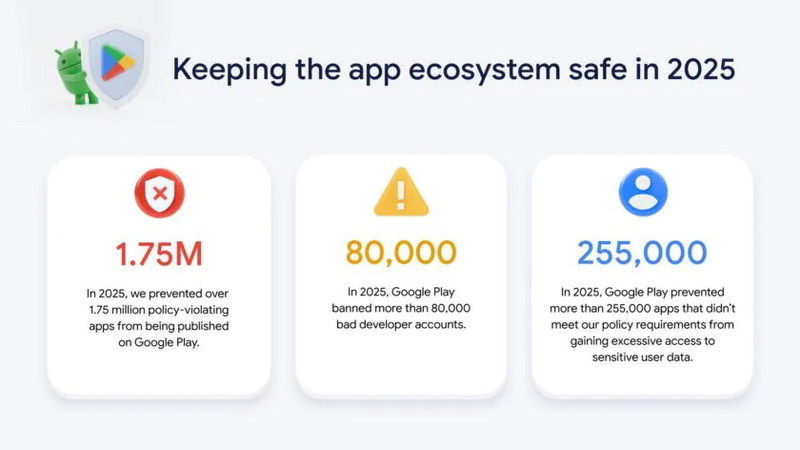

Google заблокировала в прошлом году более 1,75 млн приложений, нарушающих правила, и не допустила их загрузки в свой магазин приложений Play Store. Компания также удалила более 80 тыс. учётных записей разработчиков, пытавшихся опубликовать вредоносные приложения. Свежим отчётом поделился Виджая Каза (Vijaya Kaza), вице-президент Google по вопросам доверия к приложениям и экосистемам.

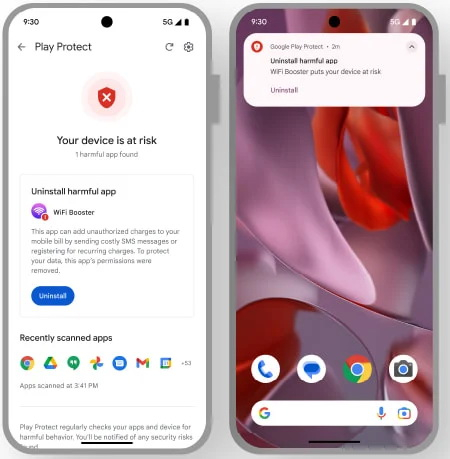

Источник изображения: Google Для поиска потенциально вредоносных приложений Google активно использует искусственный интеллект. Компания заявляет, что внедрила модели ИИ непосредственно в процесс проверки приложений. Рецензенты-люди по-прежнему участвуют в этом процессе, но ИИ помогает выявлять сложные вредоносные схемы гораздо быстрее, чем человек мог бы вручную проверять код. Компания также усилила меры защиты конфиденциальности. В прошлом году Google заблокировала более 255 тыс. приложений, запрашивающих слишком много конфиденциальных данных. Разработчики также получают помощь от таких инструментов, как Play Policy Insights в Android Studio, которые указывают на возможные проблемы ещё на этапе написания кода. Google также ведёт активную борьбу со спамом. В 2025 году компания заблокировал 160 млн спам-оценок и отзывов, включая фейковые пятизвездочные отзывы и организованные попытки занизить рейтинг приложений. Google заявляет, что предотвратила падение рейтинга в среднем на 0,5 звезды для приложений, ставших мишенью для так называемой «бомбардировки отзывами». Усиление защиты распространяется не только на магазин Play Store. Google Play Protect, встроенный в Android сканер вредоносных программ, теперь проверяет более 350 млрд приложений каждый день. В прошлом году сканирование в режиме реального времени обнаружило 27 млн новых вредоносных приложений, доступных за пределами Google Play. Если вы когда-либо устанавливали приложение с ненадёжного веб-сайта, вы могли видеть предупреждение. Это работа Play Protect. Эффективность этой функции также постоянно совершенствуется. Улучшенная защита от мошенничества теперь блокирует установки из интернет-источников (через браузеры и мессенджеры), которые запрашивают чувствительные разрешения. В 2025 году функция была запущена на 185 рынках, охватывая 2,8 млрд устройств, и предотвратила 266 млн попыток установки рискованных приложений. Google также внесла изменения для борьбы с мошенническими звонками. Если вы разговариваете по телефону, Play Protect теперь не даёт отключить защиту. Это связано с тем, что мошенники часто пытаются убедить людей отключить защиту, чтобы получить доступ к данным на устройстве. Теперь этот метод больше не работает. Лишь треть объектов критической инфраструктуры в России достигла минимального уровня киберзащиты

29.01.2026 [18:41],

Сергей Сурабекянц

Федеральная служба по техническому и экспортному контролю (ФСТЭК) России 28 января представила на национальном форуме по кибербезопасности «Инфофорум 2026» результаты проверки семисот значимых объектов критической информационной инфраструктуры (КИИ). В ходе проверки было выявлено более 1200 нарушений, а минимально необходимый уровень киберзащиты продемонстрировали лишь 36 % организаций.

Источник изображения: Nvidia По результатам проверки было направлено более 2000 требований о выполнении законодательства и составлено 603 протокола об административных правонарушениях: из них 111 — по статье о нарушении установленного порядка защиты КИИ, 492 — по статье о непредставлении или несвоевременном представлении сведений во ФСТЭК. Аналогичная проверка в 2024 году выявила более 800 нарушений, хотя тогда проверялось 800 значимых объектов КИИ. Основные причины нарушений отразила в своём докладе начальник управления ФСТЭК России Елена Торбенко. Одна из главных проблем — системное отстранение специалистов по информационной безопасности (ИБ) от бизнес-процессов. При этом задачи по обеспечению безопасности значимых объектов КИИ возложены только на подразделения ИБ, хотя их выполнение невозможно без участия разработчиков и эксплуатантов. Ещё одним негативным фактором является отсутствие должного всестороннего учёта ИТ-активов, что не позволяет специалистам своевременно обновлять необходимые меры защиты. ФСТЭК также отметила отсутствие централизованного управления средствами защиты и дефицит специалистов по ИБ. По словам Торбенко, практикуемый многими организациями периодический, а не постоянный мониторинг защищённости «оставляет окна для эксплуатации уязвимостей». Она также отметила недопустимость хранения резервных копий в одной среде с основными производственными системами, что ставит под угрозу возможность восстановления данных после атаки.

Источник изображения: ФСТЭК России Специалисты компании по управлению цифровыми рисками Bi.Zone обратили внимание на так называемые «теневые активы», к которым относятся все устройства, ПО, сервисы и домены, которые не известны службе ИБ. По данным Bi.Zone, 78 % уязвимостей обнаруживаются именно на этих ресурсах. Мониторинг инфраструктуры более двухсот российских компаний показал, что лишь 2 % организаций располагают полной информацией обо всех своих IT-активах. «Чем больше у компании теневых IT-ресурсов, тем выше вероятность, что атакующие уже получили доступ в инфраструктуру и затаились внутри, выбирая момент для монетизации, например, шифрования данных ради выкупа или продажи доступа в даркнете», — уверен руководитель направления EASM Bi.Zone Павел Загуменнов. Неизвестный украл у Европейского космического агентства данные по атмосферам инопланетных миров и не только

31.12.2025 [11:24],

Геннадий Детинич

Европейское космическое агентство (ESA) подтвердило факт нарушения безопасности на своих научных серверах после появления сообщений в социальных сетях о масштабной утечке данных. Неизвестный злоумышленник заявил, что получил доступ к системам ESA и похитил около 200 Гбайт информации, включая конфиденциальные документы и технические данные.

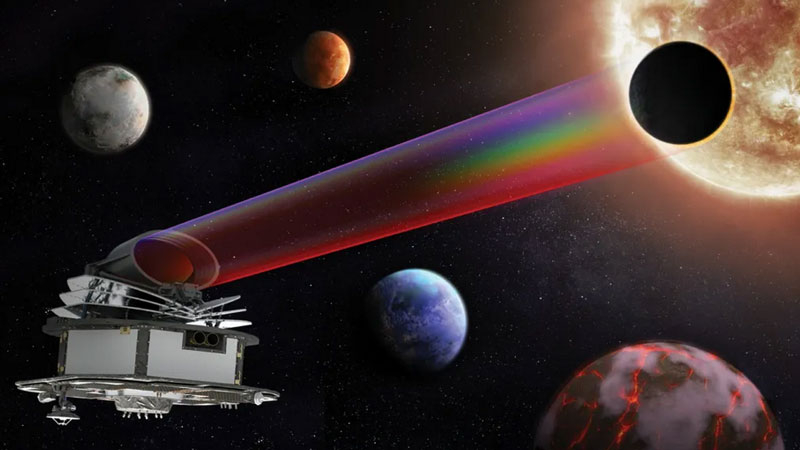

Иллюстрация к миссии ESA ARIEL. Источник изображения: ESA Согласно публикациям французского специалиста по кибербезопасности Себа Латома (Seb Latom), злоумышленник утверждает, что сумел получить исходный код программного обеспечения, API-токены, токены для доступа к различным системам ESA, а также конфигурационные файлы и встроенные пароли. Размещённые злоумышленником в даркнете скриншоты также указывают на возможную утечку данных по подсистемам миссии ARIEL, предназначенной для изучения атмосферы экзопланет, а также материалов Airbus, датированных 2015 годом и отмеченных как конфиденциальные. Однако ESA заявило, что первичный анализ выявил лишь ограниченное число затронутых научных серверов, которые расположены вне корпоративной сети агентства. Эти серверы используются для не конфиденциальной совместной инженерной и научной деятельности в научном сообществе, что снижает риски для критических инфраструктур. Это не первый инцидент с участием внешних платформ ESA: в декабре 2024 года онлайн-магазин агентства, управляемый сторонним провайдером, был взломан для проведения мошеннических платежей. ESA сообщило, что заинтересованные стороны уведомлены, а краткосрочные меры по защите потенциально уязвимых систем уже приняты. Microsoft наконец похоронит RC4 — шифр, который больше 10 лет помогал хакерам

16.12.2025 [18:08],

Павел Котов

Microsoft заявила о намерении отказаться от устаревшего и уязвимого алгоритма шифрования RC4, который использовался по умолчанию в течение 26 лет. Более десяти лет он являлся причиной мощных хакерских атак, в которых эксплуатировалась его уязвимость; недавно это решение подверг резкой критике американский сенатор.

Источник изображения: BoliviaInteligente / unsplash.com В 2000 году Microsoft представила службу Active Directory, в которой RC4 был единственным средством защиты компонента Windows, который используется для управления учётными записями администраторов и пользователей. Потоковый шифр RC4 (Rivist Cipher 4) в 1987 году изобрёл математик и криптограф Рон Ривест (Ron Rivest) из RSA Security; в 1994 году была продемонстрирована схема атаки, которая значительно ослабляет защиту, которую должен обеспечивать этот алгоритм. Несмотря на это, RC4 оставался основным протоколом шифрования в SSL и TLS ещё десять лет назад. Microsoft обновила платформу Active Directory, которая стала поддерживать значительно более надёжный алгоритм AES. При этом по умолчанию серверы на Windows продолжали отвечать на запросы аутентификации по RC4 и возвращать ответы по RC4. Этот алгоритм стал излюбленной мишенью хакеров при взломе корпоративных сетей — из-за него, в частности, пострадала крупная американская система здравоохранения Ascension. В результате взлома возникли опасные для жизни людей сбои в работе 140 больниц; добычей злоумышленников оказались медицинские записи 5,6 млн пациентов. В сентябре американский сенатор Рон Уайден (Ron Wyden) призвал Федеральную торговую комиссию США инициировать в отношении Microsoft проверку в связи с «грубой халатностью в области кибербезопасности» из-за того, что RC4 оставался потоковым шифром по умолчанию. На минувшей неделе Microsoft, наконец, заявила, что откажется от RC4 из-за уязвимости Kerberoasting — эта известная с 2014 года схема атаки стала первопричиной вторжения хакеров в сети Ascension. «К середине 2026 года мы обновим настройки контроллера домена по умолчанию для центра распределения ключей (KDC) Kerberos в Windows Server 2008 и более поздних версиях, чтобы разрешать только шифрование AES-SHA1. RC4 будет отключён по умолчанию и сможет использоваться только в том случае, если администратор домена явным образом настроит учётную запись или KDC на работу с ним», — пояснили в компании.

Источник изображения: Simon Ray / unsplash.com Алгоритм AES-SHA1 считается безопасным и поддерживается всеми версиями Windows, начиная с Windows Server 2008; клиентские системы после выхода этой версии стали по умолчанию аутентифицироваться с использованием более безопасного стандарта, и серверы отвечали соответствующим образом. RC4 по умолчанию при запросах аутентификации использовался только серверами Windows, в результате чего сети оказывались уязвимыми для атаки Kerberoasting. В следующем году принцип работы изменится на обратный: аутентификация по RC4 перестанет работать, если администраторы не проведут дополнительную работу по включению этого алгоритма. Крайне важно, подчёркивают в Microsoft, чтобы администраторы идентифицировали в своих сетях все машины, которые используют этот потоковый шифр. Несмотря на уязвимости, RC4 остаётся основным алгоритмом для устаревших систем — они часто остаются незамеченными в сетях, но продолжают выполнять важные функции для организаций. Для решения этой задачи Microsoft предоставит несколько инструментов. Одним из них станет обновление журналов KDC, с которым будут отслеживаться запросы и ответы с использованием RC4 в Kerberos. Kerberos остаётся единственным способом взаимной аутентификации в Active Directory, и для хакеров это своего рода «Святой Грааль», потому что при взломе они получают значительные полномочия. Microsoft также развернёт новые скрипты PowerShell для анализа журналов событий безопасности, чтобы упростить выявление RC4. Компания работала над отказом от RC4 последние десять лет, но задача оказалась непростой. Выбор алгоритма и регулирующие его правила охватывают двадцать лет изменений кода, отметили в Microsoft. За эти два десятилетия в RC4 было обнаружено множество критических уязвимостей, которые требовали устранения при помощи «хирургических» методов. Компания хотела отказаться от устаревшего алгоритма в этом году, но не стала делать этого, когда обнаружились уязвимости, требующие ещё большего количества исправлений — она внесла некоторые улучшения, которые способствовали переход на AES, а присутствие RC4 сократилось на несколько порядков — практически до нуля. В реализации аутентификации Active Directory не используется криптографическая «соль», и применяется только одна итерация хеширования по алгоритму MD4. «Соль» — это метод, при котором к каждому паролю перед хешированием добавляются случайные входные данные, из-за чего от хакеров требуются значительные затраты времени и ресурсов на взлом хеша. MD4 — быстрый алгоритм, который требует умеренных ресурсов. Реализация AES-SHA1 от Microsoft работает намного медленнее, а хеширование производится в несколько итераций, в результате чего взлом усложняется ещё сильнее — необходимо в тысячу раз больше времени и ресурсов. Китайские инженеры создали лучшую постквантовую защиту для блокчейна

03.07.2025 [15:41],

Геннадий Детинич

На днях в китайском журнале Journal of Software вышла статья с рассказом о новом методе защиты блокчейна от взлома квантовыми компьютерами. Настанет время, и традиционные методы шифрования на основе классической математики окажутся уязвимы к атакам со стороны квантовых систем. «Сани» для путешествия по новому постквантовому миру обмена данными нужно готовить заранее, в частности, разрабатывая новые устойчивые методы шифрования.

Источник изображения: ИИ-генерация Grok 3 Сегодня блокчейн — это не только и не столько криптовалюта, а распределённые высокозащищённые базы данных. В этом качестве технология блокчейна продолжит развиваться дальше. Проблема в том, что современные технологии защиты блокчейна опираются на обычную математику, включающую, например, факторизацию больших чисел. Современные суперкомпьютеры за разумное время не смогут её взломать, но квантовые системы, когда они появятся через десять или больше лет — обещают с лёгкостью одолеть подобное шифрование. «В частности, существующая защита на основе цифровой подписи становится уязвимой при квантовых атаках, — предупреждают разработчики. — Злоумышленники могут незаметно подделывать данные или вставлять вредоносные записи, ставя под угрозу целостность и согласованность блокчейна». Чтобы в будущем не возникло проблем с подделкой записей в распределённых базах, китайские учёные предложили защитить блокчейн технологией EQAS на базе постквантового алгоритма шифрования SPHINCS, впервые представленного в 2015 году. Вместо сложной математики в основе шифрования SPHINCS используются квантово-устойчивые хэш–функции или более простые математические проверки, что, в частности, ускоряет работу с блокчейном как на стороне пользователя, так и на стороне сервера, а это тоже дорогого стоит. В системе EQAS хранение данных также отделено от верификации. Система EQAS генерирует доказательства с использованием структуры «динамического дерева», а затем проверяет их с помощью эффективной структуры «супердерева». Предложенное решение за счёт своей древовидной архитектуры повышает и масштабируемость, и производительность, одновременно снижая нагрузку на серверы. В ходе исследования команда также проверила безопасность и эффективность EQAS. Оптимизировав параметры, удалось получить цифровые подписи меньшего размера и ускорить проверку без ущерба для безопасности. Так, в ходе моделирования EQAS потребовалось около 40 секунд для выполнения задач аутентификации и хранения – намного быстрее, чем текущее время подтверждения в блокчейне Ethereum, составляющее около 180 секунд (по 15 секунд на каждый из 12 блоков — принятый в Ethereum стандарт подтверждения). Новая статья: Основа информационной безопасности: обзор новой 7-й версии менеджера паролей для бизнеса «Пассворк»

18.06.2025 [00:01],

3DNews Team

Данные берутся из публикации Основа информационной безопасности: обзор новой 7-й версии менеджера паролей для бизнеса «Пассворк» Windows 11 получила шифрование с защитой от квантовых средств взлома

27.05.2025 [12:02],

Павел Котов

Microsoft хочет защитить Windows 11 от перспективной угрозы кибербезопасности — от квантовых компьютеров. Предварительная версия Windows 11 Canary сборки 27852 получила поддержку алгоритмов постквантового шифрования (Post-Quantum Cryptography — PQC), которые, как предполагается способны выстоять против средств взлома, которые возникнут с распространением квантовых компьютеров.

Источник изображений: Philip Oroni / unsplash.com Обновлённая версия криптографической библиотеки Microsoft SymCrypt получила поддержку комплексных решений ML-KEM и ML-DSA, обращаться к которым можно через средства Cryptography API: Next Generation. ML-KEM обеспечивает защиту от угрозы класса «собрать сейчас, расшифровать позже», предполагающей, что злоумышленники собирают целевые данные уже сегодня, сохраняют их и ждут, пока квантовые компьютеры станут достаточно быстрыми, чтобы расшифровать похищенную информацию. ML-DSA предназначается для сценариев, связанных с проверкой личности, и для сохранения целостности цифровых подписей. Алгоритмы PQC разрабатываются для противодействия атакам со стороны перспективных, то есть ещё не существующих квантовых компьютеров. При этом используются математические уравнения, которые, как считается, трудно решить как традиционным, так и квантовым вычислительным системам. Но эти алгоритмы более требовательны к оборудованию: необходимы большие размеры ключей, на вычисления уходит больше времени, активнее используются ресурсы пропускной способности по сравнению с классическими алгоритмами криптографии. Алгоритмы PQC тщательно подобрал Национальный институт стандартов и технологий (NIST) США с учётом таких критериев как безопасность, производительность и совместимость. Технологии PQC используются не только Microsoft, но и реализуются в рамках нескольких отраслевых стандартов, в том числе TLS, SSH и IPSec. SymCrypt — основная криптографическая библиотека Microsoft, которая используется во множестве её служб и продуктов от Microsoft 365 и Azure до Windows 11 и Windows Server 2025. SymCrypt используется для обеспечения безопасности электронной почты, облачного хранилища, браузера и многого другого. Реализовав поддержку PQC в SymCrypt, Microsoft готовит всю экосистему платформ Windows и других продуктов к перспективным атакам с использованием квантовых компьютеров. Пока эта технология тестируется в Windows 11, но в ближайшем будущем PQC появится и в Linux. Появится ли PQC в BitLocker, и когда это может случиться, в Microsoft не уточнили, но с учётом сложности этой задачи и высоких требований к оборудованию, едва ли стоит ожидать такого нововведения в ближайшее время. Telegram выбыл из топ-5 самых безопасных мессенджеров

06.05.2025 [12:10],

Владимир Мироненко

Согласно исследованию компании Artezio (входит в ГК «Ланит»), наиболее защищённым приложением для общения среди экспертов считается заблокированный в России мессенджер Signal, пишет «Коммерсантъ». При этом Telegram, ранее занимавший в рейтинге пятое место, в перечень наиболее защищённых мессенджеров не вошёл, что связано с существенными изменениями в политике безопасности в 2024 году.

Источник изображения: NordWood Themes/unsplash.com По оценкам Artezio, в перечень самых безопасных приложений для обмена сообщениями в 2025 году вошли Signal, Olvid, Threema, Element (Matrix), Session, Wickr, Wire, iMessage, WhatsApp и Viber. Специалистами оценивались как технические аспекты защиты приложений, так и их устойчивость к актуальным угрозам. В рамках исследования мессенджеры тестировались по 60 ключевым параметрам: от качества шифрования и защиты метаданных до устойчивости к социальной инженерии и прозрачности политик конфиденциальности. «Несмотря на высокую популярность Telegram, он не вошел в обновлённый рейтинг из-за существенных изменений в политике безопасности в 2024 году», — сообщили в Artezio. К тому же, в Telegram отсутствует сквозное шифрование по умолчанию во всех чатах, включая групповые, что является критическим недостатком с точки зрения современных стандартов безопасности, добавили в компании. В свою очередь, Signal (компания-разработчик принадлежит американской НКО Signal Technology Foundation) получил первую позицию рейтинга благодаря открытому коду, минимальному сбору метаданных и инновационной системе «запаздывающего шифрования», обеспечивающей защиту даже при компрометации ключей. В августе 2024 года Роскомнадзор ограничил доступ к Signal в связи с нарушениями, которые позволяют использовать приложение в злоумышленнических целях. Второе место аналитики отдали французскому мессенджеру Olvid с уникальной архитектурой zero-trust, не требующей номер телефона или e-mail при регистрации. Третье место получил мессенджер Threema благодаря полному сквозному шифрованию и анонимной регистрации. Четвёртое место у децентрализованной платформы с открытым кодом Element (Matrix). На пятом месте открытый анонимный мессенджер Session, созданный в Австралии, который ранее не входил в рейтинг. Для защиты в нём используется технология маршрутизации: сообщения проходят через несколько промежуточных серверов, каждый из которых «знает» только предыдущий и следующий узлы, но не весь маршрут (как в Tor). WhatsApp добавили в рейтинг благодаря протоколу Signal и шифрованию по умолчанию, но в связи с принадлежностью к Meta✴✴ были обнаружены возможные каналы утечки метаданных о пользователях. Исследователи определили несколько тенденций на рынке защищенных коммуникаций, существующих в 2025 году. Во-первых, была отмечена деанонимизация стандартных платформ, поскольку мессенджеры стали чаще сотрудничать с правоохранительными органами, что привело к миграции пользователей на альтернативные сервисы. С другой стороны, эксперты отметили значительный рост ценности приватности среди пользователей. Как сообщают в SafeTech Group, мошенники предпочитают использовать для своих схем самые популярные мессенджеры. Если речь идёт о мошеннических звонках от «службы безопасности банка», то чаще всего они применяют Viber и WhatsApp, а для других операций социальной инженерии — Telegram. В России взлетел спрос на системы защиты от утечек данных

05.05.2025 [12:36],

Владимир Фетисов

После того, как в России был принят закон об ужесточении наказания за утечку данных и введены оборотные штрафы, спрос на решения для защиты информации вырос на 40 %. По оценкам участников рынка, вложения отечественных компаний в обеспечение кибербезопасности в этом году могут увеличиться до 47 млрд рублей. Поскольку к моменту вступления закона в силу не все организации успеют внедрить новые решения, спрос на них сохранится как минимум в течение двух лет.

Источник изображения: Kevin Ku / Unsplash По прогнозу ИБ-компании «Стахановец», в следующем году расходы российских предприятий на кибербезопасность могут составить 58 млрд рублей. Тенденцию к росту инвестиций аналитики связывают в том числе с развитием регулирования работы с данными. Отмечается, что с момента подписания законопроектов об ужесточении наказания за утечку данных спрос на системы Data Loss Prevention компании вырос на 35-40 %. По данным «Б1 », на данный момент рынок решений для защиты данных составляет примерно 10 % от всех продуктов в сфере кибербезопасности. В денежном выражении это примерно 21 млрд рублей. В компании прогнозируют, что этот сегмент вырастет до 17 % к 2027 году, в том числе за счёт закона о введении оборотных штрафов для организаций, допустивших утечку данных. Отмечается, что от утечек данных и негативной деятельности инсайдеров в полной мере не защищена ни одна российская компания. По данным источника, в 38 % случаев увольняющиеся сотрудники пытаются скачать базы данных клиентов или партнёров компании. Основными каналами утечек продолжают оставаться мессенджеры, на долю которых приходится 35 % подобных случаев. Публикации в интернете, в том числе в облачных хранилищах, является каналом для утечки данных в 15 % случаев. Представитель компании «Стахановец» рассказал, что во многих российских организациях всё ещё не используются системы защиты данных. Это подтверждается данными ФСТЭК России, сотрудники которой подсчитали, что к концу 2024 года только у 10 % организаций был обеспечен базовый уровень безопасности. Это означает, что к моменту вступления в силу закона об ужесточении наказания за утечку данных многие отечественные компании попросту не успеют внедрить DLP-решения. В InfoWatch подсчитали, что рынок DLP-систем стабильно растёт на 10-15 % в год. Там также отметили, что чаще всего подобные атаки реализуются с помощью инсайдеров — когда внутренний и внешний злоумышленники действуют совместно. Одна из задач DLP-систем заключается в мониторинге и предотвращении подобных инцидентов. Dr.Web отмечает 33 года: скидка 20 % на Dr.Web Security Space в честь дня рождения легендарного антивируса

22.04.2025 [10:00],

Андрей Созинов

22 апреля 2025 года российский разработчик антивирусного программного обеспечения — компания «Доктор Веб» — отмечает 33-летие антивируса Dr.Web. В честь этой знаменательной даты пользователи получают подарок: скидку 20 % на лицензию Dr.Web Security Space для 1 персонального компьютера сроком на 3 года. Акция продлится с 22 по 29 апреля 2025 года включительно.  Антивирус Dr.Web был создан в 1992 году, став одним из первых антивирусов в мире. За более чем три десятилетия существования продукт прошёл путь от антивирусного сканера до мощного комплексного решения по защите от всех типов цифровых угроз. Благодаря собственным технологиям детектирования и лечения вредоносного ПО, Dr.Web завоевал доверие миллионов пользователей. Dr.Web Security Space — это современное решение для комплексной защиты персональных компьютеров (Windows, Linux. macOS). Продукт объединяет в себе новейшие технологии противодействия вирусам, троянам, шпионским и рекламным программам, фишинговым сайтам и другим интернет-угрозам. Преимущества Dr.Web Security Space:

Dr.Web Security Space — это ваша уверенность в безопасности. Оплачивайте онлайн-покупки, общайтесь с друзьями в соцсетях, смотрите видео и трансляции, загружайте приложения — все это безопасно с Dr.Web. С 22 по 29 апреля Dr.Web Security Space можно приобрести по праздничной цене — всего за 2959,2 рублей вместо 3699 рублей. Не упустите возможность защитить свой компьютер или ноутбук надолго и по выгодной цене! Google заблокировала 2,36 млн опасных приложений для Android в Google Play в 2024 году

31.01.2025 [05:17],

Николай Хижняк

Google заблокировала более 2,3 млн приложений Android для магазина Google Play в 2024 году. Они нарушили политику платформы, что делало их потенциально опасными для пользователей. Кроме того, компания заблокировала 158 тыс. аккаунтов разработчиков за попытку публикации вредоносных приложений, включая шпионское ПО.

Источник изображения: Bleeping Computer Для сравнения, в 2023 году Google заблокировал 2,28 млн опасных приложений, а в 2022-м — 1,5 млн. В те же годы компания лишила доступа к платформе 333 тыс. и 173 тыс. разработчиков соответственно. Возросшее количество заблокированных приложений в 2024 году на платформе частично объясняется тем, что в поиске вредоносного ПО сотрудникам компании помогала система искусственного интеллекта. «Сегодня более 92 % наших человеческих обзоров вредоносных приложений проводятся с помощью искусственного интеллекта, что позволяет нам принимать более быстрые и точные меры для предотвращения проникновения вредоносных приложений в Google Play. Благодаря этому мы смогли заблокировать доступ к Google Play для значительно большего, чем когда либо, количества вредоносных приложений», — пояснили в Google. Компания также сообщила, что предотвратила 1,3 случаев получения приложениями чрезмерных прав и разрешений, которые предоставили бы ПО ненужный доступ к конфиденциальным пользовательским данным. В 2024 году встроенная в Android система безопасности под названием Google Play Protect получила значительное обновление защиты в реальном времени даже для приложений, устанавливающихся за пределами платформы Google Play. Google утверждает, что стандартная защита Android ежедневно сканировала более 200 миллиардов приложений, выполняя анализ на уровне кода в реальном времени. В течение 2024 года эти сканирования выявили более 13 миллионов новых вредоносных приложений, полученных за пределами Google Play.  Разработчики приложений также получили новые инструменты для лучшей защиты своего ПО от вредоносных SDK и случаев неправомерной эксплуатации, а индекс Google Play SDK в прошлом году расширился на 80 новых доверенных SDK. Более широкое внедрение API Play Integrity привело к снижению нарушений из ненадёжных источников на 80 %. Теперь 91 % установок приложений используют функции безопасности и защиты конфиденциальности, доступные в Android 13 и более поздних версиях операционной системы. Система блокировки установки ненадёжных APK от Google, впервые запущенная в качестве пилотного проекта в Сингапуре в феврале 2024 года, теперь расширена на Бразилию, Гонконг, Индию, Кению, Нигерию, Филиппины, Южную Африку, Таиланд и Вьетнам. Её успех в 2024 году отражается в предотвращении 36 миллионов попыток установки 200 000 уникальных приложений на 10 миллионах устройств Android. Создатели «Эра-Глонасс» собрались защитить российские автомобили от хакеров

28.11.2024 [15:01],

Алексей Разин

В середине января следующего года, как сообщают «Ведомости», АО «Глонасс» совместно с ФГУП «НАМИ» и подведомственной организацией Минпромторга «НПП «Гамма» запустят пилотный проект по созданию решений в сфере кибербезопасности для современных отечественных автомобилей. Проект призван способствовать не только повышению безопасности дорожного движения, но и предотвратить трансграничную утечку данных российских пользователей.

Источник изображения: АО «Глонасс» Генеральный директор АО «Глонасс» Алексей Райкевич пояснил, что инициаторы пилотного проекта хотят с его помощью «подсветить уязвимости современного автомобиля и показать современные механизмы по выявлению и борьбе с киберугрозами». Предлагаемые к использованию в рамках проекта механизмы уже обкатаны и доказали свою эффективность на внутренних тестах. Проект будет длиться семь месяцев, необходимая инфраструктура для его реализации уже готова, включая Дмитровский автополигон, используемый для испытаний многими отечественными автопроизводителями и принадлежащий ФГУП «НАМИ». В ходе испытаний четыре транспортных средства будут оснащены сим-картами «Глонасс» и блоками для передачи телематических данных на общую платформу, которые и предстоит анализировать и защищать от утечек и вторжений злоумышленников. Ведутся переговоры с «АвтоВАЗом» и НАМИ, которые могут предоставить для эксперимента свои транспортные средства. Будут привлечены и профильные специалисты по информационной безопасности; своё участие подтвердили представители «Лаборатории Касперского», также упоминаются Positive Technologies. Как пояснил глава АО «Глонасс», на российских дорогах наблюдается большое количество импортных транспортных средств с телематическими блоками, настроенными на передачу информации зарубежным компаниям. В каком объёме и куда они могут передавать информацию, включая изображения с бортовых видеокамер, до конца не ясно. Во-вторых, современное транспортное средство становится «компьютером на колёсах», управление которым могут перехватить злоумышленники, и такие возможности нужно пресекать. Ранее «Лаборатория Касперского» уже сообщала о сотрудничестве с АО «Кама», которое будет выпускать отечественные электромобили «Атом», в области защиты транспортных средств этой марки от киберугроз. В сентябре этого года партнёры продемонстрировали прототип электронного блока управления автомобилем, который на территории России будет выпускаться силами Kraftway. Степень зависимости российских автовладельцев от западной информационной инфраструктуры иллюстрируется и ситуацией с уходом немецких автопроизводителей с российского рынка. В августе Volkswagen, BMW и Mercedes-Benz отключили бывших российских дилеров от фирменных информационных систем, после чего у автовладельцев в России возникли проблемы с программированием дубликатов ключей и установкой отдельных агрегатов во время ремонта. По мнению руководителя технической экспертизы Mains Lab Владимира Куликова, внедрение ПО для защиты от кибератак, хоть и повысит стоимость транспортных средств, продаваемых на российском рынке, коснётся только 5–7 % ежегодного объёма продаж, поскольку будет распространяться лишь на самые современные модели. В 2024 году, по оценкам экспертов, в России будет продано около 1,5 млн новых автомобилей. В период с января по октябрь объёмы продаж в годовом сравнении выросли на 60 % до 1,33 млн штук, но расходы россиян на покупку машин при этом увеличились в 2,5 раза до 2,3 трлн рублей из-за опережающего роста цен. Всего же российский автопарк насчитывает около 60 млн легковых автомобилей, грузовиков, мотоциклов, мопедов и автобусов, находящихся в эксплуатации. Android-смартфоны научатся выявлять опасные приложения в реальном времени с помощью ИИ

14.11.2024 [12:24],

Владимир Мироненко

Сервис Google Play Protect, обеспечивающий защиту смартфона на Android от потенциально опасных приложений, получил новую функцию Live Threat Discovery, которая позволяет выявлять такие приложения в режиме реального времени с помощью ИИ, сразу предупреждая о возникшей угрозе. Новая функция уже доступна на смартфонах Pixel 6 и более новых моделях серии, и вскоре появится на Android-устройствах других вендоров.

Источник изображения: 9to5google.com Функция Live Threat Discovery, анонсированная в мае этого года на Google I/O, позволяет выявлять даже труднообнаружимые вредоносные приложения. Google сообщила, что функция может определять вредоносные приложения, которые «стараются изо всех сил скрыть свое поведение или бездействуют некоторое время, прежде чем приступить к подозрительной активности». Вместо сканирования на наличие вредоносного кода при загрузке, Play Protect будет отслеживать признаки подозрительного поведения приложений с помощью ИИ и после того, как приложение было установлено на телефоне. Функция Live Threat Detection изначально сосредоточена на приложениях для сбора персональных данных без согласия пользователя, но Google рассматривает возможность обнаружения в дальнейшем и других типов вредоносных приложений. Google также сообщила, что новая функция не будет собирать пользовательские данные, поскольку используемые модели ИИ на устройстве анализируют поведение приложения с сохранением конфиденциальности с помощью Private Compute Core. IT-преступления нанесли ущерб на 99 млрд рублей с начала года

04.09.2024 [12:39],

Владимир Мироненко

За первые семь месяцев 2024 года в России было зарегистрировано 577 тысяч IT-преступлений, из которых 437 тысяч были связаны с мошенничеством и хищениями, сообщили «Ведомости» со ссылкой на выступление заместителя начальника Следственного департамента МВД Даниила Филиппова в рамках сессии «Цифровая безопасность и ответственность бизнеса» на Восточном экономическом форуме. Он отметил, что преступления в сфере IT составляют больше 30 % от их общего количества.

Источник изображения: TheDigitalArtist / Pixabay Ущерб от подобных преступлений уже достиг 99 млрд рублей с начала года, тогда как в прошлом году ущерб от преступлений, связанный с IT-технологиями и при их помощи, оценивается в 156 млрд рублей, рассказал Филиппов. В свою очередь, начальник отдела по надзору за исполнением законов в сфере информационных технологий и защиты информации Генпрокуратуры Олег Кипкаев отметил, что за последние 2,5 года средствами надзора были устранены почти 155 тысяч нарушений нормативных требований в сфере цифровых технологий, электронных систем и защиты информации, в том числе при функционировании объектов критической информационной инфраструктуры в органах власти, учреждениях и организациях. Также в этом году был заблокирован доступ почти к 40 тысячам ресурсов, нарушающих законодательство (фишинговые атаки, предложения о продаже поддельных документов). Кипкаев подчеркнул, что выявляемые нарушения свидетельствуют об уязвимости конфиденциальной информации в цифровом пространстве, в связи с чем необходимо внедрять более эффективные меры её защиты. Говоря об обработке персональных данных, работник Генпрокуратуры отметил, что «коммерческие организации стремятся накапливать такие данные при минимальных расходах на информационную безопасность». По-прежнему является проблемой принуждение компаниями граждан к согласию на обработку персональных данных, из-за чего те зачастую лишены выбора. «Нужно исключить избыточный сбор информации и перейти к принципу уничтожения данных после достижения целей их сбора», — заявил Кипкаев. Член комитета Госдумы по информационной политике, информационным технологиям и связи Антон Немкин сообщил, что самыми уязвимыми с точки зрения кибербезопасности остаются регионы, объяснив это отсутствием возможности обучать сотрудников и проводить профилактическую работу по кибербезопасности. По его словам, субъекты РФ ежедневно теряют несколько десятков миллионов рублей, которые поступают от граждан мошенникам из-за отсутствия у людей элементарных знаний о цифровой гигиене. В свою очередь, депутат Госдумы, член комитета по развитию Дальнего Востока и Арктики Николай Новичков предупредил о грядущих угрозах, исходящих от искусственного интеллекта. «Ещё всё впереди, и мы даже представить не можем, какие преступления может совершать искусственный интеллект, потому что его возможности растут в геометрической прогрессии», — заявил он. Подытоживая дискуссию, сенатор Артем Шейкин обратил внимание участников сессии на ещё одну проблему в сфере киберпреступлений, касающуюся возмещения вреда, нанесённого гражданам. По его словам, оборотные штрафы не гарантируют в полной мере возмещения за похищенные данные ни морального, ни материального ущерба. Поэтому в Совфеде сейчас обсуждается инициатива о необходимости наличия у компаний, оперирующих данными, финансового обеспечения, «чтобы у них в случае утечки данных была возможность для выплат гражданам морального ущерба». Путь в кибербезопасности: обучение и развитие

17.07.2024 [13:26],

Андрей Созинов

Кибербезопасность — относительно новое направление в IT, характеризующееся постоянно растущим спросом на специалистов с разнообразными навыками, от анализа угроз до разработки защитных систем. Специалистов в этой сфере ждут в банках, в финтех-компаниях, на промышленных и других предприятиях. С чего начать карьерный путь, где получать знания и почему важно следить за ключевыми событиями в сфере, рассказывает Станислав Козловский, эксперт по кибербезопасности.

Станислав Козловский, эксперт по кибербезопасности Где учиться на специалиста по кибербезопасности Фундаментальную базу и необходимые для старта в сфере информационной безопасности навыки можно приобрести, обучаясь даже в непрофильных вузах. Это Станислав Козловский подтверждает своим примером. «Я начал получать юридическое образование в МГЮА имени Кутафина, что, неожиданно для многих. Вуз дал отличную базу для работы в кибербезопасности: юридический подход к анализу рисков и соблюдению нормативных актов – неразрывно связан с моей работой в сфере кибербезопасности, обеспечивая комплексный подход к защите информации», – подчеркивает он. Затем Станислав продолжил изучать информационную безопасность более углубленно, получил высшее профильное образование, вступил в профессиональные сообщества — IEEE и Australian Computer Society, и активно продолжает участвовать в них, получая доступ к актуальной информации по последним угрозам и способам защиты, новейшим научным разработкам и результатам передовых исследований, а также к профессиональным дискуссиям. Держать руку на пульсе: какие инструменты и базы нужны для работы Специалисты в своей ежедневной работе используют широкий спектр инструментов, и каждый из них играет ключевую роль в обеспечении высокого уровня безопасности. В их числе Станислав Козловский отмечает Wireshark, который использует для глубокого анализа сетевого трафика. Этот инструмент помогает выявлять скрытые аномалии, потенциальные атаки, анализ пакетов позволяет определить источник атаки, методы проникновения и передаваемые данные – для реагирования на инциденты это критично. Burp Suite незаменим при тестировании на проникновение веб-приложений – инструмент идентифицирует уязвимости, например, SQL-инъекции, межсайтовый скриптинг (XSS) и другие. «Для проведения этических пентестов специалисты по информационной безопасности используют Metasploit, имитируя реальные атаки. Это позволяет оценивать эффективность существующих мер безопасности, определять слабые места в системе. Эффективное сканирование сети на предмет обнаружения работающих хостов, открытых портов и сервисов осуществляется посредством Nmap, это первый шаг в любом аудите безопасности. Для глубокого анализа уязвимостей системы использую Nessus – инструмент автоматизирует и процесс поиска, и классификацию известных уязвимостей, и это помогает существенно экономить время», – объясняет Станислав Козловский. Станислав подчеркивает, что регулярно следит за публикациями ведущих компаний в области кибербезопасности, таких как Symantec, FireEye, Cisco, Palo Alto Networks и Check Point, за новостями в специализированных изданиях, а также активно использует профессиональные ресурсы, подобные MITRE ATT&CK, для систематизации знаний об угрозах. В частности, MITRE ATT&CK с ее тактиками, техниками и процедурами (TTP) современных атак, ресурсы OWASP, предоставляющие ценную информацию по безопасности веб-приложений, и US-CERT с актуальными сообщениями и отчетами об угрозах информационной безопасности, являются неотъемлемой частью его профессиональной деятельности. Практика и обмен опытом В том, что касается практики, Станислав Козловский выделяет виртуальные лаборатории TryHackMe и Hack The Box. В них он оттачивает навыки анализа систем, проникновения, противодействия атакам в безопасной среде, а также участвует в специализированных соревнованиях. «Я принимаю участие в CTF-соревнованиях и считаю это отличной возможностью для решения сложных задач в условиях ограниченного времени, совершенствования навыков решения проблем. Это развивает мои навыки критического мышления, умение быстро находить и анализировать информацию, эффективно управлять временем и систематически подходить к решению проблем. А также это позволяет мне оставаться в курсе последних техник атак», – отмечает Станислав Козловский. Также он регулярно участвует в конференциях Positive Hack Days и KazHackStan, в рамках которых общается с ведущими специалистами в области кибербезопасности, узнает о последних исследованиях и технологиях. На таких мероприятиях проходят презентации новых инструментов, обсуждаются современные угрозы. Обсуждать технические вопросы, обмениваться опытом и практикой Станислав предпочитает на онлайн-форумах и в сообществах – например, на Reddit в тредеr/netsec и LinkedIn. Базу знаний он расширяет благодаря регулярному чтению научных статей, отчетов и блогов по кибербезопасности, а разработка собственных скриптов и инструментов позволяет автоматизировать рутинные задачи, повышая эффективность работы, освобождая время для решения более сложных проблем. Задачи и вызовы: чем занимаются в сфере кибербезопасности Спектр задач, их специфика зависят от конкретного проекта, его формата. Станислав Козловский вспоминает, что в рамках командных проектов он принимал участие в оценке рисков и внедрении систем защиты для крупных финансовых организаций. «Я проводил анализ существующей инфраструктуры безопасности, выявлял уязвимости, занимался разработкой рекомендаций по улучшению безопасности, принимал непосредственное участие во внедрении новых решений. В частности, в проекте по миграции в облако я был ответственным за разработку стратегии защиты облачной инфраструктуры, включая конфигурацию сетевых брандмауэров, систем детектирования интрузий (IDS/IPS) и систем предотвращения утраты данных (DLP)», – рассказывает он. Также приходилось руководить разработкой плана реагирования на инциденты, принимать участие в проведении симуляций кибератак и обучать команду эффективным методам реагирования. Для сотрудников своей компании Станислав Козловский проводит внутренние тренинги по специфическим инструментам (например, сканированию периметра с помощью Qualys) и методам кибербезопасности. Регулярно он проводит обучение для коллег, рассказывая о последних угрозах и методах их нейтрализации, поддерживает младших специалистов как наставник, помогая им развивать свои навыки и разбираться в сложных технических вопросах. Перспективные направления кибербезопасности Одним из наиболее перспективных направлений кибербезопасности Станислав Козловский считает AI и планирует развиваться именно в этой сфере, разрабатывая на ее основе новые решения и методы. «Искусственный интеллект (ИИ) становится ключевым игроком в сфере кибербезопасности, предлагая новые инструменты для выявления и предотвращения угроз. С его помощью можно анализировать огромные объемы данных в реальном времени, что позволяет обнаруживать аномалии и потенциальные атаки до того, как они нанесут ущерб», – отмечает Станислав. Немаловажно и то, что ИИ может адаптироваться к эволюционирующим киберугрозам, обучаясь на предыдущем опыте, и это повышает эффективность защитных систем. Однако важно также учитывать этические аспекты и риски, связанные с использованием ИИ, включая возможность ложных срабатываний и уязвимость самих алгоритмов. В целом, убежден Станислав Козловский, интеграция ИИ в кибербезопасность открывает новые горизонты, но требует внимательного подхода к внедрению. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |