|

Опрос

|

реклама

Быстрый переход

ИИ помог Google заблокировать тысячи разработчиков и удалить миллионы сомнительных приложений в 2025 году

19.02.2026 [23:14],

Николай Хижняк

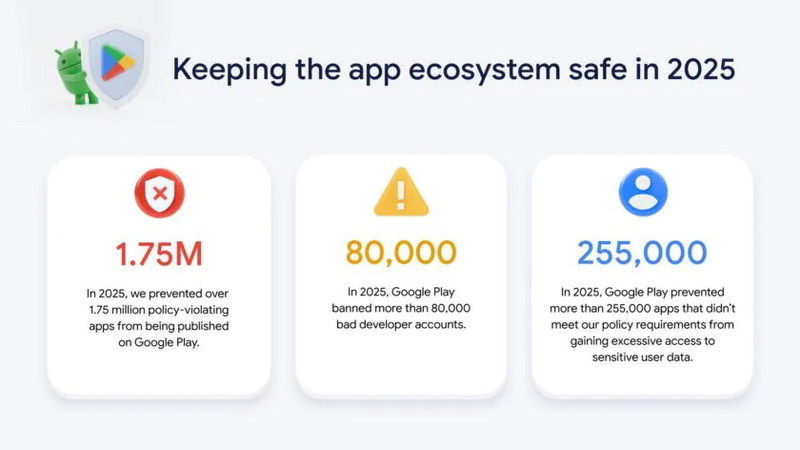

Google заблокировала в прошлом году более 1,75 млн приложений, нарушающих правила, и не допустила их загрузки в свой магазин приложений Play Store. Компания также удалила более 80 тыс. учётных записей разработчиков, пытавшихся опубликовать вредоносные приложения. Свежим отчётом поделился Виджая Каза (Vijaya Kaza), вице-президент Google по вопросам доверия к приложениям и экосистемам.

Источник изображения: Google Для поиска потенциально вредоносных приложений Google активно использует искусственный интеллект. Компания заявляет, что внедрила модели ИИ непосредственно в процесс проверки приложений. Рецензенты-люди по-прежнему участвуют в этом процессе, но ИИ помогает выявлять сложные вредоносные схемы гораздо быстрее, чем человек мог бы вручную проверять код. Компания также усилила меры защиты конфиденциальности. В прошлом году Google заблокировала более 255 тыс. приложений, запрашивающих слишком много конфиденциальных данных. Разработчики также получают помощь от таких инструментов, как Play Policy Insights в Android Studio, которые указывают на возможные проблемы ещё на этапе написания кода. Google также ведёт активную борьбу со спамом. В 2025 году компания заблокировал 160 млн спам-оценок и отзывов, включая фейковые пятизвездочные отзывы и организованные попытки занизить рейтинг приложений. Google заявляет, что предотвратила падение рейтинга в среднем на 0,5 звезды для приложений, ставших мишенью для так называемой «бомбардировки отзывами». Усиление защиты распространяется не только на магазин Play Store. Google Play Protect, встроенный в Android сканер вредоносных программ, теперь проверяет более 350 млрд приложений каждый день. В прошлом году сканирование в режиме реального времени обнаружило 27 млн новых вредоносных приложений, доступных за пределами Google Play. Если вы когда-либо устанавливали приложение с ненадёжного веб-сайта, вы могли видеть предупреждение. Это работа Play Protect. Эффективность этой функции также постоянно совершенствуется. Улучшенная защита от мошенничества теперь блокирует установки из интернет-источников (через браузеры и мессенджеры), которые запрашивают чувствительные разрешения. В 2025 году функция была запущена на 185 рынках, охватывая 2,8 млрд устройств, и предотвратила 266 млн попыток установки рискованных приложений. Google также внесла изменения для борьбы с мошенническими звонками. Если вы разговариваете по телефону, Play Protect теперь не даёт отключить защиту. Это связано с тем, что мошенники часто пытаются убедить людей отключить защиту, чтобы получить доступ к данным на устройстве. Теперь этот метод больше не работает. Ярую противницу «режима для взрослых» уволили из OpenAI по подозрению в гендерной дискриминации

11.02.2026 [14:29],

Алексей Разин

В структуре OpenAI есть не только комитет по безопасному развитию ИИ, но и отдельные специалисты в этой сфере, которые направляют стартап в нужное русло. Недавно стало известно, что одну из ярых противниц реализации в ChatGPT функций эротического характера уволили из компании в начале января, заподозрив в дискриминации одного из коллег по половому признаку.

Источник изображения: Unsplash, Levart_Photographer По крайней мере, The Wall Street Journal именно такими причинами объясняет недавнее увольнение Райан Байермайстер (Ryan Beiermeister), которое таинственным образом предшествовало предполагаемому запуску нового режима «для взрослых» в чат-боте OpenAI. Скандал с реализацией подобных функций в конкурирующем Grok стартапа xAI Илона Маска (Elon Musk), как показала статистика, лишь увеличил его пользовательскую аудиторию, и не исключено, что OpenAI готова поднять популярность ChatGPT аналогичными сомнительными способами. Сейчас сервисом еженедельно пользуются 800 млн человек. Райан Байермайстер, как отмечает источник, отвечала в OpenAI за безопасное развитие искусственного интеллекта, она являлась принципиальной противницей реализации «эротического режима» в ChatGPT. Она считала, что подобное расширение способов эмоционального воздействия ИИ на сознание не очень психически устойчивых людей станет причиной усиления социальных проблем. Уже сейчас многие пользователи ChatGPT отмечают стойкую психологическую зависимость от воображаемых персонажей, которые якобы общаются с ними через чат-бот. Байермейстер была уволена после отпуска без содержания, который она взяла по личным обстоятельствам. Обвинения в дискриминации кого-то из коллег она решительно отметает, но официально OpenAI и не называет подобных причин её увольнения, отрицая их наличие и всячески выражая признательность бывшей сотруднице за проделанную работу и вклад в развитие бизнеса компании. Хотя инициатива по поводу «режима для взрослых» в ChatGPT наталкивается на противодействие многих экспертов в OpenAI, генеральный директор Сэм Альтман (Sam Altman) в целом благосклонно к ней относится, заявляя, что «пора по-взрослому относиться ко взрослым». Байермайстер в своём общении с коллегами выражала сожаление по поводу того, что OpenAI не располагает достаточными инструментами для ограждения подростковой аудитории от взрослого контента. В период своей работы в компании, который отсчитывался с середины 2024 года, она проводила тренинги карьерного роста с коллегами женского пола. Лишь треть объектов критической инфраструктуры в России достигла минимального уровня киберзащиты

29.01.2026 [18:41],

Сергей Сурабекянц

Федеральная служба по техническому и экспортному контролю (ФСТЭК) России 28 января представила на национальном форуме по кибербезопасности «Инфофорум 2026» результаты проверки семисот значимых объектов критической информационной инфраструктуры (КИИ). В ходе проверки было выявлено более 1200 нарушений, а минимально необходимый уровень киберзащиты продемонстрировали лишь 36 % организаций.

Источник изображения: Nvidia По результатам проверки было направлено более 2000 требований о выполнении законодательства и составлено 603 протокола об административных правонарушениях: из них 111 — по статье о нарушении установленного порядка защиты КИИ, 492 — по статье о непредставлении или несвоевременном представлении сведений во ФСТЭК. Аналогичная проверка в 2024 году выявила более 800 нарушений, хотя тогда проверялось 800 значимых объектов КИИ. Основные причины нарушений отразила в своём докладе начальник управления ФСТЭК России Елена Торбенко. Одна из главных проблем — системное отстранение специалистов по информационной безопасности (ИБ) от бизнес-процессов. При этом задачи по обеспечению безопасности значимых объектов КИИ возложены только на подразделения ИБ, хотя их выполнение невозможно без участия разработчиков и эксплуатантов. Ещё одним негативным фактором является отсутствие должного всестороннего учёта ИТ-активов, что не позволяет специалистам своевременно обновлять необходимые меры защиты. ФСТЭК также отметила отсутствие централизованного управления средствами защиты и дефицит специалистов по ИБ. По словам Торбенко, практикуемый многими организациями периодический, а не постоянный мониторинг защищённости «оставляет окна для эксплуатации уязвимостей». Она также отметила недопустимость хранения резервных копий в одной среде с основными производственными системами, что ставит под угрозу возможность восстановления данных после атаки.

Источник изображения: ФСТЭК России Специалисты компании по управлению цифровыми рисками Bi.Zone обратили внимание на так называемые «теневые активы», к которым относятся все устройства, ПО, сервисы и домены, которые не известны службе ИБ. По данным Bi.Zone, 78 % уязвимостей обнаруживаются именно на этих ресурсах. Мониторинг инфраструктуры более двухсот российских компаний показал, что лишь 2 % организаций располагают полной информацией обо всех своих IT-активах. «Чем больше у компании теневых IT-ресурсов, тем выше вероятность, что атакующие уже получили доступ в инфраструктуру и затаились внутри, выбирая момент для монетизации, например, шифрования данных ради выкупа или продажи доступа в даркнете», — уверен руководитель направления EASM Bi.Zone Павел Загуменнов. Подглядеть не получится: Samsung сделает уведомления на экране смартфона невидимыми для посторонних

28.01.2026 [18:52],

Сергей Сурабекянц

Сегодня Samsung представила функцию конфиденциальности, которая не позволит посторонним подглядеть информацию на смартфоне пользователя. Компания не предоставила подробностей о технологии, но заверила, что владельцы будущих смартфонов Galaxy смогут контролировать, что видят окружающие на их устройстве. Кроме того, можно будет скрыть от любопытных взглядов лишь часть экрана, например, область уведомлений. По словам Samsung, пользователи смогут настраивать эту функцию видимости содержимого на экране для работы с определёнными приложениями или при вводе паролей, PIN-кодов или графических ключей. При необходимости владелец сможет скрывать от посторонних лишь часть экрана, например, область всплывающих уведомлений. Для достижения этих результатов Samsung использует сочетание аппаратного и программного обеспечения. «Наши телефоны — это наше самое личное пространство, но мы используем их в наименее приватных местах… Именно поэтому Samsung скоро представит новый уровень защиты конфиденциальности, который защитит ваш телефон от подглядывания, где бы вы ни находились. У вас будет возможность проверять сообщения или вводить пароль в общественном транспорте, не задумываясь о том, кто может за вами наблюдать», — отметила компания в пресс-релизе. Интернет-инсайдер Ice Universe опубликовал в соцсети X скриншоты этой функции, показывающие, как область уведомлений скрывается при взгляде на дисплей под углом. Если функция будет работать как показано на этих фотографиях, людям, возможно, больше не понадобится искать укромные места для просмотра и ввода чувствительной информации, или покупать отдельные защитные экраны для обеспечения конфиденциальности. Использование смартфонов в общественных местах может быть рискованным. Когда пользователи вводят личную информацию, такую как пароли, любой посторонний может увидеть эти данные и использовать их в своих интересах. Чтобы предотвратить это, Apple выпустила обновление «Защита от кражи устройств» в iOS 17.3, которое требовало от пользователей использования FaceID или Touch ID перед изменением конфиденциальных настроек или доступом к сохранённым способам оплаты. Анонсированная Samsung функция, вероятно, будет запущена вместе с грядущим флагманским смартфоном Galaxy S26 Ultra. Мероприятие, посвящённое запуску устройства, ожидается в феврале. Cybenetics показала прототип «противопожарного» кабеля, который защитит разъёмы питания на видеокарте

16.01.2026 [19:39],

Сергей Сурабекянц

Лаборатория Cybenetics Labs, известная по тестам блоков питания, представила прототип «антиплавкого» кабеля, разработанного для решения печально известных проблем с надёжностью разъёмов питания стандарта 12VHPWR/12V-2×6. В кабель интегрирован проактивный мониторинг силы тока и температуры как на стороне графического процессора, так и на стороне блока питания. Компания утверждает, что кабель обеспечивает надёжную защиту от потенциального риска плавления или возгорания прожорливых флагманских видеокарт. Прототип представляет собой кабель питания стандарта 12V-2×6-to-12V-2×6 с небольшим низкопрофильным встроенным автоматом защиты. Этот миниатюрный блок содержит электронику мониторинга и светодиодный индикатор состояния, и благодаря своим размерам не создаёт проблем совместимости с большими воздушными кулерами или тесными корпусами. Cybenetics утверждает, что благодаря своей гибкости кабель подходит практически для всех конфигураций разъёмов видеокарт, не вступает в контакт с кожухом видеокарты и обеспечивает удобный угол установки. Технически, кабель работает как активный автоматический выключатель. Он непрерывно контролирует силу тока и температуру как на стороне графического процессора, так и на стороне блока питания. Электронный блок, размещённый на кабеле, оснащён портом USB Type-C, который используется для первоначальной настройки и регистрации данных. Он позволяет настраивать пороговые значения для таких параметров, как «Срабатывание при превышении тока» (по умолчанию 8-12 А) и «Срабатывание при перегреве» (по умолчанию 80–95 °C). При подключении через USB данные о температуре и силе тока обновляются каждые 100 мс, эту информацию можно экспортировать в таблицу Excel. Кабель имеет двухступенчатую систему предупреждения, которая при превышении предела активирует зуммер на 10 секунд (время настраивается). Если проблема сохраняется, кабель отключает питание графического процессора. Функции безопасности, включая высокочастотный зуммер и аварийное отключение питания, полностью автономны и не требуют соединения через порт USB Type-C. Хотя предлагаемый кабель представляется весьма полезным для владельцев мощных (и очень дорогих) видеокарт, Cybenetics пока не нашла партнёра для его массового производства, так как намерена продавать кабель «по себестоимости», чтобы повысить безопасность экосистемы ПК, а не ради прибыли. Представленный прототип требует наличия встроенного выхода 12V-2×6 на стороне блока питания. Версия с двумя 8‑контактными разъёмами для блоков питания предыдущего поколения также технически осуществима, если проект дойдёт до стадии массового производства. Неизвестный украл у Европейского космического агентства данные по атмосферам инопланетных миров и не только

31.12.2025 [11:24],

Геннадий Детинич

Европейское космическое агентство (ESA) подтвердило факт нарушения безопасности на своих научных серверах после появления сообщений в социальных сетях о масштабной утечке данных. Неизвестный злоумышленник заявил, что получил доступ к системам ESA и похитил около 200 Гбайт информации, включая конфиденциальные документы и технические данные.

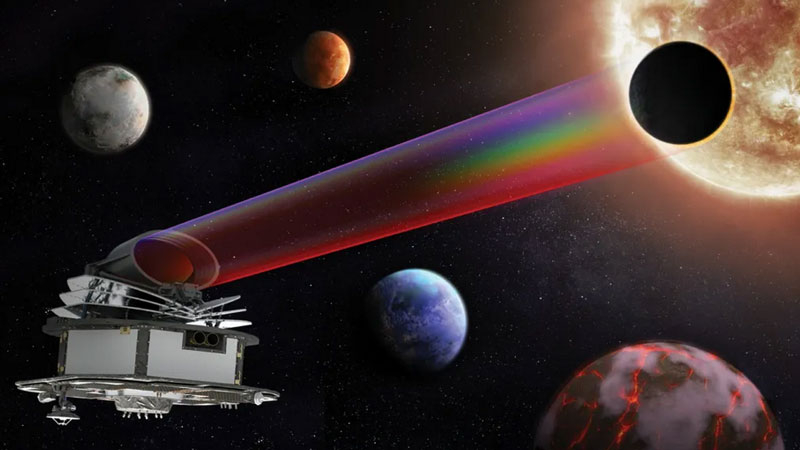

Иллюстрация к миссии ESA ARIEL. Источник изображения: ESA Согласно публикациям французского специалиста по кибербезопасности Себа Латома (Seb Latom), злоумышленник утверждает, что сумел получить исходный код программного обеспечения, API-токены, токены для доступа к различным системам ESA, а также конфигурационные файлы и встроенные пароли. Размещённые злоумышленником в даркнете скриншоты также указывают на возможную утечку данных по подсистемам миссии ARIEL, предназначенной для изучения атмосферы экзопланет, а также материалов Airbus, датированных 2015 годом и отмеченных как конфиденциальные. Однако ESA заявило, что первичный анализ выявил лишь ограниченное число затронутых научных серверов, которые расположены вне корпоративной сети агентства. Эти серверы используются для не конфиденциальной совместной инженерной и научной деятельности в научном сообществе, что снижает риски для критических инфраструктур. Это не первый инцидент с участием внешних платформ ESA: в декабре 2024 года онлайн-магазин агентства, управляемый сторонним провайдером, был взломан для проведения мошеннических платежей. ESA сообщило, что заинтересованные стороны уведомлены, а краткосрочные меры по защите потенциально уязвимых систем уже приняты. Microsoft наконец похоронит RC4 — шифр, который больше 10 лет помогал хакерам

16.12.2025 [18:08],

Павел Котов

Microsoft заявила о намерении отказаться от устаревшего и уязвимого алгоритма шифрования RC4, который использовался по умолчанию в течение 26 лет. Более десяти лет он являлся причиной мощных хакерских атак, в которых эксплуатировалась его уязвимость; недавно это решение подверг резкой критике американский сенатор.

Источник изображения: BoliviaInteligente / unsplash.com В 2000 году Microsoft представила службу Active Directory, в которой RC4 был единственным средством защиты компонента Windows, который используется для управления учётными записями администраторов и пользователей. Потоковый шифр RC4 (Rivist Cipher 4) в 1987 году изобрёл математик и криптограф Рон Ривест (Ron Rivest) из RSA Security; в 1994 году была продемонстрирована схема атаки, которая значительно ослабляет защиту, которую должен обеспечивать этот алгоритм. Несмотря на это, RC4 оставался основным протоколом шифрования в SSL и TLS ещё десять лет назад. Microsoft обновила платформу Active Directory, которая стала поддерживать значительно более надёжный алгоритм AES. При этом по умолчанию серверы на Windows продолжали отвечать на запросы аутентификации по RC4 и возвращать ответы по RC4. Этот алгоритм стал излюбленной мишенью хакеров при взломе корпоративных сетей — из-за него, в частности, пострадала крупная американская система здравоохранения Ascension. В результате взлома возникли опасные для жизни людей сбои в работе 140 больниц; добычей злоумышленников оказались медицинские записи 5,6 млн пациентов. В сентябре американский сенатор Рон Уайден (Ron Wyden) призвал Федеральную торговую комиссию США инициировать в отношении Microsoft проверку в связи с «грубой халатностью в области кибербезопасности» из-за того, что RC4 оставался потоковым шифром по умолчанию. На минувшей неделе Microsoft, наконец, заявила, что откажется от RC4 из-за уязвимости Kerberoasting — эта известная с 2014 года схема атаки стала первопричиной вторжения хакеров в сети Ascension. «К середине 2026 года мы обновим настройки контроллера домена по умолчанию для центра распределения ключей (KDC) Kerberos в Windows Server 2008 и более поздних версиях, чтобы разрешать только шифрование AES-SHA1. RC4 будет отключён по умолчанию и сможет использоваться только в том случае, если администратор домена явным образом настроит учётную запись или KDC на работу с ним», — пояснили в компании.

Источник изображения: Simon Ray / unsplash.com Алгоритм AES-SHA1 считается безопасным и поддерживается всеми версиями Windows, начиная с Windows Server 2008; клиентские системы после выхода этой версии стали по умолчанию аутентифицироваться с использованием более безопасного стандарта, и серверы отвечали соответствующим образом. RC4 по умолчанию при запросах аутентификации использовался только серверами Windows, в результате чего сети оказывались уязвимыми для атаки Kerberoasting. В следующем году принцип работы изменится на обратный: аутентификация по RC4 перестанет работать, если администраторы не проведут дополнительную работу по включению этого алгоритма. Крайне важно, подчёркивают в Microsoft, чтобы администраторы идентифицировали в своих сетях все машины, которые используют этот потоковый шифр. Несмотря на уязвимости, RC4 остаётся основным алгоритмом для устаревших систем — они часто остаются незамеченными в сетях, но продолжают выполнять важные функции для организаций. Для решения этой задачи Microsoft предоставит несколько инструментов. Одним из них станет обновление журналов KDC, с которым будут отслеживаться запросы и ответы с использованием RC4 в Kerberos. Kerberos остаётся единственным способом взаимной аутентификации в Active Directory, и для хакеров это своего рода «Святой Грааль», потому что при взломе они получают значительные полномочия. Microsoft также развернёт новые скрипты PowerShell для анализа журналов событий безопасности, чтобы упростить выявление RC4. Компания работала над отказом от RC4 последние десять лет, но задача оказалась непростой. Выбор алгоритма и регулирующие его правила охватывают двадцать лет изменений кода, отметили в Microsoft. За эти два десятилетия в RC4 было обнаружено множество критических уязвимостей, которые требовали устранения при помощи «хирургических» методов. Компания хотела отказаться от устаревшего алгоритма в этом году, но не стала делать этого, когда обнаружились уязвимости, требующие ещё большего количества исправлений — она внесла некоторые улучшения, которые способствовали переход на AES, а присутствие RC4 сократилось на несколько порядков — практически до нуля. В реализации аутентификации Active Directory не используется криптографическая «соль», и применяется только одна итерация хеширования по алгоритму MD4. «Соль» — это метод, при котором к каждому паролю перед хешированием добавляются случайные входные данные, из-за чего от хакеров требуются значительные затраты времени и ресурсов на взлом хеша. MD4 — быстрый алгоритм, который требует умеренных ресурсов. Реализация AES-SHA1 от Microsoft работает намного медленнее, а хеширование производится в несколько итераций, в результате чего взлом усложняется ещё сильнее — необходимо в тысячу раз больше времени и ресурсов. ЕС откажется от сканирования переписок — ИТ-гиганты выиграли битву за конфиденциальность пользователей

26.11.2025 [20:00],

Сергей Сурабекянц

Государства Евросоюза согласовали позицию по проекту «Закона о защите детей в интернете». Они отказались от требования к глобальным технологических компаниям о выявлении и удалении материалов, связанных с сексуальным насилием над детьми. Эта позиция является победой американских компаний, таких как Google, Meta✴✴ и других, противников регулирования, а также активистов, утверждающих, что эти требования являются угрозой конфиденциальности.

Источник изображений: freepik.com «Закон о защите детей в интернете» был разработан в 2022 году для усиления координации действий 27 стран Евросоюза в целях предотвращения онлайн-злоупотреблений. Теперь странам ЕС предстоит обсудить детали с законодателями ЕС, прежде чем закон вступит в силу. Позиция ЕС оказалась мягче, чем позиция Европарламента от 2023 года, которая потребовала бы от мессенджеров, магазинов приложений и интернет-провайдеров сообщать о всех известных и новых изображениях и видео с детской порнографией и удалять их. Фактически данный закон требовал бы от мессенджеров сканировать переписки пользователей на предмет неподобающих изображений и видео. В опубликованном сегодня совместном заявлении стран-участников ЕС содержится требование к онлайн-провайдерам, обязывающее их оценивать риск использования своих услуг для распространения материалов, содержащих сексуальное насилие над детьми и принимать превентивные меры. Однако правоприменение остаётся на усмотрение национальных правительств. «Государства-члены назначат национальные органы... ответственные за оценку этих рисков и меры по смягчению последствий, с возможностью обязать провайдеров принимать меры по смягчению последствий. В случае несоблюдения требований провайдеры могут быть подвергнуты штрафным санкциям», — говорится в заявлении. Закон также позволит компаниям добровольно проверять контент, публикуемый на своих платформах, на предмет сексуального насилия над детьми после апреля следующего года, когда истекает срок действующего исключения из правил конфиденциальности в интернете. Он предусматривает создание Центра ЕС по борьбе с сексуальным насилием над детьми, который будет помогать странам соблюдать эти требования и оказывать помощь жертвам. «Ежегодно распространяются миллионы файлов, демонстрирующих сексуальное насилие над детьми. И за каждым изображением и видео стоит ребёнок, подвергшийся самым ужасающим и чудовищным видам насилия. Это совершенно неприемлемо», — заявил министр юстиции Дании Петер Хуммельгор (Peter Hummelgaard), приветствуя согласование новой позиции всеми членами ЕС.  Также сегодня Европейский парламент призвал Евросоюз установить минимальный возраст для доступа детей к социальным сетям, чтобы бороться с ростом проблем с психическим здоровьем у подростков, вызванных чрезмерным воздействием социальных сетей. Австралия готовится ввести первый в мире запрет на использование социальных сетей для детей младше 16 лет. Подобные запреты также планируют ввести Дания и Малайзия. Pornhub потерял 80 % трафика и потребовал изменить подход к проверке возраста в интернете

20.11.2025 [19:42],

Сергей Сурабекянц

Aylo, материнская компания Pornhub, Brazzers, Redtube и YouPorn, настоятельно рекомендует Apple, Google и Microsoft использовать альтернативный способ для ограничения доступа несовершеннолетних к просмотру взрослого контента на основе проверки на устройствах пользователей. Aylo утверждает, что законы США и Великобритании о проверке возраста привели к резкому падению трафика у легальных поставщиков контента для взрослых, что на руку пиратам и киберпреступникам.

Источник изображения: unsplash.com Aylo настоятельно рекомендовала технологическим гигантам внедрить проверку возраста на основе устройств в своих магазинах приложений и во всех операционных системах. «Мы решительно поддерживаем инициативу по защите несовершеннолетних в интернете, — говорится в письме главного юридического директора компании Энтони Пенхейла (Anthony Penhale). — Однако мы обнаружили, что подходы к проверке возраста на основе сайтов в корне ошибочны и контрпродуктивны». Пенхейл утверждает, что методы проверки возраста на основе сайтов «не достигли своей главной цели: защитить несовершеннолетних от доступа к материалам, не соответствующим их возрасту». По его словам, аутентификация на основе устройств — лучшее решение этой проблемы, поскольку после определения возраста зрителя с помощью телефона или планшета информация о его возрасте может быть передана через API сайтам для взрослых.

Источник изображения: pornhub.com В США и Великобритании последовательно принимаются законы о проверке возраста, которые требуют от пользователей перед просмотром сексуально откровенного контента подтвердить свой возраст при помощи удостоверения личности или других документов. В настоящее время 25 штатов США ввели ту или иную форму проверки личности, в каждом из которых действуют свои правила. Выполняя требования этих законов Pornhub столкнулся с резким (на 80 %) падением трафика. По утверждению компании, пользователи из-за угрозы их конфиденциальности начинают искать контент для взрослых на платформах, не соблюдающих законы. Вице-президент по бренду и сообществу Pornhub Алекс Кекеси (Alex Kekesi) утверждает, что компания «наблюдает экспоненциальный рост числа поисков альтернативных сайтов для взрослых без возрастных ограничений и каких-либо стандартов безопасности».

Источник изображения: unsplash.com Представитель Google Карл Райан (Karl Ryan) прокомментировал обращение Pornhub следующим образом: «Google стремится защищать детей в интернете, в том числе разрабатывая и внедряя новые инструменты контроля возраста, такие как наш API Credential Manager […]. Мы не допускаем приложения для взрослых развлечений в Google Play и хотели бы подчеркнуть, что некоторым высокорискованным сервисам, таким как Aylo, всегда необходимо инвестировать в специальные инструменты для выполнения своих юридических и административных обязательств». Microsoft от комментариев отказалась, сославшись на свою недавнюю публикацию с рекомендациями по политике, в которой говорится, что «контроль возраста должен применяться на уровне сервиса, учитывать конкретные функции дизайна, представляющие повышенный риск, и обеспечивать индивидуальный подход для детей». Apple также не стала комментировать обращение Pornhub. По правилам Apple, дети младше 13 лет должны иметь детскую учётную запись, «которая изначально включает в себя такие средства защиты, как фильтры веб-контента и ограничения приложений», а подростки в возрасте от 13 до 17 лет обязаны использовать аналогичные меры защиты, соответствующие возрасту. Недавние исследования Нью-Йоркского университета и некоммерческой организации государственной политики Phoenix Center показывают, что существующие законы о проверке возраста не работают, поскольку люди находят способы их обойти, в том числе используя VPN и обращаясь к сайтам, которые не регулируют свой контент. «Проверка на платформах похожа на сухой закон, — утверждает директор по государственной политике «Коалиции за свободу слова» Майк Стабайл (Mike Stabile). — Мы наблюдаем, как поведение потребителей перенаправляется с легальных, соответствующих требованиям сайтов на иностранные сайты, которые не соблюдают никаких правил или законов». Он утверждает, что эти законы «удобны для преступников и ужасны для индустрии легального контента для взрослых».

Источник изображения: unsplash.com С введением проверки возраста и общей деанонимизацией интернета эти проблемы становятся актуальными практически для всех. Нынешний всплеск законов о защите детей по всему миру приводит к значительным изменениям в том, как люди взаимодействуют с интернетом, и также влияет на индустрии, не связанные с порнографией, включая игры и социальные сети. Например, с 10 декабря в Австралии, в соответствии с правительственным запретом на социальные сети, дети младше 16 лет будут удалены из Facebook✴✴, Instagram✴✴ и Threads. По словам Стабайла, в США «сторонники этих законопроектов в основном разделились на две группы: религиозные организации, которые не считают, что контент для взрослых должен быть легальным, и поставщики услуг по проверке возраста, которые хотят получить прибыль от ограничений в интернете». По его мнению, цель религиозных организаций — дестабилизировать индустрию для взрослых и отговорить взрослых от её использования, в то время как последние стремятся максимально расширить свой рынок, «даже если это означает сговор с правыми цензорами». Он считает, что проблема в том, что законодатели с благими намерениями часто плохо разбираются в интернете: «Гораздо проще нападать на политическую грушу вроде Pornhub, чем на Apple или Google. Но если вы не учитываете реалии интернета, если ваше законодательство противоречит поведению потребителей, вы в конечном итоге создадите только неэффективные системы». Thermal Grizzly начала принимать заказы на автомат для защиты видеокарт с разъёмом 12V-2×6

31.10.2025 [08:17],

Алексей Разин

Продукция компании Thermal Grizzly ориентирована на энтузиастов, интересующихся разгоном компьютерных компонентов, но продемонстрированный ею в мае автомат WireView Pro II может представлять интерес и для пользователей, придерживающихся штатных режимов эксплуатации современных видеокарт. Устройство на днях стало доступно для предварительного заказа по цене 120 евро с учётом налогов.

Источник изображений: Thermal Grizzly Фирменный интернет-магазин Thermal Grizzly уже предлагает оформить заказ на защитное устройство WireView Pro II для питания видеокарт, оснащённых разъёмом 12V-2×6, печально известным своей склонностью к оплавлению при неблагоприятном стечении некоторых факторов. Устройство не только отслеживает уровень энергопотребления подключаемой к нему видеокарты, но и позволяет выявить опасные моменты в работе самого разъёма питания 12V-2×6. Сила тока отслеживается по каждому из его контактов, и если происходит «перекос» в энергопотреблении, пользователь получает тревожное уведомление, включая звуковой сигнал. Для сбора данных предусмотрена пара портов, включая USB-C. Крохотный вентилятор в составе устройства также способствует улучшению условий охлаждения силового разъёма видеокарты. Мониторинг ключевых параметров осуществляется визуально при помощи компактного встроенного в корпус устройства TFT-дисплея. Считывание информации на внутренние накопители осуществляется каждые 60 секунд. При непрерывной круглосуточной работе видеокарты памяти хватит на 340 дней записи, потом она возобновляется по кругу. В критической ситуации устройство способно выключить компьютер, чтобы не провоцировать неприятные для владельца видеокарты последствия. Порог аварийного отключения можно настраивать через меню устройства.  Примечательно, что Thermal Grizzly даёт гарантию не только на само устройство, но и на подключаемые к нему видеокарты сроком до двух лет, вне зависимости от состояния гарантии на видеокарту, предоставляемую её производителем. Правда, при этом требуется соблюдать ряд условий и не злоупотреблять аппаратной или программной модификацией видеокарты для повышения быстродействия, а также не заниматься майнингом криптовалют с её помощью. Отключать защитные механизмы самого устройства также не допускается. Применение силовых кабелей сомнительного качества и переходников для питания видеокарты также может служить основанием для отказа в гарантии. Устройство предлагается в двух вариантах ориентации силового разъёма и само по себе меняет ориентацию кабеля на 90 градусов при подключении. Первые серийные экземпляры WireView Pro II доберутся до покупателей в середине декабря. NETLAB представила источники бесперебойного питания CBR — защита техники по доступной цене

25.09.2025 [12:00],

Андрей Созинов

Современные электронные устройства весьма чувствительны к качеству электропитания. Каждый перебой или скачок напряжения несёт риски не только для самой техники, но и для сохранности важных данных: каждому хоть раз приходилось сталкиваться с ситуацией, когда неожиданное отключение питания приводило к тому, что текст или таблицу приходилось набирать заново, потому что документ не сохранился.  Поэтому надёжный источник бесперебойного питания (ИБП) сегодня — уже не роскошь, а практическая необходимость, особенно для тех, кто не готов мириться с сюрпризами электросетей. Компания NETLAB запускает довольно широкий ассортимент ИБП под брендом CBR, а здесь мы подробнее расскажем о трёх моделях разных серий — для разных задач и сценариев применения. Для дома, небольшого офиса, игровой системы или рабочей станции нужен простой и надёжный ИБП, который не будет стоить как половина компьютера, но при этом справится со своей задачей. Модель CBR ELECTRON ELN-675T-2F-LD как раз из таких. Это компактный линейно-интерактивный ИБП на 675 В·А / 360 Вт с двумя розетками Schuko. Модель обеспечивает автоматическую стабилизацию напряжения (AVR) и базовую защиту при перебоях питания, включая защиту от коротких замыканий и перегрузок. При отключении питания срабатывает звуковая сигнализация. Внутри установлена батарея ёмкостью 5 А·ч, чего достаточно для корректного завершения работы и безопасного выключения оборудования. Батарея заряжается автоматически. Корпус собран из качественного пластика, который даже при нагреве не выделяет неприятных запахов — далеко не всегда встречающаяся особенность в устройствах эконом-класса. Также ИБП ELECTRON предлагает микропроцессорное управление, широкий диапазон входного напряжения, «холодный старт», автоперезапуск и LED-индикацию режимов работы — набор, которого достаточно для повседневной работы ПК и периферии.  Для офисов, небольших серверных или пользователей, которым требуется больше контроля и опций, подойдёт модель CBR QUANTUM QTM-650T-2F-LCUC. Это также линейно-интерактивный ИБП (650 В·А / 360 Вт), но с рядом преимуществ, выгодно отличающих его от большинства конкурентов в той же ценовой категории. В основе устройства — батарея ёмкостью 7 А·ч, что де-факто является отраслевым стандартом. У ИБП также две розетки Schuko, но помимо этого он оснащён портом USB с HID-интерфейсом для прямой интеграции с ОС без драйверов. Поддерживается работа с Windows, Linux и macOS. Есть и отдельный порт для защиты телефонных/сетевых линий (RJ45/11) — полезно, если через ИБП питается маршрутизатор, IP-телефония или модем. Для серии QUANTUM также заявлены автоматическая стабилизация напряжения, широкий диапазон входного напряжения, «холодный старт», самотестирование, автозаряд при выключенном ИБП, световая индикация и звуковая сигнализация — всё необходимое для комфортного использования устройства предоставляется в базовой версии. Теперь нет нужды выбирать между ценой и желанием угадать потребности пользователя — QUANTUM сочетает в себе набор необходимых функций и выгодную стоимость. Дизайн тоже заслуживает упоминания: никаких «бюджетных» компромиссов решений, качественные материалы, продуманный и привлекательный внешний вид.  Особое значение качество питания приобретает в критически важных системах, отключение которых может иметь без преувеличения катастрофические последствия. Когда речь идёт о серверных, медицинском оборудовании, телекоммуникациях или просто о высоких требованиях к стабильности, на первый план выходит «старший» представитель новой линейки — CBR ESSENCE ESN-1KRT-8I-LCHERSC. Это полноценный онлайн-ИБП с двойным преобразованием, который полностью изолирует подключённое оборудование от помех в электросети и обеспечивает идеальную «чистую» синусоиду. Мощность модели составляет 1000 В·А / 1000 Вт, коэффициент мощности (PF) равен 1 — вся заявленная мощность доступна на выходе, без потерь. Здесь есть всё, что можно ожидать от устройства профессионального класса. Горячая замена батарей и расширяемое время автономной работы за счёт подключения дополнительных батарейных блоков позволяют добиться действительно высокой автономности систем. Широкий диапазон входного напряжения (80–300 В) делает возможным использование устройства даже в самых проблемных сетях. Также обеспечена совместимость с генераторами. Отдельно стоит отметить программируемое управление розетками (их восемь типа C13), а также большой набор интерфейсов для мониторинга. Здесь есть встроенный LCD-дисплей, HID-USB, RS232, SNMP-слот и порт аварийного отключения (EPO). Устройство совместимо с корпоративным ПО для мониторинга и поддерживает сценарии удалённого управления и кастомизации под конкретные задачи. Возможна установка как в стойку, так и на пол. Дополнительно предусмотрен ECO-режим, снижающий энергопотребление при стабильной сети.  CBR ESSENCE ESN-1KRT-8I-LCHERSC — это решение для тех, кто не может позволить себе компромиссов в вопросах надёжности: дата-центры, серверные, медицинское, телекоммуникационное и промышленное оборудование. По набору функций устройство сопоставимо с флагманскими корпоративными моделями, при этом стоимость решения позволяет значительно сэкономить бюджет, более того, многие опции здесь доступны «из коробки», а не за дополнительную плату. NETLAB предлагает расширенную гарантию (до 5 лет), возможность горячей замены на новое оборудование и быстрый сервис: решение по рекламации принимается за 24 часа. Также доступна система скидок для корпоративных клиентов. В ассортименте — не только сами ИБП CBR, но и все необходимые аксессуары для мониторинга, включая SNMP-адаптеры, а также ПО с поддержкой русского языка и облачного управления. Meta✴ обвинили в помехах исследованиям о рисках для детей в Instagram✴ и других платформах

09.09.2025 [13:09],

Антон Чивчалов

Meta✴✴ могла препятствовать исследованиям, связанным с безопасностью детей. Сразу четыре сотрудника компании — двое действующих и двое бывших — заявили, что с 2021 года в Meta✴✴ действуют ограничения на исследования в области чувствительных тем, сообщает TechCrunch.  ✴/YouTube " height="450" width="800" /> ✴/YouTube " height="450" width="800" />

Источник изображения: Meta✴✴/YouTube Упомянутые сотрудники передали Конгрессу США внутренние документы компании, в которых говорится, что в 2021 году в Meta✴✴ заработала политика создания различных ограничений в работе сотрудников, которые исследуют вопросы политики, расовой и гендерной идентичности, издевательств и защиты детей. Тогда же были обнародованы подобные исследования самой Meta✴✴, в которых говорилось, что Instagram✴✴ может негативно влиять на здоровье девочек-подростков. После этого, чтобы застраховаться от повторений подобных скандалов, руководство Meta✴✴ стало рекомендовать своим исследователям различные способы «снижения рисков». В основном предлагались два способа: привлекать к работе юристов, чтобы использовать адвокатскую тайну, и никогда не употреблять термины вроде «незаконно» или «некорректно» при описании результатов. Всё это должно было помешать утечке информации либо снизить риски её обсуждения. Бывший исследователь Meta✴✴ Джейсон Саттизан (Jason Sattizahn), который специализировался на виртуальной реальности, рассказал, что руководитель его отдела заставил удалить запись интервью, в котором сообщалось о домогательствах к 10-летнему мальчику на VR-платформе Horizon Worlds. В компании пытались обосновать это ссылками на международную практику, согласно которой информация, полученная от детей до 13 лет без согласия их родителей или опекунов, должна удаляться. Однако сотрудники Meta✴✴ отмечают, что в компании идут дальше и не просто удаляют информацию, а не позволяют даже обсуждать возможные проблемы и опасности, которые подстерегают детей до 13 лет на платформах виртуальной реальности. Это далеко не первый процесс против Meta✴✴ в связи с вопросами благополучия несовершеннолетних. В феврале на компанию подала в суд её бывшая сотрудница Келли Стоунлейк (Kelly Stonelake), которая указывала на случаи расовой дискриминации несовершеннолетних пользователей Horizon Worlds. «В одном из тестов пользователи с чернокожими аватарами подвергались оскорблениям в течение первых 34 секунд после входа в платформу», — отмечала Стоунлейк. Также критике подвергались ИИ-решения компании. В августе СМИ сообщали о том, что чат-боты Meta✴✴ могли вести с детьми разговоры романтического характера. TCL представила смартфон с режимом снижения зависимости от гаджетов у детей

04.09.2025 [18:27],

Сергей Сурабекянц

TCL уже много лет выпускает смартфоны с фирменными дисплеями Nxtpaper, предлагающими специальный «бумажный режим», вдохновлённый технологией E Ink. Недавно компания решила расширить свою целевую аудиторию за счёт родителей, обеспокоенных «зависанием» детей в гаджетах. TCL представила детский смартфон Nxtpaper 5G Junior, который позиционируется, как безвредное для глаз устройство с возможностью переключения в монохромный режим.

Источник изображений: TCL Ключевым преимуществом новинки является специальная кнопка активации режима Max Ink, которая переключает матовый дисплей в монохромный режим, более комфортный для чтения. По утверждению производителя, такой режим меньше вредит детским глазам, мало подходит для игр и продлевает время работы устройства от аккумулятора. Телефон также оснащён различными функциями родительского контроля на базе Family Link от Google и режимом «Цифровой детокс» для поощрения разумного использования телефона. TCL также создала ряд милых персонажей под названием «Отряд гениев искусственного интеллекта», которые выглядят так, будто сошли со страниц среднестатистического мультфильма студии Pixar.  Главным препятствием для использования детьми является довольно большой размер смартфона. С 6,7-дюймовым экраном и комплектным чехлом устройство может оказаться неудобным для маленьких рук. Смартфон оснащён встроенным накопителем ёмкостью 256 Гбайт памяти и двумя тыловыми камерами. Другие характеристики устройства пока не обнародованы. Смартфон поступит в продажу в декабре по цене $250. Сегодня TCL выпускает недавно анонсированный Nxtpaper 60 Ultra — первый смартфон с новейшей технологией Nxtpaper 4.0, предназначенной для снижения бликов и мерцания. Устройство получило 7,2-дюймовый дисплей, тройную тыловую камеру и опциональную поддержку стилуса. Смартфон поступит в продажу в Европе уже сегодня по цене от €449 евро. Браузеры почти 1 млн пользователей превратились в скрытых ботов для скрапинга

10.07.2025 [06:16],

Анжелла Марина

Браузерные расширения, казалось бы, полезные и безобидные, оказались замешаны в масштабном проекте по превращению пользовательских устройств в ботов. 909 000 браузеров по всему миру стали невольными участниками нелегальной сети по сбору данных. Исследователь Джон Такнер (John Tuckner) из SecurityAnnex, обнаружил, что 245 популярных расширений для Chrome, Firefox и Edge отключали защиту, чтобы тайно скрапить сайты по заказу сервиса Olostep.

Источник изображения: Philipp Katzenberger/Unsplash Эти расширения выполняли функцию управления закладками, увеличением громкости звука, генерации случайных чисел и другими полезными задачами, но при этом использовали скрипт MellowTel-js, представляющий из себя JavaScript-библиотеку с открытым исходным кодом, которая позволяет разработчикам тайно монетизировать свои расширения. Как пишет издание Ars Technica, заработок был возможен за счёт скрапинга — автоматического сбора информации с веб-страниц (по заказу клиентов Olostep). По данным Такнера, библиотека MellowTel тесно связана с Olostep, позволяя обходить системы обнаружения ботов и параллельно обрабатывать до 100 000 запросов за считанные минуты. Клиенты указывают, какие страницы нужно открывать, и далее система использует устройства пользователей, установивших подходящие расширения, для выполнения задачи. Основатель MellowTel пояснил, что библиотека предназначена для распределённого использования интернет-канала пользователей без сбора их личных данных. По его словам, компании платят за доступ к публичной информации на сайтах, а разработчики расширений получают 55 % дохода. Однако Такнер считает, что MellowTel создаёт риски для пользователей, так как библиотека активирует скрытое соединение с сервером Amazon Web Services, передавая ему данные о местоположении, скорости интернета и активности пользователя. Кроме того, она внедряет невидимый iframe, который загружает сторонние сайты без ведома владельцев устройств. Обычно браузеры блокируют такие действия с помощью встроенных механизмов безопасности типа Content-Security-Policy и X-Frame-Options. Но MellowTel использует разрешение под названием declarativeNetRequest, чтобы временно отключать эти ограничения, одновременно делая устройства уязвимыми к межсайтовым атакам. Проблема усугубляется ещё и тем, что пользователи не знают, какие именно сайты открываются в фоновом режиме, и вынуждены полагаться на добросовестность MellowTel. Отмечается, что ситуация особенно опасна для корпоративных сетей с жёсткими политиками безопасности. Как сообщает Ars Technica, ссылаясь на слова Такнера, часть опасных расширений уже удалена. Из 45 выявленных дополнений для Chrome 12 уже перестали работать. Среди 129 расширений для Edge неактивны восемь, а в Firefox неактивны два из 71. При этом некоторые разработчики добровольно убрали библиотеку MellowTel из обновлённых версий своих расширений. Полный список расширений опубликован в отчёте исследователя в «Google Документах». Испытания солью, пылью и асфальтом: Apple показала, как тестирует iPhone на прочность

04.07.2025 [22:52],

Николай Хижняк

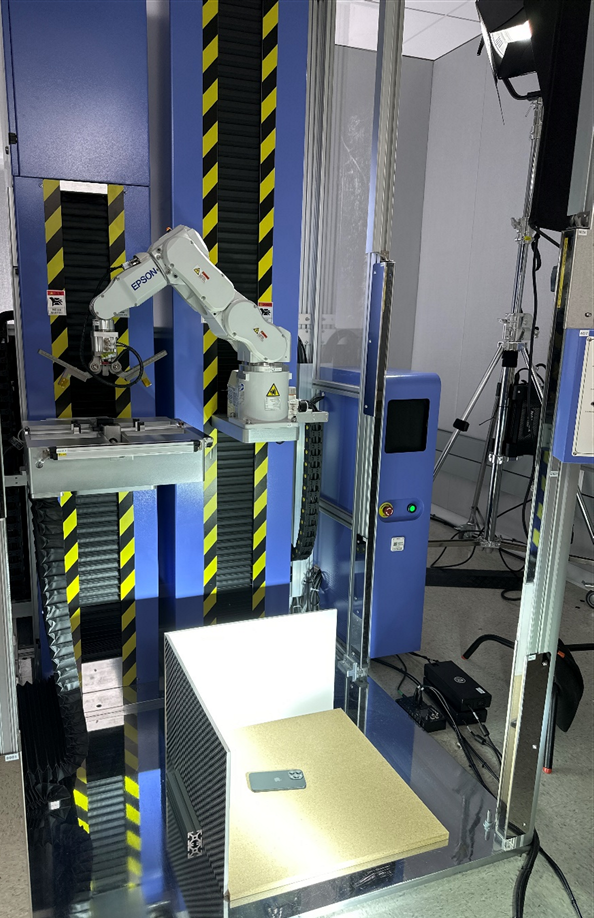

Apple тщательно тестирует свои продукты в процессе разработки, чтобы гарантировать их долгую и надёжную работу даже в сложных условиях. Компания испытывает не менее 10 тыс. iPhone перед выпуском, пытаясь охватить все аспекты их защиты. Apple нечасто пускает посторонних в свои лаборатории, но в этот раз пригласила некоторых участников WWDC 2025 посетить одну из таких лабораторий, чтобы они сами увидели, в каких условиях новым устройствам приходится выживать перед дебютом.

Источник изображений: Apple Следует прояснить, что это не первый раз, когда Apple позволяет посторонним осмотреть одну из своих лабораторий по испытанию продуктов на прочность. В прошлом году блогер MKBHD побывал на экскурсии и поделился несколькими видеоматериалами. В этом году Apple пригласила на экскурсию аналитиков из Counterpoint, которые более подробно описали испытания, которым подвергаются устройства компании. Эти испытания разделены на четыре категории: тесты с воздействием окружающей среды, тесты с водой, ударные тесты и вибрационные тесты. Тесты с окружающей средой призваны проверить готовность устройств, которые будут продаваться в 175 странах мира, выдерживать различные климатические условия. Counterpoint рассказывает: «Мы стали свидетелями испытаний на воздействие соли, которые длились до 100 часов, тестов на воздействие света высокой интенсивности, а также воздействия пыли из пустыни Аризоны, направленных на оценку последствий попадания мелких частиц песка в динамики или порт зарядки iPhone. Некоторые испытания в случае AirPods включают создание искусственных версий пота и ушной серы. Условия этих испытаний дополнительно изменяются с учётом некоторых данных об использовании устройства, к которым Apple имеет доступ, что подчёркивает серьёзные усилия компании по адаптации устройств к различным сценариям и средам использования». Уровень защиты от воды и пыли оценивается по рейтингам IP, установленным электронной промышленностью с конкретными критериями для каждого. Например, iPhone 16 Pro имеет рейтинг защиты IP68 — самый высокий среди доступных. Это означает, что устройство должно продемонстрировать полную защиту от попадания внутрь пыли и продолжать нормально работать при полном погружении в воду на глубину до шести метров в течение одного часа. Испытания водой начинаются с базовых тестов, но затем они усложняются: «Тесты в IPX-камере начинаются с капающего потолка, имитирующего условия дождя и обычные условия попадания воды на устройство. Затем следует имитация прямого воздействия воды под давлением на устройство со всех углов. После того, как продукт проходит это испытание, он получает право на рейтинг IPX5. Затем проводится испытание на разбрызгивание воды под высоким давлением на расстоянии, успешное прохождение которого даёт устройству рейтинг защиты IPX6. Наконец, проводятся тесты с баком с водой под давлением, в котором имитируется погружение устройства в воду. Если устройство выдерживает погружение на глубину до одного и шести метров без каких-либо последствий для него, то продукт получает рейтинги защиты IPX7 и IPX8 соответственно». Рейтинги IP относятся только к пыли и воде, но тесты Apple также включают использование других распространённых жидкостей, таких как газированные напитки, соки, солнцезащитный крем и духи.

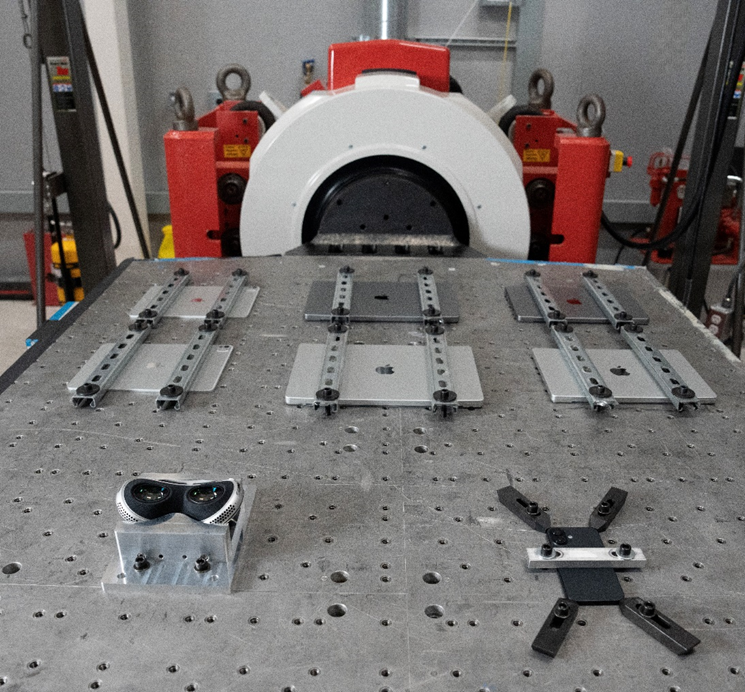

Робот для тестирования iPhone на падение На YouTube часто встречаются видео, в которых блогеры самостоятельно проводят тесты на падение новеньких iPhone. Однако эти испытания не имеют научной базы и проводятся скорее для развлечения зрителей и привлечения новой аудитории. Однако случайные падения iPhone в реальных условиях использования выглядят совсем иначе. Каждое падение отличается в зависимости от высоты, материала, на который приземляется устройство, и точного угла удара. Apple старается воспроизвести все эти особенности в рамках своих тестов на падение: «Чтобы приблизиться к реальным сценариям, Apple разработала робота, который роняет устройства под разными углами и на разные поверхности, включая щебень, гранит и асфальтовые плиты. Более того, каждое падение анализируется с помощью специального приложения, к которому имеют доступ только инженеры компании».

Вибрационный стенд для тестирования разных устройств Несмотря на всю неочевидность, смартфоны iPhone также должны выдерживать такие вещи, как нахождение в багажнике мотоцикла, едущего по неровному грунту. Опять же, количество задействованных переменных в этих тестах огромно, поэтому испытания Apple направлены на то, чтобы подвергать устройства воздействию широкого диапазона частот вибрации: «Эти частоты моделируются с помощью вибростенда для создания различных условий тряски и ударов, которые может испытывать продукт во время транспортировки, вплоть до учёта условий перевозки на мотоциклах от разных производителей. Тесты на вибростенде проводятся в течение длительного времени». |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |