|

Опрос

|

реклама

Быстрый переход

Инженер против иллюзий: почему «простые» решения в IT стоят дорого и кто на самом деле отвечает за реальность продукта

01.02.2026 [19:50],

Илья Коваль

Цифровые продукты сегодня обсуждают языком роста, метрик и масштабирования. Но между идеей и работающей системой всегда существует слой, который редко попадает в публичное поле — инженерная реальность. Именно там становится понятно, выдержит ли продукт нагрузку, не разрушит ли его одна «небольшая» доработка и можно ли действительно доверять встроенному в него ИИ. 3DNews поговорил с Александром Моисеевым, Senior Fullstack Developer с опытом разработки платформ для миллионов пользователей, чтобы узнать, как инженеры превращают бизнес-идеи в работающие системы. В разговоре с 3DNews он объясняет, почему инженер — это медиатор между ожиданиями и ограничениями, и где проходит граница между технологическим оптимизмом и профессиональной ответственностью. — Александр, вы часто говорите о разрыве между ожиданиями бизнеса и технической реальностью. В чем он проявляется чаще всего? Александр Моисеев: Самая показательная фраза, которую я слышал десятки раз: «Это же просто добавить кнопку». Для бизнеса продукт — это интерфейс и набор функций. Для инженера — это архитектура, API-контракты, совместимость, производительность, безопасность, интеграции и поддержка. В DevExpress я работал над компонентами, которые используются десятками тысяч разработчиков по всему миру. Это инфраструктурный слой для чужих приложений. Любое изменение автоматически влияет на тысячи проектов. Даже небольшая функция означала:

Одна неточная правка могла привести к критическому изменению интерфейсов — такому, после которого часть системы перестает работать корректно. А это уже не частная техническая ошибка, а прямые бизнес-риски. С точки зрения маркетинга это выглядит как небольшое улучшение. С точки зрения инженера — как стратегическое решение с долгосрочными последствиями. — Почему изменения в уже работающем продукте часто оказываются значительно дороже, чем ожидает бизнес? Александр Моисеев: Потому что системы усложняются со временем. Чем дольше живет продукт, тем больше в нем накопленного технического долга, скрытых зависимостей и исторических компромиссов. Стоимость изменений растет не линейно, а экспоненциально. В Ingate я занимался трансформацией нестабильных процессов и внедрением автоматизации. На уровне бизнеса задачи звучали как «ускорить релизы» или «добавить функциональность». На уровне инженерии это означало рефакторинг, перестройку процессов тестирования, внедрение CI/CD и метрик стабильности. В результате нам удалось сократить ручное тестирование до 90% и значительно повысить устойчивость платформы. Но за этим стояла системная инженерная работа. Бизнес видит фичу. Инженер видит структуру, которая должна выдержать эту фичу. — ИИ сегодня воспринимается как универсальное решение. Насколько это соответствует реальности? Александр Моисеев: ИИ — самая яркая зона иллюзий. Когда я создавал Huntica — ИИ-платформу для HR-интервьюирования, ожидания часто звучали так: «Нам нужен умный ИИ, который объективно оценит кандидатов». Но внедрение ИИ — это не добавление модуля. Это работа с данными, погрешностями, неопределенностью моделей, объяснимостью решений и управлением рисками. Нужно:

ИИ не может быть «черным ящиком», особенно если он влияет на карьерные или бизнес-решения. В высоконагруженных проектах, включая международные HR-платформы, где я работал в составе EPAM, ИИ-системы должны быть масштабируемыми, устойчивыми и прозрачными. Иначе они создают больше рисков, чем пользы. Самая опасная иллюзия — что интеллект можно просто «подключить». — Насколько инженеру сегодня важно понимать не только код, но и продукт, и бизнес? Александр Моисеев: Очень важно. Инженер — это переводчик между тремя мирами: бизнесом, пользователями и технологиями. Заказчик может сформулировать задачу так: «Нам нужен дашборд, который покажет все риски в реальном времени». Инженер задает другие вопросы: откуда данные, какие задержки допустимы, как масштабировать систему, что происходит при отказе одного из источников. В собственных R&D-проектах я особенно остро почувствовал, что большая часть работы — это коммуникация. Клиент приносит идею, инженер должен превратить ее в реалистичную архитектуру, MVP, сроки и ограничения. Именно здесь проявляется зрелость специалиста. — Вы также участвовали в оценке технологических проектов как член жюри. Насколько это меняет взгляд на индустрию? Александр Моисеев: В конце 2025 года я был приглашен в качестве члена жюри American Business Expo Award, где оценивал международные проекты в направлениях мобильных приложений, data management и цифровой трансформации. Такой опыт интересен тем, что ты смотришь на проекты уже не изнутри команды, а с позиции независимой экспертизы. Очень хорошо видно, где за красивой презентацией стоит продуманная архитектура, а где технологическая витрина без устойчивого фундамента. Это еще раз подтверждает: зрелость продукта определяется не количеством модных технологий, а тем, насколько системно он построен. — Что вы считаете главным принципом своей работы? Александр Моисеев: Инженерия должна служить результату. Свою профессиональную карьеру я начал с тестирования и автоматизации программного обеспечения. Это сформировало привычку мыслить через надежность и измеримость. Позже я работал с full-stack архитектурой, ИИ-интеграциями, высоконагруженными системами. Сложность не является ценностью сама по себе. Ценность в простоте, устойчивости и реальном эффекте. Бизнес видит продукт как обещание. Инженер — как систему ограничений, рисков и возможностей. И чем раньше эти картины начинают совпадать, тем выше вероятность, что продукт действительно станет работающим инструментом, а не просто технологическим заявлением. Хакеры научились проникать на ПК через поддельный экран «Центра обновления Windows»

25.11.2025 [19:46],

Сергей Сурабекянц

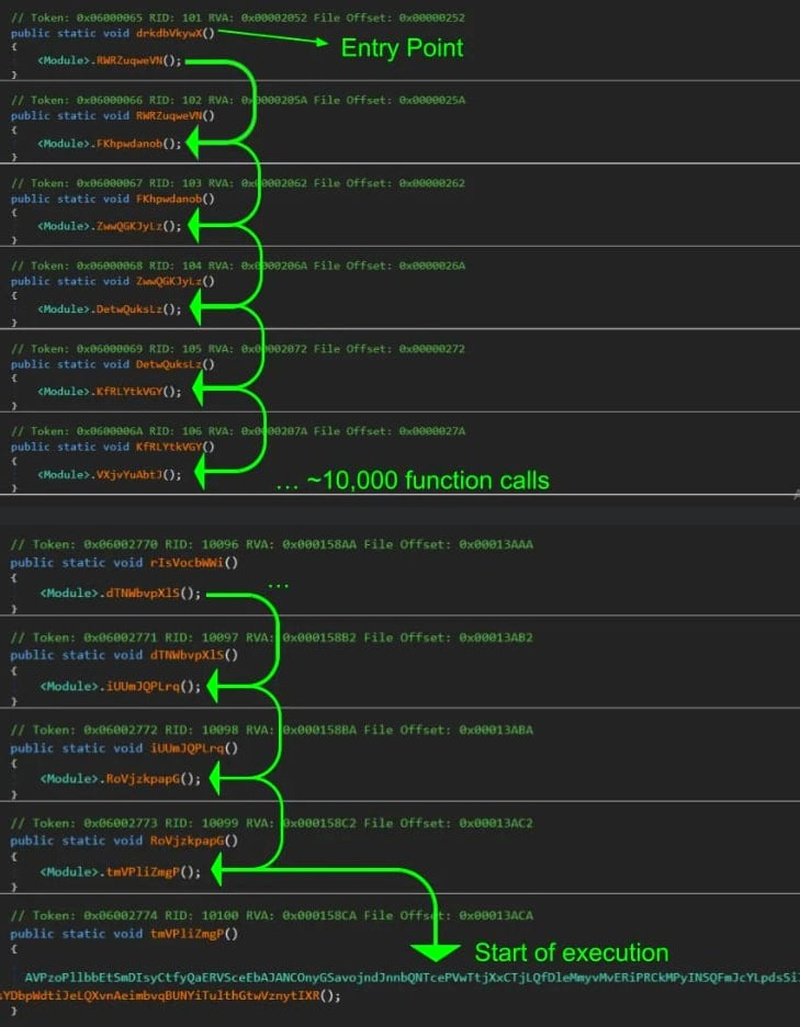

Киберпреступники давно взяли на вооружение методы социальной инженерии и продвинутые технологии — теперь они обманывают пользователей поддельным «Центром обновления Windows» на полноэкранной странице браузера, а вредоносный код скрывают внутри изображений. При помощи атаки, получившей название ClickFix, хакеры убеждают пользователей вставить код или команды в окно «Выполнить», вызываемое сочетанием Win+R, что приводит к установке в системе вредоносного ПО.

Источник изображения: unsplash.com Эта атака широко используется киберпреступниками всех уровней благодаря своей высокой эффективности и постоянно совершенствуется, предлагая всё более сложные и обманчивые приманки. С 1 октября исследователи наблюдали атаки ClickFix, при которых под предлогом установки критически важного обновления безопасности Windows происходило внедрение в систему вредоносного ПО. Поддельная страница обновления предлагает жертвам нажимать клавиши в определённой последовательности, что приводит к вызову окна «Выполнить», вставке и выполнению команд злоумышленника, автоматически скопированных в буфер обмена с помощью JavaScript, работающего на сайте. В результате на компьютер жертвы устанавливаются программы для хищения персональной информации LummaC2 и Rhadamanthys. В одном варианте проникновения хакеры использовали страницу верификации, а в другом — поддельный экран «Центра обновления Windows». Однако в обоих случаях злоумышленники применили стеганографию для кодирования окончательной вредоносной нагрузки внутри изображения. Стеганография — способ передачи информации, сохраняющий в тайне само её наличие. Впервые описан в 1499 году в трактате «Стеганография», замаскированном под магическую книгу. В отличие от криптографии, которая шифрует сообщение, стеганография скрывает сам факт его существования. В современной стеганографии информация внедряется в изображение, медиафайл или любой другой вид данных. «Вместо того, чтобы просто добавлять вредоносные данные в файл, вредоносный код кодируется непосредственно в пиксельные данные PNG-изображений, используя определённые цветовые каналы для реконструкции и расшифровки полезной нагрузки в памяти», — объясняют исследователи поставщика управляемых сервисов безопасности Huntress. Доставка вредоносного кода производится при помощи легитимного системного файла mshta.exe, являющегося частью операционной системы Windows. Хакеры используют эту утилиту для выполнения вредоносного кода JavaScript. Весь процесс включает несколько этапов, использующих командную оболочку PowerShell и сборку .NET Stego Loader, отвечающую за извлечение вредоносного кода, внедрённого в PNG-файл средствами стеганографии. В ресурсах манифеста Stego Loader содержится зашифрованный при помощи алгоритма AES блок данных, содержащий код для командной оболочки PowerShell. Этот код с вредоносным ПО извлекается из зашифрованного изображения и упаковывается с помощью инструмента Donut, который позволяет выполнять файлы VBScript, JScript, EXE, DLL и сборки .NET в памяти. Исследователи Huntress отметили, что злоумышленники для дополнительной защиты своего кода использовали тактику динамического уклонения, обычно называемую ctrampoline, при которой функция точки входа перед выполнением кода производит 10 000 вызовов пустых функций.  По данным Huntress, 13 ноября в результате операции правоохранительных органов «Эндшпиль» (Operation Endgame) была частично уничтожена инфраструктура злоумышленников, а вредоносное ПО перестало доставляться на поддельные домены «Центра обновления Windows», но часть из них всё ещё активна. Чтобы защититься от атак, подобных ClickFix, исследователи рекомендуют отключить окно «Выполнить» в Windows и отслеживать подозрительные цепочки процессов, такие как explorer.exe, запускающий mshta.exe или PowerShell. Кроме того, при расследовании инцидента кибербезопасности аналитики могут проверить раздел реестра RunMRU, чтобы узнать, вводились ли команды в окне «Выполнить». Программист, взломавший удалёнку: как один человек разом работал в десяти стартапах и не делал ничего

03.07.2025 [13:58],

Павел Котов

Индийский технический специалист Сохам Парекх (Soham Parekh) оказался в центре скандала, прогремевшего на всю Кремниевую долину. Его обвинили в одновременной работе на несколько американских стартапов — ни одной из компаний он не сообщил, что параллельно трудится в других, передаёт Mint. Его уже называют одним из самых дерзких мошенников в сфере удалённой работы.

Источник изображения: Daniele D'Andreti / unsplash.com Инцидент предал огласке соучредитель и бывший гендиректор аналитической платформы Mixpanel Сухаил Доши (Suhail Doshi). Он написал в соцсети X, что Парекх тайно устраивался сразу в три или четыре стартапа (по другим данным он устроился сразу в 10 компаний), обманывая таким образом своих работодателей — некоторые из этих компаний получили поддержку от Y Combinator. Доши опубликовал резюме Парекха и выразил сомнение в подлинности его портфолио. Он также сообщил, что пытался решить проблему в частном порядке до того, как вынести ситуацию на публику. Когда другие пользователи соцсети поинтересовались у Доши, почему он считает совместительство неэтичным, если сотрудник справляется с задачами, тот ответил, что за всё время работы в Mixpanel Парекх «не сделал ничего» и неоднократно лгал о своей занятости. «Это было не просто совместительство. Это была ложь, имитация успехов и обман сразу нескольких работодателей», — написал он. Согласно опубликованному резюме, Сохам Парекх получил степень бакалавра в Мумбайском университете (Индия), а степень магистра — в Технологическом институте Джорджии (США); среди мест работы он указал Dynamo AI, Union AI, Synthesia и Alan AI, где занимал технические должности. Все эти сведения вызывают сомнения.

Источник изображения: Firosnv. Photography / unsplash.com Парекх опубликовал ответ на серию скандальных постов: «Сейчас обо мне говорят многое, но большинство из вас не знает всей правды. Если и есть нечто, что стоит знать обо мне, так это то, что я люблю разработку. Вот и всё. Меня изолировали, списали со счетов и отстранили почти все, кого я знал, и все компании, в которых я работал. Но разработка — единственное, что я когда-либо по-настоящему умел, и я продолжу ей заниматься». По его словам, эксклюзивное соглашение он подписал только с одной компанией — на должность ведущего инженера стартапа. «Они были единственными, кто тогда был готов на меня поставить. Команда развалилась, они поддерживают неудачников и разрабатывают нечто абсолютно безумное в области ИИ и видео. Запускаемся в конце месяца. Подробности завтра — в моём интервью TBPN. Я в ярости. И у меня есть доказательства», — добавил он. Скандал стремительно набрал обороты в соцсетях, а в Индии имя Парекха стало самой обсуждаемой темой. Вирусным стал хэштег #SohamGate, сопровождаемый шутками, мемами и другими материалами на тему скандала. Инцидент вызвал также серьёзные дискуссии о будущем удалённой работы, давлении на стартапы, доверии при найме сотрудников на ранних стадиях развития компаний, а также о «серых зонах» подработки в мировой технологической экосистеме. Инженер Nvidia рассказал, как GeForce RTX 5090 Founders Edition получилась столь компактной

15.01.2025 [21:50],

Николай Хижняк

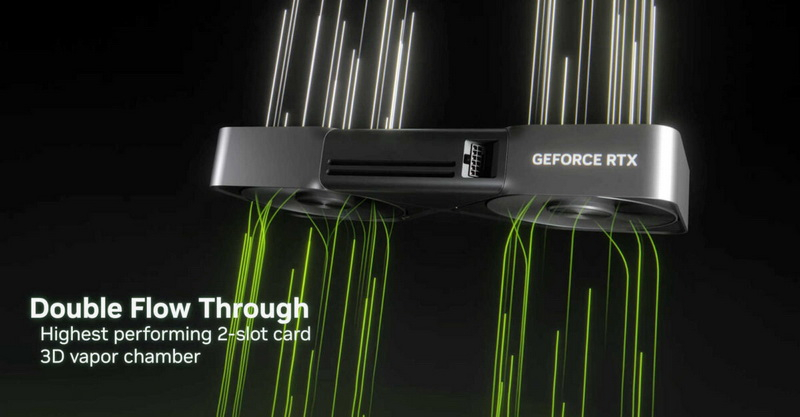

Новая флагманская видеокарта Nvidia GeForce RTX 5090 поражает не только своими характеристиками и ценой в $2000, но и тем фактом, что её эталонная версия Founders Edition практически вдвое компактнее модели предыдущего поколения RTX 4090 Founders Edition. На популярном YouTube-канале Gamers Nexus инженер Малкольм Гутенберг (Malcolm Gutenburg), занимающийся вопросами охлаждения видеокарт Nvidia, рассказал, как компании удалось этого достичь.

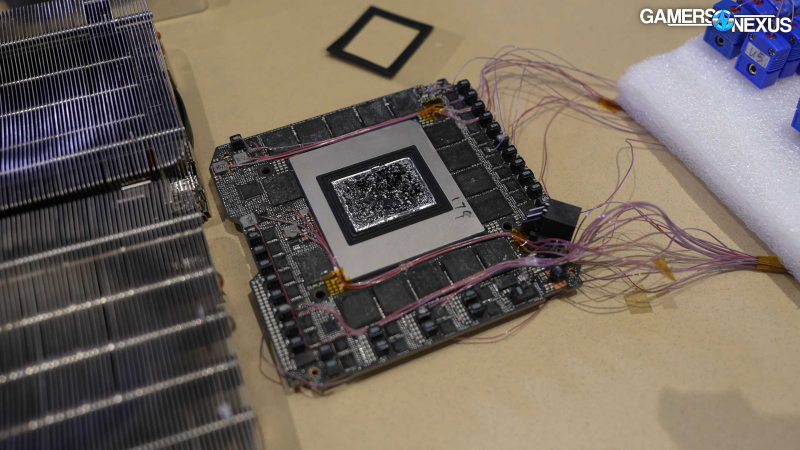

Источник изображения: Nvidia В эталонных видеокартах GeForce RTX 5000 FE компания Nvidia использовала новый дизайн системы охлаждения под названием Double Flow Through. Это нововведение позволяет обоим вентиляторам пропускать воздух через рёбра радиатора насквозь, в отличие от прежних конструкций систем охлаждения эталонных версий (GeForce RTX 30-й и 40-й серий), где поток воздуха от одного из вентиляторов блокировался печатной платой. Изменение конструкции повысило эффективность охлаждения, сохранив компактную толщину карты, составляющую всего два слота расширения. Напомним, что GeForce RTX 5090 Founders Edition является единственной версией RTX 5090, которая соответствует классификации SFF-Ready. Изменения в системе охлаждения стали возможны благодаря модульной конструкции печатной платы видеокарт GeForce RTX 5000 FE. Она состоит из трёх отдельных модулей: основной платы, где размещены графический процессор, чипы памяти и подсистема питания VRM, платы с внешними видеовыходами и платы с коннектором PCIe x16. Эти модули соединяются с основной платой с помощью проприетарных переходников. Согласно предоставленным данным, новая система охлаждения превосходит по эффективности предыдущие модели. Новинка способна отводить до 600 Вт тепловой энергии, работая тише, чем кулеры предшественников, рассчитанные на рассеивание до 450 Вт. При этом при нагрузке в 450 Вт новая система охлаждения справляется с задачей тише, чем системы, предназначенные для рассеивания 200 Вт.

Основная печатная плата GeForce RTX 5090 с инженерными термопарами. Источник изображения здесь и ниже: YouTube / Gamers Nexus Система охлаждения GeForce RTX 5090 Founders Edition включает испарительную камеру из никелированной меди, которая отводит тепло от GPU, чипов VRAM и элементов подсистемы питания. Камера оснащена пятью большими горизонтальными теплотрубками, соединёнными с тремя частями радиатора. Средняя часть радиатора размещена под основной печатной платой, а две другие соединены с теплопроводящими трубками испарительной камеры. Конструкция завершается двумя большими вентиляторами, которые прогоняют воздух через рёбра алюминиевого радиатора. Несмотря на компактные размеры, система охлаждения GeForce RTX 5090 Founders Edition справляется с отводом до 600 Вт тепловой энергии и остаётся относительно тихой. По данным Nvidia, уровень шума при работе составляет всего около 30–35 дБА. В качестве термоинтерфейса между GPU и испарительной камерой Nvidia впервые использует жидкий металл. По словам Малкольма Гутенберга, для передачи тепла от других нагревающихся элементов применяются проверенные временем термопрокладки, которые отличаются высокой надёжностью и устойчивостью к повреждениям. Компания Nvidia внедрила дизайн Double Flow Through в моделях GeForce RTX 5090, RTX 5080 и RTX 5070. Реализация модели RTX 5070 Ti будет доверена исключительно партнёрам компании, которые выпустят её в своих исполнениях. Учёные создали наушники со «звуковым пузырём» — они дадут поговорить в любом шуме

15.11.2024 [11:00],

Геннадий Детинич

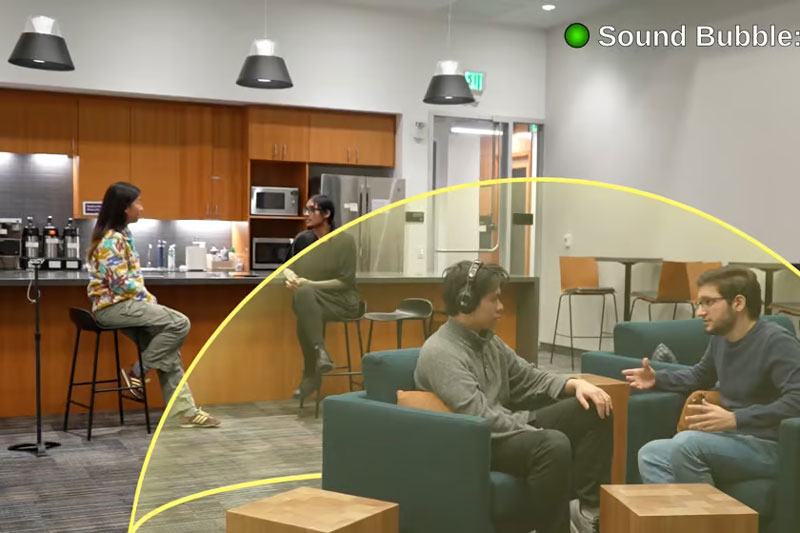

В шумном баре ресторана или в других местах с сильным звуковым фоном вести непринуждённую беседу двух и более людей очень и очень сложно. Для таких случаев учёные из Университета Вашингтона создали специальные наушники со встроенным ИИ, которые назвали Sound bubble («Звуковой пузырь»). Устройство способно подавлять любой шум за пределами 1–2-метрового виртуального пузыря, обеспечивая внутри условия для спокойного разговора.

Источник изображения: Chen et al./Nature Electronics В нынешнем исполнении наушники Sound bubble представляют собой обычные наушники с двумя динамиками и с шестью микрофонами на дужке. В наушники встроен процессор с ИИ, обученный на определение расстояния до источников звука, подавление шума от удалённых источников и усиление звука внутри «пузыря». Похоже, всё это делается на основе оценки сдвига фаз звуковых волн на различных частотах. В среднем шум подавляется на 49 дБ, говорят исследователи. Войти в разрешённую зону и начать разговор могут другие люди. Но всё это полноценно работает лишь в том случае, если каждый будет иметь на голове такие же наушники Sound bubble. В противном случае нормально слышать и поддерживать беседу сможет только один человек — носитель этого устройства. К счастью, разработчики работают над тем, чтобы реализовать технологию Sound bubble на наушниках-вкладышах. Такие есть у многих. И тогда уединиться для беседы можно будет в любом шуме, не сходя со своего места. «Наши возможности сосредоточиться на людях поблизости могут быть ограничены в таких местах, как шумные рестораны, поэтому создание звуковых пузырей на слышимом уровне до сих пор было невозможно, — сказал Шьям Голлакота (Shyam Gollakota), ведущий автор исследования. — Наша система искусственного интеллекта действительно может определять расстояние до каждого источника звука в комнате и обрабатывать это в режиме реального времени, в течение 8 миллисекунд, на самом слуховом устройстве». Ловушка для геймеров-пиратов: вредонос ClickFix маскируется под CAPTCHA для заражения ПК

24.09.2024 [19:27],

Сергей Сурабекянц

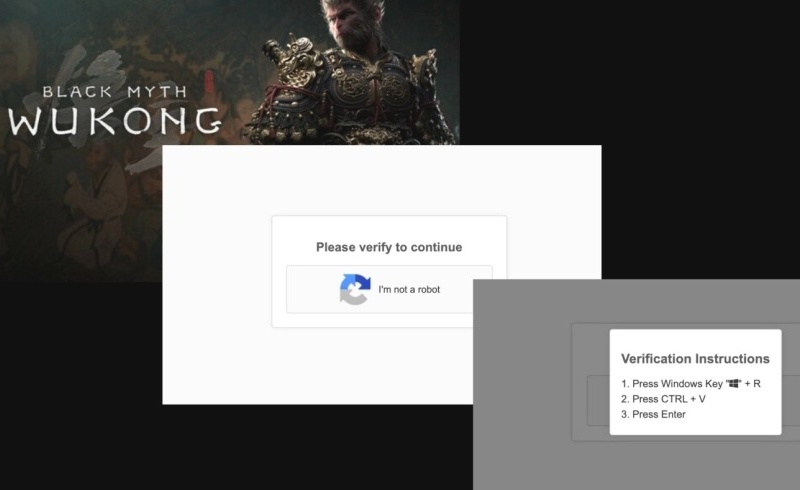

Исследователи кибербезопасности McAfee Labs выявили широкомасштабную кампанию по распространению вредоносного ПО под названием ClickFix, которое использует поддельные страницы CAPTCHA для заражения ПК пользователей вирусом Lumma Stealer. Атака имеет глобальный охват, использует методы социальной инженерии, и в основном нацелена на геймеров, ищущих пиратские взломанные игры, и пользователей GitHub.

Источник изображения: Pixabay Вредоносное ПО распространяется двумя основными способами. В первом сценарии пользователи, ищущие пиратские или взломанные игры, перенаправляются на поддельные страницы CAPTCHA. Во втором сценарии используются фишинговые письма, имитирующие сообщение от GitHub с информацией о якобы выявленных проблемах безопасности в проектах пользователя. Эти письма также содержат ссылку на страницу с фейковой CAPTCHA. При взаимодействии пользователей с этими страницами вредоносный скрипт скрытно копируется в буфер обмена их ПК, а «инструкция по верификации» убеждает запустить скрипт на выполнение. При этом ClickFix использует несколько умных способов избежать обнаружения: многослойное шифрование, использование инструмента Windows под названием mshta.exe для запуска скрытого кода и зашифрованные с помощью AES команды PowerShell, используемые для загрузки и установки Lumma Stealer.

Источник изображения: Game Science / McAfee Анализ McAfee показывает, что вредоносное ПО обычно сохраняется во временной папке пользователя, место, которое часто упускается из виду при сканировании безопасности. Компания уже внедрила защитные меры, включая блокировку URL известных поддельных страниц CAPTCHA и контроль за нестандартным использованием mshta.exe. Чтобы снизить риски, эксперты советуют не загружать взломанное или пиратское программное обеспечение и призывают пользователей остерегаться нежелательных писем, даже тех, которые, как кажется, приходят из надёжных источников. Не следует копировать и вставлять неизвестные скрипты, а программное обеспечение безопасности нужно поддерживать в актуальном состоянии. Процесс распространения вредоносного ПО демонстрирует изменение тактики киберпреступников. Они эксплуатируют стандартное поведение пользователей и доверие к знакомым веб-элементам, таким как проверка CAPTCHA. Постоянная бдительность и обучение имеют решающее значение для поддержания кибербезопасности, поскольку угрозы становятся всё более изощрёнными. В Ubuntu и ещё несколько ОС на Linux внедрили опасный код — его нашёл разработчик из Microsoft

01.04.2024 [20:47],

Сергей Сурабекянц

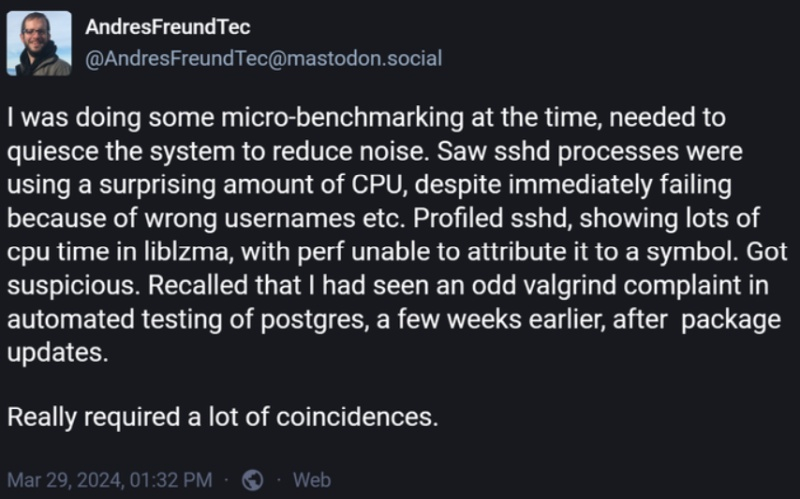

Red Hat на этой неделе сообщила, что последние версии операционных систем Fedora содержат вредоносный код, обеспечивающий доступ к системе через бэкдор, а затем аналогичное предупреждение последовало от Debian и Ubuntu. Наткнулся на опасный эксплойт разработчик Microsoft Андрес Фройнд (Andres Freund) в результате череды совпадений и случайностей, заинтересовавшись нетипично высокой нагрузкой центрального процессора со стороны процесса sshd.

Источник изображения: Pixabay 29 марта Фройнд проводил тестирование своих систем, в ходе которого он заметил, что процесс sshd использует слишком много вычислительных ресурсов, а вход в систему через протокол удалённого доступа из командной строки занимает примерно на 0,5 секунды больше времени, чем обычно. Заинтересовавшись, он начал углублённое изучение проблемы и обнаружил, что большая часть вычислительных ресурсов была потрачена на некий процесс liblzma, являющийся частью пакета xz-utils. Это положило начало изучению сложного бэкдора в xz-utils, авторство которого приписывается неизвестному злоумышленнику c псевдокитайским именем Цзя Тан (Jia Tan). Особый интерес вызывает запутанная история внедрения этого эксплойта, основанная на принципах социальной инженерии. По словам исследователя Эвана Боеса (Evan Boehs), Тан создал учётную запись на GitHub в 2021 году и начал вносить в различные проекты «несколько подозрительные коммиты». В 2022 году Тан отправил в проект xz-utils свой первый коммит. Хотя он не предлагал серьёзных изменений, но после его появления на владельца xz-utils Лассе Коллина (Lasse Collin) стало оказываться давление со стороны нескольких участников проекта с требованиями добавить в него ещё одного куратора по причине якобы некачественного сопровождения. Поддавшись напору, Коллин добавил Тана в качестве ещё одного сопровождающего проекта xz-utils, что позволило Тану добавлять код. Со временем Тан стал довольно авторитетной фигурой в проекте, и увеличил контроль над ним. Это позволило Тану внедрить в код проекта окончательные компоненты бэкдора при помощи нескольких тестовых файлов. Через некоторое время новая версия xz-utils с вредоносным кодом вошла в такие операционные системы, как Fedora, Debian и Ubuntu. Неизвестно, сколько вреда мог бы принести этот бэкдор, если бы Фройнд оказался менее внимательным человеком.

Источник изображения: Andres Freund Эксперты по безопасности полагают, что Цзя Тан не является реальным человеком, а скорее представляет собой виртуального персонажа с именем, созвучным китайскому. Некоторые исследователи считают, что за попыткой внедрения эксплойта стоит государство, и что это была попытка заложить основу для некоторых вредоносных и почти необнаружимых активностей. Теперь Коллину предстоит разобраться с этой проблемой и убедиться в отсутствии других вредоносных фрагментов кода в своём проекте. Возможно, другим кураторам проектов на GitHub также стоит внимательно изучить историю их изменений. |