|

Опрос

|

реклама

Быстрый переход

Сайт-двойник 7-Zip десять дней заражал пользователей — вредонос подменял ссылки с задержкой

12.02.2026 [18:13],

Павел Котов

При установке ОС большинство пользователей, практически не задумываясь, устанавливает архиваторы, такие как 7-Zip, PeaZip или WinRAR. Но легко попасть в ловушку, по недосмотру загрузив исполняемый файл из неофициального источника — так и происходило в течение десяти дней с сайтом 7-zip.com.

Источник изображения: Xavier Cee / unsplash.com Официальный сайт проекта 7-Zip доступен только по адресу 7-zip.org. К сожалению, проекты бесплатного ПО часто сопровождаются сайтами-подражателями — они занимают достаточно высокие места в поисковиках, получают клики и зарабатывают деньги на рекламе. Так было и с 7-zip.com, но с 12 по 22 января этот сайт предоставлял ссылки для скачивания вредоносных исполняемых файлов. Перенаправление ссылок было реализовано довольно хитрым образом. При переходе на сайт 7-zip.com пользователь видел обычные ссылки на скачивание официальных исполняемых файлов на 7-zip.org. Но примерно через 20–30 секунд срабатывал скрипт, подменяющий ссылки, и пользователи скачивали уже заражённые файлы. Из-за этого базовые автоматизированные утилиты сканирования сайтов видели чистую ссылку, и ресурс не помечался как вредоносный. Устанавливаемый с архиватором вредонос поднимал на компьютере жертвы прокси-сервер, превращая его в звено удалённо управляемого ботнета. В результате киберпреступники могли осуществлять свою деятельность через него и скрывать своё происхождение. Трудно сказать, была ли это осознанная альтернатива владельцев сайта-подражателя — едва ли они рассчитывали и далее зарабатывать на рекламе, когда ресурс помечен как распространяющий вредоносное ПО. Вывод очевиден: всегда рекомендуется загружать ПО из официальных источников, и всегда следует выяснять, какой из источников является официальным. «Лаборатория Касперского» показала сценарии потенциальных цифровых угроз будущего

29.01.2026 [20:06],

Андрей Крупин

По мере развития цифровых систем возникают риски, которые выходят за рамки традиционных киберугроз. «Лаборатория Касперского» представила сценарии возможных событий, которые в перспективе могут существенно изменить сферу IT-безопасности и повлиять на жизнь общества.

Источник изображения: Kevin Ku / unsplash.com Атаки на NTP-серверы. Практически все современные цифровые операции — от финансовых транзакций и промышленной автоматизации до мониторинга безопасности и реагирования на инциденты — зависят от точного времени, синхронизацию которого обеспечивают сетевые узлы по протоколу Network Time Protocol (NTP). Массированные атаки на такие серверы и вмешательство в их работу могут привести к расхождениям временных меток транзакций в финансовых системах, сбоям в процессах клиринга и расчётных операций, аннулировать сертификаты шифрования. Кроме того, это может поставить под угрозу целостность логов безопасности. В результате организациям станет сложнее сопоставлять события и анализировать инциденты, поскольку их нельзя будет точно выстроить в хронологическом порядке. Утрата цифровых знаний. Ещё один долгосрочный риск — постепенное устаревание больших объёмов данных, накопленных с 1970-х по 2020-е годы. Значительная часть этой информации содержится в проприетарных базах данных, файлах устаревших форматов и списанных в утиль программных средах, а также на подверженных деградации физических носителях, таких как магнитные ленты, жёсткие и оптические диски. Со временем это может привести к появлению огромных массивов данных, для которых не осталось ни подходящего ПО, ни квалифицированных специалистов, способных с ними работать. Это, в свою очередь, приведёт к необратимой утрате цифровых исторических источников, научных исследований и других знаний. Кризис интеллектуальной собственности в связи с использованием ИИ. Технологии электронного разума на базе нейросетей и машинного обучения ускоряют научные открытия. При этом корпорации всё чаще патентуют не только конкретные аппаратные решения, но и широкие классы методов и алгоритмов, разработанные с помощью ИИ. В некоторых областях, таких как биомедицина, химия, материаловедение, это может создавать множество дублирующих друг друга претензий на право интеллектуальной собственности и привести к правовой неопределённости, связанной со свободой использования подобных разработок. Как следствие, такая ситуация может не только затормозить прогресс, но и в целом сформировать необходимость в пересмотре самой модели интеллектуальной собственности в эпоху ИИ. Пересмотр отношения к ИИ. На искусственный интеллект инвесторы возлагают большие надежды, обусловленные представлениями о скором появлении сильного ИИ (Artificial General Intelligence, AGI) — системы, сравнимой по уровню развития с человеком. Потенциальная проблема заключается в растущем разрыве между ожиданиями и результатами, как это было в случае с другими технологическими пузырями. По мнению «Лаборатории Касперского», это будет не одномоментный крах ИИ, а серия громких разочарований крупных инвесторов в технологиях электронного разума. При этом искусственный интеллект по-прежнему будет интегрироваться в разные отрасли, однако ожидания от него могут стать более сдержанными, фокус сместится на инженерные задачи, а также изменится подход к финансовым вложениям с учётом рисков.

Источник изображения: Roman Budnikov / unsplash.com Коллапс криптографии из-за математического прорыва. Внимание экспертов по кибербезопасности приковано к отдалённой угрозе со стороны квантовых компьютеров, которые потенциально смогут взломать современные алгоритмы шифрования данных. К этому заранее готовятся, разрабатывая и внедряя постквантовую криптографию. Однако угрозой может стать вовсе не это, а внезапное математическое открытие в области теории чисел, которое кардинально упростит решение таких задач, как факторизация или дискретные логарифмы, на обычной классической вычислительной технике. Если такой алгоритм будет опубликован, он может мгновенно подорвать математические основы широко используемых современных криптографических систем. При таком сценарии инфраструктура открытых ключей, лежащая в основе сетевых соединений, цифровых подписей и шифрования, быстро потеряет доверие. Весь защищённый трафик, когда-либо перехваченный и сохранённый, станет потенциально расшифрованным. Киберэкотерроризм. Ещё один потенциальный сценарий будущего, предполагающий возможные атаки злоумышленников на химические или индустриальные предприятия с целью оказания негативного влияния на экологическую ситуацию в том или ином регионе мира. Например, взлом систем управления на промышленном заводе может привести к незаметным, но постоянным выбросам вредных веществ в небольших количествах в природные экосистемы. Это может оставаться незамеченным в течение длительного времени, пока ущерб окружающей среде уже не станет явным и приведёт к тяжёлым, трудноисправимым последствиям. Цифровая изоляция национальных сегментов интернета. На протяжении многих лет фрагментация глобальной сетевой инфраструктуры на национальные и региональные сегменты обсуждалась как постепенный процесс, обусловленный политическими решениями. Однако вероятен и более кардинальный сценарий, когда цифровая изоляция произойдёт целенаправленно, в результате скоординированного внешнего давления. При таком стечении обстоятельств коалиция стран может применить комплекс технических и инфраструктурных мер, включая масштабные манипуляции с маршрутизацией трафика, аннулирование критически важных сертификатов, физический саботаж подводных кабелей в критических точках. Считается, что глобальная сеть слишком децентрализована и устойчива для такого поворота событий. Однако концентрация критической инфраструктуры (корневые серверы DNS, основные сертификационные центры, магистральные кабели) в реальности создаёт уязвимые точки, давление на которые может быть скоординировано в беспрецедентных геополитических условиях. «Большинство отраслевых прогнозов основаны на рациональной экстраполяции — те же угрозы, те же векторы атак, только в большем масштабе. В этом анализе преследовалась другая цель. Перечисленные сценарии — не предсказания того, что произойдёт в следующем году, а структурированные мысленные эксперименты о том, что может произойти, если некоторые из наших основных технических предположений не сбудутся. Они занимают среднее положение между обычными прогнозами и полноценными «чёрными лебедями» — их сложно смоделировать, но они потенциально могут серьёзно повлиять на развитие отрасли», — уверен главный технологический эксперт «Лаборатории Касперского» Александр Гостев. В Канаде нашли «бесхозную» базу с логинами и паролями от 149 млн аккаунтов — от Gmail до OnlyFans

23.01.2026 [23:11],

Анжелла Марина

Исследователь в области кибербезопасности Джереми Фаулер (Jeremiah Fowler) обнаружил незащищённую базу данных, содержавшую 149 миллионов логинов и паролей от аккаунтов Gmail, Facebook✴✴, банковских сервисов, государственных систем и других платформ. Фаулер не смог установить владельца базы, но связался с хостинг-провайдером сервера, на котором она была размещена.

Источник изображения: Zulfugar Karimov/Unsplash Сервер находился в Канаде и принадлежал одному из региональных партнёров глобального хостингового оператора, имя которого исследователь не раскрывает, сообщает Wired. На то, чтобы связаться с провайдером ушёл один месяц. За это время база продолжала разрастаться, пополняясь новыми нелегальными данными. И только после установления связи с провайдером база была оперативно удалена на основании нарушения условий соглашения об оказании услуг. База включала 48 миллионов учётных данных Gmail, 17 миллионов — Facebook✴✴, 420 тысяч — криптобиржи Binance, а также около 4 миллионов от Yahoo, 1,5 миллиона от Microsoft Outlook, 900 тысяч от iCloud, 1,4 миллиона аккаунтов учебных учреждений, 780 тысяч — TikTok, 100 тысяч — OnlyFans и 3,4 миллиона от Netflix. Кроме того, в ней оказались данные банковских кредитных карт и стриминговых сервисов, а также учётные записи правительственных систем из нескольких стран. Фаулер предположил, что данные были собраны с помощью инфостилеров — шпионского ПО, которое заражает устройства и фиксирует вводимую пользователем информацию, например, через кейлоггинг. Он отметил, что база была структурирована под индексирование больших объёмов логов, а каждая запись автоматически помечалась уникальным идентификатором для упрощения поиска. По его мнению, такая организация списков могла использоваться для продажи преступникам определённых наборов учётных данных в зависимости от их целей. Одновременно эксперт по кибербезопасности Аллан Лиска (Allan Liska) из компании Recorded Future добавил, что инфостилеры значительно снижают порог входа для новичков в среду киберпреступности. Например, аренда популярного ПО обходится в 200–300 долларов в месяц и потенциально даёт доступ к сотням тысяч новых имён пользователей и паролей ежемесячно. Хакеры перешли от кражи данных к выжиганию IT-систем российских компаний

24.12.2025 [11:36],

Владимир Фетисов

В нынешнем году изменился характер кибератак против российских компаний. Злоумышленники стали более заинтересованы не в том, чтобы украсть конфиденциальные данные или вызвать демонстративные сбои, а в том, чтобы полностью уничтожить IT-инфраструктуру жертвы.

Источник изображения: unsplash.com По данным компании «Инфосистемы Джет», доля таких сценариев в общей массе критических инцидентов составила 76 %, причём 44 % из них были связаны с шифрованием данных, а 32 % — с физическим разрушением инфраструктуры. В лаборатории цифровой криминалистики F6 подтвердили рост активности вымогательского ПО. По данным экспертов, количество атак с использованием программ-вымогателей за год выросло на 15 %. Требования хакеров также увеличились до рекордных уровней. В некоторых случаях заявленный выкуп достигал 50 биткоинов, что эквивалентно 500 млн рублей. В среднем же размер выкупа варьируется от 4 млн до 40 млн рублей, для малого и среднего бизнеса — от сотен тысяч до нескольких миллионов рублей. В сообщении сказано, что наиболее уязвимыми перед кибератаками оказались представители финансового сектора, IT-компании и рынок недвижимости. Причины возникновения инцидентов за год существенно не изменились. Хакеры используют фишинг, уязвимости веб-приложений, отсутствие многофакторной аутентификации и ошибки персонала. Отмечается, что многие компании всё ещё недостаточно защищают внешний периметр, оставляя открытые административные интерфейсы. Однако эскалация угроз заставляет бизнес менять подходы к кибербезопасности. Компании отказываются от долгосрочных стратегий в пользу гибкого планирования, а также усиливают системы резервного копирования и чаще проводят тесты восстановления данных, делая ставку на устойчивость инфраструктуры к разрушительным атакам. Личное стало публичным: за год в открытый доступ утекли 760 млн строк персональных данных россиян

16.12.2025 [11:48],

Павел Котов

В 2025 году в открытый доступ попали базы данных общим объёмом более 760 млн строк с личной информацией россиян, сообщают «Ведомости» со ссылкой на сведения от специализирующейся на вопросах кибербезопасности компании F6.

Источник изображения: Kevin Ku / unsplash.com Объёмы и интенсивность атак на ресурсы российских компаний относительно стабилизировались, отмечают эксперты, но продолжает расти количество группировок киберпреступников, представляющих постоянную серьёзную угрозу — ими могут двигать финансовые или политические мотивы. С начала 2025 года специалисты Threat Intelligence компании F6 обнаружили 225 не публиковавшихся ранее баз данных отечественных компаний — они распространялись через Telegram-каналы и теневые форумы; в прошлом году в открытый доступ утекли 455 баз. Обнаружены также 20 баз компаний из других стран СНГ, в том числе 10 из Беларуси. 187 из 225 баз были выложены в Telegram; в одном случае публиковался архив из 457 баз данных. В «группу риска» за этот год внесли розничных продавцов и интернет-магазины, учреждения госсектора, предприятия из области профессиональных услуг, здравоохранения и информационных технологий. В 2025 году эксперты F6 установили 27 группировок киберпреступников, которые атакуют ресурсы в России и СНГ в интересах правительств других стран; 7 из них попали в поле зрения аналитиков впервые; большинство из всех этих группировок начали работать ещё в прошлом году. Обнаружены более 20 хакерских групп, движимых финансовыми мотивами. На 15 % выросло число инцидентов с атаками вирусов-вымогателей — в 15 % таких инцидентов целями киберпреступников были средние и крупные предприятия, и атаковали их не ради получения выкупа, а чтобы уничтожить инфраструктуру и нанести ущерб. В одном из случаев группировка CyberSec в 2025 году потребовала выкуп в размере 50 биткоинов или 500 млн руб. на момент инцидента; в прошлом году максимальный размер затребованного выкупа достиг 240 млн руб. В России подорожал нелегальный «пробив» граждан

26.11.2025 [14:14],

Павел Котов

За минувший год стоимость услуги по нелегальной добыче персональных данных граждан выросла почти на 5 %, сообщил «Коммерсантъ» со ссылкой на информацию от Bi.Zone Digital Risk Protection. В каждом пятом объявлении о «пробиве» предлагается услуга по сбору полного досье на интересующего человека; каждое четвёртое размещают мошенники. В зависимости от объёма данных стоимость услуг может варьироваться от сотен до десятков тысяч рублей.

Источник изображения: Hack Capital / unsplash.com За минувший год средняя стоимость сбора сведений о человеке выросла на 4,5 %. Компания проанализировала 3,5 тыс. объявлений на теневых ресурсах и установила, что сбор полного досье предлагается в 21 % случаев; на каждые четыре объявления приходится не меньше одного мошеннического — после перевода предоплаты контактное лицо больше не выходит на связь. Каждый месяц на теневых ресурсах публикуются в среднем 225 объявлений с предложением услуг «пробива» граждан. Эксперты выделяют три сегмента этих услуг. За 100–500 руб. можно узнать полное имя и дату рождения человека по его номеру телефона или адресу электронной почты — подобные услуги относятся к базовому сегменту. Наиболее популярным является средний сегмент с ценниками 1000–1500 руб. — за эти деньги предлагается сводка данных из нескольких баз, в том числе закрытых; чаще всего в этом случае используются данные из утечек. Есть также услуга досье «под ключ» по цене от 3000 до 30 000 руб. — в него входят сведения о банковских операциях, пересечениях границы и связанных с объектом юридических лицах. Самые дорогие сведения связаны с геолокацией человека, а также детализацией его телефонных звонков и SMS. За детализацию вызовов и сообщений придётся отдать в среднем 22 тыс. руб. Разовое определение местоположения человека на основе данных от оператора сотовой связи, которые также называют «вспышкой», стоит 30 тыс. руб. В среднем 37 тыс. руб. придётся отдать за детализацию звонков и сообщений с привязкой каждого к местоположению — это наиболее дорогая услуга, которая у некоторых киберпреступников за год подорожала на 91 % до 120 тыс. руб., указывают опрошенные «Коммерсантом» эксперты. В «МегаФоне» отказались комментировать методы борьбы с такими преступлениями, чтобы не снижать эффективность этих методов. Рост цен связан с тем, что из-за защитных мер заниматься этой деятельностью становится сложнее, добавили в T2. Telegram и прочие площадки не всегда оперативно блокируют подобные сервисы, а большинство участников этого рынка находится вне России, отмечают эксперты. Google подала в суд на китайскую киберпреступную группировку — она обманула более миллиона человек в 120 странах

12.11.2025 [18:36],

Сергей Сурабекянц

Google подала судебный иск против иностранной киберпреступной группировки, стоящей за масштабной операцией фишинга SMS-сообщений («смишингом»). По словам Google, мошенническая организация, которую некоторые киберисследователи называют Smishing Triad («Смишинговая триада»), использует набор фишинговых услуг под названием Lighthouse («Маяк») для кражи конфиденциальной финансовой информации путём отправки мошеннических SMS-сообщений.

Источник изображения: unsplash.com Lighthouse представляет собой набор шаблонов, с помощью которых создаются поддельные веб-сайты для сбора персональной информации. Google утверждает, что преступники использовали доверие пользователей к таким авторитетным брендам, как E-ZPass (электронная система взимания платы за проезд), USPS (почтовая служба США) и к самой Google. Жертвами преступной группировки стали более миллиона человек в 120 странах. По данным Google, только в США украдены данные от 12,7 до 115 миллионов кредитных карт. Google обнаружила более 100 шаблонов веб-сайтов, созданных Lighthouse с использованием фирменного стиля Google на экранах входа, чтобы заставить жертв поверить в их подлинность. Внутренние и сторонние расследования показали, что около 2500 участников синдиката вели переписку в общедоступном канале Telegram, вербуя новых участников, обмениваясь советами, а также тестируя и поддерживая само программное обеспечение Lighthouse. По данным Google, в организации существует продуманная структура: имеется группа «посредников по данным», которая предоставляла списки потенциальных жертв и контактов, группа «спамеров», ответственная за SMS-сообщения, и группа «воров», которая координировала свои атаки, используя полученные учётные данные в общедоступных каналах Telegram. Текстовые сообщения, рассылаемые мошенниками, обычно содержат вредоносные ссылки на поддельный веб-сайт, предназначенный для кражи конфиденциальной финансовой информации жертв, включая номера социального страхования, банковские реквизиты и другие персональные данные. Такие сообщения могут выглядеть как предупреждения о мошенничестве, уведомления о доставке или уведомления о неоплаченной государственной пошлине. Google подала иски в соответствии с «Законом о коррумпированных и находящихся под влиянием рэкетиров организациях» (RICO), «Законом Лэнхэма» и «Законом о компьютерном мошенничестве и злоупотреблениях» (CFAA) и стремится ликвидировать преступную группировку и программную платформу Lighthouse. Google утверждает, что стала первой компанией, обратившейся в суд с иском против фишинговых SMS-атак. Это судебное разбирательство является частью более широкой стратегии Google по повышению осведомлённости пользователей о кибербезопасности. Недавно компания внедрила новые функции безопасности, включая инструмент проверки ключей и функцию обнаружения спама на основе искусственного интеллекта в «Google Сообщениях». В настоящее время в США на рассмотрении находятся три законопроекта, направленных на борьбу с киберпреступностью: о защите пожилых людей от обмана, о блокировке иностранных автоматических мошеннических звонков, о противодействии мошенническим комплексам и поддержке жертв торговли людьми. Обязательная маркировка не избавила россиян от спам-звонков, но их стало меньше

11.11.2025 [13:58],

Владимир Мироненко

После вступления в силу требования об обязательной маркировке телефонных звонков и СМС-сообщений для компаний и ИП согласно п. 9.1 ст. 46 Закона «О связи», количество спам-звонков в России сократилось на 25–30 %, пишут «Ведомости» со ссылкой на данные операторов связи.

Источник изображения: Hannah Wei/unsplash.com В «Билайне» сообщили, что за сентябрь – октябрь число спам-звонков абонентам снизилось на 29 % по сравнению со средним показателем летних месяцев. В Т2 отметили снижение количества спам-звонков на 25 %. В «Мегафоне» подтвердили тенденцию к сокращению количества массовых обзвонов после введения маркировки, но подробности не раскрыли. Представитель «Билайна» утверждает, что маркировка повышает качество коммуникаций — уровень дозвона в компаниях, использующих услугу маркировки звонков, вырос до 60 %. Компании стали подключать услугу маркировки на коммерческой основе после промопериода, с 1 октября. В основном это представители сферы ретейла, микрофинансовые организации и маркетинговые агентства, сообщили в Т2, отметив, что при полной отладке механизма объём спам-звонков может сократиться на 30–40 % от прежнего уровня. «Уже сейчас можно сказать, что количество спам-звонков снижается», — подтвердил «Ведомостям» представитель Минцифры, добавив, что операторы связи продолжают донастраивать системы и работают над подписанием «необходимых договоров». Однако отраслевые эксперты говорят об ограниченности положительного эффекта. Маркировка предложена в качестве инструмента защиты от мошенников, но на практике не решила задачу, сообщил президент Ассоциации малых операторов связи регионов Дмитрий Галушко. По его словам, более 90 % спам- и мошеннических вызовов идёт с мобильных номеров. «Мошеннические звонки продолжаются, статистика МВД и ЦБ говорит о росте их числа и сумм ущерба. Это значит, что механизм защиты не работает», — отметил эксперт. Галушко также утверждает, что «подключение маркировки нередко снижает процент дозвона», что говорит о падении эффективности коммуникаций. В нынешнем виде механизм выгоден не потребителям, а операторам, которые взимают до 50 коп. за попытку вызова — по 25 коп. за маркировку и за массовый автоматический вызов (МАВ), говорит эксперт. По словам источника «Ведомостей», «технически маркировка несовершенна», так как около 40 % вызовов доходят до абонента без неё. К тому же, в законодательстве нет чёткого определения массовых вызовов, поэтому туда автоматически попадают все компании с большой клиентской базой, например, ресурсоснабжающие организации (энергосбыты, водоканалы). Исполнительный директор Объединенной телекоммуникационной корпорации Ярослав Дубовиков сообщил, что маркировка практически не работает на номерах фиксированной связи: «Постановление [правительства] № 1300 написано так, что выполнить его ни один фиксированный оператор не может: мобильные операторы блокируют передачу информации о вызывающих абонентах». Гендиректор агентства Telecom Daily Денис Кусков полагает, что задуманный как механизм борьбы с мошенниками и спамерами инструмент маркировки превратился в «выгодную для операторов систему с поминутной оплатой». «Считаю, что всё-таки дополнительно требуется какая-то дальнейшая работа, чтобы это превратилось в реально действующий инструмент», — заявил эксперт. За квартал в России подскочил уровень киберпреступности

02.11.2025 [19:47],

Владимир Фетисов

В период с июля по сентябрь в России было выявлено 42 тыс. кибератак, т.е. 40 % от общего количества инцидентов за весь год. Этот показатель вырос на 73 % по сравнению с аналогичным периодом прошлого года. При этом количество высококритичных инцидентов в третьем квартале достигло 7,6 тыс. Об этом пишет «Коммерсантъ» со ссылкой на данные компании RED Security SOC.

Источник изображения: unsplash.com В августе этого года специалисты центра мониторинга и реагирования на кибератаки RES Security SOC зафиксировали и нейтрализовали 17 тыс. угроз, что является максимумом за весь год. В прошлом году существенного всплеска активности хакеров в рассматриваемом периоде не наблюдалось. В третьем квартале прошлого года было зафиксировано только 24 % от общего количества киберинцидентов с начала года. Наибольшее количество атак в 2025 году направлены на телекоммуникационный сектор, который обогнал промышленность и вошёл в тройку самых атакуемых вместе с IT и финансовым сегментом. Эти сферы экономики представляют наибольший интерес для злоумышленников, поскольку в случае успеха кибератаку можно быстро монетизировать, инцидент затронет большое количество граждан или злоумышленники получат доступ к конфиденциальной информации. Наибольший рост продемонстрировали атаки на представителей медиаотрасли. С начала года количество таких инцидентов выросло на 43 % до примерно 9 тыс. Аналитики считают, что атаки в этом сегменте имеют общую цель, которая заключается в привлечении максимального внимания к действиям хакеров, что может способствовать созданию резонанса или паники в обществе. «Эскалация киберугроз связана, с одной стороны, с тем, что экономика страны наращивает темпы цифровизации. Это приносит очевидные преимущества, но одновременно повышает риски информационной безопасности для граждан и организаций. Второй фактор — это сохраняющаяся политизированность кибератак на российский бизнес», — считает технический директор центра мониторинга и реагирования RED Security SOC Владимир Зуев. По данным BI.ZONE, лидером по количеству целевых атак за рассматриваемый период стала транспортная отрасль, на которую пришлось 16 % от общего количества инцидентов. На долю госучреждений пришлось 15 % атак. В «Лаборатории Касперского» отметили, что российские организации столкнулись с беспрецедентным числом кибератак в третьем квартале 2025 года, такие инциденты фиксировались практически ежедневно. ИИ повысил результативность фишинга в 4,5 раза, подсчитали в Microsoft

17.10.2025 [17:42],

Павел Котов

Написанные при помощи искусственного интеллекта фишинговые письма в прошлом году спровоцировали 54 % получателей перейти по вредоносным ссылкам или скачать вредоносные файлы — без ИИ показатель «конверсии» киберпреступных кампаний составлял 12 %.

Источник изображения: Simon Ray / unsplash.com ИИ помогает адаптировать содержание фишинговых писем под особенности потенциальных жертв и предлагать им более правдоподобные приманки; он увеличивает шансы мошенников провоцировать граждан на клики и обещает увеличить прибыльность фишинговых атак на величину до 50 раз. «Эта огромная окупаемость вложений выступит стимулом для киберпреступников, которые ещё не пользуются ИИ, добавить его в свой арсенал в будущем», — говорится в ежегодном докладе (PDF) Microsoft, посвящённом вопросам цифровой защиты. Документ охватывает 2025 финансовый год Microsoft — с июля 2024 по июнь 2025 календарного года. Инструменты ИИ помогли киберпреступникам повысить эффективность и результативность своих атак — они помогают составлять фишинговые письма, упрощают и ускоряют поиск различных уязвимостей, прорабатывают схему их масштабной эксплуатации, помогают в проведении разведки, в выборе объектов атак — организаций и частных лиц — с использованием методов социальной инженерии, а также оказывают помощь в разработке вредоносного ПО. Злоумышленники теперь могут подделывать голос и создавать дипфейки в видеороликах. Всё чаще ИИ используют и структуры, связанные с властями стран. В июле 2023 года эксперты Microsoft не зафиксировали ни одной единицы контента, созданного поддерживаемыми властями стран организациями; в июле 2024 года их стало 50; в январе 2025 года — 125, а в июле — уже 225.

Источник изображения: BoliviaInteligente / unsplash.com Серьёзной угрозой остаются атаки на ресурсы органов государственной власти — только в США за отчётный период обнаружены 623 таких инцидента; мотивом для 52 % всех атак была финансовая выгода, шпионские интересы преследовались лишь в 4 % случаев. В тех случаях, когда экспертам Microsoft удалось установить цели злоумышленников, 37 % инцидентов были направлены на кражу данных, 33 % реализовывались с целью вымогательства, 19 % были направлены на нанесение ущерба и 7 % — на подготовку инфраструктуры к будущим атакам. Сообщается о новом методе фишинговых атак, который набрал популярность в отчётный период — он получил название ClickFix. Это метод социальной инженерии, при котором пользователя обманом заставляют выполнить вредоносную команду на своём компьютере под видом безобидных или необходимых операций. С помощью ClickFix осуществляется кража информации, устанавливаются трояны удалённого доступа, бэкдоры и многое другое в подконтрольных жертвам средах. ClickFix использовался как первая ступень атаки в 47 % инцидентов. На классические виды фишинга пришлись 35 % атак. Злоумышленники становятся изощрённее — они реализуют «многоэтапные цепочки атак, сочетающие технические эксплойты, социальную инженерию, злоупотребление особенностями инфраструктуры и обход защиты через легитимные средства». В качестве одного из примеров приводится комбинированная атака с использованием «бомбардировки» через электронную почту, голосового фишинга и имитации обращений через Microsoft Teams — в результате злоумышленник убедительно выдаёт себя за специалиста техподдержки и получает удалённый доступ. При бомбардировке по электронной почте ящик жертвы регистрируется в тысячах новостных рассылок и онлайн-служб, в результате чего он заполняется тысячами писем, среди которых теряются критические оповещения, такие как оповещения о сбросе пароля или многофакторной авторизации, а также сообщения о мошенничестве. Бразилия стала главным мировым экспортёром DDoS-атак

17.10.2025 [12:40],

Павел Котов

По итогам III квартала 2025 года Бразилия обошла Россию и США и стала лидером среди мировых источников DDoS-атак с долей 19 %, сообщает «Коммерсантъ» со ссылкой на статистику Curator. Чаще всего жертвами киберпреступников оказывались компании в области финансовых технологий, электронной коммерции и СМИ. На 37 % сократился объём трафика ботов, но сами боты стали правдоподобнее имитировать поведение человека.

Источник изображения: Boitumelo / unsplash.com В актуальном рейтинге источников DDoS-атак Россия заняла второе место с долей 18,4 %, США стали третьей с 10,3 %. Для сравнения, по итогам II квартала 2025 года Россия была первой с 17 %, США — вторыми с 16,6 %, Бразилия — лишь третьей с 13,2 %. В десятку за III квартал также вошли Вьетнам, Нидерланды и Германия; отнесённые к развивающимся странам Бразилия, Вьетнам и Индия показали здесь активный рост, который эксперты связали с интенсивной цифровизацией этих стран, которая, однако, не отменяет низкой культуры кибербезопасности. Хакерам оказалось невыгодно или сложно арендовывать в России ботнеты для проведения атак, поэтому мощности теперь чаще закупаются в других странах, поясняют эксперты. В первом полугодии российские провайдеры IT-инфраструктуры зафиксировали 61 тыс. DDoS-атак, величина самого крупного ботнета составила 4,6 млн устройств. Чаще всего жертвами инцидентов оказывались объекты в категориях «Финтех» (26,1 %), «Электронная коммерция» (22 %), «Медиа» (15,8 %) и «IТ и Телеком» (14,5 %) — эти отрасли, напоминают эксперты, зависят от онлайн-ресурсов и нуждаются в непрерывной работе сервисов, где даже минутные простои оборачиваются финансовыми потерями. Сферы медиа, IT и телекоммуникаций отличаются большими объёмами пользовательского трафика, поэтому атаки здесь оказываются особенно эффективными и заметными.

Источник изображения: Desola Lanre-Ologun / unsplash.com В отличие от направления DDoS, в области вредоносных ботов, которые занимаются сбором данных, накруткой показателей и сбором персональной информации, обнаружился спад. Если во II квартале этот сегмент демонстрировал всплеск, то в III квартале он сократился на 37 %, а доля ботов в общем трафике снизилась с 2,34 % до 1,36 %. Чаще всего боты атаковали объекты по направлениям «Электронная коммерция» (42,79 %) и «Онлайн-ставки» (21,71 %). Интересно, что при сокращении количества у ботов выросло качество — они стали лучше имитировать поведение человека и эффективнее обходить средства защиты. Это свидетельствует о смене стратегии — переходе от массированных атак к точечным ударам, говорят эксперты. По итогам неполного 2025 года в России вдвое уменьшилось число инцидентов с утечками персональных данных. «В прошлом году было порядка 135. А сейчас у нас, я боюсь сглазить, у нас пока 65», — заявил глава Минцифры Максут Шадаев, добавив, что речь идёт об «официально зарегистрированных» крупных утечках личной информации. В России такие инциденты караются введёнными с 30 мая 2025 штрафами — при повторном нарушении их размер составляет от 1 % до 3 % оборота компании за год, но менее 25 млн и не более 500 млн руб. Такие наказания пока не применялись, отметил министр, а компании увеличили расходы на кибербезопасность. Salesforce не будет платить выкуп хакерам, укравшим из её базы данные 39 клиентов, включая Toyota и FedEx

09.10.2025 [13:03],

Владимир Фетисов

Ранее в этом году группа хакеров заявила о краже около 1 млрд записей компаний, хранящих контакты своих клиентов в облачных базах данных Salesforce. Злоумышленники запустили вымогательский веб-сайт с требованиями выкупа и угрозами опубликовать эту информацию в сети. Теперь же Salesforce заявила, что не намерена платить киберпреступникам.

Источник изображений: unsplash.com За этим инцидентом стоит сообщество киберпреступников Scattered LAPSUS$ Hunters. Название представляет собой гибрид трёх известных вымогательских группировок: Scattered Spider, LAPSUS$ и ShinyHunters. По данным принадлежащей Google ИБ-компании Mandiant, хакеры начали вредоносную кампанию в мае этого года. Они обзванивали организации, хранящие данные на платформе Salesforce, и под разными предлогами убеждали жертв установить вредоносное приложение. Mandiant отслеживает эту группировку под идентификатором UNC6040, поскольку исследователям не удалось однозначно идентифицировать принадлежность её членов к конкретным киберпреступным сообществам. В начале месяца хакеры запустили вымогательский веб-сайт, на котором разместили информацию о том, что Toyota, FedEx и 37 других крупных клиентов Salesforce стали жертвами их вредоносной кампании. В заявлении хакеров говорилось, что общее количество похищенных ими записей составило 989,45 млн. На этом же сайте они призвали Salesforce начать переговоры о сумме выкупа, угрожая раскрыть похищенную информацию. На этой неделе представитель Salesforce заявил, что компания не намерена платить выкуп. «Могу подтвердить, что Salesforce не будет вступать в контакт, вести переговоры или платить по какому-либо требованию выкуп», — приводит источник слова представителя компании. Это сообщение появилось на следующий день после того, как стало известно, что Salesforce уведомила клиентов по почте о своём намерении не вступать в контакт с хакерами. Отметим, что Salesforce отказалась платить выкуп хакерам на фоне продолжающегося роста числа атак вымогательского ПО на компании по всему миру. Причина, по которой атаки такого типа всё ещё пользуются большой популярностью среди злоумышленников, в том, что они могут приносить огромные суммы, которые жертвы атак нередко платят за восстановление данных или обещание хакеров не публиковать конфиденциальную информацию. По данным ИБ-компании Deepstrike, разные организации по всему миру в прошлом году выплатили хакерам $813 млн, а годом ранее этот показатель был равен $1,1 млрд. Steam и Riot Games отключили миллионы игроков из-за мощнейшей DDoS-атаки

08.10.2025 [06:28],

Анжелла Марина

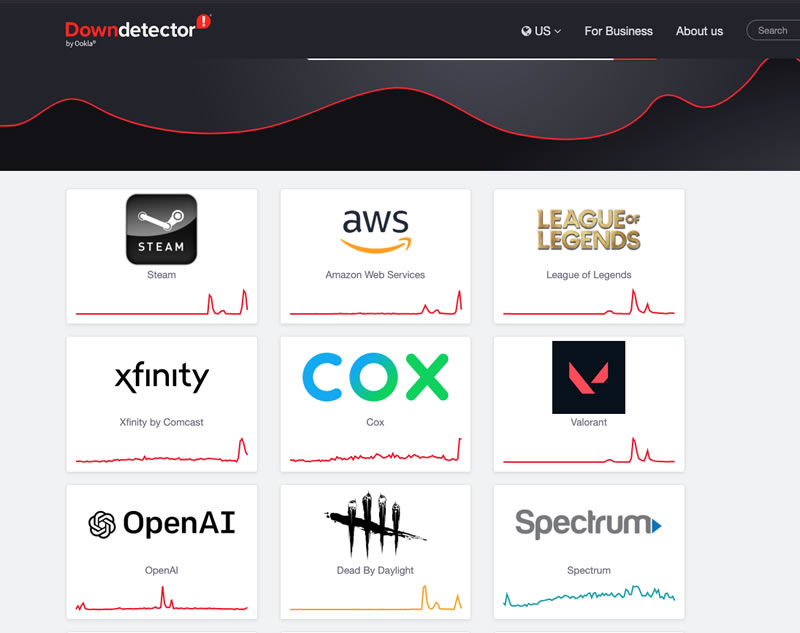

Массовые сбои затронули работу ведущих игровых платформ Steam и Riot Games вечером 6 октября, из-за чего миллионы пользователей по всему миру не могли подключиться к таким играм, как Counter-Strike, Dota 2, Valorant и League of Legends. По предварительным данным, причиной перебоев могла стать одна из крупнейших в истории распределённых атак типа «отказ в обслуживании» (DDoS), исходящая от ботнета Aisuru.

Источник изображения: cybernews.com По данным издания Cybernews, жалобы начали поступать 6 октября, когда тысячи пользователей отметили потерю соединения с игровыми серверами. Кратковременные сбои повторялись несколько раз в течение дня. Страница статуса Riot Games подтвердила наличие критических проблем с отключением игроков, затронувших пользователей на всех основных платформах: Windows, macOS, iOS и Android. По данным мониторинговых сервисов, перебои затронули не только игровые платформы. Участились сообщения о проблемах с PlayStation Network, Epic Games, Hulu, AWS, xfinity, Cox и другими сервисами. Некоторые наблюдатели описали ситуацию как «таяние интернета»: Steam не работал, Epic Games был недоступен, AWS испытывал сбои, а Cloudflare демонстрировал признаки нестабильности. Многие эксперты в области кибербезопасности связывают сбои с масштабной DDoS-атакой, предположительно организованной с помощью ботнета Aisuru — крупнейшего действующего на сегодняшний день ботнета, хотя официальных подтверждений этому пока не поступало. Один из специалистов по киберзащите сообщил на Reddit, что злоумышленники начали серию сложных TCP-атак типа «ковровая бомбардировка», имитирующих легитимный трафик максимально точно. По его словам, это один из самых продвинутых векторов атак, с которыми приходилось сталкиваться.

Источник изображения: Downdetector Ботнет Aisuru был впервые обнаружен исследователями из XLab в августе 2024 года и с тех пор постоянно расширялся, неоднократно устанавливая новые рекорды. В мае он атаковал блог по кибербезопасности KrebsOnSecurity с пропускной способностью 6,3 терабит в секунду (Tbps), а в сентябре — с пиком в 11,5 Tbps. Согласно данным XLab, этот мега-ботнет распространяется за счёт компрометации уязвимых устройств, подключённых к интернету, включая камеры A-MTK, маршрутизаторы D-Link и Linksys, шлюзы, цифровые видеорегистраторы (DVR) и другие устройства. По последним оценкам, ботнет контролирует около 300 000 узлов. Известно, что группа, стоящая за Aisuru, демонстрирует высокий уровень организации, использует передовые методы для уклонения от обнаружения и сохранения контроля над заражёнными системами. Исследователи также отметили попытки передачи определённого идеологического контента. «Ботнет Aisuru проводил атаки по всему миру, охватывая множество отраслей. Основные цели располагались в таких регионах, как Китай, США, Германия, Великобритания и Гонконг. Атаки не проявляют чёткой избирательности — ежедневно поражаются несколько сотен целей», — предупредили в XLab. Персональные данные россиян текут рекой: в этом году уже слили в четыре раза больше, чем за весь 2024-й

24.09.2025 [17:51],

Владимир Фетисов

Количество слитых персональных данных россиян за первые восемь месяцев нынешнего года в четыре раза превысило показатель за весь прошлый год. За отчётный период в сеть утекли 13 млрд строк чувствительной информации. Об этом пишет «Коммерсантъ» со ссылкой на данные сервиса Solar.

Источник изображения: Kevin Ku / Unsplash Для сравнения, за весь прошлый год специалисты зафиксировали 3,5 млрд строк чувствительной информации, утекшей в сеть. Директор по развитию центра мониторинга внешних цифровых угроз Solar Aura (ГК «Солар») Александр Вураско сообщил, что киберпреступники переключили внимание на более уязвимые секторы. По его мнению, уменьшение количества инцидентов при росте объёма похищенных данных указывает на то, что уровень угрозы очень высок. «Если раньше атаковали тех, у кого можно что-то добыть и быстро монетизировать, то сейчас на первом плане хактивизм (желание нанести ущерб), поэтому атакуют абсолютно всех», — отметил господин Вураско. В сообщении сказано, что при обнаружении лазейки для входа в крупную компанию злоумышленники привлекают квалифицированных специалистов для дальнейшего развития атаки. Однако в случае крупных организаций, например, из банковского сектора, едва ли удастся найти много возможностей для атаки. Это связано с тем, что такие компании вкладывают значительные средства в обеспечение кибербезопасности. По данным источника, ежедневно фиксируется от двух до пяти инцидентов в российском сегменте, связанных с утечками данных при атаках, например, на небольшие интернет-магазины, которые не заботятся о безопасности. Из-за этого ретейл и электронная коммерция традиционно входят в тройку лидеров по количеству утечек. Напомним, летом этого года штрафы за утечки персональных данных для бизнеса кратно увеличились. В случае выявления инцидента, в ходе которого пострадали более 1 млн пользователей, с компании могут взыскать до 15 млн рублей. По данным источника, в нынешнем году чаще кибератакам подвергался госсектор. Часть инцидентов связана с публикацией недостоверной информации и скомпилированных данных из разных источников. Самая крупная утечка зафиксирована в ходе атаки на IT-системы «Аэрофлота». Злоумышленники заполучили 22 Тбайт данных и уничтожили 7 тыс. виртуальных серверов. Производитель Peugeot, Opel и Fiat заявил об утечке данных клиентов после хакерской атаки

23.09.2025 [10:55],

Владимир Фетисов

Концерн Stellantis, производящий автомобили Opel, Chrysler, Fiat, Jeep, Dodge, Ram и др., подтвердил факт утечки персональных данных клиентов. В заявлении автогиганта сказано, что инцидент произошёл в результате «взлома платформы стороннего поставщика услуг, которая обеспечивает работу службы поддержки клиентов в Северной Америке».

Источник изображения: Towfiqu barbhuiya / Unsplash В заявлении Stellantis сказано, что в руки злоумышленников попала контактная информация клиентов. При этом представители компании отказались от комментариев относительно того, какие именно типы данных были похищены в рамках инцидента. В компании также отказались от комментариев касательно количества клиентов, которые были уведомлены об утечке данных. По данным источника, утечка данных Stellantis связана со взломом базы данных Salesforce. Эту информацию якобы предоставили хакеры из группировки ShinyHunters, которая взяла на себя ответственность за взлом Stellantis. По их словам, в результате взлома из базы данных удалось извлечь 18 млн записей о пользователях. Отмечается, что Stellantis является частью длинного списка компаний, включая Cloudflare, Google и Proofpoint, чьи данные были похищены в результате недавнего инцидента, затронувшего платформу Salesloft Drift. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |