|

Опрос

|

реклама

Быстрый переход

Вирус из коробки: тысячи совершенно новых Android-смартфонов оказались заражены Keenadu — в том числе в России

17.02.2026 [15:15],

Владимир Мироненко

«Лаборатория Касперского» обнаружила вредоносное программное обеспечение Keenadu на 13 тыс. совершенно новых Android-устройствах, в том числе на 9 тыс. смартфонах и планшетах в России по состоянию на начало февраля 2026 года, сообщают «Ведомости» со ссылкой на представителя компании. Также случаи компрометации новых устройств были зафиксированы в Японии, Германии, Бразилии и Нидерландах.

Источник изображения: Kevin Horvat/unsplash.com По словам аналитиков компании, на некоторые устройства вирус попадал на одном из этапов цепочки поставок при программировании благодаря имитации легитимных компонентов системы. В компании сообщили и о других способах распространения Keenadu, например, через магазины приложений или путём внедрения в системные приложения. В том же Google Play эксперты ИБ-компании обнаружили несколько приложений с Keenadu. Речь идёт о программах для умных домашних камер, которые скачали более 300 тыс. раз (в данный момент они уже удалены). При их запуске злоумышленники могли открывать невидимые вкладки веб-браузера внутри приложений, чтобы взаимодействовать с рекламными элементами на различных сайтах без ведома пользователя, сообщили в компании. В основном Keenadu используется для мошенничества с рекламой, используя зараженные устройства в качестве ботов, которые накручивают переходы по ссылкам в рекламных объявлениях. Также вирус может применяться и в других целях, обеспечивая полный контроль над устройством и доступ к конфиденциальным данным. С его помощью могут быть скомпрометированы конфиденциальные данные, в том числе фото и видео, личные сообщения, банковские реквизиты, отметки геолокации. Кроме того, зловред может отслеживать поисковые запросы пользователей в Google Chrome, в том числе в режиме инкогнито, сообщил представитель компании. В «Лаборатории Касперского» рассказали, что если вирус был встроен в системные приложения, то его функциональность ограничивается, и он не может заражать другие приложения на устройстве, но при этом обеспечивает возможность загрузки сторонних программ по выбору злоумышленников без ведома пользователей. Руководитель отдела защиты информации InfoWatch ARMA Роман Сафиуллин назвал попадание вредоносного софта на совершенно новые устройства классическим примером атаки на цепочку поставок. Производители ПО регулярно используют сторонние библиотеки или компоненты с открытым исходным кодом, и если заразить репозиторий такого компонента, вредонос автоматически попадает в прошивку или в предустановленное системное ПО вместе с очередным обновлением кода от вендора, пояснил эксперт. Ещё один вариант — внедрение вредоноса на фабрике-сборщике, продолжил он. Также существует вероятность получить «в подарок» предустановленный вредонос в рамках серого импорта и через перекупщиков, добавил он. «Лаборатория Касперского» показала сценарии потенциальных цифровых угроз будущего

29.01.2026 [20:06],

Андрей Крупин

По мере развития цифровых систем возникают риски, которые выходят за рамки традиционных киберугроз. «Лаборатория Касперского» представила сценарии возможных событий, которые в перспективе могут существенно изменить сферу IT-безопасности и повлиять на жизнь общества.

Источник изображения: Kevin Ku / unsplash.com Атаки на NTP-серверы. Практически все современные цифровые операции — от финансовых транзакций и промышленной автоматизации до мониторинга безопасности и реагирования на инциденты — зависят от точного времени, синхронизацию которого обеспечивают сетевые узлы по протоколу Network Time Protocol (NTP). Массированные атаки на такие серверы и вмешательство в их работу могут привести к расхождениям временных меток транзакций в финансовых системах, сбоям в процессах клиринга и расчётных операций, аннулировать сертификаты шифрования. Кроме того, это может поставить под угрозу целостность логов безопасности. В результате организациям станет сложнее сопоставлять события и анализировать инциденты, поскольку их нельзя будет точно выстроить в хронологическом порядке. Утрата цифровых знаний. Ещё один долгосрочный риск — постепенное устаревание больших объёмов данных, накопленных с 1970-х по 2020-е годы. Значительная часть этой информации содержится в проприетарных базах данных, файлах устаревших форматов и списанных в утиль программных средах, а также на подверженных деградации физических носителях, таких как магнитные ленты, жёсткие и оптические диски. Со временем это может привести к появлению огромных массивов данных, для которых не осталось ни подходящего ПО, ни квалифицированных специалистов, способных с ними работать. Это, в свою очередь, приведёт к необратимой утрате цифровых исторических источников, научных исследований и других знаний. Кризис интеллектуальной собственности в связи с использованием ИИ. Технологии электронного разума на базе нейросетей и машинного обучения ускоряют научные открытия. При этом корпорации всё чаще патентуют не только конкретные аппаратные решения, но и широкие классы методов и алгоритмов, разработанные с помощью ИИ. В некоторых областях, таких как биомедицина, химия, материаловедение, это может создавать множество дублирующих друг друга претензий на право интеллектуальной собственности и привести к правовой неопределённости, связанной со свободой использования подобных разработок. Как следствие, такая ситуация может не только затормозить прогресс, но и в целом сформировать необходимость в пересмотре самой модели интеллектуальной собственности в эпоху ИИ. Пересмотр отношения к ИИ. На искусственный интеллект инвесторы возлагают большие надежды, обусловленные представлениями о скором появлении сильного ИИ (Artificial General Intelligence, AGI) — системы, сравнимой по уровню развития с человеком. Потенциальная проблема заключается в растущем разрыве между ожиданиями и результатами, как это было в случае с другими технологическими пузырями. По мнению «Лаборатории Касперского», это будет не одномоментный крах ИИ, а серия громких разочарований крупных инвесторов в технологиях электронного разума. При этом искусственный интеллект по-прежнему будет интегрироваться в разные отрасли, однако ожидания от него могут стать более сдержанными, фокус сместится на инженерные задачи, а также изменится подход к финансовым вложениям с учётом рисков.

Источник изображения: Roman Budnikov / unsplash.com Коллапс криптографии из-за математического прорыва. Внимание экспертов по кибербезопасности приковано к отдалённой угрозе со стороны квантовых компьютеров, которые потенциально смогут взломать современные алгоритмы шифрования данных. К этому заранее готовятся, разрабатывая и внедряя постквантовую криптографию. Однако угрозой может стать вовсе не это, а внезапное математическое открытие в области теории чисел, которое кардинально упростит решение таких задач, как факторизация или дискретные логарифмы, на обычной классической вычислительной технике. Если такой алгоритм будет опубликован, он может мгновенно подорвать математические основы широко используемых современных криптографических систем. При таком сценарии инфраструктура открытых ключей, лежащая в основе сетевых соединений, цифровых подписей и шифрования, быстро потеряет доверие. Весь защищённый трафик, когда-либо перехваченный и сохранённый, станет потенциально расшифрованным. Киберэкотерроризм. Ещё один потенциальный сценарий будущего, предполагающий возможные атаки злоумышленников на химические или индустриальные предприятия с целью оказания негативного влияния на экологическую ситуацию в том или ином регионе мира. Например, взлом систем управления на промышленном заводе может привести к незаметным, но постоянным выбросам вредных веществ в небольших количествах в природные экосистемы. Это может оставаться незамеченным в течение длительного времени, пока ущерб окружающей среде уже не станет явным и приведёт к тяжёлым, трудноисправимым последствиям. Цифровая изоляция национальных сегментов интернета. На протяжении многих лет фрагментация глобальной сетевой инфраструктуры на национальные и региональные сегменты обсуждалась как постепенный процесс, обусловленный политическими решениями. Однако вероятен и более кардинальный сценарий, когда цифровая изоляция произойдёт целенаправленно, в результате скоординированного внешнего давления. При таком стечении обстоятельств коалиция стран может применить комплекс технических и инфраструктурных мер, включая масштабные манипуляции с маршрутизацией трафика, аннулирование критически важных сертификатов, физический саботаж подводных кабелей в критических точках. Считается, что глобальная сеть слишком децентрализована и устойчива для такого поворота событий. Однако концентрация критической инфраструктуры (корневые серверы DNS, основные сертификационные центры, магистральные кабели) в реальности создаёт уязвимые точки, давление на которые может быть скоординировано в беспрецедентных геополитических условиях. «Большинство отраслевых прогнозов основаны на рациональной экстраполяции — те же угрозы, те же векторы атак, только в большем масштабе. В этом анализе преследовалась другая цель. Перечисленные сценарии — не предсказания того, что произойдёт в следующем году, а структурированные мысленные эксперименты о том, что может произойти, если некоторые из наших основных технических предположений не сбудутся. Они занимают среднее положение между обычными прогнозами и полноценными «чёрными лебедями» — их сложно смоделировать, но они потенциально могут серьёзно повлиять на развитие отрасли», — уверен главный технологический эксперт «Лаборатории Касперского» Александр Гостев. По России прокатилась волна заражений Android-смартфонов новым троянцем LunaSpy, заметили в «Лаборатории Касперского»

06.08.2025 [13:10],

Владимир Мироненко

«Лаборатория Касперского» сообщила о всплеске атак на Android-устройства в России с использованием нового троянца для шпионажа LunaSpy. В компании сообщили «Ведомостям», что отдельные атаки были зафиксированы в феврале 2025 года, но их большая часть пришлась на июнь и июль. Всего в «Лаборатории Касперского» обнаружили более 3000 атак с использованием LunaSpy.

Источник изображения: Towfiqu barbhuiya/unsplash.com Злоумышленники используют для распространения LunaSpy мессенджеры, предлагая его под видом защитного решения для смартфона и финансовых сервисов, сообщили в «Лаборатории Касперского». По их словам, LunaSpy имитирует работу антивируса: после его установки появляется уведомление об обнаруженных на смартфоне киберугрозах, которых на самом деле нет. «Атакующие используют такой трюк, чтобы убедить человека предоставить нужные им разрешения — якобы для защиты устройства», — говорит эксперт по кибербезопасности в «Лаборатории Касперского» Дмитрий Калинин. LunaSpy может записывать происходящее вокруг жертвы на камеру и микрофон смартфона, мониторить геолокацию, делать запись экрана, следить за активностью пользователя в мессенджерах и браузерах и красть пароли, а также получать доступ к журналу звонков и списку контактов, читать SMS, отправляя собранные данные мошенникам. Судя по обнаруженному коду, зловред может также красть фото из галереи на телефоне, хотя атакующие эту функцию пока не использовали, добавил эксперт. Как полагают в «Лаборатории Касперского», зловред LunaSpy начали применять для кибершпионажа за владельцами Android-устройств в России ещё в 2021 году, но тогда он использовался точечно, и его обнаружение было затруднено, так как хакеры активно скрывали следы. После обнаружения LianSpy весной 2024 года специалистами «Лаборатории Касперского» были выявлены более 10 целей. О ком именно идёт речь, в компании не уточнили. По оценкам гендиректора SafeTech Group Дениса Калемберга, количество пользователей, которые могут стать жертвами этого зловреда, может варьироваться от тысяч до сотен тысяч в зависимости от того, какие способы продвижения используют мошенники. Хакеры атаковали посольства в Москве, замаскировав вирусы под софт «Лаборатории Касперского»

01.08.2025 [13:50],

Владимир Фетисов

Хакерская группировка Turla, также известная как Secret Blizzard и предположительно связанная с Россией, провела масштабную кампанию по кибершпионажу за иностранными посольствами в Москве, говорится в отчёте Microsoft Threat Intelligence. Они маскировали вредоносное программное обеспечение под продукты «Лаборатории Касперского» для защиты от вирусов.

Источник изображения: Kevin Ku / Unsplash В сообщении сказано, что Microsoft удалось обнаружить вредоносную кампанию в феврале 2024 года. Она представляла высокую опасность для зарубежных посольств и дипломатических представительств, в также некоторых организаций, «особенно для тех, которые пользуются услугами местных интернет-провайдеров». По данным софтверного гиганта, на устройства, подключённые к российским провайдерам, загружалось вредоносное ПО ApolloShadow, замаскированное под антивирусный продукт «Лаборатории Касперского». Данное ПО отключало на устройствах шифрование, что позволяло хакерам получать доступ ко всей интернет-активности жертв, включая историю просмотренных веб-страниц и конфиденциальные учётные данные. «Этот путь даёт им огромный объём открытого текстового трафика, который, вероятно, может быть использован в шпионских целях», — заявил Шеррод ДеГриппо, директор Microsoft по стратегии анализ угроз. Представитель «Лаборатории Касперского», комментируя данный вопрос для западных СМИ, сообщил, что «надёжные бренды часто используются в качестве приманки баз их ведома или согласия». «Мы всегда рекомендуем загружать приложения только из официальных источников и проверять подлинность любых сообщений, якобы исходящих от надёжных источников», — добавил представитель «Лаборатории Касперского». В сообщении отмечается, что целью хакеров вряд ли могли быть американские дипломаты, поскольку государственным учреждениям США запрещено использовать продукты «Лаборатории Касперского». Что касается группировки Turla, известной также под именами Secret Blizzard, Snake и Venomous Bear, то она существует более 25 лет. В 2023 году Министерство юстиции США заявило о ликвидации разветвлённой компьютерной сети, которую члены Turla использовали для проведения атак по всему миру. Российские власти неоднократно отвергали обвинения в причастности страны к хакерским атакам на ведомства США и других стран. Смартфоны смогут распознавать состав продуктов и крови — учёные создали крошечный, но точный спектральный датчик

01.08.2025 [10:08],

Геннадий Детинич

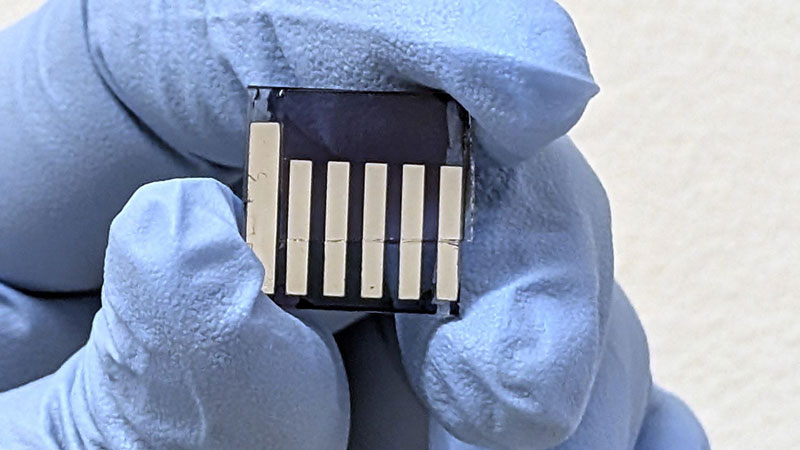

Исследователи из Университета штата Северная Каролина (North Carolina State University) разработали крошечный спектральный датчик, который в перспективе может наделить обычные смартфоны возможностями анализаторов научного уровня. С таким смартфоном каждый сможет легко и просто узнать точный молекулярный состав продуктов, окружающей среды и собственных анализов без похода в больницу, что способно изменить множество аспектов повседневной жизни.

Прототип датчика для карманного спектрометра. Источник изображения: North Carolina State University Это не первая такая разработка, но в этот раз учёные обещают оптимальное сочетание характеристик и возможностей мини-спектрометра, который они называют «однопиксельным». Предыдущие попытки создать миниатюрные и чувствительные к спектрам фотодетекторы основывались на сложной оптике, использовании высокого напряжения или не были столь чувствительны к такому широкому диапазону длин волн. Новый детектор лишён перечисленных выше ограничений и способен стать основой встраиваемых в смартфоны спектрометров лабораторного класса. «Спектрометры — важнейшие инструменты, которые помогают нам понять химические и физические свойства различных материалов на основе того, как меняется свет при взаимодействии с этими материалами, — говорит Брендан О’Коннор (Brendan O’Connor), автор статьи об этой работе и профессор машиностроения и аэрокосмической инженерии в Университете штата Северная Каролина. — Они используются в самых разных областях — от производства до биомедицинской диагностики. Однако самые маленькие спектрометры на рынке всё ещё довольно громоздкие». Созданный учёными детектор чувствителен к длинам световых волн от ультрафиолетового до ближнего инфракрасного, включая, конечно же, видимый свет. Причём эта чувствительность регулируется простым изменением напряжения на детекторе. Весь доступный датчику спектральный диапазон проходит примерно за одну миллисекунду. Снятие спектра будет мгновенным для пользователя: взял капельку крови из пальца и тут же получил её развёрнутый анализ. Все расчёты будет делать приложение, пользователю будет предоставлен отчёт в понятном каждому виде. «Мы создали спектрометр, который работает быстро, при низком напряжении и чувствителен к широкому спектру света, — говорит О’Коннор. — Наш демонстрационный прототип занимает всего несколько квадратных миллиметров — он поместится в вашем телефоне. При желании его можно сделать размером с пиксель». В случае успеха это революционное устройство заменит громоздкие традиционные спектрометры и если оно появится в смартфонах, то предоставит любому желающему мощные инструменты для анализа материалов, биомедицинской диагностики и многого другого — прямо у вас в кармане. Испытания солью, пылью и асфальтом: Apple показала, как тестирует iPhone на прочность

04.07.2025 [22:52],

Николай Хижняк

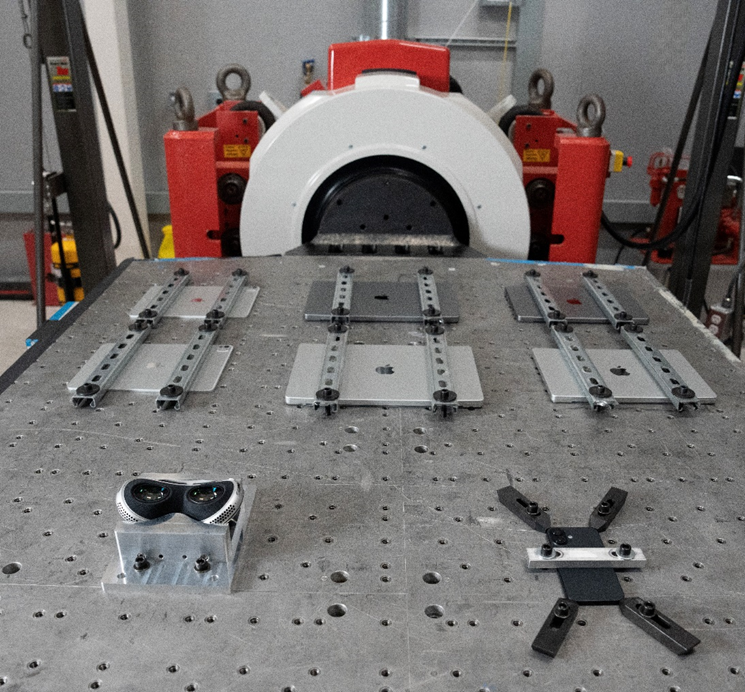

Apple тщательно тестирует свои продукты в процессе разработки, чтобы гарантировать их долгую и надёжную работу даже в сложных условиях. Компания испытывает не менее 10 тыс. iPhone перед выпуском, пытаясь охватить все аспекты их защиты. Apple нечасто пускает посторонних в свои лаборатории, но в этот раз пригласила некоторых участников WWDC 2025 посетить одну из таких лабораторий, чтобы они сами увидели, в каких условиях новым устройствам приходится выживать перед дебютом.

Источник изображений: Apple Следует прояснить, что это не первый раз, когда Apple позволяет посторонним осмотреть одну из своих лабораторий по испытанию продуктов на прочность. В прошлом году блогер MKBHD побывал на экскурсии и поделился несколькими видеоматериалами. В этом году Apple пригласила на экскурсию аналитиков из Counterpoint, которые более подробно описали испытания, которым подвергаются устройства компании. Эти испытания разделены на четыре категории: тесты с воздействием окружающей среды, тесты с водой, ударные тесты и вибрационные тесты. Тесты с окружающей средой призваны проверить готовность устройств, которые будут продаваться в 175 странах мира, выдерживать различные климатические условия. Counterpoint рассказывает: «Мы стали свидетелями испытаний на воздействие соли, которые длились до 100 часов, тестов на воздействие света высокой интенсивности, а также воздействия пыли из пустыни Аризоны, направленных на оценку последствий попадания мелких частиц песка в динамики или порт зарядки iPhone. Некоторые испытания в случае AirPods включают создание искусственных версий пота и ушной серы. Условия этих испытаний дополнительно изменяются с учётом некоторых данных об использовании устройства, к которым Apple имеет доступ, что подчёркивает серьёзные усилия компании по адаптации устройств к различным сценариям и средам использования». Уровень защиты от воды и пыли оценивается по рейтингам IP, установленным электронной промышленностью с конкретными критериями для каждого. Например, iPhone 16 Pro имеет рейтинг защиты IP68 — самый высокий среди доступных. Это означает, что устройство должно продемонстрировать полную защиту от попадания внутрь пыли и продолжать нормально работать при полном погружении в воду на глубину до шести метров в течение одного часа. Испытания водой начинаются с базовых тестов, но затем они усложняются: «Тесты в IPX-камере начинаются с капающего потолка, имитирующего условия дождя и обычные условия попадания воды на устройство. Затем следует имитация прямого воздействия воды под давлением на устройство со всех углов. После того, как продукт проходит это испытание, он получает право на рейтинг IPX5. Затем проводится испытание на разбрызгивание воды под высоким давлением на расстоянии, успешное прохождение которого даёт устройству рейтинг защиты IPX6. Наконец, проводятся тесты с баком с водой под давлением, в котором имитируется погружение устройства в воду. Если устройство выдерживает погружение на глубину до одного и шести метров без каких-либо последствий для него, то продукт получает рейтинги защиты IPX7 и IPX8 соответственно». Рейтинги IP относятся только к пыли и воде, но тесты Apple также включают использование других распространённых жидкостей, таких как газированные напитки, соки, солнцезащитный крем и духи.

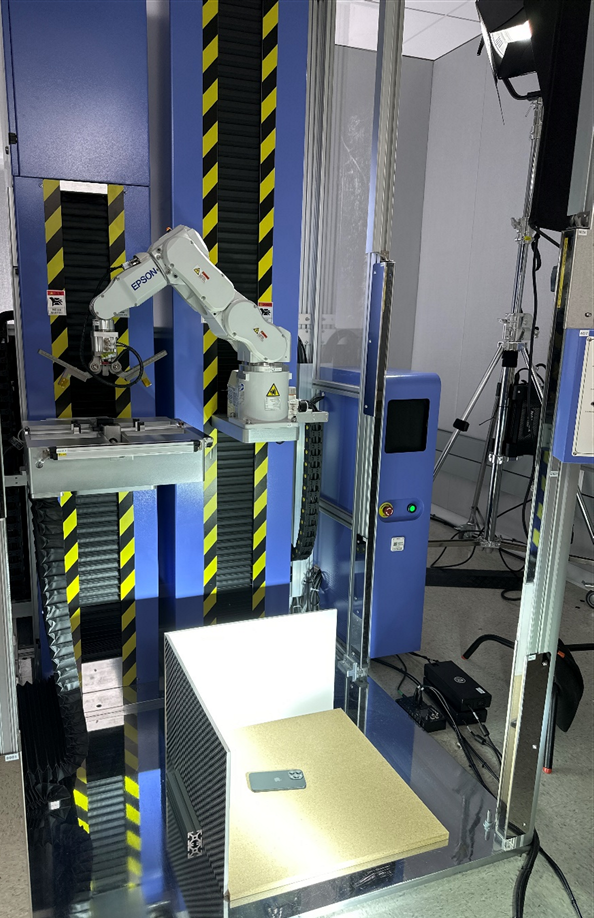

Робот для тестирования iPhone на падение На YouTube часто встречаются видео, в которых блогеры самостоятельно проводят тесты на падение новеньких iPhone. Однако эти испытания не имеют научной базы и проводятся скорее для развлечения зрителей и привлечения новой аудитории. Однако случайные падения iPhone в реальных условиях использования выглядят совсем иначе. Каждое падение отличается в зависимости от высоты, материала, на который приземляется устройство, и точного угла удара. Apple старается воспроизвести все эти особенности в рамках своих тестов на падение: «Чтобы приблизиться к реальным сценариям, Apple разработала робота, который роняет устройства под разными углами и на разные поверхности, включая щебень, гранит и асфальтовые плиты. Более того, каждое падение анализируется с помощью специального приложения, к которому имеют доступ только инженеры компании».

Вибрационный стенд для тестирования разных устройств Несмотря на всю неочевидность, смартфоны iPhone также должны выдерживать такие вещи, как нахождение в багажнике мотоцикла, едущего по неровному грунту. Опять же, количество задействованных переменных в этих тестах огромно, поэтому испытания Apple направлены на то, чтобы подвергать устройства воздействию широкого диапазона частот вибрации: «Эти частоты моделируются с помощью вибростенда для создания различных условий тряски и ударов, которые может испытывать продукт во время транспортировки, вплоть до учёта условий перевозки на мотоциклах от разных производителей. Тесты на вибростенде проводятся в течение длительного времени». «Лаборатория Касперского» спасла от ликвидации свою компанию в Великобритании

19.06.2025 [13:05],

Владимир Фетисов

«Лаборатория Касперского» не позволила запустить принудительную ликвидацию своей британской холдинговой структуры Kaspersky Labs Limited, после чего активы компании должны были отойти королевству. Процесс был остановлен, поскольку «Лаборатория Касперского» решила продолжить работу материнской компании.

Источник изображения: AI Уведомление о возможной ликвидации Kaspersky Labs Limited поступило 4 марта из-за того, что компания не подала финансовую отчётность. Аналогичное уведомление поступило и в адрес британской Kaspersky Lab UK Limited. Там также было указано, что процесс ликвидации структуры завершится через два месяца после получения уведомления, а имущество и права компании будут переданы королевству. Позднее «Лаборатория Касперского» передала регулятору обоснование причин, по которым оба юридических лица не должны быть исключены из реестра. В компании сообщили, что уведомление о возможной ликвидации упомянутых юридических лиц связано с тем, что в установленные сроки не удалось завершить аудит финансовой отчётности из-за смены аудитора. «Лаборатория Касперского» предъявила регулятору доказательства технической невозможности предоставить аудиторский финансовый отчёт в установленный срок, после чего процесс исключения из реестра так и не был инициирован. Kaspersky Labs Limited является холдинговой компанией, контролирующей все международные структуры «Лаборатории Касперского». До недавнего времени в Великобритании также работал офис «Лаборатории Касперского», но в прошлом году компания объявила о намерении закрыть его, уволить всех сотрудников и переориентировать местный бизнес на партнёрский канал. Kaspersky Labs Limited продолжает работу, чтобы обеспечивать эффективную операционную деятельность на международных рынках. В настоящее время «Лаборатория Касперского» работает в 200 странах и имеет 30 региональных офисов в 30 странах. По данным компании, её продуктами пользуются 200 тыс. организаций по всему миру, они установлены более чем на 1 млрд устройств. В общей сложности в компании работают 5,3 тыс. сотрудников, а глобальная выручка от продажи продуктов в 2024 году составила $822 млн (рост на 11 % по сравнению с прошлым годом). В России продажи за тот же период выросли на 17 % до 55,94 млрд рублей, а чистая прибыль сократилась на 30 % до 7,4 млрд рублей. С 2017 года США и Великобритания запретили ведомствам, отвечающим за национальную безопасность, использовать антивирусы «Лаборатории Касперского». Остальным государственным структурам была дана рекомендация отказаться от использования продуктов российской компании. В прошлом году в США был введён полный запрет на использование американскими компаниями и гражданами программного обеспечения «Лаборатории Касперского». В июне этого года под санкции западных стран попали топ-менеджеры компании. «Лаборатория Касперского» запустила глобальную eSIM — 150 стран и 2000 тарифов

17.06.2025 [11:36],

Владимир Фетисов

Работающая в сфере информационной безопасности компания «Лаборатория Касперского» выводит на рынок цифровые SIM-карты (eSIM), ориентируясь на предоставление доступа в интернет за пределами России. Приобрести eSIM компании можно в мобильном приложении Kaspersky eSIM Store, которое доступно для устройств с iOS и Android, а также на официальном сайте компании.

Источник изображения: Opal Pierce / Unsplash «Связь будет предоставляться в более чем 150 странах, тарифные планы включают 2 тыс. предложений от локальных операторов связи. Партнёром компании выступает международная BNESIM Limited», — сказано в сообщении компании. Потенциальные клиенты смогут выбрать один из двух вариантов подключения: краткосрочный в течение фиксированного срока или же бессрочный, действующий до расхода приобретённого пакета трафика. Оплатить услуги можно будет, в том числе, с российских карт. К примеру, при краткосрочном тарифе в Турции 1 Гбайт интернета на 30 дней будет стоить 99,36 рублей, 100 Гбайт на 30 дней — 4100 рублей. «Это расширение бизнеса и возможность выйти на новую аудиторию», — сообщили в «Лаборатории Касперского», более 35 % пользователей Kaspersky путешествуют за границу. Компания приняла решение «обогатить портфель комплементарным продуктом на быстрорастущем рынке и охватить новые сегменты аудитории». По данным компании Neo, выездной туризм в России в этом году может вырасти на 5–8 % до 28,4–29,2 млн поездок. За первый квартал россияне совершили 5,57 млн выездов за рубеж. Сдерживающими факторами продолжает оставаться высокая стоимость путешествий, ограниченное количество доступных направлений и блокировка российских банковских карт. По мнению экспертов, новая услуга «Лаборатории Касперского» освободит от необходимости переплачивать за роуминг или же покупать SIM-карту оператора в стране пребывания. Обнаружен вирус-шпион BrowserVenom, маскирующийся под приложение DeepSeek

13.06.2025 [12:55],

Павел Котов

Эксперты «Лаборатории Касперского» обнаружили вирус BrowserVenom, который заражает компьютеры под управлением Windows, маскируясь под приложение чат-бота с искусственным интеллектом DeepSeek. Вредонос тайно следит за пользователем компьютера и манипулирует его трафиком.

Источник изображений: securelist.ru Киберпреступники распространяют вирус через поисковую рекламу Google, которая появляется в выдаче, в частности, по запросу «deep seek r1». Они рассчитывают, что новые пользователи системы генеративного ИИ могут не знать об официальных доменах, на которых размещена рассуждающая модель R1. При переходе по рекламному объявлению пользователь оказывается на поддельном сайте DeepSeek с кнопкой для якобы загрузки модели R1 — цель в том, чтобы обманом заставить пользователя загрузить вредоносный исполняемый файл.

Фишинговый сайт «Мы изучили исходный код фишингового сайта и страницы доставки и обнаружили комментарии на русском языке, относящиеся к функциональности сайтов. Это даёт основания полагать, что сайты разработаны русскоговорящими злоумышленниками», — говорится в публикации блога «Лаборатории Касперского». После запуска вредоносного файла на экране появляется окно с имитацией установки DeepSeek R1. В действительности на компьютер попадает вирус BrowserVenom, который перенастраивает установленные браузеры на маршрутизацию через контролируемый злоумышленниками прокси-сервер — он позволяет перехватывать конфиденциальные данные, отслеживать просмотр сайтов жертвой и расшифровывать её трафик. Сейчас связанный с вредоносной кампанией домен заблокирован, но эксперты «Лаборатории Касперского» зафиксировали факты заражения вирусом компьютеров в Бразилии, Кубе, Мексике, Индии, Непале, Южной Африке и Египте. Пользователям напоминают, что перед загрузкой каких-либо файлов следует убедиться, что открытый сайт действительно принадлежит искомому разработчику. Кроме того, запуск открытой модели DeepSeek R1 на ПК требует нескольких шагов, и это не один простой в обращении исполняемый файл для Windows. Google закрыла уязвимость Chrome, которая активно эксплуатировалась в кампании «Форумный тролль»

27.03.2025 [16:45],

Павел Котов

Компания Google устранила уязвимость в браузере Chrome для Windows, которую злоумышленники использовали для взлома компьютеров жертв. Ошибку в марте обнаружили специалисты «Лаборатории Касперского».

Источник изображения: kaspersky.ru Речь идёт об уязвимости за номером CVE-2025-2783, эксплойт для которой активно применялся. Такие ошибки относятся к уязвимостям нулевого дня, потому что у разработчика, в данном случае Google, не было времени на её исправление до появления эксплойта. Она использовалась в ходе хакерской кампании, нацеленной на компьютеры под управлением Windows с установленным браузером Chrome. В «Лаборатории Касперского» кампанию назвали «Форумный тролль»: потенциальным жертвам рассылали фишинговые письма с приглашениями на международный политический саммит. При попытке открыть ссылку из письма, жертвы попадали на вредоносный сайт, эксплуатирующий уязвимость для получения доступа к данным на ПК жертвы. Подробного описания ошибки специалисты «Лаборатории Касперского» не представили, но отметили, что она позволяла обходить защиту «песочницы» в Chrome, ограничивающей доступ браузера к другим данным на компьютере пользователя. Подчёркивается, что уязвимость затронула все остальные браузеры на движке Google Chromium. Ошибка использовалась в рамках кампании, целью которой были скрытое наблюдение и кража данных с устройства жертвы, предположили эксперты по кибербезопасности. Антивирусы «Касперского» попали под полный запрет в госучреждениях Австралии

25.02.2025 [12:19],

Анжелла Марина

Австралия ввела запрет на использование программного обеспечения «Лаборатории Касперского» в государственных учреждениях, присоединившись к США, Великобритании и Канаде. Причиной стали опасения, связанные с «недопустимым риском для национальной безопасности» и возможным иностранным влиянием.

Источник изображения: AI Согласно директиве, все австралийские государственные ведомства должны удалить продукты «Лаборатории Касперского» со своих устройств и систем до 1 апреля, сообщает TechCrunch. Соответствующее распоряжение на прошлой неделе выпустило Министерство внутренних дел страны. Госсекретарь Министерства Стефани Фостер (Stephanie Foster) пояснила, что решение принято на основе анализа угроз и рисков. По её словам, использование продуктов российского разработчика «создаёт недопустимый риск для правительственных сетей и данных», связанный с возможным иностранным вмешательством, шпионажем и саботажем. Таким образом, Австралия стала ещё одной страной, входящей в разведывательный альянс «Пять глаз» (Five Eyes), которая ввела ограничения на использование программного обеспечения «Лаборатории Касперского». Ранее, как мы упомянули выше, аналогичные меры были приняты в Канаде, Великобритании и Соединённых Штатах. В ответ на решение австралийских властей представитель «Лаборатории Касперского» Штефан Рояхер (Stefan Rojacher) выразил «разочарование решением» австралийского правительства и отметил, что директива была выпущена «без какого-либо предупреждения или возможности для взаимодействия» с целью устранения опасений, высказанных австралийскими властями. Напомним, в июне 2024 года США ввели общенациональный запрет на использование программного обеспечения «Лаборатории Касперского» и призвали американцев, использующих ПО упомянутого разработчика, перейти на другого поставщика защитных решений. В июле российская компания заявила о своём уходе из страны, объяснив это тем, что её бизнес в США «больше не является жизнеспособным». Ранее также было объявлено о сворачивании бизнеса и в Великобритании. Так, в октябре 2024 года компания заявила, что начнёт процесс закрытия офиса в стране и сосредоточится на работе с партнёрами вместо прямых продаж. Kaspersky для Linux стал доступен частным пользователям в России

19.02.2025 [15:11],

Андрей Крупин

«Лаборатория Касперского» сообщила о расширении портфолио защитных решений и доступности для российских пользователей ПК антивируса Kaspersky для Linux.  Представленный разработчиком продукт блокирует работу шифровальщиков, стилеров паролей и других вредоносных программ. В составе антивируса предусмотрены механизмы поведенческого анализа функционирующего в системе ПО, а также средства защиты от фишинговых сетевых ресурсов и криптоджекинга (несанкционированного майнинга криптовалюты на пользовательском устройстве). В числе поддерживаемых платформ фигурируют Ubuntu и отечественные операционные системы на базе Linux — «Альт», Uncom OS, «Ред ОС». По словам «Лаборатории Касперского», выпуск упомянутого решения для частных пользователей обусловлен ростом популярности Linux в России и увеличением числа атак на компьютеры под управлением данной ОС. Согласно статистическим сведениям компании, за пять лет — с 2019 по 2024 годы — количество образцов вредоносного ПО для этой операционной системы увеличилось более чем в 20 раз. К актуальным для платформы киберугрозам относятся программы-вымогатели, майнеры, а также зловреды, внедряемые в исходный код популярного софта для Linux. Kaspersky для Linux доступен в рамках подписки на Kaspersky Standard, Kaspersky Plus и Kaspersky Premium. Пользователи могут ознакомиться с функциональностью программы бесплатно в рамках пробной версии в течение 30 дней. «Лаборатория Касперского» впервые нашла в App Store троян — он ищет фотографии паролей и отправляет их куда-то

04.02.2025 [13:01],

Павел Котов

Эксперты «Лаборатории Касперского» обнаружили в магазинах Apple App Store и Google Play троянец SparkCat, внедрённый в поддельные приложения: службы обмена сообщениями, помощники с искусственным интеллектом, сервисы доставки еды и клиенты криптовалютных бирж. Встроенный в эти приложения вредоносный фреймворк сканирует сохранённые на устройствах фотографии, находит конфиденциальные данные на них и осуществляет их кражу. Только с Google Play такие приложения были скачаны более 242 тыс. раз, передают «Ведомости».

Источник изображения: NordWood Themes / unsplash.com Когда пользователь скачивает и устанавливает такое приложение, оно запрашивает доступ к к фото и производит их сканирование, используя алгоритм оптического распознавания символов (OCR) и анализируя текст на снимках. Обнаружив ключевые слова, троянец отправляет картинку злоумышленникам. При помощи этого инструмента хакеры стремятся завладеть фразами для восстановления доступа к криптовалютным кошелькам с целью последующей кражи средств. Не исключается кража и других данных — содержания сообщений или паролей. Инцидент с обнаружением SparkCat примечателен по нескольким причинам. Он означает, что киберпреступники активно интересуются решениями в области машинного обучения; кроме того, впервые стало известно об интеграции крадущего данные вредоноса в приложения в App Store. «Эта кампания разрушает стереотипы о том, что вредоносных приложений под iOS не существует, а Android-угрозы не актуальны для владельцев устройств Apple», — рассказали в «Лаборатории Касперского». Ранее подобные вредоносы обнаруживались только в приложениях под Android: в 2023 году были обнаружены троянцы CherryBloss и FakeTrade; в 2024 году устройства пользователей из Южной Кореи заражал SpyAgent.

Источник изображения: Priscilla Du Preez / unsplash.com Появление SparkCat свидетельствует об изменении поведения пользователей, отмечают опрошенные «Ведомостями» эксперты. Для восстановления доступа к криптокошелькам создаются фразы из 12, 18 или 24 слов — они достаточно объёмны, и безответственные пользователи сохраняют их прямо на устройствах. Если раньше идея такой кампании представлялась сомнительной, то сейчас её эффективность может оказаться высокой. Пользователь сам даёт вредоносному приложению доступ к галерее, и это порой представляется оправданным, например, при обращении в службу поддержки. Экспертам «Лаборатории Касперского» не удалось установить, стало ли попадание троянца в приложение намеренным, или это были действия сторонних разработчиков. Сейчас жертвами SparkCat оказываются преимущественно жители других стран из Европы и Азии, но не исключается, что троянец начнёт похищать конфиденциальные данные и россиян. Компания уже уведомила о своём открытии Apple и Google, но отмечается, что их реакция может занять какое-то время. Ущерб от подобных кампаний может составлять от $50 тыс. до $5 млн, подсчитали эксперты. Больше половины россиян столкнулись с телефонным мошенничеством в 2024 году

30.01.2025 [14:17],

Андрей Крупин

В прошедшем году доля российских абонентов мобильных сетей, которые столкнулись со звонками с подозрением на мошенничество с неизвестных номеров, выросла на 18 процентных пунктов по сравнению с 2023 годом и составила 61 %. Различные спам-звонки в 2024 году получали больше 90 % пользователей. Об этом свидетельствуют аналитические данные «Лаборатории Касперского», полученные с помощью анонимизированной статистики приложения Kaspersky Who Calls.  «В конце прошлого года злоумышленники стали использовать новые легенды: в первом звонке они представляются сотрудниками организаций из сферы ЖКХ и просят назвать не связанную с финансами информацию, например, продиктовать показания счётчиков. Если жертва продолжила общение со звонящими, обычно её уведомляют о необходимости замены счётчиков, на которую якобы надо записаться, используя одноразовый код от личного кабинета информационной системы. Таким образом киберпреступники получают доступ к аккаунту жертвы и запрашивают от её имени какую-либо справку, которая не требует дополнительного подтверждения. В дальнейшем мошенники связываются с жертвой уже через несколько дней, в этот раз представляясь регуляторами. Они сообщают о взломе личного кабинета, пугают информацией об оформленном на пользователя кредите и просят оказать содействие. В дальнейшем схема развивается традиционно: злоумышленники вынуждают жертву подтвердить транзакцию, снять и передать им средства, привязать новое устройство к банковской системе или получить доступ к онлайн-банку, чтобы украсть деньги жертвы», — рассказал Сергей Голованов, главный эксперт «Лаборатории Касперского». Среди других приёмов телефонных мошенников, которые остаются актуальными в 2025 году, эксперты отмечают многоступенчатые атаки с предварительной перепиской с потенциальной жертвой в мессенджерах; рассылку зловредных программ, например, троянцев с функцией удалённого доступа под видом полезных приложений; использование предзаписанных голосовых дипфейков, а также звонки с иностранных номеров, которые человек может принять за региональные. Мошенники придумали, как обманывать нечистых на руку пользователей YouTube

25.12.2024 [14:48],

Владимир Мироненко

«Лаборатория Касперского» рассказала о новой схеме онлайн-мошенничества с криптовалютой, основанной на жадности пользователей, желающих «заработать» на чужой неосведомлённости.

Источник изображения: Kanchanara/unsplash.com В комментариях под видео на YouTube, посвящённым финансовой тематике, злоумышленники размещают просьбу дать совет по выполнению транзакции под видом неопытного пользователя, который вроде бы по незнанию публикует настоящую сид-фразу для доступа к криптокошельку с токенами Tether USD (USDT). Ставка делается на то, что недобросовестный пользователь попытается воспользоваться промахом новичка и с помощью сид-фразы «умыкнуть» чужую валюту. Вроде бы всё просто: есть сид-фраза и есть криптокошелёк с токенами. А ловушка в том, что после получения доступа к кошельку с помощью сид-фразы выясняется, что для вывода USDT необходимо оплатить комиссию в токенах TRX (Tron), которых в кошельке нет. И если пользователь решается оплатить комиссию из своего личного кошелька, эти средства мгновенно перенаправляются на другой кошелёк, контролируемый мошенниками. Кошелёк-приманка настроен как учётная запись с несколькими подписями (multisig), и для авторизации транзакций требуются дополнительные разрешения. Поэтому, даже если пользователь получит доступ к кошельку после оплаты «комиссии», попытки перевести с него токены на свой кошелёк обречены на неудачу. «В этой схеме мошенники делают ставку на стремление людей к быстрому “заработку”. В итоге сами пользователи попадаются в ловушку», — отметила Ольга Свистунова, старший контент-аналитик «Лаборатории Касперского». В связи с этим компания призывает пользователей быть бдительными и придерживаться этичных принципов при работе с криптовалютами, а также при проведении любых финансовых транзакций в интернете. |