|

Опрос

|

реклама

Быстрый переход

Мошенники пробрались в ИИ-поиск Google — пользователям подсовывают фальшивые телефоны банков

17.02.2026 [16:10],

Павел Котов

С развитием технологий искусственного интеллекта основной сервис Google меняет механизмы работы, продвигаясь от классической поисковой выдачи со ссылками на сайты к обзорам материалов, подготовленным ИИ. В этих обзорах не всегда даётся достоверная информация — теперь же выяснилось, что сюда пробрались даже мошенники.

Источник изображения: Shutter Speed / unsplash.com В обзорах ИИ из поиска Google обнаружены случаи появления мошеннических номеров телефонов, принадлежащих якобы службам поддержки крупных компаний, передаёт Wired со ссылкой на журналистские расследования других изданий и сообщения в соцсетях; соответствующие предупреждения стали публиковать банки и иные кредитные организации. Схема работает следующим образом. Потенциальная жертва пытается найти в Google номер телефона интересующей её компании и, не проверив информацию из выдачи, сразу звонит по предложенному в обзоре ИИ номеру. В действительности человек попадает не на сотрудника искомой компании, а на злоумышленника, который пытается выведать у позвонившего платёжную информацию или другие конфиденциальные данные. Достоверно установить, как эти поддельные номера оказываются в обзорах от ИИ, не удалось. По одной из версий, они появляются на малоизвестных сайтах рядом с названиями крупных компаний, а бот Google собирает эти данные, не проводя надлежащих проверок для подтверждения информации.

Источник изображения: BoliviaInteligente / unsplash.com Комбинация с размещением поддельных телефонных номеров существует давно, но сервис обзоров от ИИ усиливает её эффект, представляя эти сведения как факт, и люди оказываются более восприимчивыми к мошенничеству. «Наша защита от спама очень эффективна в предотвращении проникновения мошеннических схем в „Обзоры от ИИ“ и, по возможности, [в поиске] отображаются официальные номера служб поддержки клиентов», — заверили в Google. Но одним только поисковым сервисом проблема не ограничивается — злоумышленники могут скрытно внедрить вредоносный запрос в текст электронной почты, чтобы обрабатывающая его модель ИИ приняла это содержимое за точную и достоверную информацию. Чтобы защититься от подобных схем, следует придерживаться традиционных мер предосторожности. Не следует верить всему, что написано в обзоре от ИИ; лучше помнить, что ИИ-сервисы подвержены влиянию устаревшей и сомнительной информации из интернета наравне с точным данными, и они с трудом отличают одно от другого. Контакты следует искать только на официальном сайте интересующей компании — лучше сделать один или два лишних клика, чтобы убедиться в достоверности данных. Следует проявлять осторожность везде, где производится обмен информацией; в идеале проверять каждый номер телефона через тот же поиск Google — это советует и сам поисковый гигант. Отключить обзоры от ИИ невозможно. Их приходится проматывать, или можно вообще отказаться от услуг Google в пользу другой системы. Обзоры от ИИ формально облегчают задачу пользователя, но в некоторых случаях, возможно, следует обратиться к традиционным поисковым инструментам. Минцифры предложило заменить тотальную блокировку зарубежных звонков режимом «самозапрета»

10.02.2026 [07:27],

Анжелла Марина

В Минцифры сообщили о намерении скорректировать законодательную инициативу, направленную на борьбу с телефонным мошенничеством. Как передаёт РБК, власти решили смягчить изначально жёсткое требование о полном запрете входящих международных вызовов, чтобы граждане не потеряли возможность поддерживать связь с друзьями и родственниками, находящимися за границей.

Источник изображения: Kelli McClintock/Unsplash О грядущих изменениях рассказал заместитель главы ведомства Иван Лебедев в ходе заседания профильного IT-комитета Государственной думы. По его словам, соответствующие поправки, смягчающие ряд ограничений, будут подготовлены и внесены ко второму чтению второго пакета антифрод-мер. Лебедев заверил, что текущее предложение будет доработано с учётом интересов пользователей. В качестве альтернативы полному запрету сейчас рассматриваются более гибкие инструменты. Одним из вероятных вариантов является механизм «самозапрета», при котором абонент сможет самостоятельно включать и отключать приём зарубежных звонков в настройках. Другой обсуждаемый вариант — обязательное СМС-информирование, которое предупредит абонента о том, что поступающий вызов является международным. Кроме того, Лебедев прояснил ситуацию с созданием единой базы кодов IMEI. Он подчеркнул, что рядовым пользователям опасаться нечего: если гражданин приобрёл смартфон за границей для личных нужд, никаких санкций к нему применяться не будет. Ограничительные меры и контроль будут сфокусированы исключительно на пресечении «серых» схем по ввозу крупных партий электроники. Ранее МВД предложило россиянам несколько способов противодействия телефонным аферистам, например, «не начинать разговор, если нет уверенности в важности входящего звонка» или перекладывать первичный ответ на голосовых ассистентов. Эти рекомендации дополняют уже действующую законодательную, позволяющую маркировать звонки из-за рубежа или блокировать их по желанию абонента. Кроме того, гражданам предоставили более широкий набор инструментов, позволяющих привлекать доверенных лиц для подтверждения финансовых операций, устанавливать запреты на рекламные вызовы, а также ограничивать дистанционное оформление сим-карт через портал «Госуслуги». Криптомошенники похитили $17 млрд за 2025 год — благодаря ИИ «средний чек» вырос на 253 %

14.01.2026 [15:53],

Анжелла Марина

2025 год стал периодом самого масштабного роста доходов криптовалютных мошенников. Аналитики подсчитали, что за год злоумышленники похитили активы на сумму около $17 млрд, что на 34 % больше по сравнению с 2024 годом. При этом основными драйверами этого всплеска стали использование искусственного интеллекта (ИИ) для создания дипфейков, фишинг, сложные схемы эмоционального манипулирования, а также участившиеся случаи выдачи себя за других лиц, включая представителей государственных органов.

Источник изображения: AI Если в 2024 году средний платёж жертвы мошенникам составлял $782, то в 2025 году эта сумма уже составляла $2764, согласно отчёту компании Chainalysis. Ключевым фактором экспоненциального роста стала активная интеграция технологий искусственного интеллекта в мошеннические схемы. Аферы, связанные с использованием ИИ, оказались в 4,5 раза эффективнее традиционных методов социальной инженерии по объёму извлечённых средств. В среднем одна такая операция приносила злоумышленникам $3,2 млн, тогда как схемы без признаков использования ИИ — менее $1 млн, около $719 000. Ежедневный доход от ИИ-мошенничества также был существенно выше — $4838 против $518. Особенно резко — на 1400 % — выросло количество случаев, когда преступники выдавали себя за чиновников, работающих в государственных структурах. Средняя сумма похищенного в каждой такой афере увеличилась более чем на 600 %. В качестве примера аналитики привели мошенничество с E-ZPass — американской системой электронного сбора платы за проезд. С помощью поддельных SMS-сообщений от имени этой службы аферисты похитили около миллиарда долларов за три года. Отмечается, что проблема носит глобальный характер и подтверждается данными других ведомств. ФБР предупредило граждан, что мошенничество с использованием криптобанкоматов продолжает набирать обороты, принеся убытки в размере $333 млн только за 2025 год. Одновременно Министерство юстиции США провело крупнейшую в истории конфискацию, изъяв $15 млрд в биткоинах у камбоджийского организатора мошеннической схемы, использовавшего принудительный труд. Эксперты полагают, что ситуация будет только ухудшаться, поскольку государственные структуры технически не готовы к сложностям отслеживания криптовалют, архитектура которых изначально ориентирована на анонимность. Meta✴ заработала миллиарды на рекламе мошенников — борьбу с ней свернули по решению Цукерберга

18.12.2025 [17:19],

Павел Котов

В минувшем году Meta✴✴ заработала в Китае более $3 млрд на рекламе мошенников, связанной с незаконными азартными играми, материалами для взрослых и другим неприемлемым контентом, узнало Reuters. Всего рекламная выручка компании в Китае составила $18 млрд, то есть на недобросовестных рекламодателей пришлась доля почти в 19 %. Доля мошеннической рекламы в мировом доходе Meta✴✴ составила 10 %, узнало агентство ранее.

Источник изображения: Mark Zuckerberg Почти 25 % рекламы, которая показывается на платформах Meta✴✴, заказывалась в Китае, показало внутреннее расследование компании; многие из мошеннических объявлений были адресованы пользователям на Тайване, в США и Канаде. Авторы расследования рекомендовали потратить средства, чтобы сократить «растущий вред», наносимый детям и молодёжи в принадлежащих Meta✴✴ соцсетях. Сначала действительно была сформирована рабочая группа по борьбе с недобросовестной рекламой в Facebook✴✴, Instagram✴✴ и WhatsApp; к концу 2024 года её усилиями удалось сократить присутствие этого явления почти на 50 %. Но после вмешательства главы компании Марка Цукерберга (Mark Zuckerberg) отдел был распущен, и в последующие месяцы число мошеннических рекламных объявлений заметно выросло. Meta✴✴ знала о масштабах проблемы с рекламой на своих платформах, показали результаты расследования Reuters, но предпочла не предпринимать никаких действий, потому что это повлияло бы на её доходы. Бывший старший директор по управлению продуктами в Facebook✴✴ Роб Летерн (Rob Leathern) назвал объём мошеннической рекламы на платформах Meta✴✴ недопустимым и заявил, что компания должна решить эту проблему в экстренном порядке. Представитель Meta✴✴ Энди Стоун (Andy Stone) заявил Reuters, что рабочая группа по борьбе с мошенничеством с самого начала задумывалась как временная, и никаких указаний о её роспуске Марк Цукерберг не давал. Гендиректор компании, по словам Стоуна, напротив, поручил отделам, которые занимаются мошенничеством и другими угрозами высокого риска, «удвоить усилия» по сокращению всех форм противоправной деятельности в Facebook✴✴, Instagram✴✴ и в других сервисах Meta✴✴. Google научила Circle to Search выявлять сообщения от мошенников

03.12.2025 [11:03],

Владимир Мироненко

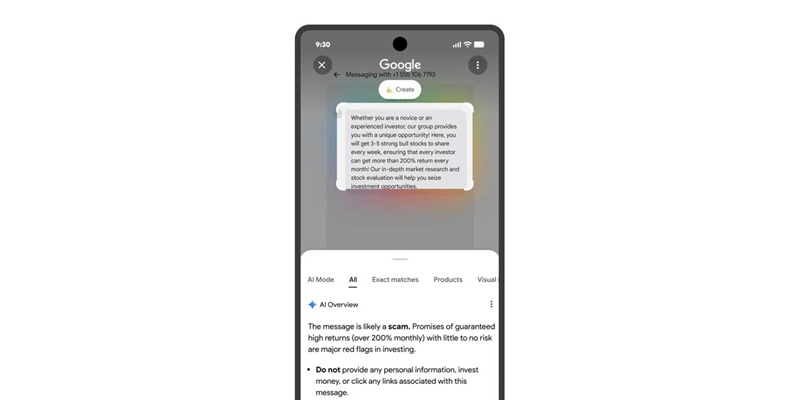

Google выпустила обновление функции визуального поиска Circle to Search, которая теперь может распознавать цифровое мошенничество, используя для анализа подозрительных сообщений и веб-контента инструмент AI Overview («Обзор на основе ИИ»).

Источник изображения: 9to5google.com Компания отметила, что одной из распространённых тактик злоумышленников является отправка мошеннических текстовых сообщений как посредством SMS, так и через мессенджеры и социальные сети. Эти сообщения часто содержат просьбы или требования денег и ссылки на вредоносные сайты. Зачастую мошеннические сообщения сложно распознать самостоятельно, поскольку они неотличимы от настоящих. Теперь в случае, если возникли подозрения по поводу сообщения или текста, пользователю достаточно обвести фрагмент с помощью Circle to Search и Google предоставит ИИ-обзор, в котором, основываясь на информации из интернета, будет определено, является ли сообщение вредоносным. Если сообщение действительно мошенническое, в обзоре будут предложены соответствующие рекомендации по дальнейшим действиям. Такая возможность также была добавлена в Google Lens. Для этого достаточно сделать скриншот текста и загрузить его в этом приложении. Google подала в суд на китайскую киберпреступную группировку — она обманула более миллиона человек в 120 странах

12.11.2025 [18:36],

Сергей Сурабекянц

Google подала судебный иск против иностранной киберпреступной группировки, стоящей за масштабной операцией фишинга SMS-сообщений («смишингом»). По словам Google, мошенническая организация, которую некоторые киберисследователи называют Smishing Triad («Смишинговая триада»), использует набор фишинговых услуг под названием Lighthouse («Маяк») для кражи конфиденциальной финансовой информации путём отправки мошеннических SMS-сообщений.

Источник изображения: unsplash.com Lighthouse представляет собой набор шаблонов, с помощью которых создаются поддельные веб-сайты для сбора персональной информации. Google утверждает, что преступники использовали доверие пользователей к таким авторитетным брендам, как E-ZPass (электронная система взимания платы за проезд), USPS (почтовая служба США) и к самой Google. Жертвами преступной группировки стали более миллиона человек в 120 странах. По данным Google, только в США украдены данные от 12,7 до 115 миллионов кредитных карт. Google обнаружила более 100 шаблонов веб-сайтов, созданных Lighthouse с использованием фирменного стиля Google на экранах входа, чтобы заставить жертв поверить в их подлинность. Внутренние и сторонние расследования показали, что около 2500 участников синдиката вели переписку в общедоступном канале Telegram, вербуя новых участников, обмениваясь советами, а также тестируя и поддерживая само программное обеспечение Lighthouse. По данным Google, в организации существует продуманная структура: имеется группа «посредников по данным», которая предоставляла списки потенциальных жертв и контактов, группа «спамеров», ответственная за SMS-сообщения, и группа «воров», которая координировала свои атаки, используя полученные учётные данные в общедоступных каналах Telegram. Текстовые сообщения, рассылаемые мошенниками, обычно содержат вредоносные ссылки на поддельный веб-сайт, предназначенный для кражи конфиденциальной финансовой информации жертв, включая номера социального страхования, банковские реквизиты и другие персональные данные. Такие сообщения могут выглядеть как предупреждения о мошенничестве, уведомления о доставке или уведомления о неоплаченной государственной пошлине. Google подала иски в соответствии с «Законом о коррумпированных и находящихся под влиянием рэкетиров организациях» (RICO), «Законом Лэнхэма» и «Законом о компьютерном мошенничестве и злоупотреблениях» (CFAA) и стремится ликвидировать преступную группировку и программную платформу Lighthouse. Google утверждает, что стала первой компанией, обратившейся в суд с иском против фишинговых SMS-атак. Это судебное разбирательство является частью более широкой стратегии Google по повышению осведомлённости пользователей о кибербезопасности. Недавно компания внедрила новые функции безопасности, включая инструмент проверки ключей и функцию обнаружения спама на основе искусственного интеллекта в «Google Сообщениях». В настоящее время в США на рассмотрении находятся три законопроекта, направленных на борьбу с киберпреступностью: о защите пожилых людей от обмана, о блокировке иностранных автоматических мошеннических звонков, о противодействии мошенническим комплексам и поддержке жертв торговли людьми. Основатели Fireflies.ai целый год выдавали себя за ИИ — теперь стартап стоит $1 млрд

12.11.2025 [15:45],

Павел Котов

Один из основателей стартапа Fireflies.ai, который предлагает подготовку сводок видеоконференций при помощи искусственного интеллекта, Сэм Удотонг (Sam Udotong) признался, что в начале работы сотрудники компании выдавали за ИИ самих себя. На самом деле такой системы у них не было, хотя в рекламе они заявляли обратное.

Сэм Удотонг. Источник изображения: Sam Udotong Чтобы выдавать себя за ИИ, один из соучредителей компании под видом бота подключался к видеоконференции клиента и вручную конспектировал всё, что говорилось — этот материал они выдавали за созданную алгоритмом сводку и отправляли его через десять минут по окончании сеанса связи. В действительности у создателей стартапа Fireflies не было денег не только на подключение ИИ к видеоконференциям клиентов, но и на жильё. За подписку на услугу они взимали по $100 в месяц, и эти деньги уходили преимущественно на оплату гостиницы. Целый год им потребовался, чтобы скопить достаточно средств и действительно подключить к своей системе модель ИИ. Теперь сервис работает так, как заявлено, и имеет успех — стоимость Fireflies теперь превышает $1 млрд. Не все представители общественности встретили признание господина Удотонга в соцсети благосклонно — они охарактеризовали действия создателей стартапа Fireflies как обман и нарушение конфиденциальности. Не исключено, что действия сотрудников компании будут иметь и юридические последствия. В Сингапуре телефонных и интернет-мошенников начнут бить розгами

06.11.2025 [14:58],

Алексей Разин

Финансовые аферы в Сингапуре довольно распространены, жители этого крохотного государства с 2020 года потеряли из-за них около $2,9 млрд в совокупности, из которых более четверти пришлось на прошлый год. Власти Сингапура решили ввести «хорошо забытый старый» метод борьбы с преступниками в виде телесных наказаний. Мошенников здесь будут сечь розгами в буквальном смысле.

Источник изображения: Unsplash, Mike Enerio Технически недавно принятый закон предусматривает несколько ударов тонкими прутьями для каждого провинившегося. Мошенники и их сообщники, завлекающие новых членов в банды, в обязательном порядке будут подвергаться минимум шестью ударам, а в особо серьёзных случаях наказание может быть усилено до 24 ударов. В первой половине текущего года в Сингапуре было зарегистрировано почти 20 000 случаев мошенничества, которые стоили жертвам $350 млн потерянных средств. Обвиняемых в отмывании денег, полученных преступным путём, в Сингапуре будут подвергать телесному наказанию в виде до 12 ударов. Именно мошенничество в городе-государстве является доминирующим видом преступлений, его доля достигает 60 % всех правонарушений. Ранее власти Сингапура разрешали применять телесные наказания в отношении обвиняемых в прочих видах правонарушений типа вандализма, преступлений сексуального характера или грабежа. Теперь эти меры борьбы с преступностью распространяются и на мошенников. Технические средства противодействия тоже применяются, поскольку уличённых в мошенничестве граждан пытаются лишить доступа к связи и банковским услугам. Местная полиция также имеет полномочия ограничить банковские операции по счетам граждан, которые считаются предполагаемыми жертвами мошенников. Банковская система Сингапура в этой сфере плотно сотрудничает с правоохранителями, помогая отслеживать и блокировать финансовые потоки подозрительного происхождения. Дипфейковый Хуанг стал популярнее настоящего — трансляция Nvidia GTC от мошенников собрала в пять раз больше зрителей

29.10.2025 [05:34],

Николай Хижняк

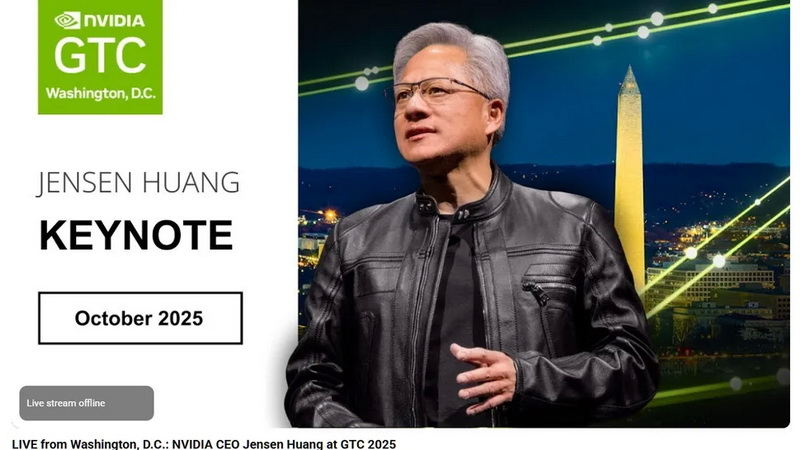

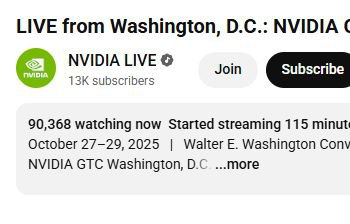

Ничего не подозревающие зрители YouTube, ожидавшие во вторник основного доклада Nvidia в рамках конференции GTC 2025, вполне могли случайно увидеть сгенерированный искусственным интеллектом дипфейк с Дженсеном Хуангом (Jensen Huang), рекламирующим мошенническую схему с криптовалютой. Платформа YouTube разместила это видео в трендах выше настоящей трансляции Nvidia.

Источник изображения: Tom's Hardware Пользователь соцсети X Дилан Мартин (Dylan Martin) обратил внимание, что фейковая трансляция (теперь отключенная) на самом деле велась на канале Offxbeatz. Примерно через 20 минут после начала реального выступления Дженсенса Хуанга фейковую трансляцию смотрели около 90 000 человек. Мартин отмечает, что она даже была первым результатом поиска на YouTube по запросу Nvidia GTC DC — вполне резонному запросу для любого, кто хотел посмотреть реальную трансляцию. В какой-то момент фейковую трансляцию о мошенничестве с криптовалютой смотрели около 95 000 человек, а настоящую — всего 12 000.

Фейковая трансляция GTC 2025 собрала больше просмотров, чем настоящая «Внимание: на YouTube сейчас идёт фейковая трансляция с Nvidia GTC DC, организованная каналом NVIDIA Live. Похоже, это дипфейк с Дженсеном Хуангом, рекламирующим “мероприятие по массовому внедрению криптовалют”. И, конечно же, не связывайтесь с этим QR-кодом на изображении», — написал Мартин. Мартин даже смог создать расшифровку фейковой трансляции с помощью Otter AI. Ненастоящий Дженсен поприветствовал всех присутствующих на мероприятии, а затем заявил: «Но прежде, чем мы перейдём к основному докладу, у меня есть сюрприз, который слишком захватывающий, чтобы ждать. Мы отложим основную презентацию на мгновение, чтобы объявить о чём-то действительно особенном — о мероприятии, посвящённом массовому внедрению криптовалют, которое напрямую связано с миссией Nvidia по ускорению прогресса человечества». Фейковый Дженсен отметил, что этот шаг — не просто случайный ход. Он начал восхвалять видеокарты Nvidia за обеспечение аппаратной поддержки смарт-контрактов Ethereum, высокоскоростных транзакций Solana и эффективных трансграничных платежей с помощью XRP. Конечно же, ничего из этого не является правдой. Фейковая трансляция, сопровождавшаяся расположенным на экране QR-кодом для зрителей, предлагала схему распределения криптовалюты, призывая зрителей отправлять поддерживаемые криптовалюты. WhatsApp начнёт предупреждать пользователей, когда их пытаются обмануть мошенники

21.10.2025 [19:10],

Павел Котов

Служба мгновенных сообщений WhatsApp начнёт вмешиваться при попытке включить функцию демонстрации экрана во время видеозвонка пользователя с неизвестным контактом. Эту функцию могут использовать мошенники в попытках похитить данные для входа в онлайн-банк или получить код подтверждения. Аналогичные меры будут развёрнуты в Facebook✴✴ Messenger.

Источник изображения: Deeksha Pahariya / unsplash.com Мошенники часто создают поддельные личные страницы и страницы брендов, выдавая себя за представителей служб клиентской поддержки банков, авиаперевозчиков и других компаний. Они отслеживают настоящие страницы брендов в поисках комментариев клиентов, у которых возникли проблемы, а затем отправляют этим людям сообщения, представляясь сотрудниками службы поддержки. Перед входом в сервис они просят потенциальную жертву включить демонстрацию экрана, чтобы получить конфиденциальные данные — увидеть пароли сразу им, как правило, не удаётся, но их добычей может стать имя пользователя или другие сведения для отправки запроса на смену пароля. Они также видят, как на экране жертвы появляется код подтверждения. Теперь, сообщили в Meta✴✴, WhatsApp будут выводить сообщения о недопустимости демонстрации экрана незнакомым людям. Аналогичные меры появятся и в Facebook✴✴ Messenger — если ИИ обнаружит попытку мошеннических действий, он расскажет о возможной схеме и предложит средства защиты, вплоть до блокировки подозрительной учётной записи и отправки жалобы на неё. Пользователям мессенджеров компания рекомендовала проявлять крайнюю осмотрительность в переписке или при приёме звонков: не сообщать личную или финансовую информацию и помнить, что просто так её обычно не запрашивают. Ещё одна рекомендация — в какой-то момент сделать паузу и посоветоваться с людьми, которым пользователь доверяет: если собеседник требует действовать быстро или хранить общение в тайне, это тревожный сигнал. Наконец, следует пользоваться только официальными каналами обслуживания клиентов, и всегда звонить на официальную горячую линию компании или обращаться через её сайт. Нельзя переходить по ссылкам из электронных писем или мгновенных сообщений; не следует публиковать жалобы на публичных форумах — их мошенники тоже просматривают. Европа проверит, хорошо ли Apple, Google, Microsoft и Booking борются с мошенниками

23.09.2025 [16:06],

Павел Котов

Чиновники Евросоюза решили дать оценку тому, достаточные ли меры принимают Apple, Google, Microsoft и Booking, чтобы воспрепятствовать распространению схемам онлайн-мошенничества на своих платформах, узнала Financial Times.

Источник изображения: Waldemar Brandt / unsplash.com Европейские регуляторы в соответствии с региональным «Законом о цифровых сервисах» (DSA) направят трём американским технологическим компаниям запросы относительно мер, которые они принимают для борьбы с финансовым мошенничеством. Запрос также будет направлен компании Booking Holdings — она владеет международной платформой для бронирования жилья Booking.com и рядом других туристических сайтов. «Мы видим, что в интернете совершается всё больше преступлений. Нам придётся убедиться, что онлайн-платформы действительно прилагают все усилия, чтобы выявить и предотвратить действия злоумышленников», — заявила исполнительный вице-президент Европейской комиссии по технологическому суверенитету, безопасности и демократии Хенна Вирккунен (Henna Virkkunen). Регуляторы попытаются установить, как Apple и Google борются с поддельными банковскими приложениями и прочим подобным контентом на своих платформах; Google и Microsoft проверят на наличие мошеннических ресурсов в поисковой выдаче. Единственная из попавших под проверку европейских компаний Booking пройдёт проверку на предмет борьбы с поддельными предложениями о размещении. По итогам изучения предоставленной по запросу информации в отношении четырёх компаний могут открыть официальные расследования — за выявленные нарушения могут грозить штрафы в размере до 6 % от годового мирового оборота. Мошенники осваивают мессенджер Max: сформировался чёрный рынок аренды учётных записей

12.09.2025 [12:54],

Павел Котов

В мессенджере Max обнаружилась практика аренды учётных записей на платформе — ранее подобное наблюдалось в WhatsApp. На форумах в теневом сегменте Сети такие объявления появляются сотнями ежедневно, платят за услугу до $250. Мошеннические кол-центры уже приспособились звонить россиянам через такие аккаунты, предупредили в МВД.

Источник изображений: max.ru Злоумышленники предлагают за аренду учётных записей в мессенджере Max от $10 до $250, срок услуги начинается от одного часа, ежедневно публикуются до тысячи таких объявлений, передаёт «Коммерсантъ» со ссылкой на экспертов компании «Инфосистемы Джет». «Арендодателям» предлагают передать свой номер телефона и сообщить код для авторизации на платформе — оплата производится за каждый почасовой «холд», то есть удержание аккаунта. Эта мошенническая схема стала одной из первых в официальном российском мессенджере, обратил внимание официальный Telegram-канал «Вестник киберполиции России» МВД РФ. Механизм был отлажен в WhatsApp, вознаграждение в размере $10–15 представляется значительным для школьников и студентов, которые чаще всего сдают свои учётные записи в аренду. Пока такие случаи носят единичный характер, сообщили в МВД; информацию о подобных инцидентах доводят до сведения администрации Max, добавил источник «Коммерсанта».  Служба безопасности Max только за август заблокировала 67 тыс. подозрительных аккаунтов — преимущественно за спам — и удалила более 13 тыс. вредоносных файлов. «Для выявления мошенников специалисты Центра безопасности Max в том числе используют автоматизированные системы: уже реализована проверка номеров в партнёрстве с „Лабораторией Касперского“, также в Max приступили к внедрению технологий антифрода от „Сбера“, в рамках которой „Сбер“ планирует предоставить команде Max собственную экспертизу и технологическую базу для выявления подозрительных трансакций и звонков», — рассказали в администрации платформы. В России с 1 сентября 2025 года действует закон, запрещающий передачу учётных записей, в том числе на игровых платформах, в мессенджерах и соцсетях, а также SIM-карт посторонним — физлицам за это грозит административный штраф в размере до 50 тыс. руб. Организация деятельности по передаче аккаунтов грозит уголовной ответственностью, предусматривающей более строгие наказания — от штрафа в размере от 700 тыс. руб. до лишения свободы на срок до трёх лет. При «благоприятном» развитии событий доля мошеннических звонков в мессенджере Max будет расти примерно на 0,3–0,5 п.п. в месяц, к концу следующего года вырастет с теперешних 9 % до 15–18 %, и ежемесячно будут блокироваться от 150 тыс. до 170 тыс. учётных записей. Если же злоумышленники начнут действовать очень активно, то уже к концу текущего года доля мошеннических звонков достигнет 20–22 %, и каждый месяц администрация платформы будет блокировать от 250 тыс. до 300 тыс. аккаунтов, прогнозируют опрошенные «Коммерсантом» эксперты. Уловками мошенники заставили Grok распространять вредоносные ссылки

08.09.2025 [14:29],

Владимир Мироненко

При использовании ИИ-чат-бота Grok компании xAI Илона Маска (Elon Musk) следует соблюдать осторожность, поскольку попытки перехода по предлагаемым им ссылкам могут привести к заражению компьютера вредоносным ПО, сообщается в исследовании Guardio Labs, опубликованном BleepingComputer.

Источник изображения: Mariia Shalabaieva/unsplash.com Как обнаружили в Guardio Labs, киберпреступники запускают на платформе X видеорекламу с контентом для взрослых, чтобы привлечь внимание пользователей. Хакеры не публикуют вредоносную ссылку в тексте, чтобы избежать блокировки со стороны X, а скрывают её в поле метаданных «От:» под видео, которое, по-видимому, не сканируется социальной сетью на наличие вредоносных ссылок. Затем злоумышленники оставляют комментарии под видео с просьбой к Grok сообщить, откуда оно взято. В ответ Grok, проанализировав скрытое поле «От:», предоставляет полноценную ссылку на вредоносный сайт в кликабельном формате. Нажав на неё, пользователи переходят на сайт, как правило, содержащий вредоносное ПО и другие мошеннические инструменты для кражи личной информации. Так как Grok автоматически является доверенным системным аккаунтом на платформе X, его публикации повышают авторитетность, охват, SEO и репутацию ссылки, увеличивая вероятность того, что она будет показана большому количеству пользователей. Глава Guardio Labs Нати Тал (Nati Tal) назвал такую практику «гроккингом» (Grokking), отметив, что она очень эффективна, позволяя в некоторых случаях достичь миллионов показов вредоносной рекламы. Чтобы избежать проблем, Тал предлагает сканирование всех полей, блокировку скрытых ссылок и добавление функции очистки контекста в Grok, чтобы ИИ-помощник фильтровал ссылки и проверял их по спискам блокировки. Россияне смогут блокировать звонки из-за рубежа — представлены новые меры против кибермошенников

26.08.2025 [22:32],

Владимир Фетисов

Минцифры РФ опубликовало второй пакет мер, направленных на борьбу с кибермошенничеством. Соответствующие документы размещены на портале проектов нормативных правовых актов. Опубликованный пакет мер включает несколько поправок в законодательство, призванных усилить защиту граждан в цифровой среде.

Источник изображения: Crew / Unsplash Регулятор предлагает усилить взаимодействие банков и операторов связи через систему ГИС «Антифрод». Также планируется введение механизма компенсации ущерба в случаях, когда оператор бездействует. При таких инцидентах ущерб будет возмещаться за счёт оператора. Если же хищение произойдёт при бездействии банка, то покрывать убытки будет кредитная организация. Абоненты смогут установить запрет на входящие звонки с иностранных номеров, а международные звонки начнут отмечаться специальным индикатором. В отношении фишинговых сайтов и ресурсов, распространяющих вредоносное программное обеспечение, будет действовать внесудебный механизм блокировки. В рамках одной из инициатив предложено ввести упрощённый механизм восстановления доступа к аккаунтам на портале «Госуслуг» в случае блокировки из-за мошенничества. Сделать это можно будет с помощью биометрической идентификации, через банковские приложения, национальный мессенджер или при обращении в МФЦ. В дополнение к этому планируется запуск единой платформы согласий на обработку персональных данных. Мошенники стали чаще звонить россиянам по телефону после блокировки вызовов в Telegram и WhatsApp

20.08.2025 [17:08],

Павел Котов

На минувшей неделе Роскомнадзор заблокировал в России звонки в мессенджерах Telegram и WhatsApp, объяснив это стремлением избавиться от звонков мошенников на этих платформах. План, видимо, сработал — мошенники стали выходить на связь через традиционные телефонные линии: оператор T2 за прошедшую неделю заблокировал в пять раз больше таких звонков, а «Билайн» сообщил о росте международного трафика на 83 %. Однако в Роскомнадзоре призвали не торопиться с выводами.

Источник изображения: Dima Solomin / unsplash.com «Мошенники используют звонки с присвоением международной нумерации как альтернативу вызовам с подменой номера, которые эффективно блокирует антифрод-платформа. Лидером антирейтинга стран, чью нумерацию использовали мошенники, стала Великобритания. Десятикратно отстают от Великобритании Кипр, Мальта и Швейцария. Количество заблокированных вызовов из Великобритании и Австрии выросло в 14 раз. Прежде это были экзотические страны: Танзания, Гватемала, Сейшелы», — приводит ComNews.ru заявление пресс-службы T2. Во внутрироссийском трафике попыток подмены номера звонящего стало на 15 % больше. Очевидную смену тактики со стороны мошенников заметили и в «Билайне»: в мессенджерах они стали звонить на 70 % меньше, зато по телефонным линиям из-за рубежа поступило на 83 % звонков больше, чем неделей ранее. Виртуальный оператор «СберМобайл» никаких перемен у своих абонентов не зафиксировал и сослался на высокую эффективность своей услуги «Хранитель», которая блокирует мошеннические звонки как с российских, так и с зарубежных номеров. В пресс-службе Роскомнадзора отметили, что пока подводить итоги нововведения преждевременно. Не исключено, что российские власти вслед за звонками в мессенджерах начнут блокировать и телефонные вызовы из-за рубежа, выразили опасения опрошенные ComNews.ru эксперты. Одной из возможных причин повышения эффективности мошеннических схем стал рост с 2024 года популярности бесплатных VPN-сервисов, которые собирают статистику трафика российских пользователей и продают её. Убытки россиян от действий мошенников за 2024 год составили около 240 млрд руб., подсчитали в «Сбербанке», а по итогам 2025 года этот показатель может вырасти до 340–350 млрд руб., спрогнозировали там. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |