|

Опрос

|

реклама

Быстрый переход

Мошенники начали заменять контакты на смартфонах жертв при помощи файлов VCF

16.08.2025 [18:59],

Павел Котов

Мошенники придумали способ подменять контактную информацию на смартфонах своих жертв, заставляя их импортировать данные при помощи файлов VCF. Появления нового или изменения существующего контакта человек может не заметить, поэтому рекомендуется не открывать такие файлы из ненадёжных источников, предупреждают «Ведомости» со ссылкой на МВД.

Источник изображения: Lindsey LaMont / unsplash.com Когда на мобильное устройство поступает файл формата VCF, система обычно предлагает сохранить данные из него как запись в списке контактов — этот удобный способ обмениваться контактной информацией стал оружием в руках мошенников, позволяющим им подменять данные прямо в адресной книге. Сообщение с файлом VCF может поступить по SMS, WhatsApp или Telegram в сопровождении текста якобы от банка, сервиса доставки, государственной службы или знакомых с рекомендацией открыть его. При попытке сделать это, система на смартфоне предлагает обновить существующий контакт или добавить новый. Всё происходит быстро, и человек может не заметить, что в его списке контактов появилась новая запись или изменились данные существующей. Поэтому рекомендуется не открывать файлы VCF из ненадёжных источников, а номера служб поддержки банков, почтовых операторов и государственных органов записывать только собственноручно. Google и прочие стали возвращаться к очным собеседованиям из-за жуликов с ИИ

13.08.2025 [12:44],

Павел Котов

Всё больше компаний стали возвращаться к формату личных собеседований при приёме на работу — это помогает им защититься от недобросовестных соискателей, которые в качестве шпаргалки используют искусственный интеллект, и от несущих серьёзные киберугрозы мошенников, пишет The Wall Street Journal.

Источник изображения: Rock Staar / unsplash.com В последние годы компании всё начали чаще прибегать к формату виртуальных собеседований при приёме на работу, чему способствовали рост популярности удалёнки и стремление работодателей ускорить процесс найма. Из-за этого соискатели стали чаще жульничать, скрытно используя ИИ в качестве шпаргалки при ответе на вопросы, особенно при собеседованиях на технические специальности. Иногда под видом соискателей в виртуальных собеседованиях участвуют мошенники, намеревающиеся украсть данные или деньги. Поэтому крупные американские компании, в том числе Cisco Systems и Google, стали возвращать формат личных собеседований — не для всех вакансий и не на всех этапах, но о необходимости проверять наличие базовых навыков у соискателей заявил даже глава Google Сундар Пичаи (Sundar Pichai). Одной из самых серьёзных проблем стали собеседования на должности инженеров-программистов — для большинства вакансий они проводятся удалённо, особенно в небольших компаниях, для которых виртуальный формат удобнее. Но удобнее оказалось и недобросовестным соискателям скрытно использовать сервисы ИИ для ответов на вопросы и для подготовки тестовых заданий. Возвращение личного формата собеседований стало неожиданным поворотом на рынке труда, где между работодателями и соискателями ужесточалась «гонка вооружений» ИИ: работодатели из-за большого числа заявок стали сортировать соискателей при помощи ИИ, а те в ответ — жульничать с ответами на вопросы и тестовыми заданиями. Дошло до того, что северокорейские киберпреступники при помощи технологий дипфейка стали выдавать себя за американцев и устраиваться на удалённую работу в американские компании, и ФБР опубликовало предупреждение об этой схеме мошенничества.

Источник изображения: Radission US / unsplash.com В этом году консалтинговая компания Gartner опросила 3000 соискателей, и 6 % признались, что при виртуальных собеседованиях выдавали себя за кого-то другого или использовали кого-то ещё, выдающего себя за них. К 2028 году, подсчитали аналитики компании, не соответствующим действительности будет каждое четвёртое резюме в мире. Руководство консалтинговой компании McKinsey около полутора лет назад рекомендовало кадровикам в дополнение к собеседованиям по удалёнке проводить с соискателями не менее одной личной встречи. Это важно, чтобы понять, как будущий сотрудник сможет выстраивать свои отношения с коллегами, если он претендует на должность, предполагающую личное общение с клиентами. Дополнительным стимулом вернуться к традиционным форматам стал рост числа мошенничеств с использованием ИИ. Проблема и в том, что не соответствующие действительности резюме рисуют картину слишком хорошего соискателя. Потенциальным работодателям приходится тщательнее анализировать материалы собеседований по видеосвязи: пытаться услышать шёпот или звуки набора текста перед ответом. Растёт популярность сервисов, которые проверяют биографии соискателей и выявляют дипфейки. Разработчик кадрового ПО Greenhouse объявил о намерении поглотить компанию Clear, разработавшей систему ускоренной идентификации личности для аэропортов; Cisco Systems наладила партнёрский проект с компанией, которая специализируется на биометрической идентификации, — она поможет подтверждать, что соискатели являются теми, за кого себя выдают. Иногда срабатывает и просто упоминание необходимости провести личное собеседование — некоторые соискатели после этого просто исчезали, рассказали в Cisco Systems. Telegram заблокировал сотни каналов за мошенничество и шантаж

12.08.2025 [11:47],

Владимир Мироненко

Основатель Telegram Павел Дуров сообщил о масштабной акции, проведённой командой мессенджера, в рамках которой было заблокировано множество каналов за публикацию персональных данных и вымогательство.

Источник изображения: Christian Wiediger / unsplash.com По словам Дурова, после того, как он в июле рассказал о появлении мошеннических каналов, вымогающих деньги под угрозой раскрытия личной информации или конфиденциальных сведений, и попросил сообщать о таких случаях, пользователи Telegram прислали сотни сообщений о мошенничестве и шантаже. «На основании этих сообщений на этой неделе мы блокируем множество каналов за публикацию персональных данных и вымогательство», — рассказал Дуров. Он подчеркнул, что блокировка производится в связи с имеющимися неопровержимыми доказательствами того, что администраторы каналов публиковали клеветнические посты, а затем удаляли их в обмен на деньги от жертв. Некоторые из владельцев каналов были пойманы на продаже так называемых «блокировок защиты», когда с пользователей вымогали деньги за то, чтобы те избежали преследования. «Telegram — не место для совершения противоправных действий. А тем, кто ведёт нарушающие закон каналы, мой совет: не тратьте время на создание клонов — мы вас найдём», — предупредил Дуров. МТС заблокировала 1,5 млрд звонков мошеннических звонков за полгода, но они стали звонить чаще

08.08.2025 [10:16],

Антон Чивчалов

В первом полугодии 2025 года сервис «Защитник МТС» заблокировал 1,5 миллиарда мошеннических вызовов в своей сотовой сети, говорится в пресс-релизе оператора, поступившем в редакцию 3DNews.ru.

Источник изображения: sfr.gov.ru С января по июнь компания МТС заблокировала 1,5 млрд мошеннических вызовов — это на 6 % больше, чем за аналогичный период 2024 года. Специалисты телекоммуникационного оператора объясняют это тем, что мошенники стали чаще звонить россиянам. Главной целью злоумышленников остаются крупные города с населением свыше 1 млн человек. Список возглавляет Москва — на неё пришлось 16,9 % от всех зарегистрированных мошеннических вызовов. Затем идут Краснодар (7 %), Санкт-Петербург (6,5 %), Новосибирск (3,4 %) и Ростов-на-Дону (3,1 %). Говоря о тактиках мошенников, самой популярной схемой является предложение поучаствовать в «инвестиционном проекте» — на неё приходится 30 % от всех звонков. Затем идут вызовы под видом мобильных операторов, предлагающих продлить действие договора обслуживания (17 %) и вызовы под видом налоговой службы и ЖКХ (по 13 % на каждую). В этом году мошенники освоили некоторые новые схемы, например, звонок под предлогом обновления онлайн-дневника школьника. Появились схемы, связанные с мессенджером Max. Пока это единичные случаи, но специалисты МТС считают, что сейчас преступные группы занимаются «обкаткой» новой схем, которые затем будут внедряться более массово. Самая популярная категория спам-звонков в первой половине 2025 года — «Банки и финансы» (50 %), затем идут «Реклама и опросы» (31 %) и «Коллекторы» (5 %). Интересно, что годом ранее реклама и опросы лидировали с большим отрывом в 61 %, но за год ситуация изменилась. В МТС поделились любопытным фактом: одному из жителей Москвы мошенники пытались дозвониться 46 627 раз. Это стало самой массированной атакой в статистике оператора. Смартфоны Samsung Galaxy научатся вычислять телефонных мошенников

07.08.2025 [17:39],

Павел Котов

Для борьбы с телефонным спамом в арсенале Samsung есть функция Smart Call, но настоящую угрозу представляют телефонные мошенники — наиболее изощрённые из них дошли до того, что стали подделывать голоса близких своих жертв. В Samsung придумали, как бороться и с этой напастью, обратил внимание ресурс Android Authority.  Во встроенной оболочке One UI 8 появится функция «Оповещение о подозрении на голосовой фишинг», сообщила компания на форуме своего корейского сообщества. «При звонке с неизвестного номера мы с помощью искусственного интеллекта определим и в режиме реального времени уведомим вас, если возникнет подозрение на голосовой фишинг», — пообещали в Samsung. Когда поступит звонок с номера, отсутствующего в списке контактов, пользователь увидит сообщение о том, что «идёт проверка». Если звонок окажется мошенническим или возникнет соответствующее подозрение, смартфон выведет предупреждение. Для выявления фишинговых звонков будут использоваться данные Национального полицейского управления Кореи и Национального института научных исследований. На первом этапе функция будет доступна только в Корее, но если она окажется эффективной, в будущем может стать надёжным инструментом защиты от одной из самых опасных угроз для пользователей по всему миру. Meta✴ заблокировала 6,8 миллионов мошеннических аккаунтов в WhatsApp с начала года

06.08.2025 [13:16],

Павел Котов

Только в этом году Meta✴✴ заблокировала более 6,8 млн учётных записей WhatsApp, связанных с мошенническими операциями, пишет Washington Post со ссылкой на сообщение компании. Многие из аккаунтов были связаны с криминальными центрами в Юго-Восточной Азии, занимающимися различными операциями — от финансовых пирамид до мошеннических криптовалютных инвестиций.

Источник изображения: Alexander Shatov / unsplash.com Мошенники часто просят жертв внести предоплату, чтобы получить обещанную прибыль, сообщили в Meta✴✴. Иногда злоумышленники показывают жертвам, сколько те уже якобы заработали, и предлагают внести дополнительные средства. Выявляя мошеннические аккаунты на платформе со сквозным шифрованием, Meta✴✴ применяла технические средства ещё до того, как преступники успевали довести задуманное до конца. При добавлении пользователя в группу WhatsApp неизвестным лицом платформа теперь будет выводить предупреждение. По итогам 2024 года американцы потеряли из-за мошеннических схем более $12,5 млрд, что на 25 % больше, чем годом ранее, подсчитали в Федеральной торговой комиссии (FTC) США. Число зарегистрированных мошеннических схем осталось прежним, а процент потерявших деньги людей увеличился. Чаще всего используются схемы с самозванцами, проблемами с покупками онлайн, мошеннические предложения о работе или связанные с бизнесом, а также схемы с фиктивными инвестициями. Чтобы защититься от подобных инцидентов, эксперты рекомендуют относиться к подобным предложениям критически и не спешить с ответом, хотя мошенники часто создают ложное ощущение срочности. Злоумышленники порой пытаются охватить сразу несколько платформ, чтобы не дать технологическим компаниям получить полную информацию о масштабах своей деятельности. В одном случае сеть мошеннических аккаунтов ликвидировали совместными усилиями Meta✴✴ и OpenAI. Преступное сообщество из Камбоджи использовало схемы мошеннических криптовалютных инвестиций и финансовой пирамиды, занимающейся арендой электрических средств индивидуальной мобильности. Мошенники генерировали через ChatGPT тексты рассылки в чате WhatsApp, откуда направляли потенциальных жертв в Telegram, где им предлагали ставить лайки в TikTok. Обязательная маркировка рекламных звонков в России отложена на три месяца

06.08.2025 [13:13],

Антон Чивчалов

Обязательная маркировка рекламных телефонных звонков переносится с 1 сентября на 1 декабря. Как сообщает «Коммерсантъ», ознакомившийся с проектом постановления правительства, теперь пользователи будут видеть, какая компания им звонит, ещё до того, как возьмут трубку. Оплачивать эту услугу будут сами компании.

Источник изображения: appsflyer.com Это должно помочь в борьбе с телефонным мошенничеством, уверены авторы инициативы. Однако их оптимизм не разделяют участники финансового рынка. По их мнению, нововведение вряд ли навредит мошенникам, а возможные экономические выгоды от маркировки не перевесят расходы на её внедрение. Как минимум, считают представители бизнеса, постановление нуждается в доработке. «Взимание платы может увеличить расходы компаний, которые приведут к росту стоимости их услуг, и снизить дозваниваемость компаний до клиентов», — сказал источник «Коммерсанта» в одной из IT-компаний. Компании, обязанные осуществлять маркировку, должны будут заключать контракты с операторами связи и передавать им данные, которые должны отображаться на экране абонентского устройства. По оценке одного крупного кол-центра, "большая четвёрка" операторов сможет зарабатывать на таких контрактах около 20 млрд рублей в год (на всех). Проект постановления о маркировке коммерческих вызовов был внесён на рассмотрение правительства РФ 1 августа. Первоначально планировалось, что постановление вступит в силу 1 сентября, но теперь сроки сдвигаются на 1 декабря. В Министерстве цифрового развития заявили, что проект всё ещё прорабатывается, но в любом случае не повлияет на конечных пользователей — тарифы для них не повысятся. Ранее «Известия» писали, что финансовый рынок в целом негативно оценивает инициативу Минцифры. Там полагают, что основное бремя расходов ляжет на финансовые организации, а эффективность предлагаемой меры в борьбе с мошенничеством будет невысокой. Маркировка вызовов предполагает, что на экране входящего устройства отображается информация о компании, которая совершает вызов. «Однако есть риски и вопросы. Например, если мошеннику удалось подделать маркер звонка, пользователь будет безусловно доверять такому звонку… И возникает вопрос, кто будет нести ответственность в данном случае», — говорят в Институте исследований интернета. WhatsApp начнёт показывать сведения о незнакомой группе, в которую пригласили пользователя

06.08.2025 [11:09],

Владимир Мироненко

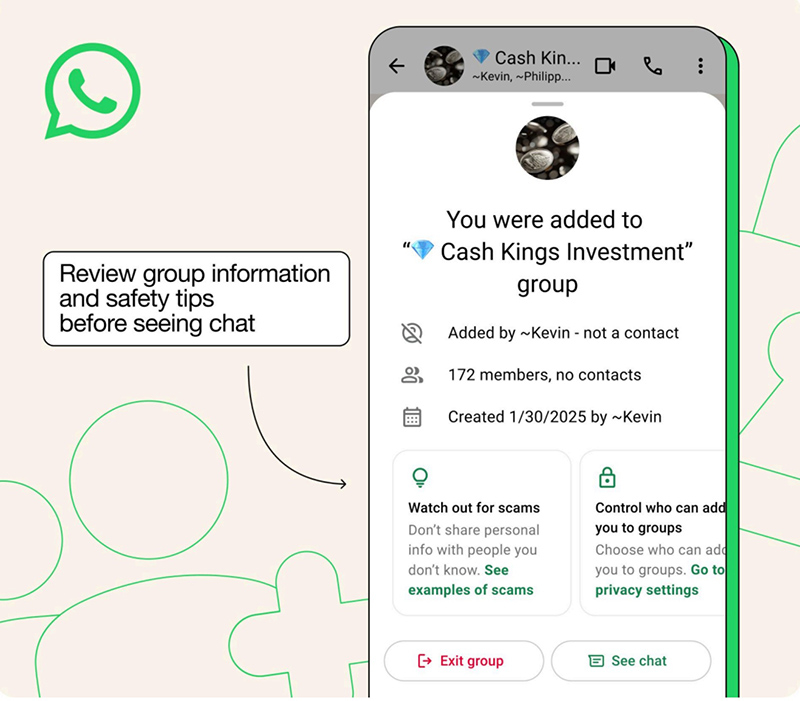

Мессенджер WhatsApp запустил функцию обзора безопасности для групповых чатов, которая, в случае, если кто-то, не указанный в списке контактов пользователя, пригласил его в новую незнакомую группу, предоставит ключевую информацию о ней, а также советы по обеспечению безопасности.

Источник изображения: Dima Solomin/unsplash.com В обзоре будет представлена информация о дате создания группы, а также указано, кто пригласил пользователя и сколько в ней участников. Он также будет содержать предупреждение о мошенничестве и информацию о том, как ограничить круг лиц, которые могут приглашать пользователя в групповые чаты в WhatsApp. После просмотра обзора пользователь может выйти из группы, не заглядывая в чат, или просмотреть его для получения дополнительной информации. В любом случае, уведомления из чата будут отключены, пока он не отметит, что решил остаться в новой группе.

Источник изображения: WhatsApp Помимо новой функции безопасности для групповых чатов, WhatsApp также тестирует способы борьбы с мошенничеством, когда злоумышленники пытаются связаться с пользователями на других платформах, прежде чем предложить перейти к общению в WhatsApp. WhatsApp тестирует новые способы предупреждения пользователей о необходимости сделать паузу перед началом чата с кем-то не из списка их контактов, и будет показывать больше информации о том, кому они собираются отправить сообщение. Как сообщает The Verge, в июне WhatsApp совместно с Meta✴✴ и OpenAI пресекли деятельность преступного мошеннического центра в Камбодже, который использовал ИИ-чат-бот ChatGPT для отправки текстовых сообщений с обещаниями работы тем, кто присоединился к чату WhatsApp. Перенаправляя пользователей в Telegram, мошенники в качестве первого задания просили их поставить лайк под видео в TikTok. Затем они демонстрировали пользователям фиктивные отчёты о том, сколько они «заработали» за выполнение первого задания и предлагали внести деньги на криптовалютный счёт для участия в ещё одном «задании», чтобы заработать ещё больше. Сэм Альтман предупредил, что скоро мошенники начнут массово похищать деньги, подделывая личность с помощью ИИ

28.07.2025 [04:50],

Алексей Разин

Создатели систем искусственного интеллекта обеспокоены проблемой их неправомерного применения, и глава OpenAI Сэм Альтман (Sam Altman) не является исключением. Во время своей беседы с вице-председателем Федрезерва США Мишель Боуман (Michelle Bowman) он заявил, что скоро на нас хлынет поток высококачественных подделок не только голоса, но и внешности любого человека, которые могут быть использованы в противозаконных целях.

Источник изображения: OpenAI, Dall-E В качестве примера Альтман приводит процедуру аутентификации клиента банка при помощи голоса и кодовой фразы. Зная последнюю, злоумышленникам не составит труда сымитировать голос человека при помощи систем искусственного интеллекта, а затем отдать распоряжение о переводе денежных средств без ведома их реального собственника. «ИИ полностью освоил все методы аутентификации, которые люди сейчас используют, кроме паролей. Сейчас это может быть голосовой вызов, вскоре это будет видео или видеозвонок, которые будут неотличимы от настоящих», — пояснил свою обеспокоенность Сэм Альтман. Подделка голоса уже давно используется мошенниками для манипуляций своими жертвами, искусственный интеллект просто даёт им более простой и эффективный инструмент, который доступен буквально каждому. Постепенно осваивается и направление видеозвонков, в которых имитируется нужный образ, но подменяется содержание разговора. Жертвами подобных преступлений уже становятся известные личности, включая политиков и чиновников. OpenAI не так много делает для предотвращения подобных злоупотреблений, хотя и пытается разработать более надёжные способы биометрической аутентификации. Так или иначе, Альтман убеждён, что скоро в руки мошенников попадут программные средства, позволяющие поставить фальсификацию личности на поток. Телефон Escobar Fold 2 оказался фальшивкой — создателю бренда грозит 20 лет тюрьмы

22.07.2025 [07:28],

Анжелла Марина

Шведский предприниматель Олоф Густафссон (Olof Gustafsson), бывший руководитель компании Escobar, признал себя виновным в шести эпизодах мошенничества с использованием электронной почты и почтовых переводов, а также в отмывании денег. По данным судебных документов, он незаконно привлёк более $307 000 от покупателей, продавая несуществующие товары под брендом колумбийского наркобарона и террориста Пабло Эскобара (Pablo Escobar).

Источник изображений: Escobar Inc. С декабря 2019 года Густафссон, решивший воспользоваться громким именем Эскобара, который был убит ещё в 1993 году, решил продавать складной смартфон под названием Escobar Fold 2 по цене $399, заявляя, что устройство обладает передовыми технологиями. На самом деле, как рассказал PCMag, это был переупакованный Samsung Galaxy Fold стоимостью около $2000, но дополненный золотой фольгой. Ни один из заказчиков так и не получил устройство — вместо этого некоторым отправили книгу о брате Пабло Эскобара — Роберто Эскобаро (Roberto Escobar), в которой якобы описывался его план захвата индустрии смартфонов.  По версии Министерства юстиции США, Густафссон направлял наскоро изготовленные макеты продукции своей компании обозревателям технологий и блогерам в социальных сетях, чтобы создать видимость популярности и стимулировать спрос. Он также запустил другие фиктивные продукты — зажигалку Escobar Flamethrower, смартфон Escobar Gold 11 Pro и физическую криптовалюту Escobar Cash. Все эти предметы никогда не существовали и были частью схемы по обману потребителей. В декабре 2023 года Густафссона задержали в Испании. После экстрадиции в США он предстал перед судом и теперь рискует получить до 20 лет тюремного заключения. Дуров призвал сообщать ему о вымогателях в Telegram, охотящихся за подарками — но это не бесплатно

21.07.2025 [21:40],

Владимир Мироненко

Основатель Telegram Павел Дуров отметил, что цена некоторых подарков и юзернеймов в мессенджере выросла с нескольких долларов до более чем $100 тыс. В связи с этим мошенники с помощью шантажа и давления стремятся заставить пользователей отдать эти ценные цифровые активы. Чтобы пресечь такие действия, Дуров призвал сообщать о подобных попытках либо в его телеграм-канал, либо в службу поддержки.

Источник изображения: Dima Solomin/unsplash.com «Мы наблюдаем, как мошенники шантажируют пользователей, пытаясь заставить их передать им эти ценные предметы коллекционирования. Есть также сообщения о каналах, вымогающих деньги, угрожая разглашением личной информации или конфиденциальных данных. Некоторые даже превратили это в бизнес-модель — публикуют компрометирующие посты и берут плату за их удаление. Это незаконно и аморально, и мы не будем это терпеть», — подчеркнул Дуров. «Если вы подверглись угрозам или шантажу со стороны мошенников или каналов, пожалуйста, немедленно сообщите об этом. Отправьте мне личное сообщение в этом канале с как можно большим количеством доказательств. Мы удалим этих злоумышленников с нашей платформы и сохраним Telegram безопасным местом для всех.», — попросил он всех, кто столкнулся с угрозами или шантажом на платформе. Правда, отправка сообщения лично Дурову платная — 5000 звёзд (внутренняя валюта Telegram) или около $100. Без этого основатель Telegram получает тысячи сообщений ежеминутно. Поэтому он посоветовал обращаться в службу поддержки @notoscam, чтобы сообщить о попытках шантажа. «Добавьте в свое сообщение хэштег #blackmail, чтобы оно попало к нужному сотруднику», — отметил Дуров. Подарки в Telegram, представляющие собой анимированные изображения, к которым можно добавить сообщение, появились прошлой осенью. Подарок можно продать за внутреннюю валюту Telegram — Stars или сделать коллекционным NFT. Именно поэтому они стали цениться — некоторые редкие подарки продаются за тысячи долларов. Два американца ответят в суде за хищение $650 млн через криптовалютную пирамиду OmegaPro — они обещали доход до 300 %

09.07.2025 [15:50],

Владимир Мироненко

Власти США предъявили обвинения двум гражданам страны в использовании мошеннической схемы OmegaPro с обещанием доходов до 300 % на вложения в криптовалюте, в рамках которой они похитили у доверчивых граждан более $650 млн. Обвиняемым грозит наказание в виде тюремного заключения на 20 лет, пишет ресурс CNBC.

Источник изображения: Kanchanara/unsplash.com Как сообщает Министерство юстиции США, в федеральном суде Пуэрто-Рико было обнародовано обвинительное заключение против Майкла Шеннона Симса (Michael Shannon Sims) — предполагаемого основателя, стратегического консультанта и промоутера OmegaPro — и Хуана Карлоса Рейносо (Juan Carlos Reynoso), который, как утверждается, руководил деятельностью компании в Латинской Америке. Симсу и Рейносу предъявлены обвинения в сговоре с целью мошенничества с использованием электронных средств и отмывания денег. OmegaPro представляет собой международную многоуровневую маркетинговую схему, организаторы которой обещали инвесторам, купившим «инвестиционный пакет» за криптовалюту, до 300 % дохода в течение 16 месяцев. Мошенники проводили рекламные мероприятия и тренинги по всему миру, рекламировали OmegaPro на мероприятии в Дубае, проецируя изображение логотипа компании на небоскрёб Бурдж-Халифа, самое высокое здания Дубая, а также выставляли напоказ в соцсетях своё богатство, дорогие автомобили и роскошные дизайнерские наряды, чтобы убедить инвесторов в законности своей деятельности и прибыльности проекта. По данным Министерства юстиции США, с 2019 по 2023 год Симс, Рейносо и их сообщники обманом убедили тысячи жертв по всему миру, чтобы те приобрели «инвестиционные пакеты» с использованием криптовалюты, утверждая, что средствами будут эффективно управлять элитные форекс-трейдеры. В январе 2023 года компания OmegaPro объявила о взломе, в связи с чем средства клиентов были переведены на другую платформу под названием Broker Group. Инвесторов заверили, что их активы находятся в безопасности, однако они не смогли вывести деньги ни с одной из платформ, сообщили в Минюсте США. Соучредитель OmegaPro Андреас Сакач (Andreas Szakacs) был арестован в Турции в июле 2024 года по обвинению в обмане инвесторов на $4 млрд. Межведомственное расследование деятельности OmegaPro возглавили Министерство юстиции США, ФБР, Управление уголовных расследований Налоговой службы США (IRS) и Управление расследований Министерства внутренней безопасности США при поддержке международных партнёров. Программист, взломавший удалёнку: как один человек разом работал в десяти стартапах и не делал ничего

03.07.2025 [13:58],

Павел Котов

Индийский технический специалист Сохам Парекх (Soham Parekh) оказался в центре скандала, прогремевшего на всю Кремниевую долину. Его обвинили в одновременной работе на несколько американских стартапов — ни одной из компаний он не сообщил, что параллельно трудится в других, передаёт Mint. Его уже называют одним из самых дерзких мошенников в сфере удалённой работы.

Источник изображения: Daniele D'Andreti / unsplash.com Инцидент предал огласке соучредитель и бывший гендиректор аналитической платформы Mixpanel Сухаил Доши (Suhail Doshi). Он написал в соцсети X, что Парекх тайно устраивался сразу в три или четыре стартапа (по другим данным он устроился сразу в 10 компаний), обманывая таким образом своих работодателей — некоторые из этих компаний получили поддержку от Y Combinator. Доши опубликовал резюме Парекха и выразил сомнение в подлинности его портфолио. Он также сообщил, что пытался решить проблему в частном порядке до того, как вынести ситуацию на публику. Когда другие пользователи соцсети поинтересовались у Доши, почему он считает совместительство неэтичным, если сотрудник справляется с задачами, тот ответил, что за всё время работы в Mixpanel Парекх «не сделал ничего» и неоднократно лгал о своей занятости. «Это было не просто совместительство. Это была ложь, имитация успехов и обман сразу нескольких работодателей», — написал он. Согласно опубликованному резюме, Сохам Парекх получил степень бакалавра в Мумбайском университете (Индия), а степень магистра — в Технологическом институте Джорджии (США); среди мест работы он указал Dynamo AI, Union AI, Synthesia и Alan AI, где занимал технические должности. Все эти сведения вызывают сомнения.

Источник изображения: Firosnv. Photography / unsplash.com Парекх опубликовал ответ на серию скандальных постов: «Сейчас обо мне говорят многое, но большинство из вас не знает всей правды. Если и есть нечто, что стоит знать обо мне, так это то, что я люблю разработку. Вот и всё. Меня изолировали, списали со счетов и отстранили почти все, кого я знал, и все компании, в которых я работал. Но разработка — единственное, что я когда-либо по-настоящему умел, и я продолжу ей заниматься». По его словам, эксклюзивное соглашение он подписал только с одной компанией — на должность ведущего инженера стартапа. «Они были единственными, кто тогда был готов на меня поставить. Команда развалилась, они поддерживают неудачников и разрабатывают нечто абсолютно безумное в области ИИ и видео. Запускаемся в конце месяца. Подробности завтра — в моём интервью TBPN. Я в ярости. И у меня есть доказательства», — добавил он. Скандал стремительно набрал обороты в соцсетях, а в Индии имя Парекха стало самой обсуждаемой темой. Вирусным стал хэштег #SohamGate, сопровождаемый шутками, мемами и другими материалами на тему скандала. Инцидент вызвал также серьёзные дискуссии о будущем удалённой работы, давлении на стартапы, доверии при найме сотрудников на ранних стадиях развития компаний, а также о «серых зонах» подработки в мировой технологической экосистеме. Российских хакеров из группировки REvil осудили на 5 лет тюрьмы и сразу же освободили

25.06.2025 [10:32],

Сергей Сурабекянц

Дзержинский районный суд Санкт-Петербурга вынес приговор четырём участникам хакерской группировки REvil. Все они признаны виновными в неправомерном обороте платежей и распространении вредоносного софта. Осужденные были освобождены в зале суда в связи с отбытием срока наказания. Одна из самых известных в мире хакерских группировок REvil была ликвидирована ФСБ в январе 2022 года.

Источник изображений: unsplash.com Приговор суда был вынесен в отношении Андрея Бессонова, Михаила Головачука, Романа Муромского и Дмитрия Коротаева. Всем им было назначено наказание в виде 5 лет лишения свободы в колонии общего режима. Суд учёл время содержания обвиняемых под стражей, поэтому они были освобождены прямо в зале суда. У Бессонова суд конфисковал два автомобиля BMW и денежные средства в размере 51,85 млн рублей и $497 435. Коротаев по приговору суда лишился автомобиля Mercedes. Дополнительных штрафов фигурантам назначено не было. Все четверо признали себя виновными в совершении преступлений, предусмотренных частью 2 статьи 187 («Неправомерный оборот средств платежей в составе организованной группы», до семи лет лишения свободы) и частью 2 статьи 273 УК России («Создание, использование и распространение вредоносных компьютерных программ по предварительному сговору и в составе группы», до пяти лет лишения свободы). От дачи показаний фигуранты отказались.  Ранее, в октябре 2024 года Петербургский гарнизонный военный суд приговорил к лишению свободы на сроки от четырёх с половиной до шести лет других четырёх участников хакерской группировки REvil, не признавших свою вину. Сейчас Артем Заец, Алексей Малоземов, Руслан Хансвяров и Даниил Пузыревский отбывают наказание в исправительных учреждениях. Хакерская группировка REvil прославилась требованием рекордно больших выкупов — криминальные доходы преступников в 2020 году достигали $100 млн. Группу ассоциируют с Россией, так как её участники общались между собой на русском языке. По версии обвинения, REvil, созданная Даниилом Пузыревским в 2015 году, занималась неправомерным приобретением и хранением электронных средств платежей. Большинство жертв группировки составили граждане США. 14 января 2022 года пресс-служба ФСБ сообщила о ликвидации хакерской группировки REvil при содействии компетентных органов США. Суд приговорил криптоблогера Битмаму к семи годам колонии за мошенничество

25.06.2025 [04:45],

Анжелла Марина

Известный криптоблогер Валерия Федякина, выступавшая в сети под псевдонимом Битмама, проведёт семь лет в колонии за мошенничество в особо крупном размере. Суд установил, что она обманывала инвесторов, обещая повышенные доходы от вложений в криптовалютные операции, однако просто присваивала их деньги.

Источник изображения: AI Пресненский районный суд Москвы вынес приговор 30-летней Валерии Федякиной, больше известной в сети как Битмама. Женщину признали виновной в мошенничестве в особо крупном размере (ч. 4 ст. 159 УК РФ) и приговорили к семи годам колонии общего режима. По сообщению ТАСС, блогер привлекала средства инвесторов, обещая высокие прибыли от операций с криптовалютой, однако вместо этого просто присваивала деньги. Общая сумма ущерба составила ни много ни мало 2,2 млрд рублей. В рамках дела суд арестовал её счета и активы для частичного возмещения потерь пострадавшим. Уголовное дело было возбуждено после заявления бизнес-партнёра Федякиной — Галика Гулакяна. Также стало известно, что во время следствия, находясь в СИЗО, женщина родила дочь, которая сейчас остаётся с ней в следственном изоляторе. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |