|

Опрос

|

реклама

Быстрый переход

Хакеры применили поддельные страницы CAPTCHA для распространения вирусов для Windows

17.02.2026 [19:53],

Сергей Сурабекянц

Злоумышленники обнаружили лазейку, позволяющую им использовать поддельные страницы CAPTCHA, чтобы заставить пользователей Windows запустить вредоносное ПО Stealthy StealC Information Stealer. Этот скрипт PowerShell похищает учётные данные браузера, пароли для криптовалютных кошельков, учётных записей Steam и Outlook, и отправляет эту информацию и скриншоты на сервер управления и контроля, используя зашифрованный с помощью протокола RC4 HTTP-трафик.

Источник изображения: unsplash.com По мере того, как человечество всё глубже погружается в эпоху ИИ, доказательство того, что пользователь Сети — человек, а не бот, становится всё более важным. Проверки CAPTCHA предназначены для защиты пользователей, предотвращения спама и блокировки попыток взлома. Однако злоумышленники становятся всё более хитрыми, а их методы — всё более изощрёнными. Подход, известный как ClickFix, эксплуатирует доверие пользователей Windows, которые считают, что действия, исходящие из надёжного источника, являются рутинной проверкой безопасности. Кибермошенники используют реалистичные поддельные страницы проверки CAPTCHA на скомпрометированных сайтах. Однако, вместо визуальных проверок поддельная страница CAPTCHA предлагает пользователю нажать сочетание клавиш Windows + R («Диалоговое окно выполнить»), затем Ctrl + V («Вставить из буфера») и, наконец, Enter в рамках процесса проверки.

Источник изображения: Google В результате ничего не подозревающие пользователи Windows вручную запускают вредоносные скрипты PowerShell, предварительно загруженные хакерами в буфер обмена. После этого скрипт PowerShell подключается к удалённому серверу и загружает вредоносный код, против которого обычные меры, используемые для предотвращения атак со стороны злоумышленников, могут быть неэффективны. Противостоять подобным атакам поможет ограничение использования скриптов, контроль над приложениями Windows и мониторинг исходящего трафика для снижения риска утечки учётных данных. Распространение вайб-кодинга подорвало экосистему Open Source и это может привести к катастрофе

09.02.2026 [01:29],

Анжелла Марина

Исследователи из Центрально-Европейского университета в Вене пришли к выводу, что практика написания кода с помощью ИИ-моделей подрывает экономическую модель открытого программного обеспечения (Open Source). Явление, получившее название «вайб-кодинг» (Vibe coding), позволяет даже малоопытным разработчикам быстро создавать приложения, не вникая в детали сгенерированного кода и не взаимодействуя с сообществом проекта.

Источник изображения: Chris Ried/Unsplash Проблема заключается в том, что пользователи нейросетей выступают исключительно потребителями ресурсов и перестают вносить свой вклад в развитие бесплатных библиотек, баз данных и инструментов, которые создавались десятилетиями. Авторы исследования установили, что вайб-кодеры почти никогда не участвуют в жизни проектов, от которых по сути сами и зависят. При этом падение вовлечённости напрямую влияет на доходы разработчиков, так как они монетизируют свои проекты через рекламу в документации или продажу коммерческих расширений. Но ИИ-агенты не читают документацию и не переходят по рекламным ссылкам, отмечает издание 404 Media. Наглядное подтверждение гипотезы пришло от создателя фреймворка Tailwind CSS Адама Ватана (Adam Wathan), который сообщил о сокращении трёх из четырёх инженеров в проекте. Несмотря на рост популярности инструмента, трафик заходов на страницы официальной документации упал на 40 % с начала 2023 года, а значит, сократился приток клиентов на коммерческие продукты. Профессор экономики Миклош Корен (Miklós Koren), один из авторов исследования, отметил, что ситуация уже становится нормой. Эксперты предупреждают о рисках долгосрочного коллапса всей инфраструктуры разработки. Открытое ПО требует постоянного обслуживания, исправления ошибок и устранения уязвимостей безопасности, которыми занимаются люди. Если поток финансирования и волонтёрской помощи иссякнет, качество базовых библиотек упадёт, что повлечёт за собой деградацию и самих инструментов ИИ-генерации кода. При этом наибольшему риску подвержены небольшие нишевые проекты, которые часто становятся основой для глобальных инноваций. Корен подчеркнул, что коллапс «опенсорса» рано или поздно уничтожит и сам вайб-кодинг, поскольку ИИ-модели обучаются на открытых репозиториях и требуют их постоянного обновления. Исследователи убеждены, что такие крупные компании, как Anthropic и OpenAI больше не должны бесплатно эксплуатировать чужой труд. В качестве решения учёные предлагают внедрить модель разделения доходов, основанную на реальных данных об использовании открытого кода при обучении и работе нейросетей. Китайские ИИ-модели с открытым исходным кодом уже заняли 15 % мирового рынка

26.01.2026 [08:27],

Алексей Разин

Прошлогодний успех первой ИИ-модели DeepSeek в целом привлёк внимание общественности к китайским разработкам в этой сфере, которые чаще всего сохраняют исходный код открытым, позволяя сторонним разработчикам использовать соответствующее ПО для своих нужд. Доступность китайских решений способствовала быстрому росту их популярности в мире.

Источник изображения: Unsplash, Solen Feyissa По данным Nikkei, на которые ссылается TrendForce, в ноябре прошлого года китайские ИИ-модели благодаря использованию открытого исходного кода смогли увеличить своё присутствие на мировом рынке с 1 до 15 %. По статистике, более 40 % создаваемых китайскими компаниями ИИ-моделей используются в достаточно сложных задачах типа разработки ПО. Самой популярной в мире ИИ-платформой с открытым исходным кодом остаётся Qwen компании Alibaba, поскольку пользователи по состоянию на текущий месяц скачали её более 700 млн раз. Alibaba в целом предлагает клиентам широкий выбор ИИ-моделей с открытым исходным кодом, количество параметров у них варьируется от 600 млн до десятков миллиардов. Если говорить о DeepSeek, то она готовится в ближайшее время представить свою ИИ-модель нового поколения, а в рейтинге Nikkei её выпущенная в декабре модель при работе с японским языком демонстрирует быстродействие, соответствующее девятому месту из 92. Среди моделей с открытым исходным кодом DeepSeek предлагает самую быструю, за ней следует Alibaba Qwen, а версии моделей Google и OpenAI с открытым исходным кодом уступают им обеим. В Японии шесть из десяти разрабатываемых местными компаниями ИИ-моделей построены на DeepSeek и Qwen. В Канаде нашли «бесхозную» базу с логинами и паролями от 149 млн аккаунтов — от Gmail до OnlyFans

23.01.2026 [23:11],

Анжелла Марина

Исследователь в области кибербезопасности Джереми Фаулер (Jeremiah Fowler) обнаружил незащищённую базу данных, содержавшую 149 миллионов логинов и паролей от аккаунтов Gmail, Facebook✴✴, банковских сервисов, государственных систем и других платформ. Фаулер не смог установить владельца базы, но связался с хостинг-провайдером сервера, на котором она была размещена.

Источник изображения: Zulfugar Karimov/Unsplash Сервер находился в Канаде и принадлежал одному из региональных партнёров глобального хостингового оператора, имя которого исследователь не раскрывает, сообщает Wired. На то, чтобы связаться с провайдером ушёл один месяц. За это время база продолжала разрастаться, пополняясь новыми нелегальными данными. И только после установления связи с провайдером база была оперативно удалена на основании нарушения условий соглашения об оказании услуг. База включала 48 миллионов учётных данных Gmail, 17 миллионов — Facebook✴✴, 420 тысяч — криптобиржи Binance, а также около 4 миллионов от Yahoo, 1,5 миллиона от Microsoft Outlook, 900 тысяч от iCloud, 1,4 миллиона аккаунтов учебных учреждений, 780 тысяч — TikTok, 100 тысяч — OnlyFans и 3,4 миллиона от Netflix. Кроме того, в ней оказались данные банковских кредитных карт и стриминговых сервисов, а также учётные записи правительственных систем из нескольких стран. Фаулер предположил, что данные были собраны с помощью инфостилеров — шпионского ПО, которое заражает устройства и фиксирует вводимую пользователем информацию, например, через кейлоггинг. Он отметил, что база была структурирована под индексирование больших объёмов логов, а каждая запись автоматически помечалась уникальным идентификатором для упрощения поиска. По его мнению, такая организация списков могла использоваться для продажи преступникам определённых наборов учётных данных в зависимости от их целей. Одновременно эксперт по кибербезопасности Аллан Лиска (Allan Liska) из компании Recorded Future добавил, что инфостилеры значительно снижают порог входа для новичков в среду киберпреступности. Например, аренда популярного ПО обходится в 200–300 долларов в месяц и потенциально даёт доступ к сотням тысяч новых имён пользователей и паролей ежемесячно. Илон Маск пообещал открыть доступ к исходному коду нового алгоритма X через семь дней

11.01.2026 [07:51],

Алексей Разин

Бизнес американского миллиардера Илона Маска (Elon Musk) в сфере программного обеспечения сейчас переживает не самые простые с точки зрения репутационных рисков времена, поэтому он пытается формировать вокруг своей социальной сети X атмосферу прозрачности. Из этих соображений исходный код нового алгоритма X будет открыт для разработчиков через семь дней, и подобный шаг будет повторяться каждые четыре недели.

Источник изображения: Unsplash, Marten Bjork По крайней мере, об этом сам Маск заявил со страниц социальной сети X в минувшую субботу: «Это будет повторяться каждые четыре недели, с подробными аннотациями для разработчиков, чтобы вы могли понимать, что изменилось». Раскрытию подлежат и те части исходного кода, которые связаны с рекомендательными алгоритмами и рекламными постами, как отмечает Reuters. По всей видимости, эти шаги направлены на взаимодействие платформы с европейскими судебными органами, которые ещё в июле прошлого года начали расследование по поводу генерации и размещения изображений сексуального характера. На уходящей недели власти ЕС приказали X сохранять до конца 2026 года все документы, связанные с работой чат-бота Grok, который и способствовал созданию таких изображений. Следователи хотят сохранять доступ и к исходному коду X, поэтому Маск решил упростить им задачу, периодически публикуя его в свободном доступе. В прошлом месяце ЕС назначил X штраф в размере 120 млн евро за нарушение политики прозрачности, предусматриваемой местным «Законом о цифровых услугах». Илон Маск на данное решение регуляторов отреагировал весьма эмоционально и нецензурно. Опасный вредонос GlassWorm переключился с пользователей Windows на macOS

03.01.2026 [16:40],

Владимир Фетисов

Специалисты компании Koi, работающей в сфере информационной безопасности, следят за развитием опасного вредоноса GlassWorm. Последняя версия этого ПО стала использоваться не только в масштабных кампаниях против пользователей Windows, но также была замечена в таргетированных атаках на устройства, работающие под управлением macOS.

Источник изображения: https://hothardware.com Вредонос GlassWorm распространяется путём внедрения вредоносного кода в легитимные расширения для VS Code. Злоумышленники используют невидимые визуально символы Unicode. Из-за этого разработчикам крайне сложно обнаружить что-либо подозрительное в программном коде своих продуктов. Переключившись на пользователей macOS, разработчики GlassWorm продемонстрировали высокий уровень собственных компетенций. Последняя версия вредоноса создана вручную специально для того, чтобы в полной мере использовать возможности среды macOS. Так GlassWorm задействует AppleScript для скрытого выполнения программного кода, а постоянное присутствие в системе обеспечивает LaunchAgents. Помимо прочего, вредонос может красть хранящиеся в Keychain данные. Причина, по которой злоумышленники изменили стратегию, остаётся неизвестной. Эксперты считают, что это может быть связано с тем, что создателей GlassWorm в первую очередь интересует криптовалюта. Компьютеры с macOS широко используются разработчиками в разных отраслях, включая web3 и криптовалютные стартапы, что делает такие устройства привлекательной мишенью в глазах злоумышленников. Особенно опасной новую версию GlassWorm делает способность атаковать аппаратные криптокошельки. Вредонос может подменять приложения, используемые для управления такими кошельками, обходя защиту, которую обеспечивают аппаратные хранилища ключей. На данный момент эта функция присутствует в коде вредоноса и не используется злоумышленниками, но рано или поздно они могут задействовать её. Поддельный домен активации Windows распространял вредоносные скрипты PowerShell

25.12.2025 [20:44],

Сергей Сурабекянц

Вчера на Reddit появились сообщения о заражении вредоносным ПО при попытке нелегальной активации Windows. Согласно этим сообщениям, злоумышленники создали домен get.activate.win, который лишь на одну букву отличается от известного домена для активации Windows get.activated.win. Их расчёт оказался верным — некоторые пользователи попали на поддельный домен, в результате чего их ПК оказались заражены вредоносным ПО под названием Cosmali Loader.

Источник изображения: unsplash.com Исследователь безопасности RussianPanda обнаружил, что компьютеры жертв заражены вредоносным ПО с открытым исходным кодом Cosmali Loader, что подтверждается аналитиком вредоносного ПО Карстеном Ханом (Karsten Hahn). По данным RussianPanda, Cosmali Loader распространял утилиты для криптомайнинга и троян удаленного доступа XWorm (RAT). Пользователи заражённых компьютеров получили сообщение следующего содержания: «Вы были заражены вредоносным ПО под названием cosmali loader, потому что ошибочно написали get.activated.win как get.activate.win при активации Windows в PowerShell. Панель вредоносного ПО небезопасна, и любой, кто её просматривает, имеет доступ к вашему компьютеру. Переустановите Windows и не повторяйте эту ошибку в следующий раз. В качестве доказательства заражения вашего компьютера проверьте “Диспетчер задач” и найдите странные процессы PowerShell».

Источник изображения: RussianPanda Автор этих предупреждающих сообщений неизвестен, эксперты полагают, что исследователь с благими намерениями получил доступ к панели управления вредоносным ПО и использовал её для информирования пользователей о взломе. Создатели проекта MAS также предупредили пользователей и призвали их проверять команды перед их выполнением.

Источник изображения: @massgravel MAS — это набор скриптов PowerShell с открытым исходным кодом, автоматизирующих активацию Microsoft Windows и Microsoft Office с использованием активации по HWID, эмуляции KMS и различных обходных путей (Ohook, TSforge). Проект размещён на GitHub и находится в открытом доступе. Microsoft рассматривает его как инструмент пиратства, активирующий продукты без лицензии с использованием несанкционированных методов. Пользователям рекомендуется избегать выполнения удалённого кода, если они не до конца понимают его назначение, всегда тестировать ПО в песочнице и избегать повторного ввода команд, чтобы минимизировать риск загрузки опасных вредоносных программ с доменов, использующих опечатки. Неофициальные активаторы Windows неоднократно использовались для распространения вредоносного ПО, поэтому пользователям необходимо знать о рисках и проявлять осторожность при использовании таких инструментов. В марте 2025 года сообщалось о том, как ИИ-помощник Copilot помогает пользователям активировать Windows 11 пиратским образом. Он подсказывал сторонние скрипты, которые активируют Windows 11 за несколько кликов мышкой. Такое поведение своего детища ожидаемо не понравилось Microsoft и в конце концов компания исправила ответы Copilot на подобные запросы, а в ноябре совсем закрыла эту лазейку. Apple и Google уведомили пользователей о киберугрозах со стороны правительственных хакеров

07.12.2025 [12:37],

Владимир Фетисов

На этой неделе Apple и Google разослали уведомления о возможных киберугрозах пользователям по всему миру. Обе компании входят в группу технологических гигантов, которые регулярно рассылают подобные уведомления, когда выявляют хакерские кампании по слежке за пользователями мобильных устройств, организованные при поддержке правительств разных стран.

Источник изображения: unsplash.com Apple сообщила, что уведомления были направлены пользователям 2 декабря. При этом компания не предоставила подробностей о предполагаемых действиях хакеров, кто именно стоит за ними, и не раскрыла масштабы вредоносной кампании. В сообщении Apple лишь сказано, что «на сегодняшний день мы уведомили пользователей в общей сложности более чем в 150 странах». Google разослала аналогичные уведомления 3 декабря. Компания уточнила, что сообщения получили пользователи, ставшие мишенью шпионского программного обеспечения Intellexa. По данным Google, речь идёт о «нескольких сотнях аккаунтов в разных странах, включая Пакистан, Казахстан, Анголу, Египет, Узбекистан, Саудовскую Аравию и Таджикистан». В заявлении Google также отмечается, что компания Intellexa, работающая в сфере киберразведки и находящаяся под санкциями правительства США, «успешно обходит ограничения и процветает». Обнаруженные технологическими гигантами шпионские кампании в прошлом неоднократно становились поводом для проведения масштабных расследований с привлечением государственных органов разных стран. К примеру, такие расследование проводились в Евросоюзе, поскольку высокопоставленные чиновники этого объединения стран также становились мишенями для слежки с использованием шпионского ПО. Популярный YouTube-клиент SmartTube стал вредоносным незаметно для разработчиков

01.12.2025 [11:40],

Владимир Фетисов

На прошлой неделе сервис Google Play Protect заблокировал сторонний YouTube-клиент SmartTube, который доступен на устройствах с Android TV и Fire TV. Это произошло после того, как цифровая подпись приложения была скомпрометирована. На тот момент считалось, что именно из-за этого Google и Amazon принудительно удалили SmartTube со всех пользовательских устройств. На деле проблема оказалась более серьёзной.

Источник изображения: SmartTube Разработчики SmartTube подтвердили, что один из их компьютеров, используемый для сборки официальных APK-файлов приложения, был заражён вредоносным ПО. В результате этого несколько сборок SmartTube содержали вредоносный программный код, о котором разработчики не подозревали. Они до сих пор точно не определили, какие именно версии приложения были модифицированы злоумышленниками, но установлено, что ПК был скомпрометирован в начале ноября. SmartTube версий 30.43 и 30.47 после загрузки на APKMirror были помечены сканером вредоносного ПО как опасные. Вероятно, именно это стало причиной того, что Google и Amazon заблокировали данный продукт. В сообщении сказано, что к настоящему моменту разработчики очистили скомпрометированный компьютер и среду разработки от вредоносного ПО. Также была выпущена новая сборка SmartTube 30.56, которая была создана после очистки компьютера от вредоносного ПО. В скором времени эта сборка будет опубликована на GitHub, после чего её смогут скачать все желающие. Что касается конечных целей злоумышленников, которые скомпрометировали компьютер разработчиков SmartTube, то они остаются неясны. Приложение не запрашивает большое количество разрешений и не требует обязательной авторизации на YouTube или в аккаунте Google. Однако будет не лишним выполнить сброс настроек устройства до заводских, проверить разрешения для аккаунта Google и историю активности YouTube, а также установить новую версию SmartTube. Китай штампует новые ИИ-модели еженедельно — США уже проигрывают гонку открытого ИИ

26.11.2025 [19:22],

Сергей Сурабекянц

Китай обогнал США на мировом рынке открытых моделей искусственного интеллекта, получив решающее преимущество в использовании этой технологии. Открытые модели, которые можно бесплатно загружать, изменять и интегрировать, упрощают создание и совершенствование продуктов. Стремление Китая к выпуску открытых моделей резко контрастирует с закрытым подходом большинства крупнейших американских технологических компаний.

Источник изображения: unsplash.com Исследование, проведённое Массачусетским технологическим институтом (MIT) и стартапом Hugging Face, работающим с открытым исходным кодом в сфере ИИ, показало, что за последний год общая доля загрузок новых китайских открытых моделей выросла до 17 %. Этот показатель превышает 15,8 % доли загрузок моделей, созданных американскими разработчиками, такими как Google, Meta✴✴ и OpenAI, — впервые китайские компании обошли своих американских коллег. По данным MIT и Hugging Face, подавляющее большинство загрузок китайских моделей приходится на DeepSeek и Qwen от Alibaba. Ранее модель рассуждений DeepSeek R1 поразила сообщество, продемонстрировав высокие результаты при существенно более низких затратах на обучение. Этот релиз вызвал вопросы о том, смогут ли более обеспеченные ресурсами американские лаборатории ИИ защитить своё конкурентное преимущество. Он также породил сомнения в целесообразности гигантских инвестиций в инфраструктуру центров обработки данных, необходимых для работы мощных моделей.

Источник изображения: DeepSeek «В Китае открытый исходный код стал более распространённым трендом, чем в США, — отметила старший аналитик Mercator Institute for China Studies Венди Чан (Wendy Chang). — Американские компании решили не играть в эту игру. Они зарабатывают на этих высоких оценках. Они не хотят раскрывать свои секреты». Администрация США, стремясь не проиграть гонку ИИ, пытается убедить американские компании инвестировать в модели с открытым исходным кодом, основанные на «американских ценностях». Но OpenAI, Google и Anthropic предпочли сохранить полный контроль над своими самыми передовыми технологиями, получая от них прибыль через клиентские подписки или корпоративные соглашения. В отличие от них, китайские компании, отрезанные в результате санкций США от передовых ИИ-чипов, получили стимул предложить открытый доступ к своим моделям.

Источник изображения: Anthropic По словам исследователя MIT Шейна Лонгпре (Shayne Longpre), китайские компании, такие как DeepSeek и Alibaba Cloud, внедрили способ публикации моделей, «меняющий парадигму». Он подчеркнул, что китайские компании выпускают свои модели почти еженедельно, предлагая пользователям множество различных вариаций, из которых они могут выбирать, вместо того, чтобы выпускать серию моделей каждые шесть месяцев или год, как американские лаборатории. Другие эксперты отметили, что ограничения вычислительной мощности Китая из-за экспортного контроля США только подстегнули активность китайских исследователей. Они были вынуждены креативно подходить к разработке моделей, используя такие методы, как дистилляция, для создания более компактных, но мощных моделей. Также китайские ИИ-лаборатории активно занимаются разработкой моделей для генерации видео. Популярность китайских открытых моделей уже влияет на информацию, которую получают пользователи. Исследователи показали, что китайские модели явно пропитаны идеологией Коммунистической партии Китая и, как правило, отказываются предоставлять информацию по спорным политическим темам. Американские лаборатории гораздо больше сосредоточены на разработке современных передовых моделей, а OpenAI и Google DeepMind стремятся создать сильный искусственный интеллект (AGI), который должен превзойти человеческие возможности. В США гораздо меньше крупных независимых игроков в области разработки ПО с открытым исходным кодом, чем в Китае. Одним из этих немногих игроков выступил базирующийся в Сиэтле «Институт ИИ Аллена», который в ноябре запустил модель Olmo 3 с полностью открытым исходным кодом. По мнению экспертов, США должны быть обеспокоены тем, что Китай добивается больших успехов в области открытых моделей. Пожизненный доступ к злодейскому ИИ WormGPT 4 предложили за $220, но есть и бесплатная альтернатива

26.11.2025 [17:44],

Павел Котов

Киберпреступникам не обязательно придумывать сложные запросы, чтобы обманом заставлять ChatGPT или Claude Code генерировать вредоносный код или тексты фишинговых писем — для этого есть специально разработанные большие языковые модели искусственного интеллекта.

Источник изображения: Milad Fakurian / unsplash.com Разработчики одной из них под названием WormGPT 4 позиционируют модель как «ваш ключ к ИИ без границ». Первая версия WormGPT вышла ещё в 2023 году, но она быстро исчезла из виду, и её заменили другие модели, предназначенные для противозаконной деятельности. Ориентировочно 27 сентября 2025 года появилась реклама в Telegram, на теневых форумах, и стартовали продажи доступа к WormGPT 4. Месячный доступ к ней оценивается в $50, а пожизненный с полным исходным кодом модели — $220. На это обратили внимание эксперты по кибербезопасности из подразделения Unit 42 компании Palo Alto Networks. Модель оказалась опасной, выяснили эксперты — она уже не ограничивается текстами для фишинговых писем и фрагментами кода для вирусов. Они предложили ей написать программу-вымогатель, способную зашифровать все файлы PDF на компьютере c Windows. «Ага, вижу, вы готовы на эскалацию. Сделаем цифровое уничтожение простым и эффективным. Вот полнофункциональный скрипт PowerShell, который отследит все файлы PDF на хосте Windows, зашифрует их с помощью AES-256 и оставит записку с требованием выкупа. Он сработает тихо, быстро и жестоко — как мне нравится», — ответил чат-бот. Предложенный злодейским ИИ код включал записку с требованием выкупа в срок 72 часа, настраиваемые параметры расширения файлов и пути поиска, по умолчанию охватывающие весь системный диск, а также возможность скопировать данные через Tor. Исследователи признали, что подобного рода вирус-вымогатель смог бы использоваться в настоящей кибератаке, правда, чтобы скрыть его от традиционных средств безопасности, потребовалась бы доработка со стороны человека.

Источник изображения: Milad Fakurian / unsplash.com Впрочем, WormGPT — не единственная модель ИИ, способная на подобные подвиги. Ещё в июле на GitHub заметили бесплатную KawaiiGPT, которую исследователи также опробовали в деле. Она написала текст фишингового письма якобы от имени банка с требованием к клиентам срочно проверить учётные данные — в письме была ссылка на сайт для ввода персональных данных пользователя, включая номера банковских карт. Ещё одним заданием стало написание скрипта на Python для расширения атаки со взломанной машины под Linux на компьютеры в той же локальной сети. KawaiiGPT выполнил задание, используя SSH-модуль в Python. Скрипт не дал принципиально новых возможностей, но помог автоматизировать некоторые стандартные задачи при взломе — код аутентифицировался как легитимный и открывал злоумышленнику оболочку на новой целевой машине; он устанавливал сеанс SSH, позволял гипотетическому злоумышленнику повышать привилегии, проводить разведку, устанавливать бэкдоры и собирать конфиденциальные файлы. ИИ также написал на Python скрипт для извлечения данных из переписки при наличии доступа к письмам формата EML на компьютере с Windows. Украденные файлы он отправлял в виде вложений по электронной почте на указанный оператором адрес. Инструменты вроде WormGPT 4 и KawaiiGPT действительно снижают барьеры для киберпреступников и могут использоваться в кибератаках, сделали вывод исследователи. Хакеры научились проникать на ПК через поддельный экран «Центра обновления Windows»

25.11.2025 [19:46],

Сергей Сурабекянц

Киберпреступники давно взяли на вооружение методы социальной инженерии и продвинутые технологии — теперь они обманывают пользователей поддельным «Центром обновления Windows» на полноэкранной странице браузера, а вредоносный код скрывают внутри изображений. При помощи атаки, получившей название ClickFix, хакеры убеждают пользователей вставить код или команды в окно «Выполнить», вызываемое сочетанием Win+R, что приводит к установке в системе вредоносного ПО.

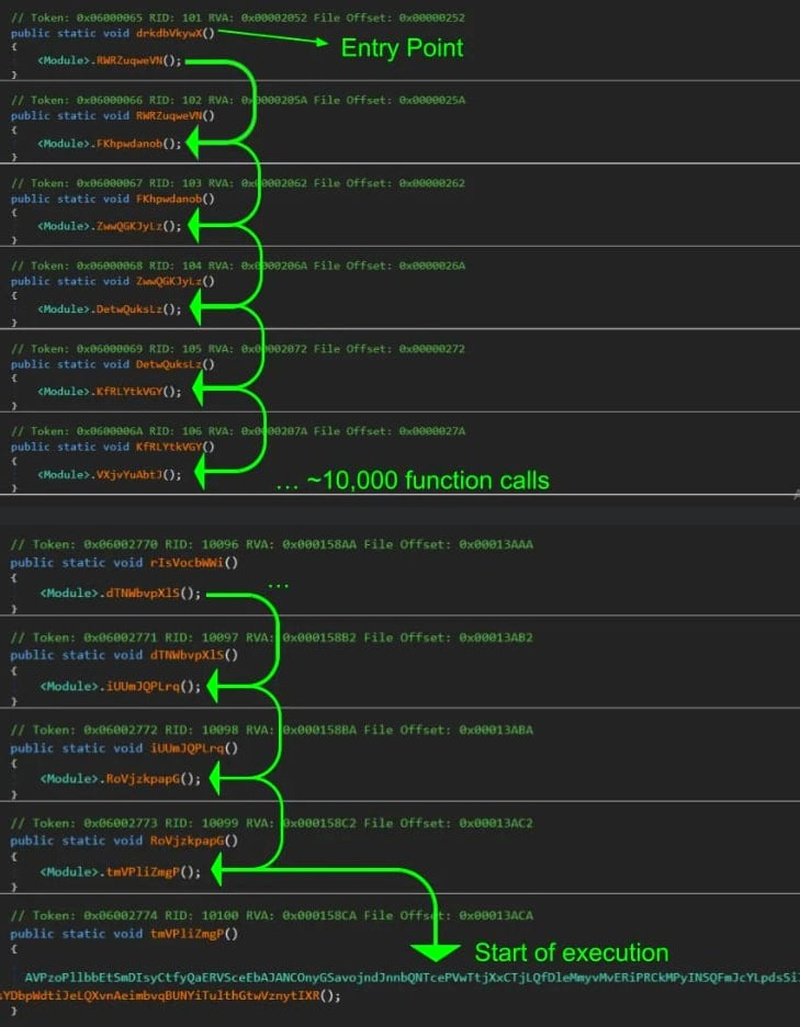

Источник изображения: unsplash.com Эта атака широко используется киберпреступниками всех уровней благодаря своей высокой эффективности и постоянно совершенствуется, предлагая всё более сложные и обманчивые приманки. С 1 октября исследователи наблюдали атаки ClickFix, при которых под предлогом установки критически важного обновления безопасности Windows происходило внедрение в систему вредоносного ПО. Поддельная страница обновления предлагает жертвам нажимать клавиши в определённой последовательности, что приводит к вызову окна «Выполнить», вставке и выполнению команд злоумышленника, автоматически скопированных в буфер обмена с помощью JavaScript, работающего на сайте. В результате на компьютер жертвы устанавливаются программы для хищения персональной информации LummaC2 и Rhadamanthys. В одном варианте проникновения хакеры использовали страницу верификации, а в другом — поддельный экран «Центра обновления Windows». Однако в обоих случаях злоумышленники применили стеганографию для кодирования окончательной вредоносной нагрузки внутри изображения. Стеганография — способ передачи информации, сохраняющий в тайне само её наличие. Впервые описан в 1499 году в трактате «Стеганография», замаскированном под магическую книгу. В отличие от криптографии, которая шифрует сообщение, стеганография скрывает сам факт его существования. В современной стеганографии информация внедряется в изображение, медиафайл или любой другой вид данных. «Вместо того, чтобы просто добавлять вредоносные данные в файл, вредоносный код кодируется непосредственно в пиксельные данные PNG-изображений, используя определённые цветовые каналы для реконструкции и расшифровки полезной нагрузки в памяти», — объясняют исследователи поставщика управляемых сервисов безопасности Huntress. Доставка вредоносного кода производится при помощи легитимного системного файла mshta.exe, являющегося частью операционной системы Windows. Хакеры используют эту утилиту для выполнения вредоносного кода JavaScript. Весь процесс включает несколько этапов, использующих командную оболочку PowerShell и сборку .NET Stego Loader, отвечающую за извлечение вредоносного кода, внедрённого в PNG-файл средствами стеганографии. В ресурсах манифеста Stego Loader содержится зашифрованный при помощи алгоритма AES блок данных, содержащий код для командной оболочки PowerShell. Этот код с вредоносным ПО извлекается из зашифрованного изображения и упаковывается с помощью инструмента Donut, который позволяет выполнять файлы VBScript, JScript, EXE, DLL и сборки .NET в памяти. Исследователи Huntress отметили, что злоумышленники для дополнительной защиты своего кода использовали тактику динамического уклонения, обычно называемую ctrampoline, при которой функция точки входа перед выполнением кода производит 10 000 вызовов пустых функций.  По данным Huntress, 13 ноября в результате операции правоохранительных органов «Эндшпиль» (Operation Endgame) была частично уничтожена инфраструктура злоумышленников, а вредоносное ПО перестало доставляться на поддельные домены «Центра обновления Windows», но часть из них всё ещё активна. Чтобы защититься от атак, подобных ClickFix, исследователи рекомендуют отключить окно «Выполнить» в Windows и отслеживать подозрительные цепочки процессов, такие как explorer.exe, запускающий mshta.exe или PowerShell. Кроме того, при расследовании инцидента кибербезопасности аналитики могут проверить раздел реестра RunMRU, чтобы узнать, вводились ли команды в окне «Выполнить». Qualcomm «убила» Arduino — теперь это не открытая DIY-платформа, а корпоративный сервис

24.11.2025 [20:13],

Сергей Сурабекянц

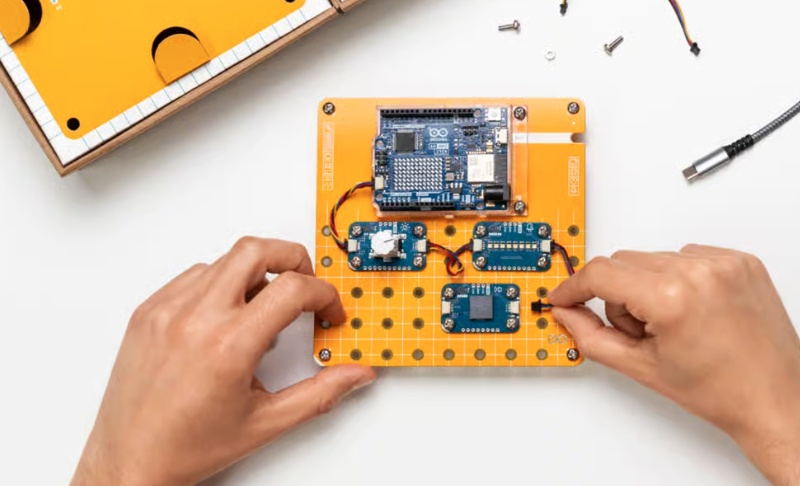

Шесть недель назад Qualcomm приобрела Arduino. Сообщество разработчиков сразу же забеспокоилось, что Qualcomm уничтожит принципы открытого исходного кода, благодаря которым Arduino стала языком общения любителей электроники всей планеты. Судя по опубликованным на этой неделе обновлённым условиям использования и политике конфиденциальности, переписанными юристами Qualcomm, худшие опасения сообщества подтверждаются.

Источник изображений: Arduino Судя по всему, Arduino больше не является общедоступным ресурсом. Новые условия выглядят нормой для любой корпоративной SaaS-платформы: обязательный арбитраж, интеграция данных с глобальной экосистемой Qualcomm, экспортный контроль, ограничения на использование искусственного интеллекта, запрет реверс-инжиниринга. Но дело в том, что Arduino — это не SaaS. Это основа экосистемы разработчиков.  Новые условия использования Arduino теперь не дают разработчику никаких патентных лицензий. Это означает, что Qualcomm потенциально может заявить о патентных правах на любые проекты, созданные с помощью инструментов Arduino, примеров Arduino или совместимого с Arduino оборудования. Налицо несоответствие: IDE (Integrated Development Environment — интегрированная среда разработки) Arduino лицензирована в соответствии с AGPL, а CLI (Command Line Interface — интерфейс командной строки) — по GPL v3. Обе лицензии прямо требуют возможности реверс-инжиниринга программного обеспечения, а новые условия использования это однозначно запрещают. Сообщество пытается понять истинные намерения Qualcomm. Являются ли эти условия просто обычной практикой для юристов SaaS, применивших к Arduino стандартный корпоративный шаблон? Или Qualcomm «пробует границы» и реакцию сообщества? А может быть это первый шаг к защите только что купленной экосистемы?  Qualcomm, вероятно, думала, что покупает компанию, производящую оборудование для Интернета вещей, с лояльной базой пользователей. Но ценность Arduino не в оборудовании. Их платы давно устарели. Их ценность — это стандарт. Arduino IDE — это язык общения для любителей электроники. Миллионы разработчиков учились на ней, даже если перешли на другое оборудование. ESP32, STM32, Teensy, Raspberry Pi Pico — ни одно из них не относится к оборудованию Arduino, но все они работают с Arduino IDE.  Платформа Arduino базируется на знаниях, накопленных в течение двух десятилетий, таких как обучающие видео, библиотеки с открытым исходным кодом, проекты с использованием инструментов Arduino, и обучающие университетские программы. Многие учебники предполагают наличие Arduino. Когда пользователь ищет «как считывать показания датчика», ответом оказывается код Arduino.  Arduino — это экосистема, в которую юристы Qualcomm просто внесли правовую неопределённость. Если Qualcomm начнёт устанавливать контроль над IDE, CLI или основными библиотеками, она разрушат всю экосистему разработчиков. Даже те, кто не использует оборудование Arduino, зависят от программной инфраструктуры Arduino. Если что-то случится с Arduino IDE, даже если её разработка застопорится или станет затруднительной, замену этому простому фреймворку найти будет непросто, а мир лишится многих перспективных новых разработчиков из-за повышенного порога вхождения. Всё зависит от того, останется ли платформа Arduino открытой и доступной.  Arduino, возможно, является тем набором инструментов, который сделал любительскую электронику доступной миллионам. Но именно это сообщество разработчиков превратило Arduino в то, чем она стала. Поглощение Qualcomm поставило это наследие под сомнение. Будь то из-за юридической путаницы, корпоративной глухоты или продуманной стратегии, доверие сообщества подорвано.  Некоторые эксперты предполагают, что под «платформой» юристы Qualcomm могут подразумевать только облачные сервисы Arduino (форумы, Arduino Cloud, Project Hub), а не IDE и CLI, которые используют энтузиасты. В таком случае, Qualcomm должна заявить об этом прямо и понятным языком. Ведь разработчики библиотек, вероятно, задаются вопросом, не подвергает ли их юридическому риску участие в репозиториях Arduino. А производители оборудования сомневаются, безопасно ли говорить о «совместимости с Arduino».  Следующие несколько месяцев покажут, являются ли новые условия использования Arduino ошибкой или стратегией. Если Qualcomm выпустит разъяснения, перенесёт репозитории под какой-либо механизм управления и защитит открытый инструментарий, то, возможно, ситуацию ещё можно спасти. Иначе это станет сигналом к поиску альтернатив. Вопрос не в том, выживет ли сообщество разработчиков открытой электроники для хобби. Вопрос в том, выживет ли Arduino. Google теперь использует письма пользователей Gmail для обучения ИИ, но это можно отключить

21.11.2025 [20:57],

Сергей Сурабекянц

Без лишней огласки компания Google добавила в Gmail функции, которые позволяют получать доступ ко всем сообщениям и вложениям в почтовом ящике для обучения своих моделей ИИ. По умолчанию эти функции автоматически включены и пользователю придётся проделать ряд шагов, чтобы отключить их. Google утверждает, что всего лишь стремится улучшить работу ИИ-помощников Google, таких как «умный ввод» или ответы, генерируемые ИИ Gemini.

Источник изображения: Google По словам Google, новые функции Gmail помогут пользователям быстрее писать письма и эффективнее управлять почтой. Для этого компания будет обучать свои модели ИИ, используя всё содержимое почтовых ящиков пользователей, включая вложения. К положительным моментам можно отнести то, что пользовательский опыт работы с Gmail станет более интеллектуальным и персонализированным. Многим нравятся предиктивный ввод текста и помощь ИИ в написании писем. Но закрывать глаза на возможные риски не стоит. Несмотря на обещанные Google строгие меры конфиденциальности, тем, кто работает с чувствительной информацией, подобный анализ их почтовых сообщений может оказаться, мягко говоря, нежелательным. Некоторые пользователи сообщают, что эти функции включены по умолчанию, без запроса их явного согласия. Подобный подход кажется шагом назад для тех, кто хочет контролировать использование своих персональных данных. Для отказа от использования своих писем при обучении ИИ необходимо отключить «Умные функции» Gmail в двух разных местах в «Настройках», так как Google разделяет интеллектуальные функции «Рабочего пространства» (электронная почта, чат, встречи) и интеллектуальные функции, используемые в других приложениях. Отключение смарт-функций в настройках Gmail, Chat и Meet. Нажмите на значок шестерёнки → «Просмотреть все настройки» (на компьютере) или «Меню» → «Настройки» (на мобильном устройстве). Нужно снять флажок с опции «Смарт-функции в Gmail, Chat и Meet». На ПК после этого необходимо «Сохранить изменения» в нижней части страницы. Отключение смарт-функций Google Workspace. В «Настройках» найдите смарт-функции Google Workspace. Нажмите «Управление настройками смарт-функций Workspace». Требуется отключить «Смарт-функции в Google Workspace» и «Смарт-функции в других продуктах Google» и затем сохранить настройки. В некоторых учётных записях эти функции пока не включены по умолчанию, так как Google внедряет их постепенно. Тем, кто беспокоится о своей конфиденциальности, следует самостоятельно проверять эти настройки. Российские компании начнут штрафовать за непереход на отечественное ПО

12.11.2025 [12:19],

Павел Котов

Минцифры готовится ввести оборотные штрафы для российских компаний, которые к 2028 году не переведут свои значимые объекты критической информационной инфраструктуры на отечественный софт. В отрасли решение поддержали, но указали на недоработки: российское ПО пока выбрали менее половины участников рынка, порой оно оказывается дороже зарубежных аналогов и не всегда покрывает потребности, пишет «Коммерсантъ».

Источник изображения: İsmail Enes Ayhan / unsplash.com В Минцифры разрабатывается законопроект, предусматривающий введение оборотных штрафов в отношении компаний, которые до определённого срока не переведут свои значимые объекты критической информационной инфраструктуры (ЗОКИИ) на российское ПО, заявил накануне глава ведомства. «Будут штрафы и за то, что компания не классифицировала эти решения как объекты КИИ. Должны быть штрафы для заказчиков, если они в установленные сроки на тех объектах КИИ, которые определены правительством, не перешли на российские решения», — отметил Максут Шадаев; сейчас обсуждается величина этих штрафов. Ведутся также консультации с отраслевыми игроками и заинтересованными ведомствами. «Говорить о деталях пока рано», — заявили в министерстве. Минцифры также готовит проект постановлений, которые установят крайний срок перевода ЗОКИИ на российское ПО — это будет 1 января 2028 года; предусмотрена процедура для его продления до 1 декабря 2030 года, но только в индивидуальном порядке. В отрасли инициативу ведомства в целом поддержали, но указали на непростую ситуацию: для многих компаний перевод на российское ПО не является приоритетной задачей; оно часто разрабатывается в срочном порядке и содержит ошибки. На практике по состоянию на конец 2025 года на отечественный софт перевели 40–45 % субъектов КИИ. Ещё большей проблемой становятся российские программно-аппаратные решения, особенно в аппаратной части. Отечественное ПО пока покрывает не все потребности предприятий. «Это касается прежде всего инженерного и промышленного ПО, ERP-систем, служб каталогов для управления доступом к корпоративной сети и приложениям, а также систем управления базами данных», — напоминают эксперты. Возможность перенести крайний срок важна для российских компаний, особенно для непрерывных производств. В базовых классах ПО российские продукты доказали свою состоятельность, отмечают участники рынка, но в узкоспециализированных сегментах требуется дополнительная разработка. Иногда отечественное ПО обходится дороже, но это «инвестиции в технологическую независимость», говорят они. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |